ChainSys: Oracle Cloudにスマート・データ・プラットフォームをデプロイしてアプリケーション・データをオンデマンドで移動

信頼性の低いデータと分析ツールの欠如による意思決定の解析により、2021年の平均利益140万ドルのビジネスを犠牲にする重要な決定を下す際の回避可能な遅延が生じました。

企業がデータに自信を持ち、より正確な意思決定を迅速化できるように、ChainSysはOracle Cloud Infrastructure (OCI)上でスマート・データ・プラットフォームを実行し、企業によるエンタープライズ・アプリケーション・データのオンデマンド移行、統合、カタログ化、分析を可能にします。MIのGrand Ledgeで1998年に設立されたChainSysは、個別のデータ・モデルとオブジェクト・セットを統一し、マシン、センサー、その他のデバイスからデータを収集して、リアルタイム分析を提供することで、クライアントがオンプレミス環境とクラウド環境のデータを一元化するのに役立ちます。また、同社のSmart Data Platformは、顧客がデータレイクに保存されているデータをクレンジングし、データ・ガバナンス・モデルを適用し、データ・カタログを作成して、データの系統、エンティティ関係、ビジネス用語集、コンプライアンス、仮想化機能を維持しながら、データを簡単に検索できるようにします。

ChainSysが提供するコア製品は次のとおりです。

- dataZap: データ移行、データ統合およびデータ調整を実行します。

- データ品質のdataZen: データ品質管理、マスター・データ管理、データ・ガバナンスを実現

- dataZenseデータ分析: データ分析、データ・ビジュアライゼーションおよびデータ・カタログ

ChainSysアーキテクチャは、顧客のテナンシにおけるクラウドおよびハイブリッド・クラウドのデプロイメントをサポートするマルチテナント・アーキテクチャです。OCIでのChainSysデプロイメントのハイライトは次のとおりです。

- PostgreSQLデータベースは、データの移動に使用され、顧客ごとに個別のスキーマにパーティション化されます。

- アプリケーション(APP)サブネット内の仮想マシンは、データ統合、移行、抽出変換ロード(ETL)、レポート、ビジュアライゼーションおよびダッシュ・ボード、キャッシュおよびスケジューリングを実行します。

- Oracle Cloud Infrastructure Web Application Firewall (WAF)をデプロイすると、ChainSys顧客は、独立したIPSecトンネルを維持することなく、より優れたセキュリティでスマート・データ・プラットフォームにアクセスできます。WAFは、Webアプリケーションをサイバー攻撃やその他の脅威から保護するために、ネットワーク・レベルとアプリケーション・レベルの両方のセキュリティを提供します。

- ChainSysがAutonomous Databaseの自動スケーリング、自己パッチ適用、自己リカバリおよび自動バックアップ機能を利用できるように、PostgreSQLデータベースをOracle Autonomous Databaseに移動します。Autonomous Databaseは、Oracle Databaseを好む顧客に提供されます。

- 最大セキュリティ・ゾーンを採用して、デプロイされたすべての新規リソースが最大限のセキュリティ構成慣習の対象となるようにし、可視性やアクセスできないネットワーク領域にリソースを公開しないようにします。

アーキテクチャ

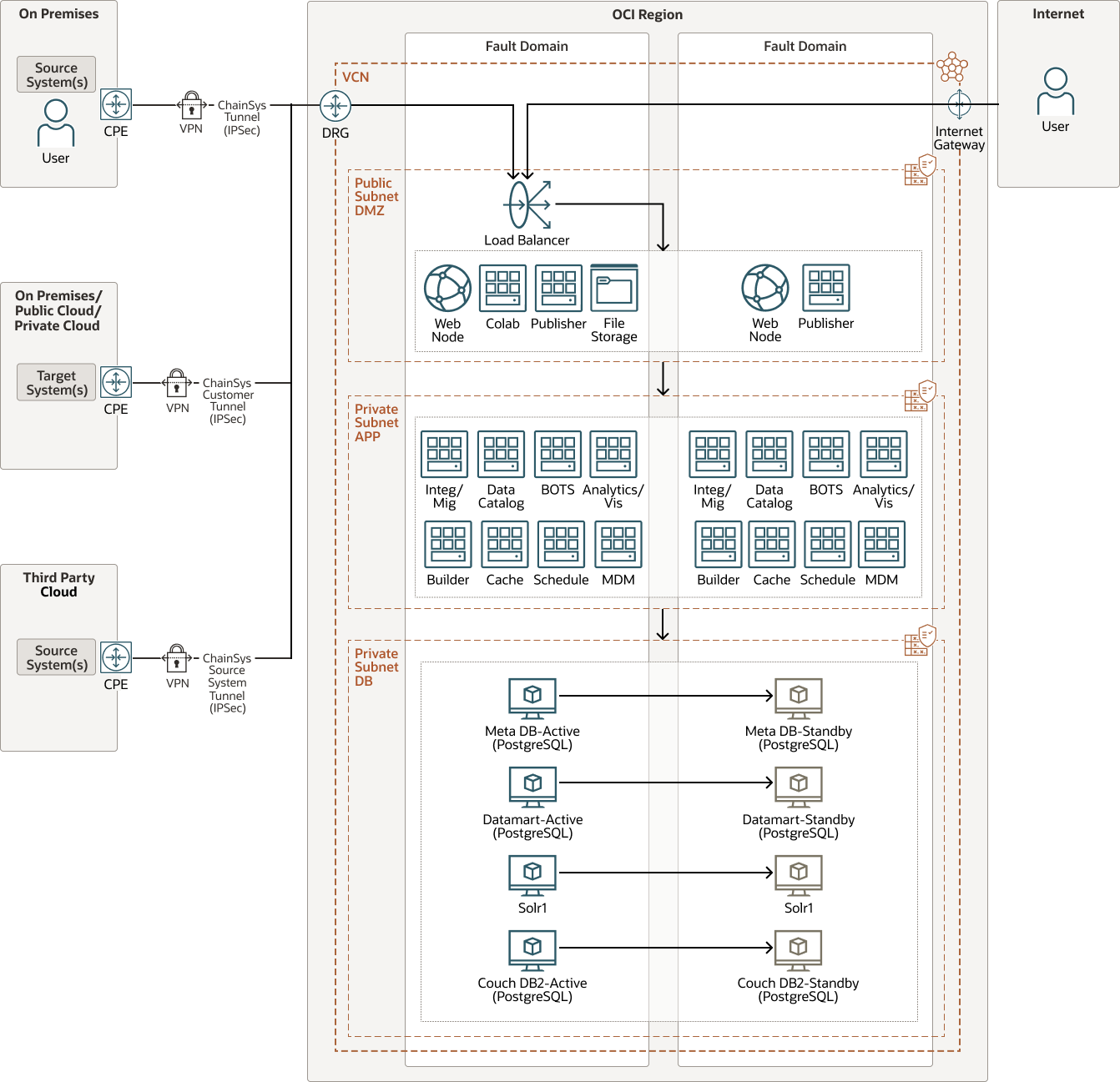

ChainSysアーキテクチャはマルチテナント・アーキテクチャであり、顧客テナンシにハイブリッド・クラウド・オプションとしてデプロイできます。このアーキテクチャは、マルチテナント・オプションを示しています。

ChainSysアーキテクチャは、複数の仮想マシン(VM)インスタンスに機能とロールを分散します。ChainSysは、顧客ごとに、Webノード・インスタンスでホストされる一意のロード・バランシングされたURLを作成します。これにより、顧客はChainSys Smart Data Platformにアクセスしてデータの管理を開始できます。DMZサブネットには、データ・リダイレクション(コラボレータ)およびAPIエクスポージャ(パブリッシャ)用の仮想マシンが追加されています。これらのVMは、外部システムおよびアプリケーション(APP)サブネット内の内部システムと対話します。コラボレータまたはパブリッシャがデータのリダイレクト先を決定した後、アプリケーション・サブネット内の仮想マシンはデータ統合、移行、抽出変換ロード(ETL)、レポート、ビジュアライゼーションおよびダッシュ・ボーディング、キャッシュおよびスケジューリングを実行します。

このアーキテクチャでは、PostgreSQLデータベースがデータの移動に使用されます。マルチテナンシ・デプロイメントの場合、各データベースは顧客ごとに個別のスキーマにパーティション化されます。データベースはアクティブ/スタンバイ構成で構成されます。システム統合が必要な場合は、ソース・システムからターゲット・システムへのセキュアな接続を提供するために、構成中にIPSecトンネルを含むVPNが作成されます。ソース・システムとターゲット・システムには、オンプレミス・システム、プライベート・クラウドおよびパブリック・クラウドを含めることができます。

Chainsysは、Oracle Cloud Infrastructure Monitoring、ロギング、アラームおよびイベントを使用して、環境のパフォーマンス、状態およびステータスを監視し、システムが適切に機能していること、および発生する可能性のある問題を事前に修正できることを確認できます。

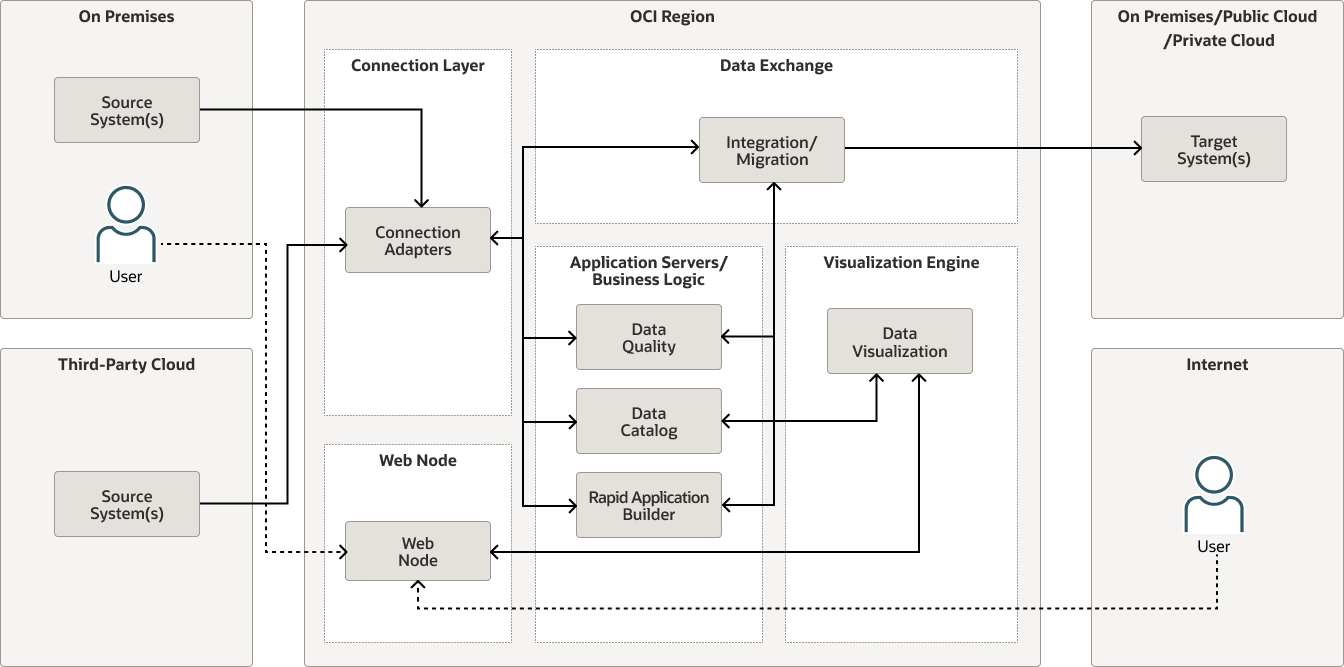

次の図は、このリファレンス・アーキテクチャを介したデータ・フローを示しています。

次の図は、このリファレンス・アーキテクチャを示しています。

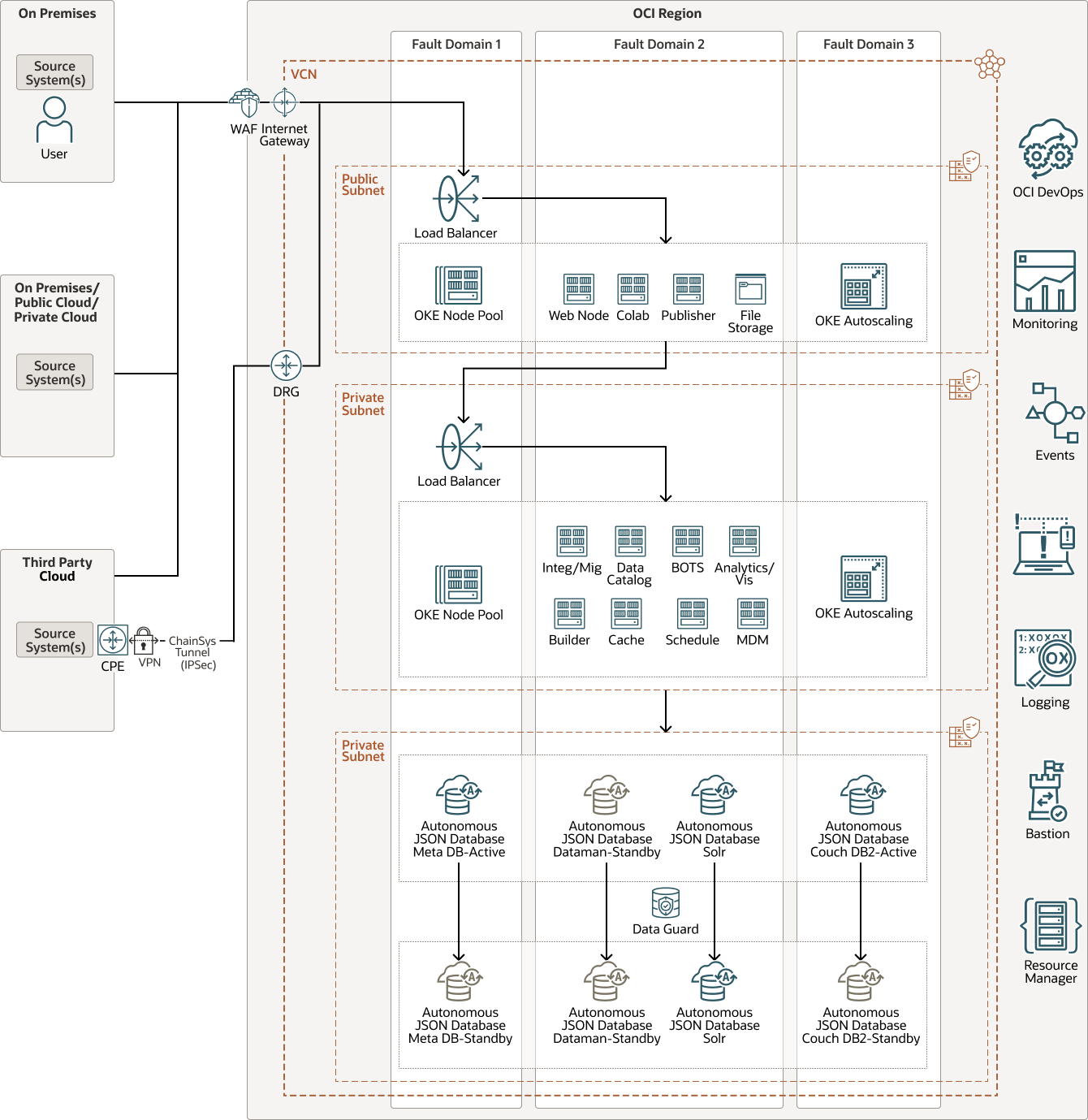

ChainSysは、アーキテクチャの原則にも当てはまりますが、OCIの実装をさらに強化することを目指しています。将来の状態アーキテクチャでは、ChainSysはOracle Cloud Infrastructure Web Application Firewall (WAF)の利用を計画しています。これにより、ChainSysのお客様は、セキュリティを強化し、独立したIPSecトンネルを維持することなく、スマート・データ・プラットフォームにアクセスできます。WAFは、Webアプリケーションをサイバー攻撃や他の脅威から保護するために、ネットワーク・レベルとアプリケーション・レベルの両方のセキュリティを提供します。

現行の状態アーキテクチャには示されていませんが、お客様はOracle Autonomous Databaseを使用して、メタ、データマートおよびソファ・データベースを格納できます。ChainSysは、Oracle Cloud Infrastructure Data Science、Oracle Analytics CloudおよびOracle Cloud Infrastructure AIをプラットフォームに追加することも計画しています。

セキュリティ・レイヤーを提供するために、ChainSysはOCIセキュリティ・ゾーンをデプロイしようとしています。OCIセキュリティ・ゾーンでは、ChainSysでセキュリティ体制を維持し、構成の誤りを防止できます。

次の図は、将来の状態リファレンスアーキテクチャーを示しています。

chainsys-oci-future-oracle.zip

アーキテクチャには次のコンポーネントがあります。

- テナント

テナンシは、Oracle Cloud Infrastructureへのサインアップ時にOracleがOracle Cloud内で設定するセキュアで分離されたパーティションです。テナンシ内のOracle Cloudでリソースを作成、整理および管理できます。テナンシは、会社または組織と同義です。通常、会社は単一のテナンシを持ち、そのテナンシ内の組織構造を反映します。通常、単一のテナンシは単一のサブスクリプションに関連付けられ、単一のサブスクリプションには1つのテナンシのみが含まれます。

- リージョン

Oracle Cloud Infrastructureリージョンは、可用性ドメインと呼ばれる1つ以上のデータ・センターを含むローカライズされた地理的領域です。リージョンは他のリージョンから独立しており、広大な距離で(国間や大陸間でも)リージョンを分離できます。

- コンパートメント

コンパートメントは、Oracle Cloud Infrastructureテナンシ内のリージョン間論理パーティションです。コンパートメントを使用して、Oracle Cloudでリソースを編成し、リソースへのアクセスを制御し、使用割当てを設定します。特定のコンパートメント内のリソースへのアクセスを制御するには、誰がリソースにアクセスできるか、どのアクションを実行できるかを指定するポリシーを定義します。

- 可用性ドメイン

アベイラビリティ・ドメインは、リージョン内の独立したスタンドアロン・データ・センターです。各可用性ドメイン内の物理リソースは、他の可用性ドメイン内のリソースから分離されるため、耐障害性が提供されます。アベイラビリティ・ドメインは電源や冷却、内部のアベイラビリティ・ドメイン・ネットワークなどのインフラを共有しません。そのため、ある可用性ドメインでの障害がリージョン内の他の可用性ドメインに影響することはほとんどありません。

- フォルト・ドメイン

フォルト・ドメインは、可用性ドメイン内のハードウェアおよびインフラストラクチャのグループです。各アベイラビリティ・ドメインに、独立した電源とハードウェアを備えた3つのフォルト・ドメインがあります。複数のフォルト・ドメインにリソースを分散すると、アプリケーションは、フォルト・ドメイン内の物理サーバー障害、システム・メンテナンスおよび電源障害を許容できます。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定するカスタマイズ可能なソフトウェア定義ネットワークです。従来のデータ・センター・ネットワークと同様に、VCNによってネットワーク環境を完全に制御できます。VCNには、VCNの作成後に変更できる、重複しない複数のCIDRブロックを含めることができます。VCNをサブネットに分割できます。サブネットは、リージョンまたは可用性ドメインにスコープ指定できます。各サブネットは、VCN内の他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックまたはプライベートにできます。

- セキュリティ・リスト

サブネットごとに、サブネットの内外で許可する必要があるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- ルート表

仮想ルート表には、サブネットからVCN外部の宛先(通常はゲートウェイ経由)へのトラフィックをルーティングするルールが含まれます。

- サイト間VPN

サイト間VPNは、オンプレミス・ネットワークとOracle Cloud InfrastructureのVCN間のIPSec VPN接続を提供します。IPSecプロトコル・スイートは、パケットがソースから宛先に転送される前にIPトラフィックを暗号化し、到着時にトラフィックを復号化します。

- 動的ルーティング・ゲートウェイ(DRG)

DRGは、VCNとリージョン外部のネットワーク(別のOracle Cloud InfrastructureリージョンのVCN、オンプレミス・ネットワーク、別のクラウド・プロバイダ内のネットワークなど)間の、同じリージョン内のVCN間のプライベート・ネットワーク・トラフィックのパスを提供する仮想ルーターです。

- ロード・バランサ

Oracle Cloud Infrastructure Load Balancingサービスは、単一のエントリ・ポイントからバックエンドの複数のサーバーへの自動トラフィック分散を提供します。

- コンピュート

Oracle Cloud Infrastructure Computeサービスを使用すると、クラウド内のコンピュート・ホストをプロビジョニングおよび管理できます。CPU、メモリー、ネットワーク帯域幅およびストレージのリソース要件を満たすシェイプを使用してコンピュート・インスタンスを起動できます。コンピュート・インスタンスを作成したら、セキュアにアクセスし、再起動してボリュームをアタッチおよびデタッチし、不要になったら終了できます。

ビルドおよびデプロイでの特集の取得

Oracle Cloud Infrastructureで構築したものを表示しますか。学んだ教訓、ベスト・プラクティス、参照アーキテクチャをクラウド・アーキテクチャのグローバル・コミュニティと共有することを検討していますか?ご利用の開始をお手伝いします。

- テンプレート(PPTX)のダウンロード

サンプル ワイヤフレームにアイコンをドラッグ アンド ドロップして、独自のリファレンス アーキテクチャを説明します。

- アーキテクチャ・チュートリアルを見る

リファレンス・アーキテクチャの作成方法に関するステップバイステップの手順をご覧ください。

- ダイアグラムを発行します

ダイアグラムを含むEメールを送信してください。オラクルのクラウド・アーキテクトは、ダイアグラムを確認し、お客様に連絡してアーキテクチャについて話し合います。