Oracle Cloud Infrastructure用のCloudGuardネットワーク・セキュリティを設計し、ワークロードを保護

チェック・ポイントCloudGuardネットワーク・セキュリティを使用してクラウド内のOracle E-Business SuiteやPeopleSoftなどのアプリケーション・ワークロードを移動または拡張し、重要な構成、統合またはビジネス・プロセスを変更することなく、ネイティブのセキュリティ・オプションを拡張します。

クラウドのセキュリティは、共有責任モデルに基づいています。Oracleは、クラウド運用およびサービスを管理するデータ・センター施設、ハードウェア、ソフトウェアなどの基盤インフラストラクチャのセキュリティに対して責任を負います。お客様は、コンプライアンス義務を遵守するために、ワークロードを保護し、サービスやアプリケーションを安全に構成します。

Oracle Cloud Infrastructure (OCI)は、エンタープライズ・クラウド・サービスを保護するために、最高クラスのセキュリティ・テクノロジおよび操作プロセスを提供します。Check PointのCloudGuard Network Security for OCIは、エンタープライズおよびハイブリッド・クラウド・ネットワークからのセキュアな接続を可能にしつつ、攻撃からアプリケーションを保護する高度な多層セキュリティを提供します。連携して、オンプレミスのデータ・センターやクラウド環境全体でアプリケーションを保護し、スケーラブルなパフォーマンスと高度なセキュリティ・オーケストレーションを実現し、統合された脅威保護を実現しています。

- アクセス制御(ファイアウォール)

- ロギング

- アプリケーション制御

- URLフィルタ

- Intrusion Prevention(IPS)

- 高度な脅威防止(アンチウイルス、アンチボット、SandBlastゼロデイ保護)

- オンプレミス・ネットワークとの通信用のサイト間仮想プライベート・ネットワーク(VPN)

- ローミングユーザーとの通信のためのリモートアクセスVPN

- インターネット・バウンド・トラフィックのネットワーク・アドレス変換

アーキテクチャ

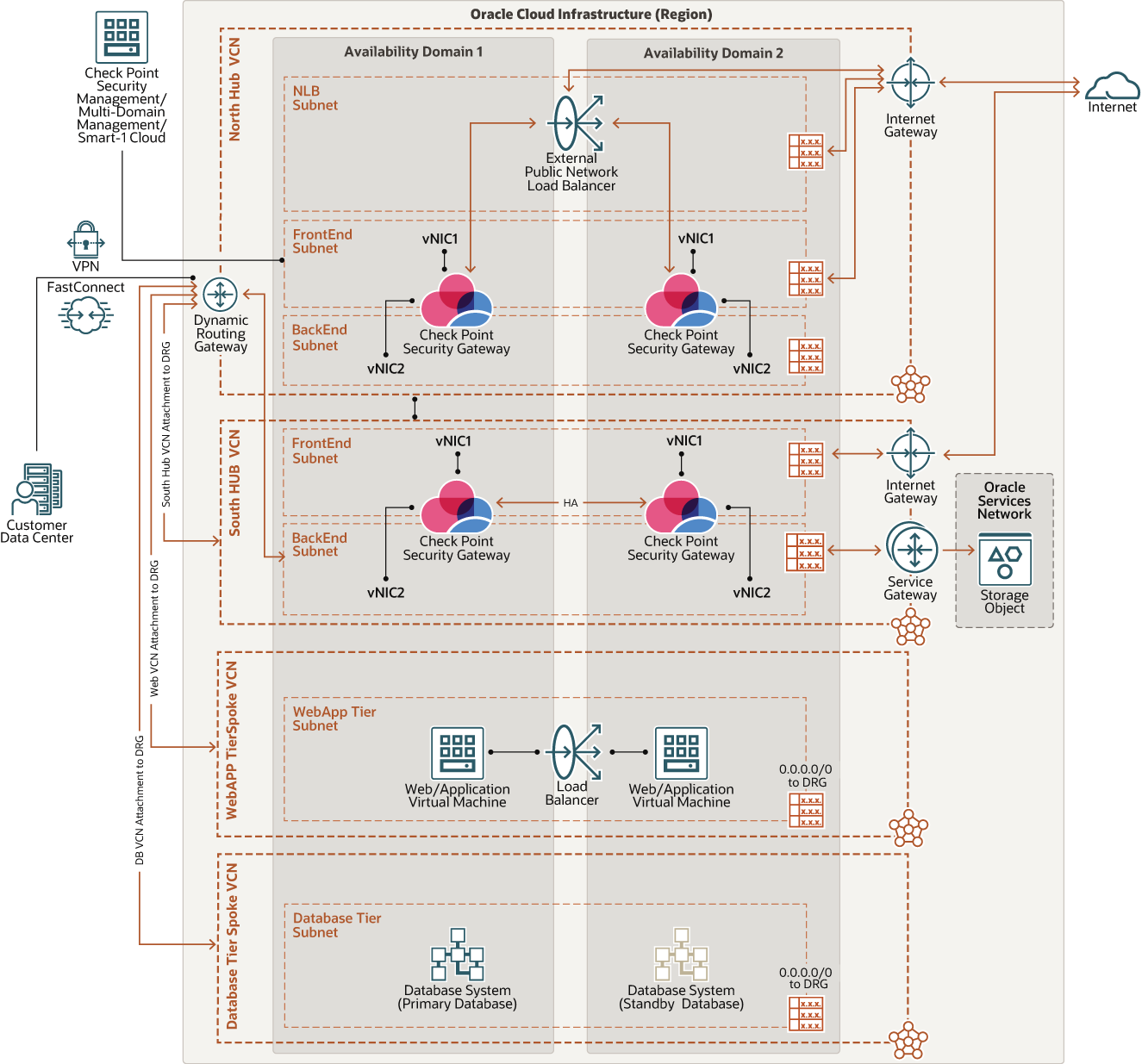

このリファレンス・アーキテクチャは、柔軟なネットワーク・ロード・バランサを備えたCheck PointのCloudGuardネットワーク・セキュリティを使用して、OCIにデプロイされたOracle E-Business Suite、PeopleSoftなどのアプリケーションを組織で保護する方法を示しています。

- 北ハブは、悪意のあるインバウンド・トラフィックからパブリックにアクセス可能なリソースを保護します。Oracleの柔軟なネットワーク・ロード・バランサの北ハブにより、スループット要件に基づいて適切なサイズを設定できるスケーラブルなCloudGuardネットワーク・セキュリティ・ゲートウェイのセットを作成できます。

- 南ハブは、スポーク間のトラフィック、インターネットへのトラフィック・エグレス、Oracle Services Networkへのトラフィック、およびオンプレミス・ネットワークとの間のトラフィックを保護します。南ハブには、CloudGuardネットワーク・セキュリティ・ゲートウェイの可用性の高いクラスタが含まれているため、中断の影響を受けやすいトラフィックに対してステートフル・フェイルオーバーが発生する可能性があります。

- アプリケーションの各層を、スポークとして機能する独自の仮想クラウド・ネットワーク(VCN)にデプロイします。この分離により、スポーク間のトラフィックを細かく制御できます。

- 北ハブVCNは、柔軟なネットワーク・ロード・バランサと動的ルーティング・ゲートウェイ(DRG)を使用して、インターネットからの着信トラフィックを様々なスポークCNに接続します。

- 南ハブVCNは、DRGを介してスポークCNに接続します。スポーク間のすべての発信トラフィックおよびトラフィックでは、ルート表ルールを使用して、CloudGuardネットワーク・セキュリティ・クラスタによる検査のためにDRGを介して南ハブにトラフィックをルーティングします。

- 次のいずれかの方法を使用して環境を管理します。

- チェック・ポイント・セキュリティ管理サーバーまたはマルチドメイン管理サーバーを使用して環境を一元的に管理します。このサーバーは、北ハブVCN内の独自のサブネットにデプロイされるか、セキュリティ・ゲートウェイからアクセスできる既存の顧客デプロイメントとしてデプロイされます。

- Check PointのSmart-1 Cloud management-as-a-serviceから環境を一元的に管理します。

次の図は、このリファレンス・アーキテクチャを示しています。

図cloudguard-net-sec-arch.pngの説明

各トラフィック・フロー・シナリオについて、ネットワーク・アドレス変換(NAT)およびセキュリティ・ポリシーがCloudGuardネットワーク・セキュリティ・ゲートウェイで構成されていることを確認します。現在サポートされているフレキシブル・ネットワーク・ロード・バランサ・ユースケースでは、トラフィックが終了するファイアウォールでソースNATを有効にする必要があります。

北ハブVCNを経由した南のインバウンド・トラフィック・フロー

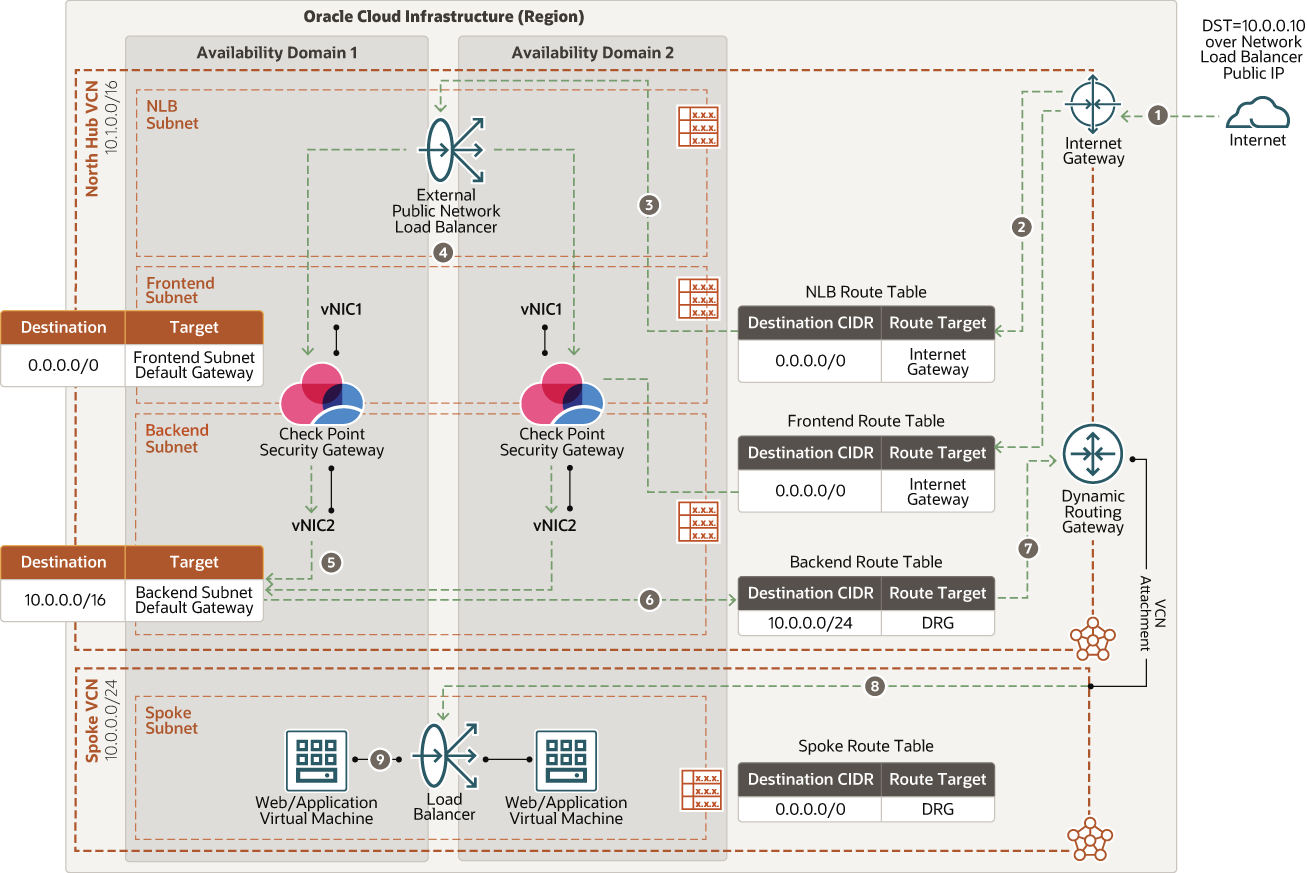

次の図は、南北のインバウンド・トラフィックがインターネットからWebアプリケーション層にアクセスする方法を示しています。

南ハブVCN経由の北南アウトバウンド・トラフィック・フロー

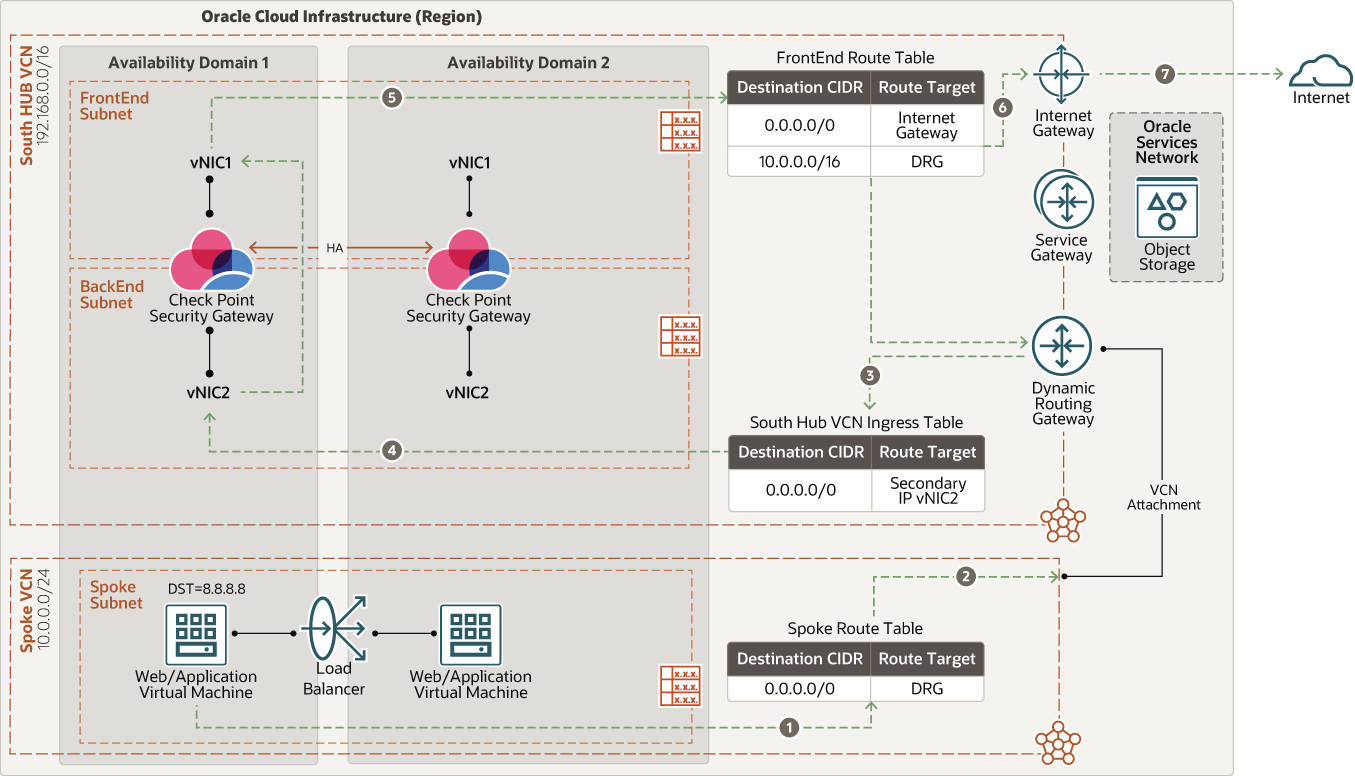

次の図は、Webアプリケーション層およびデータベース層からインターネットへの送信接続が、外部Webサービスへのソフトウェア更新およびアクセスを提供する方法を示しています。

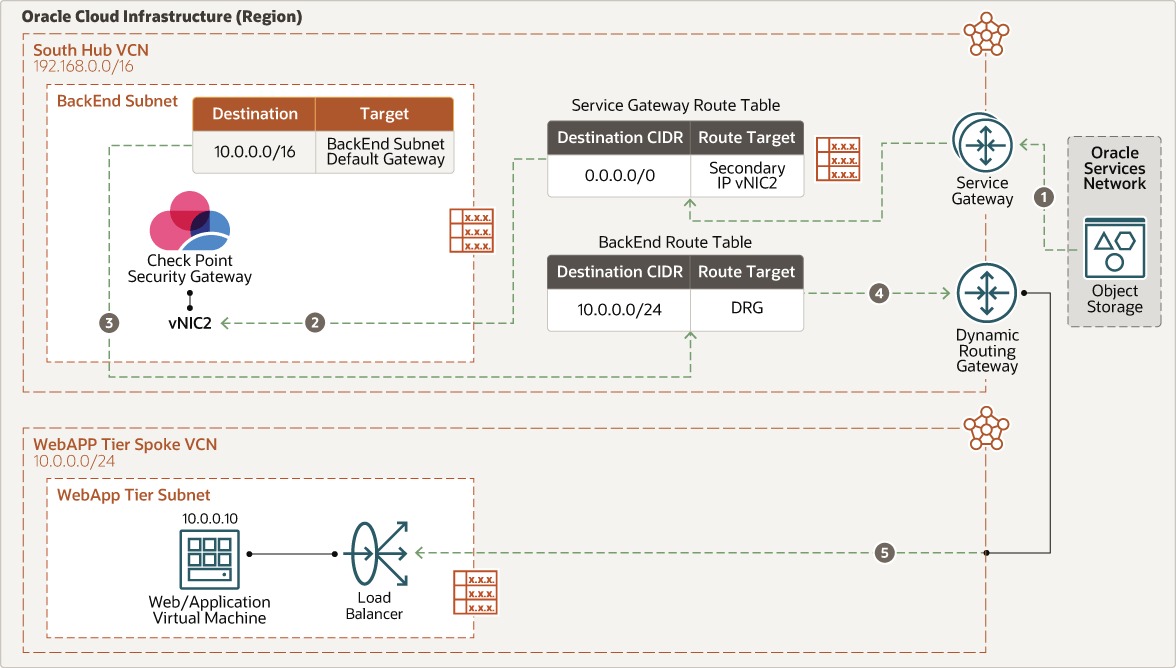

南のハブVCNを通過する東西のトラフィック・フロー(Webからデータベースへ)

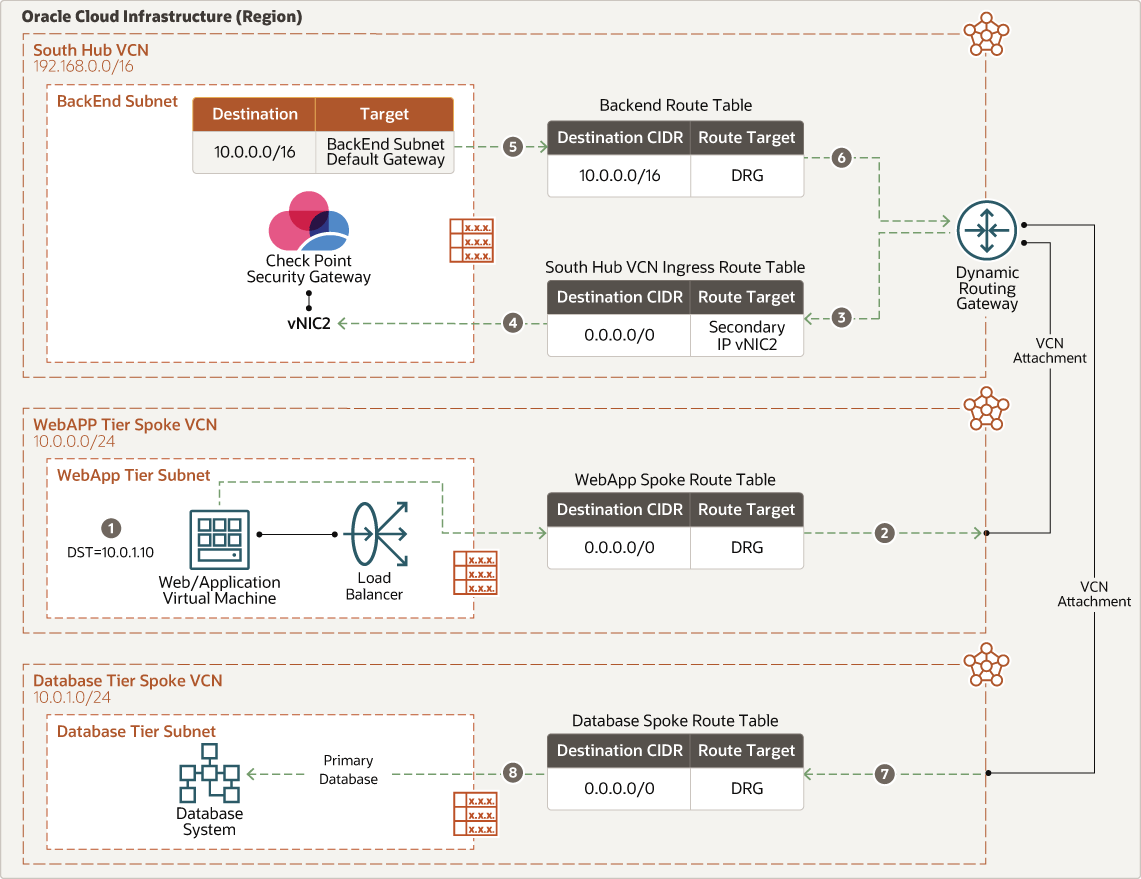

次の図は、Webアプリケーションからデータベース層へのトラフィックの移動方法を示しています。

南ハブVCNを介した東西トラフィック・フロー(データベースからWebへ)

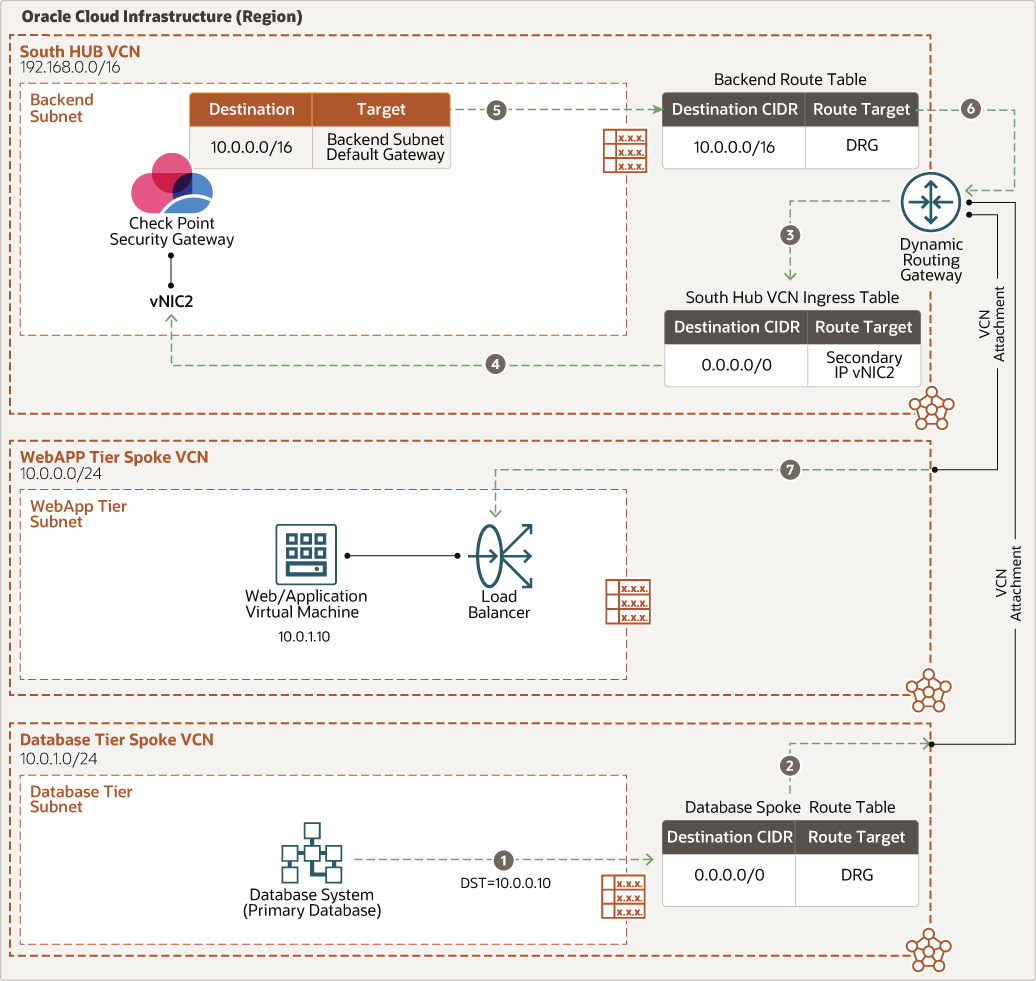

次の図は、データベース層からWebアプリケーションへのトラフィックの移動方法を示しています。

南ハブVCNを介した東西トラフィック・フロー(Oracle Services NetworkへのWebアプリケーション)

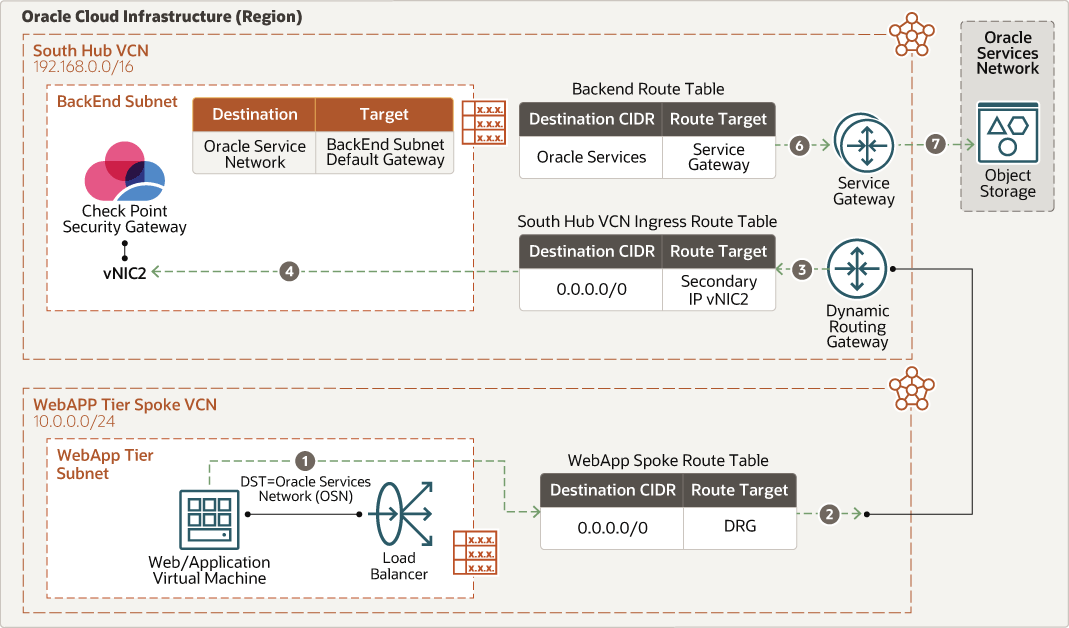

次の図は、トラフィックがWebアプリケーションからOracle Services Networkにどのように移動するかを示しています。

南ハブVCNを介した東西トラフィック・フロー(Oracle Services Network to Webアプリケーション)

次の図は、Oracle Services NetworkからWebアプリケーションへのトラフィックの移動方法を示しています。

- チェック・ポイントCloudGuardネットワーク・セキュリティ・ゲートウェイ

ハイブリッド・クラウド向けの高度な脅威防止機能とクラウド・ネットワーク・セキュリティを提供します。

- Check Point Security Management

- セキュリティ管理サーバー

- マルチドメイン管理

- Smart-1 Cloud management-as-a-service

- Oracle E-Business SuiteまたはPeopleSoftアプリケーション層

Oracle E-Business SuiteまたはPeopleSoftアプリケーション・サーバーとファイル・システムで構成されています。

- Oracle E-Business SuiteまたはPeopleSoftデータベース層

Oracle Databaseから構成されるが、Oracle Exadata Database CloudサービスまたはOracle Databaseサービスのみ。

- リージョン

OCIリージョンは、可用性ドメインと呼ばれる、1つ以上のデータ・センターを含むローカライズされた地理的領域です。リージョンは他のリージョンから独立し、広大な距離(国または大陸間)を分離できます。

- 可用性ドメイン

可用性ドメインは、リージョン内のスタンドアロンの独立したデータ・センターです。各可用性ドメインの物理リソースは、フォルト・トレランスを提供する他の可用性ドメインのリソースから分離されます。アベイラビリティ・ドメインは、電力または冷却、内部可用性ドメイン・ネットワークなどのインフラストラクチャを共有しません。そのため、ある可用性ドメインでの障害が、リージョン内の他の可用性ドメインに影響することはほとんどありません。

- フォルト・ドメイン

フォルト・ドメインは、アベイラビリティ・ドメイン内のハードウェアおよびインフラストラクチャのグループ。各可用性ドメインには、独立した電源とハードウェアを備えた3つのフォルト・ドメインがあります。複数のフォルト・ドメインにリソースを分散すると、アプリケーションは物理サーバーの障害、システム・メンテナンスおよびフォルト・ドメイン内の電源障害を許容できます。

- 仮想クラウド・ネットワーク(VCN)とサブネット

VCNは、OCIリージョンで設定する、カスタマイズ可能なソフトウェア定義ネットワークです。VCNは、従来のデータ・センター・ネットワークと同様に、ネットワーク環境を完全に制御できます。VCNには複数の重複しないCIDRブロックを含めることができ、VCNの作成後に変更できます。VCNをサブネットに分割できます。サブネットは、リージョンまたは可用性ドメインにスコープ指定できます。各サブネットは、VCN内の他のサブネットと重複しない連続したアドレスの範囲で構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックまたはプライベートにできます。

- North Hub VCN

北ハブVCNは、Check Point CloudGuardネットワーク・セキュリティ・ゲートウェイがデプロイされる集中ネットワークです。すべてのスポークVCNへのセキュアなインバウンド接続を提供します。

- 南ハブVCN

南ハブVCNは、Check Point CloudGuardネットワーク・セキュリティ・ゲートウェイが高可用性クラスタにデプロイされる集中ネットワークです。すべてのスポークCN、OCIサービス、パブリック・エンドポイントとクライアント、およびオンプレミス・データ・センター・ネットワークへのセキュアな接続を提供します。

- アプリケーション層スポークVCN

アプリケーション層スポークVCNには、Oracle E-Business SuiteまたはPeopleSoftコンポーネントをホストするプライベート・サブネットが含まれています。

- データベース層がVCNをスポークしました

データベース層スポークVCNには、Oracleデータベースをホスティングするためのプライベート・サブネットが含まれています。

- ロード・バランサ

OCI Load Balancingサービスは、シングルエントリ・ポイントからバックエンド内の複数のサーバーへの自動トラフィック分散を提供します。

- 柔軟なネットワーク・ロード・バランサ

OCIの柔軟なネットワーク・ロード・バランサは、1つのエントリ・ポイントから貴社のVCN内の複数のバックエンド・サーバーへの自動トラフィック分散を提供します。これは接続レベルで動作し、Layer3またはLayer4 (IPプロトコル)データに基づいて正常なバックエンド・サーバーへの受信クライアント接続のロード・バランサを実行します。

- セキュリティ・リスト

サブネットごとに、サブネット内外で許可されるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- ルート表

仮想ルート表には、サブネットからVCNの外部の宛先(通常はゲートウェイ経由)にトラフィックをルーティングするルールが含まれています。北ハブVCNには、次のルート表があります。

- DRGを介してオンプレミス・サブネットのCIDRブロックを指し示すネットワーク・ロード・バランサのルート表にアタッチされ、インターネット・ゲートウェイに接続するためのデフォルト・ルートがあります。

- フロントエンド・サブネットにアタッチされたフロントエンド・ルート表。北ハブVCNからインターネットまたはオンプレミス・ターゲットへのトラフィックをルーティングするためのデフォルト・ルートがインターネット・ゲートウェイに接続されています。

- DRGを介してスポークCNのCIDRブロックを指し示すバックエンド・サブネットにアタッチされたバックエンド・ルート表。

- 南ハブVCNからインターネットまたはオンプレミス・ターゲットへのトラフィックをルーティングするためのデフォルト・ルートがインターネット・ゲートウェイに接続されたフロントエンド・ルート表。

- 動的ルーティング・ゲートウェイを介してスポークVCブロックを指し示すバックエンド・サブネットにアタッチされたバックエンド・ルート表。

- South Hub VCNイングレス・ルート表は、ハブVCNアタッチメントにアタッチされており、スポークVCNから動的ルーティング・ゲートウェイを介した受信トラフィックをプライマリCloudGuard Network Security Gatewayバックエンド・インタフェースのセカンダリ・フローティングIPアドレスに送信します。

- 動的なルーティング・ゲートウェイを介して北ハブに接続されているスポークごとに、個別のルート表が定義され、関連付けられたサブネットにアタッチされます。そのルート表は、関連するスポークVCNからすべてのトラフィック(0.0.0.0/0)を、プライマリCloudGuard Network Security Gatewayバックエンド・インタフェースのセカンダリ・フローティングIPアドレスを介して動的ルーティング・ゲートウェイに転送するか、粒度細かいレベルでも定義できます。

- Oracle Service Network通信用のOracleサービス・ゲートウェイにアタッチされたOracleサービス・ゲートウェイのルート表。このルートは、すべてのトラフィック(0.0.0.0/0)をプライマリCloudGuardネットワーク・セキュリティ・ゲートウェイ・バックエンド・インタフェースのセカンダリ・フローティングIPアドレスに転送します。

- トラフィックの対称性を維持するために、各チェックポイントのCloudGuardネットワーク・セキュリティ・ゲートウェイにもルートが追加され、スポーク・トラフィックのCIDRブロックがバックエンド(内部)サブネットのデフォルト・ゲートウェイIP (南ハブVCNのバックエンド・サブネットで使用可能なデフォルト・ゲートウェイIP)を指し、フロントエンド・サブネットのデフォルト・ゲートウェイIPを指すデフォルトCIDRブロック(0.0.0.0/0)を指しています。

- スポークVCNアタッチメントごとに、トラフィックが南のハブVCNに移動するようにDRGルート表が関連付けられます。ルート・ルールを追加して、北ハブVCNのバックエンド・サブネット宛てのトラフィックが、トラフィックの発生元と同じパスに従うようにします。

- 南ハブVCNアタッチメントでは、関連付けられたDRGルート表により、DRGにアタッチされている各VCNからインポートされたルートがこのルート表の一部であることが保証されます。

- インターネット・ゲートウェイ

インターネット・ゲートウェイを使用すると、VCN内のパブリック・サブネットとパブリック・インターネット間のトラフィックが許可されます。

- NATゲートウェイ

NATゲートウェイを使用すると、VCN内のプライベート・リソースで、それらのリソースを受信インターネット接続に公開することなく、インターネット上のホストにアクセスできます。

- 動的ルーティング・ゲートウェイ(DRG)

DRGは、別のOCIリージョン内のVCN、オンプレミス・ネットワーク、または別のクラウド・プロバイダのネットワークなど、VCNとリージョン外のネットワーク間のプライベート・ネットワーク・トラフィックのパスを提供する仮想ルーターです。

- サービス・ゲートウェイ

サービス・ゲートウェイは、VCNからOCIオブジェクト・ストレージなどの他のサービスへのアクセスを提供します。VCNからOracleサービスへのトラフィックは、Oracleネットワーク・ファブリック上を移動し、インターネットを通過することはありません。

- FastConnect OCI

FastConnectは、データ・センターとOCI間の専用のプライベート接続を簡単に作成する方法です。FastConnectは、高帯域幅オプションを提供し、インターネットベースの接続と比較してより信頼性の高いネットワーク・エクスペリエンスを提供します。

- 仮想ネットワークインタフェースカード(VNIC)

OCIデータ・センターのサービスには、物理ネットワーク・インタフェース・カード(NIC)があります。VMインスタンスは、物理NICに関連付けられた仮想NIC (VNIC)を使用して通信します。各インスタンスには、デプロイメント中に自動的に作成およびアタッチされるプライマリVNICがあり、インスタンスの存続期間中に使用できます。DHCPはプライマリVNICにのみ提供されます。インスタンス・デプロイメント後にセカンダリVNICを追加できます。インタフェースごとに静的IPを設定します。

- プライベートIP

インスタンスのアドレス指定に関するプライベートIPv4アドレスおよび関連情報。各VNICにはプライマリ・プライベートIPがあり、セカンダリ・プライベートIPを追加および削除できます。インスタンスのプライマリ・プライベートIPアドレスはインスタンス・デプロイメント中にアタッチされ、インスタンスの存続期間中は変更されません。セカンダリIPは、VNICのサブネットの同じCIDRにも属しています。セカンダリIPは、同じサブネット内の異なるインスタンス上の異なるVNIC間で移動できるため、浮動IPとして使用されます。別のサービスをホストするための別のエンドポイントとして使用することもできます。

- パブリックIP ネットワーク・サービスは、プライベートIPにマップされるOracleによって選択されたパブリックIPv4アドレスを定義します。パブリックIPには次のタイプがあります。エフェメラル:

- このアドレスは一時的なもので、インスタンスの存続期間中存在します。

- 予約済:このアドレスはインスタンスの存続期間を超えて持続します。割当てを解除し、別のインスタンスに再割当てできます。

- ソースおよび宛先チェック

すべてのVNICがネットワーク・トラフィックに対してソースおよび宛先チェックを実行します。このフラグを無効にすると、Check Point CloudGuard Network Securityゲートウェイでファイアウォールのターゲットになっていないネットワーク・トラフィックを処理できます。

推奨

- VCN

VCNを作成する際、VCNのサブネットにアタッチする予定のリソース数に基づいて、必要なCIDRブロックの数および各ブロックのサイズを決定します。標準プライベートIPアドレス領域内にあるCIDRブロックを使用します。

プライベート接続を設定する予定のその他のネットワーク(Oracle Cloud Infrastructure、オンプレミス・データ・センターまたは別のクラウド・プロバイダ)と重複しないCIDRブロックを選択します。

VCNを作成した後、そのCIDRブロックを変更、追加および削除できます。

サブネットを設計する際は、トラフィック・フローおよびセキュリティ要件を考慮してください。セキュリティ境界として機能する、特定の層またはロール内のすべてのリソースを同じサブネットにアタッチします。

リージョナル・サブネットを使用し、サブネットCIDRの一部としてVCN CIDR全体を使用すると、スポークCNからのすべてのトラフィックが検査されます。

- チェック・ポイントCloudGuardネットワーク・セキュリティ

- 南ハブに高可用性クラスタをデプロイします。

- 北ハブにスケーラブルなセットをデプロイします。

- 可能な場合は常に、少なくとも異なる可用性ドメインで個別のフォルト・ドメインにデプロイします。

- すべてのVNICでMTUが9000に設定されていることを確認します。

- SRIOVおよびVFIOインタフェースを使用します(AMDシェイプのみ)。

- ディザスタ・リカバリまたはジオ冗長性のために、別のリージョンに2つ目のハブ・スポーク・トポロジを作成します。

- すべてのトラフィックがセキュリティ・ゲートウェイによって保護されるため、セキュリティ・リストまたはネットワーク・セキュリティ・ゲートウェイ(NSG)を介してトラフィックを制限しないでください。

- デフォルトでは、ポート443および22はゲートウェイで開かれ、セキュリティ・ポリシーに基づいてさらに多くのポートが開かれます。

- Check Point Security Management

- OCIでホストされたデプロイメントを作成する場合は、管理用の専用サブネットを作成します。

- セカンダリ管理サーバー(管理高可用性)を別の可用性ドメインまたはリージョンにデプロイします。

- セキュリティ・ポリシーの管理やログおよびイベントの表示のために、インターネットから供給されるポート443、22および19009へのインバウンド・アクセスを制限するには、セキュリティ・リストまたはNSGを使用します。

- セキュリティ・管理サーバーからセキュリティ・ゲートウェイへのイングレスおよびエグレス・トラフィックを許可するセキュリティ・リストまたはNSGを作成します。

- Check Pointのセキュリティ・ポリシー

必要なポートおよびプロトコルの最新情報については、詳細の参照セクションにあるアプリケーションのドキュメントを参照してください。

注意事項

Check Point CloudGuard Network Securityゲートウェイを使用してOCIでOracle E-Business SuiteまたはPeopleSoftワークロードを保護する場合は、次の要因を考慮してください。

- パフォーマンス

- 適切なインスタンス・サイズ(コンピュート・シェイプによって決定される)を選択すると、使用可能な最大スループット、CPU、RAMおよびインタフェース数が決まります。

- 組織は、環境をトラバースするトラフィックのタイプを把握し、適切なリスク・レベルを決定し、必要に応じて適切なセキュリティ制御を適用する必要があります。使用可能なセキュリティ制御の異なる組合せは、パフォーマンスに影響します。

- FastConnectまたはVPNサービスに専用インタフェースを追加することを検討してください。大規模なコンピュート・シェイプを使用してスループットを向上し、より多くのネットワーク・インタフェースにアクセスすることを検討してください。

- パフォーマンス・テストを実行して設計を検証すると、必要なパフォーマンスおよびスループットを維持できます。

- セキュリティ

- OCIにCheck Point Security Managementをデプロイすると、セキュリティ・ポリシー構成を一元化し、すべての物理および仮想チェックポイント・セキュリティ・ゲートウェイ・インスタンスを監視できます。

- 既存のCheck Pointの顧客の場合、OCIへのセキュリティ管理の移行もサポートされます。

- クラスタ・デプロイメントごとに、個別のIdentity and Access Management (IAM)動的グループまたはポリシーを定義します。

- 可用性

- 冗長性を最大限に高めるために、アーキテクチャを個別の地理的リージョンに配置します。

- オンプレミス・ネットワークとの冗長接続のために、関連する組織ネットワークを備えたサイト間VPNを構成します。

- コスト

- Check Point CloudGuardは、Oracle Cloud Marketplaceのセキュリティ管理ゲートウェイおよびセキュリティ・ゲートウェイの両方でBring-your-own-license (BYOL)およびPay As You Go (PAYG)のライセンス・モデルで使用可能です。

- Check Point CloudGuard Network Securityゲートウェイ・ライセンスは、vCPUsの数に基づいています(1 OCPUは2つのvCPUsと同等です)。

- Check Point BYOLライセンスはインスタンス間で移植可能です。たとえば、BYOLライセンスも使用する他のパブリック・クラウドからワークロードを移行する場合、Check Pointから新しいライセンスを購入する必要はありません。ライセンス・ステータスの質問や検証が必要な場合は、Check Pointの担当者に確認してください。

- Check Point Security Managementは、管理対象セキュリティ・ゲートウェイごとにライセンスされます。たとえば、2つのクラスタはSecurity Managementライセンスに対して4つとカウントされます。

デプロイ

- Oracle Cloud Marketplaceのスタックを使用してデプロイします:

- たとえば、アーキテクチャ図に示すように、必要なネットワーク・インフラストラクチャを設定します。詳細な手順は、「ハブとスポークのネットワーク・トポロジの設定」を参照してください。

- アプリケーション(Oracle E-Business SuiteまたはPeopleSoftまたは必要なアプリケーション)を環境にデプロイします。

- Oracle Cloud Marketplaceには、構成とライセンスのさまざまな要件に対応する複数のリストがあります。たとえば、次のリスト機能によって独自のライセンスが提供されます(BYOL)。選択したリストごとに、「Get App」をクリックし、画面上のプロンプトに従います。

- GitHubでTerraformコードを使用してデプロイ:

- GitHubに移動します。

- ローカル・コンピュータにリポジトリをクローニングまたはダウンロードします。

READMEドキュメントの指示に従います。