VPNを使用したオンプレミス・ネットワークの接続

Oracle Cloud Infrastructure仮想クラウド・ネットワーク(VCN)は、プライベートIPアドレス、サブネット、ルーターおよびファイアウォールを制御できる、従来のネットワークの仮想化レイヤー3バージョンです。単一テナンシは、複数のVcnを分離または結合できます。

仮想プライベート・ネットワーク(VPN)接続を使用して、VCNをオンプレミス・ネットワークの拡張にできます。このために、Oracle Cloud Infrastructureでは、IPSec VPNであるVPN接続が提供されます。

-

リース明細が不要な場合は、パブリック・インターネット明細を使用できます。

-

関与するIPアドレス・スペースはプライベートであり、外部には公開されません。

-

ネットワーク間の通信は暗号化されます。

-

サイトからサイトへのVPNを使用すると、複数のユーザーが複数の接続ではなく単一の接続を通じてクラウド・リソースにアクセスできるため、管理オーバーヘッドが低減します。

アーキテクチャ

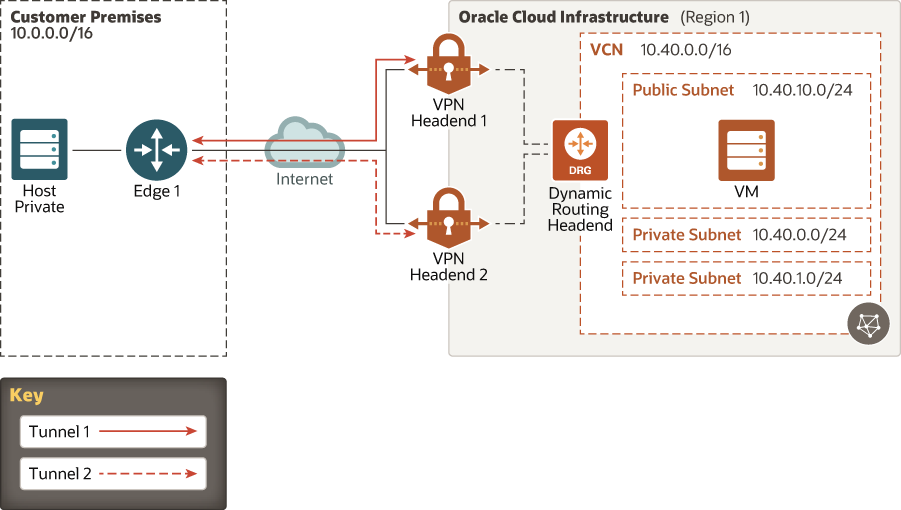

この参照アーキテクチャは、オンプレミス・ネットワークおよびVCNに接続するVPC接続の設定方法を示します。

次の図に、このアーキテクチャを示します。

Vpn-redundancy.epsの説明

- オンプレミス・ネットワーク

組織で使用されるローカル・ネットワーク。

- VCN

Oracleデータ・センターで設定する仮想プライベート・ネットワーク。

- サブネット

VCN内で定義するサブディビジョン。サブネットには、VCN内の他のサブネットと重複しない連続したIPアドレス範囲があります。

- 「セキュリティ」リスト

サブネット内およびサブネット外で許可されるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルール。

- ルート表

VCN外のトラフィックに対するマッピングを提供するルーティング・ルール。

- 動的ルーティング・ゲートウェイ(DRG)

VCNに追加し、VCNとオンプレミス・ネットワーク(転送ルーティング)間のプライベート・ネットワーク・トラフィックのパスを提供する仮想ルーター。

- VPN接続

テナンシへのIPSec VPN接続を管理する関数。

- 顧客構内機器(CPE)

オンプレミス・ネットワークに居住し、VPN接続を確立するネットワーク・アセットを表すオブジェクト。ほとんどの境界線ファイアウォールはCPEとして動作しますが、別のデバイス(アプライアンスやサーバーなど)をCPEにすることができます。

- IPv4とIPv6

ネットワークに使用されるアドレス・スキーム。IPv6は、US Government Cloudでのみサポートされます。

- インターネット・プロトコル・セキュリティ(IPSec)

パケットをソースから宛先に転送する前に、IPトラフィックを暗号化するプロトコル・スイート。

- トンネル

CPEとOracle Cloud Infrastructureの間の各接続。

- Border Gateway Protocol (BGP)ルーティング

ルートを動的に学習できます。DRGは、オンプレミス・ネットワークからルートを動的に学習します。Oracle側では、DRGはVCNのサブネットを通知します。

- 静的ルーティング

VPN接続を作成するとき、各側の既存のネットワークに通知します。変更は動的には学習されません。

推奨

要件は、ここで説明するアーキテクチャとは異なる場合があります。次の推奨事項を出発点として使用してください。

- VCN

VCNの作成時に、各サブネットのクラウド・リソースが必要とするIPアドレスの数を決定します。Classless Inter - Domain Routing (CIDR)表記を使用して、必要なIPアドレスに対して十分な大きさのサブネット・マスクおよびネットワーク・アドレス範囲を指定します。標準のプライベートIPアドレス・ブロックに含まれるアドレス空間を使用します。

後でVCNとオンプレミス・ネットワーク間の接続を設定する必要がある場合に備えて、オンプレミス・ネットワークと重複しないアドレス範囲を選択してください。

VCNの作成後は、アドレス範囲を変更できません。

サブネットの設計時には、機能およびセキュリティ要件を考慮します。同じ層またはロール内のすべてのコンピュート・インスタンスは、セキュリティ境界に存在する同じサブネットに属している必要があります。

- 「セキュリティ」リスト

セキュリティ・リストを使用して、サブネット全体に適用するイングレス・ルールおよびエグレス・ルールを定義します。

CPEで、適切なアクセス権限セットを定義します。アクセス権には、CPE内に異なる名前(アクセス・リストなど)を付けることができます。

- CPE

CPUには、ポリシーベースのルーティング(CheckPointおよびCisco ASAファイアウォール上)など、一部の機能で特定の要件があります。CPEのソフトウェア・バージョンがこれらの要件を満たしていることを確認してください。

注意事項

- コスト

Vcn、サブネット、drg、セキュリティ・リストおよびルート表には、さらなるコストはありません。デプロイメントのテスト仮想マシン(VM)は、空き層のシェイプを使用するように設定されています。「空き層」インスタンスを使用する場合は、テストVMを通常の形状インスタンスとして設定します。

- セキュリティ

デフォルトのセキュリティ・リストでは、0.0.0.0/0に対してSSHポートが開いています。インフラストラクチャへのSSHアクセスを必要とするホストおよびネットワークにのみ一致するように、セキュリティ・リストを調整してください。

このデプロイメントにより、すべてのコンポーネントが同じコンパートメントに配置されます。

デプロイされたサブネットはパブリックで、VPNが機能するまでインターネットからテスト・インスタンスにアクセスできます。Vmにパブリック・サービスが指定されていない場合は、リソースの削除またはパブリック・サブネット全体の削除を検討してください。

- スケーラビリティ

各テナンシには、5台のDrgの制限があります。

各リージョンに4つのVPN接続を設定できます。

- パフォーマンス

接続ごとに、Mbpsが250に達することがあります。

DRGの最大スループットは10 Gbpsです。

VPN接続ではパブリック・インターネット行が使用されるため、外部のアクターがそれらの行のパフォーマンスに影響を与える可能性があります。

- 可用性と冗長性

Drgに冗長性があり、自動的にフェイルオーバーします。

各接続には複数のトンネルを指定できます。

本番環境で複数のインターネット・リンクを異なるプロバイダから使用することを検討してください。

- ユーザビリティ

このデプロイメントにより、ダイアグラムに表示されるすべてのコンポーネントが提供されます。CPEのパブリックIPアドレスを通知する必要があります。

含まれているVMは、基本接続の例およびテストを示します。