オンプレミスおよびOCIにデプロイされたデータベースにOracle Data Safeを実装します

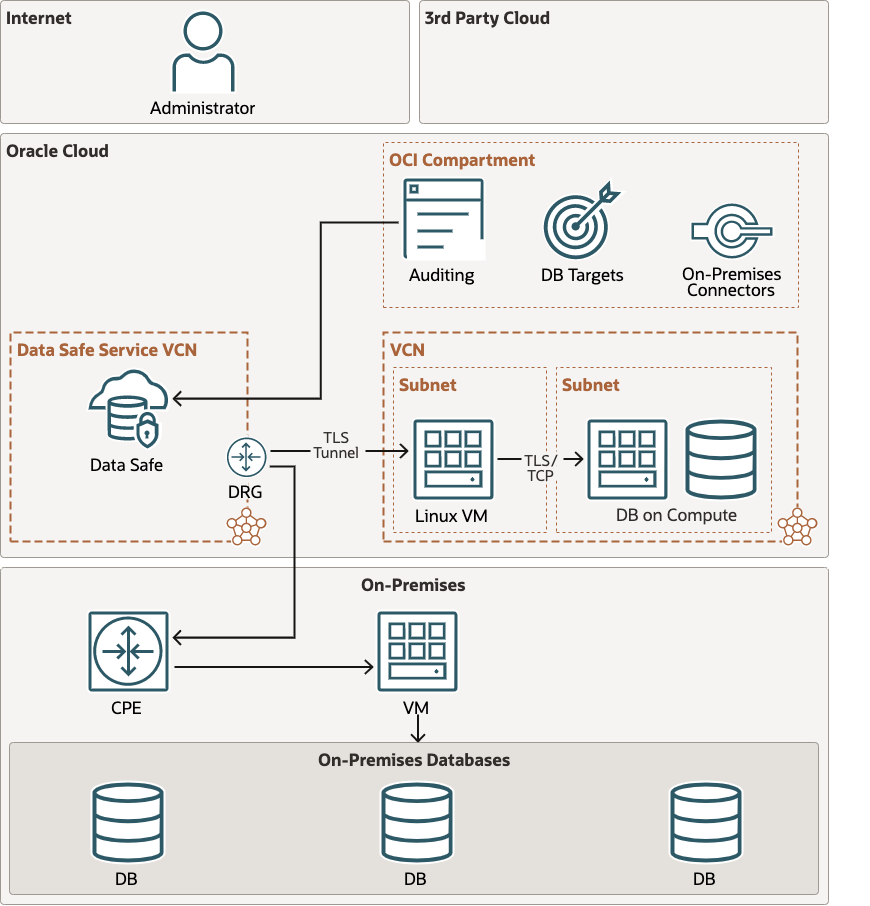

このリファレンス・アーキテクチャでは、ターゲット・データベースをOracle Data Safeに接続する様々な方法について説明します。また、特定のターゲット・データベースへの接続を安全にデプロイするために必要なセキュリティ測定についても説明します。

Oracle Data Safeは、データ・セキュリティに焦点を当てた完全に統合されたリージョン別クラウド・サービスです。これは、Oracleデータベース内の機密データや規制の厳しいデータを保護するためにOracle Cloud Infrastructureの完全で統合された機能セットを提供します。

Oracle Data Safeは、Oracle Cloudで実行されているOracle Autonomous Databaseおよびデータベースに重要なセキュリティ・サービスを提供します。Data Safeでは、オンプレミス・データベース、Oracle Exadata Cloud@Customerおよびマルチクラウド・デプロイメントもサポートされます。Oracle Databaseのすべてのお客様は、Data Safeを使用して構成とユーザーのリスクを評価し、ユーザー・アクティビティを監視および監査し、機密データを検出、分類およびマスキングすることで、データ侵害のリスクを減らし、コンプライアンスを簡素化できます。

欧州連合(EU)一般データ保護規則(GDPR)やカリフォルニア消費者プライバシー法(CCPA)などのコンプライアンス法では、企業が顧客のプライバシーを保護する必要があります。ホストされる様々なデータベースを安全かつ効率的に実行するには、このデータのセキュリティを管理する方法が必要です。Oracle Data Safeは、データ機密性の理解、データに対するリスクの評価、機密データのマスク、セキュリティ制御の実装とモニター、ユーザー・セキュリティの評価、ユーザー・アクティビティのモニター、およびデータ・セキュリティ・コンプライアンス要件への対応に役立ちます。

- セキュリティーパラメータ

- 使用中のセキュリティ制御

- ユーザー・ロールと権限

- Center for Internet Security (CIS)構成- Oracle Database 12.2以降で使用できます。

- Security Technical Implementation Guidelines (STIG) - Oracle Database 21c以降で使用できます。

アーキテクチャ

- オンプレミスにデプロイされたデータベース。

- OCIベア・メタルDBシステムまたは仮想マシンDBシステムにデプロイされたデータベース。

ノート:

このリファレンス・アーキテクチャでは、プライベートIPアドレスを持つデータベースについてのみ説明します。パブリックIPアドレスを使用してデータベースを構成するには、セキュリティの観点からはお薦めしません。次のダイアグラムにアーキテクチャを示します。

図datasafe- db- connecton- arch.pngの説明

datasafe- db- connecton- arch- oracle.zip

上の図に示すオンプレミス・コネクタは、複数のデータベースに接続できます。これはネットワーク・レイヤー接続であるため、これはFastConnectまたはVPN接続オプションにも適用されます。

- Oracle Cloud Infrastructureのベスト・プラクティス・フレームワーク

- Oracle CloudのCIS Foundations Benchmarkを満たす安全なランディング・ゾーンのデプロイ

- OCI CIS準拠ランディング・ゾーン

ノート:

これらのリソースにアクセスするには、次の「もっとよく知る」トピックを参照してください。オンプレミスにデプロイされたデータベース

- オンプレミス・コネクタ

- プライベート・エンドポイント

プライベート・エンドポイントを使用する場合、Oracle Cloud InfrastructureとOracle以外のクラウド環境の間に既存のFastConnectまたはVPN Connectを設定する必要があります。次に、データベースにアクセスできるOracle Cloud InfrastructureのVCNにプライベート・エンドポイントを作成する必要があります。

- ターゲット・データベースの接続オプション

- Oracle Data Safeプライベート・エンドポイント

- Oracle Data Safeオンプレミス・コネクタ

- Oracle Data Safeプライベート・エンドポイントの作成

- Oracle Data Safeオンプレミス・コネクタの作成

ノート:

これらのリソースにアクセスするには、次の「もっとよく知る」トピックを参照してください。OCIベア・メタル・データベース・システムまたはOCI仮想マシン・データベース・システムにデプロイされたデータベース

- オンプレミス・コネクタ

- プライベート・エンドポイント

このソリューションは、特定のデータベース(OCI Oracle EBSデプロイメントやOracle EBS FORMデプロイメントなど)が必要な状況で使用できます。このようなデータベースに接続するには、コネクタを使用するか、プライベート・エンド・ポイントでFastConnectまたはVPN接続を使用します。

- ターゲット・データベースの接続オプション

- Oracle Data Safeプライベート・エンドポイント

- Oracle Data Safeプライベート・エンドポイントの作成

- マルチクラウド・サービス・モデル

ノート:

これらのリソースにアクセスするには、次の「もっとよく知る」トピックを参照してください。- テナント

Oracle Autonomous Transaction Processingは、トランザクション処理ワークロード用に最適化された、自動運転、自己保護および自己修復が可能なデータベース・サービスです。ハードウェアの構成や管理、ソフトウェアのインストールを行う必要はありません。Oracle Cloud Infrastructureでは、データベースの作成に加えて、データベースのバックアップ、パッチ適用、アップグレードおよびチューニングも処理されます。

- リージョン

Oracle Cloud Infrastructureリージョンは、可用性ドメインと呼ばれる1つ以上のデータ・センターを含むローカライズされた地理的な領域です。リージョンは他のリージョンから独立しており、巨大な距離は(複数の国または大陸にわたって)分離できます。

- コンパートメント

コンパートメントは、Oracle Cloud Infrastructureテナンシ内のクロスリージョン論理パーティションです。コンパートメントを使用して、Oracle Cloudのリソースを編成、リソースへのアクセスを制御および使用割当てを設定します。特定のコンパートメント内のリソースへのアクセスを制御するには、誰がリソースにアクセスできるか、どのアクションを実行できるかを指定するポリシーを定義します。

- 可用性ドメイン

可用性ドメインは、リージョン内の独立したスタンドアロン・データ・センターです。各アベイラビリティ・ドメインの物理リソースは、他のアベイラビリティ・ドメインのリソースから分離されるため、フォルト・トレランスが提供されます。可用性ドメインは、電源や冷却、内部の可用性ドメイン・ネットワークなどのインフラストラクチャを共有しません。そのため、1つの可用性ドメインでの障害が、リージョン内の他の可用性ドメインに影響しない可能性があります。

- フォルト・ドメイン

フォルト・ドメインは、可用性ドメイン内のハードウェアおよびインフラストラクチャのグループです。各アベイラビリティ・ドメインに3つのフォルト・ドメイン(独立した電源およびハードウェア)があります。複数のフォルト・ドメインにリソースを分散する場合、アプリケーションは、フォルト・ドメイン内の物理サーバー障害、システム・メンテナンスおよび電源障害に耐えることができます。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定する、カスタマイズ可能なソフトウェア定義のネットワークです。従来のデータ・センター・ネットワークと同様に、VCNを使用してネットワーク環境を完全に制御できます。VCNには、VCNの作成後に変更できる重複しない複数のCIDRブロックを含めることができます。VCNをサブネットにセグメント化して、そのスコープをリージョンまたは可用性ドメインに設定できます。各サブネットは、VCNの他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。パブリックまたはプライベートにできます。

- ロード・バランサ

Oracle Cloud Infrastructure Load Balancingサービスは、単一のエントリ・ポイントからバック・エンドの複数のサーバーへの自動トラフィック分散を提供します。ロード・バランサは、様々なアプリケーションへのアクセスを提供します。

- サービス・ゲートウェイ

サービス・ゲートウェイは、VCNからOracle Cloud Infrastructure Object Storageなどの他のサービスへのアクセスを提供します。The traffic from the VCN to the Oracle service travels over the Oracle network fabric and never traverses the internet.

- クラウド・ガード

Oracle Cloud Guardを使用して、Oracle Cloud Infrastructure内のリソースのセキュリティをモニターおよびメンテナンスできます。クラウド・ガードは、定義可能なディテクタ・レシピを使用して、セキュリティの弱点についてリソースを調べ、オペレータおよびユーザーにリスクのあるアクティビティを監視します。構成の誤りや安全でないアクティビティが検出されると、クラウド・ガードは修正アクションを推奨し、構成可能なレスポンダ・レシピに基づいてそれらのアクションの実行を支援します。

- FastConnect

Oracle Cloud Infrastructure FastConnectを使用すると、データ・センターとOracle Cloud Infrastructureとの間に、専用のプライベート接続を簡単に作成することができます。FastConnectは、インターネットベースの接続と比較すると、より高い帯域幅のオプションと、より信頼性の高いネットワーキング体験を提供します。

- Autonomous Database

Oracle Cloud Infrastructureの自律型データベースは、トランザクション処理およびデータ・ウェアハウス・ワークロードに使用できる完全に管理され、事前構成済のデータベース環境です。ハードウェアの構成や管理、ソフトウェアのインストールを行う必要はありません。Oracle Cloud Infrastructureでは、データベースの作成に加えて、データベースのバックアップ、パッチ適用、アップグレードおよびチューニングも処理されます。

- Autonomous Transaction Processing、

Oracle Autonomous Transaction Processingは、トランザクション処理ワークロード用に最適化された、自動運転、自己保護および自己修復が可能なデータベース・サービスです。ハードウェアの構成や管理、ソフトウェアのインストールを行う必要はありません。Oracle Cloud Infrastructureでは、データベースの作成に加えて、データベースのバックアップ、パッチ適用、アップグレードおよびチューニングも処理されます。

- Exadata DBシステム

Exadata Cloud Serviceを使用すると、クラウド内でExadataの能力を活用できます。ニーズの増加時にデータベース・コンピュート・サーバーおよびストレージ・サーバーをシステムに追加できるフレキシブルX8Mシステムをプロビジョニングできます。X8Mシステムでは、RoCE (RDMA over Converged Ethernet)ネットワークを使用して、高帯域幅と低レイテンシ、永続メモリー(PMEM)モジュールおよびインテリジェントExadataソフトウェアを提供します。X8MまたはX9Mシステムは、四半期ラックのX8システムと同等のシェイプを使用してプロビジョニングし、プロビジョニング後はいつでもデータベース・サーバーおよびストレージ・サーバーを追加できます。

推奨事項

- VCN

VCNを作成する場合、必要なCIDRブロックの数を決定し、VCN内のサブネットにアタッチする予定のリソースの数に基づいて各ブロックのサイズを決定します。標準のプライベートIPアドレス空間のCIDRブロックを使用します。

プライベート接続を設定する他のネットワーク(Oracle Cloud Infrastructure、オンプレミス・データ・センターまたは別のクラウド・プロバイダ)と重複しないCIDRブロックを選択します。

VCNを作成した後、そのCIDRブロックを変更、追加および削除できます。

サブネットを設計するときには、トラフィック・フローおよびセキュリティ要件を考慮してください。特定の層またはロール内のすべてのリソースを、セキュリティ境界として機能する同じサブネットにアタッチします。

リージョナル・サブネットを使用します。

- セキュリティ

Oracle Cloud Guardを使用して、Oracle Cloud Infrastructure内のリソースのセキュリティを事前対策的にモニターおよびメンテナンスできます。クラウド・ガードは、定義可能なディテクタ・レシピを使用して、セキュリティの弱点についてリソースを調べ、オペレータおよびユーザーにリスクのあるアクティビティを監視します。構成の誤りや安全でないアクティビティが検出されると、クラウド・ガードは修正アクションを推奨し、定義できるレスポンダ・レシピに基づいてそれらのアクションの実行を支援します。

最大限のセキュリティが必要なリソースの場合、Oracleではセキュリティ・ゾーンを使用することをお薦めします。セキュリティ・ゾーンは、ベスト・プラクティスに基づいたセキュリティ・ポリシーのOracle定義レシピに関連付けられたコンパートメントです。たとえば、セキュリティ・ゾーン内のリソースは、パブリック・インターネットからアクセスできず、顧客管理キーを使用して暗号化する必要があります。セキュリティ・ゾーンでリソースの作成や更新を行うと、Oracle Cloud Infrastructureでは、セキュリティ・ゾーン・レシピのポリシーに対して操作が検証され、ポリシーに違反している操作は拒否されます。

- クラウド・ガード

Oracleによって提供されるデフォルト・レシピをクローニングおよびカスタマイズして、カスタム・ディテクタおよびレスポンダ・レシピを作成します。これらのレシピを使用すると、警告を生成するセキュリティ違反のタイプと、それらに対して実行できるアクションを指定できます。たとえば、可視性がパブリックに設定されているオブジェクト・ストレージ・バケットを検出できます。

クラウド・ガードをテナンシ・レベルで適用して、最も広い範囲をカバーし、複数の構成を保持する管理上の負担を軽減します。

管理対象リスト機能を使用して、特定の構成をディテクタに適用することもできます。

- ネットワーク・セキュリティ・グループ(NSG)

NSGを使用して、特定のVNICに適用されるイングレスおよびエグレス・ルールのセットを定義できます。NSGではVCNのサブネット・アーキテクチャをアプリケーションのセキュリティ要件から分離できるため、セキュリティ・リストではなくNSGを使用することをお薦めします。

- ロード・バランサの帯域幅

ロード・バランサの作成時に、固定帯域幅を提供する事前定義済のシェイプを選択するか、帯域幅範囲を設定するカスタム(フレキシブル)シェイプを指定して、トラフィック・パターンに基づいてサービスによって帯域幅が自動的にスケーリングされるようにできます。どちらの方法でも、ロード・バランサの作成後にいつでもシェイプを変更できます。

詳細の参照

オンプレミスおよびOCIにデプロイされたデータベースに対するOracle Data Safeの実装についてさらに学習します。

次の追加リソースを確認します。

- Oracle Cloud Infrastructureのベスト・プラクティス・フレームワーク

- Oracle CloudのCIS Foundations Benchmarkを満たす安全なランディング・ゾーンのデプロイ

- GitHub上の oci- cis- landingzone- quickstart

- ターゲット・データベースの接続オプション

- Oracle Data Safeプライベート・エンドポイント

- Oracle Data Safeオンプレミス・コネクタ

- Oracle Data Safeプライベート・エンドポイントの作成

- Oracle Data Safeオンプレミス・コネクタの作成

- マルチクラウド・サービス・モデル