Palo Alto Networks FirewallとExadata Cloud ServicesによるOracle E-Business Suiteのデプロイ

Oracle E-Business Suiteのクラウド・デプロイメントは、テクノロジとビジネスの観点の両方から、様々なメリットをもたらします。クラウド・コンピューティングの最大のメリットは、市場で頻繁に話題にされているように、成長、パフォーマンスおよび可用性のサポートであるため、ビジネスの敏捷性が向上します。また、低コストとより安全なシステムも提供します。

Oracle Cloud Infrastructure (OCI)ソリューションおよび認定データベース・サービスは、他のクラウド・ソリューションよりいくつかの明らかなメリットを提供します。たとえば、Oracleは、OCIおよび関連するデータベース・サービス(仮想マシンDBシステム、Exadata Cloud Services、Exadata Cloud@Customerなど)に対して、他のベンダーからは使用できないOracle E-Business Suiteのクラウド自動化(Oracle E-Business Suiteライフ・サイクル管理のためのクラウド・マネージャ・ツール)を提供します。

Palo Alto Network VMシリーズ仮想次世代ファイアウォール(NGFW)を使用したOracle Cloud上のOracle E-Business Suiteワークロードの移動または現在のOCIテナンシの拡張により、OCIで提供されるネイティブ・セキュリティ・オプションが強化されます。

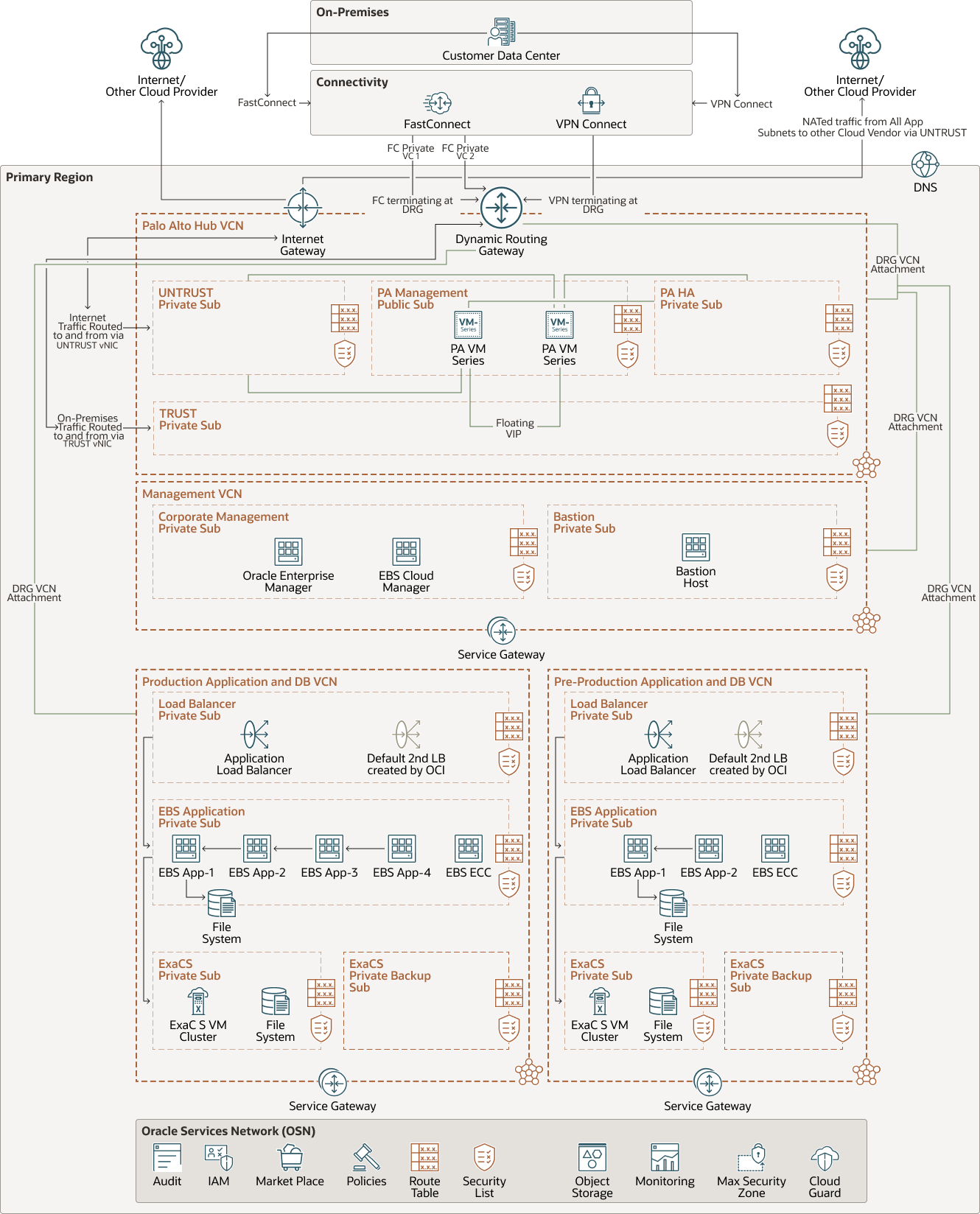

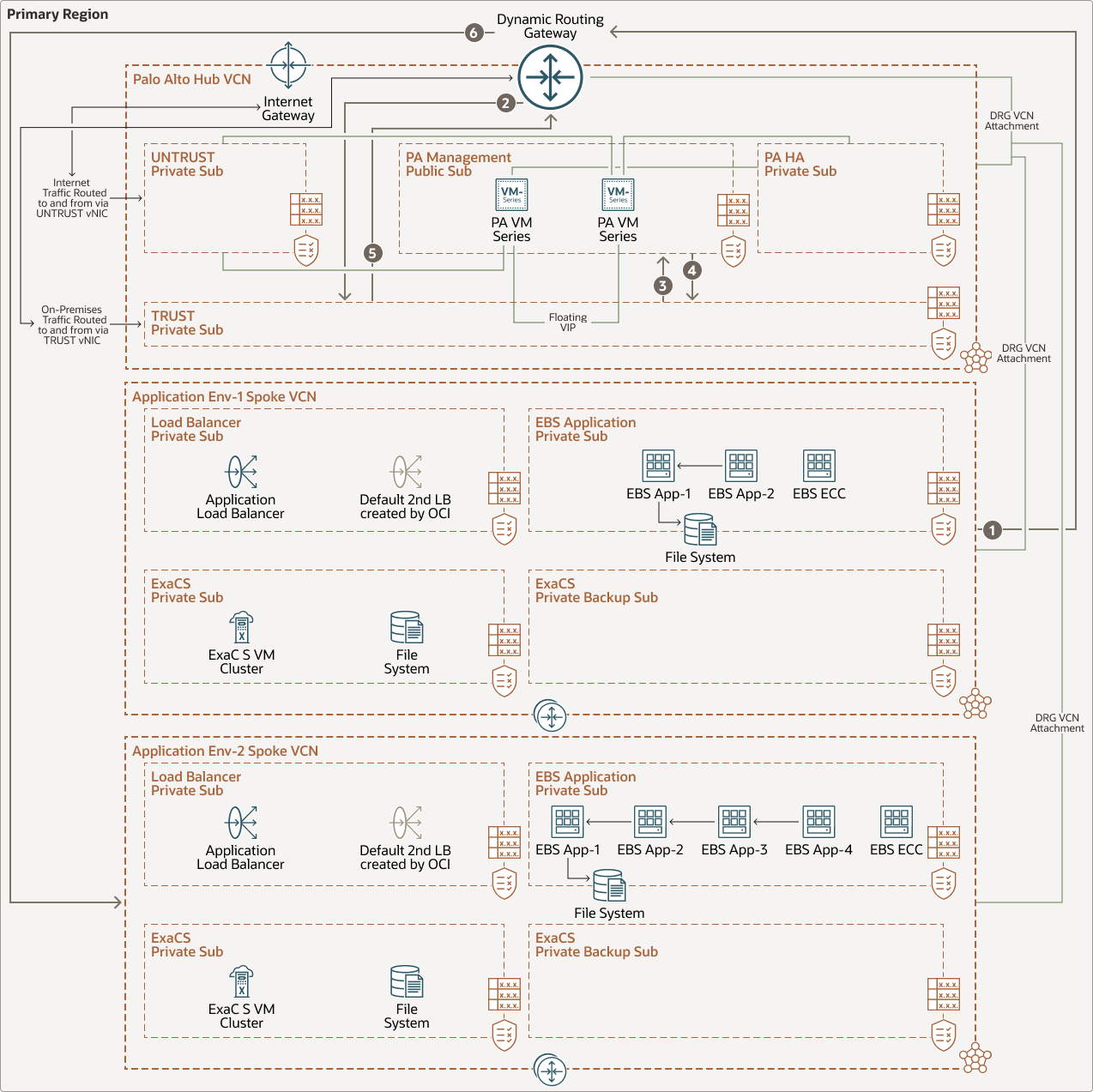

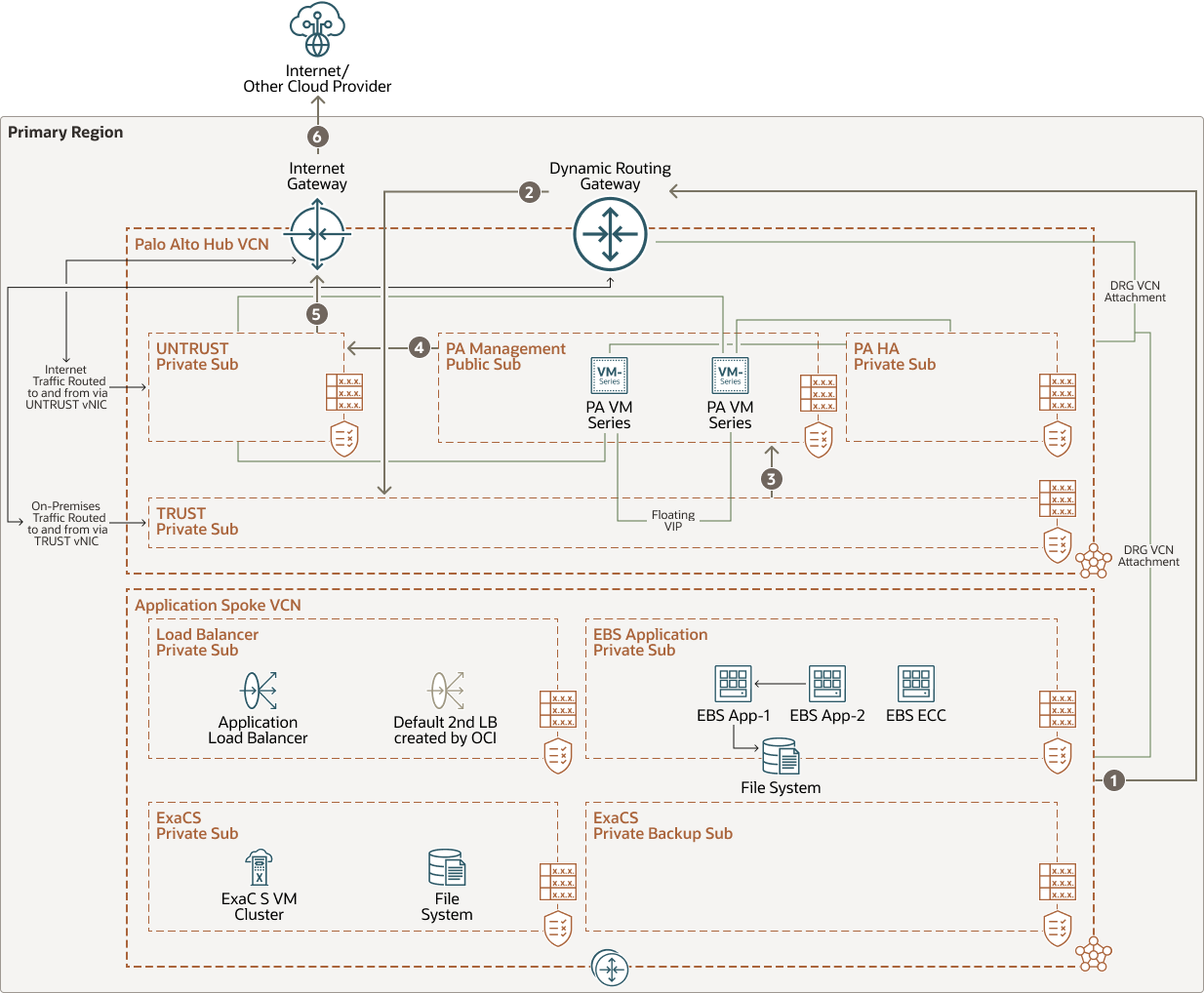

アーキテクチャ

このリファレンス・アーキテクチャでは、Oracle E-Business Suite DatabaseがOracle Exadata Cloud Servicesで実行されている高可用性マルチノード・デプロイメントについて説明します。

ノート:

OCIジャーニーを開始している場合、OCIでのE-Business Suiteワークロードの移動に関する詳細は、My Oracle Support (MOS)ノート『Oracle Cloud InfrastructureでのOracle E-Business Suiteスタート・ガイド』(ドキュメントID 2517025.1)を参照してください。詳細は、トピック「もっと読む」を参照してください。このアーキテクチャでは、Oracle E-Business Suiteワークロードがハブにデプロイされ、トラフィックが中央ハブを介してルーティングされ、複数の異なるネットワーク(VCNのスポーク)に接続されるスポーク・ネットワーク・トポロジがスポークされます。ハブVCNはDynamic Routing Gateway (DRG)を介してスポークVCNに接続します。このシナリオでは、ハブはDRGとファイアウォールVCNの両方の組合せです。

ここで、高可用性を提供するために、アプリケーション層にはアプリケーションの複数のインスタンスが含まれます。データベース層は、Oracle Exadata Cloud Servicesで実行されているOracle Real Application Clustersデータベースを使用します。

次のダイアグラムに、このアーキテクチャーを示します。

テナンシのセキュリティ状態を強化するために、Palo Alto Networks VMシリーズがデプロイされます。これにより、ワークロードを保護し、North-South(クラウド・ネットワークに入るトラフィック)とEast-West(VCN間でクラウド環境内で移動するトラフィック)の両方のトラフィックを監視できます。スポークVCN間、インターネットから、オンプレミス・データ・センターから、またはOracle Services Networkに流れるすべてのトラフィックは、ハブVCNを介してルーティングされ、Palo Alto Networks VM Series Firewallの多層脅威防止テクノロジによって検査されます。

論理トラフィックフローを次に示します。

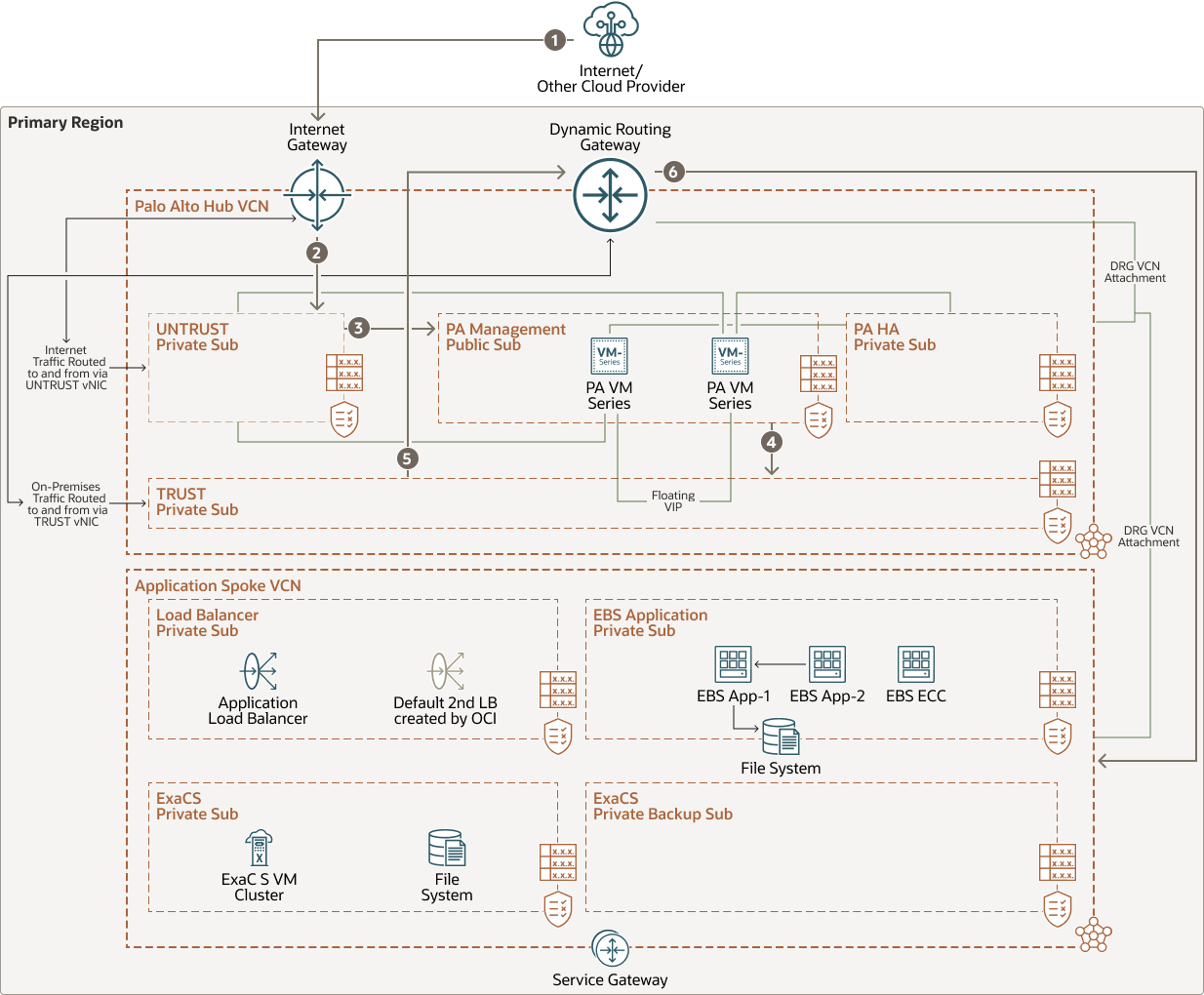

南北交通流入:

この図は、インターネットからOCIリージョンに生成されるインバウンドの北南トラフィック・フローを示しています。

ns-inbound-inet-spoke-oracle.zip

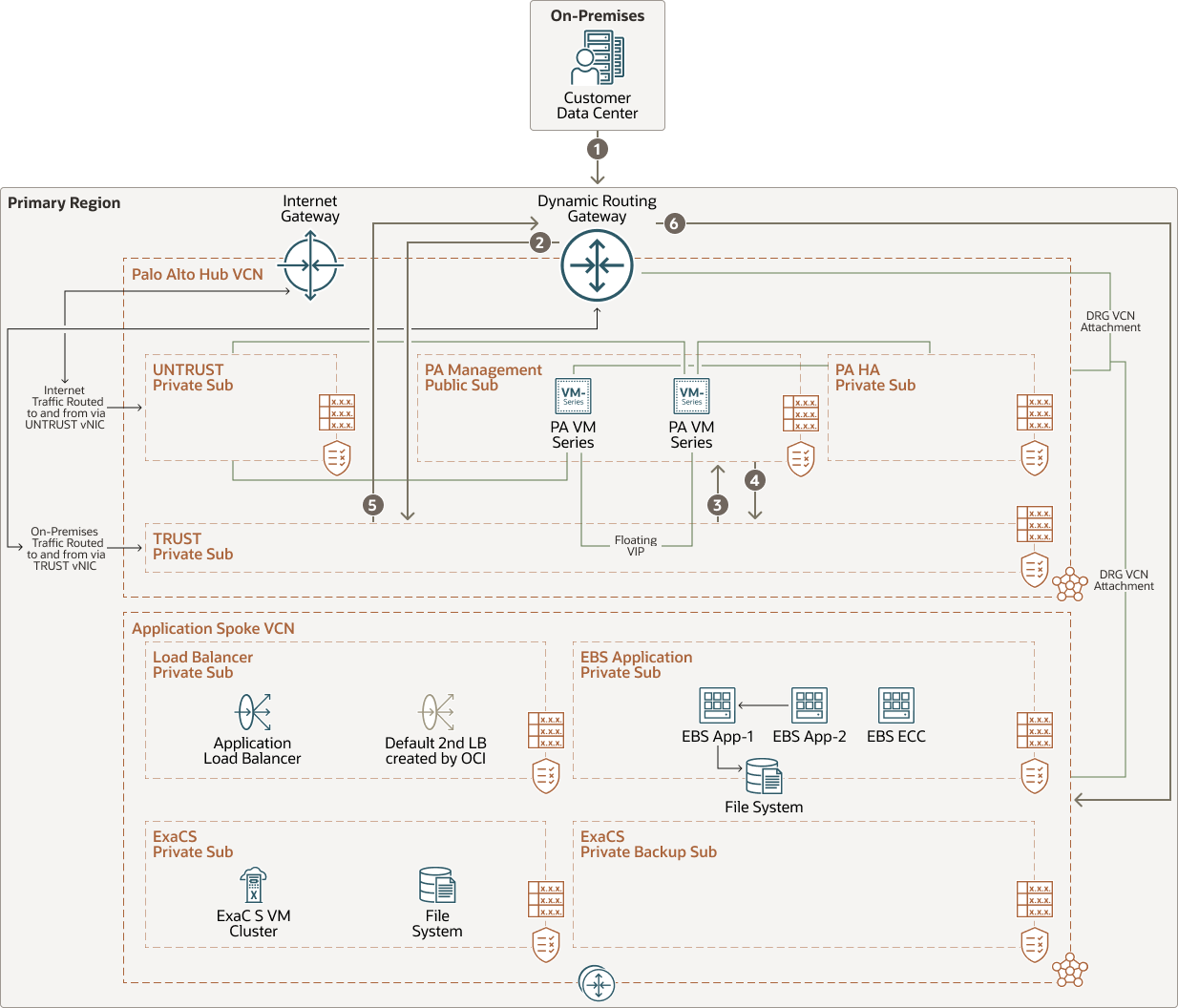

この図は、顧客のオンプレミス・データ・センターからOCIリージョンに発生する、北南北インバウンドのトラフィック・フローを示しています。

ns-inbound-Prem-spoke-oracle.zip

南北のトラフィック・フロー・アウトバウンド:

この図は、OCIリージョンからインターネットに発生するアウトバウンドの北南トラフィック・フローを示しています。

図ns-outbound-spoke-Prem.pngの説明

ns-outbound-spoke-Prem-oracle.zip

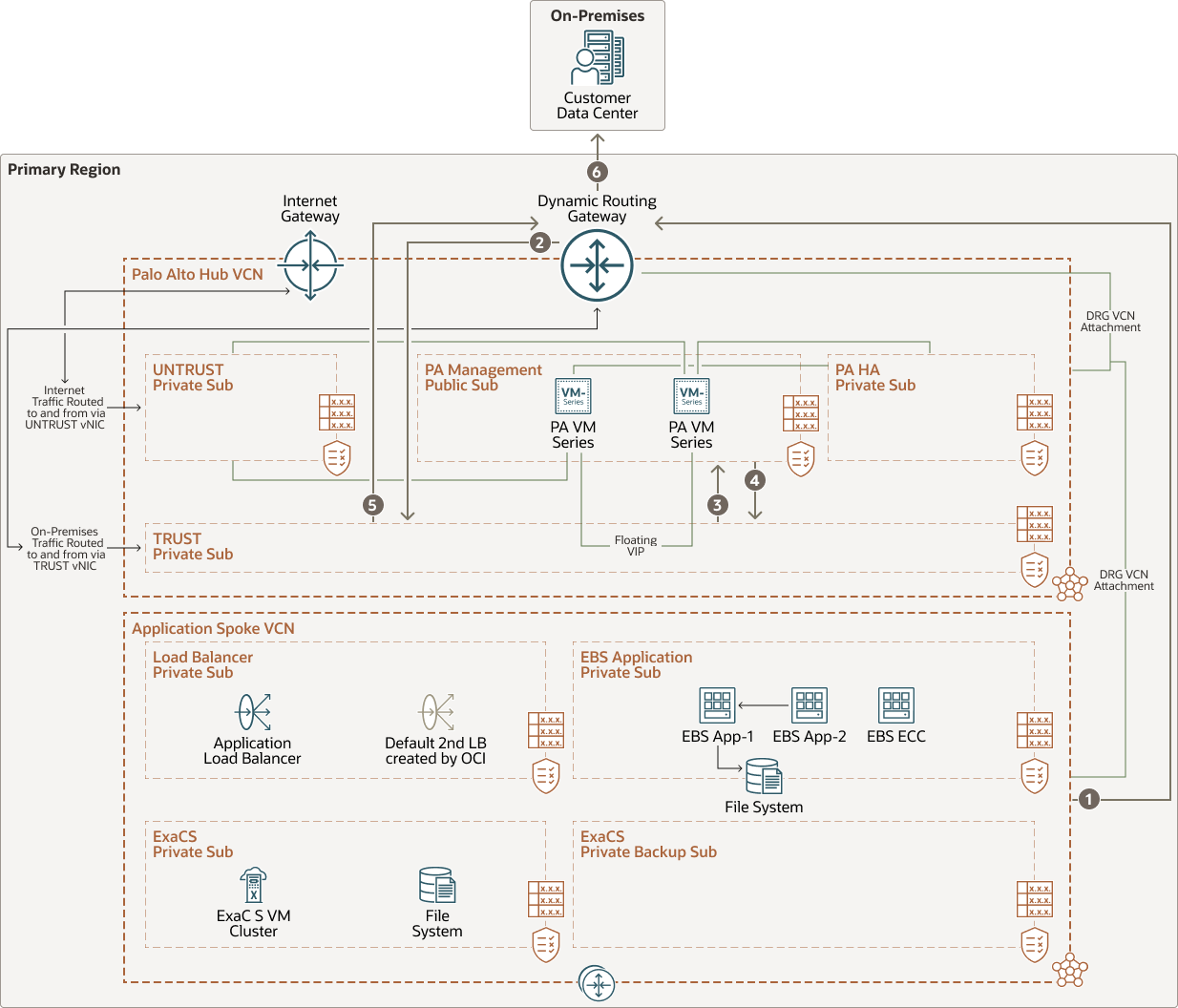

この図は、OCIリージョンから顧客のオンプレミス・データ・センターに発生するアウトバウンドの北南トラフィック・フローを示しています。

東西トラフィック・フロー:

この図は、OCI VCN内の東西トラフィック・フローを示しています:

- テナント

Oracle Cloud Infrastructureにサインアップすると、Oracleによって会社のテナンシが作成されます。これは、クラウド・リソースを作成、編成および管理できるOracle Cloud Infrastructure内のセキュアで分離されたパーティションです。

-

リージョン

Oracle Cloud Infrastructureリージョンは、可用性ドメインと呼ばれる1つ以上のデータ・センターが含まれる、ローカライズされた地理的な領域です。リージョンは他のリージョンから独立しており、巨大な距離は(国全体または大陸にわたって)分離できます。ほとんどのOracle Cloud Infrastructureリソースは、仮想クラウド・ネットワークのようにリージョン固有であるか、コンピュート・インスタンスなどの可用性ドメイン固有です。

-

コンパートメント

コンパートメントは、Oracle Cloud Infrastructureテナンシ内のリージョン間論理パーティションです。コンパートメントを使用して、Oracle Cloud内のリソースを編成し、リソースへのアクセスを制御して、使用割当て制限を設定します。特定のコンパートメントのリソースへのアクセスを制御するには、リソースにアクセスできるユーザーおよび実行できるアクションを指定するポリシーを定義します。

-

可用性ドメイン(AD)

可用性ドメインは、リージョン内の独立したスタンドアロン・データ・センターです。各アベイラビリティ・ドメインの物理リソースは、フォルト・トレランスを提供する他のアベイラビリティ・ドメインのリソースから分離されます。アベイラビリティ・ドメインは、電源や冷却、内部の可用性ドメイン・ネットワークなどのインフラを共有しません。そのため、1つの可用性ドメインでの障害が、リージョン内の他の可用性ドメインに影響しない可能性があります。

-

フォルト・ドメイン(FD)

フォルト・ドメインは、可用性ドメイン内のハードウェアおよびインフラストラクチャのグループです。各アベイラビリティ・ドメインに3つのフォルト・ドメインがあり、電源とハードウェアが独立しています。複数のフォルト・ドメインにリソースを分散すると、アプリケーションは、フォルト・ドメイン内の物理サーバーの障害、システム・メンテナンスおよび電源障害を許容できます。

-

仮想クラウド・ネットワーク(VCN)とサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定する、カスタマイズ可能なソフトウェア定義のネットワークです。従来のデータ・センター・ネットワークと同様に、CNはネットワーク環境を完全に制御できます。VCNには、VCNの作成後に変更できる複数の重複しないCIDRブロックを含めることができます。VCNをサブネットにセグメント化できます。サブネットは、1つのアベイラビリティ・ドメイン内にあるか、リージョン内のすべてのアベイラビリティ・ドメインにまたがることができます(推奨)。各サブネットは、VCN内の他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックでもプライベートでもかまいません。

-

ハブVCN

ハブVCNは集中管理されたネットワークで、Palo Alto Networks VM-Seriesファイアウォールがデプロイされます。すべてのスポークVCN、Oracle Cloud Infrastructureサービス、パブリック・エンドポイントとクライアント、およびオンプレミス・データ・センター・ネットワークへのセキュアな接続を提供します。

-

アプリケーション層スポークVCN

アプリケーション層スポークVCNには、Oracle E-Business Suiteアプリケーション・スタックをホストするプライベート・サブネットが含まれます。また、Exadataクライアントおよびバックアップ・サブネットもあります。

-

ロード・バランサ(LB)

OCI Load Balancingサービスは、単一のエントリ・ポイントからバックエンド内の複数のサーバーへの自動トラフィック分散を提供します。

-

セキュリティ・リスト(SL)

セキュリティ・リストは、コンピュート・インスタンスの仮想ファイアウォールとして機能します。セキュリティ・リストは、セキュリティ・リストが関連付けられているサブネット内のすべてのVNICに適用されるイングレス(インターネットから開始される接続)およびエグレス(VCN内から開始される接続)のセキュリティ・ルールのセットで構成されます。

-

ルート テーブル(RT)

仮想ルート表には、サブネットからのトラフィックをVCN外部の宛先にルーティングするルールが含まれ、通常はVCN外部のゲートウェイ(インターネット、オンプレミス・ネットワーク、ピアリングされたVCNなど)を介してトラフィックをルーティングします。

-

サービス・ゲートウェイ(SG)

サービス・ゲートウェイは、VCNからOracle Cloud Infrastructure Object Storageなどの他のサービスへのアクセスを提供します。VCNからOracle Servicesへのトラフィックは、Oracleネットワーク・ファブリックを介し、インターネットを通過することはありません。

-

インターネット・ゲートウェイ(IGW)

インターネット・ゲートウェイは、VCN内のパブリック・サブネットとパブリック・インターネットの間のトラフィックを許可するためにVCNに追加できるオプションの仮想ルーターです。

-

Dynamic Routing Gateway(DRG)

DRGは、VCNとリージョン外のネットワーク間のプライベート・ネットワーク・トラフィックのパスを提供する仮想ルーターです。たとえば、別のOracle Cloud Infrastructureリージョン内のVCN、オンプレミス・ネットワーク、別のクラウド・プロバイダ内のネットワークなどです。

DRGの新しい機能拡張により、次のリソースをアタッチできるようになりました。- VCN

- リモート・ピアリング接続

- サイト間VPN IPSecトンネル

- OCI FastConnect仮想回線

-

仮想ネットワークインタフェースカード(VNIC)

OCIデータ・センターのサービスには、物理ネットワーク・インタフェース・カード(NIC)があります。仮想マシン・インスタンスは、物理NICに関連付けられている仮想NICを使用して通信します。各インスタンスには、起動時に自動的に作成およびアタッチされ、インスタンスの存続期間中に使用可能なプライマリVNICがあります。DHCPはプライマリ VNICにのみ提供されます。インスタンスの起動後にセカンダリVNICを追加できます。インタフェースごとに静的IPを設定するようにしてください。

-

オブジェクト・ストレージ

オブジェクト・ストレージを使用すると、データベース・バックアップ、分析データ、イメージやビデオなどのリッチ・コンテンツなど、あらゆるコンテンツ・タイプの構造化データおよび非構造化データにすばやくアクセスできます。安全かつセキュアに保存して、インターネットから直接またはクラウド・プラットフォーム内部からデータを取得できます。パフォーマンスまたはサービスの信頼性を低下させることなく、シームレスにストレージを拡張できます。迅速、即時、頻繁にアクセスする必要があるホット・ストレージには、標準ストレージを使用します。長期間保持し、めったにアクセスしない「コールド」ストレージにはアーカイブ・ストレージを使用します。

-

FastConnect(Fc)

Oracle Cloud Infrastructure FastConnectは、データ・センターとOracle Cloud Infrastructureとの専用のプライベート接続を簡単に作成する方法を提供します。FastConnectは、インターネットベースの接続と比較して、高帯域幅オプションとより信頼性の高いネットワーキング体験を提供します。

- 仮想回路(VC)

仮想回線は、1つ以上の物理ネットワーク接続上で動作するlayer-2またはlayer-3イーサネットVLANで、ネットワークのエッジにあるルーターとOracleルーター間の単一の論理接続を提供します。各仮想回線は、顧客とOracle、およびOracle FastConnectパートナ(Oracle FastConnectパートナを介して接続している場合)の間で共有される情報で構成されています。プライベート仮想回路はプライベート・ピアリングをサポートし、パブリック仮想回路はパブリック・ピアリングをサポートします。

-

Palo Alto Networks VMシリーズ・ファイアウォール

仮想マシン形式で物理的な次世代ファイアウォールのすべての機能を提供し、インライン・ネットワーク・セキュリティと脅威の防止を実現して、パブリック・クラウドとプライベート・クラウドを一貫して保護します。

OCI上のVMシリーズにより、ワークロードの保護とセグメント化、高度な脅威の防止、およびクラウド移行時のアプリケーションの可視性の向上が可能になります。- 管理サブネットは、管理インタフェースを使用して、エンド・ユーザーがユーザー・インタフェースに接続できるようにします。

- 信頼できないサブネットは、Palo Alto Networks VM-Series Firewallとの外部トラフィックの転送に使用されます。

- トラスト・サブネットは、Palo Alto Networks VM-Series Firewallとの間で内部トラフィックを転送するために使用されます。

- 高可用性(HA)サブネットは、VMシリーズのファイアウォールが高可用性であることを保証します。

-

E-Business Suiteアプリケーション層

Oracle E-Business Suiteアプリケーションは、サーバーおよびファイル・システムで構成されます。このリファレンス・アーキテクチャでは、アプリケーションへの複数のアプリケーション層ノードおよびカッターとともにデプロイされます。Oracle E-Business Suiteアプリケーション層を複数のノードとともにデプロイする場合は、共有または非共有のいずれかのアプリケーション層ファイル・システムを使用できます。このアーキテクチャは共有アプリケーション層ファイル・システムを採用しているため、ディスク領域要件が軽減され、環境内の各ノードにパッチを適用する必要がなくなります。

-

エンタープライズ・コマンド・センター(ECC)

エンタープライズ・コマンド・センターは、Oracle E-Business Suiteのユーザー・インタフェースに組み込まれたビジュアライゼーションおよび探索機能とともに、情報の検出を提供します。Oracle Enterprise Command Center Frameworkでは、様々な機能領域にビジネス・ダッシュボードを作成できます。Oracle E-Business Suiteユーザーは、対話型のビジュアル・コンポーネントとガイド付き検出機能を使用してトランザクション情報をナビゲートし、データの探索が可能です。モビリティおよびレスポンシブ・デザインはOracle Enterprise Command Center Frameworkに組み込まれており、すべてのダッシュボードが、デスクトップまたはモバイル・デバイス・フォーム・ファクタに適合するようにレイアウトを自動的に調整します。

ダッシュボード・コンテンツを含むOracle Enterprise Command Center Frameworkは、既存のOracle E-Business Suiteセキュリティ・コンテキストおよびセキュリティに自動的に準拠します。エンタープライズ・コマンド・センターは、Oracle E-Business Suiteユーザーが、カスタムの運用レポートを作成せずに、優先度の高いトランザクションを識別して処理するのに役立ちます。ECCリリースV7には、Oracle E-Business Suite全体で121のダッシュボードで構成される32個のコマンド・センターが含まれています。

-

Oracle E-Business Suiteデータベース層- Exadata Cloud Service

Exadata Cloud Servicesにより、クラウドでExadataのパワーを活用できます。ニーズの増加に応じて、データベース・コンピュート・サーバーおよびストレージ・サーバーをシステムに追加できる柔軟なX8Mシステムをプロビジョニングできます。X8Mシステムは、高帯域幅および低レイテンシ、パーシステント・メモリー(PMEM)モジュールおよびインテリジェントExadataソフトウェアのためのRoCE (RDMA over Converged Ethernet)ネットワークを提供します。X8Mシステムは、クォータ・ラックのX8システムに相当するシェイプを使用してプロビジョニングし、プロビジョニング後いつでもデータベースとストレージ・サーバーを追加できます。

Exadata Cloud Servicesデータベースをプロビジョニングするには、まずExadata Cloud ServicesインフラストラクチャとVMクラスタ・リソースを個別にプロビジョニングする必要があります。インフラストラクチャとともに、VMクラスタ、初期データベース・ホームおよびデータベースが作成されます。コンソールまたはOracle Cloud Infrastructure APIを使用して、いつでも追加のデータベース・ホームおよびデータベースを作成できます。

推奨

- VCN

VCNを作成する際、VCNのサブネットにアタッチする予定のリソース数に基づいて、必要なCIDRブロックの数および各ブロックのサイズを決定します。標準のプライベートIPアドレス領域内にあるCIDRブロックを使用します。

プライベート接続を設定する他のネットワーク(Oracle Cloud Infrastructure、オンプレミス・データ・センターまたは他のクラウド・プロバイダ)と重複しないCIDRブロックを選択します。

VCNを作成した後、そのCIDRブロックを変更、追加および削除できます。サブネットを設計する際は、トラフィック・フローおよびセキュリティ要件を考慮してください。特定の層またはロール内のすべてのリソースを、セキュリティ境界として機能する同じサブネットにアタッチします。

Oracleでは、より柔軟であるため、リージョナル・サブネットの使用をお薦めします。それにより、アベイラビリティ・ドメインの障害を考慮しながら、効率的にVCNをサブネットに分割できます。

- セキュリティ

OCIテナンシのセキュリティ状態を強化するために、Oracleではクラウド・ガードおよびセキュリティ・ゾーンを使用することをお薦めします。セキュリティ・ゾーンを作成する前に、クラウド・ガードを有効にする必要があります。クラウド・ガードは、セキュリティ・ゾーンの前に作成された既存のリソースのポリシー違反を検出するのに役立ちます。

クラウド・ガード

クラウド・ガードは、顧客がOracle Cloudで強力なセキュリティ・ポスチャをモニター、識別、実現および維持するのに役立つクラウドネイティブ・サービスです。このサービスを使用して、構成に関連するセキュリティの弱点についてOCIリソース、およびリスクのあるアクティビティのためにOCIオペレータとユーザーを確認します。検出時、クラウド・ガードは、構成に基づいて修正処理を提案、支援または実行できます。次のリストに、クラウド・ガードの計画を開始するために知っておく必要があることをまとめます。- ターゲット: クラウド・ガードでチェックする対象の範囲を定義します。ターゲット内のすべてのコンパートメントは同じ方法でチェックされ、検出された問題を処理するために同じオプションを使用します。

- ディテクタ: アクティビティまたは構成に基づいて、潜在的なセキュリティの問題を識別するチェックを実行します。問題を識別するために従うルールは、ターゲット内のすべてのコンパートメントで同じです。

- レスポンダ: 検出者が問題を識別したときにクラウド・ガードが実行できるアクションを指定します。識別した問題を処理する方法のルールは、ターゲット内のすべてのコンパートメントで同じです。

セキュリティ・ゾーン

最大限のセキュリティを必要とするリソースの場合、Oracleではセキュリティーゾーンを使用することをお勧めします。セキュリティ・ゾーンは、ベスト・プラクティスに基づくセキュリティ・ポリシーのOracle定義レシピに関連付けられたコンパートメントです。たとえば、セキュリティ・ゾーン内のリソースは、パブリック・インターネットからアクセスできず、顧客管理キーを使用して暗号化する必要があります。セキュリティ・ゾーンでリソースを作成および更新すると、OCIはセキュリティ・ゾーン・レシピのポリシーに対する操作を検証し、いずれかのポリシーに違反する操作を拒否します。

- ネットワーク・セキュリティ・グループ(NSG)

NSGを使用して、特定のVNICに適用されるイングレスおよびエグレス・ルールのセットを定義できます。NSGではVCNのサブネット・アーキテクチャをアプリケーションのセキュリティ要件から分離できるため、セキュリティ・リストではなくNSGを使用することをお薦めします。

NSGを使用して、特定のVNICに適用されるイングレスおよびエグレス・ルールのセットを定義できます。NSGではVCNのサブネット・アーキテクチャをアプリケーションのセキュリティ要件から分離できるため、セキュリティ・リストではなくNSGを使用することをお薦めします。

- ロード・バランサの帯域幅

ロード・バランサの作成時に、固定帯域幅を提供する事前定義済のシェイプを選択するか、帯域幅範囲を設定するカスタム(柔軟性のある)シェイプを指定して、トラフィック・パターンに基づいて帯域幅を自動的にスケーリングできます。どちらの方法でも、ロード・バランサの作成後にいつでもシェイプを変更できます。

- E-Business Suite Cloud Managerツール

Oracle E-Business Suite Cloud Managerは、OCI上のOracle E-Business Suiteのすべての主要自動化フロー(新しい環境のプロビジョニング、それらの環境でのライフサイクル管理アクティビティの実行、オンプレミスからの環境のリストアなど)を推進するWebベースのアプリケーションです。

Oracleは、Oracle E-Business SuiteワークロードをOCIに移行しようとするすべてのお客様に、この自動化ツールを使用して、リフト・アンド・シフト、プロビジョニングおよびライフサイクル管理を行うことを強くお勧めします。ただし、現在の自動化製品が特定の要件を満たしていない場合は、手動手順を使用できます。

詳細の検討

Palo Alto NetworksファイアウォールとExadata Cloud Servicesを使用したOracle E-Business Suiteのデプロイについてさらに学習します。

次の追加リソースを確認します。

- 製品および製品関連のドキュメント:

- My Oracle Support Notes:

- Oracle Cloud InfrastructureでのOracle E-Business Suiteのスタート・ガイド(Doc ID 2517025.1)

- Oracle Enterprise Command Center Frameworkリリース12.2のインストール(ドキュメントID 2495053.1)

- Oracle Cloud InfrastructureでOracle E-Business SuiteをプロビジョニングするためにOracle E-Business Suite Cloud Managerで使用される標準(ドキュメントID 2656874.1)