クラウドへのOracle Financial Crime and Compliance Managementアプリケーションのデプロイ

Oracle Financial Crime and Compliance Managementは、金融機関が関連する規制へのコンプライアンスを達成しながら、資金ローダリングやその他の財務犯罪を戦うのに役立つ包括的なアプリケーション・スイートです。顧客のデュー・デリジェンスからトランザクション・モニタリング、調査、規制レポートおよび管理に関するインサイトまで、フィナンシャル対策犯罪のユース・ケース全体をサポートします。

- アプリケーション・アーキテクチャを変更するための必要性を最小限に抑えながら、インフラストラクチャをクラウドに移行します。

- オーバープロビジョニングを減らし、固定コストから変動コストに移行することで、総所有コストを削減します。

- 業務の中断のリスクを軽減し、応答性と顧客満足度を向上させます。

アーキテクチャ

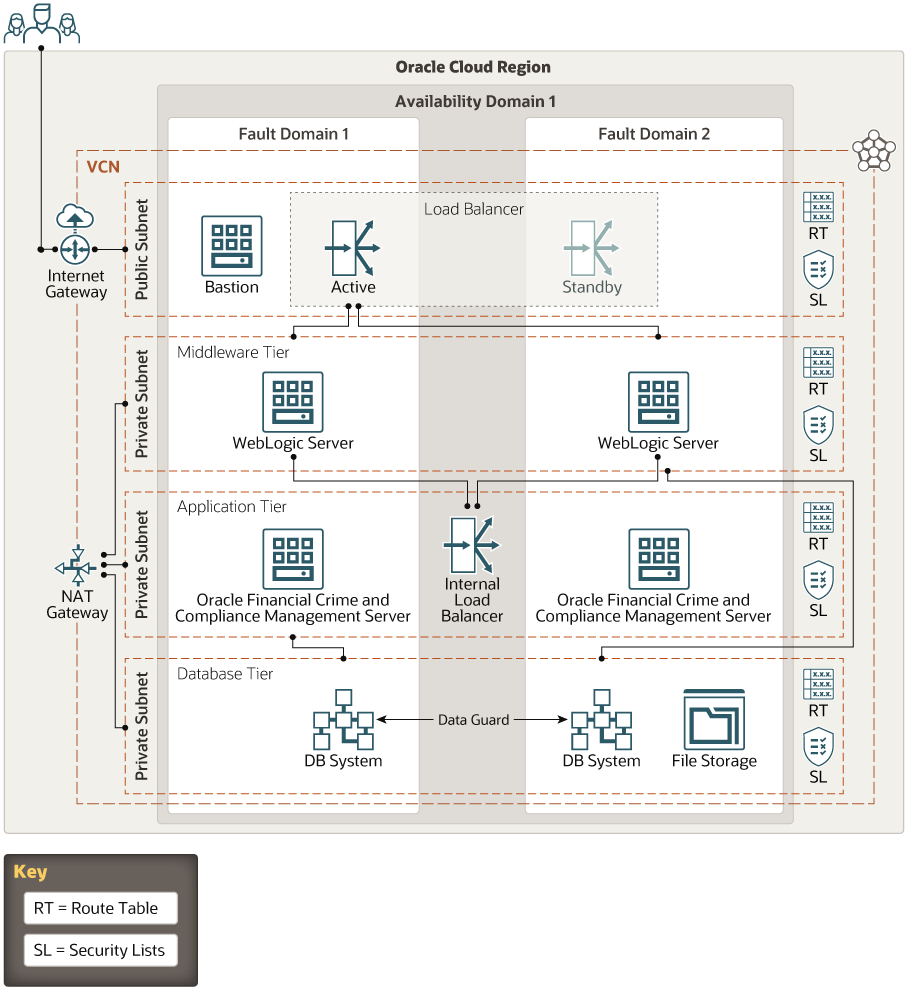

このリファレンス・アーキテクチャでは、Oracle Financial Crime and Compliance Managementアプリケーションをクラウドにデプロイするために必要なインフラストラクチャを示します。

ミドルウェア層、アプリケーション層およびデータベース層は、ベース・ホストを介してアクセスできる個別のプライベート・サブネットにあります。アプリケーションへの外部アクセスは、パブリック・ロード・バランサを介して行われます。すべての層には異なるフォルト・ドメインに分散された冗長なリソースがあるため、スタック全体で高可用性アプリケーション環境が保証されます。

図fccm_oci_architecture.pngの説明

アーキテクチャには、次のコンポーネントがあります。

- リージョン

Oracle Cloud Infrastructureリージョンは、可用性ドメインと呼ばれる1つ以上のデータ・センターを含む、ローカライズされた地理的領域です。地域は他の地域から独立しており、広大な距離で(国または大陸間で)分離できます。

- 可用性ドメイン

可用性ドメインは、リージョン内のスタンドアロンの独立したデータ・センターです。各可用性ドメインの物理リソースは、フォルト・トレランスを提供する他の可用性ドメインのリソースから分離されます。可用性ドメインは、電源や冷却などのインフラストラクチャや内部可用性ドメイン・ネットワークを共有しません。したがって、ある可用性ドメインで障害が発生しても、リージョン内の他の可用性ドメインに影響する可能性はほとんどありません。

- フォルト・ドメイン

フォルト・ドメインは、アベイラビリティ・ドメイン内のハードウェアおよびインフラストラクチャのグループです。各アベイラビリティ・ドメインには、独立した電源およびハードウェアを持つ3つのフォルト・ドメインがあります。複数のフォルト・ドメインにリソースを分散する場合、アプリケーションはフォルト・ドメイン内の物理サーバー障害、システム・メンテナンスおよび電源障害を許容できます。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定するカスタマイズ可能なソフトウェア定義ネットワークです。従来のデータ・センター・ネットワークと同様に、VCNを使用すると、ネットワーク環境を完全に制御できます。VCNには、VCNの作成後に変更できる複数の重複しないCIDRブロックを含めることができます。VCNは、リージョンまたはアベイラビリティ・ドメインにスコープ指定できるサブネットにセグメント化できます。各サブネットは、VCN内の他のサブネットと重複しない連続したアドレス範囲で構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックまたはプライベートにできます。

- ロード・バランサ

Oracle Cloud Infrastructure Load Balancingサービスは、あるエントリ・ポイントからバックエンドの複数のアプリケーション・サーバーへの自動トラフィック分散を提供します。ロード・バランサは、アプリケーション・サーバーにフロントエンドを提供し、内部レイヤーへの不要または不正なアクセスを分離および防止します。

アプリケーション・レイヤーをクラスタ・モードで作成する場合、Oracle WebLogic Serverドメイン内のサーバー間でトラフィックを分散するようにロード・バランサを構成できます。

- 要塞ホスト

要塞ホストは、クラウド外部からトポロジへのセキュアで制御されたエントリ・ポイントとして機能するコンピュート・インスタンスです。要塞ホストは通常、非武装地帯(DMZ)でプロビジョニングされます。これにより、クラウドの外部から直接アクセスできないプライベート・ネットワークに機密リソースを配置することで、機密リソースを保護できます。トポロジには、定期的に監視および監査できる単一の既知のエントリ・ポイントがあります。したがって、トポロジのより機密性の高いコンポーネントへのアクセスを損なうことなく、公開を回避できます。

- アプリケーション層

Oracle Financial Crime and Compliance Managementサーバーは、製品バイナリ、メタデータ管理用のマルチスレッド・サービスおよびバッチ処理フレームワークをホストするノードです。

- ミドルウェア層ミドルウェア層には、次のコンポーネントが含まれます。

- Oracle WebLogic Server

- Oracle Data Integrator: Oracle Financial Services Data Integration Hubを使用する場合にのみ必要です。

- データベース層データベース(DB)システムは、次のコンポーネントに対して最大3つのプラガブル・データベース(PDB)を持つOracleデータベースです。

- 構成スキーマおよびアプリケーション・スキーマ

- Oracle Analytics: Oracle Analyticsのリポジトリを同じデータベースにデプロイする場合は必須です。

- Oracle OLAP (オンライン分析処理)およびOracle Hyperion Essbase: Oracle Financial Services Analytical ApplicationsのOLAP機能を使用するデプロイメントにのみ必要です。

Oracle Databaseをコンピュート・インスタンスにインストールするか、アーキテクチャに示すようにOracle Cloud Infrastructure Databaseシステムをプロビジョニングできます。高パフォーマンス・エディションを使用します。

- NATゲートウェイ

NATゲートウェイを使用すると、VCNのプライベート・リソースは、受信インターネット接続に公開することなく、インターネット上のホストにアクセスできます。

- インターネット・ゲートウェイ

インターネット・ゲートウェイでは、VCNのパブリック・サブネットとパブリック・インターネット間のトラフィックが許可されます。

注意事項

- パフォーマンス

必要に応じて、アーキテクチャのパフォーマンスをスケーリングできます。より大きなシェイプを使用し、さらにインスタンスを追加して負荷を再分散できます。

- SECURITY

要塞ホスト(存在する場合)およびロード・バランサを除き、すべてのコンポーネントはプライベート・サブネットに配置する必要があります。

- 可用性

このアーキテクチャでは、冗長なリソースが各レイヤーにプロビジョニングされ、高可用性が保証されます。アーキテクチャを変更して、複数のリージョンにリソースを分散できます。データ保護を追加するために、Oracle Cloud Infrastructureのデータベース・バックアップおよびボリューム・バックアップ機能を使用することもできます。

- コスト

コンピュート・インスタンスおよびデータベース・システムを調整して、負荷が増加したときに大きいシェイプを使用し、負荷が減少したときに小さいシェイプに縮小できます。

推奨事項

実際の要件は、ここで説明するアーキテクチャとは異なる場合があります。開始点として次の推奨事項を使用します。

- VCN

VCNを作成する場合、VCNのサブネットにアタッチする予定のリソースの数に基づいて、必要なCIDRブロックの数と各ブロックのサイズを決定します。標準のプライベートIPアドレス空間内にあるCIDRブロックを使用します。

プライベート接続を設定する予定の他のネットワーク(Oracle Cloud Infrastructure、オンプレミス・データ・センターまたは別のクラウド・プロバイダ内)と重複しないCIDRブロックを選択します。

VCNを作成した後、CIDRブロックを変更、追加および削除できます。

サブネットを設計する際には、トラフィック・フローとセキュリティ要件を考慮してください。特定の層またはロール内のすべてのリソースを、セキュリティ境界として機能する同じサブネットにアタッチします。

リージョナル・サブネットを使用します。

- ロード・バランサ

ロード・バランサの最小シェイプは100 Mbpsです。必要な同時接続の数およびスループットに応じて、より大きなシェイプを使用できます。ロード・バランサのIPアドレスは予約できないため、DNS名を使用することをお薦めします。

- コンピュート・インスタンス

このアーキテクチャでは、各フォルト・ドメインで単一のコンピュート・インスタンスを使用します。ただし、ワークロードに応じて、アプリケーションのコンポーネントを異なるコンピュート・インスタンスにデプロイすることを選択できます。

- DBシステム

小規模なデプロイメントの場合、OCPUが2つある単一のDBインスタンスで十分です。このアーキテクチャでは、2つのDBシステム(いずれかがスタンバイ)でのデプロイメントを使用します。

- 記憶域

このアーキテクチャのコンピュート・インスタンスは、通常のブロック・ストレージを使用するため、追加のパフォーマンスは必要ありません。

- ネットワーク接続性

管理者が環境を管理できるようにするために、サイト間のIPSec VPN接続または専用のFastConnect回線を使用して、クラウド・トポロジを既存のオンプレミス・インフラストラクチャに接続できます。

クラウド・トポロジをオンプレミス・インフラストラクチャから分離する必要がある場合は、ベース・ホストをデプロイして、プライベート・サブネット内のリソースへの管理アクセスを保護できます。

- SECURITY

-

Oracle Cloud Guardを使用して、Oracle Cloud Infrastructureのリソースのセキュリティをプロアクティブに監視および維持します。Cloud Guardでは、定義可能なディテクタ・レシピを使用して、リソースのセキュリティの脆弱性を調べ、オペレータおよびユーザーのリスクのあるアクティビティを監視します。構成の誤りやセキュアでないアクティビティが検出された場合、Cloud Guardは修正処理を推奨し、定義可能なレスポンダ・レシピに基づいてそれらの処理の実行を支援します。

-

最大限のセキュリティーを必要とするリソースの場合、Oracleではセキュリティーゾーンを使用することをお勧めします。セキュリティ・ゾーンは、ベスト・プラクティスに基づくセキュリティ・ポリシーのOracle定義レシピに関連付けられたコンパートメントです。たとえば、セキュリティ・ゾーン内のリソースは、パブリック・インターネットからアクセスできず、顧客管理キーを使用して暗号化する必要があります。セキュリティ・ゾーンでリソースを作成および更新する場合、Oracle Cloud Infrastructureはセキュリティ・ゾーン・レシピのポリシーに対して操作を検証し、ポリシーに違反する操作を拒否します。

-