Oracle E-Business SuiteおよびCloud Managerデプロイメント用のランディング・ゾーンの設計について学習

このソリューションでは、新しいテナンシを使用してランディング・ゾーンをデプロイする方法を学習します。これは、EBSワークロードをデプロイするための特定の要件も満たします。これを行うには、3つの異なるOracle Cloud Infrastructure Resource Managerスタックを使用します:

- Oracle E-Business Suite: ランディング・ゾーンのテナンシ管理者スタック(IAMスタック)

- Oracle E-Business Suite: ランディング・ゾーンのネットワーク管理者スタック(ネットワーク・スタック)

- Oracle E-Business Suite: ランディング・ゾーン用のクラウド・マネージャ・デプロイメント・スタック(CMスタック)

その後、EBS Cloud Managerを使用して、このランディング・ゾーン内の複数のEBS環境の移行、デプロイメントおよびライフサイクル管理を自動化できます。

アーキテクチャ

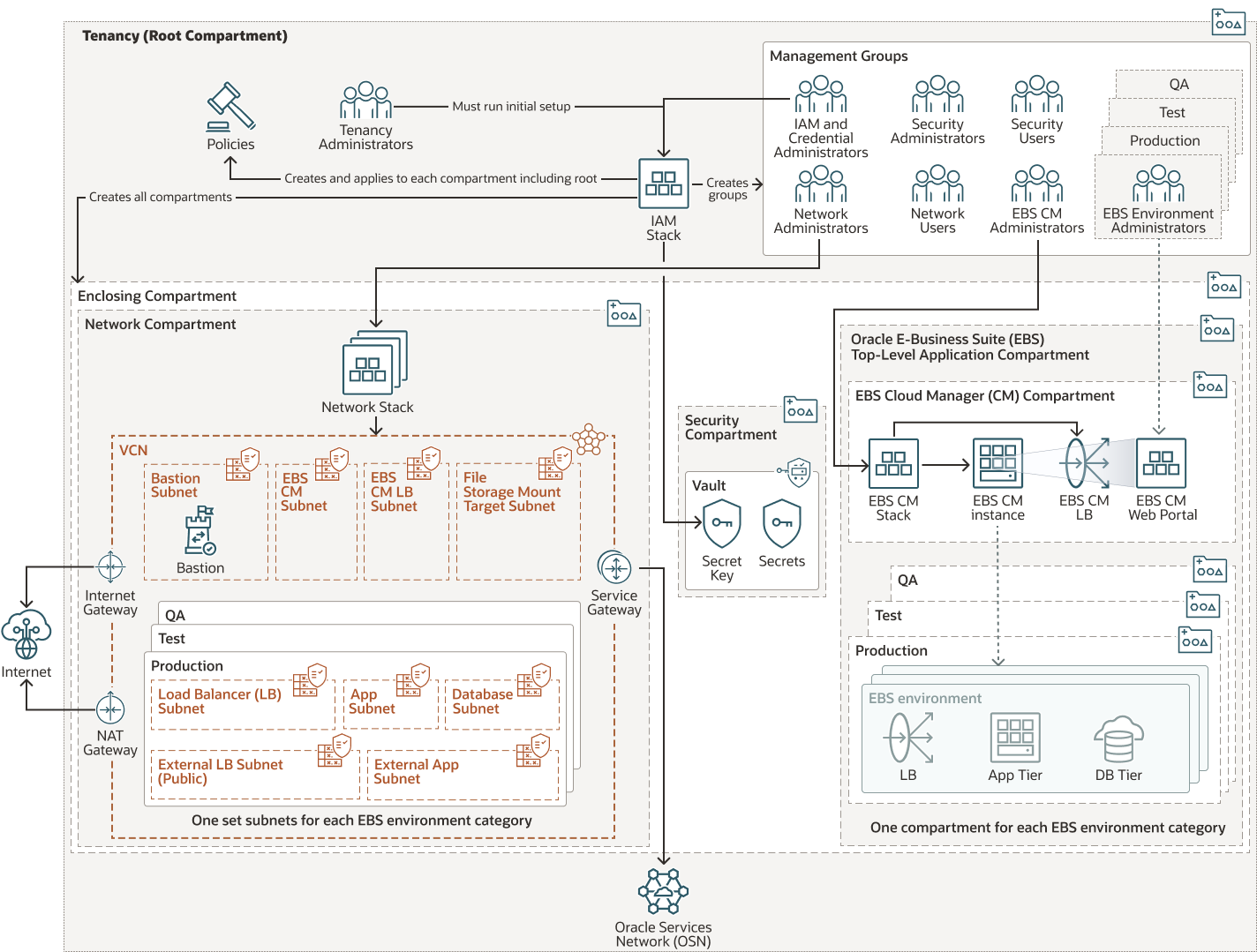

次のアーキテクチャ図は、提供されたIAM、ネットワークおよびCloud Managerスタックを使用してEBS Cloud Managerを使用してOracle E-Business Suiteをデプロイするためのランディング・ゾーン設定を示しています。

図cis-landing-zone-ebs-arch.pngの説明

cis- landing- zone- ebs- arch.zip

- テナンシ管理者グループのメンバーは、テナンシ管理者スタックまたはIAMスタックの初期デプロイメントを実行する必要があります。IAMスタックの初期デプロイメント後、テナンシ管理者は各ユーザーのアカウントを作成し、IAM管理者を各グループに追加する必要があります。

- その後、IAM管理者は残りのユーザーをグループに追加できます。

- 管理者グループには、特定のコンパートメントで監督するリソースの管理権限があります。IAM管理者は、コンパートメント、グループおよびポリシーを含むIAMスタックを管理できます。このスタックでは、シークレットを使用してスタック間で構成情報をセキュアに渡すために必要なボールトおよびキー・リソースも作成されます。IAM管理者には、IAM管理者、ネットワーク・ユーザーおよびセキュリティ・ユーザー・グループに対する権限が必要です。

ノート:

オプションで、資格証明管理者グループの一部にすることもできます。 - ユーザー・グループは、管理者グループによって作成されたリソースにアクセスできるように、これらのリソースに対する読取りまたは制限付きの使用アクセス権を提供します。

- 管理者グループには、特定のコンパートメントで監督するリソースの管理権限があります。IAM管理者は、コンパートメント、グループおよびポリシーを含むIAMスタックを管理できます。このスタックでは、シークレットを使用してスタック間で構成情報をセキュアに渡すために必要なボールトおよびキー・リソースも作成されます。IAM管理者には、IAM管理者、ネットワーク・ユーザーおよびセキュリティ・ユーザー・グループに対する権限が必要です。

- ネットワーク管理者は、VCN、サブネットおよび要塞サービスを含むネットワーク・スタックを管理します。サブネットのセットは、個々のEBS環境カテゴリに関連付けられます。このセットには、内部アプリケーション層ノードおよびデータベース層ノード用の専用サブネットが必要です。内部ロード・バランサ、外部ロード・バランサ、外部アプリケーション層ノード用の専用サブネットを含めることもできます。追加の共有サブネットは、Bastion、EBS Cloud Managerアプリケーション、ロード・バランサおよびファイル・ストレージ・マウント・ターゲットに対して1回デプロイできます。ネットワーク管理者は、ネットワーク管理者およびセキュリティ・ユーザー・グループに対する権限を持っている必要があります。

- 管理者(IAMまたはCloud Manager)は、EBS Cloud Managerの機密アプリケーションを作成する必要があります。IDCSアプリケーション管理者ロールまたはOCIアイデンティティ・ドメイン・アプリケーション管理者ロール(またはテナンシ管理者)のいずれかに対する権限が必要です。

- EBS Cloud Manager管理者は、Cloud ManagerインスタンスおよびLoad Balancerを含むCloud Managerスタックを管理します。EBS Cloud Manager管理者には、EBS CMグループ、ネットワーク・ユーザー・グループ、セキュリティ・ユーザー・グループ、および一般的なEBSワークロード・グループまたは特定のEBS環境カテゴリ・グループに対する権限が必要です。

- EBS環境カテゴリ管理者は、Cloud Manager Webポータルを使用してEBS環境を管理できます。

このアーキテクチャの構成要素は次のとおりです。

- Oracle E-Business Suiteクラウド・マネージャ

Oracle E-Business Suite Cloud Managerは、Linuxベースの環境のオンプレミスからの移行、新しい環境のプロビジョニング、ライフサイクル管理アクティビティの実行など、Oracle Cloud Infrastructure (OCI)上のOracle E-Business Suiteの主な自動化フローを駆動するWebベースのアプリケーションです。

- シークレット

Oracle Cloud Infrastructure Vaultでは、データを保護する暗号化キーと、クラウド内のリソースへのアクセスを保護するために使用するシークレット資格証明を集中管理できます。Vaultサービスを使用して、ボールト、キーおよびシークレットを作成および管理できます。

シークレットとは、パスワード、証明書、SSHキー、Oracle Cloud Infrastructureサービスで使用する認証トークンなどの資格証明です。シークレットをボールトに格納すると、コードや構成ファイルなどの他の場所に格納するよりも優れたセキュリティを実現できます。

- アイデンティティおよびアクセス管理(IAM)

Oracle Cloud Infrastructure Identity and Access Management (IAM)は、Oracle Cloud Infrastructure (OCI)およびOracle Cloudアプリケーションのアクセス制御プレーンです。IAM APIとユーザー・インタフェースによって、アイデンティティ・ドメインと、アイデンティティ・ドメイン内のリソースを管理できます。各OCI IAMアイデンティティ・ドメインは、スタンドアロンのアイデンティティおよびアクセス管理ソリューション、または異なるユーザー人口を表します。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定する、カスタマイズ可能なソフトウェア定義のネットワークです。従来のデータ・センター・ネットワークと同様に、VCNを使用してネットワーク環境を完全に制御できます。VCNには、VCNの作成後に変更できる重複しない複数のCIDRブロックを含めることができます。VCNをサブネットにセグメント化して、そのスコープをリージョンまたは可用性ドメインに設定できます。各サブネットは、VCNの他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。パブリックまたはプライベートにできます。

- Bastionサービス

Oracle Cloud Infrastructure Bastionは、パブリック・エンドポイントを持たず、ベア・メタルおよび仮想マシン、Oracle MySQL Database Service、Autonomous Transaction Processing (ATP)、Oracle Container Engine for Kubernetes (OKE)、およびSecure Shell Protocol (SSH)アクセスを許可するその他のリソースなど、厳格なリソース・アクセス制御を必要とするリソースへの制限付きのセキュアなアクセスを提供します。Oracle Cloud Infrastructure Bastionサービスを使用すると、ジャンプ・ホストをデプロイおよびメンテナンスすることなく、プライベート・ホストへのアクセスを有効にできます。さらに、アイデンティティベースの権限と、一元化された監査および期限付きSSHセッションによって、セキュリティ体制が改善されます。Oracle Cloud Infrastructure Bastionを使用すると、要塞アクセス用のパブリックIPが不要になり、リモート・アクセスを提供する際の手間や潜在的な攻撃対象がなくなります。

E-Business Suiteのランディング・ゾーンのデプロイに関する考慮事項

インフラストラクチャをデプロイする前に、環境の設定方法について複数の決定を行う必要があります。

このソリューション・プレイブックでは、3つのTerraformスタックをすべてデプロイすることを想定しています。これらのスタックは、チームの通信方法に応じて、Infrastructure as Code (IaC)またはコラボレーティブなIaCとみなすことができます。チームの1つがTerraformスタックを使用しない、半自動化されたオペレーティング・モデルにロールバックすることもできます。また、最初のスタック・デプロイメント後に完全に手動のアプローチにロールバックすることもできます。

一般的な意思決定

インフラストラクチャ、情報共有、環境および命名規則について特定の決定を行う必要があります。

| 面 | 考慮事項 | オプション |

|---|---|---|

| インフラストラクチャ管理の運用モデル | Terraformスタックの管理とメンテナンスをコミットするか、Terraformを1回限りのスクリプトとして使用して、コンソールまたはCLIを使用してリソースを管理するかを検討します。これは、チームに必要なTerraformスキル・レベルと、実行する特定のスタック・コードを決定するのに役立ちます。

|

|

| 情報共有 | スタック間で情報を渡す方法を決定します。Oracleでは、Oracle Cloud Infrastructure Vaultシークレットを使用することをお薦めします。または、シークレットにHashicorpsボールトを使用することもできます。また、シークレットを使用せず、入力変数を使用して情報を渡したり、状態ファイルを使用して出力を共有することもできます。 |

|

| E-Business Suite環境 |

アイデンティティ・レベルとネットワーク・レベルで相互に分離された複数のカテゴリのEBS環境を作成します。アイデンティティの分離には、個別のコンパートメントとIAMリソースの作成が含まれます。これにより、CM UIでのアクセスも制限されます。ネットワークの分離では、VCN内に別々のサブネット・セットを作成します。 |

|

| 地域 | IAMスタックには、ホーム・リージョンでのみ作成できるリソースが含まれます。したがって、ネットワークおよびクラウド・マネージャ・スタックの自動化はホーム・リージョンに制限されます。 |

|

命名規則

これらのスタックは命名規則を共有します。これは、リソースがテナンシ全体で必要な一意の名前を持ち、組織によって簡単に識別できるようにするのに役立ちます。デフォルトでは、これらの名前をIAMスタックに設定し、シークレットはネットワークおよびクラウド・マネージャ・スタックを介してネーミング規則を伝播します。

ノート:

ネットワークまたはCloud Managerスタックをスタンドアロンとしてデプロイする場合は、命名規則を手動で入力する必要があります。次に、プレフィックスのリストとその用途を示します。

lz_prefix: 使用しているランディング・ゾーンを識別するために使用されます。複数のワークロードでランディング・ゾーン(ネットワークおよびセキュリティ・コンパートメント)を共有したり、組織の内部構造に応じて異なるランディング・ゾーンを使用できます。

ebs_workload_prefix: ワークロードまたはアプリケーションを識別します。各ワークロードには独自の独立したコンパートメントがあります。

ebs_workload_environment_category(ies): 使用または作成するEBS環境カテゴリを識別します。IAMスタックでは、複数のEBS環境カテゴリのリソースを作成できます。EBSカテゴリごとに1回、ネットワーク・スタックを複数回デプロイする必要があります。

IAMスタックの決定

テナンシおよびアイデンティティ・ドメインを決定するには、様々な要因を考慮してください。

| 面 | 考慮事項 | オプション |

|---|---|---|

| テナント |

新しいテナンシが必要か、既存のテナンシを使用する予定かを検討します。 新規テナンシ: IAM、資格証明、監査者、お知らせおよびコストを管理するためのテナンシ・レベルのペルソナの設定など、推奨されるアイデンティティおよびガバナンス・システムを構成する必要があります。 既存のテナンシ: Oracleでは、ネットワーキング、EBSアプリケーションおよびセキュリティのアイデンティティ・リソースを設定することをお薦めします。IAMスタックで新しいリソースを作成することも、ニーズとEBSの要件に合せて既存のリソースを再利用することもできます。 |

新規テナント

|

| IDCSまたはアイデンティティ・ドメイン | これらのサービスの設定が若干異なるため、テナンシでアイデンティティ・ドメインが有効になっているかどうかを確認します。 |

|

ネットワーク・スタックの決定

ビジネス・ニーズのネットワーキング要件について特定の決定を行う必要があります。

| 面 | 考慮事項 | オプション |

|---|---|---|

| Virtual Cloudネットワーク(VCN) | 新規または既存のどちらのVCNが必要かを検討します。 | 新規VCN ネットワーキング・スタックで新しいVCNをデプロイできます。このネットワークを別のVCN、クラウドまたはオンプレミス・データ・センターにピアリングする場合は、このTerraformスタックの外部で実行する必要があります。 既存のVCN入力変数を使用して既存のVCNを渡すことができます。これにより、既存のVCN内に必要なサブネット、セキュリティ・リストおよびルート表が作成されます。

ノート: この方法は、必要なゲートウェイがVCNにすでに存在することを前提としています。 |

| 複数のE-Business Suite環境カテゴリ | 複数のEBS環境カテゴリを作成する場合、ネットワーク・スタックを複数回デプロイすることで、分離されたネットワークを作成できます。後続のデプロイメントでは、既存のVCNを最初のデプロイメントで作成または使用したものとして指定する必要があります。また、必要なEBSサブネットのみをデプロイする必要があります。別のCloud ManagerまたはBastionサブネットのセットは必要ありません。 | 初期スタック: 既存または新規のVCNを選択するオプション:

追加の環境カテゴリ・スタック

このスタックでは、初期スタックで行われたCloud Managerまたはファイル・ストレージ・サブネット(あるいはその両方)のCIDRブロックを、適切なネットワークに必要とします。 |

| ネットワークアクセス | 従業員は、プライベート・ネットワーク・ピアリング、要塞アクセス、またはその両方を通じてOCIへのネットワーク・アクセスが必要になります。従業員がプライベート・ネットワークの外部でリモートSSHアクセスを必要とする場合、またはプライベート接続が停止した場合に、要塞サブネットを設定できます。

また、OCI VCNをプライベート・ネットワークに直接ピアリングして、 |

要塞サブネット(1回デプロイ):

|

| Cloud Managerサブネット | EBS Cloud Managerアプリケーションを使用してEBS環境を管理するには、一連のCloud Managerサブネットをデプロイする必要があります。このCMサブネットのセットは1回のみデプロイする必要があります。 | Cloud Managerサブネット(1回デプロイ):

|

| EBSサブネット | 次の推奨事項に従って、環境のニーズに応じてEBSサブネットを構成します。

|

|

| CIDRブロック |

新しいVCNの作成を選択した場合は、ネットワークに対して単一のCIDRブロック範囲を指定する必要があります。 |

デプロイするサブネットごとに、SCN CIDRブロック範囲内から未使用のCIDRブロック範囲を指定する必要があります。 |

Cloud Manager Stackの決定

Cloud Managerスタックのデプロイについては、特定の決定を行う必要があります。

| 面 | 考慮事項 | オプション |

|---|---|---|

| DNS |

現在、EBSにDNSをどのように使用しているかを検討します。新しい EBS IPアドレスを指すように DNSエントリを更新する必要があります。組織の既存のプロセスに従って、DNSエントリを更新します。Cloud Managerアプリケーション自体には、EBS環境のDNSに加えて、指定した |

|

| 証明書 | EBSの証明書を現在どのように使用しているかを検討します。外部証明書サービスを使用して証明書を作成し、その証明書をスタック内のファイルとしてアップロードする必要があります。証明書を生成するには、組織の既存のプロセスに従う必要があります。EBS環境の証明書に加えて、Cloud Managerアプリケーション自体にも証明書が必要です。 |

|

必須サービスおよびロールについて

このソリューションには、次のサービスとロールが必要です。

-

Oracle Cloud Infrastructure

-

Oracle Cloud Infrastructure Identity and Access Management

- Oracle Cloud Infrastructureネットワーキング・サービス

- Oracle Cloud Infrastructureセキュリティ・サービス

- Oracle E-Business Suiteクラウド・マネージャ

Terraformスタックをデプロイするには、次のロールが必要です:

| サービス名: ロール | 次が必要です... |

|---|---|

| OCI: テナンシ管理者 | IAMスタックの初期デプロイメントを実行します。

ノート: テナンシ管理者には、すべてのスタックをデプロイする権限があります。Oracleでは、組織のニーズに基づいて個々のデプロイメントを実行するために、専用ロールを使用することをお薦めします。 |

|

IDCS: アプリケーション管理者 または OCIアイデンティティ・ドメイン: アプリケーション管理者 |

IDCSまたはOCIアイデンティティ・ドメインにE-Business Suite Cloud Manager機密アプリケーションを登録します。 |

IAMスタックによって自動的に生成されるロールは次のとおりです:

| サービス名: ロール | 次が必要です... |

|---|---|

| OCI: IAM- 管理者 | コンパートメント、グループおよびポリシーを含むIAMスタックを管理します。 |

| OCI: 資格証明- 管理者 | ユーザー資格証明を管理します。 |

| OCI: <lz-prefix>- ネットワーク管理者 | VCN、サブネット、セキュリティ・ルールおよび要塞を含むネットワーク・スタックを管理します。 |

| OCI: <lz-prefix>- ネットワーク・ユーザー | 提供されたネットワーク・リソースを他のチームが使用できるようにします。 |

| OCI: <lz-prefix>-Security-Administrators | セキュリティ・コンパートメントを監視します。 |

| OCI: <lz-prefix>-Security-Users | 提供されたセキュリティ・リソースを他のチームが使用できるようにします。 |

| OCI: <lz-prefix>-<ebs-workload-prefix>- 管理者 | EBS Cloud Manager UIにアクセスして、環境のプロビジョニングと、すべての環境カテゴリのライフサイクル管理アクティビティの実行を行います。これらのユーザーは通常、EBS DBAと呼ばれます。

ノート: これらは直接IAMユーザーである必要があります。 |

| <lz-prefix>-<ebs-workload-prefix>-cm-Administrators |

EBS Cloud Manager管理者グループのメンバーは、次のことを行う必要があります。

ノート: これらは直接IAMユーザーである必要があります。 |

| OCI: <lz-prefix>-<ebs-workload-prefix>-<ebs-workload-environment-category>-Administrators | EBS Cloud Manager UIにアクセスして、環境のプロビジョニングおよび特定の環境カテゴリのライフサイクル管理アクティビティの実行を行います。これらのユーザーは通常、EBS DBAと呼ばれます。

ノート: これらは直接IAMユーザーである必要があります。 |

| OCI: 一般 | ユーザーは、様々なIAMおよびコア・リソースへのアクセスを表示できます。また、Oracleタグへの使用アクセス権も付与されます。 |

必要なものを取得するには、Oracle製品、ソリューションおよびサービスを参照してください。