Oracle Cloud Marketplaceを使用したOracle Managed File Transferマルチノード・クラスタのデプロイ

アーキテクチャ

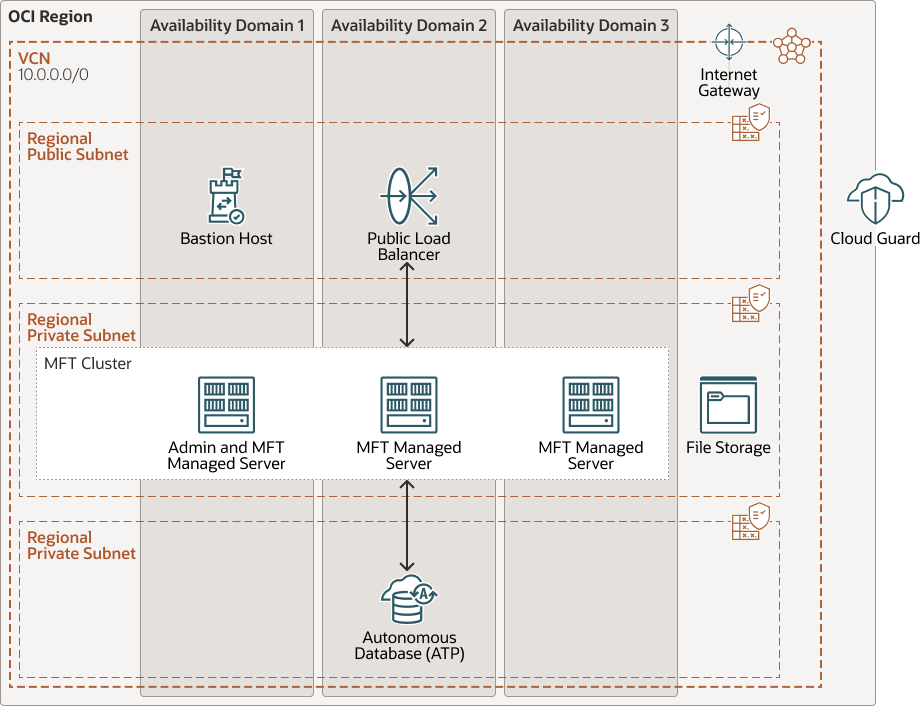

このアーキテクチャは、Oracle Cloud Marketplaceを使用したOracle Cloudインフラストラクチャ・リージョンのクラスタ構成でのOracle Managed File Transferのデプロイメントを示しています。次の図は、このリファレンス・アーキテクチャを示しています。

- リージョン

Oracle Cloud Infrastructureリージョンは、アベイラビリティ・ドメインと呼ばれる1つ以上のデータ・センターを含むローカライズされた地理的領域です。リージョンは他のリージョンから独立しており、広大な距離で(複数の国または複数の大陸にまたがる)リージョンを分離できます。

- 可用性ドメイン

可用性ドメインは、リージョン内の独立したスタンドアロン・データ・センターです。各可用性ドメイン内の物理リソースは、他の可用性ドメイン内のリソースから分離されているため、フォルト・トレランスが提供されます。可用性ドメインどうしは、電力や冷却、内部可用性ドメイン・ネットワークなどのインフラを共有しません。そのため、ある可用性ドメインでの障害がリージョン内の他の可用性ドメインに影響することはほとんどありません。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定する、カスタマイズ可能なソフトウェア定義のネットワークです。VCNは、従来のデータ・センター・ネットワークと同様に、ネットワーク環境の完全な制御を可能にします。VCNには重複しない複数のCIDRブロックを含めることができ、VCNの作成後にそれらを変更できます。VCNをサブネットにセグメント化して、そのスコープをリージョンまたは可用性ドメインに設定できます。各サブネットは、VCN内の他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックにもプライベートにもできます。

- ルート表

仮想ルート表には、サブネットからVCN外部の宛先(通常はゲートウェイ経由)へのトラフィックをルーティングするルールが含まれます。

- セキュリティ・リスト

サブネットごとに、サブネットの内外で許可する必要があるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- インターネット・ゲートウェイ

インターネット・ゲートウェイにより、VCN内のパブリック・サブネットとパブリック・インターネットの間のトラフィックが許可されます。

- 要塞ホスト

要塞ホストは、クラウドの外部からトポロジへのセキュアで制御されたエントリ・ポイントとして機能するコンピュート・インスタンスです。要塞ホストは通常、非武装地帯(DMZ)にプロビジョニングされます。クラウドの外部から直接アクセスできないプライベート・ネットワークに機密リソースを配置することで、機密リソースを保護できます。トポロジには、定期的にモニターおよび監査できる既知のエントリ・ポイントが1つあります。そのため、トポロジへのアクセスを損なうことなく、より機密性の高いコンポーネントの公開を回避できます。

- ロード・バランサ

Oracle Cloud Infrastructure Load Balancingサービスは、単一のエントリ・ポイントからバックエンドの複数のサーバーへの自動トラフィック分散を提供します。

- MFTクラスタ

Oracle MFTは、クラウドとSaaSとオンプレミスの両方のエンタープライズ・アプリケーションとの安全なファイル交換および管理を可能にします。Oracle Cloudは、MFT環境をプロビジョニングするために必要なクラウド・プラットフォームおよびインフラストラクチャを提供します。これらの両方によって、エンドツーエンドのファイル転送の各ステップにおいて、保護されていないファイルへの不用意なアクセスを防ぎます。

- 自律型データベース

Oracle Cloud Infrastructureの自律型データベースは、トランザクション処理およびデータ・ウェアハウス・ワークロードに使用できる完全に管理された事前構成済のデータベース環境です。ハードウェアの構成や管理、ソフトウェアのインストールを行う必要はありません。Oracle Cloud Infrastructureでは、データベースの作成、およびデータベースのバックアップ、パッチ適用、アップグレードおよびチューニングが処理されます。

推奨事項

- VCN

VCNを作成するときには、必要なCIDRブロックの数を決定し、VCN内のサブネットにアタッチする予定のリソースの数に基づいて各ブロックのサイズを決定します。標準プライベートIPアドレス空間内のCIDRブロックを使用します。

プライベート接続を設定する他のネットワーク(Oracle Cloud Infrastructure、オンプレミス・データ・センターまたは別のクラウド・プロバイダ)と重複しないCIDRブロックを選択します。

VCNを作成した後、そのCIDRブロックを変更、追加および削除できます。

サブネットを設計するときには、トラフィック・フローおよびセキュリティ要件を考慮してください。特定の層またはロール内のすべてのリソースを同じサブネットに接続し、セキュリティ境界として機能できます。

- ネットワーク・セキュリティ・グループ(NSG)

NSGを使用して、特定のVNICに適用されるイングレスおよびエグレス・ルールのセットを定義できます。NSGではVCNのサブネット・アーキテクチャをアプリケーションのセキュリティ要件から分離できるため、セキュリティ・リストではなくNSGを使用することをお薦めします。

- セキュリティ・ゾーン

最大限のセキュリティが必要なリソースの場合、Oracleではセキュリティ・ゾーンを使用することをお薦めします。セキュリティ・ゾーンは、ベスト・プラクティスに基づくセキュリティ・ポリシーのOracle定義レシピに関連付けられたコンパートメントです。たとえば、セキュリティ・ゾーン内のリソースにはパブリック・インターネットからアクセスできず、顧客管理キーを使用して暗号化する必要があります。セキュリティ・ゾーンでリソースを作成して更新すると、Oracle Cloud Infrastructureでは、セキュリティ・ゾーン・レシピのポリシーに対して操作が検証され、ポリシーに違反している操作が拒否されます。

- クラウド・ガード

Oracleによって提供されるデフォルトのレシピをクローニングおよびカスタマイズして、カスタム・ディテクタおよびレスポンダ・レシピを作成します。これらのレシピを使用すると、警告を生成するセキュリティ違反のタイプと、そのレシピに対して実行できるアクションを指定できます。たとえば、表示がパブリックに設定されているオブジェクト・ストレージ・バケットを検出できます。クラウド・ガードをテナンシ・レベルで適用して、範囲を広げ、複数の構成を維持する管理上の負担を軽減します。管理対象リスト機能を使用して、特定の構成をディテクタに適用することもできます。

考慮事項

OCI MarketplaceでMFTマルチノード・クラスタをデプロイする場合は、次の要因を考慮してください。

- 拡張性

- アプリケーション層:

コンピュート・インスタンスのシェイプを変更することで、アプリケーション・サーバーを垂直方向にスケーリングできます。コア数が多いシェイプは、より多くのメモリーおよびネットワーク帯域幅を提供します。ストレージが必要な場合は、アプリケーション・サーバーにアタッチされているブロック・ボリュームのサイズを増やします。

- データベース層:

データベースに追加のコアを有効にすることで、データベースを垂直方向にスケーリングできます。コアとストレージの両方を、データベースの停止時間なしでスケール・アップできます。

- アプリケーション層:

- リソース制限

ベスト・プラクティス、サービス別の制限およびテナンシのコンパートメント割当てを検討します。

- セキュリティ

- Oracle Cloud Infrastructure Identity and Access Management (IAM)ポリシーを使用して、クラウド・リソースにアクセスできるユーザー、および実行できる操作を制御します。

- データベース・パスワードまたはその他のシークレットを保護するには、Oracle Cloud Infrastructure Vaultサービスの使用を検討してください。

- パフォーマンスとコスト

Oracle Cloud Infrastructureは、幅広いアプリケーションおよびユースケースに対応するコンピュート・シェイプを提供します。コンピュート・インスタンスのシェイプは慎重に選択してください。最低コストでロードに最適なパフォーマンスを実現するシェイプを選択します。パフォーマンス、メモリーまたはネットワーク帯域幅の向上が必要な場合は、より大きなシェイプに変更できます。

- 可用性

デプロイメント要件とリージョンに基づいて、高可用性オプションの使用を検討してください。オプションには、リージョン内の複数の可用性ドメイン間でのリソースの分散、および可用性ドメイン内のフォルト・ドメイン間でのリソースの分散が含まれます。フォルト・ドメインは、1つのアベイラビリティ・ドメイン内にデプロイされたワークロードに対して最適な自己回復性を提供します。アプリケーション層で高可用性を実現するには、各管理対象MFTサーバーがリージョン内の異なる可用性ドメインに分散されるマルチノード・クラスタを使用してMFTを構成し、ロード・バランサを使用してアプリケーション・サーバーにクライアント・トラフィックを分散します。

- モニタリングとアラート

ノードのCPUおよびメモリー使用率を監視およびアラートを設定して、必要に応じてシェイプをスケール・アップまたはスケール・ダウンできるようにします。

- データベース戦略

サービス・タイプがMFTクラスタで、データベース戦略がAutonomous Transaction Processingデータベースの場合。ファイル・ストレージの構成は、Autonomous Transaction Processing (ATP)データベースのMFTクラスタ・サービス・タイプに必須です。