Oracle Cloud InfrastructureでCisco ASAvを使用して、スケーラブルなリモート・アクセスVPNアーキテクチャをデプロイします

仮想ファイアウォールは、Ciscoの業界をリードするオンプレミス・セキュリティをクラウドにシームレスに拡張します。リモート・ワーカーとマルチテナント環境に最適です。Cisco ASAvは、Oracle Cloud Infrastructure (OCI)に、リモート・アクセス、サイト間、クライアントなど、複数の機能オプションを含むスケーラブルなVPNソリューションを提供します。

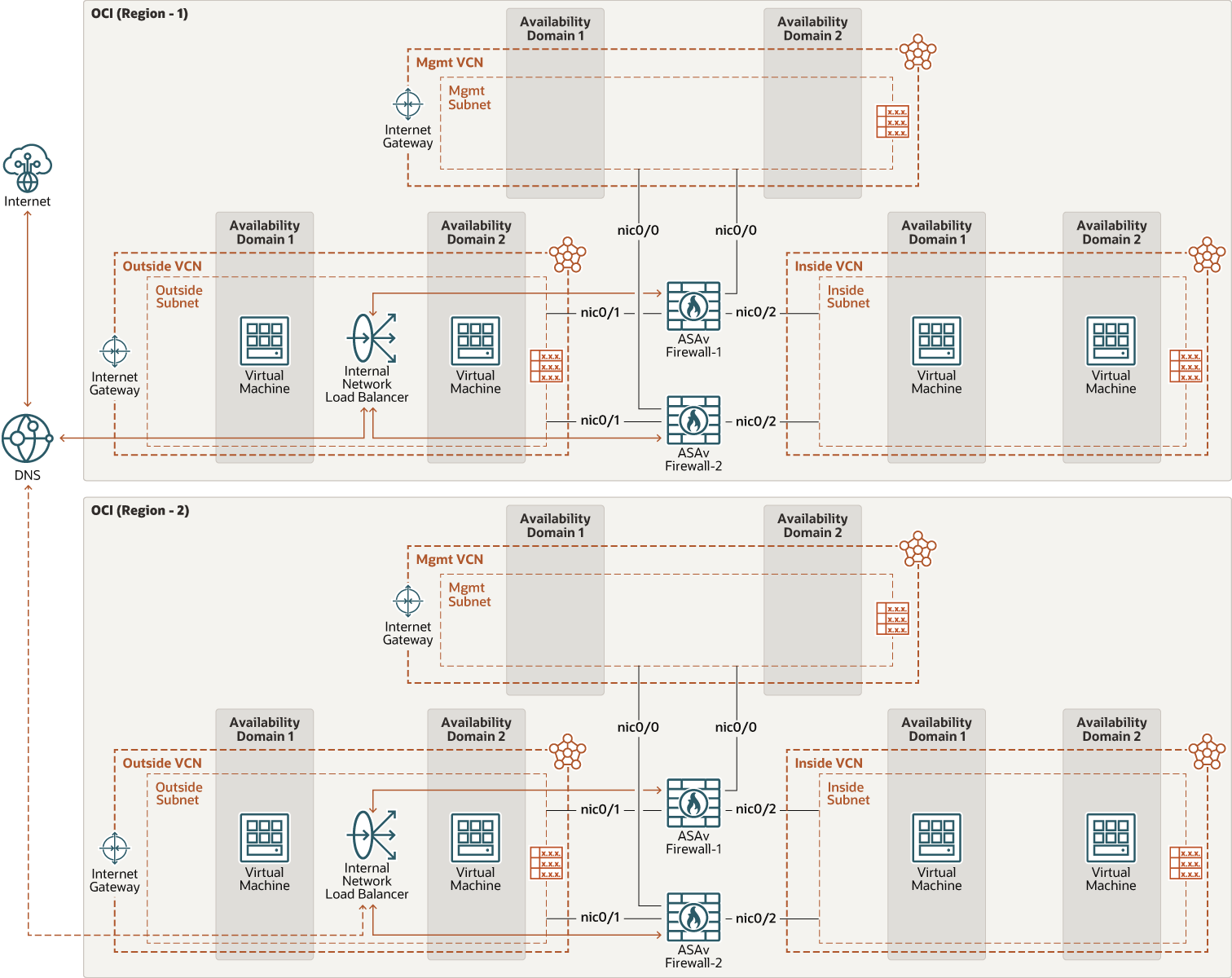

アーキテクチャ

このリファレンス・アーキテクチャは、組織がスケーラブルなリモート・アクセスVPNアーキテクチャをデプロイして、Oracle E-Business SuiteやPeopleSoftなどのOracleアプリケーションや、柔軟なネットワーク・ロード・バランサを備えたCisco ASA Virtual Firewallを使用してOCIにデプロイされたアプリケーションにアクセスする方法を示しています。

これらのアプリケーションにアクセスするには、Ciscoではハブ・トポロジとスポーク・トポロジを使用してネットワークをセグメント化することをお薦めします。この場合、トラフィックは転送ハブ(VCN外/内)を介してルーティングされ、複数の異なるネットワーク(スポーク)に接続されます。柔軟なネットワーク・ロード・バランサ間に複数のASA Virtual Firewallをデプロイしていることを確認します。スポーク間のすべてのトラフィックは、Cisco ASA Virtual Firewallで外部/内部VCNを介してルーティングされます。

アプリケーションの各層を、スポークとして機能する独自の仮想クラウド・ネットワーク(VCN)にデプロイします。ハブVCN/管理VCNには、ネットワーク・ロード・バランサの背後にある2つのCisco ASAvファイアウォールが含まれています。

内部VCNはLPG/DRGを介してスポークVCNに接続します。すべてのスポーク・トラフィックは、ルート表ルールを使用してLPG/DRGを経由してトラフィックをVCN内にルーティングし、VPNエンド・ユーザーにトラフィックが確実に返されます。

ASDMまたはCLIを使用して、ASAvを管理および監視できます。Cisco Defense Orchestrator(CDO)など、その他の管理オプションも使用できます。次の図は、この参照アーキテクチャを示しています。

図ravpn_arch_cisco_asa_vfirewall.pngの説明

ravpn_arch_cisco_asa_vfirewall-oracle.zip

- Cisco ASA仮想ファイアウォール

Cisco Adaptive Security Virtual Appliance (ASAv)は、仮想環境にファイアウォール機能をフルに提供し、データセンターのトラフィックとマルチテナント環境をセキュリティ保護します。これにより、パブリック クラウドとプライベート クラウドを一貫して保護できます。

- リージョン

Oracle Cloud Infrastructureリージョンは、アベイラビリティ・ドメインと呼ばれる1つ以上のデータ・センターを含むローカライズされた地理的領域です。地方は他の地域から独立し、たくさんの距離(国や大陸など)を分けることができます。

- 可用性ドメイン

アベイラビリティ・ドメインは、リージョン内のスタンドアロンで独立したデータ・センターです。各可用性ドメインの物理リソースは、フォルト・トレランスを提供する他の可用性ドメインのリソースから分離されます。アベイラビリティ・ドメインは電源や冷却、内部アベイラビリティ・ドメイン・ネットワークなどのインフラを共有しません。そのため、1つの可用性ドメインで障害が発生しても、リージョン内の他の可用性ドメインには影響しません。

- フォルト・ドメイン

フォルト・ドメインは、可用性ドメイン内のハードウェアおよびインフラのグループです。アベイラビリティ・ドメインごとに3つのフォルト・ドメインがあり、独立した電源とハードウェアです。複数のフォルト・ドメインにリソースを分散する場合、アプリケーションは、物理サーバーの障害、システムのメンテナンス、およびフォルト・ドメイン内の電源障害を許容できます。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、OCIリージョンで設定する、カスタマイズ可能なソフトウェア定義ネットワークです。従来のデータ・センター・ネットワークと同様に、VCNではネットワーク環境を完全に制御できます。VCNには複数の重複しないCIDRブロックを含めることができ、VCNの作成後に変更できます。VCNをサブネットに分割できます。サブネットはリージョンまたは可用性ドメインにスコープ指定できます。各サブネットは、VCN内の他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックまたはプライベートにできます。

- 管理VCN

管理 VCNは、Cisco ASA Virtual Firewallが配備される一元管理されたネットワークです。内部VCN/すべてのスポークCN、OCIサービス、パブリック・エンドポイントとクライアント、オンプレミス・データ・センター・ネットワークへのセキュアな接続を提供します。

- 外部VCN

外部VCNには、エンド・ユーザーがVPNヘッドエンドとして接続するために使用するフレキシブル・ネットワーク・ロード・バランサをホストするパブリック・サブネットが含まれています。各Cisco ASA Virtual Firewallにも、このVCNのサブネット内にインタフェースがあります。

- VCN内

内部VCNには、エンド・ユーザーがこのVCN内で実行中のアプリケーションに接続できるようにするためのプライベート・サブネットや、このVCNを介してスポークVCNへのルートを持つことができます。各Cisco ASA Virtual Firewallにも、このVCNのサブネット内にインタフェースがあります。

- スポークCN

スポークされたVCNのアプリケーション/データベース層には、Oracleデータベース/アプリケーションをホストするためのプライベート・サブネットが含まれています。

- 柔軟なネットワーク・ロード・バランサ

OCIフレキシブル・ネットワーク・ロード・バランサは、1つのエントリ・ポイントから仮想クラウド・ネットワーク内の複数のバックエンド・サーバーへの自動トラフィック分散を提供します。これは接続レベルで動作し、Layer3/Layer4 (IPプロトコル)データに基づいて正常なバックエンド・サーバーへの受信クライアント接続をロードします。

- セキュリティ・リスト

サブネットごとに、サブネットとの間で送受信を許可する必要があるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- ルート表

仮想ルート表には、サブネットからVCN外部の宛先(通常はゲートウェイ経由)にトラフィックをルーティングするルールが含まれます。

- 管理VCNには、インターネット・ゲートウェイに接続されているデフォルト・ルートを持つ管理サブネットにアタッチされた管理ルート表があります:

- 外部VCNには、次のルート表があります:外部サブネットまたはデフォルトVCNから外部VCNからインターネットまたはオンプレミス・ターゲットにトラフィックをルーティングするための、外部ルート表が外部サブネットまたはデフォルトVCNにアタッチされています。

- 内部VCNには、次のルート表があります:ファイアウォールに関連付けられた各VPNプールCIDRは、このルート表を介して内部インタフェースに移動します

ノート:

管理/内部/外部サブネットを単一のVCNの一部としてデプロイし、それに応じてトラフィックをルーティングすることもできます。 - インターネットゲートウェイ

インターネット・ゲートウェイによって、VCNのパブリック・サブネットとパブリック・インターネット間のトラフィックが許可されます。

- NATゲートウェイ

NATゲートウェイを使用すると、VCN内のプライベート・リソースは、着信インターネット接続にそれらのリソースを表示せずに、インターネット上のホストにアクセスできます。

- 動的ルーティング・ゲートウェイ(DRG)

DRGは、VCNとリージョン外のネットワーク(別のOCIリージョンのVCN、オンプレミス・ネットワーク、別のクラウド・プロバイダのネットワークなど)間のプライベート・ネットワーク・トラフィックのパスを提供する仮想ルーターです。

- サービス・ゲートウェイ

サービス・ゲートウェイは、VCNからOCI Object Storageなどの他のサービスへのアクセスを提供します。VCNからOracleサービスへのトラフィックは、Oracleネットワーク・ファブリック上に移動し、インターネットを通過することはありません。

- 仮想ネットワークインタフェースカード(VNIC)

OCIデータ・センターのサービスには物理ネットワーク・インタフェース・カード(NIC)があります。VMインスタンスは、物理NICに関連付けられている仮想NIC (VNIC)を使用して通信します。各インスタンスには、起動時に自動的に作成され、アタッチされたプライマリVNICがあり、インスタンスの存続期間中に使用できます。DHCPはプライマリVNICにのみ提供されます。インスタンスの起動後にセカンダリVNICを追加できます。インタフェースごとに静的IPを設定します。

- プライベートIP

インスタンスをアドレス指定するためのプライベートIPv4アドレスおよび関連情報。各VNICにはプライマリ・プライベートIPがあり、セカンダリ・プライベートIPを追加および削除できます。インスタンスのプライマリ・プライベートIPアドレスは、インスタンスの起動時にアタッチされ、インスタンスの存続期間中に変更されません。

- パブリックIP

ネットワーキング・サービスは、プライベートIPにマップされるOracleによって選択されたパブリックIPv4アドレスを定義します。パブリックIPには次のタイプがあります:エフェメラル:このアドレスは一時的なもので、インスタンスの存続期間中に存在します。予約済:このアドレスは、インスタンスの存続期間を超えて保持されます。割り当てを解除し、別のインスタンスに再割り当てることができます。

- ソースおよび宛先チェック

すべてのVNICがネットワーク・トラフィックに対してソースと宛先のチェックを実行します。このフラグを無効にすると、Cisco ASA Virtual Firewallは、ファイアウォールを対象としていないネットワーク トラフィックを処理できます。

- コンピュート・シェイプ

コンピュート・インスタンスのシェイプでは、インスタンスに割り当てるCPU数とメモリー量を指定します。コンピュート・シェイプによって、コンピュート・インスタンスで使用可能なVNICの数と最大帯域幅も決まります。

推奨

- VCN

- VCNを作成する際、必要なCIDRブロックの数と、VCNのサブネットにアタッチする予定のリソース数に基づいて各ブロックのサイズを決定します。標準のプライベートIPアドレス領域内にあるCIDRブロックを使用します。

- プライベート接続を設定する他のネットワーク(OCI、オンプレミス・データ・センターまたは他のクラウド・プロバイダ)と重複しないCIDRブロックを選択します。

- VCNを作成した後、そのCIDRブロックを変更、追加および削除できます。

- サブネットを設計する際は、トラフィック・フローおよびセキュリティ要件を考慮してください。セキュリティ境界として機能する、特定の層またはロール内のすべてのリソースを同じサブネットにアタッチします。

- リージョナル・サブネットを使用します。

- Cisco ASA Virtual Firewall

- このアーキテクチャにはスタンドアロンのファイアウォール・インスタンスがあります。ファイアウォールの障害の場合、エンド・ユーザーは再認証する必要があります。

- 可能な場合は常に、少なくとも異なる可用性ドメインで個別のフォルト・ドメインにデプロイします。

- Cisco ASA Virtual Firewall Management

- Oracle Cloud Infrastructureでホスティングされているデプロイメントを作成する場合は、管理用の専用サブネットを作成します。

- セキュリティ・リストまたはNSGを使用して、セキュリティ・ポリシーの管理およびログおよびイベントの表示のためにインターネットから供給されるポート443および22へのインバウンド・アクセスを制限します。

注意事項

Remote Access VPNアーキテクチャをデプロイして、Cisco ASA Virtual Firewallを使用してOCI上のOracle E-Business SuiteまたはPeopleSoftワークロードにアクセスする場合は、次の要因を考慮してください。

- パフォーマンス

- コンピュート・シェイプによって決定される適切なインスタンス・サイズを選択すると、使用可能な最大スループット、CPU、RAMおよびインタフェース数が決定されます。

- 組織は、環境を通過するトラフィックのタイプを把握し、適切なリスク・レベルを決定し、必要に応じて適切なセキュリティ制御を適用する必要があります。使用可能なセキュリティ・コントロールの組合せによって、パフォーマンスに影響します。

- FastConnectまたはVPNサービス用の専用インタフェースの追加を検討します。

- スループットが高く、より多くのネットワーク・インタフェースにアクセスするには、大規模なコンピュート・シェイプを使用することを検討してください。

- パフォーマンス・テストを実行して設計を検証すると、必要なパフォーマンスとスループットを維持できます。

- 次のメトリックをガイドラインとして使用します。

9.16以降のOCIパフォーマンス仕様。

ライセンス・タイプ 1億(ASAv5) 1GB (ASAv10) 2GB (ASAv30) 10GB (ASAv50) 20GB (ASAv100) OCIシェイプ・タイプ VM.Standard2.4 VM.Standard2.4 VM.Standard2.4 VM.Standard2.8 VM.Standard2.8 ステートフル検査スループット 100 Mbps 1Gbps 2Gbps まもなく到着 まもなく到着 ステートフル検査スループット(マルチプロトコル) 100 Mbps 1Gbps 2Gbps 2.3Gbps 3Gbps IPsec VPNスループット(AES 450B UDPテスト) 100 Mbps 550 Mbps 550 Mbps 550 Mbps 620 Mbps 接続数/秒 12,500 26,600 26,600 26,600 38,200 同時セッション 50,000 100,000 500,000 2,000,000 4,000,000 IPSEC VPNピア 50 250 750 10,000 20,000 Cisco AnyConnectまたはクライアントレスVPNユーザ セッション 50 250 750 10,000 20,000

- セキュリティ

Cisco ASA Virtual FirewallをOCIにデプロイすると、フル・ファイアウォール・サービスでデータ・センターのトラフィックとリモート・ワーカーを保護できます。

- 可用性

- 冗長性を最大限に高めるために、アーキテクチャを個別の地理的リージョンにデプロイします。

- オンプレミス・ネットワークとの冗長接続のために、関連する組織ネットワークでサイト間VPNを構成します。

- コスト

- Cisco ASA Virtual Firewallは、ライセンス持込み(BYOL)で使用できます。

- ライセンスの管理方法の詳細は、後述の「詳細」のトピックに記載されている ASAvの Cisco Adaptive Security Virtual Appliance (ASAv)データシートおよびSmart Licensingを参照してください。

デプロイ

Cisco ASA Virtual Firewallを使用してOracle Cloud InfrastructureにRemote Access VPNアーキテクチャをデプロイするには、次のステップを実行します。

Oracleでは、Oracle Cloud Marketplaceからアーキテクチャをデプロイすることをお薦めします。

- Oracle Cloud Marketplaceのスタックを使用してデプロイします。

- Oracle Cloud Marketplaceのスタックを使用してデプロイ:アーキテクチャ図に示すように、必要なネットワーキング・インフラストラクチャを設定します。次の例を参照してください:ハブ・アンド・スポーク・ネットワーク・トポロジを設定します。

- アプリケーション(Oracle E-Business Suite、PeopleSoftまたは意図したアプリケーション)を環境にデプロイします。

- Oracle Cloud Marketplaceには、さまざまな構成とライセンス要件に対応する複数のリストがあります。たとえば、次のリスト機能により、独自のライセンスを取得(BYOL)できます。選択したリストごとに、「Get App」をクリックし、画面上のプロンプトに従います。

- GitHubのTerraformコードを使用してデプロイ:

- GitHubに移動します。

- リポジトリをローカル・コンピュータにクローニングまたはダウンロードします。

READMEドキュメントの指示に従います。