Oracle Cloudでのクラウド・ネイティブSCCA LZを使用したSCCA準拠ワークロードのデプロイ

このリファレンス・アーキテクチャは、セキュアなクラウド・コンピューティング・アーキテクチャ要件に関連してOracleクラウド・ネイティブ・プラットフォームの自動化を使用するための、米国国防総省(DoD)のミッション所有者および実装パートナーへのガイダンスを提供します。

Oracle Cloud Native Secure Cloud Computing Architecture Landing Zone(SCCA LZ)ソリューションを使用すると、最小限の介入でSCCAをテナンシに迅速に導入できます。これにより、非常にセキュアなアーキテクチャがテナンシにタイムリにデプロイされます。

国防総省(DoD)SCCAの目的は、DoD Information System Network (DISN)と、サイバー・セキュリティにおけるコスト・パフォーマンス取引を最適化しながら、DoDで使用される商用クラウド・サービスの間の保護障壁を提供することです。SCCAは、商用クラウド内で動作するDISNインフラストラクチャおよびミッション・アプリケーションに対する攻撃に対する全体的な保護のレイヤーを積極的かつ反応的に提供します。

マルチテナント環境におけるDISNインフラと隣接するテナントの両方において、Cloud Service環境(CSE)内に存在するミッション・クリティカルなアプリケーションから発生する攻撃に特に対処します。DoD Information System Impact Level (2、4、5および6)で動作するDoDミッション・アプリケーションをホストするために市販のCloud Service製品(CSO)を使用できる一貫したコンテンツ・セキュリティ・ポリシー(CSP)独立レベルのセキュリティを提供します。コアSCCAコンポーネントには、Cloud Access Point (CAP)、Virtual Data Center Managed Services (VDSS)、Virtual Data Center Management Services (VDMS)、およびTrusted Cloud Credential Manager (TCCM)が含まれます。

このリファレンス・アーキテクチャは、SCCA標準に準拠するために、Oracle DoD Cloudによって公開されています。

アーキテクチャ

このランディング・ゾーンはDISA SCCAをサポートし、Oracle Cloud Infrastructure Government Cloudレルム・キーOC2およびOC3政府リージョンでUS DoD Impact Level (IL) 4および5ワークロードを保護するためのフレームワークを提供します。DoD用に設計されていますが、ランディング・ゾーンでセキュリティを強化する必要があるすべての顧客が使用できます。

Oracle Cloud Native SCCA Landing Zoneリファレンス・アーキテクチャ

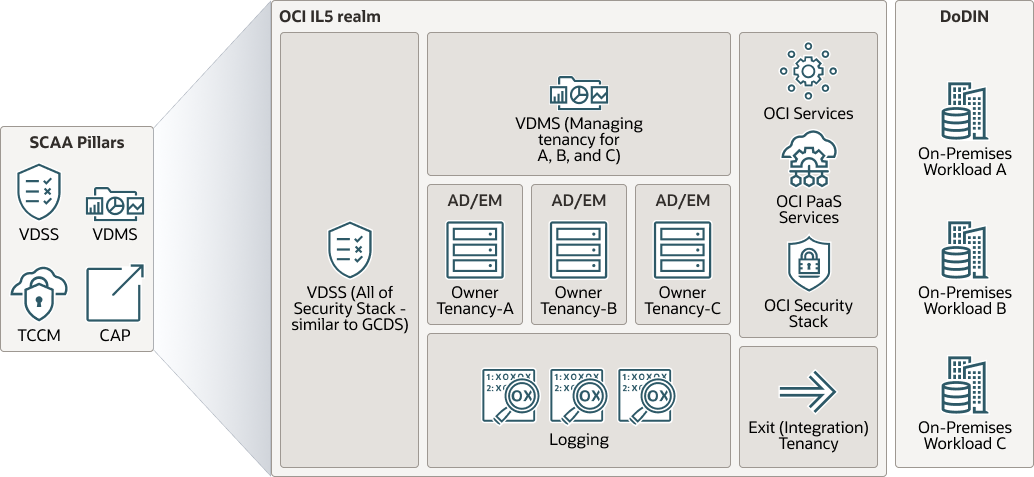

このリファレンス・アーキテクチャの図は、SCCA準拠になるためにSCCAコンポーネントおよび構成を構築するための抽象的な構成要素を示しています。このアーキテクチャは、ここにあるOracle Cloud Infrastructure (OCI)クラウド・ネイティブ・サービスに基づいてデプロイできます。このリファレンスアーキテクチャーはDISA FRDに基づいており、CAP/BCAP、VDSS、VDMS、およびTCCMのコンポーネントがあります。

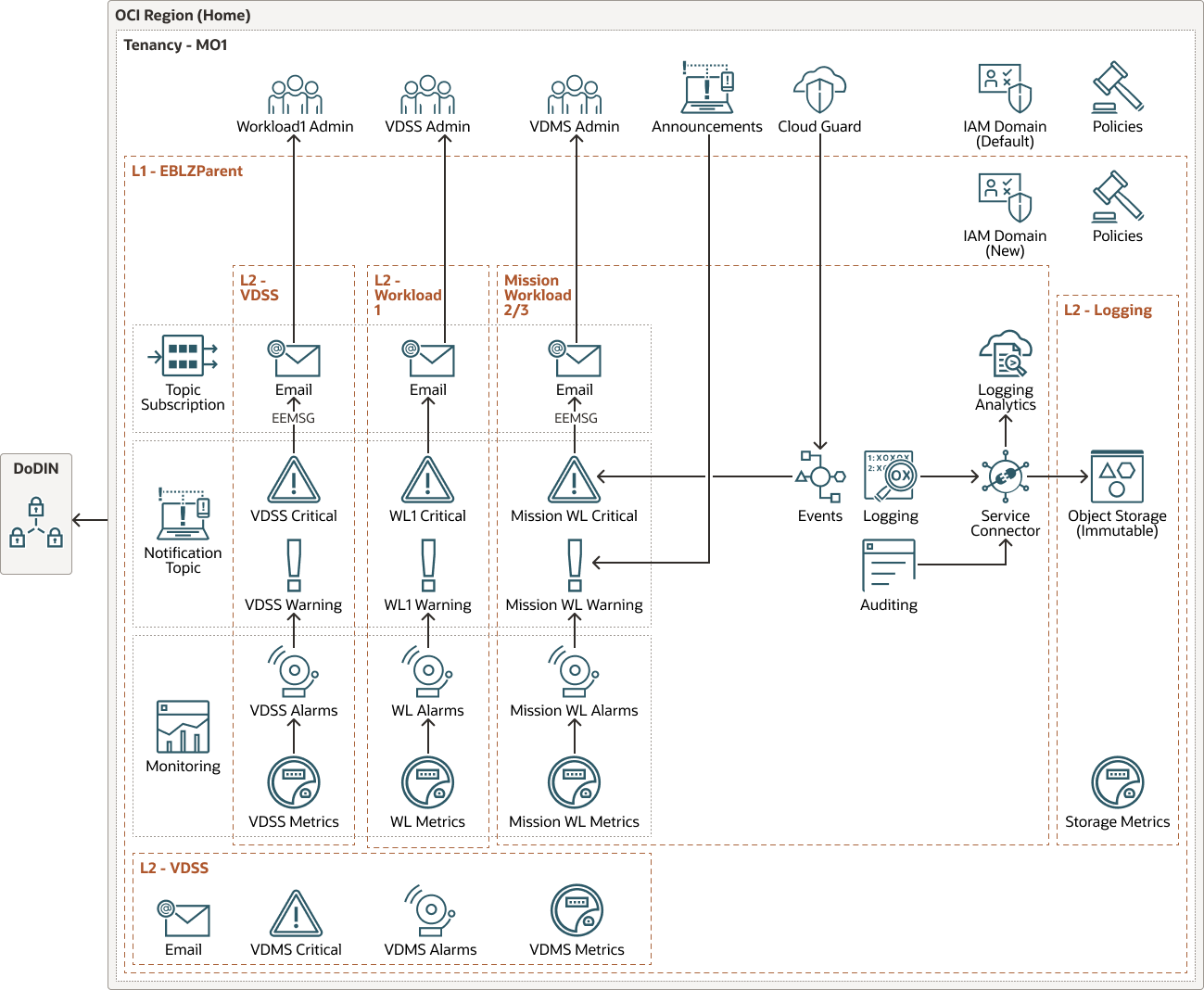

DoD SCCA準拠のモニタリング・アーキテクチャまたはOracle Cloudワーク・デプロイメント

このクラウド・ネイティブSCCAソリューションの一部として、最初のSCCA要件を満たすVDSS、VDMSおよびワークロード・コンパートメントに監視構造があります。これは、管理者の運用モデルに従って調整できます。OCI内のサービスは、メトリック・ダッシュボードを介してモニターできるメトリックおよびイベントを提供します。これらのメトリックおよびイベントの問合せに基づいてアラートを作成できます。これらのアラートは、作成したトピックとともにグループに編成できます。コンパートメント(VDSS、VDMSおよびワークロード)ごとに異なるトピックを作成し、それらに割り当てられた様々なモニタリング・ルールを割り当てることができます。

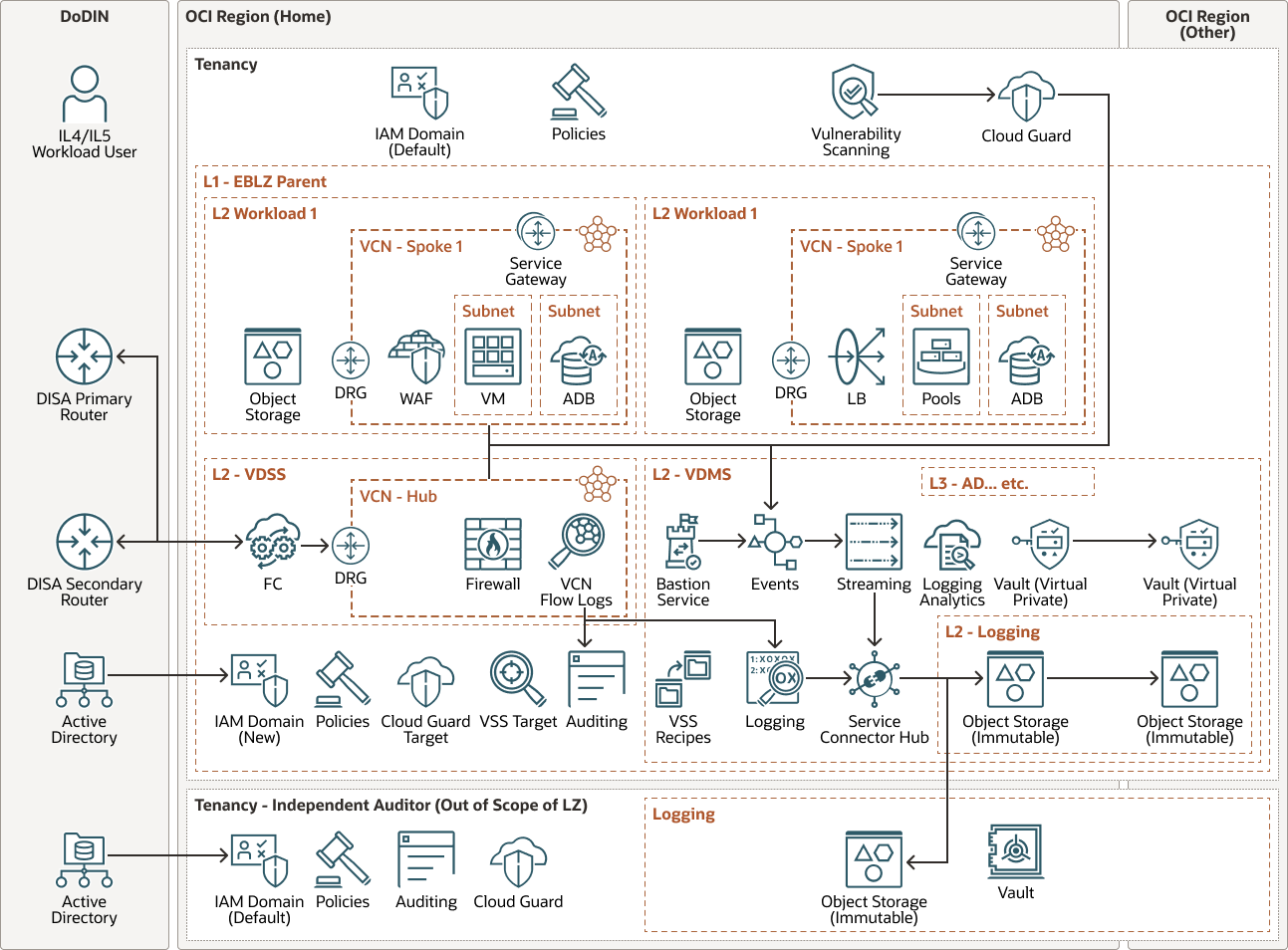

Oracle Cloud Native SCCA Landing Zoneの技術アーキテクチャ

略称

| 短縮名 | 定義 |

|---|---|

| アーサイバー | 米国陸軍サイバー・コマンド |

| BCAP | 境界CAP |

| BCND | 境界CND |

| トラック | 共通アクセス・カード |

| CAP | クラウド・アクセス・ポイント |

| CND | コンピュータ・ネットワーク防衛 |

| CSE | Cloud Service環境 |

| CSO | Cloud Service製品 |

| CSP | Cloud Serviceプロバイダ |

| CSSP | サイバー・セキュリティ・サービス・プロバイダ |

| ディザ | 国防情報システム局 |

| DISN | 防衛情報システム・ネットワーク |

| DoD CIO | 国防総省最高情報責任者 |

| DoD | 国防総省 |

| DoDIN | 国防総省情報ネットワーキング |

| フランス語 | 機能要件文書 |

| IaaS | Infrastructure as a Service |

| IL | 影響レベル |

| LZ | ランディング・ゾーン |

| MCD | ミッション・サイバー・ディフェンス |

| NSG | ネットワーク・セキュリティ・グループ |

| PaaS | Platform as a Service |

| 個人情報保護方針 | 個人識別検証 |

| RoT | 信頼のルート |

| SaaS | Software as a Service |

| SCCA (SCCA) | セキュアなクラウド・コンピューティング・アーキテクチャ |

| SCCA LZ | セキュアなクラウド・コンピューティング・アーキテクチャのランディング・ゾーン |

| SRG | セキュリティーリソースガイド |

| ステージ | セキュリティ技術導入ガイド |

| TCCM | 信頼できるクラウド資格証明マネージャ |

| USCYBERCOM | 米国サイバー・コマンド |

| 性行為感染症 | 仮想データ・センター管理サービス |

| 意思決定支援システム | 仮想データ・センター・セキュリティ・サービス |

| VTAP | 仮想テスト・アクセス・ポイント |

アーキテクチャには、次のコンポーネントがあります。

- 可用性ドメイン

可用性ドメインは、リージョン内の独立したスタンドアロン・データ・センターです。各可用性ドメイン内の物理リソースは、他の可用性ドメイン内のリソースから分離されているため、フォルト・トレランスが提供されます。可用性ドメインどうしは、電力や冷却、内部可用性ドメイン・ネットワークなどのインフラを共有しません。そのため、ある可用性ドメインでの障害がリージョン内の他の可用性ドメインに影響することはほとんどありません。

- Autonomous Database

Oracle Autonomous Databaseは、トランザクション処理およびデータ・ウェアハウス・ワークロードに使用できるフルマネージドの事前構成済データベース環境です。ハードウェアの構成や管理、ソフトウェアのインストールを行う必要はありません。Oracle Cloud Infrastructureでは、データベースの作成、およびデータベースのバックアップ、パッチ適用、アップグレードおよびチューニングが処理されます。

- クラウド・ガード

Oracle Cloud Guardを使用して、Oracle Cloud Infrastructure内のリソースのセキュリティをモニターおよびメンテナンスできます。クラウド・ガードでは、ディテクタ・レシピを使用して、リソースでセキュリティの弱点を調べ、オペレータおよびユーザーにリスクのあるアクティビティを監視するために定義できます。構成の誤りやセキュアでないアクティビティが検出されると、クラウド・ガードは、定義できるレスポンダ・レシピに基づいて、修正処理を推奨し、それらのアクションの実行を支援します。

- コンパートメント

コンパートメントは、Oracle Cloud Infrastructureテナンシ内のリージョン間論理パーティションです。コンパートメントを使用して、Oracle Cloudでリソースを編成、リソースへのアクセスを制御および使用割当てを設定します。特定のコンパートメント内のリソースへのアクセスを制御するには、誰がリソースにアクセスできるか、どのアクションを実行できるかを指定するポリシーを定義します。

- DRG

VCNおよびIPSecトンネルをアタッチできる仮想ルーター。

- Exadata Databaseサービス

Oracle Exadata Database Serviceを使用すると、クラウドでExadataの機能を活用できます。ニーズの増加時にデータベース・コンピュート・サーバーおよびストレージ・サーバーをシステムに追加できるフレキシブルX8MおよびX9Mシステムをプロビジョニングできます。X8MおよびX9Mシステムでは、高帯域幅と低レイテンシを実現するRDMA over Converged Ethernet (RoCE)ネットワーク、永続メモリー(PMEM)モジュールおよびインテリジェントExadataソフトウェアを提供します。X8MおよびX9Mシステムをプロビジョニングするには、クォータ・ラックのX8およびX9Mシステムと同等のシェイプを使用し、プロビジョニング後はいつでもデータベース・サーバーおよびストレージ・サーバーを追加します。

Oracle Exadata Database Service on Dedicated Infrastructureは、Oracle Cloud Infrastructure (OCI)データ・センターにOracle Exadata Database Machineをサービスとして提供します。Oracle Exadata Database Service on Dedicated Infrastructureインスタンスは、OCIリージョンのExadataラックに存在する仮想マシン(VM)クラスタです。

Oracle Exadata Database Service on Cloud@Customerは、データ・センターでホストされるOracle Exadata Database Serviceを提供します。

- FastConnect

Oracle Cloud Infrastructure FastConnectは、データ・センターとOracle Cloud Infrastructureの間に専用のプライベート接続を簡単に作成する方法を提供します。FastConnectは、インターネットベースの接続と比較して、高帯域幅のオプションとより信頼性の高いネットワーク・エクスペリエンスを提供します。

- フォルト・ドメイン

フォルト・ドメインは、可用性ドメイン内のハードウェアおよびインフラストラクチャのグループです。各アベイラビリティ・ドメインに3つのフォルト・ドメインがあり、それぞれ独立した電源とハードウェアがあります。複数のフォルト・ドメインにリソースを分散すると、アプリケーションは、フォルト・ドメイン内の物理サーバー障害、システム・メンテナンスおよび電源障害を許容できます。

- ファイアウォール

侵入検出および予防サービスを提供し、ルールに基づいて受信トラフィックをフィルタします。

- アイデンティティ

SCCA LZでは、アイデンティティ・ドメイン機能がデプロイされるレルムで使用できると想定しています。このランディング・ゾーンのデプロイメントでは、X.509機能フラグが有効になります。DoDのお客様は、SAML Holder-of-Key (HOK)プロファイルもサポートする必要がある独自のX.509アイデンティティ・プロバイダ(IdP)を提供する必要があります。これを構成すると、フェデレーテッド・ユーザーは、共通アクセス・カード(CAC)または個人識別検証(PIV)カードを使用してOCIコンソールにサインインできます。In order to support SCCA access requirements with the above compartment configuration, the following IAM groups will be deployed: VDSSAAdmin Group, VDMS Admin Group, and Workload Admin Group.

- 独立したサービス

これらは、LZ、クラウド・ガードおよびVSSで使用するためにアクティブ化されるテナンシ全体のサービスです。

- ロード・バランサ

Oracle Cloud Infrastructure Load Balancingサービスは、単一のエントリ・ポイントからバックエンドの複数のサーバーへの自動トラフィック分散を提供します。

- ローカル・ピアリング・ゲートウェイ(LPG)

LPGを使用すると、1つのVCNを同じリージョン内の別のVCNとピア接続できます。ピアリングとは、VCNが、インターネットを経由するトラフィックやオンプレミス・ネットワークを介するルーティングを必要とせずに、プライベートIPアドレスを使用して通信することを意味します。

- ロギング

このサービスは、テナンシ内で監査に使用でき、すべての監査ログが保持ルールを含む共有の場所にダンプされるため、ログが変更されないコンパートメントを含みます。DoDの要件は、残りの環境の権限を変更せずに、外部ユーザー、監査者などがバケットにアクセスできるようにすることです。

- ログ・アナリティクス

Oracle Logging AnalyticsはOCIのクラウド・ソリューションで、オンプレミスまたはクラウドのアプリケーションおよびシステム・インフラストラクチャからのすべてのログ・データを索引付け、エンリッチ、集計、探索、検索、分析、関連付け、ビジュアル化およびモニターできます。

- モニタリング

OCIとランディング・ゾーンは、テナンシ全体の監視機能を提供するために連携する複数のサービスを提供します。VDSS、VDMSおよびワークロード・コンポーネントに監視構造を作成し、初期監視要件に対して設定します。

これらは、管理者が独自の運用モデルに従って微調整できる開始点を提供します。過剰なコストと大量のメッセージを回避するために、ランディング・ゾーン・デプロイメントでは、これらのアラートがすべてデフォルトで無効になっています。運用モデルに基づいて、OCIコンソールから関連するアラートを有効にできます。

- ネットワーク・アドレス変換(NAT)ゲートウェイ

NATゲートウェイを使用すると、VCN内のプライベート・リソースは、受信インターネット接続にそれらのリソースを公開することなく、インターネット上のホストにアクセスできます。

- ネットワーキング

すべてのトラフィック・フロー(北南および東西)を保護するために、OCIではハブアンドスポーク・トポロジを使用してネットワークをセグメント化することをお薦めします。ハブアンドスポーク・トポロジでは、トラフィックは仮想Datacenterセキュリティ・スタック(VDSS) VCNと呼ばれる中央ハブを介してルーティングされ、仮想Datacenter管理サービス(VDMS) VCNおよびワークロードVCNと呼ばれる複数の個別のネットワーク(スポーク)に接続されます。

VDMSとワークロード間のすべてのトラフィックは、インターネットとの間、オンプレミスとの間、Oracle Services Network間、またはその間のいずれであっても、VDSSを経由してルーティングされ、Networkファイアウォールの多層脅威防止テクノロジで検証されます。ネットワーク・ファイアウォールのロールはクリティカルであり、PaaSサービスとして、パフォーマンスはOCIによって管理されます。VDSS VCNには、Oracleインターネット・ゲートウェイ、DRGおよびOracle Service GatewayであるPalo Alto Technologiesに基づくネットワーク・ファイアウォールが含まれています。VDSS VCNは、DRGを介してスポーク(VDMSおよびワークロード) VCNに接続します。各VCNにはDRGへのアタッチメントがあり、これにより、相互に通信できます。DRGおよびVCNアタッチメントの詳細は、もっとよく知るを参照してください。すべてのスポーク(VDMSおよびワークロードから)トラフィックは、ルート表ルールを使用して、ネットワーク・ファイアウォールによる検査のためにDRGを介してVDSSにトラフィックをルーティングします。

このアーキテクチャには、仮想テスト・アクセス・ポイント(VTAP)と呼ばれるOCIで新しいパケット取得サービスを使用するオプションもあります。アーキテクチャのもう1つの主要コンポーネントは、ロード・バランサ(VDMSとワークロードにデプロイ)とWebアプリケーション・ファイアウォール(WAF)の統合です。

- オブジェクト・ストレージ

オブジェクト・ストレージでは、データベースのバックアップ、分析データ、イメージやビデオなどのリッチ・コンテンツなど、あらゆるコンテンツ・タイプの構造化データおよび非構造化データにすばやくアクセスできます。インターネットから直接またはクラウド・プラットフォーム内から、安全かつセキュアにデータを格納し、取得できます。パフォーマンスやサービスの信頼性を損なうことなく、シームレスにストレージを拡張できます。迅速、即時、頻繁にアクセスする必要があるホット・ストレージには、標準ストレージを使用します。長期間保持し、ほとんどまたはほとんどアクセスしないコールド・ストレージには、アーカイブ・ストレージを使用します。

- リージョン

Oracle Cloud Infrastructureリージョンは、可用性ドメインと呼ばれる1つ以上のデータ・センターを含むローカライズされた地理的領域です。リージョンは他のリージョンから独立しており、広大な距離で(複数の国または複数の大陸にまたがる)リージョンを分離できます。

- セキュリティ

SCCA VDMSセキュリティ要件を満たす組織を支援するために、次のOCIクラウド・ネイティブ・サービスがSCCAランディング・ゾーンによって実装されます。

- Vault(キー管理)

- ログ・アーカイブ・ストレージ・バケット

- ストリームおよびイベント

- デフォルトのログ・グループ

- サービス・コネクタ

- 脆弱性スキャン・サービス(VSS)

- クラウド・ガード

- 要塞

- セキュリティ・リスト

サブネットごとに、サブネットの内外で許可する必要があるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- セキュリティ・ゾーン

セキュリティ・ゾーンは、データの暗号化やコンパートメント全体のネットワークへのパブリック・アクセスの防止などのポリシーを実施することで、Oracleのセキュリティのベスト・プラクティスを最初から確実に実行します。セキュリティ・ゾーンは、同じ名前のコンパートメントに関連付けられ、そのコンパートメントおよびそのサブコンパートメントに適用されるセキュリティ・ゾーン・ポリシーまたはレシピが含まれます。標準コンパートメントを追加またはセキュリティ・ゾーン・コンパートメントに移動することはできません。

- サービス・コネクタ・ハブ

サービス間でデータを転送します。

- サービス・ゲートウェイ

サービス・ゲートウェイは、VCNからOracle Cloud Infrastructure Object Storageなどの他のサービスへのアクセスを提供します。The traffic from the VCN to the Oracle service travels over the Oracle network fabric and never traverses the internet.

- ストリーミング

この機能は、大量のデータ・ストリームをリアルタイムで取り込んで消費します。

- テナント

テナンシは、Oracle Cloud Infrastructureへのサインアップ時にOracleがOracle Cloud内で設定するセキュアで分離されたパーティションです。テナンシ内のOracle Cloudでリソースを作成、編成および管理できます。テナンシは、会社または組織と同義です。通常、会社は単一のテナンシを持ち、そのテナンシ内の組織構造を反映します。通常、単一のテナンシは単一のサブスクリプションに関連付けられ、単一のサブスクリプションには1つのテナンシのみが含まれます。

- テナンシ側サービス

これらのサービスには、アイデンティティ・ドメイン、IAM、ポリシー、監査およびクラウド・ガードがあります。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定する、カスタマイズ可能なソフトウェア定義のネットワークです。VCNは、従来のデータ・センター・ネットワークと同様に、ネットワーク環境の完全な制御を可能にします。VCNには重複しない複数のCIDRブロックを含めることができ、VCNの作成後にそれらを変更できます。VCNをサブネットにセグメント化して、そのスコープをリージョンまたは可用性ドメインに設定できます。各サブネットは、VCN内の他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックにもプライベートにもできます。

- 仮想データ・センター管理サービス(VDMS)

ボールト、VSS、オブジェクト・ストレージなど、環境の操作の管理に必要なすべてのコア・サービスに対応します。

- 仮想データ・センター・セキュリティ・サービス(VDSS)

VCNは、お客様の環境内のトラフィックに対して出入りする単一のアクセス・ポイントであり、お客様のトラフィックは分離され、ルーティングのためにネットワークが制御されます。

- 仮想プライベートVault(VPV)

暗号化キーと秘密情報を格納および管理してリソースに安全にアクセスする暗号化管理サービス。VPVは、障害発生時に冗長性とキー管理のためにDRリージョンにレプリケートされます。

- 脆弱性スキャン・サービス(VSS)

これを使用して、クラウド・プロバイダ環境内のすべてのエンクレーブを継続的に監視する必要があります。

- ワークロード・コンパートメント

すべてのワークロードには、VDSSとネットワーク・ファイアウォールを介してオンプレミス・システムと通信するための専用のコンパートメントとVCNルーティングがあります。

免責事項

このドキュメントは参照専用であり、製品機能の実装とアップグレードの計画を支援することのみを目的としています。マテリアル、コード、または機能を提供することのコミットメント(確約)ではないため、購入に関する意思決定を行うことがありません。このドキュメントに記載されている機能の開発、リリースおよびタイミングは、Oracleの単独の裁量で維持されます。このドキュメントは、現在DISA Impact Level 5暫定認可を取得している製品/サービスまたはセキュリティ制御を参照する場合があります。

推奨項目

- VCN

VCNを作成するときには、必要なCIDRブロックの数を決定し、VCN内のサブネットにアタッチする予定のリソースの数に基づいて各ブロックのサイズを決定します。標準プライベートIPアドレス空間内のCIDRブロックを使用します。

プライベート接続を設定する他のネットワーク(Oracle Cloud Infrastructure、オンプレミス・データ・センターまたは別のクラウド・プロバイダ)と重複しないCIDRブロックを選択します。

VCNを作成した後、そのCIDRブロックを変更、追加および削除できます。

サブネットを設計するときには、トラフィック・フローおよびセキュリティ要件を考慮してください。特定の層またはロール内のすべてのリソースを同じサブネットに接続し、セキュリティ境界として機能できます。

- クラウド・ガード

Oracleによって提供されるデフォルトのレシピをクローニングおよびカスタマイズして、カスタム・ディテクタおよびレスポンダ・レシピを作成します。これらのレシピを使用すると、警告を生成するセキュリティ違反のタイプと、そのレシピに対して実行できるアクションを指定できます。たとえば、表示がパブリックに設定されているオブジェクト・ストレージ・バケットを検出できます。

クラウド・ガードをテナンシ・レベルで適用して、範囲を広げ、複数の構成を維持する管理上の負担を軽減します。

管理対象リスト機能を使用して、特定の構成をディテクタに適用することもできます。

- セキュリティ・ゾーン

最大限のセキュリティが必要なリソースの場合、Oracleではセキュリティ・ゾーンを使用することをお薦めします。セキュリティ・ゾーンは、ベスト・プラクティスに基づくセキュリティ・ポリシーのOracle定義レシピに関連付けられたコンパートメントです。たとえば、セキュリティ・ゾーン内のリソースにはパブリック・インターネットからアクセスできず、顧客管理キーを使用して暗号化する必要があります。When you create and update resources in a security zone, Oracle Cloud Infrastructure validates the operations against the policies in the security-zone recipe, and denies operations that violate any of the policies.

- ネットワーク・セキュリティ・グループ(NSG)

NSGを使用して、特定のVNICに適用されるイングレスおよびエグレス・ルールのセットを定義できます。NSGではVCNのサブネット・アーキテクチャをアプリケーションのセキュリティ要件から分離できるため、セキュリティ・リストではなくNSGを使用することをお薦めします。

- ロード・バランサの帯域幅

ロード・バランサの作成時に、固定帯域幅を提供する事前定義済のシェイプを選択するか、帯域幅範囲を設定するカスタム(フレキシブル)シェイプを指定して、トラフィック・パターンに基づいてサービスで帯域幅を自動的にスケーリングできます。どちらの方法でも、ロード・バランサの作成後にいつでもシェイプを変更できます。

考慮事項

このSCCA LZアーキテクチャをデプロイする場合は、次の点を考慮してください。

- パフォーマンス

リージョン内では、SCNの数によるパフォーマンスの影響はありません。異なるリージョンのVCNをピアリングする場合は、レイテンシを検討してください。VDMSおよびMOワークロード・コンパートメント(スポークSCN)内にデプロイするコンポーネントおよびアプリケーションを決定する場合、VPNまたはOCI FastConnectのオンプレミス環境との接続レベルで実装する必要があるスループットを慎重に検討する必要があります。

- セキュリティ

適切なセキュリティーメカニズムを使用してトポロジを保護します。提供されたTerraformコードを使用してデプロイするトポロジには、次のセキュリティ特性が組み込まれています。

- VDSS VCNのデフォルト・セキュリティ・リストでは、0.0.0.0/0からのSSHトラフィックが許可されます。セキュリティ・リストを調整して、インフラストラクチャへのSSHアクセスが必要なホストおよびネットワーク(または必要な他のサービス・ポート)のみを許可します。

- スポークSCN (VDMSおよびMOワークロード)にはインターネットからアクセスできません。

- 管理

ほとんどのルートがDRGになるため、ルート管理が簡略化されます。DRGをVDSSとして使用すると、最大300のアタッチメントを持つことができます。

- 運営コスト

クラウドの消費量を詳細に監視して、運用コストを設計予算内で確保する必要があります。VDSSおよびVDMSコンパートメントに、基本的なコンパートメント・レベルのタグ付けが構成されています。仮想プライベートVault (専用HSM)やネットワーク・ファイアウォールなど、特定のクラウド・リソースはSCCA要件です。これらのサービスは運用コストが高く、代替サービスは非本番環境で検討できます(たとえば、非本番環境で共有ソフトウェア・ボールトを使用できます)。

デプロイ

- Oracle Cloud Infrastructure Resource Managerのサンプル・スタックを使用してデプロイします:

- Oracle Cloud Infrastructure Resource Managerに移動します。

- (まだサインインしていない場合は)テナンシおよびユーザー資格証明を入力します。

- スタックをデプロイするリージョンを選択します。

- 画面に表示されるプロンプトおよび指示に従ってスタックを作成します。「スタックの作成」をクリックし、「テンプレート」をクリックして、「テンプレートの選択」をクリックし、「アーキテクチャ」をクリックして、「OCI SCCAランディング・ゾーン」テンプレートをクリックし、「テンプレートの選択」をクリックします。

- スタックを作成したら、「Terraformアクション」をクリックし、「プラン」を選択します。

- ジョブが完了するまで待機し、プランをレビューします。

- 変更が必要な場合は、「スタックの詳細」ページに戻り、「スタックの編集」をクリックして必要な変更を行い、「プラン」アクションを再度実行します。

- それ以上の変更が不要な場合は、「スタックの詳細」ページに戻り、「Terraformアクション」をクリックして「適用」を選択します。

- GitHubのTerraformコードを使用してデプロイします:

- GitHubにアクセスします。

- リポジトリをクローニングするか、ローカル・コンピュータにダウンロードします。

READMEドキュメントの手順に従います。

詳細の参照

政府およびDoDレルムおよびSCCA用のOracle Cloudについてさらに学習します。

- DISA Impact Level 5認可のOCI US Federal Cloudに固有の詳細は、DISA Impact Level 5認可のOracle Cloud Infrastructure US Federal Cloudを参照してください

- SCAA管理者ガイド

- SCAAの役割と責任

- Department of Defense (DoD) Secure Cloud Computing Architecture (SCCA)の機能要件

- 動的ルーティング・ゲートウェイを使用したハブ・アンド・スポーク・ネットワーク・トポロジの設定

- Dynamic Routing Gateways (DRG)

- Oracle Cloud Infrastructure向けVTAPを発表

- Web Application Firewallの概要

- このOracleクラウド・ネイティブSCCAソリューションに固有の追加情報は、Oracle Cloud DoD Product Managementチームにご連絡ください。