Oracle Analytics Cloudの障害時リカバリ・トポロジの設計

ディザスタ・リカバリは、障害に対する準備とリカバリのプロセスです。適切に設計されたディザスタ・リカバリ計画により、障害から迅速にリカバリし、ユーザーにサービスを継続的に提供できます。障害とは、ネットワークの停止から機器やアプリケーションの障害、自然災害に至るまで、アプリケーションをリスクにさらすあらゆるイベントです。

The Service Level Agreement for Oracle Analytics Cloud (OAC) calls for at least 99.9% availability.OACの可用性にSLAがあるにもかかわらず、特定の組織について、法定/監査の義務にはDRインスタンスが必要です。したがって、障害回復計画の責任はお客様にあります。Oracle Cloud Infrastructure (OCI)は、ディザスタ・リカバリ・トポロジを設計できる、可用性の高いスケーラブルなインフラストラクチャおよびサービスを提供します。このリファレンス・アーキテクチャは、障害時リカバリにOACインスタンスを使用するためのアーキテクチャおよびガイドラインを提供します。

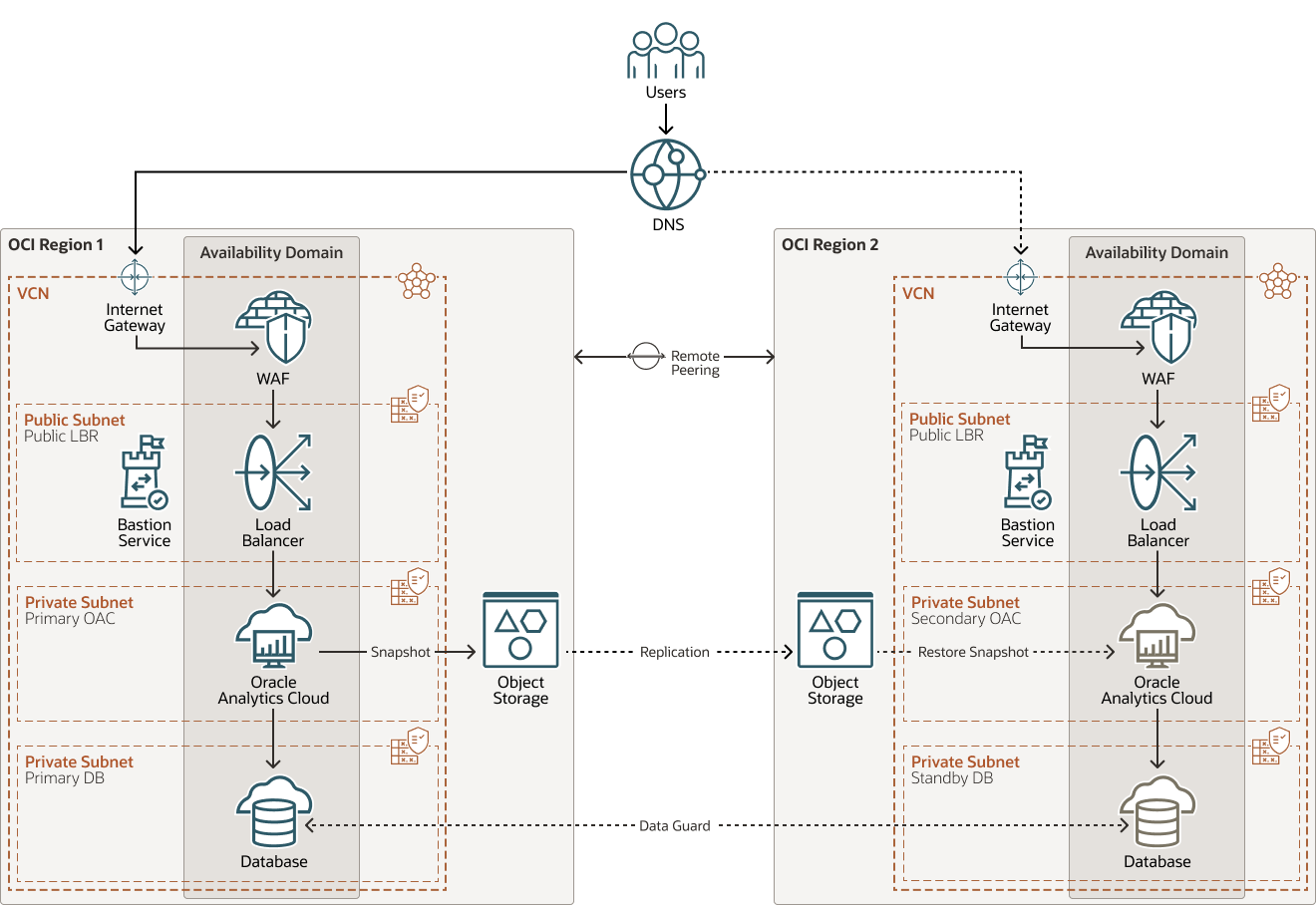

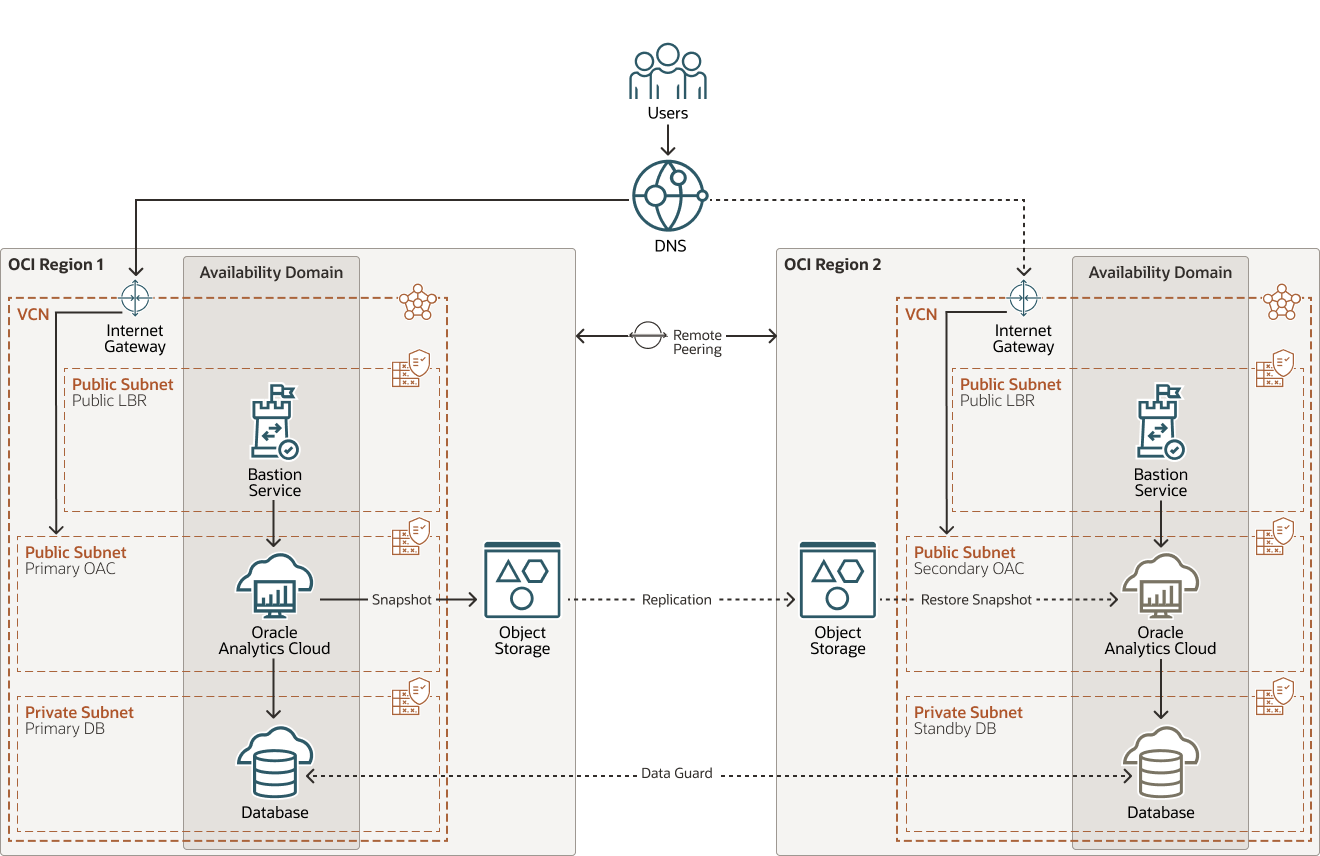

アーキテクチャ

このアーキテクチャは、2つのOracle Cloud Infrastructureリージョンに冗長リソースが分散された多層トポロジを示しています。

- OACプライベート・インスタンスにパブリック・インターネットからアクセスできないため、アクセスを容易にするためにOCIパブリック・ロード・バランサが必要です。パブリック・ロード・バランサのIPアドレスは、DNSレジストラによって追加されます:

- OACパブリック・インスタンスにはインターネットから直接アクセスできます。OACパブリックIPアドレスは、DNSレジストラを使用して直接構成されます:

- テナント

テナンシは、Oracle Cloud Infrastructureのサインアップ時にOracleがOracle Cloud内に設定するセキュアで分離されたパーティションです。テナンシ内のOracle Cloudでリソースを作成、編成および管理できます。テナンシは、会社または組織と同義です。通常、会社は単一のテナンシを持ち、そのテナンシ内の組織構造を反映します。通常、単一のテナンシは単一のサブスクリプションに関連付けられ、単一のサブスクリプションには1つのテナンシのみが含まれます。

- リージョン

Oracle Cloud Infrastructureリージョンは、アベイラビリティ・ドメインと呼ばれる1つ以上のデータ・センターを含むローカライズされた地理的領域です。リージョンは他のリージョンから独立しており、広大な距離で(複数の国または複数の大陸にまたがる)リージョンを分離できます。

- コンパートメント

コンパートメントは、Oracle Cloud Infrastructureテナンシ内のリージョン間論理パーティションです。コンパートメントを使用して、Oracle Cloudでリソースを編成、リソースへのアクセスを制御および使用割当てを設定します。特定のコンパートメント内のリソースへのアクセスを制御するには、誰がリソースにアクセスできるか、どのアクションを実行できるかを指定するポリシーを定義します。

- 可用性ドメイン

可用性ドメインは、リージョン内の独立したスタンドアロン・データ・センターです。各可用性ドメイン内の物理リソースは、他の可用性ドメイン内のリソースから分離されているため、フォルト・トレランスが提供されます。可用性ドメインどうしは、電力や冷却、内部可用性ドメイン・ネットワークなどのインフラを共有しません。そのため、ある可用性ドメインでの障害がリージョン内の他の可用性ドメインに影響することはほとんどありません。フォルト・ドメイン フォルト・ドメインは、可用性ドメイン内のハードウェアおよびインフラストラクチャのグループです。各アベイラビリティ・ドメインに3つのフォルト・ドメインがあり、それぞれ独立した電源とハードウェアがあります。複数のフォルト・ドメインにリソースを分散すると、アプリケーションは、フォルト・ドメイン内の物理サーバー障害、システム・メンテナンスおよび電源障害を許容できます。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定する、カスタマイズ可能なソフトウェア定義のネットワークです。VCNは、従来のデータ・センター・ネットワークと同様に、ネットワーク環境の完全な制御を可能にします。VCNには重複しない複数のCIDRブロックを含めることができ、VCNの作成後にそれらを変更できます。VCNをサブネットにセグメント化して、そのスコープをリージョンまたは可用性ドメインに設定できます。各サブネットは、VCN内の他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックにもプライベートにもできます。

- ロード・バランサ

Oracle Cloud Infrastructure Load Balancingサービスは、単一のエントリ・ポイントからバックエンドの複数のサーバーへの自動トラフィック分散を提供します。ロード・バランサは、様々なアプリケーションへのアクセスを提供します。セキュリティ・リスト サブネットごとに、サブネット内外で許可する必要があるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- NATゲートウェイ

NATゲートウェイを使用すると、VCN内のプライベート・リソースは、受信インターネット接続にそれらのリソースを公開せずに、インターネット上のホストにアクセスできます。サービス・ゲートウェイ サービス・ゲートウェイは、VCNからOracle Cloud Infrastructure Object Storageなどの他のサービスへのアクセスを提供します。The traffic from the VCN to the Oracle service travels over the Oracle network fabric and never traverses the internet.

- クラウド・ガード

Oracle Cloud Guardを使用して、Oracle Cloud Infrastructure内のリソースのセキュリティをモニターおよびメンテナンスできます。クラウド・ガードでは、ディテクタ・レシピを使用して、リソースでセキュリティの弱点を調べ、オペレータおよびユーザーにリスクのあるアクティビティを監視するために定義できます。構成の誤りやセキュアでないアクティビティが検出されると、クラウド・ガードは修正アクションを推奨し、定義できるレスポンダ・レシピに基づいてそれらのアクションの実行を支援します。

- セキュリティ・ゾーン

セキュリティ・ゾーンは、データの暗号化やコンパートメント全体のネットワークへのパブリック・アクセスの防止などのポリシーを実施することで、Oracleのセキュリティのベスト・プラクティスを最初から確実に実行します。セキュリティ・ゾーンは、同じ名前のコンパートメントに関連付けられ、そのコンパートメントおよびそのサブコンパートメントに適用されるセキュリティ・ゾーン・ポリシーまたはレシピが含まれます。標準コンパートメントを追加またはセキュリティ・ゾーン・コンパートメントに移動することはできません。

- オブジェクト・ストレージ

オブジェクト・ストレージでは、データベースのバックアップ、分析データ、イメージやビデオなどのリッチ・コンテンツなど、あらゆるコンテンツ・タイプの構造化データおよび非構造化データにすばやくアクセスできます。インターネットから直接またはクラウド・プラットフォーム内から、安全かつセキュアにデータを格納し、取得できます。パフォーマンスやサービスの信頼性を損なうことなく、シームレスにストレージを拡張できます。迅速、即時、頻繁にアクセスする必要があるホット・ストレージには、標準ストレージを使用します。長期間保持し、ほとんどまたはほとんどアクセスしないコールド・ストレージには、アーカイブ・ストレージを使用します。

- FastConnect

Oracle Cloud Infrastructure FastConnectは、データ・センターとOracle Cloud Infrastructureの間に専用プライベート接続を簡単に作成する方法を提供します。FastConnectは、インターネットベースの接続と比較して、高帯域幅のオプションとより信頼性の高いネットワーク・エクスペリエンスを提供します。

- ローカル・ピアリング・ゲートウェイ(LPG)

LPGを使用すると、1つのVCNを同じリージョン内の別のVCNとピア接続できます。ピアリングとは、VCNが、インターネットを経由するトラフィックやオンプレミス・ネットワークを介するルーティングを必要とせずに、プライベートIPアドレスを使用して通信することを意味します。

- Autonomous Database

Oracle Cloud Infrastructureの自律型データベースは、トランザクション処理およびデータ・ウェアハウス・ワークロードに使用できる完全に管理された事前構成済のデータベース環境です。ハードウェアの構成や管理、ソフトウェアのインストールを行う必要はありません。Oracle Cloud Infrastructureでは、データベースの作成、およびデータベースのバックアップ、パッチ適用、アップグレードおよびチューニングが処理されます。

- Oracle Analytics Cloud

Oracle Analytics Cloudはスケーラブルでセキュアなパブリック・クラウド・サービスであり、ユーザー、ワークグループおよび企業のコラボラティブ・アナリティクスを探索および実行する完全な機能セットを提供します。Oracle Analytics Cloudでは、迅速な設定、容易なスケーリングとパッチ適用、自動ライフサイクル管理など、柔軟なサービス管理機能も利用できます。ドキュメントの記述時点では、OACは、北米、EMEA、APACおよびLADの複数のリージョンでOracle Cloud Infrastructure Gen 2で使用できます。

- オブジェクト・ストレージ

オブジェクト・ストレージでは、データベースのバックアップ、分析データ、イメージやビデオなどのリッチ・コンテンツなど、あらゆるコンテンツ・タイプの構造化データおよび非構造化データにすばやくアクセスできます。インターネットから直接またはクラウド・プラットフォーム内から、安全かつセキュアにデータを格納し、取得できます。パフォーマンスやサービスの信頼性を損なうことなく、シームレスにストレージを拡張できます。迅速、即時、頻繁にアクセスする必要があるホット・ストレージには、標準ストレージを使用します。長期間保持し、ほとんどまたはほとんどアクセスしないコールド・ストレージには、アーカイブ・ストレージを使用します。アーキテクチャは、クロスリージョン・レプリケーション・ポリシーを使用して、プライマリ・リージョン内のオブジェクト・ストレージがスタンバイ・リージョンに自動的にレプリケートされることを示しています。

- データベース

アーキテクチャには、各リージョンのデータベースが含まれます。Oracle Data Guardはデータ・レプリケーションに使用され、スタンバイ・データベースがトランザクション上一貫性のあるプライマリ・データベースのコピーであることを確認します。Data Guardは、プライマリ・データベースからスタンバイへのREDOデータの転送および適用によって、データベース間の同期を自動的に維持します。プライマリ・リージョンで障害が発生した場合、Data Guardは自動的にスタンバイ・データベースにフェイルオーバーします。

- Dynamic routing gateway (DRG)

DRGは、VCNとリージョン外のネットワーク(別のOracle Cloud InfrastructureリージョンのVCN、オンプレミス・ネットワーク、別のクラウド・プロバイダ内のネットワークなど)間のプライベート・ネットワーク・トラフィックのパスを提供する仮想ルーターです。

推奨事項

- VCN

VCNを作成するときには、必要なCIDRブロックの数を決定し、VCN内のサブネットにアタッチする予定のリソースの数に基づいて各ブロックのサイズを決定します。標準プライベートIPアドレス空間内のCIDRブロックを使用します。

プライベート接続を設定する他のネットワーク(Oracle Cloud Infrastructure、オンプレミス・データ・センターまたは別のクラウド・プロバイダ)と重複しないCIDRブロックを選択します。

VCNを作成した後、そのCIDRブロックを変更、追加および削除できます。

サブネットを設計するときには、トラフィック・フローおよびセキュリティ要件を考慮してください。特定の層またはロール内のすべてのリソースを同じサブネットに接続し、セキュリティ境界として機能できます。

リージョナル・サブネットを使用します。

- セキュリティ

Oracle Cloud Guardを使用して、Oracle Cloud Infrastructure内のリソースのセキュリティを事前にモニターおよびメンテナンスします。クラウド・ガードでは、ディテクタ・レシピを使用して、リソースでセキュリティの弱点を調べ、オペレータおよびユーザーにリスクのあるアクティビティを監視するために定義できます。構成の誤りやセキュアでないアクティビティが検出されると、クラウド・ガードは修正アクションを推奨し、定義できるレスポンダ・レシピに基づいてそれらのアクションの実行を支援します。

最大限のセキュリティが必要なリソースの場合、Oracleではセキュリティ・ゾーンを使用することをお薦めします。セキュリティ・ゾーンは、ベスト・プラクティスに基づくセキュリティ・ポリシーのOracle定義レシピに関連付けられたコンパートメントです。たとえば、セキュリティ・ゾーン内のリソースにはパブリック・インターネットからアクセスできず、顧客管理キーを使用して暗号化する必要があります。セキュリティ・ゾーンでリソースを作成して更新すると、Oracle Cloud Infrastructureでは、セキュリティ・ゾーン・レシピのポリシーに対して操作が検証され、ポリシーに違反している操作が拒否されます。

- クラウド・ガード

Oracleによって提供されるデフォルトのレシピをクローニングおよびカスタマイズして、カスタム・ディテクタおよびレスポンダ・レシピを作成します。これらのレシピを使用すると、警告を生成するセキュリティ違反のタイプと、そのレシピに対して実行できるアクションを指定できます。たとえば、表示がパブリックに設定されているオブジェクト・ストレージ・バケットを検出できます。

クラウド・ガードをテナンシ・レベルで適用して、範囲を広げ、複数の構成を維持する管理上の負担を軽減します。

管理対象リスト機能を使用して、特定の構成をディテクタに適用することもできます。

- セキュリティ・ゾーン

最大限のセキュリティが必要なリソースの場合、Oracleではセキュリティ・ゾーンを使用することをお薦めします。セキュリティ・ゾーンは、ベスト・プラクティスに基づくセキュリティ・ポリシーのOracle定義レシピに関連付けられたコンパートメントです。たとえば、セキュリティ・ゾーン内のリソースにはパブリック・インターネットからアクセスできず、顧客管理キーを使用して暗号化する必要があります。セキュリティ・ゾーンでリソースを作成して更新すると、Oracle Cloud Infrastructureでは、セキュリティ・ゾーン・レシピのポリシーに対して操作が検証され、ポリシーに違反している操作が拒否されます。

- ネットワーク・セキュリティ・グループ(NSG)

NSGを使用して、特定のVNICに適用されるイングレスおよびエグレス・ルールのセットを定義できます。NSGではVCNのサブネット・アーキテクチャをアプリケーションのセキュリティ要件から分離できるため、セキュリティ・リストではなくNSGを使用することをお薦めします。

NSGを使用して、特定のVNICに適用されるイングレスおよびエグレス・ルールのセットを定義できます。NSGではVCNのサブネット・アーキテクチャをアプリケーションのセキュリティ要件から分離できるため、セキュリティ・リストではなくNSGを使用することをお薦めします。

- ロード・バランサの帯域幅

ロード・バランサの作成時に、固定帯域幅を提供する事前定義済のシェイプを選択するか、帯域幅範囲を設定するカスタム(フレキシブル)シェイプを指定して、トラフィック・パターンに基づいてサービスで帯域幅を自動的にスケーリングできます。どちらの方法でも、ロード・バランサの作成後にいつでもシェイプを変更できます。

- DNS解決

デフォルトで、Internet and VCN Resolverでは、Site-to-Site VPNまたはFastConnectによってVCNに接続されたオンプレミス・ネットワークのホストのホスト名をインスタンスで解決することはできません。その機能を実現するには、カスタム・リゾルバを使用するか、VCNのプライベートDNSリゾルバを構成します。

- スナップショット・バックアップ

Oracleでは、コンテンツや環境に大きな変更を行う前に、重要なチェックポイントでスナップショットを作成することをお薦めします。また、Oracleでは、環境の変更率とロールバック要件またはRPOタイムラインに基づいて、通常の週次スナップショットまたは独自に定義した頻度でスナップショットを作成することをお薦めします。オブジェクト・ストアを使用して、スナップショット・ファイルを格納します。

- Web Application Firewall (WAF)

Oracleでは、このアーキテクチャでOracle Cloud Infrastructure Web Application Firewallを使用することをお薦めします。WAFは、ロード・バランサやWebアプリケーション・ドメイン名などの強制ポイントにアタッチされているリージョンベースおよびエッジ強制サービスです。WAFは、悪意のある不要なインターネット・トラフィックからアプリケーションを保護します。WAFは、インターネットに直接接続されているエンドポイントを保護することで、顧客のアプリケーションに対する一貫性のあるルール適用を実現できます。

考慮事項

このリファレンス・アーキテクチャをデプロイする場合は、次の点を考慮してください。

- パフォーマンス

RPOおよびRTOを計画する際には、リージョン間でボリューム・バックアップをコピーするために必要な時間を考慮してください。

- 可用性

カスタムのDNSドメイン設定を使用して、フェイルオーバー後にクライアント・トラフィックを現在の本番リージョンにリダイレクトできます。

- コスト

プライマリからスタンバイ・リージョンへのフェイルオーバーの場合、セカンダリ・インスタンスを使用してコストの約80%を節約できます。セカンダリ・インスタンスは一時停止モードにできます。

- データベース・ソース

データベース・ソースには、Oracle Data Guardを使用したデータベースの同期など、特定の障害時リカバリ手順がすでにあります。

- バニティURL

カスタム・ドメインや証明書など、バニティURLの前提条件があります。

- 構成 プライマリ・インスタンスとセカンダリ・インスタンスの次の構成はスナップショット・バックアップでは実行されないため、変更管理プロセスに基づいて同期する必要があります。

- ウィルス・スキャナ構成

- メール・サーバー構成

- ソース環境のその他の保存済スナップショット

- ユーザー(およびグループ)

- アイデンティティ管理構成(SSO例)

- ネットワーク構成

- DB接続

プライマリ・データベースとセカンダリ・データベースへのRPD DB接続は同じである必要があります。