Oracle Data Guardを使用した複数のリージョンへのExadata Databaseサービスのデプロイ

Oracle Exadata Database ServiceおよびOracle Data Guardを使用して、複数のOracle Cloudリージョンにセキュアな高パフォーマンス・コンピューティングをデプロイします。

今日のITリーダーにとって、ビジネス継続性を維持し、ITの耐障害性を確保することが最優先事項です。レプリケートされた障害時リカバリ環境をデータ・センターで維持するかわりに、会社は前払いのインフラストラクチャ・コストを回避し、ニーズに応じて拡張できるようにクラウドを検討し続けています。

大規模な停止が本番アプリケーションに影響する場合は、ワークロードを迅速にリストアする機能が必要です。Oracle Data Guardは、企業データの高可用性、データ保護および障害時リカバリを保証します。計画停止または計画外停止のために本番データベースが使用できなくなった場合、Oracle Data Guardでは、そのリージョンに関係なくスタンバイ・データベースを本番ロールに切り替えて、停止に関連する停止時間を最小限に抑えることができます。

アーキテクチャ

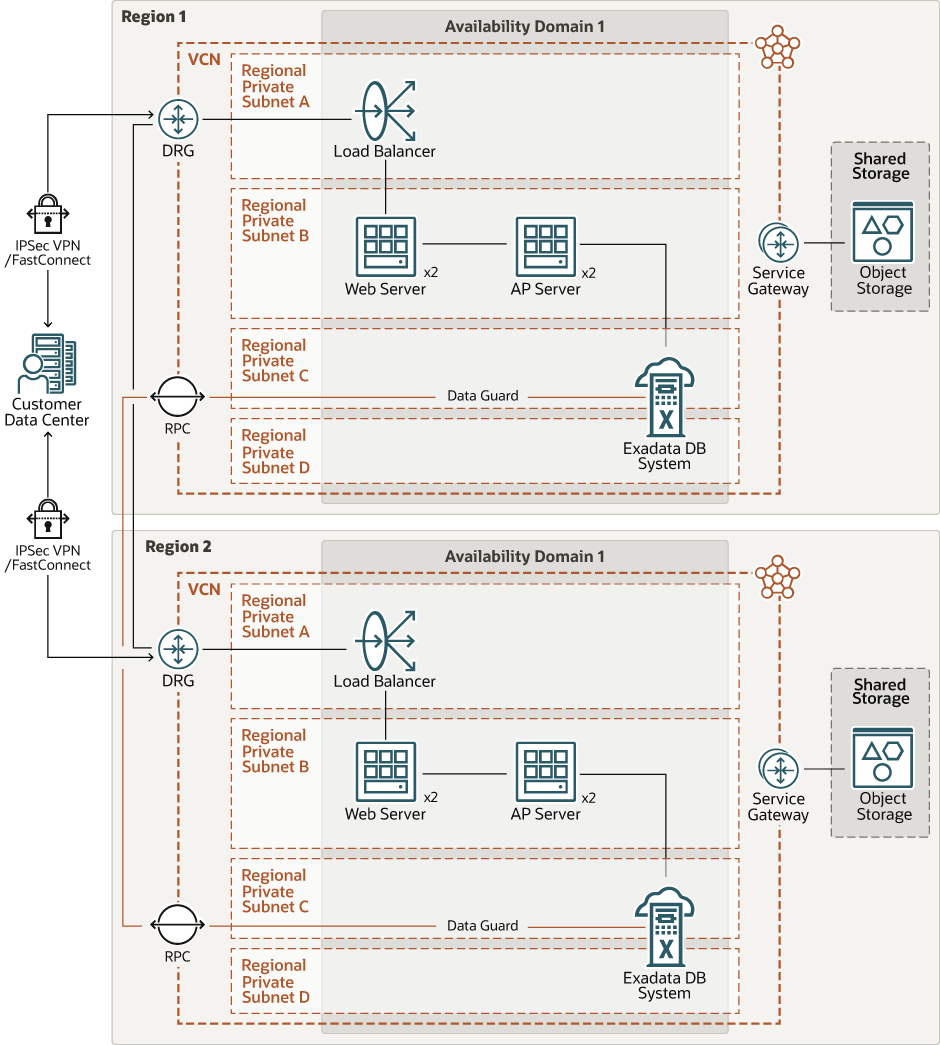

このアーキテクチャは、Oracle Exadata Database ServiceおよびData Guardを使用した複数のリージョンにおけるセキュアで高パフォーマンスなコンピューティング環境を示しています。

次の図は、この参照アーキテクチャを示しています。

exadb-cg-multi-region-arch-oracle.zip

このアーキテクチャには、次のコンポーネントがあります。

- リージョン

Oracle Cloud Infrastructureリージョンは、可用性ドメインと呼ばれる1つ以上のデータ・センターを含む、ローカライズされた地理的領域です。地域は他の地域から独立しており、広大な距離で(国または大陸間で)分離できます。

このアーキテクチャのすべてのリソースは、単一のリージョンにデプロイされます。

- 可用性ドメイン

可用性ドメインは、リージョン内のスタンドアロンの独立したデータ・センターです。各可用性ドメインの物理リソースは、フォルト・トレランスを提供する他の可用性ドメインのリソースから分離されます。可用性ドメインは、電源や冷却などのインフラストラクチャや内部可用性ドメイン・ネットワークを共有しません。したがって、ある可用性ドメインで障害が発生しても、リージョン内の他の可用性ドメインに影響する可能性はほとんどありません。

このアーキテクチャのすべてのリソースは、単一の可用性ドメインにデプロイされます。

- フォルト・ドメイン

フォルト・ドメインは、可用性ドメイン内のハードウェアおよびインフラストラクチャのグループです。各アベイラビリティ・ドメインには、独立した電源とハードウェアを備えた3つのフォルト・ドメインがあります。複数のフォルト・ドメインにリソースを分散する場合、アプリケーションでは、フォルト・ドメイン内の物理サーバー障害、システム・メンテナンスおよび電源障害を許容できます。

高可用性を確保するために、このアーキテクチャの中間層リソースは、可用性ドメイン内のすべてのフォルト・ドメインに分散されます。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定するカスタマイズ可能なソフトウェア定義ネットワークです。従来のデータ・センター・ネットワークと同様に、VCNを使用すると、ネットワーク環境を完全に制御できます。VCNには、VCNの作成後に変更できる複数の重複しないCIDRブロックを含めることができます。VCNは、リージョンまたは可用性ドメインにスコープ指定できるサブネットにセグメント化できます。各サブネットは、VCN内の他のサブネットと重複しない連続したアドレス範囲で構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックまたはプライベートにできます。

- FastConnect

Oracle Cloud Infrastructure FastConnectでは、データ・センターとOracle Cloud Infrastructure間に専用のプライベート接続を簡単に作成できます。FastConnectは、インターネットベースの接続と比較して、高帯域幅のオプションと信頼性の高いネットワーキング体験を提供します。

- IPSec VPN

サイト間VPNは、オンプレミス・ネットワークとOracle Cloud InfrastructureのVCN間のIPSec VPN接続を提供します。IPSecプロトコル・スイートは、パケットがソースから宛先に転送される前にIPトラフィックを暗号化し、到着時にトラフィックを復号化します。

- ロード・バランサ

Oracle Cloud Infrastructure Load Balancingサービスは、単一のエントリ・ポイントからバックエンドの複数のサーバーへの自動トラフィック分散を提供します。

このアーキテクチャには、パブリック・ロード・バランサが含まれます。

- セキュリティ・リスト

サブネットごとに、サブネット内外で許可する必要があるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- ルート表

仮想ルート表には、通常はゲートウェイを介して、サブネットからVCN外部の宛先にトラフィックをルーティングするルールが含まれます。

- 動的ルーティング・ゲートウェイ(DRG)

DRGは、VCNとリージョン外部のネットワーク(別のOracle Cloud InfrastructureリージョンのVCN、オンプレミス・ネットワーク、別のクラウド・プロバイダ内のネットワークなど)間の、同じリージョン内のVCN間のプライベート・ネットワーク・トラフィックのパスを提供する仮想ルーターです。

このアーキテクチャのデータ層に使用されるVCNには、FastConnectまたはVPN接続を使用してオンプレミス・データ・センターへのプライベート接続を有効にするDRGがあります。

- SERVICE GATEWAY

サービス・ゲートウェイは、VCNからOracle Cloud Infrastructure Object Storageなどの他のサービスへのアクセスを提供します。VCNからOracleサービスへのトラフィックは、Oracleネットワーク・ファブリックを経由し、インターネットを通過しません。

このアーキテクチャのデータ層に使用されるVCNには、サービス・ゲートウェイがあります。

- リモート・ピアリング・ゲートウェイ

リモート・ピアリングにより、VCNのリソースは、インターネットまたはオンプレミス・ネットワークを介してトラフィックをルーティングすることなく、プライベートIPアドレスを使用して通信できます。リモート・ピアリングにより、異なるリージョンの別のVCNと通信する必要があるインスタンスのインターネット・ゲートウェイおよびパブリックIPアドレスが不要になります。

- オブジェクト・ストレージ

オブジェクト・ストレージでは、データベース・バックアップ、分析データ、イメージやビデオなどのリッチ・コンテンツなど、あらゆるコンテンツ・タイプの構造化データおよび非構造化データにすばやくアクセスできます。インターネットから直接またはクラウド・プラットフォーム内から、安全かつセキュアにデータを格納し、取得できます。パフォーマンスやサービスの信頼性を低下させることなく、ストレージをシームレスに拡張できます。迅速、即時、頻繁にアクセスする必要があるホット・ストレージには、標準ストレージを使用します。アーカイブ・ストレージは、長期間保存し、ほとんどまたはほとんどアクセスしないコールド・ストレージに使用します。

- Exadata DBシステム

Oracle Exadata Database Serviceを使用すると、クラウドでExadataの機能を利用できます。ニーズの増加時にデータベース・コンピュート・サーバーおよびストレージ・サーバーをシステムに追加できるフレキシブルX8Mシステムをプロビジョニングできます。X8Mシステムは、高帯域幅および低レイテンシ、永続メモリー(PMEM)モジュールおよびインテリジェントExadataソフトウェア用のRoCE (RDMA over Converged Ethernet)ネットワークを提供します。X8Mシステムをプロビジョニングするには、クォータ・ラックのX8システムと同等のシェイプを使用し、プロビジョニング後にいつでもデータベースおよびストレージ・サーバーを追加します。

- Data Guard

Oracle Data Guardでは、1つ以上のスタンバイ・データベースを作成、メンテナンス、管理および監視して、本番Oracleデータベースを中断せずに使用可能なままにする包括的なサービス・セットが提供されます。Oracle Data Guardは、本番データベースのコピーとしてスタンバイ・データベースを維持します。その後、計画停止または計画外停止のために本番データベースが使用できなくなった場合、Oracle Data Guardはスタンバイ・データベースを本番ロールに切り替えて、停止に関連する停止時間を最小限に抑えることができます。

お薦め

実際の要件は、ここで説明するアーキテクチャとは異なる場合があります。開始点として次の推奨事項を使用します。

- VCN

VCNを作成する場合、VCNのサブネットにアタッチする予定のリソースの数に基づいて、必要なCIDRブロックの数と各ブロックのサイズを決定します。標準のプライベートIPアドレス空間内にあるCIDRブロックを使用します。

プライベート接続を設定する他のネットワーク(Oracle Cloud Infrastructure、オンプレミス・データ・センターまたは別のクラウド・プロバイダ内)と重複しないCIDRブロックを選択します。

VCNを作成した後、CIDRブロックを変更、追加および削除できます。

サブネットを設計する際には、トラフィック・フローとセキュリティ要件を考慮してください。特定の層またはロール内のすべてのリソースを、セキュリティ境界として機能する同じサブネットにアタッチします。

リージョナル・サブネットを使用します。

- Cloud Guard

Oracleが提供するデフォルト・レシピをクローニングおよびカスタマイズして、カスタム検出およびレスポンダ・レシピを作成します。これらのレシピを使用すると、警告を生成するセキュリティ違反のタイプと、それらに対して実行できるアクションを指定できます。たとえば、可視性がパブリックに設定されているオブジェクト・ストレージ・バケットを検出できます。

Cloud Guardをテナンシ・レベルで適用して、最も広範な範囲をカバーし、複数の構成を維持する管理上の負担を軽減します。

管理リスト機能を使用して、特定の設定をディテクタに適用することもできます。

- セキュリティ・ゾーン

最大限のセキュリティを必要とするリソースの場合、Oracleではセキュリティ・ゾーンを使用することをお薦めします。セキュリティ・ゾーンは、ベスト・プラクティスに基づくセキュリティ・ポリシーのOracle定義レシピに関連付けられたコンパートメントです。たとえば、セキュリティ・ゾーン内のリソースにパブリック・インターネットからアクセスできず、顧客管理キーを使用して暗号化する必要があります。セキュリティ・ゾーンでリソースを作成および更新する場合、Oracle Cloud Infrastructureはセキュリティ・ゾーン・レシピのポリシーに対して操作を検証し、ポリシーに違反する操作を拒否します。

注意事項

複数のリージョンにData Guardを含むExadataのトポロジを設計する場合は、次の要因を考慮してください。

- パフォーマンス

組織は、環境を通過するトラフィックのタイプを把握し、適切なリスク・レベルを決定して、必要に応じて適切なセキュリティ制御を適用する必要があります。セキュリティ制御の様々な組合せがパフォーマンスに影響します。FastConnectまたはVPNサービス専用のインタフェースを追加することを検討してください。最後に、パフォーマンス・テストを実行して設計を検証し、必要なパフォーマンスとスループットを維持できます。

- SECURITY

ポリシーを使用して、会社が所有するOracle Cloud Infrastructureリソースにアクセスできるユーザーとそのアクセス方法を制限します。

暗号化はOracle Cloud Infrastructure Object Storageに対してデフォルトで有効になっており、無効にできません。

- 可用性

高可用性のベスト・プラクティスとして、プライマリ・データベースまたはプライマリ・サイトが障害のためにアクセスできないか失われた場合に、ビジネスおよびアプリケーションの要件を最も適切に満たすフェイルオーバー・オプションを評価します。