Oracle Database@AzureでのOracle Exadata Database Serviceのリージョン間ディザスタ・リカバリの実装

アプリケーションを設計する場合、停止時に操作をリストアするための堅牢なディザスタ・リカバリ・メカニズムを確立することで、ビジネスの継続性を確保することが不可欠です。

長年にわたり、お客様はOracle Maximum Availability Architecture(MAA)を使用してOracle Exadata Database Serviceを信頼し、オンプレミスとOracle Cloud Infrastructure(OCI)の両方でミッションクリティカルなアプリケーションを強化してきました。Oracle Database@Azure上のOracle Exadata Database Serviceは、OCI上のExadataと同等の機能および価格を提供し、複数のMicrosoft Azureアベイラビリティ・ゾーン(AZ)およびリージョンにデプロイして、高可用性とディザスタ・リカバリを実現できます。

アーキテクチャ

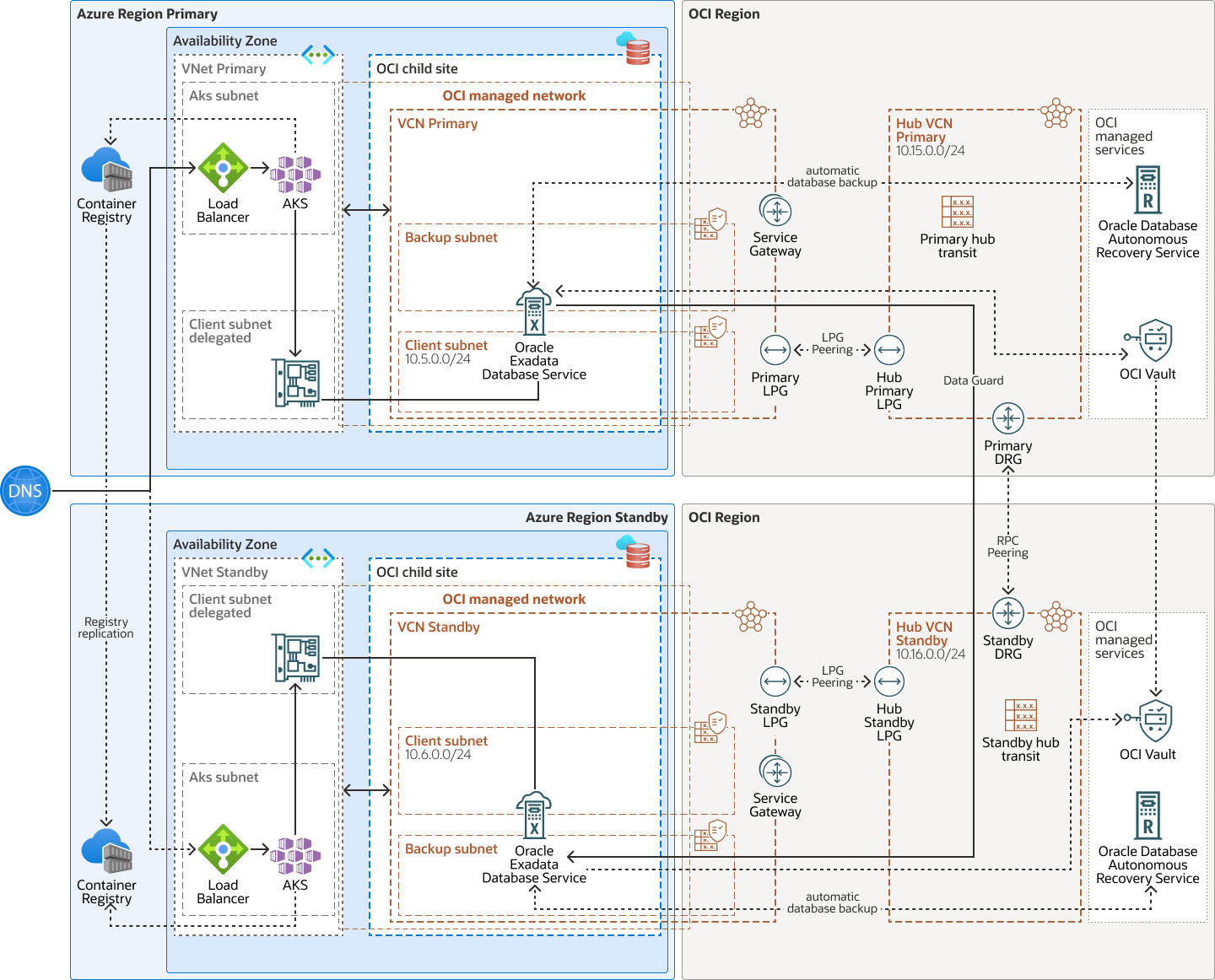

このアーキテクチャは、Oracle Database@Azure上のOracle Exadata Database Serviceを使用した、高可用性のコンテナ化されたAzure Kubernetes Service (AKS)アプリケーションをクロスリージョンのディザスタ・リカバリ・トポロジで示します。

高可用性のコンテナ化されたAzure Kubernetes Service (AKS)アプリケーションは、プライマリ・リージョンとスタンバイ・リージョンの2つのAzureリージョンにデプロイされます。コンテナ・イメージはAzureコンテナ・レジストリに格納され、プライマリ・リージョンとスタンバイ・リージョン間でレプリケートされます。ユーザーは、パブリック・ロード・バランサを介してアプリケーションを外部からアクセスします。

データ保護のために、Oracle Databaseはプライマリ・リージョンのExadata仮想マシン(VM)クラスタで実行されており、Oracle Data GuardまたはOracle Active Data Guardはスタンバイ・リージョンのExadata VMクラスタで実行されているスタンバイ・データベースにデータをレプリケートします。

データベースの透過的データ暗号化(TDE)キーはOracle Cloud Infrastructure Vaultに格納され、AzureリージョンとOCIリージョン間でレプリケートされます。自動バックアップは、プライマリ・リージョンとスタンバイ・リージョンの両方に対してOCIにあります。お客様は、Oracle Cloud Infrastructure Object StorageまたはOracle Database Autonomous Recovery Serviceを優先ストレージ・ソリューションとして使用できます。

Oracle Database@Azureネットワーク上のOracle Exadata Database Serviceは、Oracleによって管理される動的ルーティング・ゲートウェイ(DRG)を使用してExadataクライアント・サブネットに接続されます。DRGは、異なるリージョンのVCN間のピア接続を作成するためにも必要です。OCIのVCNごとに許可されるDRGは1つのみであるため、各リージョンのプライマリおよびスタンバイVCNを接続するには、独自のDRGを持つ2番目のVCNが必要です。この例では:

- プライマリExadata VMクラスタは、VCNプライマリVCNクライアント・サブネット(10.5.0.0/24)にデプロイされます。

- 転送ネットワークのハブVCNプライマリVCNは10.15.0.0/29です。

- スタンバイExadata VMクラスタは、VCNスタンバイVCNクライアント・サブネット(10.6.0.0/24)にデプロイされます。

- 転送ネットワークのハブVCNスタンバイVCNは10.16.0.0/29です。

ハブSCNで転送ルーティングを有効にするためにサブネットは必要ありません。そのため、これらのSCNでは非常に小さいネットワークを使用できます。OCI子サイトのVCNは、Oracle Database@Azure上のOracle Exadata Database Service VMクラスタがプライマリおよびスタンバイ・データベース用に作成された後に作成されます。

次のダイアグラムにアーキテクチャを示します。

Microsoft Azureには、次のコンポーネントが用意されています。

- Microsoft Azureリージョン

Azureリージョンは、可用性ゾーンと呼ばれる1つ以上の物理Azureデータ・センターが存在する地理的領域です。リージョンは他のリージョンから独立し、長距離の場合は(複数の国または大陸にまたがって)分離できます。

AzureリージョンとOCIリージョンはローカライズされた地理的領域です。Oracle Database@Azureの場合、AzureリージョンはOCIリージョンに接続され、Azureの可用性ゾーン(AZ)はOCIの可用性ドメイン(AD)に接続されます。距離とレイテンシを最小限に抑えるために、AzureとOCIのリージョンのペアが選択されています。

- Microsoft Azureの可用性ゾーン

可用性ゾーンは、可用性が高くフォルト・トレラントになるように設計されたリージョン内の物理的に分離したデータ・センターです。アベイラビリティ・ゾーンは、他のアベイラビリティ・ゾーンへの低レイテンシ接続に十分近くなります。

- Microsoft Azure仮想ネットワーク

Microsoft Azure Virtual Network(VNet)は、Azureのプライベート・ネットワークの基本的な構成要素です。VNetを使用すると、Azure仮想マシン(VM)などの多くのタイプのAzureリソースが、相互に、インターネットおよびオンプレミス・ネットワークと安全に通信できます。

- Microsoft Azure委任サブネット

サブネット委任によって、管理対象サービス(特にPlatform-as-a-Service (PaaS)サービス)を仮想ネットワークに直接注入できます。委任サブネットは、外部PaaSサービスであっても、外部サービスが仮想ネットワーク・リソースとして機能するように、仮想ネットワーク内の外部管理対象サービスのホームにすることができます。

- Microsoft Azure VNIC

Azureデータ・センターのサービスには、物理ネットワーク・インタフェース・カード(NIC)があります。仮想マシン・インスタンスは、物理NICに関連付けられた仮想NIC (VNIC)を使用して通信します。各インスタンスには、起動時に自動的に作成およびアタッチされ、インスタンスの存続期間中に使用できるプライマリVNICがあります。

- Microsoft Azureルート表

仮想ルート表には、通常ゲートウェイを介して、サブネットからVNet外の宛先にトラフィックをルーティングするルールが含まれます。ルート表は、VNetのサブネットに関連付けられます。

- Azure仮想ネットワーク・ゲートウェイ

Azure Virtual Network Gatewayサービスは、Azure仮想ネットワークとオンプレミス ネットワークの間にセキュアなクロス オンプレミス接続を確立します。これにより、データ・センターとAzureにまたがるハイブリッド・ネットワークを作成できます。

Oracle Cloud Infrastructureでは、次のコンポーネントが提供されます:

- リージョン

Oracle Cloud Infrastructureリージョンは、可用性ドメインをホストする1つ以上のデータ・センターを含むローカライズされた地理的領域です。リージョンは他のリージョンから独立しており、長距離の場合は(国または大陸にまたがって)分離できます。

- 可用性ドメイン

可用性ドメインは、リージョン内の独立したスタンドアロン・データ・センターです。各可用性ドメイン内の物理リソースは、他の可用性ドメイン内のリソースから分離されているため、フォルト・トレランスが提供されます。可用性ドメインどうしは、電力や冷却、内部可用性ドメイン・ネットワークなどのインフラを共有しません。そのため、ある可用性ドメインでの障害は、リージョン内の他の可用性ドメインには影響しません。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定する、カスタマイズ可能なソフトウェア定義のネットワークです。従来のデータ・センター・ネットワークと同様に、VCNを使用するとネットワーク環境を制御できます。VCNには重複しない複数のCIDRブロックを含めることができ、VCNの作成後にそれらを変更できます。VCNをサブネットにセグメント化して、そのスコープをリージョンまたは可用性ドメインに設定できます。各サブネットは、VCN内の他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックにもプライベートにもできます。

- ルート表

仮想ルート表には、通常ゲートウェイを介して、サブネットからVCN外部の宛先にトラフィックをルーティングするルールが含まれます。

- セキュリティ・リスト

サブネットごとに、サブネット内外で許可されるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- 動的ルーティング・ゲートウェイ(DRG)

DRGは、VCNとリージョン外のネットワーク(別のOracle Cloud Infrastructureリージョン内のVCN、オンプレミス・ネットワーク、別のクラウド・プロバイダ内のネットワークなど)の間のプライベート・ネットワーク・トラフィックのパスを提供する仮想ルーターです。

- サービス・ゲートウェイ

サービス・ゲートウェイは、VCNからOracle Cloud Infrastructure Object Storageなどの他のサービスへのアクセスを提供します。The traffic from the VCN to the Oracle service travels over the Oracle network fabric and does not traverse the internet.

- ローカル・ピアリング

ローカル・ピアリングを使用すると、VCNを同じリージョン内の別のVCNとピアリングできます。ピアリングとは、インターネットを横断するトラフィックやオンプレミス・ネットワークを介したルーティングなしで、VCNsがプライベートIPアドレスを使用して通信することを意味します。

- ネットワーク・セキュリティ・グループ(NSG)

NSGは、クラウド・リソースの仮想ファイアウォールとして機能します。Oracle Cloud Infrastructureのゼロトラスト・セキュリティ・モデルでは、VCN内のネットワーク・トラフィックを制御します。NSGは、単一のVCN内の指定されたVNICのセットにのみ適用されるイングレスおよびエグレス・セキュリティ・ルールのセットで構成されます。

- オブジェクト・ストレージ

OCIオブジェクト・ストレージでは、データベースのバックアップ、分析データ、イメージやビデオなどのリッチ・コンテンツなど、あらゆるコンテンツ・タイプの構造化データおよび非構造化データにアクセスできます。インターネットまたはクラウド・プラットフォーム内から直接、データを安全かつセキュアに格納できます。パフォーマンスやサービスの信頼性を低下させることなく、ストレージを拡張できます。

迅速、即時、頻繁にアクセスする必要があるホット・ストレージには、標準ストレージを使用します。長期間保持し、ほとんどまたはほとんどアクセスしないコールド・ストレージには、アーカイブ・ストレージを使用します。

- Data Guard

Oracle Data GuardおよびOracle Active Data Guardは、1つ以上のスタンバイ・データベースを作成、維持、管理および監視する包括的なサービスのセットを提供し、本番のOracleデータベースを中断することなく使用できるようにします。Oracle Data Guardは、インメモリー・レプリケーションを使用して、これらのスタンバイ・データベースを本番データベースのコピーとしてメンテナンスします。計画停止または計画外停止により本番データベースが使用できなくなった場合、Oracle Data Guardはいずれかのスタンバイ・データベースを本番ロールに切り替えることで、停止に伴うダウンタイムを最小化できます。Oracle Active Data Guardは、ほとんどの読取りワークロードをスタンバイ・データベースにオフロードする追加機能を提供し、高度なデータ保護機能も提供します。

- Oracle Database Autonomous Recovery Service

Oracle Database Autonomous Recovery Serviceは、Oracleデータベースを保護するOracle Cloudサービスです。OCIデータベースのバックアップ自動化と強化されたデータ保護機能により、すべてのバックアップ処理およびストレージ要件をOracle Database Autonomous Recovery Serviceにオフロードできるため、バックアップ・インフラストラクチャのコストと手動管理オーバーヘッドが削減されます。

- Exadata Database Service

Oracle Exadataは、Oracle Databaseワークロードを高パフォーマンス、可用性およびセキュリティで任意のスケールおよび重要度で実行するエンタープライズ・データベース・プラットフォームです。Exadataのスケールアウト設計では、トランザクション処理、分析、機械学習、混合ワークロードをより迅速かつ効率的に実行できる独自の最適化を採用しています。エンタープライズ・データ・センター、Oracle Cloud Infrastructure (OCI)およびマルチクラウド環境のExadataプラットフォームに多様なOracle Databaseワークロードを統合することで、組織は運用効率を高め、IT管理を削減し、コストを削減できます。

これにより、クラウド内でExadataの機能を活用できます。Oracle Exadata Database Serviceは、パブリック・クラウドで専用に最適化されたOracle Exadataインフラストラクチャ上に、実績のあるOracle Database機能を提供します。Oracle Databaseのすべてのワークロードに組み込まれたクラウド自動化、柔軟なリソーススケーリング、セキュリティ、高速パフォーマンスにより、管理を簡素化し、コストを削減できます。

- Oracle Database@Azure

Oracle Database@Azureは、Microsoft Azureデータ・センターにデプロイされたOracle Cloud Infrastructure (OCI)で実行されているOracle Databaseサービス(Oracle Exadata Database Service on Dedicated InfrastructureおよびOracle Autonomous Database Serverless)です。このサービスは、OCIで機能と価格を同等に提供します。Azure Marketplaceでサービスを購入します。

Oracle Database@Azureは、Oracle Exadata Database Service、Oracle Real Application Clusters (Oracle RAC)およびOracle Data GuardテクノロジをAzureプラットフォームに統合します。ユーザーは、AzureコンソールおよびAzure自動化ツールでサービスを管理します。サービスはAzure Virtual Network(VNet)にデプロイされ、Azure Identity and Access Managementシステムと統合されます。OCIおよびOracle Databaseの汎用メトリックおよび監査ログは、Azureでネイティブに利用できます。このサービスでは、ユーザーにAzureサブスクリプションとOCIテナンシが必要です。

Autonomous Databaseは、Oracle Exadataインフラストラクチャ上に構築されており、自己管理、自己保護、自己修復が可能なため、手動のデータベース管理や人的エラーを排除できます。Autonomous Databaseでは、大規模言語モデル(LLM)と導入場所の選択肢を使用して、組み込みのAI機能を使用して、あらゆるデータでスケーラブルなAI搭載アプリを開発できます。

Oracle Exadata Database ServiceとOracle Autonomous Database Serverlessはどちらも、ネイティブのAzure Portalを介して簡単にプロビジョニングされるため、より広範なAzureエコシステムにアクセスできます。

レコメンデーション

- プライマリ・リージョンとスタンバイ・リージョンの両方に必要なExadataインフラストラクチャをデプロイします。Exadataインスタンスごとに、Microsoft Azure仮想ネットワーク(VNet)の委任サブネットにExadata VMクラスタをデプロイします。その後、Oracle Real Application Clusters (RAC)データベースをクラスタでインスタンス化できます。同じVNetで、Azure Kubernetes Service (AKS)を別のサブネットにデプロイします。Configure Oracle Data Guard to replicate data from one Oracle Database to the other, across regions.

- Exadata VMクラスタがOracle Database@Azure子サイトに作成されると、それぞれが独自のOracle Cloud Infrastructure仮想クラウド・ネットワーク(VCN)内に作成されます。Oracle Data Guardでは、データベースが相互に通信してREDOデータを送信する必要があります。この通信を有効にするには、VCNをピアリングする必要があります。

考慮事項

Oracle Database@AzureでOracle Exadata Database Serviceのリージョン間のディザスタ・リカバリを実行する場合は、次の点を考慮してください。

- ディザスタ・シナリオの準備には、様々なビジネス要件と可用性アーキテクチャを考慮し、それらの考慮事項を実用的な高可用性(HA)、ディザスタ・リカバリ(DR)計画に含める包括的なアプローチが必要です。ここで説明するシナリオでは、Oracle Cloud Infrastructure (OCI)およびMicrosoft Azure環境のディザスタ・リカバリ構成にシンプルで効果的なフェイルオーバーを使用して、アプリケーション・デプロイメントに最適なアプローチを選択する際に役立つガイドラインを示します。

- OCI管理ネットワークを使用して、Oracle Database@Azure上のExadata VMクラスタにプロビジョニングされたデータベースのリージョン間でOracle Data Guardを使用します。

- Oracle Cloud Infrastructureは、レイテンシとスループットで測定された優れたパフォーマンスを実現し、最初の10TB/月は無料であるため、コストを削減するために推奨されるネットワークです。

デプロイ

前述のアーキテクチャ図に示したリージョン間のネットワーク通信を構成するには、次の大まかなステップを実行します。

プライマリ・リージョン

- Oracle Cloud Infrastructure (OCI)プライマリ・リージョンに、仮想クラウド・ネットワーク(VCN)、HUB VCNプライマリを作成します。

- 2つのローカル・ピアリング・ゲートウェイ(LPG)、プライマリ-LPGおよびハブ- プライマリ-LPGをそれぞれVCNプライマリおよびハブVCNプライマリにデプロイします。

- HUB VCNプライマリとVCNプライマリのLPG間にピアLPG接続を確立します。

- ハブVCNプライマリVCNに、動的ルーティング・ゲートウェイ(DRG)、プライマリ-DRGを作成します。

- HUB VCNプライマリVCNで、ルート表primary_hub_transit_drgを作成し、VCNプライマリ・クライアント・サブネット、ターゲット・タイプLPGおよびターゲットHUB-Primary-LPGの宛先を割り当てます。たとえば次のようにします。

10.5.0.0/24 target type: LPG, Target: Hub-Primary-LPG - HUB VCNプライマリVCNで、2番目のルート表primary_hub_transit_lpgを作成し、VCNスタンバイ・クライアント・サブネット、ターゲット・タイプDRGおよびターゲットプライマリ-DRGの宛先を割り当てます。たとえば次のようにします。

10.6.0.0/24 target type: DRG, Target: Primary-DRG - ハブVCNプライマリVCNから、ハブVCNプライマリをDRGにアタッチします。DRG VCNアタッチメントを編集し、拡張オプションで、タブVCNルート表を編集してprimary_hub_transit_drgルート表に関連付けます。この構成では、転送ルーティングが許可されます。

- ハブVCNプライマリVCNから、primary_hub_transit_lpgルート表をハブ- プライマリ-LPGゲートウェイに関連付けます。

- 「ハブVCNプライマリ」デフォルト・ルート表で、LPGを使用するためのVCNプライマリ・クライアント・サブネットIPアドレス範囲のルート・ルールを追加します。DRGを使用するには、VCNスタンバイ・クライアント・サブネットIPアドレス範囲に別のルート・ルールを追加します。たとえば次のようにします。

10.5.0.0/24 LPG Hub-Primary-LPG 10.6.0.0/24 DRG Primary-DRG - 「プライマリ-DRG」から、DRGルート表、「RPC、VCおよびIPSecアタッチメントの自動生成DRGルート表」を選択します。次のホップ・アタッチメント・タイプがVCNで、次のホップ・アタッチメント名がプライマリ・ハブ・アタッチメントであるハブVCNプライマリVCNを使用するVCNプライマリ・サブネット・クライアントのIPアドレス範囲に静的ルートを追加します。たとえば次のようにします。

10.5.0.0/24 VCN Primary Hub attachment - 「プライマリ-DRG」リモート・ピアリング接続アタッチメント・メニューを使用して、リモート・ピアリング接続「RPC」を作成します。

- VCNプライマリ・クライアント・サブネットで、ネットワーク・セキュリティ・グループ(NSG)を更新して、TCPポート1521のイングレスを許可するセキュリティ・ルールを作成します。オプションで、データベース・サーバーへの直接SSHアクセス用のSSHポート22を追加できます。

ノート:

より正確な構成を行うには、RPC、VCおよびIPSecアタッチメントの自動生成DRGルート表ルート表のインポート・ルート・ディストリビューションを無効にします。VCNアタッチメントの自動生成されたDRGルート表に対して、必要なRPCアタッチメントのみを含む新しいインポート・ルート・ディストリビューションを作成して割り当てます。

スタンバイ・リージョン

- OCIスタンバイ・リージョンにVCN HUB VCNスタンバイを作成します。

- スタンバイLPGとハブ・スタンバイLPGの2つのLPGを、それぞれVCNスタンバイおよびハブVCNスタンバイVCNにデプロイします。

- VCNスタンバイとHUB VCNスタンバイのLPG間のピアLPG接続を確立します。

- ハブVCNスタンバイVCNにDRG、スタンバイDRGを作成します。

- HUB VCNスタンバイVCNで、ルート表standby_hub_transit_drgを作成し、VCNスタンバイ・クライアント・サブネット、ターゲット・タイプLPGおよびターゲットHUB-Standby-LPGの宛先を割り当てます。たとえば次のようにします。

10.6.0.0/24 target type: LPG, Target: Hub-Standby-LPG - HUB VCNスタンバイVCNで、2番目のルート表standby_hub_transit_lpgを作成し、VCNプライマリ・クライアント・サブネット、ターゲット・タイプDRGおよびターゲットスタンバイDRGの宛先を割り当てます。たとえば次のようにします。

10.5.0.0/24 target type: DRG, Target: Standby-DRG - HUB VCNスタンバイVCNから、ハブVCNスタンバイVCNをDRGにアタッチします。DRG VCNアタッチメントを編集し、拡張オプションで、VCNルート表を編集してstandby_hub_transit_drgルート表に関連付けます。この構成では、転送ルーティングが許可されます。

- HUB VCNスタンバイVCNのハブVCNスタンバイ・デフォルト・ルート表で、VCNスタンバイ・クライアント・サブネットIPアドレス範囲のルート・ルールを追加してLPGを使用し、VCNプライマリ・クライアント・サブネットIPアドレス範囲でDRGを使用します。たとえば次のようにします。

10.6.0.0/24 LPG Hub-Standby-LPG 10.5.0.0/24 DRG Standby-DRG - ルート表standby_hub_transit_lpgをHub-Standby-LPGゲートウェイに関連付けます。

- 「スタンバイDRG」から、DRGルート表「RPC、VCおよびIPSecアタッチメントの自動生成されたDrgルート表」を選択します。次のホップ・アタッチメント・タイプがVCNでハブVCNスタンバイVCNを使用するVCNスタンバイ・サブネット・クライアントのIPアドレス範囲および次のホップ・アタッチメント名がスタンバイ・ハブ・アタッチメントの静的ルートを追加します。たとえば次のようにします。

10.6.0.0/24 VCN Standby Hub attachment - 「スタンバイDRG」リモート・ピアリング接続アタッチメント・メニューを使用して、リモート・ピアリング接続「RPC」を作成します。

- リモート・ピアリング接続を選択し、「接続の確立」を選択して、プライマリ-DRG OCIDを指定します。ピアリング・ステータスはピアリング済になります。両方のリージョンが接続されています。

- VCNスタンバイ・クライアント・サブネットで、NSGを更新して、TCPポート1521のイングレスを許可するセキュリティ・ルールを作成します。オプションで、データベース・サーバーへの直接SSHアクセス用のSSHポート22を追加できます。

Data Guardアソシエーション

- Oracle DatabaseのOracle Data GuardまたはOracle Active Data Guardを有効にするには、Oracle Databaseの詳細ページで「Data Guardアソシエーション」をクリックし、「Data Guardの有効化」をクリックします。

- 「Data Guardの有効化」ページで:

- スタンバイ・リージョンを選択します。

- Azure AZにマップされたスタンバイ可用性ドメインを選択します。

- スタンバイExadataインフラストラクチャを選択します。

- 目的のスタンバイVMクラスタを選択します。

- 「Oracle Data Guard」または「Oracle Active Data Guard」を選択します。MAAでは、データ破損の自動ブロック修復とレポートのオフロード機能について、Oracle Active Data Guardを推奨しています。

- クロスリージョンOracle Data Guardアソシエーションのみがサポートされています。

- 既存のデータベース・ホームを選択するか、作成します。プライマリ・データベースの同じデータベース・ソフトウェア・イメージをスタンバイ・データベース・ホームに使用して、両方に同じパッチを使用できるようにすることをお薦めします。

- SYSユーザーのパスワードを入力し、Oracle Data Guardを有効にします。

Oracle Data Guardを有効にすると、スタンバイ・データベースが「Data Guardアソシエーション」セクションにリストされます。

- (オプション) Data Guardオブザーバを別のVM(できれば別の場所またはアプリケーション・ネットワーク)にインストールすることで、障害発生時のリカバリ時間を短縮するために、自動フェイルオーバー(ファスト・スタート・フェイルオーバー)を有効にします。

詳細の参照

このアーキテクチャの機能および関連するアーキテクチャについてさらに学習します。