Oracle Cloudでのメンテナンス・プラットフォーム・デプロイメント

しかし、去年から出発数が45%近く増加し、GOLLinhasAéreasInteligentes(GOL)は、ボーイング737sの拡大する艦隊を全容量で動作させるという激しい圧力に直面しています。

90機のB737-800航空機、23機のB737-700航空機、および10機のB737 MAX 8が常に離陸の準備ができていることを保証するために、GOLはオンプレミスのメンテナンス、修理および点検(MRO)プラットフォームをOracle Cloud Infrastructure(OCI)に移行することを決定しました。

2019年に発売されたGOL Aerotech部門では、GOLはブラジルのコンフィンズにあるタンクレド・ネーブ国際空港から旗艦MRO施設を運営しています。GOLは、航空機、エンジン、電子システム、ホイール、部品の修理とオーバーホールを毎年350,000時間以上費やしている760人の航空機技術者を採用し、その結果、600,000時間以上の航空機の可用性と98%のオンタイム配送と航空機のリリースレートを大型保守サービスのために実現しています。GOLは、自社の航空機のメンテナンス・サービスを実行する資格があるだけでなく、ボーイング737次世代、737クラシック、737 MAXおよびボーイング767ファミリ・航空機を運営する他の会社および航空会社にMROサービスを提供します。GOLは、ANAC(National Agency Civil Aviation Administration、Brazil)、FAA(Federal Aviation Administration、United States)、EASA(European Union Aviation Safety Agency)などの国内および国際規制機関によっても認定されています。

MROサービス運用の拡張を支援するために、GOLは最近、MROプラットフォームをオンプレミス・データ・センターからOCIに移行しました。OCIに移行した後、ブラジルの航空会社は、メンテナンス・サービスとロジスティクス手順を迅速に完了し、熟練した技術者を特定し、部品を見つけ、航空機を解放しながら、高品質基準を維持し、厳格なパフォーマンスと信頼性サービス・レベル契約(SLA)を保証することができました。GOLは、ブラジルのトップ・オンタイム航空会社になり、業界をリードする18年間の安全記録を持つことに加え、MROの施設、サービス、テクノロジーに数十億の収益を投資して、優れたカスタマー・エクスペリエンスを国内外で提供しています。

AMOS MROプラットフォームをOCIに移行した後、GOLは次のことが可能になりました。

- ITインフラストラクチャのフットプリントを40%削減

- 使用するCPUの数を少なくして、コストを60%削減

- AMOS MROアプリケーションの応答時間を30%短縮

- レポートされたインシデントなしで100%の稼働時間を達成

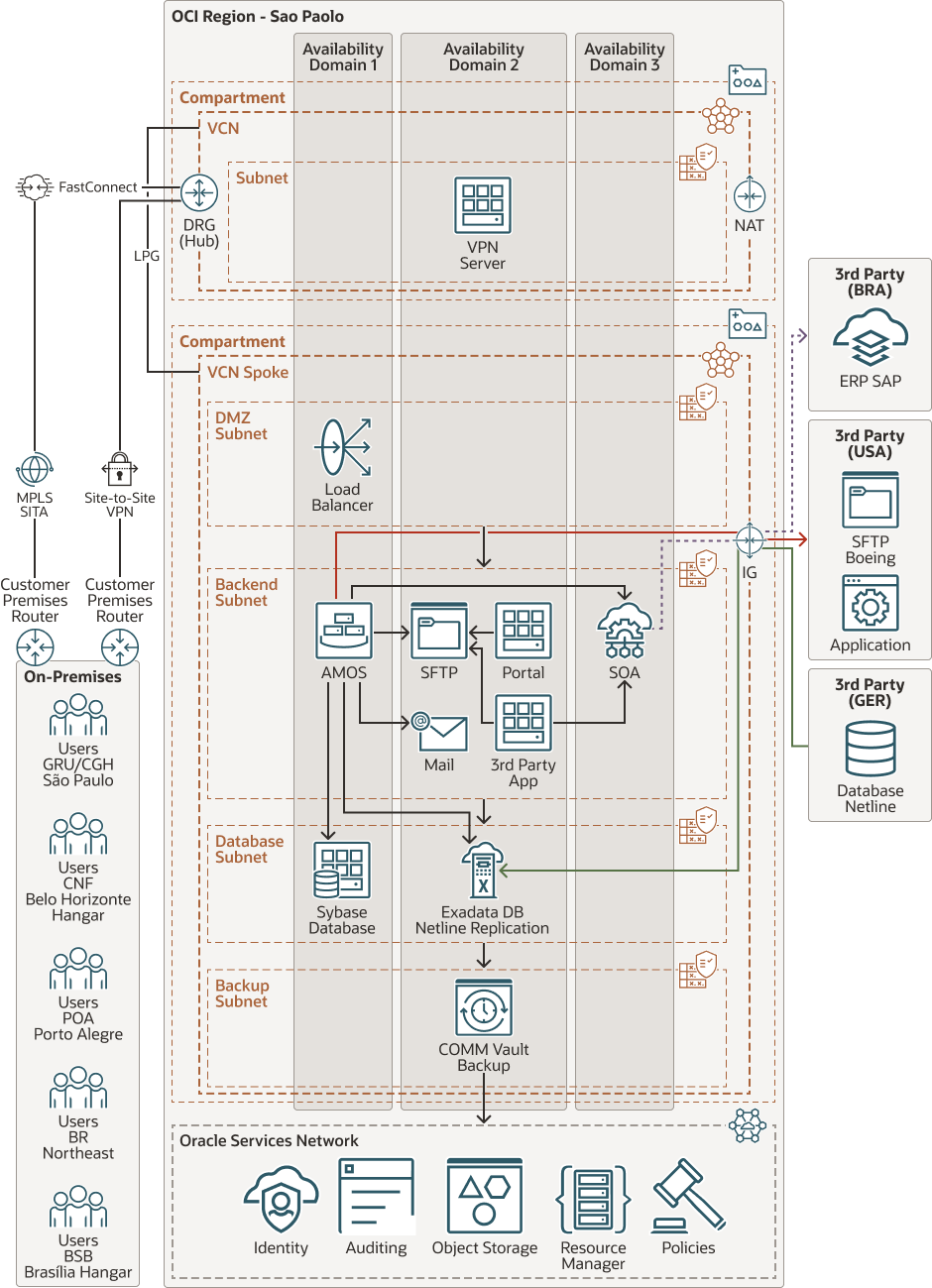

アーキテクチャ

GOLLinhasAéreasInteligentes(GOL)は、OracleのCloud Lift Service(CLS)を活用して、Swiss Aviation SoftwareのAMOSメンテナンス、修復、オーバーホール(MRO)プラットフォームをオンプレミスのデータ・センターからブラジルのサンパウロにあるOracle Cloud Infrastructure(OCI)リージョンに移行しました。

AMOSをOCIに移行した後、GOLのMROワークロードが再インストールされ、セキュリティが強化され、より包括的なガバナンス・モデルが構築されました。AMOS MROアプリケーションのコアはSybaseデータベースであり、CLSサービスの一部としてOCIインスタンスに移行されます。AMOS MROプラットフォームには、次のような複数の統合ポイントがあります。

- Oracle Service Oriented ArchitectureおよびSAP Enterprise Resource Planningインスタンス

- ボーイング・トレーニングおよび認定システム

- LufthansaのNetLine航空会社の運用システムは、Oracle Exadata Database Serviceインスタンスにレプリケートされ、AMOS OCI環境でホストされます。

これらのすべての統合ポイントは、重要なデータをAMOSに送信し、GOLのスタッフがリアルタイムの情報を提供して、定型およびスケジュール外のメンテナンス・チェックをオンデマンドで実行します。

GOLは、ハブおよびスポーク・ネットワーク・トポロジを設計しました。プライマリ接続は、FastConnectとハブVCN上の動的ルーティング・ゲートウェイ(DRG)を使用して、オンプレミス接続を提供します。セカンダリ接続では、オンプレミスからハブVCNへのサイト間VPNトンネルが使用されます。ハブSCNは、ローカル・ピアリング・ゲートウェイ(LPG)を使用して接続されます。追加のVCNは、LPGをスポークとして使用して接続されます。コア・サービスはハブVCNにデプロイされ、AMOSなどのアプリケーションはスポークVCNにデプロイされます。スポークVCNには、フロントエンド・アプリケーション、バックエンド・アプリケーション、データベースおよびバックアップ・トラフィックのサブネットが含まれます。トラフィックはルート表およびセキュリティ・リストを介して制御されます。アプリケーションはマルチプロトコル・ラベル・スイッチング(MPLS)ネットワークを介してアクセスされ、サードパーティ・システムとの統合はスポークVCNのインターネット・ゲートウェイを使用して接続されます。

バックアップの場合、GOLはOCIのネイティブ機能およびCommvaultを使用します。さらに、GOLはOracle Cloud Infrastructure Resource ManagerとTerraformを活用して、OCIでリソースをプロビジョニングするプロセスを自動化しました。Oracle Cloud Infrastructure Resource ManagerおよびTerraformでは、GOLはInfrastructure as Code (IaC)スクリプトを使用して、AMOSインフラストラクチャのサービスおよびリソースのプロビジョニングを自動化しました。GOLは、アッシュバーンのOCIリージョンにAMOSインフラストラクチャを再作成できるようになりました。たとえば、1時間未満です。このリージョンは、ディザスタ・リカバリのシナリオでも使用できます。

次の図は、このリファレンス・アーキテクチャを示しています。

gol- maintenance- oci- oracle.zip

このアーキテクチャには、次のコンポーネントがあります。

- テナント

テナンシは、Oracle Cloud Infrastructureのサインアップ時にOracle Cloud内でOracleによって設定されるセキュアで分離されたパーティションです。テナンシ内のOracle Cloudでリソースを作成、編成および管理できます。テナンシは、会社または組織と同義です。通常、会社は単一のテナンシを持ち、そのテナンシ内の組織構造を反映します。通常、単一のテナンシは単一のサブスクリプションに関連付けられ、単一のサブスクリプションには1つのテナンシのみが含まれます。

- リージョン

Oracle Cloud Infrastructureリージョンは、可用性ドメインと呼ばれる1つ以上のデータ・センターを含むローカライズされた地理的領域です。リージョンは他のリージョンから独立しており、巨大な距離は(複数の国または大陸にわたって)分離できます。

- アイデンティティおよびアクセス管理(IAM)

Oracle Cloud Infrastructure Identity and Access Management (IAM)は、Oracle Cloud Infrastructure (OCI)およびOracle Cloudアプリケーションのアクセス制御プレーンです。IAM APIとユーザー・インタフェースによって、アイデンティティ・ドメインと、アイデンティティ・ドメイン内のリソースを管理できます。各OCI IAMアイデンティティ・ドメインは、スタンドアロンのアイデンティティおよびアクセス管理ソリューション、または異なるユーザー人口を表します。

- 監査

Oracle Cloud Infrastructure Auditサービスでは、Oracle Cloud Infrastructureのサポートされるすべてのパブリック・アプリケーション・プログラミング・インタフェース(API)エンドポイントへのコールがログ・イベントとして自動的に記録されます。現在、すべてのサービスがOracle Cloud Infrastructure Auditによるロギングをサポートしています。

- ポリシー

Oracle Cloud Infrastructure Identity and Access Managementポリシーでは、誰がどのリソースにどのようにアクセスできるかを指定します。アクセス権はグループ・レベルおよびコンパートメント・レベルで付与されます。つまり、特定のコンパートメント内またはテナンシへの特定のタイプのアクセス権をグループに付与するポリシーを作成できます。

- コンパートメント

コンパートメントは、Oracle Cloud Infrastructureテナンシ内のクロスリージョン論理パーティションです。コンパートメントを使用して、Oracle Cloudのリソースを編成、リソースへのアクセスを制御および使用割当てを設定します。特定のコンパートメント内のリソースへのアクセスを制御するには、誰がリソースにアクセスできるか、どのアクションを実行できるかを指定するポリシーを定義します。

- 可用性ドメイン

可用性ドメインは、リージョン内の独立したスタンドアロン・データ・センターです。各アベイラビリティ・ドメインの物理リソースは、他のアベイラビリティ・ドメインのリソースから分離されるため、フォルト・トレランスが提供されます。可用性ドメインは、電源や冷却、内部の可用性ドメイン・ネットワークなどのインフラストラクチャを共有しません。そのため、1つの可用性ドメインでの障害が、リージョン内の他の可用性ドメインに影響しない可能性があります。

- フォルト・ドメイン

フォルト・ドメインは、可用性ドメイン内のハードウェアおよびインフラストラクチャのグループです。各アベイラビリティ・ドメインに3つのフォルト・ドメイン(独立した電源およびハードウェア)があります。複数のフォルト・ドメインにリソースを分散する場合、アプリケーションは、フォルト・ドメイン内の物理サーバー障害、システム・メンテナンスおよび電源障害に耐えることができます。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定する、カスタマイズ可能なソフトウェア定義のネットワークです。従来のデータ・センター・ネットワークと同様に、VCNを使用してネットワーク環境を完全に制御できます。VCNには、VCNの作成後に変更できる重複しない複数のCIDRブロックを含めることができます。VCNをサブネットにセグメント化して、そのスコープをリージョンまたは可用性ドメインに設定できます。各サブネットは、VCNの他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。パブリックまたはプライベートにできます。

- セキュリティ・リスト

サブネットごとに、サブネットの内外で許可される必要があるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- ルート表

仮想ルート表には、サブネットからVCN外の宛先(通常はゲートウェイを介)にトラフィックをルーティングするルールが含まれます。

- インターネット・ゲートウェイ

インターネット・ゲートウェイでは、VCN内のパブリック・サブネットとパブリック・インターネット間のトラフィックが許可されます。

- FastConnect

Oracle Cloud Infrastructure FastConnectは、データ・センターとOracle Cloud Infrastructureの間の専用プライベート接続を簡単に作成する方法を提供します。FastConnectは、インターネットベースの接続と比較すると、より高い帯域幅のオプションと、より信頼性の高いネットワーキング体験を提供します。

- 動的ルーティング・ゲートウェイ(DRG)

DRGは、同じリージョン内のVCNとリージョン外のネットワーク(別のOracle Cloud Infrastructureリージョン内のVCN、オンプレミス・ネットワーク、別のクラウド・プロバイダ内のネットワークなど)の間のプライベート・ネットワーク・トラフィックのパスを提供する仮想ルーターです。

- ローカル・ピアリング・ゲートウェイ(LPG)

LPGを使用すると、1つのVCNを同じリージョン内の別のVCNとピア化できます。ピアリングとは、インターネットを横断するトラフィックやオンプレミス・ネットワークを介するルーティングを行わずに、VCNがプライベートIPアドレスを使用して通信を行うことを意味します。

- ネットワーク・アドレス変換(NAT)ゲートウェイ

NATゲートウェイを使用すると、VCN内のプライベート・リソースは、受信インターネット接続にこれらのリソースを公開することなく、インターネット上のホストにアクセスできます。

- ロード・バランサ

Oracle Cloud Infrastructure Load Balancingサービスは、単一のエントリ・ポイントからバック・エンドの複数のサーバーへの自動トラフィック分散を提供します。

- オブジェクト・ストレージ

オブジェクト・ストレージでは、データベースのバックアップ、分析データ、イメージ、ビデオなどのリッチ・コンテンツなど、すべてのコンテンツ・タイプの構造化データおよび非構造化データにすばやくアクセスできます。インターネットから直接またはクラウド・プラットフォーム内から、安全かつセキュアにデータを格納し、取得できます。ストレージは、パフォーマンスやサービスの信頼性を低下させることなく、シームレスに拡張できます。迅速、即時および頻繁にアクセスする必要があるホット・ストレージには標準ストレージを使用します。長期間保持し、ほとんどまたはほとんどアクセスしないコールド・ストレージにアーカイブ・ストレージを使用します。

- コンピュート

Oracle Cloud Infrastructure Computeサービスを使用すると、クラウド内のコンピュート・ホストをプロビジョニングおよび管理できます。CPU、メモリー、ネットワーク帯域幅およびストレージのリソース要件を満たすシェイプを使用してコンピュート・インスタンスを起動できます。コンピュート・インスタンスを作成した後は、セキュアにアクセスし、再起動、ボリュームのアタッチやデタッチを行い、不要になったら終了できます。

- Exadata DBシステム

Oracle Exadata Database Serviceを使用すると、クラウド内のExadataの能力を活用できます。ニーズの増加時にデータベース・コンピュート・サーバーおよびストレージ・サーバーをシステムに追加できるフレキシブルX8Mシステムをプロビジョニングできます。X8Mシステムでは、RoCE (RDMA over Converged Ethernet)ネットワークを使用して、高帯域幅と低レイテンシ、永続メモリー(PMEM)モジュールおよびインテリジェントExadataソフトウェアを提供します。クォータ・ラックのX8システムと同等のシェイプを使用してX8Mシステムをプロビジョニングし、プロビジョニング後はいつでもデータベース・サーバーおよびストレージ・サーバーを追加できます。

ビルドおよびデプロイでのおすすめの取得

Oracle Cloud Infrastructureで構築したものを表示しますか。学んだ教訓やベスト・プラクティス、リファレンス・アーキテクチャを、オラクルのクラウド・アーキテクチャのグローバル・コミュニティと共有したいですか?開始を手助けします。

- テンプレート(PPTX)のダウンロード

アイコンをサンプル ワイヤフレームにドラッグ アンド ドロップして、独自のリファレンス アーキテクチャを説明します。

- アーキテクチャ・チュートリアルを見る

参照アーキテクチャの作成方法に関するステップバイステップの指示を取得します。

- 図を送信

ダイアグラムを含むEメールを送信してください。オラクルのクラウド・アーキテクトが、お客様のダイアグラムを確認し、アーキテクチャについてご相談ください。