Dynamic Routing Gatewayを使用したハブ・アンド・スポーク・ネットワーク・トポロジの設定

ハブアンドスポーク・ネットワークはスター・ネットワークとも呼ばれ、中心的なコンポーネントを持ち、その周囲の複数のネットワークに接続されています。従来のオンプレミス・データ・センターでこのトポロジを設定すると、コストがかかる場合があります。しかし、クラウドでは追加コストはありません。

動的ルーティング・ゲートウェイ(DRG)は、仮想クラウド・ネットワーク(VCN)とリージョン外のネットワーク(別のOracle Cloud Infrastructure (OCI)リージョン内のVCN、オンプレミス・ネットワークまたは別のクラウド・プロバイダからのネットワークなど)間のプライベート・ネットワーク・トラフィックのパスを提供する仮想ルーターです。

DRGは複数のVCNsに接続できるため、クラウド・ネットワークの設計に柔軟性が高まります。

- 独立系ソフトウェア・ベンダー(ISV)のサブスクライバなど、様々な顧客のワークロードを分離します。

- ログ・サーバー、ドメイン・ネーム・システム(DNS)および中央ネットワークからのファイル共有などの共有サービスを提供します。

- OCI FastConnectパートナを使用して、マルチクラウド環境へのOracle Cloud Infrastructure接続を拡張します。

- 個別の開発環境と本番環境を設定します。

- 支払カード業界(PCI)や医療保険の相互運用性と説明責任に関する法律(HIPAA)の要件など、コンプライアンス要件を満たすように環境を分離します。

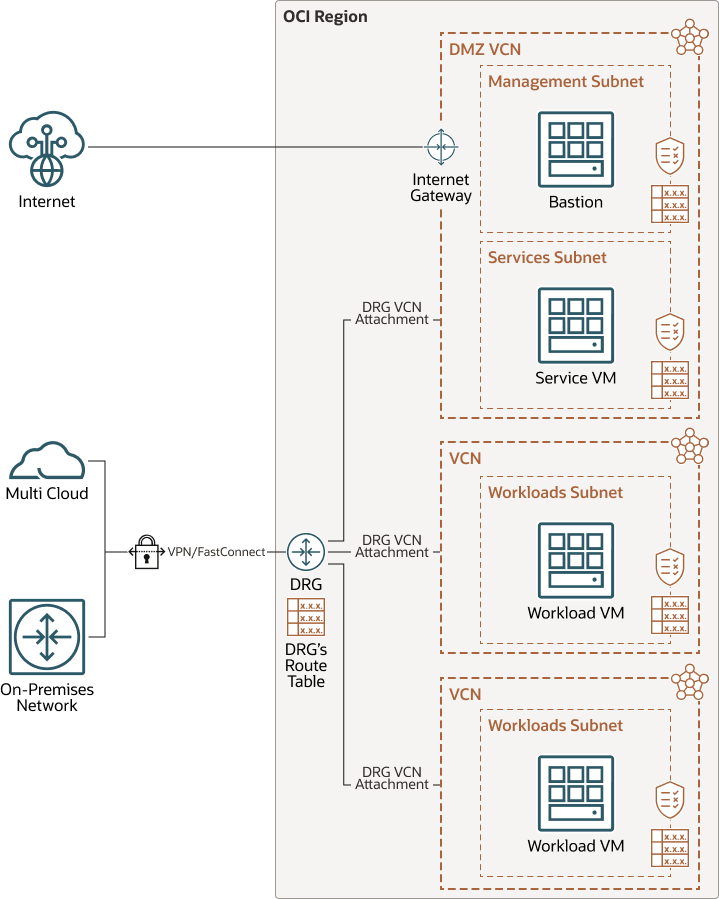

アーキテクチャ

動的ルーティング・ゲートウェイ(DRG)を使用すると、最大300の仮想クラウド・ネットワーク(VCNs)に接続でき、アーキテクチャ全体、セキュリティ・リストおよびルート表の構成を簡素化し、DRGを介してOracleクラウド・インデントファイア(OCIDs)を通知することでセキュリティ・ポリシー管理を簡素化するのに役立ちます。

このアーキテクチャでは、動的ルーティング・ゲートウェイが複数のVCNsに接続されています。各VCNには、サンプル・サブネットおよび仮想マシン(VM)があります。DRGには、VCN外部のターゲットにトラフィックを転送するルールを指定するルート表があります。DRGを使用すると、オンプレミス・ネットワークとのプライベート接続が可能になります。オンプレミス・ネットワークは、Oracle Cloud Infrastructure FastConnect、Oracle Cloud Infrastructure Site-to-Site VPNまたはその両方を使用して実装できます。DRGでは、OCI FastConnectパートナを使用して複数のクラウド環境に接続することもできます。

Oracle Cloud Infrastructure Bastionまたは要塞ホストを使用して、リソースへの安全なアクセスを提供できます。このアーキテクチャでは、OCI Bastionを使用します。

次の図は、このリファレンス・アーキテクチャを示しています。

アーキテクチャには次のコンポーネントがあります。

- オンプレミス・ネットワーク

これは、組織で使用されるローカル・ネットワークです。

- OCIのリージョン

OCIリージョンとは、可用性ドメインをホストする1つ以上のデータ・センターを含む、ローカライズされた地理的領域のことです。リージョンは他のリージョンから独立しており、長距離の場合は複数の国または大陸にまたがる領域を分離できます。

- OCI仮想クラウド・ネットワークおよびサブネット

仮想クラウド・ネットワーク(VCN)は、ソフトウェアで定義されたカスタマイズ可能なネットワークであり、OCIリージョン内に設定します。従来のデータ・センター・ネットワークと同様に、VCNsではネットワーク環境を制御できます。VCNには、VCNの作成後に変更できる複数の非重複クラスレス・ドメイン間ルーティング(CIDR)ブロックを含めることができます。VCNをサブネットにセグメント化して、そのスコープをリージョンまたは可用性ドメインに設定できます。各サブネットは、VCN内の他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックにもプライベートにもできます。

- セキュリティ・リスト

サブネットごとに、サブネット内外で許可されるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- ネットワーク・セキュリティ・グループ(NSG)

NSGは、クラウド・リソースのバーチャル・ファイアウォールとして機能します。OCIのゼロトラスト・セキュリティ・モデルでは、VCN内のネットワーク・トラフィックを制御します。NSGは、単一のVCN内の指定された仮想ネットワーク・インタフェース・カード(VNIC)のセットにのみ適用される、イングレスおよびエグレス・セキュリティ・ルールのセットで構成されます。

- ルート表

仮想ルート表には、サブネットからVCN外部の宛先(通常はゲートウェイ経由)にトラフィックをルーティングするルールが含まれています。

- 動的ルーティング・ゲートウェイ(DRG)

The DRG is a virtual router that provides a path for private network traffic between VCNs in the same region, between a VCN and a network outside the region, such as a VCN in another OCI region, an on-premises network, or a network in another cloud provider.

- OCIサイト間VIP

OCIサイト間VPNは、オンプレミス・ネットワークとOCI上のVCNs間のIPSec VPN接続を提供します。IPSecプロトコル・スイートは、パケットがソースから宛先に転送される前にIPトラフィックを暗号化し、到着時にトラフィックを復号化します。

- OCI FastConnect

Oracle Cloud Infrastructure FastConnectは、データセンターとOCI間に専用のプライベート接続を作成します。FastConnectは、高帯域幅のオプションを備え、インターネット・ベースの接続に比べて、より信頼性の高いネットワーキング・エクスペリエンスを提供します。

- OCI Bastion

Oracle Cloud Infrastructure Bastionは、パブリック・エンドポイントがなく、ベア・メタルや仮想マシン、Oracle MySQL Database Service、Autonomous Transaction Processing (ATP)、Oracle Cloud Infrastructure Kubernetes Engine (OKE)、およびSecure Shell Protocol (SSH)アクセスを許可するその他のリソースなど、厳密なリソース・アクセス制御を必要とするリソースへの制限された時間制限付きのセキュアなアクセスを提供します。OCI Bastionサービスを使用すると、ジャンプ・ホストをデプロイおよびメンテナンスすることなく、プライベート・ホストへのアクセスを有効にできます。さらに、アイデンティティベースの権限と一元化、監査および期限付きSSHセッションにより、セキュリティ・ポスチャが向上します。OCI Bastionは、要塞アクセスのためのパブリックIPの必要性を排除し、リモート・アクセスを提供する際の手間と潜在的な攻撃対象領域を排除します。

- Bastionホスト

要塞ホストは、クラウド外部からトポロジへのセキュアで制御されたエントリ・ポイントとして機能するコンピュート・インスタンスです。要塞ホストは通常、非武装地帯(DMZ)にプロビジョニングされます。機密リソースは、クラウド外部から直接アクセスできないプライベート・ネットワークに配置することで保護できます。トポロジには、定期的に監視および監査できる既知のエントリ・ポイントが1つあります。そのため、トポロジへのアクセスを損なうことなく、より機密性の高いコンポーネントの公開を回避できます。

- OCIコンピューティング

Oracle Cloud Infrastructure Computeを使用すると、クラウド内のコンピュート・ホストをプロビジョニングおよび管理できます。CPU、メモリー、ネットワーク帯域幅およびストレージのリソース要件を満たすシェイプを使用してコンピュート・インスタンスを起動できます。コンピュート・インスタンスを作成した後は、セキュアにアクセスし、再起動してボリュームをアタッチおよびデタッチし、不要になったときにそれを終了できます。

レコメンデーション

- VCN

VCNを作成するときには、必要なCIDRブロックの数を決定し、VCN内のサブネットにアタッチする予定のリソースの数に基づいて各ブロックのサイズを決定します。標準のプライベートIPアドレス領域内にあるCIDRブロックを使用します。

プライベート接続を設定する他のネットワーク(Oracle Cloud Infrastructure、オンプレミス・データ・センターまたは別のクラウド・プロバイダ)と重複しないCIDRブロックを選択します。

VCNを作成した後、そのCIDRブロックを変更、追加および削除できます。

サブネットを設計するときには、トラフィック・フローおよびセキュリティ要件を考慮してください。特定の層またはロール内のすべてのリソースを同じサブネットにアタッチします。このサブネットはセキュリティ境界として機能します。

- セキュリティ・リスト

セキュリティ・リストを使用して、サブネット全体に適用されるイングレスおよびエグレス・ルールを定義します。

- セキュリティ

Oracle Cloud Guardを使用して、Oracle Cloud Infrastructure内のリソースのセキュリティをプロアクティブにモニターおよび維持します。クラウド・ガードはディテクタ・レシピを使用します。ディテクタ・レシピを定義して、セキュリティの弱点についてリソースを調査し、オペレータとユーザーにリスクのあるアクティビティを監視します。構成の誤りや安全でないアクティビティが検出されると、Cloud Guardは修正アクションを推奨し、ユーザーが定義できるレスポンダ・レシピに基づいてそれらのアクションの実行を支援します。

最大限のセキュリティを必要とするリソースの場合、Oracleではセキュリティ・ゾーンを使用することをお薦めします。セキュリティ・ゾーンは、ベスト・プラクティスに基づくセキュリティ・ポリシーのOracle定義レシピに関連付けられたコンパートメントです。たとえば、セキュリティ・ゾーン内のリソースには、パブリック・インターネットからアクセスできないようにし、顧客管理キーを使用して暗号化する必要があります。セキュリティ・ゾーンでリソースを作成および更新すると、Oracle Cloud Infrastructureでは、操作がセキュリティ・ゾーン・レシピのポリシーに対して検証され、いずれかのポリシーに違反する操作が拒否されます。

考慮事項

このリファレンス・アーキテクチャをデプロイする場合は、次の点を考慮してください。

- パフォーマンス

リージョン内では、VCNsの数によってパフォーマンスは影響を受けません。異なるリージョンのVCNsをピアリングする場合は、レイテンシを考慮してください。Oracle Cloud Infrastructure Site-to-Site VPNまたはOracle Cloud Infrastructure FastConnectを介して接続されたスポークを使用する場合、接続のスループットが追加の要因となります。高パフォーマンスが必要な場合は、DRGのかわりにローカル・ピアリング・ゲートウェイ(LPG)を使用します。

- セキュリティ適切なセキュリティ・メカニズムを使用してトポロジを保護します。指定されたTerraformコードを使用してデプロイするトポロジには、次のセキュリティ特性が組み込まれています。

- ハブVCNのデフォルト・セキュリティ・リストでは、0.0.0.0/0からのSSHトラフィックが許可されます。セキュリティ・リストを調整して、インフラストラクチャへのSSHアクセスが必要なホストおよびネットワーク(またはその他の必要なサービス・ポート)のみを許可します。

- このデプロイメントでは、すべてのコンポーネントが同じコンパートメントに配置されます。

- スポークVCNsにはインターネットからアクセスできません。

- 可用性と冗長性

インスタンスを除き、残りのコンポーネントには冗長性requirements.The OCIサイト間VPNがなく、OCI FastConnectコンポーネントは冗長です。さらに冗長性を確保するには、異なるプロバイダからの複数の接続を使用してください。

- コスト

コストがかかるこのアーキテクチャのコンポーネントは、コンピュート・インスタンスとOCI FastConnect(ポート時間およびプロバイダ料金)のみです。別のリージョンのVCNが接続されている場合、リージョン間のトラフィックは課金されます。その他のコンポーネントには原価が関連付けられていません。

- 管理

ほとんどのルートがDRGにあるため、ルート管理が簡素化されます。Using the DRG as the hub, it is possible to have 300 attachments (using LPGs, the hub VCN can only connect to 10 VCNs).

デプロイ

このリファレンス・アーキテクチャのTerraformコードは、GitHubにあります。1回のクリックでコードをOracle Cloud Infrastructure Resource Managerにプルし、スタックを作成してデプロイできます。または、GitHubからコンピュータにコードをダウンロードし、コードをカスタマイズして、Terraform CLIを使用してアーキテクチャをデプロイできます。

ノート:

Terraformコードには、要塞ホスト用のVMなど、アーキテクチャ・ダイアグラムに示されているコンポーネントのほとんどが含まれています。サービスVM、ワークロードVM、OCIサイト間VPN、OCI FastConnectおよびOCI Bastionはコードに含まれませんが、図に示されています。- Oracle Cloud Infrastructure Resource Managerを使用してデプロイします:

- をクリックします

サインインしていない場合は、テナンシおよびユーザー資格証明を入力します。

- 利用規定を確認して受諾します。

- スタックをデプロイする領域を選択します。

- 画面上のプロンプトおよび指示に従ってスタックを作成します。

- スタックを作成したら、「Terraformアクション」をクリックし、「プラン」を選択します。

- ジョブが完了するまで待機し、プランをレビューします。

変更するには、「スタックの詳細」ページに戻り、「スタックの編集」をクリックして必要な変更を行います。次に、「プラン」アクションを再度実行します。

- これ以上の変更が必要ない場合は、「スタックの詳細」ページに戻り、「Terraformアクション」をクリックして「適用」を選択します。

- をクリックします

- Terraform CLIを使用してデプロイします:

- GitHubに移動します。

- ローカル・コンピュータにリポジトリをクローニングまたはダウンロードします。

READMEドキュメントの手順に従います。