クラウドへの移動の考慮事項

キー・ワークロード要件

オンプレミスJD Edwards EnterpriseOneをクラウドに移行することを評価した場合、Oracleアカウント・チームと議論できます。

- 高可用性および障害時リカバリのための設計

- セキュアなアーキテクチャのデプロイ。

- 高パフォーマンスで高度に分離されたネットワーク・モデルに一致します。

- アプリケーションおよびデータベース環境をクラウドへ移行しています。

- コストおよび使用状況の可視性の維持

- インフラストラクチャの状態およびパフォーマンスの監視。

ネットワークおよび接続性

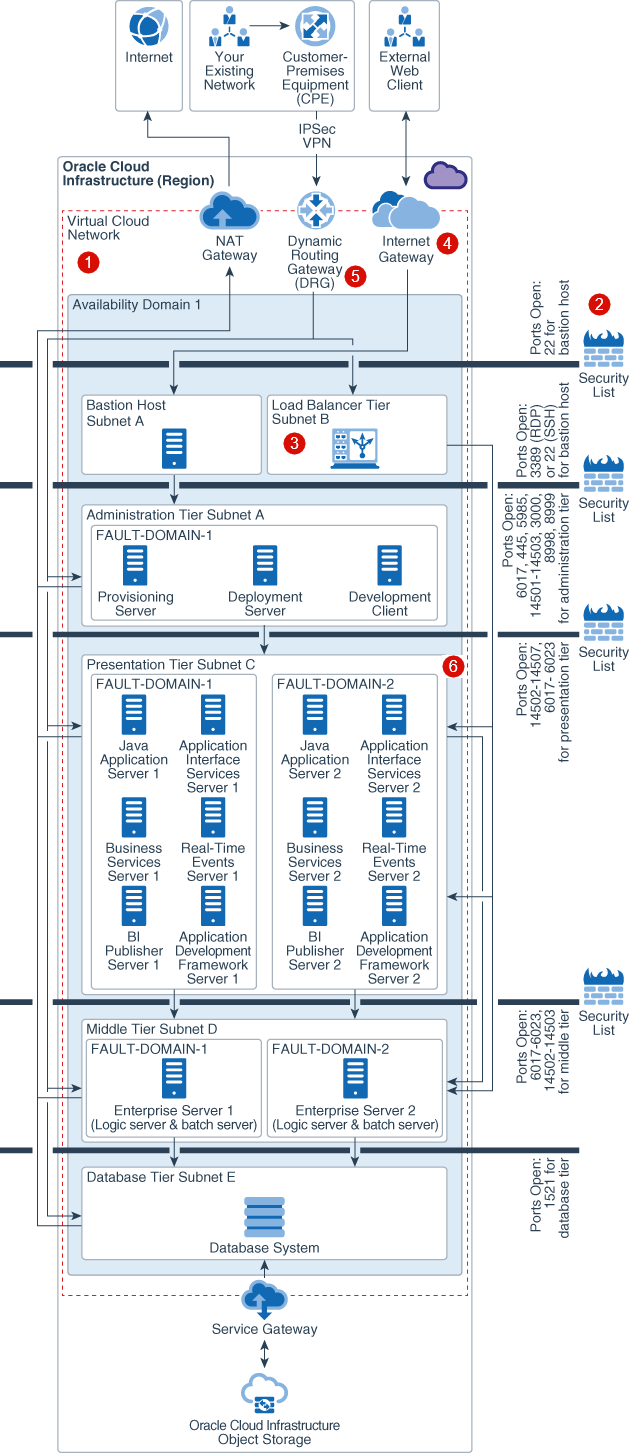

ネットワークおよび接続アーキテクチャの主な目的は、クラウド・リソースと、それらのリソースにアクセスする必要のあるユーザーまたはシステム(あるいはその両方)との間の安全で高速な接続を提供することです。

- プライベート・ネットワーク・リンクを介して、企業のキャンパスからアプリケーションにアクセス

- パブリック・インターネットを介した暗号化されたリンク

- 公共インターネットのエンドポイント

- Oracle Cloud Infrastructureでホストされている他のシステムまたはサービスへのプライベート・ネットワーク接続

- アプリケーション層間のネットワーク・レベルの分離

- すべてのアプリケーションおよびデータベース層へのアクセスを監視および管理します。

- パフォーマンスと可用性のための複数のアプリケーション・ノードのロード・バランシング

- 他の顧客と他のワークロードとの分離

- リモート・データ・センターのネットワーク待機時間が少ない

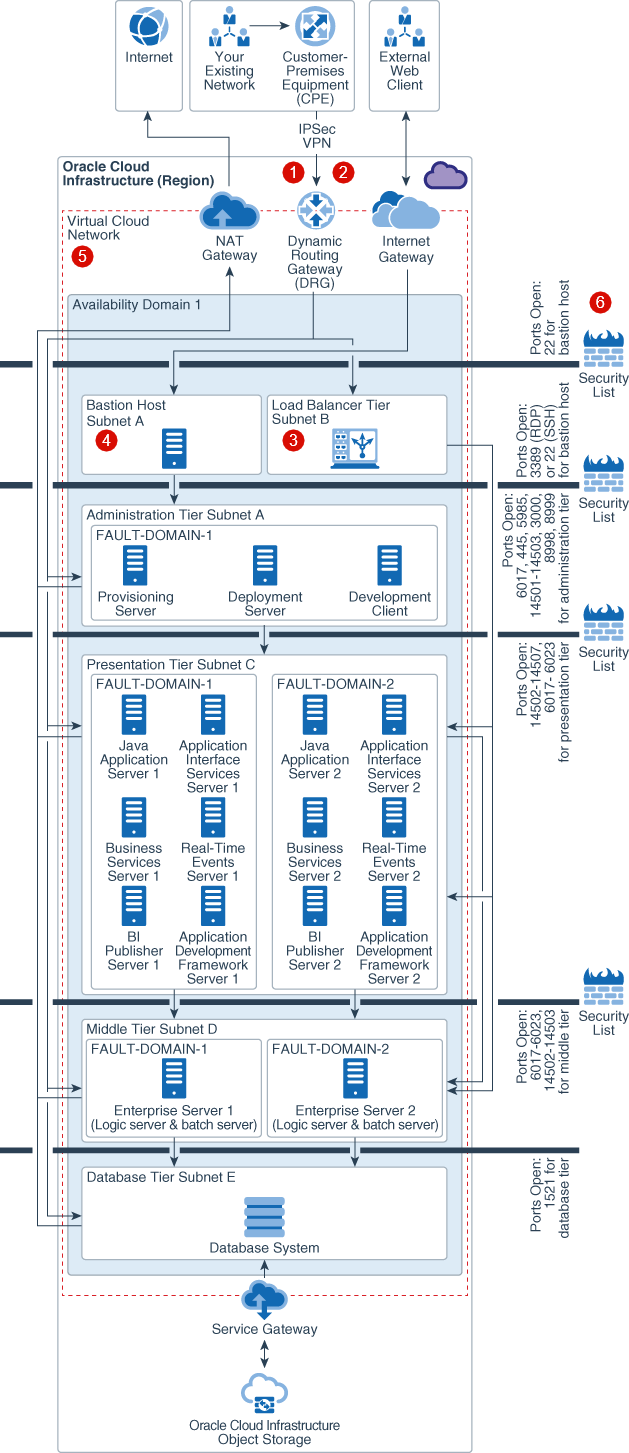

図の説明single_availability_domain_jd_edwards_deployment_withcallouts-networking.png

- FastConnect

を介した専用ネットワーク・アクセス:世界の複数のパートナが、自社のデータ・センターとOracleデータ・センター間に専用のネットワーク接続を提供しています。これにより、JD Edwardsの実装に、自分のデータ・センターで実行していたかのようにアクセスできるようになります。

を介した専用ネットワーク・アクセス:世界の複数のパートナが、自社のデータ・センターとOracleデータ・センター間に専用のネットワーク接続を提供しています。これにより、JD Edwardsの実装に、自分のデータ・センターで実行していたかのようにアクセスできるようになります。

- IPSec VPNを使用したネットワーク・アクセスの保護

:低いコストですが、インターネット経由のアクセスも保護するため、暗号化されたインターネット・プロトコル・セキュリティ(IPsec)仮想プライベート・ネットワーク(VPN)トンネルを使用して、HQまたはオンプレミスのデータ・センターからOracle Cloud InfrastructureのJD Edwardsリソースに接続できます。オンプレミス環境から動的ルーティング・ゲートウェイ(DRG)を介して接続することにより、クラウド・インスタンスにプライベート・サブネットでアクセスできます。DRGは、オンプレミス・ネットワークをクラウド・ネットワークに接続するゲートウェイです。

:低いコストですが、インターネット経由のアクセスも保護するため、暗号化されたインターネット・プロトコル・セキュリティ(IPsec)仮想プライベート・ネットワーク(VPN)トンネルを使用して、HQまたはオンプレミスのデータ・センターからOracle Cloud InfrastructureのJD Edwardsリソースに接続できます。オンプレミス環境から動的ルーティング・ゲートウェイ(DRG)を介して接続することにより、クラウド・インスタンスにプライベート・サブネットでアクセスできます。DRGは、オンプレミス・ネットワークをクラウド・ネットワークに接続するゲートウェイです。

- 組込みの事前構成済Oracle Cloud Infrastructureロード・バランシング

:事前構成済の冗長なロード・バランサがプライベート・サブネットおよびパブリック・サブネット上で使用可能で、それぞれ実装内および外部接続からのトラフィックのバランスを取ることができます。

:事前構成済の冗長なロード・バランサがプライベート・サブネットおよびパブリック・サブネット上で使用可能で、それぞれ実装内および外部接続からのトラフィックのバランスを取ることができます。

- Bastionホスト

を介したあらゆる層へのセキュアなアクセス:ベース・ホストは、プライベート・サブネット内のOracle Cloud Infrastructureインスタンスにアクセスするためのジャンプ・サーバーとして使用できるオプションのコンポーネントです。動的なSSHトンネリングを使用して、プライベート・サブネット内のインスタンスにアクセスすることもできます。

を介したあらゆる層へのセキュアなアクセス:ベース・ホストは、プライベート・サブネット内のOracle Cloud Infrastructureインスタンスにアクセスするためのジャンプ・サーバーとして使用できるオプションのコンポーネントです。動的なSSHトンネリングを使用して、プライベート・サブネット内のインスタンスにアクセスすることもできます。

- 仮想クラウド・ネットワーク経由のクラウド・ネットワーク分離

:仮想クラウド・ネットワーク(VCN)は基本的に、Oracle Cloud Infrastructure内の独自のプライベート・ネットワークです。これは、別のVCNの他のワークロードも含め、Oracle Cloud Infrastructure上の他のワークロードとの間のJD Edwardsワークロードの分離を提供します。リソース分離を保証し、セキュリティ・ルールを適用して安全なアクセスを強制するために、サブネットを使用してVCNを細分化することができます。また、ルート表やルート・ルールを追加して、従来のネットワーク・ルート・ルールと同様にVCNからトラフィックを送信することもできます。

:仮想クラウド・ネットワーク(VCN)は基本的に、Oracle Cloud Infrastructure内の独自のプライベート・ネットワークです。これは、別のVCNの他のワークロードも含め、Oracle Cloud Infrastructure上の他のワークロードとの間のJD Edwardsワークロードの分離を提供します。リソース分離を保証し、セキュリティ・ルールを適用して安全なアクセスを強制するために、サブネットを使用してVCNを細分化することができます。また、ルート表やルート・ルールを追加して、従来のネットワーク・ルート・ルールと同様にVCNからトラフィックを送信することもできます。

インターネットからのインスタンスへのアクセスを許可するかどうかに基づいて、プライベート・サブネットまたはパブリック・サブネット内にインスタンスを作成できます。パブリック・サブネット内に作成したインスタンスには、パブリックIPアドレスが割り当てられ、これらのインスタンスにはパブリック・インターネットからアクセスできます。逆に、プライベート・サブネット内に作成されたインスタンスにパブリックIPアドレスを割り当てることはできないため、インターネット経由でこれらのインスタンスにアクセスすることはできません。ただし、VcrにNATゲートウェイを追加して、インターネットへの接続を開始し、OSおよびアプリケーションの更新を適用するためにレスポンスを受信する機能をプライベート・サブネット内でインスタンスに提供できます。NATゲートウェイは、インターネットによって開始されたインバウンド接続を受信しません。

適切なセキュリティ要件を異なる層に実装できるように、ホスト、データベース、アプリケーションおよびロード・バランシングなどの各層に別々のサブネットを作成することをお薦めします。 - 複数の内部ファイアウォール

:セキュリティ・リストは、において許容されるトラフィックのタイプを指定する送信および送信ルールを使用して、各層の仮想ファイアウォールを提供します。

:セキュリティ・リストは、において許容されるトラフィックのタイプを指定する送信および送信ルールを使用して、各層の仮想ファイアウォールを提供します。

レジリエンシと高可用性

Oracle Cloud Infrastructureのリジリエンシと高可用性アーキテクチャは、JD Edwards EnterpriseOneとそのバックエンド・データセットをサポートしているクラウド・インフラストラクチャにリジリエンシ、冗長性および高可用性(HA)を構築します。

- 各アプリケーション層での複数アクティブ・ノード

- システム・リジリエンス–複数の障害ドメインの使用

- データベース以外の層のバックアップ計画

- データベース層の冗長性計画

- データベース層のバックアップ計画

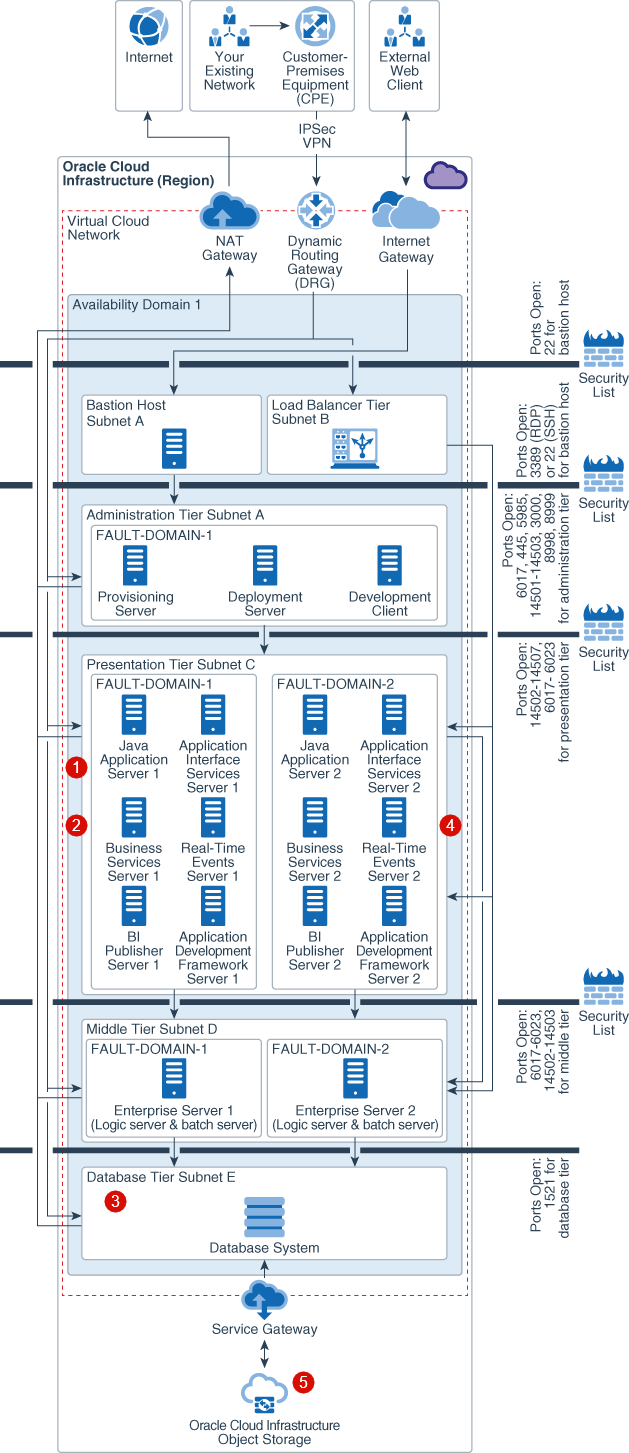

次の図は、単一の可用性ドメインにJD Edwards EnterpriseOneをデプロイするためのリジリエンシと高可用性参照アーキテクチャを示しています。

図single_availability_domain_jd_edwards_deployment_withcallouts-ha.pngの説明

- アクティブ-アクティブ・サーバーの冗長性

:可用性ドメイン(AD)内で高可用性を確保するには、フォルト・ドメインを使用するすべてのコンポーネントの冗長インスタンスをデプロイします。すべてのインスタンスはアクティブであり、ロード・バランサおよび中間層からトラフィックを受信します。

:可用性ドメイン(AD)内で高可用性を確保するには、フォルト・ドメインを使用するすべてのコンポーネントの冗長インスタンスをデプロイします。すべてのインスタンスはアクティブであり、ロード・バランサおよび中間層からトラフィックを受信します。

- システム・リジリエンス

:障害ドメインは、同じAD内の他の障害ドメインとは異なるハードウェアおよびインフラストラクチャのグループ化です。各ADには3つのフォルト・ドメインがあります。障害ドメインを適切に活用することで、Oracle Cloud Infrastructureで実行されるアプリケーションの可用性を向上できます。

:障害ドメインは、同じAD内の他の障害ドメインとは異なるハードウェアおよびインフラストラクチャのグループ化です。各ADには3つのフォルト・ドメインがあります。障害ドメインを適切に活用することで、Oracle Cloud Infrastructureで実行されるアプリケーションの可用性を向上できます。

- データベース・冗長性

:パフォーマンスおよびHA要件の場合、Oracleは、Oracle Cloud Infrastructureで2ノード、Oracle Real Application Clusters(Oracle RAC)、データベース・システムまたはOracle Database Exadata Cloud Serviceシステムの使用を推奨します。

:パフォーマンスおよびHA要件の場合、Oracleは、Oracle Cloud Infrastructureで2ノード、Oracle Real Application Clusters(Oracle RAC)、データベース・システムまたはOracle Database Exadata Cloud Serviceシステムの使用を推奨します。

- バックアップ計画アプリケーション層

:アプリケーション層のバックアップは、Oracle Cloud Infrastructureブロック・ボリュームのポリシーベースのバックアップ機能を使用することで構成できます。Oracle Cloud Infrastructureブロック・ボリュームでは、スケジュールに基づいてボリューム・バックアップを自動的に実行し、選択したバックアップ・ポリシーに基づいて保存する機能が提供されます。

:アプリケーション層のバックアップは、Oracle Cloud Infrastructureブロック・ボリュームのポリシーベースのバックアップ機能を使用することで構成できます。Oracle Cloud Infrastructureブロック・ボリュームでは、スケジュールに基づいてボリューム・バックアップを自動的に実行し、選択したバックアップ・ポリシーに基づいて保存する機能が提供されます。

- バックアップ計画データベース層

: Oracle Recovery Manager (RMAN)を使用してバックアップを実行するために、Oracle Cloud Infrastructureオブジェクト記憶域の使用。データベースをOracle Cloud Infrastructureオブジェクト記憶域にバックアップまたはパッチ適用するには、DBシステムのVCNがサービス・ゲートウェイまたはインターネット・ゲートウェイで構成されている必要があります。バックアップおよびパッチ適用には、インターネット・ゲートウェイではなくサービス・ゲートウェイを使用することをお薦めします。

: Oracle Recovery Manager (RMAN)を使用してバックアップを実行するために、Oracle Cloud Infrastructureオブジェクト記憶域の使用。データベースをOracle Cloud Infrastructureオブジェクト記憶域にバックアップまたはパッチ適用するには、DBシステムのVCNがサービス・ゲートウェイまたはインターネット・ゲートウェイで構成されている必要があります。バックアップおよびパッチ適用には、インターネット・ゲートウェイではなくサービス・ゲートウェイを使用することをお薦めします。

障害時リカバリ

Oracle CloudではJD Edwards EnterpriseOneの実装が提供されているため、フェイルオーバーを必要とし、JD Edwardsの稼働を維持する、予期しないイベントでデプロイメントに障害回復(DR)を構築できます。

- 1つのリージョン内での障害回復:

- Ad全体でアクティブ-アクティブ・コンポーネント

- Adを通じたアクティブ/パッシブ・コンポーネント

- Ad間の地域サブネット

- Ad全体のロード・バランシング

- Ad間でのストレージ同期

- Adを超えたデータベースDR

- 複数のリージョンでの障害時リカバリ:

- リージョン間のアプリケーションのレプリケーション

- 領域間のストレージ・レプリケーション

- クロス・リージョン・コピーを使用すると、オブジェクト記憶域を非同期にコピーできます

- Oracle Cloud Infrastructureブロック・ボリューム用のクロス・リージョン・バックアップ・コピー

- リージョン間のデータベース保護

単一リージョンでのJD Edwardsのデプロイの参照アーキテクチャの理解

次の図は、JD Edwardsを1つのリージョンにデプロイするための参照アーキテクチャを示しています。

図multi_availability_domain_jd_edwards_domain_withcallouts.pngの説明

- AD

全体でアクティブ-アクティブ・コンポーネント: ADs全体でサポートされているサービスのクラスタリングにより、AD障害からの保護が提供されます。アクティブ-パッシブ・アーキテクチャの場合、再同期を使用して可用性ドメイン間でアプリケーション・サーバーを同期します。

全体でアクティブ-アクティブ・コンポーネント: ADs全体でサポートされているサービスのクラスタリングにより、AD障害からの保護が提供されます。アクティブ-パッシブ・アーキテクチャの場合、再同期を使用して可用性ドメイン間でアプリケーション・サーバーを同期します。

- AD

の地域サブネット:地域サブネットはリージョン全体にまたがるため、ADネットワーク障害に対するリジリエンスが提供され、JDEのサービスのデプロイメントと管理が簡略化されます。

の地域サブネット:地域サブネットはリージョン全体にまたがるため、ADネットワーク障害に対するリジリエンスが提供され、JDEのサービスのデプロイメントと管理が簡略化されます。

- ADs

全体のロード・バランシング: Oracle Cloud Infrastructureのパブリック・ロード・バランシングでは、構成されているすべてのADs間でJD Edwardsサーバー間のトラフィックが分散されます。AD障害からの保護の提供。

全体のロード・バランシング: Oracle Cloud Infrastructureのパブリック・ロード・バランシングでは、構成されているすべてのADs間でJD Edwardsサーバー間のトラフィックが分散されます。AD障害からの保護の提供。

- AD

間でのストレージ同期:ブロック・ボリューム・バックアップ(ブートおよびブロック)はリージョン内のすべてのADs間でレプリケートされ、同じリージョン内のADにリストアできます。オブジェクト・ストレージはリージョン・サービスです。データは複数の記憶域サーバー間で自動的に冗長に保存され、複数のAd間で保存されます。

間でのストレージ同期:ブロック・ボリューム・バックアップ(ブートおよびブロック)はリージョン内のすべてのADs間でレプリケートされ、同じリージョン内のADにリストアできます。オブジェクト・ストレージはリージョン・サービスです。データは複数の記憶域サーバー間で自動的に冗長に保存され、複数のAd間で保存されます。

- ADs

全体のデータベースDR: Data GuardまたはActive Data Guardは、使用例およびデータベース・エディションに応じて選択できます。Active Data GuardにはEnterprise Edition – Extreme Performanceが必要です。

全体のデータベースDR: Data GuardまたはActive Data Guardは、使用例およびデータベース・エディションに応じて選択できます。Active Data GuardにはEnterprise Edition – Extreme Performanceが必要です。

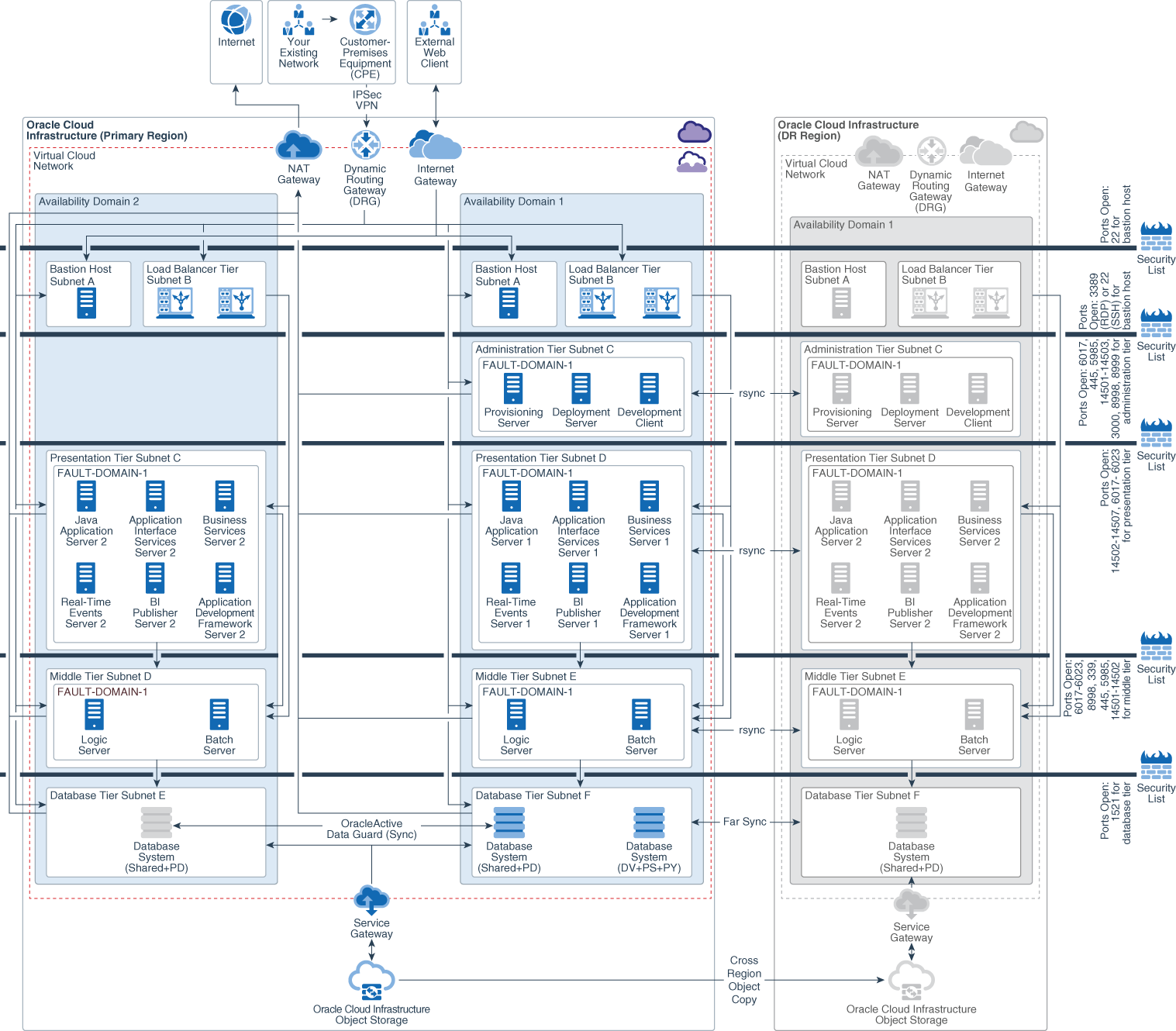

複数リージョンでのJD Edwardsのデプロイの参照アーキテクチャの理解

図multi_region_jd_edwards_domain.pngの説明

- AD全体でアクティブ-アクティブ・コンポーネント: ADs全体でサポートされているサービスのクラスタリングにより、AD障害からの保護が提供されます。

- リージョン間のアクティブ-パッシブ・コンポーネント:アクティブ-パッシブを使用してADs全体のアプリケーション・サーバーを同期している場合は、rsyncを使用します。

- AD全体の地域サブネット:地域サブネットは地域全体にまたがるため、ADネットワーク障害に対してリジリエンスを提供し、JDEのサービスのデプロイメントと管理を簡略化します。

- リージョン間のVCNの照合: VCNは、テナントのあるリージョン間、またはテナント間でも接続できます。Oracleのリージョン間の内部的なバックボーンを使用して接続が実現されます。

- Ad間でのストレージの同期:領域間のブロック・ボリューム・バックアップは、コンソール、CLI、sdkまたはREST apiを使用して実行できます。ブロック・ボリューム・バックアップを別のリージョンに定期的にコピーすると、ソース・リージョンでリージョン全体の障害が発生した場合に宛先リージョンでアプリケーションおよびデータを簡単に再構築できます。また、アプリケーションを別のリージョンに簡単に移行および展開できます。オブジェクト・ストレージのクロス・リージョン・コピーを使用すると、非同期で同じリージョン内のバケット間、または他のリージョン内のバケットにオブジェクトをコピーします。

- ADs全体のデータベースDR: Data GuardまたはActive Data Guardの使用は、ユースケースおよびデータベース・エディションによって異なります。Active Data GuardにはEnterprise Edition – Extreme Performanceが必要です。

移行

高度にカスタマイズされ、JD Edwardsのように深く統合された複雑なアプリケーションを移行することになった場合、停止時間が限られていて、エンド・ユーザーのためには移行がシームレスに行われるように、可能なかぎりわずかに行うことが重要です。

- アプリケーション対応の移行

- 移行アプリケーションの構成

- データの移行

- Oracle以外のデータベースからの変換

- Linux以外のサーバーからの変換

- EnterpriseOneの古いバージョンからのアップグレード

アプリケーション対応の移行ツールは、組織が複雑なアプリケーションをOracle Cloud Infrastructureに移動するのに役立ちます。ツールを利用すれば、移行の完了後にユーザーはアプリケーションを再構成できます。

Oracle Cloud Infrastructureでは、JD Edwards用のアプリケーション対応の移行ツールを提供しています。アプリケーション対応の移行中、Vmおよび物理マシンは取得または移行されません。データおよび特定の構成ファイルのみが取得され、移行の準備ができています。使用中の移行ツールは、Oracle環境にアプリケーションの新しいインスタンスをデプロイするか、ターゲット環境にあるアプリケーションの既存のインスタンスを使用します。

オンライン・サポート

- インターネット経由のVPN -小規模なデータセット(最大2 tb)は一般に、問題なくパブリック・インターネット経由で転送できます。ソース環境とOracle Cloud Infrastructure間で仮想プライベートネットワーク(VPN)を使用して、セキュアな接続を確保してください。この場合、インターネット・プロトコル・セキュリティ(IPsec) VPNが最適なオプションです。

ソース環境とOracleの間でIPsec VPNを設定する最初のステップは、動的ルーティング・ゲートウェイ(DRG)を確立することです。DRGは、Oracleのクラウドをオンプレミス・ルーターと接続するように設定する必要があります。複数のIPsecトンネルを使用して、冗長性を確保します。

- FastConnect - Oracle FastConnectは、オンプレミス・データ・センターとネットワークをOracle Cloud Infrastructureにセキュアに接続するための別のオプションです。大きなデータセットを転送する必要のある組織に対して選択します。ポート速度は、サードパーティの接続プロバイダの操作時に1 Gbpsと10-Gbpsで増分可能で、Oracleと同時に検索するときに10 Gbps増分で使用可能です。

FastConnectを使用すると、組織は必要に応じて接続を迅速にスケール・アップ、スケール・ダウンおよび終了できます。たとえば、テスト・フェーズで小さなデータセットを持つ単一アプリケーションをトランスポートするように1-Gbps接続を設定してから、大きなデータセットを持つ複数のアプリケーションをデプロイする際に10-Gbps接続に迅速にスケール・アップすることができます。最後に、転送が完了すると、組織は接続を迅速に終了できます。

いくつかのOracleパートナは、オンプレミス・データ・センターまたは他のパブリック・クラウドからOracle Cloud Infrastructureへの高速接続を設定するためのソリューションを提供します。

- ストレージ・ゲートウェイ -セキュア接続を確立すると、組織はOracle Cloud Infrastructure Storage Gatewayを使用してオンプレミス・ファイルのコピーを安全に作成し、アプリケーションを変更せずにOracle Object Storageに配置できます。

オフライン・サポート

- データ転送アプライアンス -各データ転送アプライアンスでは、組織は最大150 TBsのデータを移行できます。転送ジョブを作成した後、Oracle Cloud Infrastructure管理コンソールを介してアプライアンスをリクエストできます。アプライアンスを構成してオンプレミス・ネットワークに接続する必要があります。移行チームは、NFSボリュームをアプライアンスからマウントし、データをアプライアンスにコピーする必要もあります。データがコピーされたら、アプライアンスをOracleに送り返し、データ転送のステータスをモニターします。

- データ転送ディスクOracleのデータ転送ディスクは、別のオフライン・データ転送ソリューションです。組織は、暗号化されたディスク上のファイルとしてOracle転送サイトにデータを送信します。その後、サイトオペレータがその組織の指定のオブジェクト記憶域バケットにファイルをアップロードします。ユーザーは、必要に応じて他のOracle Cloud Infrastructureサービスにアップロードされたデータを自由に移動できます。

すべてのVm、データおよびファイルがOracle Cloud Infrastructureに安全にトランスポートされると、ターゲット環境のプロビジョニングおよびデプロイが行われます。

セキュリティとアイデンティティ

Oracle Cloud Infrastructureのセキュリティ・アーキテクチャは、次の目的を満たすのに役立ちます。

- JD Edwardsおよび関連付けられているデータ・アセットが分離されていることを確認します

- 内部アクセス・アプリケーションの保護

- データの暗号化

- 分離された運用責任と、クラウド・サービスへのアクセスの制限

- 既存およびサード・パーティのセキュリティ資産の使用

- アクションの監査およびモニター

- コンプライアンス準備状況のデモ

図single_availability_domain_jd_edwards_deployment_withcallouts-security.pngの説明

- 仮想プライベート・クラウド

: Oracle Cloudの他のワークロードからJD Edwardsを分離します。サブネットを使用して分割し、セキュリティ・ルールを適用してリソースへのアクセスを分離および制御します。

: Oracle Cloudの他のワークロードからJD Edwardsを分離します。サブネットを使用して分割し、セキュリティ・ルールを適用してリソースへのアクセスを分離および制御します。

-

インターネット・ファイアウォール

:セキュリティ・リストは、において許容されるトラフィックのタイプを指定する送信および送信ルールを使用して、各層の仮想ファイアウォールを提供します。

:セキュリティ・リストは、において許容されるトラフィックのタイプを指定する送信および送信ルールを使用して、各層の仮想ファイアウォールを提供します。

- セキュア・ロード・バランシング

:実装内および外部接続からのトラフィックを安全に貸借一致させるために、デフォルトでTLS 1.2がサポートされています。

:実装内および外部接続からのトラフィックを安全に貸借一致させるために、デフォルトでTLS 1.2がサポートされています。

- インターネット

へのセキュアな接続: VCNとのインターネットでバインドされたトラフィックをインターネット・ゲートウェイ経由で渡す必要があります。NATおよび3rdパーティ・ファイアウォール・パスワードで使用するために、プライベートIPアドレスを使用して仮想ルーティング表を実装できます。

へのセキュアな接続: VCNとのインターネットでバインドされたトラフィックをインターネット・ゲートウェイ経由で渡す必要があります。NATおよび3rdパーティ・ファイアウォール・パスワードで使用するために、プライベートIPアドレスを使用して仮想ルーティング表を実装できます。

- データ・センター

へのセキュアな接続:プライベート・トラフィックのためにDRGを介してトラフィックをルーティングできます。オンプレミスや他のクラウド・ネットワークへのプライベート接続を確立するために、IPSec VPNまたはFastConnectへの接続とともに使用されます。

へのセキュアな接続:プライベート・トラフィックのためにDRGを介してトラフィックをルーティングできます。オンプレミスや他のクラウド・ネットワークへのプライベート接続を確立するために、IPSec VPNまたはFastConnectへの接続とともに使用されます。

- Webアプリケーションの保護

: Oracleは、Webアプリケーション・サーバーからエンド・ユーザーへのリクエストを調査するWebアプリケーション・ファイアウォール(WAF)サービスを提供します。

: Oracleは、Webアプリケーション・サーバーからエンド・ユーザーへのリクエストを調査するWebアプリケーション・ファイアウォール(WAF)サービスを提供します。

原価管理およびガバナンス

資本支出(CapEx)モデルからの遷移時に、プロジェクトの実装時に多くのコストが固定され、営業支出(OpEx)モデルに遷移します。このモデルでは、コストが使用に応じてスケール・アップおよびダウンするために、多くの場合、組織内でこれらのコストを理解して管理するためのコスト管理ツールが必要になります。

これらのツールを使用すれば、次のことができます。

- クラウド予算の設定および管理

- 監督待ちの防止

- 部門およびプロジェクト全体の正確なコスト・トラッキングを確保します

- 特定期間中にどの部門、サービスおよびプロジェクトがクラウド使用に貢献しているかを分析します

- 請求書突合せの詳細を取得します

- コストを最適化するための領域の識別

- 区分:区分を使用して、ビジネス・ユニット間でクラウド・リソースの分離を確保できます。また、使用状況および請求を測定する目的でリソースを論理的にグループ化するためにも使用されます。通常は、組織の主要部分(事業単位または部門)ごとに区分を作成することをお薦めします。区分をネストして、サブ部門をサポートすることもできます。

- タグ付け:タグを利用して、複数の部門にまたがる特定のプロジェクトに関連付けられたリソースのコストおよび使用状況を追跡します。さらに、タグ付けによってリソース管理を合理化し、その後、目的のOracle Cloud Infrastructureリソースに対してのみバルク・アクションをスクリプト化できます。タグはポリシーおよびコントロールを利用して、タグ付けの整合性を確保し、ユーザーが過度のタグや重複タグを作成したり、既存のタグを操作するのを防ぐことができます。

- 予算:リソースを特定のユースケース、部門または運用地域に一致する区分に割り当てた後、予算を設定し、予算に対する支出の追跡方法を表示し、予算計画を実際に超過する前に予期しない使用状況にフラグが設定されるようにアラートを構成できます。

- 原価分析:請求原価分析ダッシュボードは、クラウドの使用状況および原価に関連するビッグ・バケットをビジュアル化するのに役立ちます。コストは、クラウド・サービス、区分およびタグ別に分析できます。たとえば、アナリストまたは管理者は、このツールを使用して、本番またはdev/テスト使用量の増加と、ストレージの使用量とネットワークの使用量の増加の違いを識別できます。

- 詳細な使用状況レポート:関連するすべてのメタデータ、タグおよび区分を含む、詳細なリソース・レベルおよび時間別データを含むCSVファイル。詳細な使用目的レポートをCSVファイルとしてエクスポートし、請求書消込ユース・ケース用の既存のビジネス・インテリジェンス・ツールにインポートして、請求書の粒度を向上させ、コスト最適化のための領域を識別します。たとえば、詳細な使用状況データを利用して、Oracle Cloud Infrastructure MonitoringサービスのCPU使用率データと組み合わせて、CPU使用率が低いインスタンスを識別して停止できます。

モニタリング

Infrastructure Monitoring

- ハイブリッド/マルチクラウド環境の複数層監視:ほとんどの複数層移行例では、Oracle Management Cloudを活用することをお薦めします。Oracle Management Cloudには、ハイブリッド環境およびマルチ・クラウド環境での統合監視が用意されています。これは、インフラストラクチャからアプリケーション・パフォーマンス、セキュリティ、さらにエンド・ユーザーのアクティビティまでの様々な層でエージェントを使用して監視を行います。また、Oracle Databaseのパフォーマンスおよびキャパシティ分析のためにOracle Enterprise Managerと統合されます。

- Oracle Cloud Infrastructure Monitoring:コスト効果と即時利用可能なメトリックおよびダッシュボードは、ITでクラウド・リソース(コンピュート・インスタンス、ブロック・ボリューム、仮想nic、ロード・バランサ、およびオブジェクト・ストレージ・バケットなど)をOracle Cloud Infrastructureコンソール内でネイティブに監視するために提供されます。たとえば、監視を利用して、CPU使用率およびメモリー使用率を追跡し、自動スケーリングの計算と統合できます。オープンソース視覚化ツールと統合したり、独自のメトリック問合せを実行したり、アプリケーションに独自のカスタム・メトリックを表示させて、コンソール内の1箇所からすべてのクリティカルな時系列データを視覚化、監視およびアラームできるようにすることもできます。