Infor LNとInfor OSをOracle Cloud Infrastructureに移行

Infor LNは、世界中の多くの組織で使用される個別の製造ERPです。通常、Infor LNデプロイメントにはInfor OSが伴い、自動化、予測およびビジネス・インサイトを適用できるデジタル変革ツールとしての役割を果たします。

Infor LNおよびInfor OSをOracle Cloud Infrastructure (OCI)とともに使用して、様々な視点を形成するデプロイメントに対して持続可能な競争優位性を得ることができ、原価構造の最適化、オンデマンド容量計画、デプロイメントの敏捷性、セキュリティ、市場投入までの時間を短縮できます。このリファレンス・アーキテクチャは、Infor LNおよびInfor OSをOCIにデプロイするためのベースラインです。

アーキテクチャ

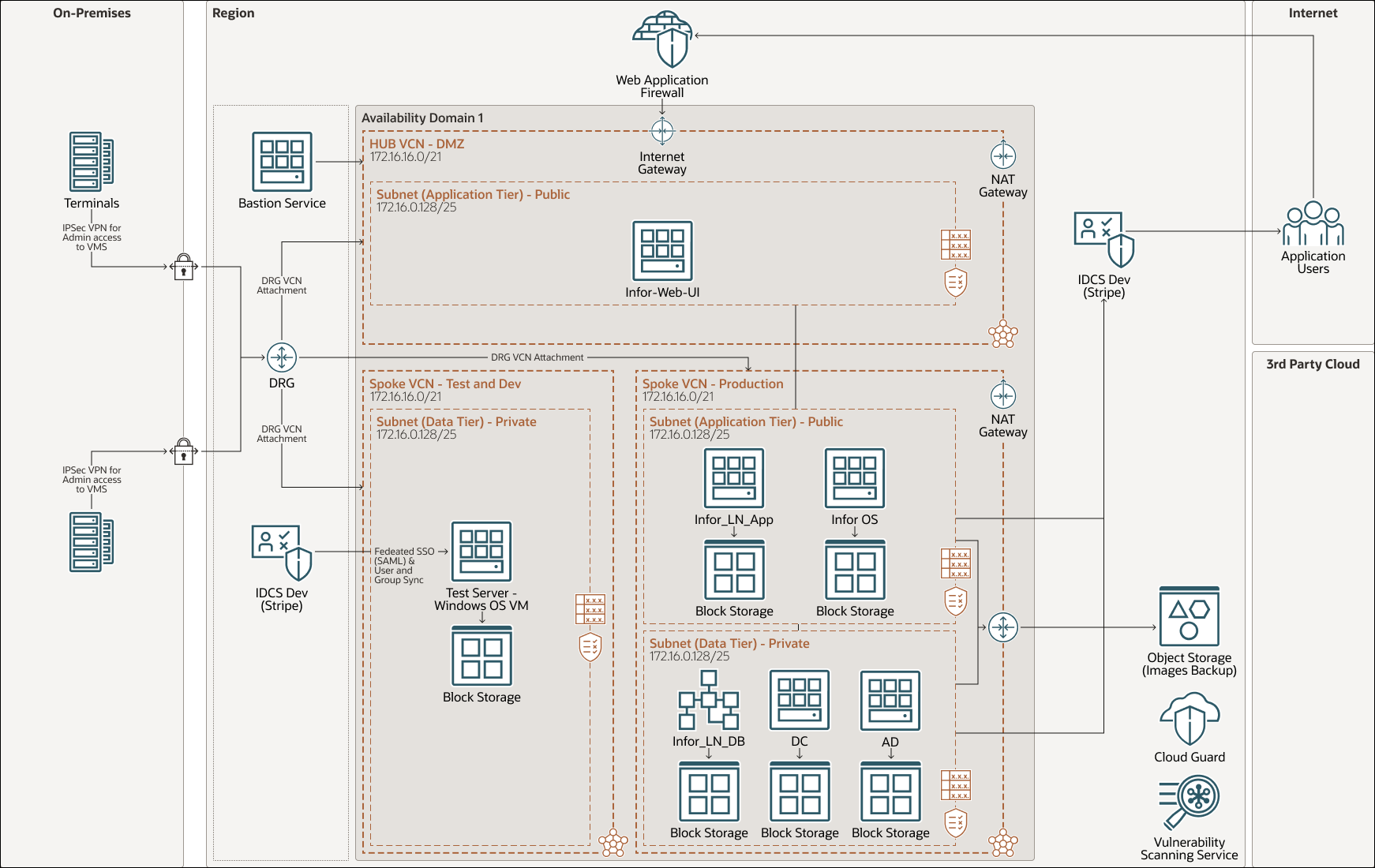

次のアーキテクチャ図は、Infor LNおよびInfor OSをOCIにデプロイするために必要なランディング・ゾーン構成およびリソースを示しています。このアーキテクチャでは、Infor LNおよびInfor OSが同じデータベースを共有し、アイデンティティ・プロバイダとしてOCIでホストされているドメイン・コントローラ(DC)とともにMicrosoft Active Directory (AD)を使用することを想定しています。Oracle Identity Cloud Serviceは、ADとInfor LN/Infor OS間の識別フェデレーションとシングル・サインオンの有効化を管理します。

- テナント

Oracle Cloud Infrastructureに登録すると、Oracleによって会社のテナンシが作成されます。テナンシは、クラウド・リソースを作成、整理および管理するための、Oracle Cloud Infrastructure内のセキュアで分離されたパーティションです。

- リージョン

Oracle Cloud Infrastructureリージョンは、アベイラビリティ・ドメインと呼ばれる1つ以上のデータ・センターを含むローカライズされた地理的領域です。地方は他の地域から独立し、たくさんの距離(国や大陸など)を分けることができます。

- コンパートメント

コンパートメントは、Oracle Cloud Infrastructureテナンシ内のリージョン間論理パーティションです。コンパートメントを使用してOracle Cloud内のリソースを編成し、リソースへのアクセスを制御し、使用割当てを設定します。特定のコンパートメント内のリソースへのアクセスを制御するには、誰がリソースにアクセスできるか、および誰が実行できるアクションを指定するポリシーを定義します。

- 可用性ドメイン

アベイラビリティ・ドメインは、リージョン内のスタンドアロンで独立したデータ・センターです。各可用性ドメインの物理リソースは、フォルト・トレランスを提供する他の可用性ドメインのリソースから分離されます。アベイラビリティ・ドメインは電源や冷却、内部アベイラビリティ・ドメイン・ネットワークなどのインフラを共有しません。そのため、1つの可用性ドメインで障害が発生しても、リージョン内の他の可用性ドメインには影響しません。

- フォルト・ドメイン

フォルト・ドメインは、可用性ドメイン内のハードウェアおよびインフラのグループです。アベイラビリティ・ドメインごとに3つのフォルト・ドメインがあり、独立した電源とハードウェアです。複数のフォルト・ドメインにリソースを分散する場合、アプリケーションは、物理サーバーの障害、システムのメンテナンス、およびフォルト・ドメイン内の電源障害を許容できます。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定する、カスタマイズ可能なソフトウェアで定義されたネットワークです。従来のデータ・センター・ネットワークと同様に、VCNではネットワーク環境を完全に制御できます。VCNには複数の重複しないCIDRブロックを含めることができ、VCNの作成後に変更できます。VCNをサブネットに分割できます。サブネットはリージョンまたは可用性ドメインにスコープ指定できます。各サブネットは、VCN内の他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックまたはプライベートにできます。

- ロード・バランサ

Oracle Cloud Infrastructure Load Balancingサービスは、1つのエントリ・ポイントからバック・エンド内の複数のサーバーへの自動トラフィック分散を提供します。ロード・バランサは、様々なアプリケーションへのアクセスを提供します。

- セキュリティ・リスト

サブネットごとに、サブネットとの間で送受信を許可する必要があるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- NATゲートウェイ

NATゲートウェイを使用すると、VCN内のプライベート・リソースは、着信インターネット接続にそれらのリソースを表示せずに、インターネット上のホストにアクセスできます。

- サービス・ゲートウェイ

サービス・ゲートウェイは、VCNからOracle Cloud Infrastructure Object Storageなどの他のサービスへのアクセスを提供します。VCNからOracleサービスへのトラフィックは、Oracleネットワーク・ファブリック上に移動し、インターネットを通過することはありません。

- Webアプリケーション・ファイアウォール

Oracle Cloud Infrastructure Web Application Firewall (Oracle WAF)は、クラウドベースのグローバル・セキュリティ・サービスであり、不正なインターネット・トラフィックからアプリケーションを保護します。Oracle Cloud Infrastructure管理コンソールと完全に統合されているWAFは、インターネットに直接接続されているWebアプリケーションを保護し、組織のWebアプリケーション全体で一貫したルール適用を提供します。

- クラウド・ガード

Oracle Cloud Guardを使用して、Oracle Cloud Infrastructure内のリソースのセキュリティを監視および維持できます。クラウド・ガードでは、セキュリティの弱みについてリソースを調査し、オペレータとユーザーのリスクのあるアクティビティを監視するために定義できるディテクタ・レシピを使用します。構成ミスまたはセキュアでないアクティビティが検出されると、クラウド・ガードは、定義できるレスポンダ・レシピに基づいて修正アクションを推奨し、それらのアクションの実行を支援します。

- セキュリティ・ゾーン

セキュリティ・ゾーンは、データの暗号化やコンパートメント全体のネットワークへのパブリック・アクセスの防止などのポリシーを適用することで、Oracleのセキュリティのベスト・プラクティスを確実に開始します。セキュリティ・ゾーンは同じ名前のコンパートメントに関連付けられ、そのコンパートメントおよびそのサブコンパートメントに適用されるセキュリティ・ゾーン・ポリシーまたはレシピが含まれます。標準コンパートメントをセキュリティ・ゾーン・コンパートメントに追加または移動することはできません。

- オブジェクト・ストレージ

オブジェクト・ストレージは、データベースのバックアップ、分析データ、イメージやビデオなどの豊富なコンテンツなど、あらゆるコンテンツ・タイプの構造化および非構造化データにすばやくアクセスできます。インターネットから直接またはクラウド・プラットフォームから、安全かつセキュアにデータを格納し、取得できます。パフォーマンスやサービスの信頼性が低下することなく、ストレージをシームレスにスケーリングできます。迅速、即時、頻繁にアクセスするために必要な「ホット」ストレージには、標準ストレージを使用します。長期間保持し、ほとんどアクセスできない「コールド」ストレージのアーカイブ・ストレージを使用します。

- Oracle Database Cloud Service

Oracle Database Cloud ServiceではOracleデータベースをクラウド内で簡単に構築、スケーリングおよび保護できます。データベースはDB System上に、ブロック・ボリュームを備えた仮想マシンとして作成します。どちらの場合も、高パフォーマンスでコスト効率的な価格が実現します。このサービスにより、仮想クラウド・ネットワーク・レイヤーにある仮想マシン・サーバーへの「クラウドファースト」なOracle RAC実装のサポートが可能になります。

- インターネット・ゲートウェイ

インターネット・ゲートウェイは、VCNのエッジをインターネットに接続するためのオプションの仮想ルーターです。ゲートウェイを使用するには、接続の両端のホストに、ルーティングのためのパブリックIPアドレスが必要です。VCNで生成され、パブリックIPアドレス(VCNの内部または外部)を宛先にしている接続は、インターネット・ゲートウェイを経由します。VCN外部で生成され、VCN内部のパブリックIPアドレスを宛先とする接続は、インターネット・ゲートウェイを経由します。

- 動的ルーティング・ゲートウェイ(DRG)

DRGは仮想ルーターとして機能し、オンプレミス・ネットワークとVCN間のトラフィックのパスを提供します。また、CN間のトラフィックのルーティングにも使用できます。様々なタイプの添付を使用して、様々なリージョンおよびテナンシのコンポーネントを使用してカスタム・ネットワーク・トポロジを構築できます。各DRGアタッチメントには、DRGに入っているパケットを次のホップにルーティングするために使用されるルート表が関連付けられています。静的ルートに加えて、アタッチされたネットワークからのルートは、オプションのインポート・ルート・ディストリビューションを使用してDRGルート表に動的にインポートされます。

- Bastionサービス

Oracle Cloud Infrastructure Bastionを使用すると、パブリック・エンドポイントがないターゲット・リソースに、制約と時間制限付きでアクセスできるようになります。Bastionsでは、認可されたユーザーが、Secure Shell (SSH)セッションを使用して特定のIPアドレスからターゲット・リソースに接続できます。接続したユーザーは、SSHでサポートされている任意のソフトウェアまたはプロトコルを使用してターゲット・リソースとやり取りできます。たとえば、リモート・デスクトップ・プロトコル(RDP)を使用してWindowsホストに接続したり、Oracle Net Servicesを使用してデータベースに接続したりできます。

- アイデンティティ・クラウド・サービス

Oracle Identity Cloud Service (IDCS)は、Oracle Public Cloud (OPC)で利用可能なIdentity-as-a-Service (IDaaS)ソリューションです。これは、PaaSおよびSaaSアカウントのプロビジョニングおよびプロビジョニング解除の自動化によるエンタープライズ・コントロールの拡張、エンタープライズ・アイデンティティ・ストアや認証サービスとのシームレスな統合によるクラウド・アプリケーションへのアクセスのユーザー・エクスペリエンスの簡素化、クラウド・アプリケーションの使用状況を明確にレポートすることでコンプライアンス・アクティビティの促進を目的としています。

推奨

- VCN

VCNを作成する際、必要なCIDRブロックの数と、VCNのサブネットにアタッチする予定のリソース数に基づいて各ブロックのサイズを決定します。標準のプライベートIPアドレス領域内にあるCIDRブロックを使用します。

プライベート接続を設定する他のネットワーク(Oracle Cloud Infrastructure、オンプレミス・データ・センターまたは他のクラウド・プロバイダ)と重複しないCIDRブロックを選択します。

VCNを作成した後、そのCIDRブロックを変更、追加および削除できます。

サブネットを設計する際は、トラフィック・フローおよびセキュリティ要件を考慮してください。セキュリティ境界として機能する、特定の層またはロール内のすべてのリソースを同じサブネットにアタッチします。

リージョナル・サブネットを使用します。

- セキュリティ

Oracle Cloud Guardを使用して、Oracle Cloud Infrastructure内のリソースのセキュリティを事前にモニターおよび保守します。クラウド・ガードでは、セキュリティの弱みについてリソースを調査し、オペレータとユーザーのリスクのあるアクティビティを監視するために定義できるディテクタ・レシピを使用します。構成ミスまたはセキュアでないアクティビティが検出されると、クラウド・ガードは、定義できるレスポンダ・レシピに基づいて修正アクションを推奨し、それらのアクションの実行を支援します。

最大限のセキュリティが必要なリソースの場合、Oracleではセキュリティ・ゾーンを使用することをお薦めします。セキュリティ・ゾーンは、ベスト・プラクティスに基づいたセキュリティ・ポリシーのOracle定義のレシピに関連付けられたコンパートメントです。たとえば、セキュリティ・ゾーン内のリソースにパブリック・インターネットからアクセスできず、顧客管理キーを使用して暗号化する必要があります。セキュリティ・ゾーンでリソースを作成して更新すると、Oracle Cloud Infrastructureでは、その操作がセキュリティ・ゾーン・レシピのポリシーに対して検証され、ポリシーに違反する操作が拒否されます。

- クラウド・ガード

Oracleが提供するデフォルトのレシピをクローニングおよびカスタマイズし、カスタム・ディテクタおよびレスポンダ・レシピを作成します。これらのレシピでは、警告を生成するセキュリティ違反のタイプと、警告に対して実行できるアクションを指定できます。たとえば、可視性がパブリックに設定されているオブジェクト・ストレージ・バケットを検出できます。

テナンシ・レベルでクラウド・ガードを適用して、広範なスコープをカバーし、複数の構成を維持するための管理負荷を軽減します。

管理対象リスト機能を使用して、特定の構成をディテクタに適用することもできます。

- セキュリティ・ゾーン

Oracleが提供するデフォルトのレシピをクローニングおよびカスタマイズし、カスタム・ディテクタおよびレスポンダ・レシピを作成します。これらのレシピでは、警告を生成するセキュリティ違反のタイプと、警告に対して実行できるアクションを指定できます。たとえば、可視性がパブリックに設定されているオブジェクト・ストレージ・バケットを検出できます。

テナンシ・レベルでクラウド・ガードを適用して、広範なスコープをカバーし、複数の構成を維持するための管理負荷を軽減します。

管理対象リスト機能を使用して、特定の構成をディテクタに適用することもできます。

- ネットワーク・セキュリティ・グループ(NSG)

NSGを使用して、特定のVNICに適用されるイングレスおよびエグレス・ルールのセットを定義できます。NSGではVCNのサブネット・アーキテクチャをアプリケーションのセキュリティ要件から分離できるため、セキュリティ・リストではなくNSGを使用することをお薦めします。

NSGを使用して、特定のVNICに適用されるイングレスおよびエグレス・ルールのセットを定義できます。NSGではVCNのサブネット・アーキテクチャをアプリケーションのセキュリティ要件から分離できるため、セキュリティ・リストではなくNSGを使用することをお薦めします。

- ロード・バランサの帯域幅

ロード・バランサの作成時に、固定帯域幅を提供する事前定義済のシェイプを選択するか、帯域幅範囲を設定してトラフィック・パターンに基づいて帯域幅を自動的にスケールさせるカスタム(フレキシブル)シェイプを指定できます。どちらの方法でも、ロード・バランサの作成後いつでもシェイプを変更できます。

注意事項

このリファレンス・アーキテクチャをデプロイする際には、次の要因を考慮してください。

- 環境

このアーキテクチャは、Infor-LNおよびInfor-OSのテストと開発のための環境において1つのマシンにあります。本番環境では、冗長性なしでシングルトン・モデルが適用されます。

- セキュリティ

オンプレミス・ターミナルからOCIリソースへのアクセスを容易にするために、VPNアクセスが維持されます。Webアプリケーション・ファイアウォールで保護されているインターネット・アクセス。アプリケーション・レベル・アクセスはIDCSによってメンテナンスされます

- 可用性

このアーキテクチャでは、Infor-LNとInfor-OSの両方の単一ノードを想定しています。このデプロイメントを拡張して、両方のアプリケーションに高可用性設定を実装できます

- コスト

このアーキテクチャは、リソース視点から導入するためのコスト効果の高い方法とみなされています。非本番用のInofr-LNおよびInfor-OSの1つの環境、統合データベースを使用する本番の各アプリケーションの1つのサーバー。