Oracle Integration Cloudによるマルチクラウド・プライベート・ネットワーク接続の確立

Amazon Web Services VPC、Azure Vnet、Google Cloud Computing VPC、またはオンプレミスのプライベート・ネットワーク(SaaSまたはオンプレミス・エンタープライズ・アプリケーションを含む)などのプライベート・ネットワークで実行されているサービスまたはアプリケーションを統合する必要がある場合は、Oracle Integration Cloud Service (OIC)および接続エージェントを使用してプライベート・エンドポイント接続を確立できます。

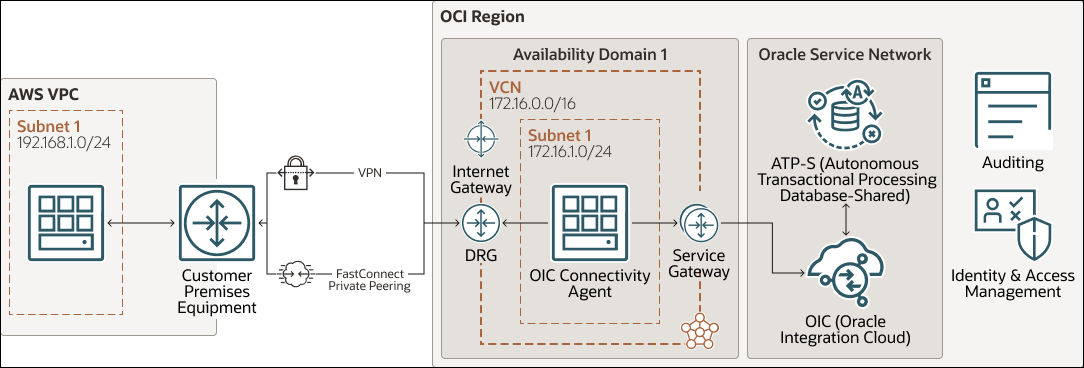

このアーキテクチャは、Oracle Integration Cloud Serviceからのアウトバウンド統合の一環として、パブリック・インターネットを経由してトラフィックを指示することなく、マルチクラウド・プライベート・ネットワークとOracleのクラウド・サービスまたはアプリケーションの間の必要な接続を提供します。

アーキテクチャ

このリファレンス・アーキテクチャは、パブリック・インターネットを介したトラフィック・ルーティングを必要とせずに、Oracle Integration Cloudを介してOSNのOracle Autonomous Transactional Processing Database - Shared Database (ATP-S)から、AWSプライベート・ネットワークのVirtual Private Cloud (VPC)で実行されているサービスまたはアプリケーションに接続する方法を示しています。

このシナリオでは、OIC接続エージェントとしてAWSプライベート・サービスまたはアプリケーションと通信します。OIC接続エージェントは、VCNのプライベート・サブネット上のOracle Cloud Infrastructure Computeインスタンスにインストールされます。エージェントは、サービス・ゲートウェイの片方で、サービス・ゲートウェイと、動的ルーティング・ゲートウェイ(DRG)およびFastConnectプライベート・ピアリングまたはVPNを通じて他方でAWSプライベート・ネットワーク上で実行されているサービスまたはアプリケーションと通信します。

次の図は、このリファレンス・アーキテクチャを示しています。

- リージョン

Oracle Cloud Infrastructureリージョンは、可用性ドメインと呼ばれる1つ以上のデータ・センターが含まれる、ローカライズされた地理的な領域です。リージョンは他のリージョンから独立しており、巨大な距離は(国全体または大陸にわたって)分離できます。

- コンパートメント

コンパートメントは、Oracle Cloud Infrastructureテナンシ内のリージョン間論理パーティションです。コンパートメントを使用して、Oracle Cloud内のリソースを編成し、リソースへのアクセスを制御して、使用割当て制限を設定します。特定のコンパートメントのリソースへのアクセスを制御するには、リソースにアクセスできるユーザーおよび実行できるアクションを指定するポリシーを定義します。

- 可用性ドメイン

可用性ドメインは、リージョン内の独立したスタンドアロン・データ・センターです。各アベイラビリティ・ドメインの物理リソースは、フォルト・トレランスを提供する他のアベイラビリティ・ドメインのリソースから分離されます。アベイラビリティ・ドメインは、電源や冷却、内部の可用性ドメイン・ネットワークなどのインフラを共有しません。そのため、1つの可用性ドメインでの障害が、リージョン内の他の可用性ドメインに影響しない可能性があります。

- 仮想クラウド・ネットワーク(VCN)とサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定する、カスタマイズ可能なソフトウェア定義のネットワークです。従来のデータ・センター・ネットワークと同様に、CNはネットワーク環境を完全に制御できます。VCNには、VCNの作成後に変更できる複数の重複しないCIDRブロックを含めることができます。VCNをサブネットにセグメント化できます。これは、リージョンまたは可用性ドメインにスコープを設定できます。各サブネットは、VCN内の他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックでもプライベートでもかまいません。

- セキュリティ・リスト

サブネットごとに、サブネットの内外で許可する必要があるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- サービス・ゲートウェイ

サービス・ゲートウェイは、VCNからOracle Cloud Infrastructure Object Storageなどの他のサービスへのアクセスを提供します。VCNからOracle Serviceへのトラフィックは、Oracleネットワーク・ファブリック上を移動し、インターネットを経由することはありません。

- FastConnect

Oracle Cloud Infrastructure FastConnectは、データ・センターとOracle Cloud Infrastructureとの専用のプライベート接続を簡単に作成する方法を提供します。FastConnectは、インターネットベースの接続と比較して、高帯域幅オプションとより信頼性の高いネットワーキング体験を提供します。

- プライベート・ピアリング

プライベートIPアドレスを使用して既存のインフラストラクチャを拡張します。

- VPN接続

Oracle Cloud Infrastructure VPN Connectは、パブリック・インターネットを介してOracle CloudとプライベートITインフラストラクチャ間の暗号化接続を作成できるIPsec VPNです。

- Dynamic Routing Gateway(DRG)

VCNと他のクラウド・プライベートまたはオンプレミス・ネットワーク間のプライベート・ネットワーク・トラフィックのパスを提供するためにVCNに追加された仮想ルーター。

- 自律型データベース

Oracle Cloud Infrastructureの自律型データベースは、トランザクション処理およびデータ・ウェアハウス・ワークロードに使用できる、完全に管理された事前構成済のデータベース環境です。ハードウェアの構成や管理、ソフトウェアのインストールを行う必要はありません。Oracle Cloud Infrastructureでは、データベースの作成や、データベースのバックアップ、パッチ適用、アップグレードおよびチューニングが処理されます。

- Autonomous Transaction Processing

Oracle Autonomous Transaction Processingは、トランザクション処理ワークロード用に最適化された、自動運転、自己保護および自己修復データベース・サービスです。ハードウェアの構成や管理、ソフトウェアのインストールを行う必要はありません。Oracle Cloud Infrastructureでは、データベースの作成や、データベースのバックアップ、パッチ適用、アップグレードおよびチューニングが処理されます。

- Oracle Integration Cloud(Oic)

Oracle Integration Cloudを使用すれば、クラウド・アプリケーションとオンプレミス・アプリケーションの統合、ビジネス・プロセスの自動化、ビジネス・プロセスのインサイトの取得、ビジュアル・アプリケーションの開発、SFTP準拠のファイル・サーバーを使用したファイルの格納と取得、およびB2B取引パートナとのビジネス・ドキュメントの交換がすべて1つの場所で実行されます。

- OIC接続エージェント

接続エージェントを使用して、プライベート・ネットワークまたはオンプレミス・ネットワーク内のアプリケーション間およびOracle Integration Cloud間のハイブリッド統合を作成し、メッセージを交換できます。

- バックボーン

Oracle IaaSおよびPaaSサービスを、同じまたは他の任意のOCIリージョンで実行されているOracle SaaSに相互接続するための、専用のセキュアなネットワーク。

- 顧客オンプレミス機器(CPE)

オンプレミス・ネットワークに存在し、VPN接続を確立するネットワーク・アセットを表すオブジェクト。ほとんどのボーダー・ファイアウォールはCPEとして機能しますが、個別のデバイス(アプライアンスやサーバーなど)はCPEにできます。

- AWS Virtual Private Cloud(Amazon Web Services VPC)

定義した仮想ネットワークにAWSリソースを起動できます。この仮想ネットワークは、AWSのスケーラブルなインフラストラクチャを使用するメリットとともに、独自のデータ・センターで運用する従来のネットワークと密接に似ています。

推奨

- VCN

VCNを作成する際、VCNのサブネットにアタッチする予定のリソース数に基づいて、必要なCIDRブロックの数および各ブロックのサイズを決定します。標準のプライベートIPアドレス領域内にあるCIDRブロックを使用します。

プライベート接続を設定する他のネットワーク(Oracle Cloud Infrastructure、オンプレミス・データ・センターまたは別のクラウド・プロバイダ)と重複しないCIDRブロックを選択します。

VCNを作成した後、そのCIDRブロックを変更、追加および削除できます。

サブネットを設計する際は、トラフィック・フローおよびセキュリティ要件を考慮してください。特定の層またはロール内のすべてのリソースを、セキュリティ境界として機能する同じサブネットにアタッチします。

リージョナル・サブネットを使用します。

- OICインスタンスへのアクセスの制限

許可リスト(以前のホワイトリスト)を構成することで、Oracle Integrationインスタンスにアクセスできるネットワークを制限します。特定のIPアドレス、Classless Inter-Domain Routing (CIDR)ブロックおよび指定した仮想クラウド・ネットワークからのユーザーのみが、Oracle Integrationインスタンスにアクセスできます。

- 接続性

Oracle Cloud Infrastructureにリソースをデプロイすると、小規模から始めて、オンプレミス・ネットワークに1つの接続で始めることができます。この1つの接続は、FastConnectまたはIPSec VPN経由の場合があります。冗長性を計画するには、オンプレミス・ネットワークとOracle Cloud Infrastructureの間のすべてのコンポーネント(ハードウェア・デバイス、施設、回線および電源)を考慮してください。また、パス間で施設が共有されないように、多様性も考慮してください。

- 高可用性環境での接続エージェントの使用

接続エージェントは、Oracle Integrationで高可用性環境で使用できます。接続エージェントは、異なるホストに2回インストールします。接続エージェントは水平方向にスケーリングできるため、エージェント・グループに対して複数のエージェントを実行するすべての利点が得られます。これにより、パフォーマンスが向上し、フェイルオーバーのメリットが拡張されます。

注意事項

この参照アーキテクチャをデプロイするときは、次の点を考慮してください。

- 拡張性

Oracle Integrationインスタンスの作成時に、管理者は、インスタンスごとに使用する予定のメッセージ・パックの数を指定します。

- リソース制限

テナンシのベスト・プラクティス、サービス別の制限およびコンパートメント割当てを考慮します。

- セキュリティ

OCI Identity and Access Management (IAM)ポリシーを使用して、クラウド・リソースにアクセスできるユーザーおよび実行できる操作を制御します。データベース・パスワードまたはその他のシークレットを保護するには、OCI Vaultサービスの使用を検討してください。

- パフォーマンスとコスト

OCIは、広範な種類のアプリケーションおよびユースケースに対応するコンピュート・シェイプを提供しています。コンピュート・インスタンスのシェイプは慎重に選択してください。最低コストでロードに最適なパフォーマンスを提供するシェイプを選択します。より多くのパフォーマンス、メモリーまたはネットワーク帯域幅が必要な場合は、より大きなシェイプに変更できます。

- 可用性

デプロイメント要件とリージョンに基づいて、高可用性オプションの使用を検討してください。オプションには、リージョン内の複数のアベイラビリティ・ドメインにリソースを分散し、アベイラビリティ・ドメイン内のフォルト・ドメインにリソースを分散することが含まれます。

フォルト・ドメインは、単一のアベイラビリティ・ドメイン内にデプロイされたワークロードに対して最適な回復性を提供します。アプリケーション層で高可用性を実現するには、アプリケーション・サーバーを異なるフォルト・ドメインにデプロイし、ロード・バランサを使用してアプリケーション・サーバー間でクライアント・トラフィックを分散します。

- モニタリングとアラート

ノードのCPUおよびメモリー使用量に対する監視およびアラートを設定して、必要に応じてシェイプをスケール・アップまたはスケール・ダウンできます。