Oracle Cloud Infrastructureランディング・ゾーンを使用したインターネット営業ポータルのデプロイ

Mythicsは、連邦政府、州政府および地方政府機関がワークロードをクラウドで構成および保護できるように、Center for Internet Security (CIS)のベンチマークを満たすセキュアなランディング・ゾーンをOracle Cloud Infrastructure (OCI)にデプロイしました。

Mythicsは、OCIランディング・ゾーンを使用して、インスタンスの作成から数時間以内に任意の環境を迅速にカスタマイズ、構成および保護できます。

Mythicsは、独自のOCIテナンシに、マーケティング、セールス、契約、法務、会計、業務の各グループをサポートするインターネット・セールス・ポータルを導入しました。APEXのフォームとウィザード、およびOracle NetSuiteと統合するデータウェアハウスを使用して、Mythicsはこれらの各部門から内部承認を追跡およびルーティングできるようになり、毎月何十万もの販売トランザクションを生成し、ワークフロー承認トランザクションを電子メールで送信できるようになりました。

Mythicsは、OCIランディング・ゾーンを使用してインターネット販売ポータルをデプロイすることで、次のことを行います。

- パフォーマンスと可用性の向上: Mythicsは、複数のコンピュート・コアを使用してトランザクションを迅速に処理できるようになり、ロード・バランサを使用して高可用性を維持できるようになりました。Mythicsは、ディザスタ・リカバリ機能を活用して、月末、四半期末、年末などの季節的なバーストでもオンデマンドで迅速にスケールインまたはスケールアウトできます。

- 複雑なセキュリティ構成の自動化: Mythicsは、インスタンスの作成から数時間以内に、環境を迅速にカスタマイズ、構成および保護できます。

- カスタマイズ可能なセキュリティ・ポスチャを作成: Mythicsは、OCIランディング・ゾーン・テンプレートを再利用および変更し、公共部門または商用顧客環境に適用して、OCI上のあらゆるタイプのワークロードを実行することもできます。

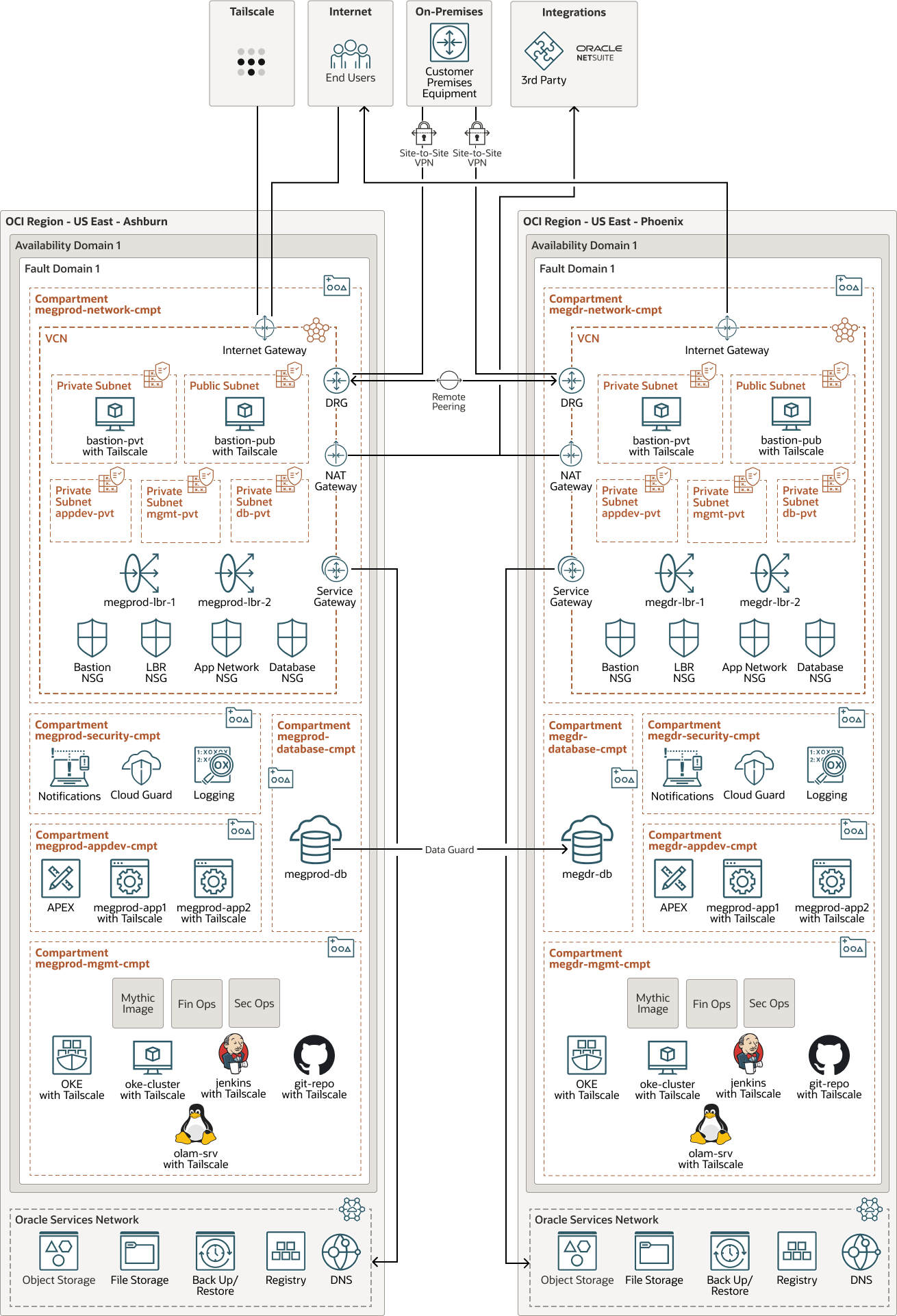

アーキテクチャ

Mythicsは、インターネット販売ポータルの環境を保護するために、Oracle Cloud Infrastructure (OCI)ランディング・ゾーンをデプロイしました。

Mythicsは、OCIランディング・ゾーン・テンプレートを使用して、仮想クラウド・ネットワーク(VCN)と複数のサブネットおよびコンパートメントを自動的に作成しました。サブネットは、ネットワーク分離とセグメンテーション、セキュリティ・リスト、ルート表およびネットワーク・セキュリティ・グループ(NSG)を使用して作成されました。

- appdev-pvt: アプリケーション・リソースのプライベート・サブネット

- mgmt-pvt: 管理リソース用のプライベート・サブネット

- db-pvt: データベース・リソースのプライベート・サブネット

- bastion-pvt: 要塞ホスト・アクセス用のプライベート・サブネット

- bastion-pub: 要塞ホスト・アクセス用のパブリック・サブネット

Mythicsは、コンパートメントを使用してリソースへのアクセスをグループ化および制御しました。Mythicsは、グループとポリシーを作成し、リソースにアクセスできるユーザーを制御するための適切な権限を割り当てることで、最小権限アクセス・モデルを実装しました。ランディング・ゾーンでは、デフォルトで5つのコンパートメントが作成されます。

- megprod-network-cmpt: ネットワーク・リソースのコンパートメント

- megprod-security-cmpt: 通知、クラウド・ガードおよびログを含むセキュリティ・リソースのコンパートメント

- megprod-appdev-cmpt: APEXおよびアプリケーション・サーバー用のコンパートメント

- megprod-database-cmpt: データベース・サーバーのコンパートメント

- megprod-mgmt-cmpt: 管理リソース用のコンパートメント

Mythicsは、OCIランディング・ゾーンを使用して、セキュリティ・ポスチャ管理のためのOracle Cloud Guard、ログの統合のためのOCI Logging、OCI Notificationsなどのセキュリティ・ツールを自動的にデプロイしました。次に、神話は、次のものを含むコンポーネントのレイヤーになります。

- フォーム、ウィザードおよびワークフローのロー・コード・アプリケーション開発のためのAPEX

- アプリケーション・プロセス用の2つの仮想マシン(VM)インスタンス。高可用性のためにロード・バランシングされます。

- 200,000を超える現在および過去の販売トランザクションを格納するための仮想マシンおよびデータ・ウェアハウスで実行されるOracle Database Cloud Service

- リソース管理を自動化するOCI Kubernetes Engine (OKE)クラスタ

- OKEクラスタに含まれるJenkins、Gitリポジトリ、Oracle Linux Automation Manager (OLAM)などのツールで、ソフトウェアの開発、テスト、デプロイメントおよび管理を自動化します

- オンプレミス・ネットワークを介して、およびインターネットからアクセス可能なパブリック・サブネットから、プライベート・サブネットからのアクセスを提供する要塞ホスト

ユーザーは、インターネット・ゲートウェイを使用してインターネット営業ポータルにアクセスします。Mythicsの開発者および管理者は、セキュリティを強化するためにTailscaleを使用して、オンプレミスの場所から環境を管理します。オンプレミス・ネットワークは、顧客のオンプレミス機器(CPE)と動的ルーティング・ゲートウェイ(DRG)に接続されたVPN IPSecトンネルを使用して接続されます。インターネットから、Mythics開発者は、どこからでもアクセスできるデバイスとアプリケーションを保護するVPNサービスであるTailscaleを使用して環境にアクセスします。Tailscaleでは、グループ、ポリシー、およびネットワーク・ルールの使用に加えて、Mythicsがエッジ・ネットワーク・アクセスを制御し、それによって付与するアクセスの正確なレベルを微調整できます。たとえば、Mythics開発者はOKEクラスタおよびアプリケーションにアクセスできますが、管理者はアプリケーション・サーバー・インスタンスにのみアクセスでき、ゼロトラスト・アクセス・ネットワークに追加のセキュリティ・レイヤーを作成できます。

NATゲートウェイは、Oracle NetSuiteとの統合に使用されます。Oracle NetSuite CRM/ERPは15分ごとに更新され、一連のAPEXダッシュボードおよびアドホック・レポートによって毎日マイニングされます。REST APIは自動化ポイントとして使用され、データベースからNetSuiteに変更をプッシュします。追加の統合ポイントにより、Mythicsはアプリケーションをライセンス・オーケストレータとして使用し、無制限のライセンス契約(ULA)を通じて大規模な契約を管理できます。

ディザスタ・リカバリの場合、アプリケーションはアクティブ/パッシブ構成にデプロイされます。米国東部リージョン- アッシュバーンがプライマリ・リージョンであり、米国西部リージョン- フェニックスはディザスタ・リカバリ(DR)サイトです。2つのリージョンは、2つのDRG間のリモート・ピアリングを使用して接続されます。ロード・バランサは、アッシュバーンで障害が発生した場合にユーザーをDRサイトにリダイレクトします。データベースは、Oracle Data Guardを使用してアッシュバーンからフェニックスにレプリケートされます。ファイル・ストレージ・サービスおよびオブジェクト・ストレージは、アッシュバーンからフェニックスにレプリケートされます。OCIネイティブ・バックアップ・サービスは、インフラストラクチャのバックアップに使用されます。

- より多くのPlatform-as-a-Service (PaaS)オプションを利用

- 仮想マシンで実行されているOracle Database Cloud ServiceからOracle Autonomous Databaseにデータベースを移行し、Mythicsチームをデータベースの運用とメンテナンスから解放します

次の図は、ネットワークおよびディザスタ・リカバリのアーキテクチャを示しています。

このアーキテクチャには、次のコンポーネントがあります。

- Tenancy

テナンシは、Oracle Cloud Infrastructureのサインアップ時にOracle Cloud内でOracleによって設定される、セキュアで分離されたパーティションです。テナンシ内のOracle Cloudでリソースを作成、編成および管理できます。テナンシは、会社または組織と同義です。通常、会社は1つのテナンシを持ち、そのテナンシ内の組織構造を反映します。通常、1つのテナンシは1つのサブスクリプションに関連付けられ、1つのサブスクリプションには通常、1つのテナンシのみが含まれます。

- リージョン

Oracle Cloud Infrastructureリージョンとは、可用性ドメインと呼ばれる1つ以上のデータ・センターを含む、ローカライズされた地理的領域です。リージョンは他のリージョンから独立し、長距離の場合は(複数の国または大陸にまたがって)分離できます。

- コンパートメント

コンパートメントは、Oracle Cloud Infrastructureテナンシ内のリージョン間論理パーティションです。Oracle Cloudリソースの使用割当てを編成、制御および設定するには、コンパートメントを使用します。特定のコンパートメントでは、アクセスを制御し、リソースの権限を設定するポリシーを定義します。

- 可用性ドメイン

可用性ドメインは、リージョン内の独立したスタンドアロン・データ・センターです。各可用性ドメイン内の物理リソースは、他の可用性ドメイン内のリソースから分離されているため、フォルト・トレランスが提供されます。可用性ドメインどうしは、電力や冷却、内部可用性ドメイン・ネットワークなどのインフラを共有しません。そのため、ある可用性ドメインでの障害は、リージョン内の他の可用性ドメインには影響しません。

- フォルト・ドメイン

フォルト・ドメインは、可用性ドメイン内のハードウェアおよびインフラストラクチャのグループです。各アベイラビリティ・ドメインに3つのフォルト・ドメインがあり、電源とハードウェアは独立しています。複数のフォルト・ドメインにリソースを分散する場合、アプリケーションは、物理サーバーの障害、システム・メンテナンスおよびフォルト・ドメイン内の電源障害を許容できます。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定する、カスタマイズ可能なソフトウェア定義のネットワークです。従来のデータ・センター・ネットワークと同様に、VCNsではネットワーク環境を制御できます。VCNには重複しない複数のCIDRブロックを含めることができ、VCNの作成後にそれらを変更できます。VCNをサブネットにセグメント化して、そのスコープをリージョンまたは可用性ドメインに設定できます。各サブネットは、VCN内の他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックにもプライベートにもできます。

- ルート表

仮想ルート表には、通常ゲートウェイを介して、サブネットからVCN外部の宛先にトラフィックをルーティングするルールが含まれます。

- セキュリティ・リスト

サブネットごとに、サブネット内外で許可する必要があるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- サイト間VPN

Site-to-Site VPNは、オンプレミス・ネットワークとOracle Cloud InfrastructureのVCNs間にIPSec VPN接続を提供します。IPSecプロトコル・スイートは、パケットがソースから宛先に転送される前にIPトラフィックを暗号化し、到着時にトラフィックを復号化します。

- インターネット・ゲートウェイ

インターネット・ゲートウェイは、VCN内のパブリック・サブネットとパブリック・インターネット間のトラフィックを許可します。

- 動的ルーティング・ゲートウェイ(DRG)

The DRG is a virtual router that provides a path for private network traffic between VCNs in the same region, between a VCN and a network outside the region, such as a VCN in another Oracle Cloud Infrastructure region, an on-premises network, or a network in another cloud provider.

- ネットワークアドレス変換(NAT)ゲートウェイ

NATゲートウェイを使用すると、VCN内のプライベート・リソースは、受信インターネット接続にこれらのリソースを公開することなく、インターネット上のホストにアクセスできます。

- サービス・ゲートウェイ

サービス・ゲートウェイは、VCNからOracle Cloud Infrastructure Object Storageなどの他のサービスへのアクセスを提供します。The traffic from the VCN to the Oracle service travels over the Oracle network fabric and does not traverse the internet.

- リモート・ピアリング

リモート・ピアリングを使用すると、インターネットまたはオンプレミス・ネットワークを介してトラフィックをルーティングすることなく、VCNsのリソースがプライベートIPアドレスを使用して通信できます。リモート・ピアリングにより、異なるリージョン内の別のVCNと通信する必要があるインスタンスに対してインターネット・ゲートウェイおよびパブリックIPアドレスが不要になります。

- ロード・バランサ

Oracle Cloud Infrastructure Load Balancingサービスは、単一のエントリ・ポイントからバックエンドの複数のサーバーへの自動トラフィック分散を提供します。

- Oracle Base Database Service

Oracle Base Database Serviceは、仮想マシン上のフル機能のOracleデータベースの構築、スケーリングおよび管理を可能にするOracle Cloud Infrastructure (OCI)データベース・サービスです。Oracle Base Database Serviceは、ローカル・ストレージのかわりにOCI Block Volumesストレージを使用し、Oracle Real Application Clusters (Oracle RAC)を実行して可用性を向上できます。

- Data Guard

Oracle Data GuardおよびOracle Active Data Guardは、1つ以上のスタンバイ・データベースを作成、維持、管理および監視する包括的なサービスのセットを提供し、本番のOracleデータベースを中断することなく使用可能にします。Oracle Data Guardでは、インメモリー・レプリケーションを使用して、これらのスタンバイ・データベースを本番データベースのコピーとしてメンテナンスします。計画停止または計画外停止により本番データベースが使用できなくなった場合、Oracle Data Guardはいずれかのスタンバイ・データベースを本番ロールに切り替えることで、停止に伴うダウンタイムを最小化できます。Oracle Active Data Guardは、ほとんどの読取りワークロードをスタンバイ・データベースにオフロードする追加機能を提供し、高度なデータ保護機能も提供します。

- クラウド・ガード

Oracle Cloud Guardを使用して、Oracle Cloud Infrastructure内のリソースのセキュリティをモニターおよびメンテナンスできます。クラウド・ガードでは、ディテクタ・レシピを使用して、リソースでセキュリティの弱点を調べたり、特定のリスクのあるアクティビティについてオペレータおよびユーザーをモニターしたりするために定義できます。構成の誤りやセキュアでないアクティビティが検出されると、クラウド・ガードは修正アクションを推奨し、ユーザーが定義できるレスポンダ・レシピに基づいてそれらのアクションの実行を支援します。

- APEXサービス

Oracle APEXは、Oracle Databaseがインストールされている任意の場所にデプロイできる、スケーラブルで機能豊富なセキュアなエンタープライズ・アプリケーションを構築できるロー・コード開発プラットフォームです。高度なソリューションを提供するために、幅広いテクノロジーの専門家である必要はありません。Oracle APEXには、ユーザー・インタフェース・テーマ、ナビゲーション・コントロール、フォーム・ハンドラ、アプリケーション開発プロセスを短縮する柔軟なレポートなどの組込み機能が含まれています。

- 通知

Oracle Cloud Infrastructure Notificationsサービスは、パブリッシュ/サブスクライブ・パターンを介して分散コンポーネントにメッセージをブロードキャストし、Oracle Cloud Infrastructureでホストされているアプリケーションに対して、セキュア、高信頼性、低レイテンシおよび永続的なメッセージを配信します。

- ロギングLoggingは、クラウド内のリソースから次のタイプのログへのアクセスを提供する、高度にスケーラブルな完全管理型のサービスです:

- 監査ログ: 監査サービスによって発行されたイベントに関連するログ。

- サービス・ログ: APIゲートウェイ、イベント、ファンクション、ロード・バランシング、オブジェクト・ストレージ、VCNフロー・ログなどの個々のサービスによって発行されるログ。

- カスタム・ログ: カスタム・アプリケーション、他のクラウド・プロバイダまたはオンプレミス環境からの診断情報を含むログ。

- Kubernetes Engine

Oracle Cloud Infrastructure Kubernetes Engine (OCI Kubernetes EngineまたはOKE)は、コンテナ化されたアプリケーションをクラウドにデプロイするために使用できる、完全に管理されたスケーラブルで可用性の高いサービスです。アプリケーションで必要なコンピュート・リソースを指定すると、KubernetesエンジンがそれらをOracle Cloud Infrastructureの既存のテナンシにプロビジョニングします。OKEは、Kubernetesを使用して、ホストのクラスタにわたるコンテナ化されたアプリケーションのデプロイメント、スケーリングおよび管理を自動化します。

- オブジェクト・ストレージ

Oracle Cloud Infrastructure Object Storageでは、データベースのバックアップ、分析データ、イメージやビデオなどのリッチ・コンテンツなど、あらゆるコンテンツ・タイプの構造化データおよび非構造化データにすばやくアクセスできます。インターネットから直接またはクラウド・プラットフォーム内から、安全かつセキュアにデータを格納し、取得できます。パフォーマンスやサービスの信頼性を低下させることなく、ストレージを拡張できます。迅速、即時、頻繁にアクセスする必要があるホット・ストレージには、標準ストレージを使用します。長期間保持し、ほとんどまたはほとんどアクセスしないコールド・ストレージには、アーカイブ・ストレージを使用します。

- ファイル・ストレージ

Oracle Cloud Infrastructure File Storageサービスは、永続的でスケーラブルなセキュアなエンタープライズ規模のネットワーク・ファイル・システムを提供します。File Storageサービスのファイル・システムには、VCN内のベア・メタル、仮想マシンまたはコンテナ・インスタンスから接続できます。また、Oracle Cloud Infrastructure FastConnectおよびIPSec VPNを使用して、VCN外からファイル・システムにアクセスすることもできます。

- DNS

Oracle Cloud Infrastructure Domain Name System (DNS)サービスは、拡張性の高いグローバル・エニーキャスト・ドメイン・ネーム・システム(DNS)ネットワークで、DNSのパフォーマンス、自己回復性およびスケーラビリティが向上し、エンド・ユーザーがどこからでもインターネット・アプリケーションに迅速に接続できるようにします。

- レジストリ

Oracle Cloud Infrastructure Registryは、本番ワークフローを簡素化できる、Oracle管理のレジストリです。レジストリを使用すると、Dockerイメージなどの開発アーティファクトを簡単に格納、共有および管理できます。Oracle Cloud Infrastructureの高可用性とスケーラビリティのアーキテクチャにより、アプリケーションを確実にデプロイして管理できます。

詳細の参照

このアーキテクチャの機能および関連するアーキテクチャについてさらに学習します。

Oracle Cloud Infrastructureランディング・ゾーンに関する次のブログ投稿を参照してください: