Oracle Autonomous DatabaseへのOracle Retail Xstore Officeのデプロイ

Oracle Retail Xstore OfficeとPOSは、業界をリードする小売オムニチャネルおよび店舗ソリューションです。このリファレンス・アーキテクチャにより、小売業者はOracle Cloud Infrastructure(OCI)を採用してOracle Retail Xstore Officeをホストでき、次の利点があります。

- 信頼性の高いインフラストラクチャ

- 高パフォーマンス

- 高可用性

- 自動スケーリング

- ディザスタ・リカバリ

- マネージド・サービス

アーキテクチャ

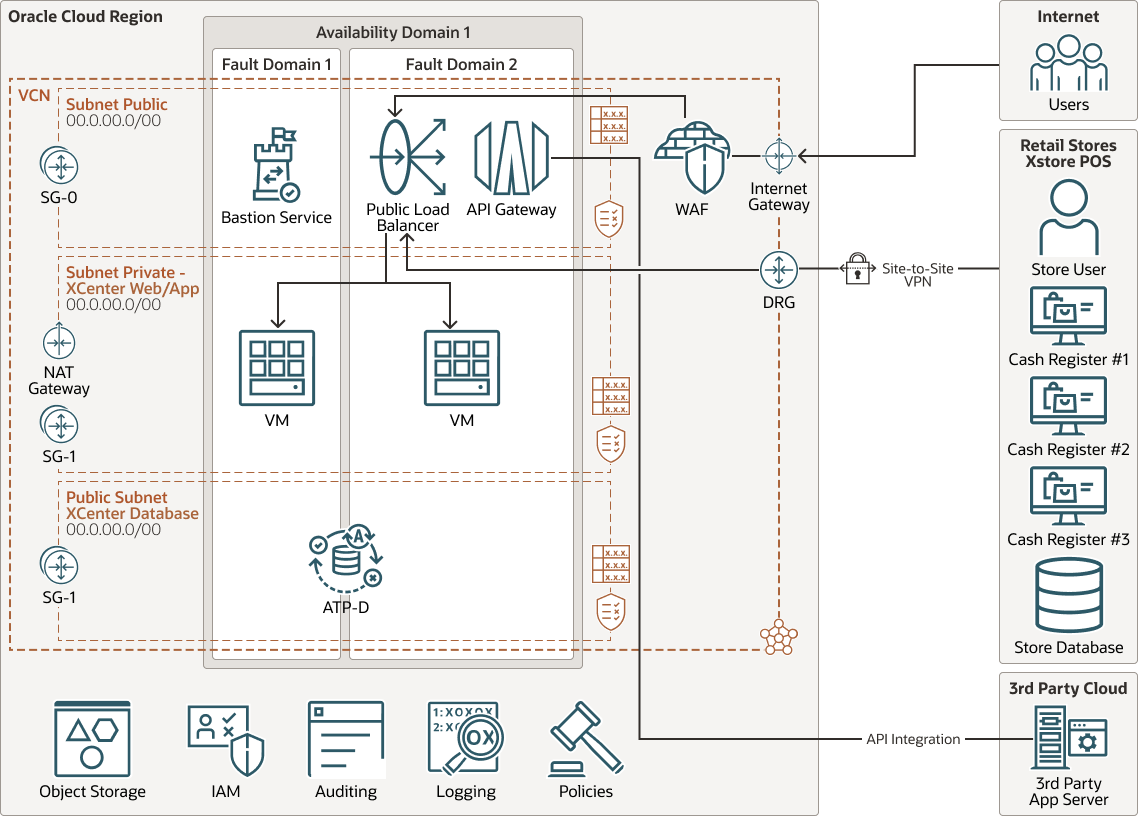

このクラウド・ソリューションは、バックエンドのOracle Autonomous Databaseを使用して、負荷分散されたアプリケーション・アーキテクチャにOracle Retail Xstore Officeをデプロイします。Oracle Autonomous Databaseは、高パフォーマンス、自動スケーリングおよびチューニング機能を提供し、データベースの稼働時間、セキュリティおよび生産性を最大限に高める追加の利点を提供します。

Xcenter Webサーバーとアプリケーション・サーバーは、フォルト・トレランスを提供するために別々のフォルト・ドメインにデプロイされます。Oracle管理のAutonomous Transaction Processing - 専用データベース(ATP-D)がデータベース・プライベート・サブネットにデプロイされます。Autonomous Transaction Processing - Shared (ATP-S)データベース、Oracle Database Cloud Servicesを使用するか、OCIのVMまたはベア・メタルで独自のデータベースを管理するかを選択できます。共有OCIファイル・ストレージは、すべてのWebサーバーおよびアプリケーション・サーバーによってマウントされます。

小売店のPOSは、一元的なデータ検索と販売データのレプリケーションのために、サイト間VPNを介してOCIのXcenterにアクセスします。インターネット・ユーザーは、インターネット・ゲートウェイを介してアプリケーションにアクセスします。小売ビジネスのITがBastion Serviceを通じてクラウド環境をサポートします。アプリケーションは、パブリック・ロード・バランサの背後にあるプライベート・サブネットとOracle Web Application Firewall (WAF)に配置されます。

店舗POSシステムは、アプリケーション・サーバーを介して販売データをXcenterデータベースに複製します。OCIが管理するAPI Gatewayにより、Xstore Officeはサードパーティの小売アプリケーションと統合できます。OCIネットワーク・アドレス変換(NAT)ゲートウェイを使用すると、プライベート・サブネット内のリソースのアウトバウンド・インターネット・アクセスが可能になります。

次の図は、高パフォーマンスのリファレンス・アーキテクチャを示しています。

図oci_adb_xstore_office_arch.pngの説明

oci-adb-xstore-office-arch-oracle.zip

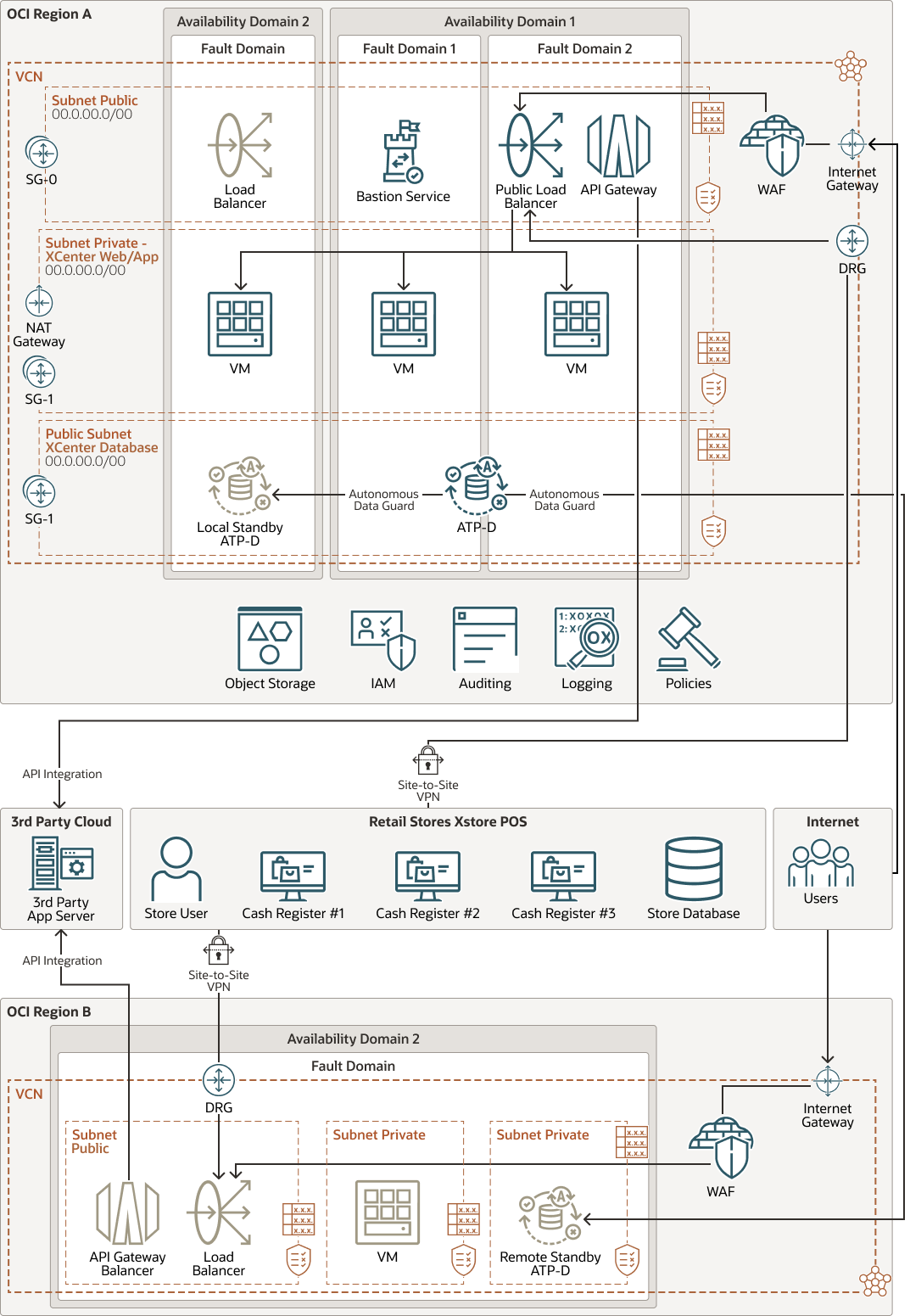

小売業には高可用性(HA)が必要です。Xcenter Webとアプリケーションは、同じリージョンの別個のアベイラビリティ・ドメインにデプロイでき、複数のアベイラビリティ・ドメインのサーバー間でロード・バランシングができます。スタンバイ・ロード・バランサは別のアベイラビリティ・ドメインにデプロイされます。Autonomous Data Guardは、アクティブなATPからローカル・スタンバイATPデータベースにデータを同期するように設定されています。

Xstore Office障害時リカバリ(DR)は、リモートOCIリージョンに設定できます。DRは本番環境と同じアーキテクチャで、コストを削減できる。災害またはDRテストの場合、環境はクラウドで迅速にスケール・アップできます。Autonomous Data Guardは、アクティブなATPデータベースをリモート・スタンバイATPデータベースに同期するために使用されます。

次の図は、HAおよびDRアーキテクチャを示しています。

図oci_adb_xstore_office_ha_arch.pngの説明

oci-adb-xstore-office-ha-arch-oracle.zip

アーキテクチャには、次のコンポーネントがあります。

- リージョン

Oracle Cloud Infrastructureリージョンは、可用性ドメインと呼ばれる1つ以上のデータ・センターを含むローカライズされた地理的領域です。リージョンは他のリージョンから独立しており、広大な距離で(複数の国または複数の大陸にまたがる)リージョンを分離できます。

- 可用性ドメイン

アベイラビリティ・ドメインは、リージョン内の独立したスタンドアロン・データ・センターです。各可用性ドメイン内の物理リソースは、他の可用性ドメイン内のリソースから分離されるため、耐障害性が提供されます。可用性ドメインは、電源や冷却、内部可用性ドメイン・ネットワークなどのインフラストラクチャを共有しません。そのため、ある可用性ドメインでの障害がリージョン内の他の可用性ドメインに影響することはほとんどありません。

- フォルト・ドメイン

フォルト・ドメインは、可用性ドメイン内のハードウェアおよびインフラストラクチャのグループです。各アベイラビリティ・ドメインに3つのフォルト・ドメインがあり、それぞれ独立した電源とハードウェアがあります。複数のフォルト・ドメインにリソースを分散すると、アプリケーションは、フォルト・ドメイン内の物理サーバー障害、システム・メンテナンスおよび電源障害を許容できます。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定する、カスタマイズ可能なソフトウェア定義のネットワークです。従来のデータ・センター・ネットワークと同様に、VCNによってネットワーク環境を完全に制御できます。VCNには、VCNの作成後に変更できる、重複しない複数のCIDRブロックを含めることができます。VCNをサブネットにセグメント化して、そのスコープをリージョンや可用性ドメインに設定できます。各サブネットは、VCN内の他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックにもプライベートにもできます。

- ロード・バランサ

Oracle Cloud Infrastructure Load Balancingサービスは、単一のエントリ・ポイントからバックエンドの複数のサーバーへの自動トラフィック分散を提供します。

- セキュリティ・リスト

サブネットごとに、サブネットの内外で許可する必要があるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- ネットワーク・アドレス変換(NAT)ゲートウェイ

NATゲートウェイを使用すると、VCN内のプライベート・リソースは、受信インターネット接続に公開されることなく、インターネット上のホストにアクセスできます。

- サービス・ゲートウェイ

サービス・ゲートウェイは、VCNからOracle Cloud Infrastructure Object Storageなどの他のサービスへのアクセスを提供します。The traffic from the VCN to the Oracle service travels over the Oracle network fabric and never traverses the internet.

- セキュリティ・ゾーン

セキュリティ・ゾーンは、データの暗号化やコンパートメント全体のネットワークへのパブリック・アクセスの防止などのポリシーを実施することで、Oracleのセキュリティのベスト・プラクティスを最初から確実に実行します。セキュリティ・ゾーンは、同じ名前のコンパートメントに関連付けられ、コンパートメントとそのサブコンパートメントに適用されるセキュリティ・ゾーン・ポリシーまたはレシピが含まれます。標準コンパートメントを追加またはセキュリティ・ゾーン・コンパートメントに移動することはできません。

- オブジェクト・ストレージ

オブジェクト・ストレージでは、データベースのバックアップ、分析データ、イメージやビデオなどのリッチ・コンテンツなど、あらゆるコンテンツ・タイプの構造化データおよび非構造化データにすばやくアクセスできます。インターネットから直接またはクラウド・プラットフォーム内から、安全かつセキュアにデータを格納し、取得できます。パフォーマンスやサービスの信頼性を損なうことなく、シームレスにストレージを拡張できます。迅速、即時、頻繁にアクセスする必要があるホット・ストレージには、標準ストレージを使用します。長期間保持し、ほとんどまたはほとんどアクセスしないコールド・ストレージには、アーカイブ・ストレージを使用します。

- Autonomous Database

Oracle Cloud Infrastructure Autonomous Databaseは、トランザクション処理およびデータ・ウェアハウス・ワークロードに使用できるフルマネージドの事前構成済データベース環境です。ハードウェアの構成や管理、ソフトウェアのインストールを行う必要はありません。Oracle Cloud Infrastructureでは、データベースの作成、およびデータベースのバックアップ、パッチ適用、アップグレードおよびチューニングが処理されます。

- Autonomous Transaction Processing

Oracle Autonomous Transaction Processingは、トランザクション処理ワークロード用に最適化された、自動運転、自己保護および自己修復が可能なデータベース・サービスです。ハードウェアの構成や管理、ソフトウェアのインストールを行う必要はありません。Oracle Cloud Infrastructureでは、データベースの作成、およびデータベースのバックアップ、パッチ適用、アップグレードおよびチューニングが処理されます。

推奨事項

- VCN

VCNを作成するときには、必要なCIDRブロックの数を決定し、VCN内のサブネットにアタッチする予定のリソースの数に基づいて各ブロックのサイズを決定します。標準プライベートIPアドレス空間内のCIDRブロックを使用します。

プライベート接続を設定する他のネットワーク(Oracle Cloud Infrastructure、オンプレミス・データ・センターまたは別のクラウド・プロバイダ)と重複しないCIDRブロックを選択します。

VCNを作成した後、そのCIDRブロックを変更、追加および削除できます。

サブネットを設計するときには、トラフィック・フローおよびセキュリティ要件を考慮してください。特定の層またはロール内のすべてのリソースを同じサブネットに接続し、セキュリティ境界として機能できます。

- セキュリティ

Oracle Cloud Guardを使用して、Oracle Cloud Infrastructure内のリソースのセキュリティを事前にモニターおよびメンテナンスします。クラウド・ガードでは、ディテクタ・レシピを使用して、リソースでセキュリティの弱点を調べ、オペレータおよびユーザーにリスクのあるアクティビティを監視するために定義できます。構成の誤りやセキュアでないアクティビティが検出されると、クラウド・ガードは修正アクションを推奨し、定義できるレスポンダ・レシピに基づいてそれらのアクションの実行を支援します。

最大限のセキュリティが必要なリソースの場合、Oracleではセキュリティ・ゾーンを使用することをお薦めします。セキュリティ・ゾーンは、ベスト・プラクティスに基づくセキュリティ・ポリシーのOracle定義レシピに関連付けられたコンパートメントです。たとえば、セキュリティ・ゾーン内のリソースにはパブリック・インターネットからアクセスできず、顧客管理キーを使用して暗号化する必要があります。セキュリティ・ゾーンでリソースを作成して更新すると、Oracle Cloud Infrastructureでは、セキュリティ・ゾーン・レシピのポリシーに対して操作が検証され、ポリシーに違反する操作が拒否されます。

- クラウド・ガード

Oracleによって提供されるデフォルトのレシピをクローニングおよびカスタマイズして、カスタム・ディテクタおよびレスポンダ・レシピを作成します。これらのレシピを使用すると、警告を生成するセキュリティ違反のタイプと、そのレシピに対して実行できるアクションを指定できます。たとえば、表示がパブリックに設定されているオブジェクト・ストレージ・バケットを検出できます。

テナンシ・レベルでクラウド・ガードを適用して、広範な範囲をカバーし、複数のconfigurations.Youを保持する管理負荷を軽減するには、管理対象リスト機能を使用して特定の構成を検出プログラムに適用することもできます。

- セキュリティ・ゾーン

セキュリティ・ゾーンは、データの暗号化やコンパートメント全体のネットワークへのパブリック・アクセスの防止などのポリシーを実施することで、Oracleのセキュリティのベスト・プラクティスを最初から確実に実行します。セキュリティ・ゾーンは、同じ名前のコンパートメントに関連付けられ、コンパートメントとそのサブコンパートメントに適用されるセキュリティ・ゾーン・ポリシーまたはレシピが含まれます。標準コンパートメントを追加またはセキュリティ・ゾーン・コンパートメントに移動することはできません。

- ネットワーク・セキュリティ・グループ(NSG)

ネットワーク・セキュリティ・グループ(NSG)は、クラウド・リソースの仮想ファイアウォールとして機能します。Oracle Cloud Infrastructureのセキュリティ・モデルにより、すべてのトラフィックが拒否され、VCN内のネットワーク・トラフィックを制御できます。NSGは、単一のVCN内の指定されたVNICセットにのみ適用されるイングレスおよびエグレス・セキュリティ・ルールのセットで構成されます。

- ロード・バランサの帯域幅

ロード・バランサの作成時に、固定帯域幅を提供する事前定義済のシェイプを選択するか、帯域幅範囲を設定するカスタム(フレキシブル)シェイプを指定して、トラフィック・パターンに基づいてサービスで帯域幅を自動的にスケーリングできます。どちらの方法でも、ロード・バランサの作成後にいつでもシェイプを変更できます。

- 管理対象サービス

マネージド・サービスは、パフォーマンス、可用性、スケーリング、セキュリティまたはアップグレードの最適化に関連するメンテナンス・タスクを実行することなく、特定の機能を提供します。マネージド・サービスでは、業務の複雑さを心配するのではなく、顧客のための機能の提供に集中できます。Autonomous DatabaseなどのOCIマネージド・サービスは、総所有コストを削減することをお薦めします。

- データベース

Xstoreはミッション・クリティカルなエンタープライズ・アプリケーションであるため、一貫して高いパフォーマンスが重要です。クラウド運用のアップグレード、パッチ、監査性を制御する機能は、ビジネスにとって重要です。分離、一貫したパフォーマンス、セキュリティおよび監査性には、ADB-Dをお薦めします。Autonomous Databaseには99.95%の可用性SLAがあります。デフォルトではHAです。SLAはスタンバイで99.995%の可用性に増加しています。これには、計画停止と計画外停止の両方が含まれます。

注意事項

このリファレンス・アーキテクチャをデプロイする場合は、次の点を考慮してください。

- 実装

データ・ファイルおよびデプロイメント交換用のApacheサーバー、RTLogジェネレータ・ユーティリティなど、Xcenterとともにデプロイする必要がある必須コンポーネントがいくつかあります。これらは個別のワークロードとロギングおよびモニタリングです。

カーブサイド・ピックアップ機能を提供するために、別のコンポーネントをOCIにデプロイできます。Xstoreは、これに使用できるWebサービス統合を提供しますが、ストアVPNによって制限されます。

- コンプライアンス

実装に応じて、Xcenterは顧客関連データを格納できます。このデータの保存には法的要件がある場合があります。OCI Data Safeは、統合コンソールで、データの機密性の理解、データ・リスクの評価、機密データのマスク、セキュリティ制御の実装とモニター、ユーザー・セキュリティの評価およびユーザー・アクティビティのモニターを行うことをお薦めします。

- 移行およびアップグレード

OCIへの移行とバージョンのアップグレードを組み合せた場合、ロールアウト期間中にオンプレミスXcenterとOCI Xcenterが共存する必要があります。このプロセスは、通常のXstoreアップグレードでは「ハイブリッド化」と呼ばれ、通常は店舗の数に応じて2~5か月かかります。