OCI、AWS、GCP全体にマルチクラウド・スプリットスタック・ソリューションを導入

Oracle Autonomous Databaseを使用して、パブリック・クラウド・プロバイダでホストされるアプリケーション用の高パフォーマンスのマルチクラウド・スプリットスタック・アーキテクチャを実装し、既存のアーキテクチャおよびテクノロジ・プラットフォームに対する最小限の変更を実現します。

ノート:

マルチクラウド・ソリューションでは、ネットワーキングはシステム全体のパフォーマンスの重要な決定要因です。アプリケーションのパフォーマンスが、定義されたビジネス要件を満たすようにクラウド間ネットワーク(帯域幅およびレイテンシ)を完全にテストすることは、お客様の責任です。このリファレンス・アーキテクチャでは、顧客が使用しているマルチクラウド・スプリットスタック・ソリューションについて説明します。アプリケーション・サブスクライバ・ベースが200万人で高速に拡張されているため、お客様は、ダウンタイムなしで、オンデマンドでの拡張を可能にする環境に移行するためのオプションを探していました。既存のデプロイメントと比較して、需要を満たす柔軟性とコストを節約する必要がありました。

- データベースをOracle Autonomous Databaseに移行すると、データベースの最大稼働時間、パフォーマンス、スケーラビリティ、セキュリティおよび生産性のメリットが得られます。

- 他のアプリケーションとの統合の変更を最小限に抑えるために、アプリケーション・スタックをAmazon Web Services (AWS)とGoogle Cloud Platform (GCP)にそれぞれ保持します。

- Oracle Cloud Infrastructure (OCI) GoldenGateを使用して、AWS EC2上のデータベースからOracle Autonomous Databaseにダウンタイムなしで移行します。

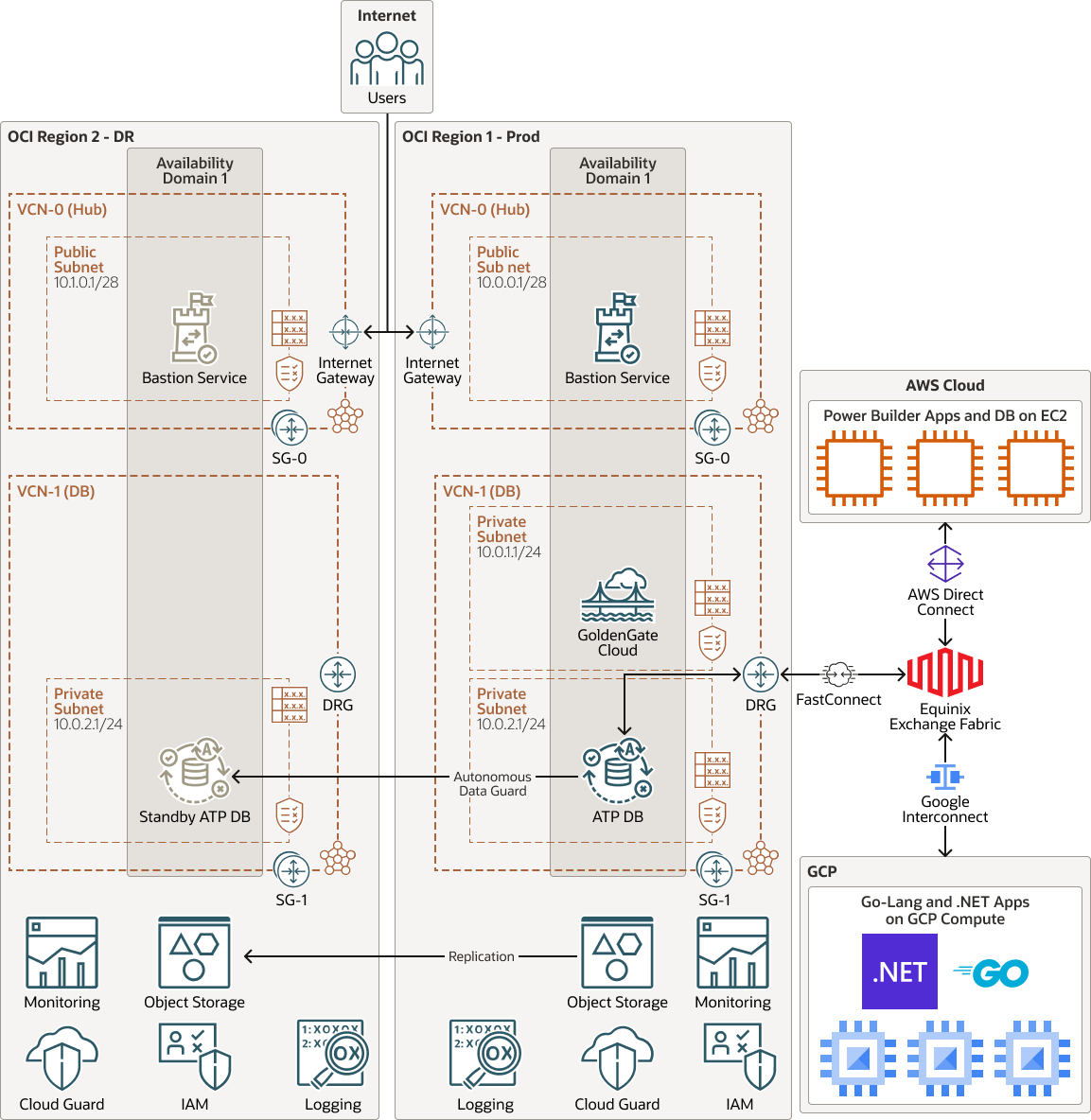

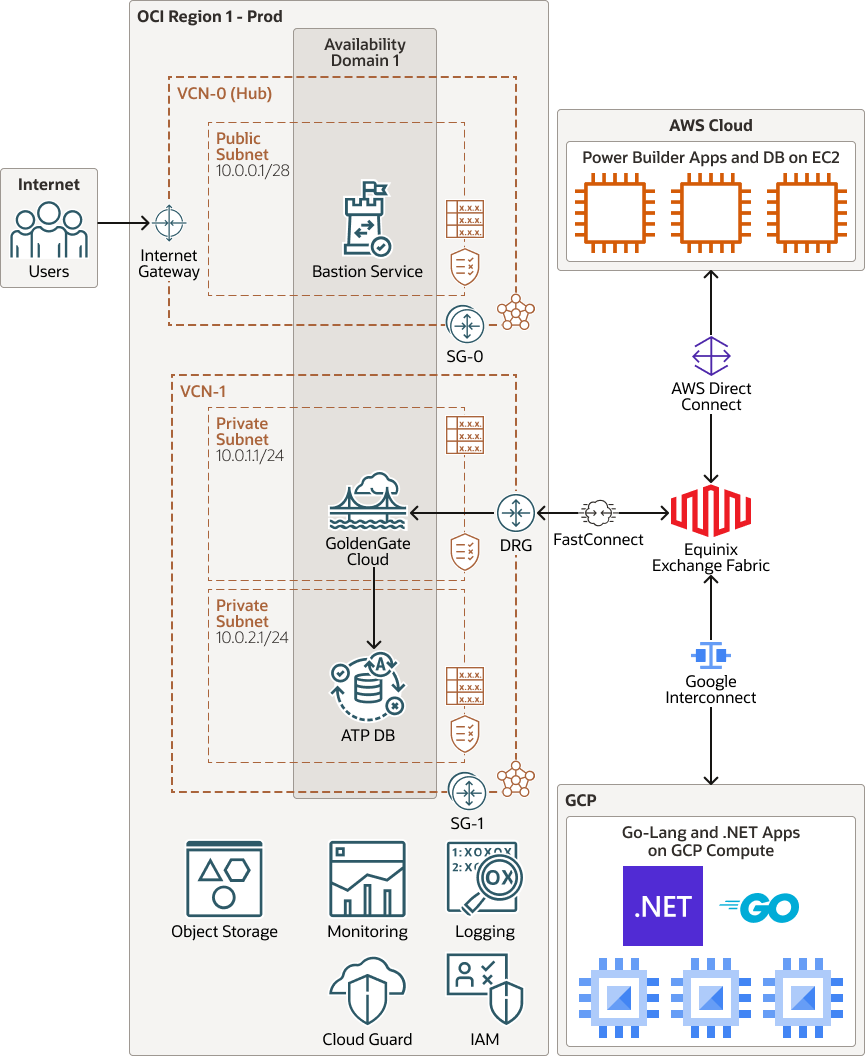

アーキテクチャ

このリファレンス・アーキテクチャでは、本番データベースはOCI US- East (Ashburn)にデプロイされ、アプリケーションはAWS US- East (N.Virginia)およびGCP US- East (Ashburn)にデプロイされます。OCI FastConnectを利用する専用接続は不可欠でした。OCI FastConnectパートナーであるEquinixは、OCIワークロードを同じリージョンのAWSおよびGCPにクロス接続することに携わっていました。

この例では、顧客はEquinix Fabricを使用してOCI FastConnectをAWS Direct ConnectおよびGoogle Interconnectに直接接続しています。OCIとAWSの間、およびアッシュバーンのOCIとGCP間でテストされたネットワーク・レイテンシ。

同様のマルチクラウド接続は、Megaport、AT&T、Lumen、NTT、Verizon、または通信交換プロバイダを備えたMeetmeフロアなどのデータ・センターの場所を提供するOCI FastConnectプロバイダによって設定できます。

このソリューションは、顧客データ・センターがOCIデータ・センターと同じ場所にあるか、周辺から30~40マイル以内のハイブリッド・クラウド・シナリオに適用できます。

マルチクラウド・スプリット・スタック・アーキテクチャ

本番データベースは、トランザクション処理のためにAutonomous DatabaseのOCIにデプロイされます。OCI GoldenGateレプリケーションは、サイト間のオンデマンドで使用される個別のサブネットにステージングされます。顧客のITは、プライベートVPNまたはOCIへのFastConnectを介して、Bastionサービスを介してOCIリソースにアクセスします。

AWSは、OCI Fastconnectパートナを介してAWS DirectConnectでデータベースに接続するAWS EC2、RDS OracleデータベースおよびPowerBuilderアプリケーションをホストします。

GCPは、OCI Fastconnectパートナを介してGoogle Interconnectでデータベースに接続する.NET、Go- Langおよびその他のオープン・ソース・アプリケーションをホストします。

ディザスタ・リカバリ(DR)は、Autonomous Data Guardを使用して実装され、OCI US- West (San Jose)やAWS US- West (N)など、複数のクラウド・プロバイダが近接するデータ・センターを持つ別のリージョンでデータベースを同期します。California)DR実装の場合、AWS EC2、RDS OracleデータベースおよびPowerBuilder Apps on AWSをホストし、OCI FastConnectパートナを介してAWS DirectConnectでデータベースに接続できます。

次のアーキテクチャ・トポロジ図は、マルチクラウド・アーキテクチャを示しています。

oci- aws- gcp- split- stack- oracle.zip

AWSからOCIへのクラウド移行

ダウンタイムなしの移行は、OCI GoldenGate双方向レプリケーションを使用して実現されます。OCI GoldenGateは、アクティブ/アクティブ・データベース設定を有効にします。この設定では、同一のデータ・セットを持つ2つのシステムが存在し、アプリケーション・ユーザーはどちらのシステムでもこれらのデータを変更できます。OCI GoldenGateは、トランザクション・データ変更を一方のデータベースから他方のデータベースにレプリケートして、両方のデータセットを最新の状態に維持します。

- Oracle Cloud用にOCI GoldenGateを設定し、AWS EC2データベースのデータベースから抽出を開始します。

- AWS EC2データベースのバックアップを取得し、バックアップをOracle Autonomous Transactional Processingデータベース- 共有データベース(ATP- S)にインポートします。

- 必要に応じて、単方向および双方向のレプリケーションを開始します。

- Go- liveの場合は、AWS EC2インスタンスへのアプリケーション・トラフィックを停止し、OCI ATP- Sデータベースを指定します。

次の図は、AWSからOCIへのクラウド移行を示しています。

aws- oci- cloud- migration- arch- oracle.zip

このアーキテクチャには、次のコンポーネントがあります。

- Oracle Autonomous Transaction Processing

Oracle Autonomous Transaction Processingは、トランザクション処理ワークロード用に最適化された、自動運転、自己保護および自己修復が可能なデータベース・サービスです。ハードウェアの構成や管理、ソフトウェアのインストールを行う必要はありません。Oracle Cloud Infrastructureでは、データベースの作成に加えて、データベースのバックアップ、パッチ適用、アップグレードおよびチューニングも処理されます。

- Oracle Cloud Infrastructure GoldenGate

OCI GoldenGateは、データをリアルタイムで大規模に移動するフルマネージド型のネイティブ・クラウド・サービスです。OCI GoldenGateでは、データが1つ以上のデータ管理システムからターゲット・データベースに移動するときにデータを処理します。OCI GoldenGateは、双方向および単方向のデータ・レプリケーションを提供します。アクティブ/アクティブ・レプリケーションは、高可用性およびゼロ・ダウンタイム移行に使用されます。

- Bastionサービス

Oracle Cloud Infrastructure Bastionは、パブリック・エンドポイントを持たず、ベア・メタルおよび仮想マシン、Oracle MySQL Database Service、Autonomous Transaction Processing (ATP)、Oracle Container Engine for Kubernetes (OKE)、およびSecure Shell Protocol (SSH)アクセスを許可するその他のリソースなど、厳格なリソース・アクセス制御を必要とするリソースへの制限付きのセキュアなアクセスを提供します。Oracle Cloud Infrastructure Bastionサービスを使用すると、ジャンプ・ホストをデプロイおよびメンテナンスすることなく、プライベート・ホストへのアクセスを有効にできます。さらに、アイデンティティベースの権限と、一元化された監査および期限付きSSHセッションによって、セキュリティ体制が改善されます。Oracle Cloud Infrastructure Bastionを使用すると、要塞アクセス用のパブリックIPが不要になり、リモート・アクセスを提供する際の手間や潜在的な攻撃対象がなくなります。

- FastConnect

Oracle Cloud Infrastructure FastConnectは、データ・センターとOracle Cloud Infrastructureの間の専用プライベート接続を簡単に作成する方法を提供します。FastConnectは、インターネットベースの接続と比較すると、より高い帯域幅のオプションと、より信頼性の高いネットワーキング体験を提供します。

- オブジェクト・ストレージ

オブジェクト・ストレージでは、データベースのバックアップ、分析データ、イメージ、ビデオなどのリッチ・コンテンツなど、すべてのコンテンツ・タイプの構造化データおよび非構造化データにすばやくアクセスできます。インターネットから直接またはクラウド・プラットフォーム内から、安全かつセキュアにデータを格納し、取得できます。ストレージは、パフォーマンスやサービスの信頼性を低下させることなく、シームレスに拡張できます。迅速、即時および頻繁にアクセスする必要があるホット・ストレージには標準ストレージを使用します。長期間保持し、ほとんどまたはほとんどアクセスしないコールド・ストレージにアーカイブ・ストレージを使用します。

- 動的ルーティング・ゲートウェイ(DRG)

DRGは、同じリージョン内のVCNとリージョン外のネットワーク(別のOracle Cloud Infrastructureリージョン内のVCN、オンプレミス・ネットワーク、別のクラウド・プロバイダ内のネットワークなど)の間のプライベート・ネットワーク・トラフィックのパスを提供する仮想ルーターです。

- Amazon Web Services (AWS)コンポーネント

AWS Cloudは、AWS EC2およびRDS Oracleデータベースを、PowerBuilder Apps with AWS Direct Connectとともにホストします。詳細は、AWSのドキュメントを参照してください。

- Google Cloud Platform(GCP)コンポーネント

GCPは、Google Interconnectでデータベースに接続する.NET、Go- Langおよびその他のオープン・ソース・アプリケーションをホストします。詳細は、GCPのドキュメントを参照してください。

- リージョン

Oracle Cloud Infrastructureリージョンは、可用性ドメインと呼ばれる1つ以上のデータ・センターを含むローカライズされた地理的領域です。リージョンは他のリージョンから独立しており、巨大な距離は(複数の国または大陸にわたって)分離できます。

- 可用性ドメイン

可用性ドメインは、リージョン内の独立したスタンドアロン・データ・センターです。各アベイラビリティ・ドメインの物理リソースは、他のアベイラビリティ・ドメインのリソースから分離されるため、フォルト・トレランスが提供されます。可用性ドメインは、電源や冷却、内部の可用性ドメイン・ネットワークなどのインフラストラクチャを共有しません。そのため、1つの可用性ドメインでの障害が、リージョン内の他の可用性ドメインに影響しない可能性があります。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定する、カスタマイズ可能なソフトウェア定義のネットワークです。従来のデータ・センター・ネットワークと同様に、VCNを使用してネットワーク環境を完全に制御できます。VCNには、VCNの作成後に変更できる重複しない複数のCIDRブロックを含めることができます。VCNをサブネットにセグメント化して、そのスコープをリージョンまたは可用性ドメインに設定できます。各サブネットは、VCNの他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。パブリックまたはプライベートにできます。

- セキュリティ・リスト

サブネットごとに、サブネットの内外で許可される必要があるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- ルート表

仮想ルート表には、サブネットからVCN外の宛先(通常はゲートウェイを介)にトラフィックをルーティングするルールが含まれます。

- クラウド・ガード

Oracle Cloud Guardを使用して、Oracle Cloud Infrastructure内のリソースのセキュリティをモニターおよびメンテナンスできます。クラウド・ガードは、定義できるディテクタ・レシピを使用して、セキュリティの弱点についてリソースを調査し、オペレータおよびユーザーにリスクのあるアクティビティを監視します。構成の誤りや安全でないアクティビティが検出されると、クラウド・ガードは修正アクションを推奨し、定義できるレスポンダ・レシピに基づいてそれらのアクションの実行を支援します。

推奨事項

- VCN

プライベート接続を設定する他のネットワーク(OCIまたは別のクラウド・プロバイダ)と重複しないCIDRブロックを選択します。

- 相互接続の場所の選択

このアーキテクチャには、そのコンポーネントに対して1つ以上の地理的な場所が必要です: OCIリージョンおよび関連付けられたOCI FastConnectエッジ・ノード、AWSリージョンおよび関連付けられたAWS Direct Connectエッジ・ノード、GCPリージョンおよび関連するGoogle Interconnectエッジ・ノード。最適なエンドツーエンドの待機時間を実現するために、これらの各アーキテクチャ要素が近接しているメトロを選択することをお薦めします。

注意事項

スプリットスタック・デプロイメントを実装する場合は、次のオプションを考慮してください。

- パフォーマンスATP- Sでアプリケーション問合せをテストおよびチューニングして、Exadataストレージの導入による問合せ計画の変更を防止します。

- このリファレンス・アーキテクチャの顧客ユースケースでは、アプリケーション問合せ全体のパフォーマンスが5-20xの係数で向上しています。

ネットワーク・レイテンシは、パフォーマンスにとって重要です。アプリケーション・パフォーマンス・テストの一環として、ネットワーク・レイテンシを確認して測定します。- 異なるクラウド・データ・センターでホストされるアプリケーションとデータベース間のネットワーク・レイテンシは、10ミリ秒未満である必要があります。最適なエンドツーエンドのパフォーマンスを実現するために、アプリケーションおよびデータベース・クラウド・データ・センターが近接しているメトロを選択することをお薦めします。

- このリファレンス・アーキテクチャのお客様のユース・ケースでは、マルチクラウド・デプロイメントに誘発されたネットワーク・レイテンシは、OCI US- Eastの2~4ミリ秒でした。

- コスト

Oracle Autonomous Transaction ProcessingのOracle CPU (OCPU)の自動スケーリングにより、必要に応じてピーク・ワークロードを処理でき、その結果、ライセンス・コストも大幅に削減されます。Oracle Autonomous Transaction Processing内のバックアップと自動化のその他の要因は、DBAが実際の問題に集中するのに役立ちます。

- セキュリティ

このアーキテクチャに示されているマルチクラウド相互接続は、パブリック・インターネットよりもセキュアなプライベート接続に基づいています。

詳細の参照

このリファレンス・アーキテクチャの機能の詳細は、次の追加リソースを参照してください。

- Oracle Cloud Infrastructureのベスト・プラクティス・フレームワーク

- ハイブリッドおよびマルチクラウドのOCIネットワーキング設計のベスト・プラクティス

- Oracle CloudおよびMicrosoft AzureへのマルチクラウドPeopleSoftデプロイメントの実装

- Equinixを使用して、Oracle Cloudと他のプロバイダにわたるスプリット・スタック・アーキテクチャを実現できます

- Megaportを使用した、Oracle Cloudと他のプロバイダにわたるスプリット・スタック・アーキテクチャの有効化

- ColtでOCIとAWS全体でマルチクラウドの高可用性とデータ保護を実現