VCNトポロジおよび仕様の確認

単一ネットワーク・アーキテクチャ

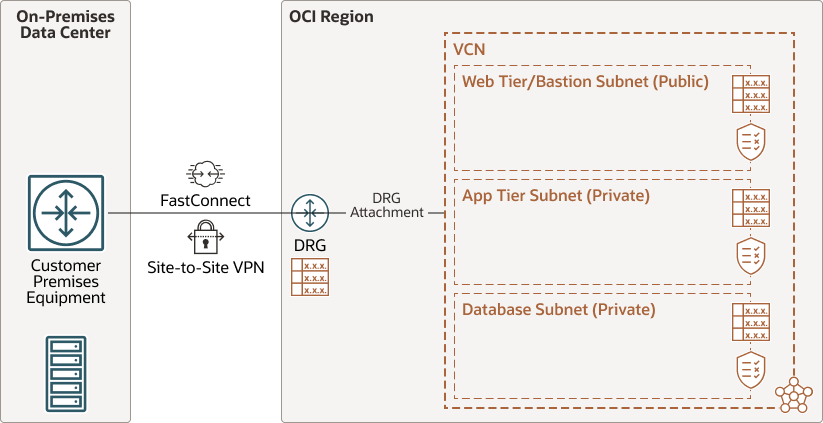

次の図は、単一ネットワークアーキテクチャーの例を示しています。

ノート:

Oracleでは、インターネット対応アプリケーション(パブリックIP)がある場合、セキュリティ上の理由からOracle Cloud Infrastructure Web Application Firewall (OCI WAF)またはOCI Network Firewallを使用することをお薦めします。ハブ・アンド・スポーク型のネットワーク・アーキテクチャ

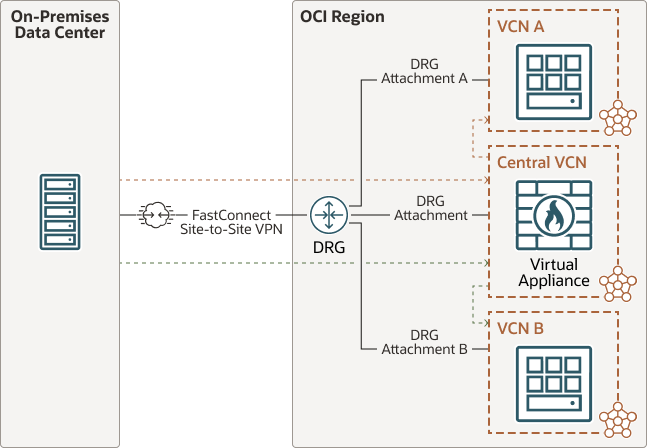

次の図は、ハブアンドスポーク・ネットワーク・アーキテクチャの使用例を示しています。

ハブ・アンド・スポーク・ネットワーク・アーキテクチャは、ほとんどのデプロイメントでOracleが推奨するアーキテクチャです。ビジネスで次のうち1つ以上(排他的なリストではない)が必要な場合は、ハブアンドスポーク・ネットワーク・アーキテクチャを使用します。

- 複数のVCNsを使用してワークロードを分離(または使用予定)します。

- ネットワーク・ファイアウォール、インターネットに直接接続するロード・バランサ、WAFおよびインターネット・ゲートウェイ・リソースを管理するハブVCNで、インターネットに直接接続するトラフィックを一元化します。

- 本番環境、テスト環境および開発環境のネットワーク分離を維持します。

Virtual Cloud Networkの仕様

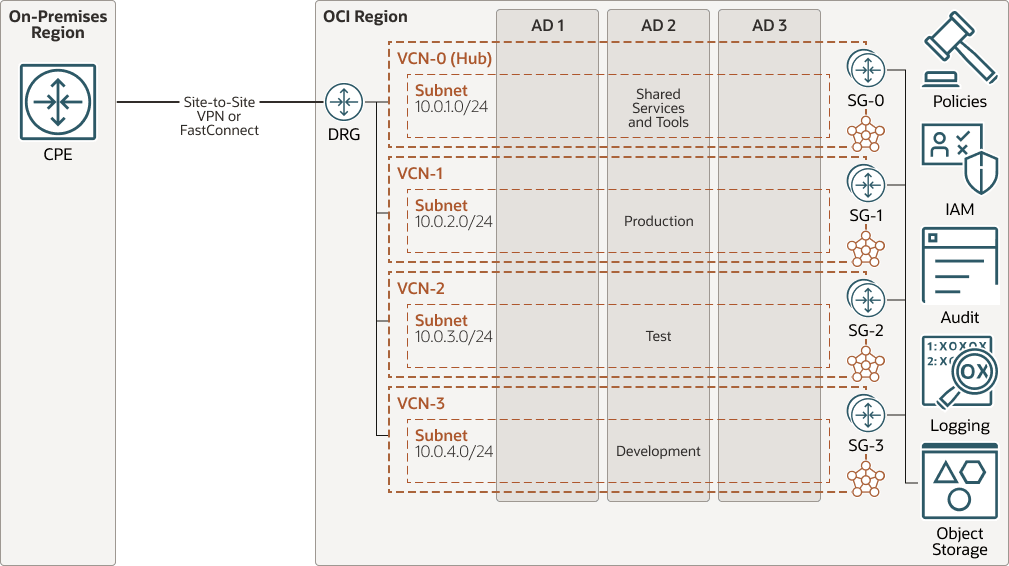

次の図は、高可用性設計のための可用性ドメインの使用を最大化する方法を示しています。

Oracleでは、次のことを推奨しています。

- 高可用性を実現するためにすべての可用性ドメインにまたがるリージョナル・サブネットを使用します。

- 異なるワークロード用に個別のVCNsを作成します。

ノート:

1つの可用性ドメインがあるリージョンの場合は、フォルト・ドメインを使用して自己回復性を向上させます。

VCNまたはサブネットのサイズ設定

将来の拡張のためにVCNsを計画し、オンプレミスまたは他のネットワークとの重複を回避するIPアドレス範囲を選択します。

次の表に、ニーズに基づいてVCNsのサイズを設定する方法のガイダンスを示します。

| VCNサイズ | ネットマスク | サブネットサイズ | VCNのサブネット数 | サブネットごとに使用可能なIP |

|---|---|---|---|---|

| 小 | /24 | /27 | 8 | 29 |

| 中 | /20 | /24 | 16 | 253 |

| 大 | /18 | /22 | 16 | 1021 |

| 特大 | /16 | /20 | 8 | 4093 |

VCN内の異なるサブネットは、異なるCIDRブロック・サイズを使用して、特定のワークロード・ニーズに合せて最適化できます。

ノート:

OCIは、各サブネットに3つのIPアドレスの予約を行います。セキュリティ・リストとネットワーク・セキュリティ・グループ

セキュリティ・リストを使用すると、サブネット内のすべてのリソースに適用される一連のセキュリティ・ルールを定義できます。

NSGを使用して、よりきめ細かいアプリケーション・レベルのセキュリティを実現します。NSGを使用すると、特定のVNIC、ロード・バランサ、データベース・システムなどのルールを定義できます。

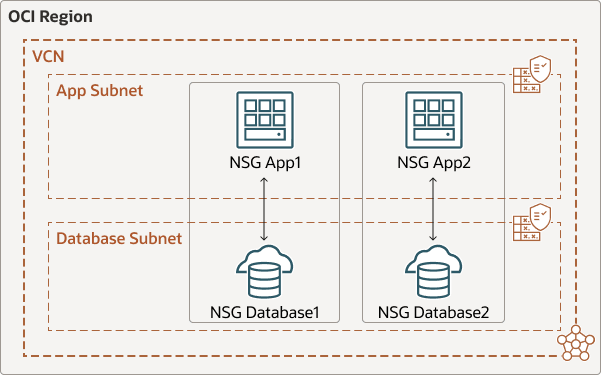

次の図は、NSGを使用してVCNのサブネット・アーキテクチャをセキュリティ要件から分離し、NSG_DB1を使用するリソースのみがNSG_App1を使用してリソースに接続できるようにする方法の例を示しています。

セキュリティ・リストとNSGの両方を使用して、プライベート・サブネットとパブリック・サブネットの両方のリソースへのアクセスを制御できます。NSGとセキュリティ・リストの両方を使用する場合、結果はNSGとセキュリティ・リストからの結合サマリー・ルールになります。

Oracleでは、NSGを使用して次のことをお薦めします。

- VCNサブネット・アーキテクチャとアプリケーション・セキュリティ要件を分離します。

- 特定のVNICに適用されるイングレスおよびエグレスルールのセットを定義します。

ヒント :

セキュリティ・リストを使用する場合、Oracleでは、すべてのサブネットに対して1つのセキュリティ・リストを結合するのではなく、サブネットごとに個別のセキュリティ・リストを使用することをお薦めします。ルート表

ヒント :

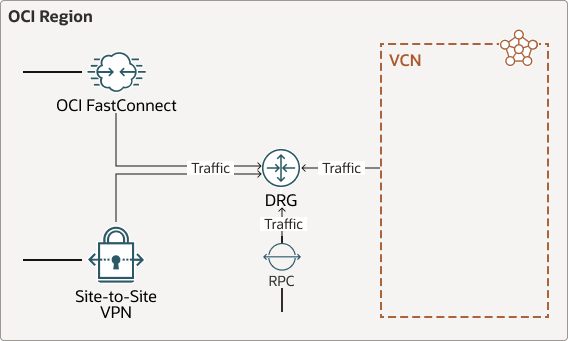

Oracleでは、ルート・ディストリビューションのインポートを使用してルートをインポートすることをお薦めします。次の図は、DRGレベルに関連付けられたルート表を示しています。

DRGレベルのルート表では、次のものを管理します。

- VCNアタッチメント

- FastConnect/仮想回線アタッチ

- IPSec/VPN添付

- リモート・ピアリング接続の(RPC)アタッチメント

ノート:

ルート表内の静的ルートは、FastConnectまたはIPsecアタッチメントを指すことはできません。かわりに、ルート・ディストリビューションのインポートを使用してください。VCN/サブネット内で、静的ルートを使用してトラフィックをゲートウェイに転送します。アウトバウンド・トラフィックを制御するために、各サブネットに個々のルート表を割り当てます。同じVCN内のリソースは、明示的なルート(暗黙的ルーティング)なしで通信できますが、適切なセキュリティ・ルールを設定する必要があります。

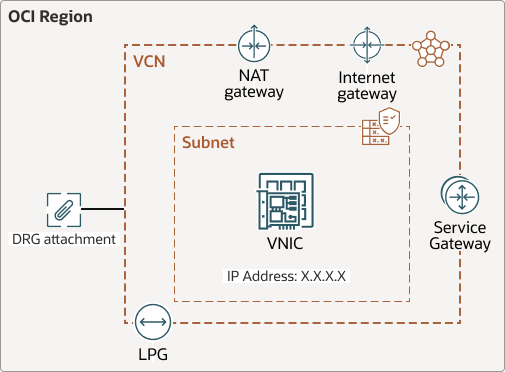

次の図は、ルート表を関連付けることができるゲートウェイおよびその他のリソースを示しています。

通常、ルート表はサブネットごとに関連付けられ、各特定のサブネットからのトラフィックを制御します。拡張ルーティングは、サブネット内のリソースから、またはサブネット内のリソースに対して構成できます。

ルート表は次のものに関連付けることができます。

- サブネット

- DRGアタッチメントにアタッチされたVCN (イングレス)。通常は、トラフィックをファイアウォールに強制する場合に使用します。

- インターネット・ゲートウェイ

- NATゲートウェイ

- サービス・ゲートウェイ

- LPG

- VNIC

- IPアドレス