ワークロード要件の定義

通信要件

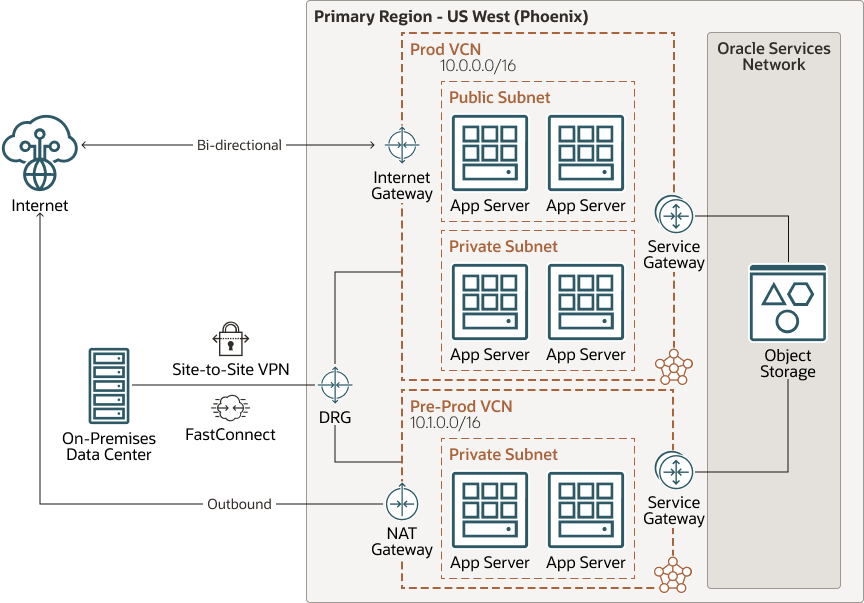

OCI通信ゲートウェイ

次の表から、ワークロードの要件に基づいて適切な通信ゲートウェイを選択します。

| 機能 | 推奨ゲートウェイ | コメント |

|---|---|---|

| OCIとの間のトラフィックは、OCIまたはインターネットから開始できます。 | インターネット・ゲートウェイ | パブリック・サブネットとパブリックIPを持つリソースが必要 |

| OCIのリソースはインターネットに安全にアクセス | NATゲートウェイ | サブネット内から開始されたトラフィックのみがNAT Gatewayを介して許可されます |

| Oracle Service NetworkのOracle Cloud Infrastructure Object Storageまたはその他のサービスへのアクセス | サービス・ゲートウェイ | サービスの例として、OS管理サービス、Oracle LinuxまたはYum Serviceがあります。OSNでサポートされているサービスの完全なリストは、「探索」の項を参照してください

|

| OCIとオンプレミス、およびVCNs間の接続 | DRG | 仮想ルーターは、中央の接続ポイントを介してVCNsとオンプレミスの場所を接続し、リージョンと異なるテナンシ間で接続します。 |

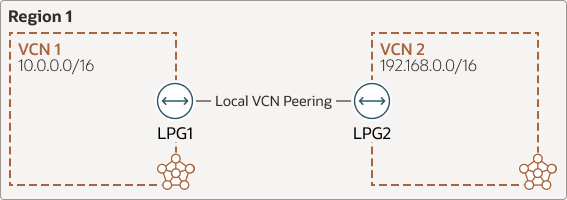

VCN間接続

Oracleでは、VCN間接続にDRGを使用することをお薦めします。DRGは、VCNs間だけでなく、オンプレミスおよび他のクラウドからの接続にもスケーラブルなパスを提供します。動的ルートのインポートにより、管理の複雑さが軽減されます。2つのVCNs間の特定のルーティング・ニーズには、ローカル・ピアリング・ゲートウェイ(LPG)を使用します。要件に応じて、DRGとLPGの両方を一緒に使用できます。

次の3つのVCN間接続の例では、LPGまたはDRGを使用します:

ローカル・ピアリング・Gateway (LPG)

次の図は、ローカル・ピアリングにLPGを使用する2つのVCNsを持つリージョンを示しています。

Both VCNs must be in the same OCI region and you can have up to 10 LPGs per VCN.

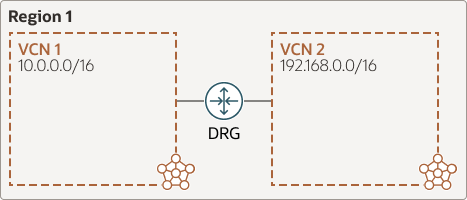

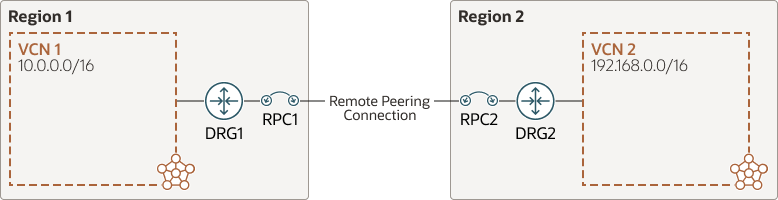

動的ルーティング・ゲートウェイ(DRG)

DRGは、リージョン内またはリージョン間でVCNsを接続し、DRG当たり最大300のアタッチメントを許可します。DRGは、静的ルートに加えて、単純なルーティング・オプションを提供します。アタッチされたネットワークからのルートは、インポート・ルートのディストリビューションを使用してDRGルート表に動的にインポートされます。

The following image shows a region with two VCNs connected by a DRG in the same region:

次の図は、2つのVCNsが別々のリージョン間で接続された2つのVCNを持つDRGを使用する2つのVCNsを持つリージョンを示しています。

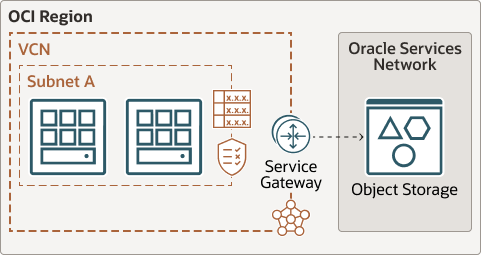

Oracle Services Network (OSN)へのアクセス

OSNは、Oracleサービス用に予約されているOCIの概念的なネットワークです。

次のアーキテクチャは、サービス・ゲートウェイを介してインターネットを経由するトラフィックがない状態でOSNにアクセスするVCNを示しています。

次のオプションを考慮して、トラフィックのルーティング方法を決定します。

- サービス・ゲートウェイを使用して、インターネットをトラバースせずにプライベート・トラフィックをOSNにルーティングします。

- サービス(Object Storageなど)には、インターネットを介して到達できるパブリックIPがあります。プライベート・エンドポイント(PE)を使用して、OCIネットワーク内のトラフィックを保持します。

- OSNにルートを追加する場合は、ネットワークですべてのOCIサービスを使用できるようにするか、データベース・バックアップにOCIオブジェクト・ストレージのみを使用するかを決定します。

- VCNsまたはオンプレミス・データ・センターからの直接、プライベート・アクセス用のプライベート・エンドポイント(PE)を検討します。たとえば、OCI Object Storageを、VCN内から、またはプライベートIPアドレスを介してオンプレミス・リージョンからアクセス可能なPEで構成できます。

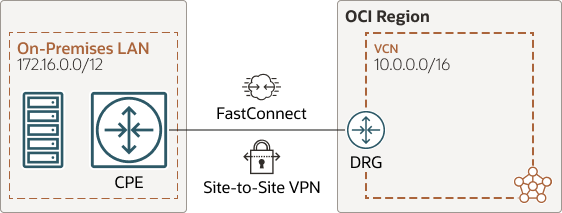

ハイブリッドおよびマルチクラウドの接続要件

次のいずれかの接続オプションを使用して、OCIをニーズに基づいてオンプレミス・ネットワークに接続します。

- OCI FastConnectでは、固定帯域幅および待機時間に専用接続が使用されます。Oracleでは、自己回復性のために冗長接続を使用することをお薦めします。

- OCIサイト間VPNは、インターネットをキャリアとして使用し、FastConnectを使用することもできます。帯域幅、レイテンシおよび可用性は、パブリック・インターネット回線によって異なる場合があります。Oracleでは、冗長トンネルを使用することをお薦めします。

次の図は、サイト間VPNまたはFastConnectを使用してオンプレミス環境をOCIに接続するアーキテクチャの例を示しています。

Oracleでは、本番ワークロードのバックアップとして、VPNを使用したプライマリ接続にFastConnectを使用することをお薦めします。FastConnectは、リージョンおよびパートナに応じて最大400Gbpsの様々な速度で使用できます。

接続を設定するには、次の手順を実行します。

- OSNアクセスのみのパブリック・ピアリングを使用して仮想回線を設定します。

- VCNs内のリソースへのプライベート接続にプライベート・ピアリングを使用します。

- FastConnectプライベート・ピアリング内のトラフィック暗号化には、サイト間VPN (IPSecを使用)を使用します。

ノート:

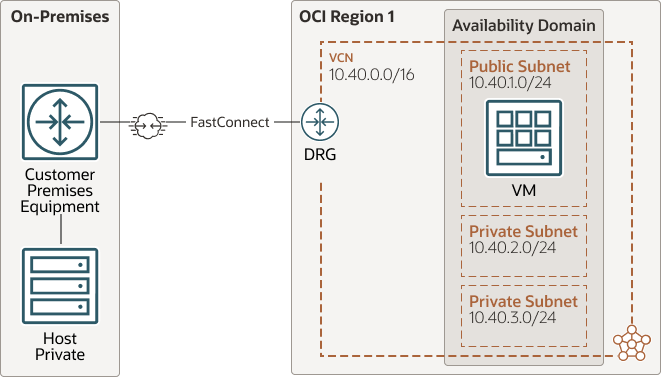

Oracleでは、すべての接続に冗長ハードウェアを使用することをお薦めします。OCI FastConnectを使用したオンプレミス・ネットワークへの接続

Oracleでは、本番ワークロードのプライマリ接続として、VPNでFastConnectをバックアップとして使用することをお薦めします。FastConnectのバックアップ接続としてサイト間VPNを使用するため、プライマリ接続はFastConnectで、バックアップはVPNです。使用可能な接続速度は、1Gbps、10Gbpsまたは100Gbpsです。

- OSNへのアクセスのみが必要な場合は、パブリック・ピアリングを使用して仮想回線を設定します。

- FastConnectパブリック・ピアリングに加えてトラフィックの暗号化にIPSecを使用するOCIサイト間VPNを使用します。

- OCI VCNsのリソースへのプライベート接続が必要な場合は、プライベート・ピアリングを使用します。

ノート:

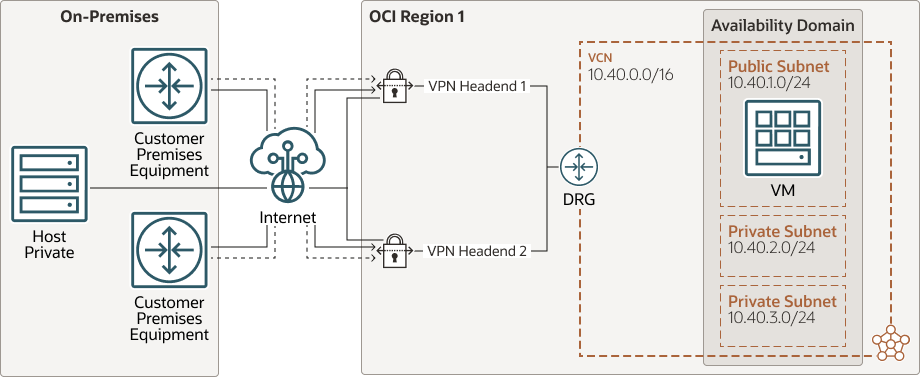

Oracleでは、冗長性のために装置を2回使用することをお勧めします。OCIサイト間VPNを使用したオンプレミス・ネットワークへの接続

次の図は、冗長な顧客構内機器(CPE)とサイト間VPNを使用したOCI接続を備えたアーキテクチャを示しています。

サイト間VPNのパフォーマンスは、インターネット・トラフィックによって異なる場合があります。FastConnectと同様に、冗長トンネルを使用して、可能な場合は冗長CPEデバイスを使用してサイト間VPNを構成します。Oracleは、サイト間VPN接続ごとに2つのVPNエンドポイントを提供します。

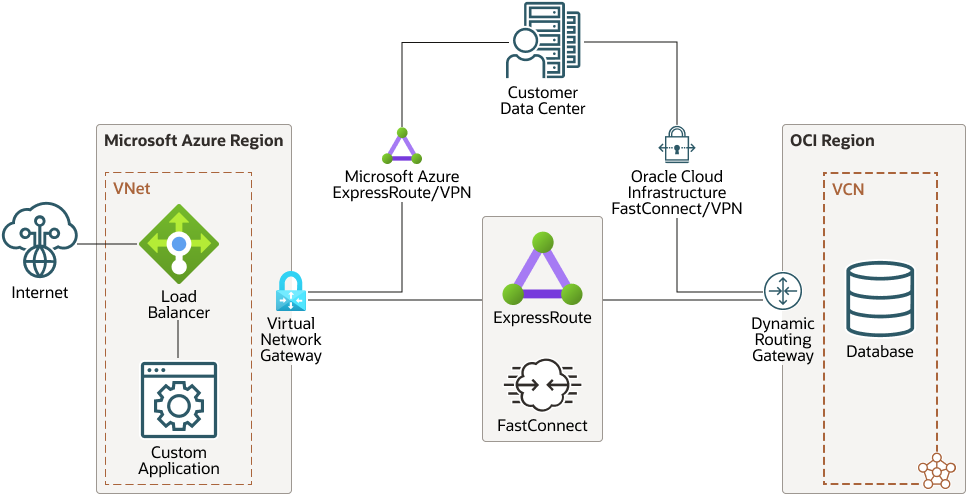

Oracle Interconnect for Microsoft Azure

次の図は、OCIリージョンのOracleデータベースとAzureのアプリケーションのアーキテクチャの例を示しています:

応答時間を改善する優れたユーザー・エクスペリエンスを得るには、レイテンシが重要です。OracleとAzureは、世界中のさまざまな場所に統合ポイントを持っています。これにより、統合が容易になり、レイテンシも削減されるため、FastConnectとAzure ExpressRouteを使用してクラウド間にまたがるソリューションを実現できます。

Azureポータル(ExpressRouteおよびOCIコンソール)FastConnectの両方から構成することで、クラウド間のアクセスを有効にできます。1x仮想回線を設定する必要があるのは、Azureインターコネクトに、可能な場合はハードウェアと場所の物理的な多様性を使用して冗長性が組み込まれているためです。ローカルSKUを使用し、最小1GbpsのAzure ExpressRoute接続速度を選択した場合、AzureとOCI (エグレス・コスト)間のトラフィックのコストはありません。インターコネクトは、AzureとOCIが互いに近くに配置されている場所で構築され、クラウド間の低レイテンシを実現します。

ノート:

すべてのリージョンにこの機能があるわけではありません。他のリージョンでネットワーク・サービス・プロバイダを使用します。Microsoft Azureへの接続をお探しの場合は、Microsoft Azureへのアクセスを参照してください。

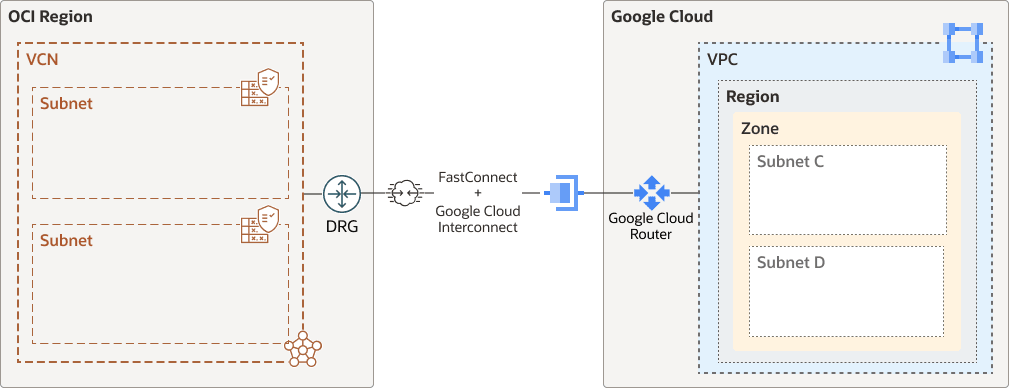

Oracle Interconnect for Google Cloud

次のアーキテクチャ図は、OCIとGoogle Cloudの間の接続を示しています。

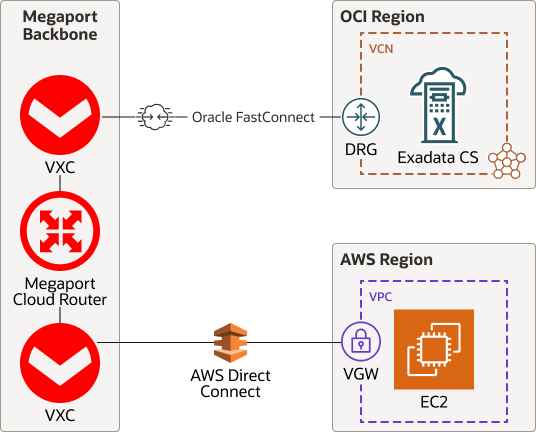

AWSやその他のクラウド・プラットフォームへの接続

次の図は、接続パートナMegaportを使用したOCIとAWS間の接続を示しています。

また、AWSとOCIの間のVPN接続を直接検討することもできます。

自己回復性要件

停止によるリージョンの回復力の必要性を評価し、マルチリージョンのデプロイメントを検討します。

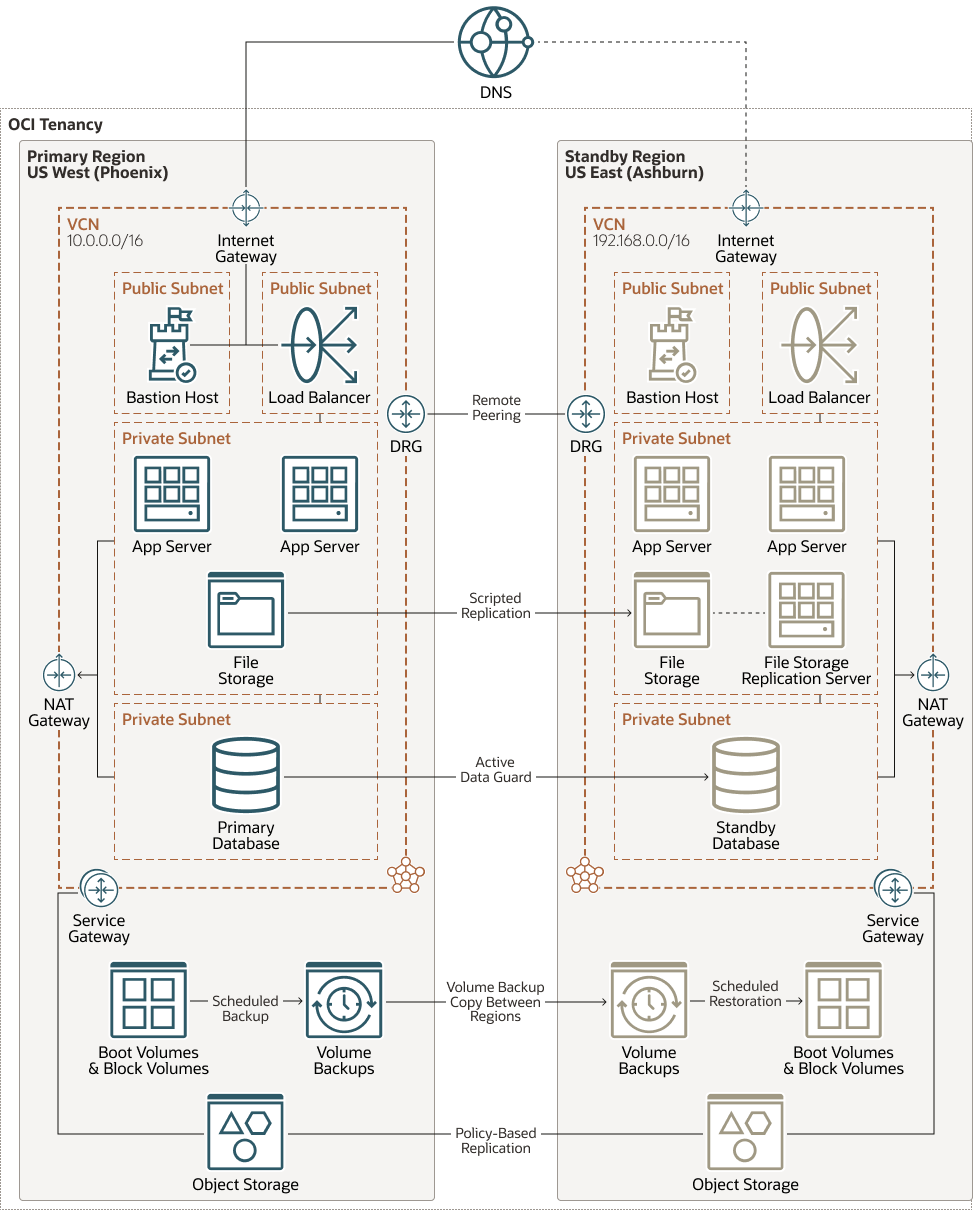

マルチリージョン・デプロイメント

次の図は、プライマリ・リージョンとスタンバイ・リージョン間のデータ・レプリケーションを示しています。

図multi-region-deployment-full-arch.pngの説明

ロード・バランス

ロード・バランサ(パブリックまたはプライベート)を使用して、トラフィック分散を最適化します。複数のバックエンド・サーバー。

ロード・バランサ

パブリック接続Webサーバー用の標準ロード・バランサは、SSLトラフィックを終了するか、バックエンドに渡すことができます。トラフィックに応じて、最小帯域幅と最大帯域幅の間の柔軟なシェイプを使用します。

パブリック・ロード・バランサまたはプライベート・ロード・バランサをレイヤー4/7、TCP/HTTPレイヤーに設定できます。

ネットワーク・ロード・バランサ

非プロキシ、超低レイテンシ、高スループットでのパススルー・ロード・バランシングを提供する無料サービス。ネットワーク・ロード・バランサは、データベースに最適な同じバックエンド・サーバーに接続する、数日または数か月間の長時間実行接続用に最適化されています。

ネットワーク・ロード・バランサは、レイヤー3/レイヤー4 (IPプロトコル)データに基づいて正常なサーバーにのみトラフィックを転送することで、サービスの継続的な可用性を保証します。

さらに学習するには、「詳細」にリンクされているOCIドキュメントのロード・バランサとネットワーク・ロード・バランサの比較のトピックを参照してください。

セキュリティ要件

OCI Web Application Firewall

- アクセス制御

- Bot管理

- 保護ルール

- レート限度

- 顧客アプリケーション

ノート:

WAFを使用して、インターネットに直接接続されているエンドポイントを保護し、アプリケーション全体で一貫性のあるセキュリティ・ルールを適用できます。さらに学習するには、OCI WAFポリシー(リージョン・ソリューション)とエッジ・ポリシー(グローバル・ソリューション)の両方を確認してください。

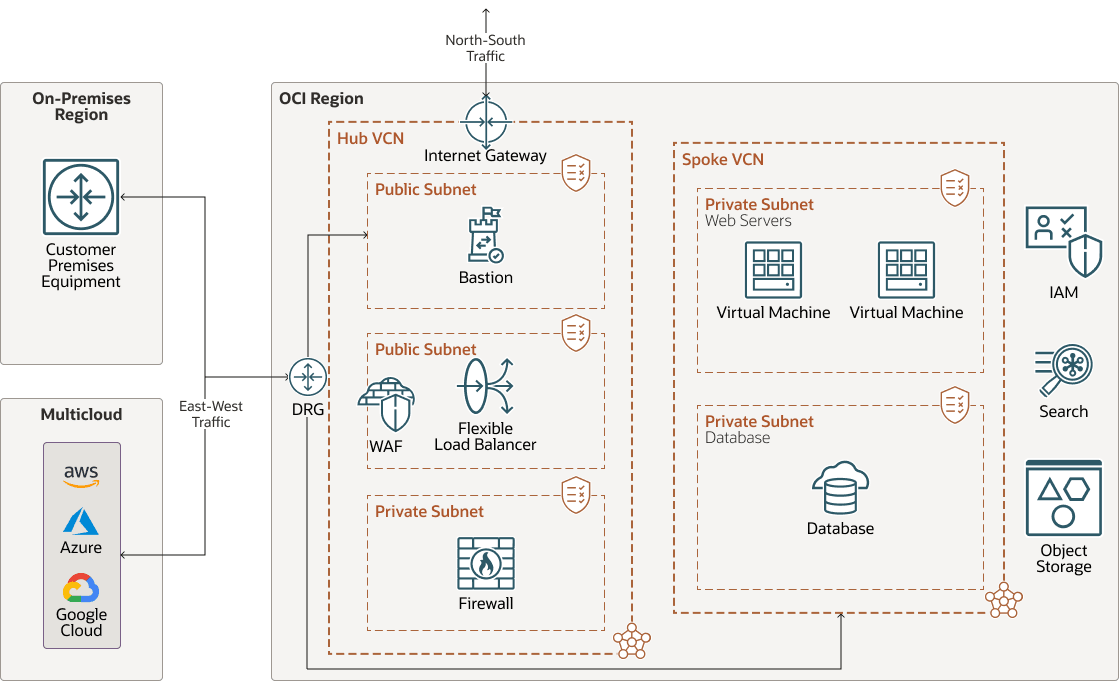

OCI Network Firewall

次の図は、単一のOCI Network Firewallを使用して、南北(インターネット・バウンド)と東西(VCN間およびオンプレミス)の両方のトラフィック・パターンを管理できる、サポートされているOCI Network Firewall挿入設計を示しています:

このアーキテクチャでは、中央ハブVCN内にデプロイされたOCI Network Firewallによって、インターネット、インターネットへのアウトバウンド、およびオンプレミス・リージョンからのインバウンド・フローが検査および保護されます。

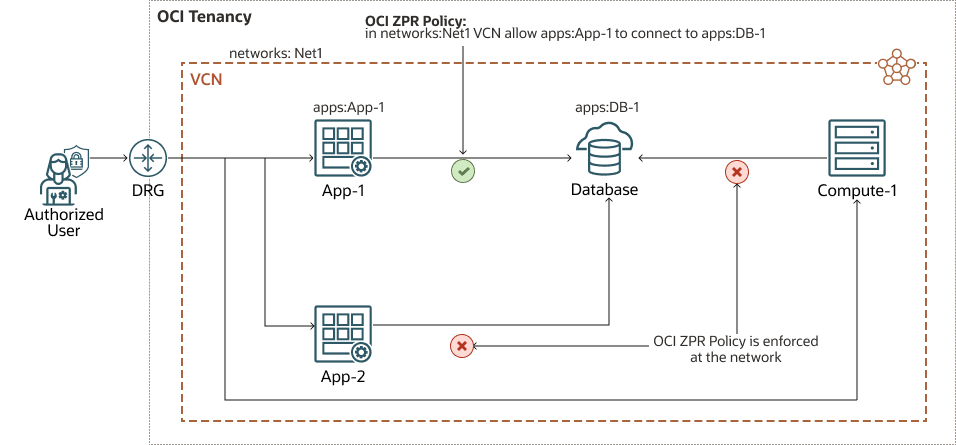

Zero Trust Packet Routing

次の図は、不正アクセスのリスクを軽減するために、基礎となるネットワーク・アーキテクチャから独立して管理されるネットワーク・セキュリティ・ポリシーを示しています。

セキュリティ管理者は、インテントベースのアクセス・ポリシーをすばやく定義できます。明示的に許可されたトラフィックのみが許可され、不正アクセスは不可能です。このアプローチにより、ネットワーク・セキュリティ管理および監査プロセスが簡素化されます。