政府機関向けOracle CloudでDoD認定エンクレーブを拡張

Oracle Cloud for Governmentでは、クラウドのイノベーションと自己回復性を備えた米国国防総省(DoD)に対してすべてのドメインを利用できます。Defense Research and Engineering Network (DREN)は、DoD IL5までの分類で、Oracle Cloud Infrastructure (OCI)をDRENユーザーの商用クラウド・コンピューティング機能としてオンボードしています。OCI Ashburn VAリージョン(東部)には2つのDRENクロスコネクトがあり、OCI Phoenix AZリージョン(西部)には2つのクロスコネクトがあります。

DREN provides robust, high-capacity and low-latency network connectivity digital, imaging, video, and audio data transfer services, called ‘transports’, between defined service delivery points (SDPs). There are over 200 SDPs operating from inside military install bases called ‘Sites’ that connect over 500 currently active customers, comprised of Defense Labs, DoD Research, Development, Test and Evaluation (RDT&E), Acquisition Engineering (AE) communities, HPCMP (High Performance Computing Modernization Program) and including all five Defense Supercomputing Resource Centers (DSRCs).

- 世界最大の計算プロジェクトをサポートします。

- Deliver an aggregate of 4.5 billion processor hours of computing power per year, and over 40 petaFLOPS of computing capability via numerous HPC systems (supercomputers).

- 集約ストレージ機能を100ペタバイトを超える容量ストレージアーカイブを維持します。

- 高速ネットワークで最大40ギガビット/秒の速度で、ユーザーをHPCシステムに接続します。

アーキテクチャ

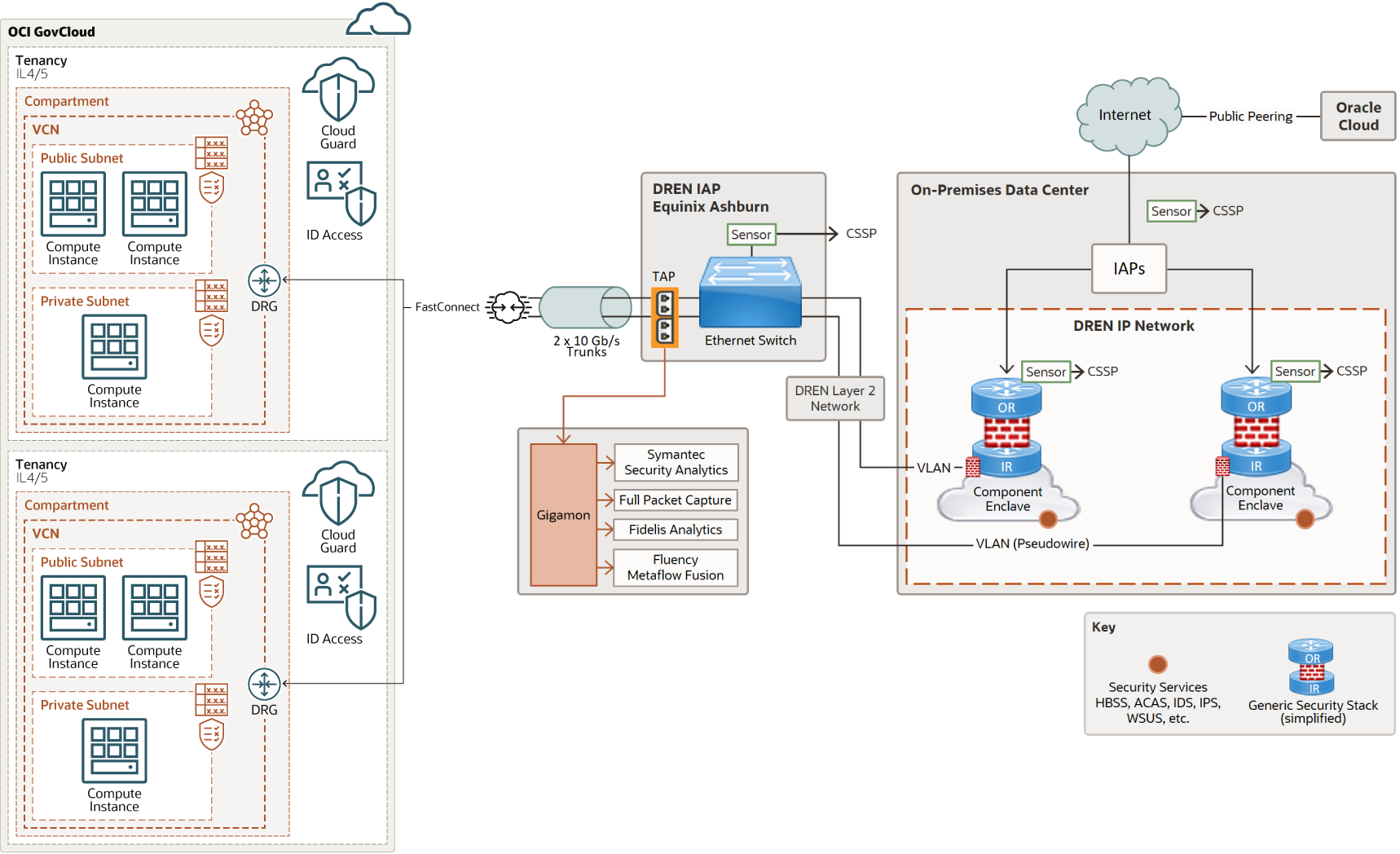

このリファレンス・アーキテクチャは、ODのDRENを持つミッション・オーナーが、既存のエンクレーブをOracle Cloudに拡張することで、既存のインフラストラクチャ、サービス、プロセス、認定を活用する方法について説明します。このアーキテクチャを使用して、Oracle Cloudの様々なアプリケーションを探索、プロトタイプ付けおよびパイロットし、クラウドベースの開発またはテスト・プロジェクトの要件を促進するための運用エクスペリエンスを獲得します。

- Infrastructure as a Service (IaaS)およびPlatform as a Service (PaaS)機能の包括的なポートフォリオ。Oracleの第2世代アーキテクチャおよびインフラストラクチャは、他のクラウド・サービス・プロバイダと比較してセキュリティ、パフォーマンス、総所有コストの削減に貢献しています。これは、バンド外のネットワーク仮想化管理を通じて、革新的なセキュリティ分離機能と組み合わせた、最初のネイティブなベア・メタル・サーバー・インフラストラクチャを提供します。

- Intel、AMD、ARMプロセッサの新世代、高速なコア・スピードを備えたストレージ・ボリューム、より高い容量とスピードを備えたストレージ・ボリューム、低レイテンシのネットワークなどの改善点の概要。これには、GPUなどの特殊なハードウェアと、HPCおよびAIワークロードやExadata Cloud Serviceがきわめて高いパフォーマンスで信頼性の高いリレーショナル・データベース・ワークロードに対応できるRoCEネットワークが含まれます。

- DoDのデジタル・モダナイゼーションを可能にするために必要なデータ管理、統合および分析ワークロードをサポートするオープン・スタンダードとオープン・ソース・テクノロジを利用。Oracleの業界固有のクラウド・パートナシップ(Oracle VMware Cloud Serviceを介したVMWareなど)により、非常に複雑さを軽減しつつ、クラウド移行を加速できます。

- パフォーマンスと管理サービス・レベルのコミットメントの両方を提供する唯一の商用クラウド・サービス・プロバイダ。

- コマーシャル・クラウドと同じサービスがすべてのOracleリージョンに存在するというビジョンを強調する「あらゆる場所」ポリシー。すべてのリージョン(商用、DoDおよび分類されたリージョンを含む)にわたるOracle Cloudサービスの価格は同一であり、ミッション所有者が分類されたアプリケーションのワークロードを移動する価格の上昇は一切ありません。

- Oracle FastConnectは、信頼性が高く専用のプライベート高帯域幅接続を使用して、DRENネットワークをOracle Cloudネットワークに接続するのに役立ちます。FastConnectのお客様は、追加のデータ・イングレス/エグレス料金なしで月額料金の少ないフラット料金で、業界最小のネットワーク・コストを提供します。

- ローカル・エンクレーブのIPアドレス空間とDNSドメイン(可能な場合)およびCIDR (IPスペース)をOracle Cloudに拡張します。

- Bring Your Own License (BYOL)を使用して、Enclave用に実装し、既存のセキュリティ・スタックをOracle Cloudに活用するセキュリティ構造。

- オンプレミス・エンクレーブで使用されるインフラストラクチャ・サービス。enclave外部からのアクセスは、Oracle Cloudの最小権限セキュリティ原則を使用した既存のエンクレーブ・セキュリティ・スタックを介して行われます。エンクレーブ認定は、追加の「サイト」を反映するように更新されます。

次の図は、この参照アーキテクチャを示しています。

図oci-dod-dren-arch.pngの説明

- ミッション所有者は、OCIプライマリ・ルーターとセカンダリ・ルーターを介して、DREN Cloudアクセス・ポイント(CAPS)を介して政府用にOracle Cloudに接続できます。

- OCI動的ルーティング・ゲートウェイ(DRG 2.0)は、ミッション所有者テナンシへのイングレスを提供します。DRGは、ミッション所有者テナンシをオンプレミス・ネットワークにピアリングできます。

- 各エンクレーブは専用のVCNを取得します。すべてのインフラストラクチャ、セキュリティ・サービスおよびプロセスは、この勢いから得られます。VCNから送出される唯一のエグレスは、登録するVLANです(他の直接インターネット、OCIまたは国防総省の情報ネットワーク(DoDIN)アクセスはありません)。

- Identity and Access Management (IAM)は、ユーザー・グループにポリシーを適用することで、レルム内のリージョン間でミッション所有者のテナンシを保護します。

- セキュリティ・リストは、サブネット・レベルでルートを保護し、個々のサブネット内のすべてのリソースのセキュリティに追加します。

- コンパートメントによって、IAMポリシーを使用してリソースを分離し、リソースへのアクセスを制限するミッション所有者のセキュリティおよび管理性が向上します。

- ネットワーク・セキュリティ・グループ(NSG)では、許可されたトラフィックのみを許可するカスタム・ルールを適用して、ミッション所有者のテナンシを保護します。NSGはリソース・レベルで適用されます。

アーキテクチャには次のコンポーネントがあります。

- テナント

Oracle Government Cloudテナンシは、クラウド・リソースを作成、整理、管理するための、OCI内のセキュアで分離されたパーティションです。

- リージョン

Oracle Cloud Infrastructureリージョンは、可用性ドメインと呼ばれる1つ以上のデータ・センターを含むローカライズされた地理的領域です。地方は他の地域から独立し、たくさんの距離(国や大陸など)を分けることができます。

- コンパートメント

コンパートメントは、Oracle Cloud Infrastructureテナンシ内のリージョン間論理パーティションです。コンパートメントを使用してOracle Cloud内のリソースを編成し、リソースへのアクセスを制御し、使用割当てを設定します。特定のコンパートメント内のリソースへのアクセスを制御するには、誰がリソースにアクセスできるか、および誰が実行できるアクションを指定するポリシーを定義します。コンパートメントによって、IAMポリシーを介してリソースを分離し、リソースへのアクセスを制限するミッション所有者のセキュリティおよび管理性が追加されます。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定する、カスタマイズ可能なソフトウェアで定義されたネットワークです。従来のデータ・センター・ネットワークと同様に、VCNではネットワーク環境を完全に制御できます。VCNには複数の重複しないCIDRブロックを含めることができ、VCNの作成後に変更できます。VCNをサブネットに分割できます。サブネットはリージョンまたは可用性ドメインにスコープ指定できます。各サブネットは、VCN内の他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックまたはプライベートにできます。

- セキュリティ・リスト

サブネットごとに、サブネットとの間で送受信を許可する必要があるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- ルート表

仮想ルート表には、サブネットからVCN外部の宛先(通常はゲートウェイ経由)にトラフィックをルーティングするルールが含まれます。

- 動的ルーティング・ゲートウェイ(DRG)

DRGは、VCNとリージョン外のネットワーク(別のOracle Cloud Infrastructureリージョン内のVCN、オンプレミス・ネットワークまたは別のクラウド・プロバイダ内のネットワークなど)間のプライベート・ネットワーク・トラフィックのパスを提供する仮想ルーターです。

- クラウド・ガード

Oracle Cloud Guardを使用して、Oracle Cloud Infrastructureでリソースのセキュリティをモニターおよび保守できます。クラウド・ガードでは、ディテクタ・レシピを使用して、セキュリティの弱みについてリソースを調査し、オペレータとユーザーのリスクのあるアクティビティを監視するために定義できます。構成ミスまたはセキュアでないアクティビティが検出されると、クラウド・ガードは、定義できるレスポンダ・レシピに基づいて、修正アクションを推奨し、それらのアクションの実行をサポートします。

- セキュリティ・ゾーン

セキュリティ・ゾーンは、データの暗号化やコンパートメント全体のネットワークへのパブリック・アクセスの防止などのポリシーを適用することで、Oracleのセキュリティのベスト・プラクティスを確実に開始します。セキュリティ・ゾーンは同じ名前のコンパートメントに関連付けられ、そのコンパートメントおよびそのサブコンパートメントに適用されるセキュリティ・ゾーン・ポリシーまたはレシピが含まれます。標準コンパートメントをセキュリティ・ゾーン・コンパートメントに追加または移動することはできません。

- FastConnect

Oracle Cloud Infrastructure FastConnectは、データ・センターとOracle Cloud Infrastructureの間の専用プライベート接続を簡単に作成する方法を提供します。FastConnectは、インターネットベースの接続と比較して、高帯域幅のオプションとより信頼性の高いネットワーキング体験を提供します。

- ローカル・ピアリング・ゲートウェイ(LPG)

LPGを使用すると、1つのVCNを同じリージョン内の別のVCNとピア接続できます。ピアリングとは、VCNがプライベートIPアドレスを使用して通信することを意味し、オンプレミス・ネットワークを介したインターネットまたはルーティングを通過するトラフィックはかかりません。

推奨

- VCN

VCNを作成する際、必要なCIDRブロックの数と、VCNのサブネットにアタッチする予定のリソース数に基づいて各ブロックのサイズを決定します。標準のプライベートIPアドレス領域内にあるCIDRブロックを使用します。

プライベート接続を設定する他のネットワーク(Oracle Cloud Infrastructure、オンプレミス・データ・センターまたは他のクラウド・プロバイダ)と重複しないCIDRブロックを選択します。

VCNを作成した後、そのCIDRブロックを変更、追加および削除できます。

サブネットを設計する際は、トラフィック・フローおよびセキュリティ要件を考慮してください。セキュリティ境界として機能する、特定の層またはロール内のすべてのリソースを同じサブネットにアタッチします。

- セキュリティ

Oracle Cloud Guardを使用して、Oracle Cloud Infrastructure内のリソースのセキュリティを事前にモニターおよび保守します。クラウド・ガードでは、セキュリティの弱みについてリソースを調査し、オペレータとユーザーのリスクのあるアクティビティを監視するために定義できるディテクタ・レシピを使用します。構成ミスまたはセキュアでないアクティビティが検出されると、クラウド・ガードは、定義できるレスポンダ・レシピに基づいて修正アクションを推奨し、それらのアクションの実行を支援します。

最大限のセキュリティが必要なリソースの場合、Oracleではセキュリティ・ゾーンを使用することをお薦めします。セキュリティ・ゾーンは、ベスト・プラクティスに基づいたセキュリティ・ポリシーのOracle定義のレシピに関連付けられたコンパートメントです。たとえば、セキュリティ・ゾーン内のリソースにパブリック・インターネットからアクセスできず、顧客管理キーを使用して暗号化する必要があります。セキュリティ・ゾーンでリソースを作成して更新すると、Oracle Cloud Infrastructureでは、その操作がセキュリティ・ゾーン・レシピのポリシーに対して検証され、ポリシーに違反する操作が拒否されます。

- クラウド・ガード

Oracleが提供するデフォルトのレシピをクローニングおよびカスタマイズし、カスタム・ディテクタおよびレスポンダ・レシピを作成します。これらのレシピでは、警告を生成するセキュリティ違反のタイプと、警告に対して実行できるアクションを指定できます。たとえば、可視性がパブリックに設定されているオブジェクト・ストレージ・バケットを検出できます。

テナンシ・レベルでクラウド・ガードを適用して、広範なスコープをカバーし、複数の構成を維持するための管理負荷を軽減します。管理対象リスト機能を使用して、特定の構成をディテクタに適用することもできます。

- セキュリティ・ゾーン

Oracleが提供するデフォルトのレシピをクローニングおよびカスタマイズし、カスタム・ディテクタおよびレスポンダ・レシピを作成します。これらのレシピでは、警告を生成するセキュリティ違反のタイプと、警告に対して実行できるアクションを指定できます。たとえば、可視性がパブリックに設定されているオブジェクト・ストレージ・バケットを検出できます。

テナンシ・レベルでクラウド・ガードを適用して、広範なスコープをカバーし、複数の構成を維持するための管理負荷を軽減します。

管理対象リスト機能を使用して、特定の構成をディテクタに適用することもできます。

- ネットワーク・セキュリティ・グループ(NSG)

NSGを使用して、特定のVNICに適用されるイングレスおよびエグレス・ルールのセットを定義できます。NSGではVCNのサブネット・アーキテクチャをアプリケーションのセキュリティ要件から分離できるため、セキュリティ・リストではなくNSGを使用することをお薦めします。

注意事項

このリファレンス・アーキテクチャをデプロイする際には、次の点を考慮してください。

- パフォーマンス

FastConnectでは、専用のプライベートおよび高帯域幅の接続により、オンプレミス・データ・センターからOCIへの直接接続が可能です。FastConnectは、高帯域幅オプションを使用して専用およびプライベート接続を作成するための、簡単で経済的な方法を提供します。より高速な速度が必要な場合は、より高い帯域幅を考慮してください。ポート速度は、10Gbpsおよび100Gbps単位で利用できます。

- セキュリティ

FastConnectでMacSec Encryption (MACSec)を活用して、Layer2のネットワーク接続へのネットワークを保護します。MACSecを有効にすると、AES暗号化アルゴリズムを選択でき、2つの接続ネットワーク間で2つのセキュリティー鍵が交換および検証され、セキュアな双方向リンクが確立されます。Vaultサービスでは、暗号化キーが安全に格納されます。