データ・プラットフォーム- E-Business統合によるデータ・ウェアハウス

アナリストは、複数の財務システム、スプレッドシートおよび他のデータ・ソースからのデータを、信頼できる、メンテナンス可能な、問合せ用に最適化されたソースに連結するための効率的な方法を必要としています。

Oracle Autonomous Data Warehouse (ADW)およびOracle Analytics Cloudを使用すると、分析のためにOracle E-Business Suiteやその他のソースのデータを集中管理されたデータ・ウェアハウスの場所にロードして最適化できるため、部門が実用的なインサイトを獲得できます。

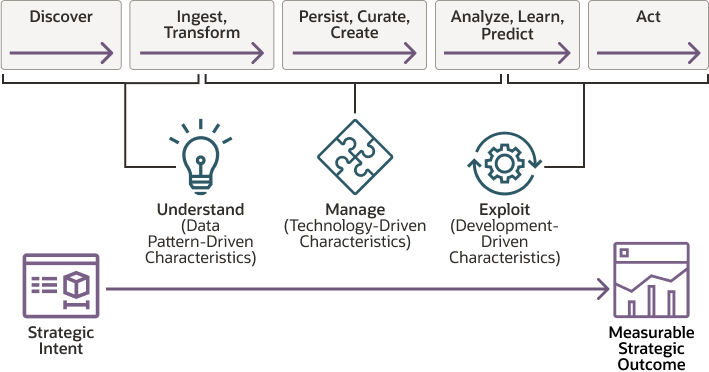

このリファレンス・アーキテクチャは、ビジネス・コンテキスト全体内でテクノロジ・ソリューションを配置します。

事業部門は通常、データおよび情報へのタイムリなアクセスや効率的なアクセスは行いません。アナリストは、データを手動で収集し、個々のベースで操作し、電子メールまたはファイル・サーバーを介してファイルのコピーを共有します。データは一元化されないため、データの正確性とセキュリティが困難になります。分析には長い時間がかかる可能性があり、その結果は簡単に繰り返し可能ではありません。

データ・マートは、営業、マーケティング、財務などの単一のサブジェクト領域または機能領域に焦点を当てた単純な形式のデータ・ウェアハウスであり、多くの場合、組織内の単一の部門によって構築および制御されます。データ・マートは、単一サブジェクトの焦点を考慮すると、通常は少数のソースからデータを取り出します。ソースには、内部システム、中央データ・ウェアハウスまたは外部データが含まれます。

管理データ・ウェアハウスおよびデータ・マートは、ビジネス・ユーザーに豊富な情報を提供し、ITリソースと可用性に大きく依存することなく、組織のキー・パフォーマンス・インジケータを効果的に提供できます。

アーキテクチャ

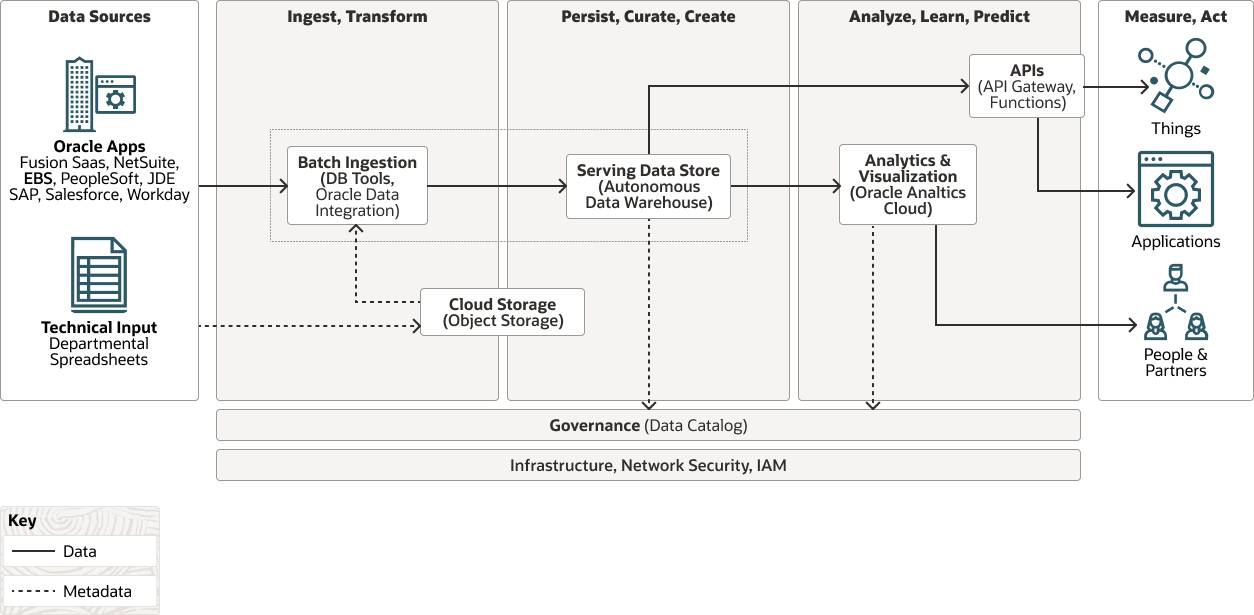

このアーキテクチャでは、Oracle Autonomous Data Warehouseに含まれる機能であるData Transformsを使用して、複数のソースから一元化されたAutonomous Data Warehouseにデータをロードおよび最適化し、Oracle Analytics Cloudを使用してデータを分析し、実用的なインサイトを提供します。

図data- platform- ebs.pngの説明

data- platform- ebs- oracle.zip

アーキテクチャは、次の論理部門に焦点を当てています。

- 取込み、変換

アーキテクチャ内の各データ・レイヤーで使用するデータを収集および調整します。

- 保持、キュレーション、作成

現在のビジネス・ビューを表示するためのデータのアクセスとナビゲーションを容易にします。リレーショナル・テクノロジの場合、データは、単純なリレーショナル・フォーム、ロング・フォーム、ディメンション・フォームまたはOLAPフォームで論理的または物理的に構造化されます。非リレーショナル・データの場合、このレイヤーには、分析プロセスからの出力または特定の分析タスク用に最適化されたデータの1つ以上のデータ・プールが含まれます。

- 分析、学習、予測

消費者のデータの論理ビジネス・ビューを抽象化します。この抽象化により、開発、ターゲット・アーキテクチャへの移行、および複数のフェデレーテッド・ソースからの単一のレポート・レイヤーのプロビジョニングへの迅速なアプローチが容易になります。

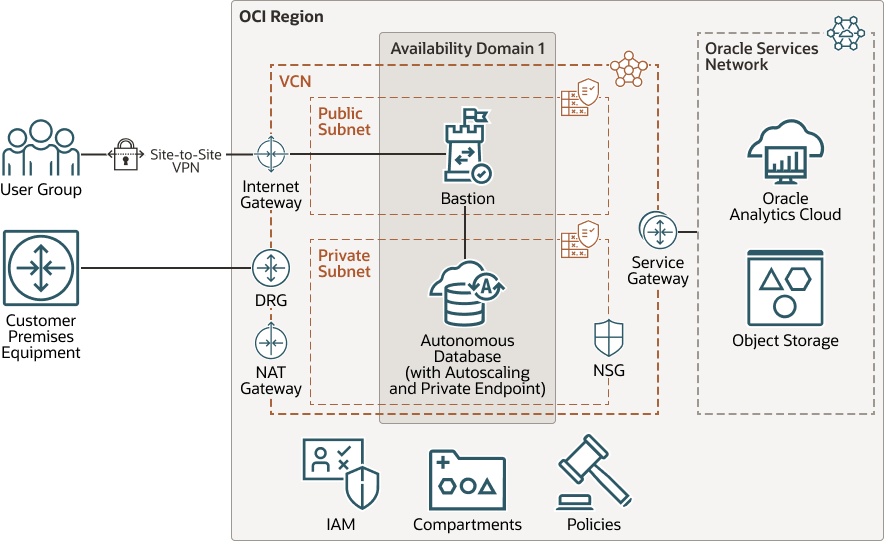

次の図は、前述のアーキテクチャとOracle Cloud Infrastructureで提供されるセキュリティのベスト・プラクティスを使用したサービスのマッピングを示しています。

oci- adb- oac- arch- oracle.zip

アーキテクチャには次のコンポーネントがあります。

- Autonomous Data Warehouse

Oracle Autonomous Data Warehouseは、データ・ウェアハウスのワークロード用に最適化された、自動運転、自己保護および自己修復が可能なデータベース・サービスです。ハードウェアの構成や管理、ソフトウェアのインストールを行う必要はありません。Oracle Cloud Infrastructureでは、データベースの作成、およびデータベースのバックアップ、パッチ適用、アップグレードおよびチューニングを処理します。

- データ統合

Oracle Data Transformsは、Autonomous Databaseデータベース・アクション(DBツール)からデプロイできるOracle Data Integrator (ODI)統合ツールです。複雑なデータ・ウェアハウスを構築、デプロイおよび管理するための完全統合ソリューションや、SOAまたはビジネス・インテリジェンス環境でのデータ中心のアーキテクチャの一部として提供されます。さらに、データ統合、データ移動、データ同期、データ品質およびデータ管理のすべての要素を組み合せて、複雑なシステム全体でタイムリで正確かつ一貫性を確保します。

- 「アナリティクス」

Oracle Analytics Cloudは、スケーラブルでセキュアなパブリック・クラウド・サービスであり、最新のAI駆動型のセルフサービス・アナリティクス機能を使用して、データ準備、ビジュアライゼーション、エンタープライズ・レポート、拡張分析および自然言語処理と生成を実現します。Oracle Analytics Cloudを使用すると、迅速な設定、簡単なスケーリングおよびパッチ適用、自動ライフサイクル管理など、柔軟なサービス管理機能も得られます。

アーキテクチャには、次のコンポーネントも含まれています。

- リージョン

Oracle Cloud Infrastructureリージョンは、可用性ドメインと呼ばれる1つ以上のデータ・センターを含む、ローカライズされた地理的な領域です。リージョンは他のリージョンから独立しており、巨大な距離は(国全体または大陸間)分離できます。

- コンパートメント

コンパートメントは、Oracle Cloud Infrastructureテナンシ内のリージョン間論理パーティションです。コンパートメントを使用して、Oracle Cloudでリソースを編成し、リソースへのアクセスを制御して、使用割当て制限を設定します。特定のコンパートメント内のリソースへのアクセスを制御するには、誰がリソースにアクセスできるか、どのアクションを実行できるかを指定するポリシーを定義します。

- アイデンティティおよびアクセス管理(IAM)

Oracle Cloud Infrastructure Identity and Access Management (IAM)は、Oracle Cloud Infrastructure (OCI)およびOracle Cloudアプリケーションのアクセス制御プレーンです。IAM APIおよびユーザー・インタフェースにより、アイデンティティ・ドメインおよびアイデンティティ・ドメイン内のリソースを管理できます。各OCI IAMアイデンティティ・ドメインは、スタンドアロンのアイデンティティおよびアクセス管理ソリューション、または異なるユーザー移入を表します。

- ポリシー

Oracle Cloud Infrastructure Identity and Access Managementポリシーは、誰がどのリソースにアクセスできるか、およびその方法を指定します。アクセスはグループおよびコンパートメント・レベルで付与されます。つまり、特定のコンパートメント内またはテナンシへの特定のアクセス・タイプをグループに付与するポリシーを記述できます。

- 可用性ドメイン

可用性ドメインは、リージョン内の独立したスタンドアロン・データ・センターです。各アベイラビリティ・ドメインの物理リソースは、フォルト・トレランスを提供する他のアベイラビリティ・ドメインのリソースから分離されます。アベイラビリティ・ドメインは、電力や冷却装置などのインフラや、内部の可用性ドメイン・ネットワークを共有しません。そのため、ある可用性ドメインでの障害が、リージョン内の他の可用性ドメインに影響することはほとんどありません。

- 仮想クラウド・ネットワーク(VCN)とサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定する、カスタマイズ可能なソフトウェア定義ネットワークです。従来のデータ・センター・ネットワークと同様に、CNはネットワーク環境を完全に制御できます。VCNには、VCNの作成後に変更できる複数の重複しないCIDRブロックを含めることができます。VCNをサブネットにセグメント化できます。これは、リージョンまたは可用性ドメインにスコープを設定できます。各サブネットは、VCN内の他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックでもプライベートでもかまいません。

- インターネット・ゲートウェイ

インターネット・ゲートウェイを使用すると、VCN内のパブリック・サブネットとパブリック・インターネット間のトラフィックが許可されます。

- サイト間VPN

Site- to- Site VPNは、オンプレミス・ネットワークとOracle Cloud InfrastructureのVCNとの間にIPSec VPN接続を提供します。IPSecプロトコル・スイートは、パケットがソースから宛先に転送される前にIPトラフィックを暗号化し、到着時にトラフィックを復号化します。

- 動的ルーティング・ゲートウェイ(DRG)

DRGは、VCNとリージョン外のネットワーク(別のOracle Cloud Infrastructureリージョン内のVCN、オンプレミス・ネットワーク、別のクラウド・プロバイダ内のネットワークなど)間のプライベート・ネットワーク・トラフィックのパスを提供する仮想ルーターです。

- ネットワーク・アドレス変換(NAT)ゲートウェイ

NATゲートウェイを使用すると、VCN内のプライベート・リソースは、受信インターネット接続にリソースを公開することなく、インターネット上のホストにアクセスできます。

- サービス・ゲートウェイ

サービス・ゲートウェイは、VCNからOracle Cloud Infrastructure Object Storageなどの他のサービスへのアクセスを提供します。The traffic from the VCN to the Oracle service travels over the Oracle network fabric and never traverses the internet.

- ルート表

仮想ルート表には、サブネットからVCN外部の宛先(通常はゲートウェイを介して)にトラフィックをルーティングするルールが含まれます。

- セキュリティ・リスト

サブネットごとに、サブネットの内外で許可する必要があるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- ネットワーク・セキュリティ・グループ(NSG)

ネットワーク・セキュリティ・グループ(NSG)は、クラウド・リソースの仮想ファイアウォールとして機能します。Oracle Cloud Infrastructureのゼロトラスト・セキュリティ・モデルでは、すべてのトラフィックが拒否され、VCN内のネットワーク・トラフィックを制御できます。NSGは、単一のVCN内の指定されたVNICのセットにのみ適用されるイングレスおよびエグレス・セキュリティ・ルールのセットで構成されます。

- Bastionホスト

要塞ホストは、クラウド外部からトポロジに対して制御されたセキュアなエントリ・ポイントとして機能するコンピュート・インスタンスです。要塞ホストは通常、非武装ゾーン(DMZ)でプロビジョニングされます。クラウドの外部から直接アクセスできないプライベート・ネットワークに機密リソースを配置することで、機密リソースを保護できます。トポロジには、定期的に監視および監査できる既知の単一のエントリ・ポイントがあります。そのため、トポロジへのアクセスを損なうことなく、より機密性の高いコンポーネントを公開しないようにできます。

- オブジェクト・ストレージ

オブジェクト・ストレージを使用すると、データベース・バックアップ、分析データ、イメージやビデオなどのリッチ・コンテンツなど、あらゆるコンテンツ・タイプの構造化データおよび非構造化データにすばやくアクセスできます。インターネットから直接またはクラウド・プラットフォーム内から、安全かつセキュアにデータを格納し、取得できます。パフォーマンスまたはサービスの信頼性を低下させることなく、シームレスにストレージを拡張できます。迅速、即時、頻繁にアクセスする必要があるホット・ストレージには、標準ストレージを使用します。長期間保持し、めったにアクセスしない「コールド」ストレージにはアーカイブ・ストレージを使用します。

推奨

次の推奨事項を、Oracle E-Business Suiteやその他のソースから分析用の一元化されたデータ・ウェアハウスの場所にデータをロードおよび最適化するための開始点として使用します。

実際の要件は、ここで説明するアーキテクチャとは異なる場合があります。

- データ出力

Oracle Autonomous Data Warehouseの組込みサービスであるData Transformsを使用すると、データ・ソースとターゲット間のマッピングを作成して、ETLとE- LTの両方の方法を使用してデータを絞り込み、クレンジングできます。

- EBSをサポートするためのデータ統合

Oracle E-Business Suiteのナレッジ・モジュールは、ビジネス・アプリケーションからデータを抽出し、Oracle Databaseから通常のマッピングでデータ・ウェアハウスに統合するのに役立ちます。

- Oracle Analytics Cloud

Oracle Analytics CloudをOracle Autonomous Data Warehouseに接続する前に、データベース管理者がOracle Analytics CloudインスタンスのIPアドレス(またはアドレス範囲)を承認済アドレスのリストに追加してください。データベース管理者は、Oracle Analytics CloudからのTCP/IPトラフィックをデータベースに許可するセキュリティ・ルールを追加する必要があります。

注意事項

Oracle E-Business Suiteおよびその他のソースから、分析用の一元化されたデータ・ウェアハウスの場所にデータをロードおよび最適化する場合は、次の実装オプションを考慮してください。

| ガイダンス | データ出力 | データ永続性プラットフォーム | アクセスと解釈 |

|---|---|---|---|

| 推奨 | Oracle Autonomous Data Warehouseツール | Oracle Autonomous Data Warehouse | Oracle Analytics Cloud |

| その他のオプション | Oracle Data Integrator | Oracle Exadata Database Service | |

| 理由 | Oracle Autonomous Data Warehouseには、データの取込みおよび改良のための使いやすい組込み機能セットが含まれています。これらのツールは、「DBアクション」メニューにあります。 | Oracle Autonomous Data Warehouseは、簡単に使用できる、完全自律型のデータベースで、柔軟な拡張や問合せの高速処理が可能であり、データベース管理を必要としません。また、外部表を介してオブジェクト・ストレージからデータに直接アクセスできます。 | Oracle Analytics Cloudは、キュレートされたデータ・レイヤー(Oracle Autonomous Data Warehouse)と完全に管理され、緊密に統合されています。 |

デプロイ

このリファレンス・アーキテクチャのTerraformコードは、GitHubで入手できます。1回のクリックでコードをOracle Cloud Infrastructure Resource Managerにプルし、スタックを作成してデプロイできます。あるいは、GitHubからコンピュータにコードをダウンロードし、コードをカスタマイズし、Terraform CLIを使用してアーキテクチャをデプロイすることもできます。

- Oracle Cloud Infrastructure Resource Managerを使用してデプロイします:

をクリックします

をクリックしますまだサインインしていない場合は、テナンシおよびユーザー資格証明を入力します。

- 条件をレビューして受け入れます。

- スタックをデプロイするリージョンを選択します。

- 画面上のプロンプトおよび指示に従ってスタックを作成します。

- スタックの作成後、「Terraformアクション」をクリックし、「プラン」を選択します。

- ジョブが完了するまで待ってから、プランをレビューしてください。

変更するには、「スタックの詳細」ページに戻り、「スタックの編集」をクリックして必要な変更を行います。次に、「プラン」アクションを再実行します。

- これ以上変更が不要な場合は、「スタック詳細」ページに戻り、「Terraformアクション」をクリックして「適用」を選択します。

- Terraform CLIを使用してデプロイします。

- GitHubに移動します。

READMEドキュメントの指示に従います。

変更ログ

このログには、重大な変更のみがリストされます。

| 2022年11月28日 |

|

| 2021年4月21日 | オンプレミス・エンティティとクラウド・エンティティをリージョナル・リソースに接続する通信レイヤーを示す図が更新されました。 |

| 2021年11月29日 | 編集可能なバージョンをダウンロードするオプションが追加されました。SVGと.DRAWIO (アーキテクチャ図)。 |

| 2020年12月4日 | Oracle Cloud Infrastructure Resource Managerを使用してアーキテクチャをデプロイするステップが追加されました。 |

| 6月 29, 2020 | プロジェクト・フォルダ内の特定のユースケース・フォルダを指すようにGitHubリンクを更新しました。 |