Ellucian Bannerを使用したERPシステムのデプロイ

Ellucianバナーは、高等教育機関向けの企業リソース・プランニング(ERP)システムです。これには、学生、スタッフおよび管理者が必要とする機能に任意のデバイスからアクセスするためのセルフサービス・オプションが含まれています。インフラストラクチャおよびプラットフォーム・サービスの包括的ポートフォリオを使用するOracle Cloud Infrastructureは、Ellucian Bannerのデプロイに最適なパブリック・クラウドです。

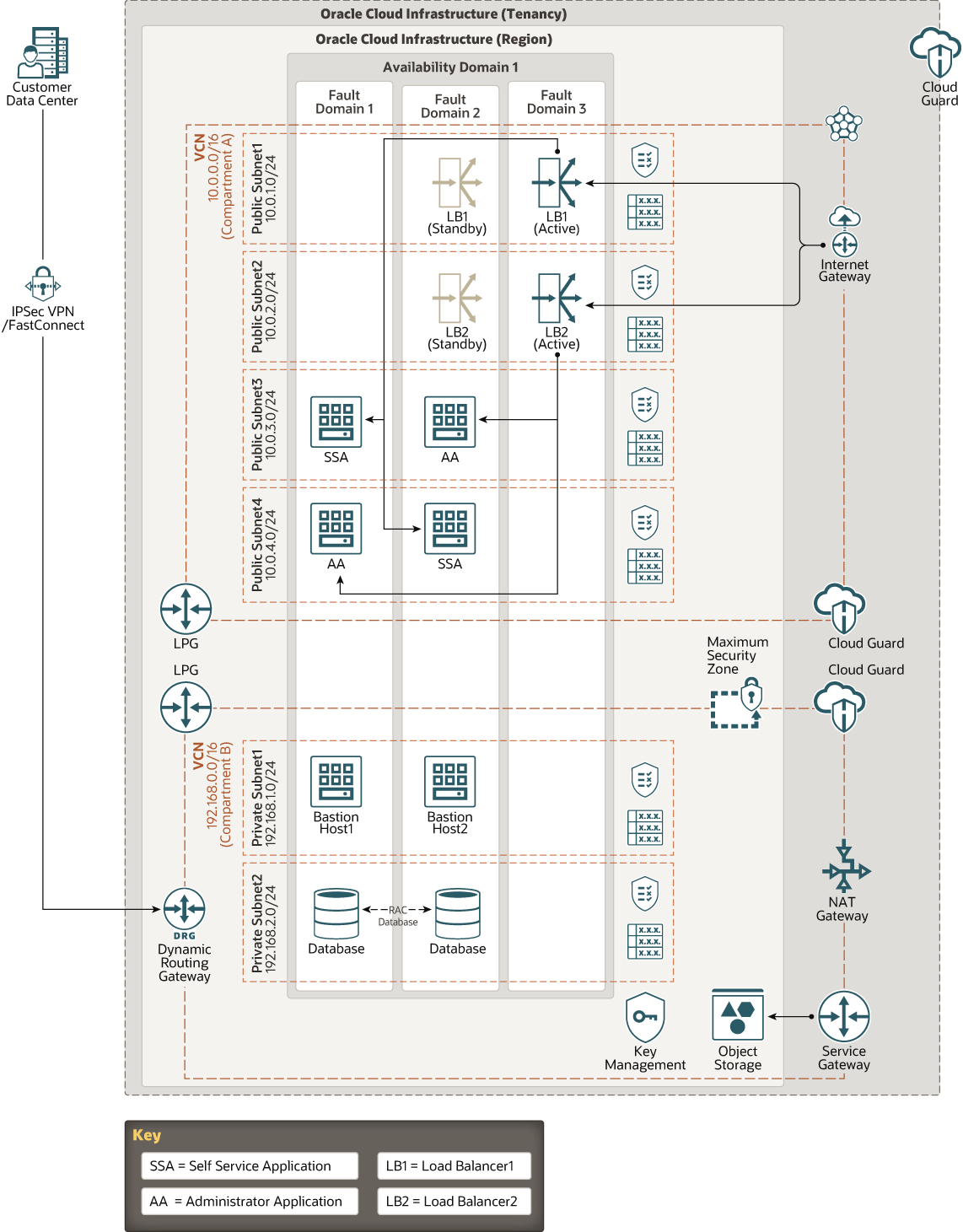

アーキテクチャ

この複数層参照アーキテクチャには、Ellucian Bannerアプリケーションの可用性の高いインスタンスをOracle Cloud Infrastructureにデプロイするために必要なインフラストラクチャ・リソースが含まれます。

- また、ユーザーおよび管理者からの受信トラフィックには、デュアル・ノード・ロード・バランサが使用されます。各ロード・バランサのノードは、個別のフォルト・ドメイン内にあります。

- 2つの基本ホストにより、クラウドのリソースへの内部ユーザーによるセキュア・アクセスが有効になります。

- アプリケーションをホストするためのコンピュート・インスタンスは、2つのフォルト・ドメインに分散されています。各アプリケーションは、個別のサブネットにアタッチされた2つの計算インスタンス上でホストされます。

- アプリケーションは、プライベート・サブネットに接続されているデュアル・ノード・データベースを使用します。各データベース・ノードは、個別のフォルト・ドメインでプロビジョニングされ、高可用性のためにOracle Data Guardが使用されます。

- コンパートメント・セキュリティ・ゾーンは、クリティカルなエンタープライズ・データのセキュリティ・ポリシー要件を強制し、誤った構成エラーを防止して、ワークロードを安全にデプロイできるようにします。

- Cloud Guardは、構成およびアクティビティを継続的に監視して脅威を特定し、コンパートメント・レベルで問題を自動的に修正します。

ノート:

複数の可用性ドメインがあるリージョンでは、リソースを2つの可用性ドメインに分散できます。次の図に、このアーキテクチャを示します。

画像ellucian-oci.pngの説明

アーキテクチャには次のコンポーネントがあります。

- ベース・ホスト

Bastionホストは、クラウドの外部からトポロジへのセキュアで制御されたエントリ・ポイントとして機能するコンピュート・インスタンスです。Bastionホストは通常、非武装地帯(DMZ)でプロビジョニングされます。これにより、クラウドの外部から直接アクセスできないプライベート・ネットワークに機密リソースを配置することで、機密リソースを保護できます。トポロジには、定期的に監視および監査できる単一の既知のエントリ・ポイントがあります。そのため、トポロジのより機密性の高いコンポーネントへのアクセスを損なわずに、それらを公開することを回避できます。

この参照アーキテクチャには、2つの基本ホストが含まれています。高度なセキュリティのために、オンプレミス・ネットワークからの接続のみを許可します。一方のベース・ホストは、OSアップグレードおよびその他の操作タスクを処理するクラウド・インフラストラクチャ管理者を対象としています。データベース管理者は、2番目のベース・ホストを使用できます。

これらのノードに対して自動スケーリングを構成し、必要な場合に追加のベース・ホストが自動的に作成されるようにできます。

- 管理者アプリケーション(AA)ノード

これらのコンピュート・インスタンスは、管理者がデータのロードおよび管理に使用するアプリケーションをホストします。

- セルフ・サービス・アプリケーション(SSA)ノード

これらのコンピュート・インスタンスは、Ellucianバナー・アプリケーションのエンド・ユーザーであるセルフサービス・ユーザーおよび教育部門の責任者が使用するアプリケーションをホストします。

- データベース・ノード

データベース・ノードには、管理者または他のユーザーがロードしたデータが格納されます。

データベース・ノードは、高可用性を実現するためにData Guardを備えた仮想マシン(VM )、またはData Guardを備えた2ノードのReal Application Cluster (RAC)デプロイメントを使用してすぐに使用可能なOracle Databaseインスタンスです。

- ロード・バランサ

Oracle Cloud Infrastructure Load Balancingサービスは、単一のエントリ・ポイントからバックエンドの複数のサーバーへのトラフィック分散を自動化します。

このアーキテクチャでは、セキュリティとトラフィックの分離を強化するために、管理者のアプリケーションとセルフサービス・アプリケーションに別々のロード・バランサを使用します。必要に応じて、ロード・バランサのシェイプをアップグレードできます。

- NATゲートウェイ

NATゲートウェイを使用すると、VCN内のプライベート・リソースがインターネット上のホストにアクセスでき、それらのリソースは受信インターネット接続に公開されません。

たとえば、NATゲートウェイを使用すると、データベース・ノードにパッチをダウンロードできます。

- サービス・ゲートウェイ

サービス・ゲートウェイは、VCNからOracle Cloud Infrastructure Object Storageなどの他のサービスへのアクセスを提供します。VCNからOracleサービスへのトラフィックは、Oracleネットワーク・ファブリックを介して移動し、インターネットを通過することはありません。

- オブジェクト・ストレージ

オブジェクト・ストレージを使用すると、データベース・バックアップ、分析データ、イメージやビデオなどのリッチ・コンテンツなど、任意のコンテンツ・タイプの大量の構造化データおよび非構造化データにすばやくアクセスできます。迅速かつ迅速かつ頻繁にアクセスする必要がある「ホット」ストレージには、標準ストレージを使用します。長期間保持し、ほとんどまたはほとんどアクセスしない「コールド」ストレージにはアーカイブストレージを使用します。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定するカスタマイズ可能なソフトウェア定義ネットワークです。従来のデータ・センター・ネットワークと同様に、VCNではネットワーク環境を完全に制御できます。VCNには、VCNの作成後に変更できる複数の重複しないCIDRブロックを含めることができます。VCNは、リージョンまたは可用性ドメインにスコープ指定できるサブネットにセグメント化できます。各サブネットは、VCN内の他のサブネットと重複しない連続したアドレス範囲で構成されます。作成後にサブネットのサイズを変更できます。サブネットはパブリックまたはプライベートにできます。

- 「セキュリティ」リスト

サブネットごとに、サブネット内外で許可する必要があるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- 可用性ドメイン

可用性ドメインは、リージョン内のスタンドアロンの独立したデータ・センターです。各可用性ドメインの物理リソースは、他の可用性ドメインのリソースから分離されているため、フォルト・トレランスが実現します。可用性ドメインは、電源や冷却などのインフラストラクチャや、内部可用性ドメイン・ネットワークを共有しません。そのため、1つの可用性ドメインで障害が発生しても、そのリージョン内の他の可用性ドメインには影響しません。

- フォルト・ドメイン

フォルト・ドメインは、可用性ドメイン内のハードウェアおよびインフラストラクチャのグループです。各アベイラビリティドメインには、独立した電源とハードウェアを備えた3つの障害ドメインがあります。リソースを複数の障害ドメインに分散する場合、アプリケーションは障害ドメイン内の物理的なサーバー障害、システム保守、および電源障害を許容できます。

- クラウド・ガード

Oracle Cloud Guardは、脆弱なセキュリティ構成およびクラウド・セキュリティの脅威を示す可能性のあるリスクのあるアクティビティを検出することで、適切なセキュリティ状況を維持するのに役立ちます。

Cloud Guardは、コンピュート、ネットワーキング、ストレージなどのすべての主要なOracle Cloud Infrastructureサービスのコンパートメント・レベルでログおよびイベントを処理して、手動または自動で対処できるタイムリな結果を提供します。

- セキュリティ・ゾーン

セキュリティ・ゾーンは、データの暗号化や区分全体のネットワークへのパブリック・アクセスの防止などのポリシーを強制することで、Oracleのセキュリティ・ベスト・プラクティスを最初から保証します。セキュリティ・ゾーンは同じ名前のコンパートメントに関連付けられ、セキュリティ・ゾーン・ポリシーまたはコンパートメントとそのサブコンパートメントに適用されるレシピが含まれます。標準コンパートメントをセキュリティ・ゾーン・コンパートメントに追加または移動することはできません。

- ローカル・ピアリング・ゲートウェイ(LPG)

LPGを使用すると、あるVCNを同じリージョン内の別のVCNとピアできます。ピアリングとは、プライベートIPアドレスを使用してVCNが通信することを意味し、インターネットを通過したりオンプレミス・ネットワークを介してルーティングしたりするトラフィックはありません。

Cloud Guardおよびセキュリティ・ゾーンが区分レベルで有効になっている場合、2つの区分がデータベースおよび基礎ホスト(プライベート・サブネット内)、SSAおよびAA (パブリック・サブネット内)をホストします。ローカル・ピアリング・ゲートウェイを使用すると、これらのコンパートメントのコンポーネント間の通信が可能になります。

推奨

要件は、ここで説明するアーキテクチャとは異なる場合があります。次の推奨事項を出発点として使用してください。

- クラウド・ガード

Oracleが提供するデフォルトのレシピをクローニングおよびカスタマイズして、カスタム検出および応答者レシピを作成します。これらのレシピを使用すると、警告を生成するセキュリティ違反のタイプおよび実行を許可するアクションを指定できます。たとえば、Object Storageバケットの可視性をpublicに設定できます。

クラウド・ガードをテナント・レベルで適用して、広範囲の範囲をカバーし、複数の構成を維持する管理負荷を軽減します。

「管理対象リスト」機能を使用して、特定の構成を検出機能に適用することもできます。

- セキュリティ・ゾーン

セキュリティ・ゾーン区分は、事前構成済で変更できない厳密なセキュリティ・ポリシーに準拠しています。これらのセキュリティ・ポリシーは、コンピュート・インスタンスがOracle Key Management Cloud Service (KMS)を介して顧客管理の暗号化キーを使用するようにするなど、コンパートメント内のリソースに厳格な要件を課します。Oracleでは、プライベート・サブネットを使用する場合は常に、セキュリティ・ゾーンが有効なコンパートメントにリソースを作成することをお薦めします。セキュリティ・ゾーンが有効なコンパートメントにパブリック・サブネットを持つVNCは作成できません。

- ベース・ホスト

VM.Standard.1.1コンピュート・シェイプを使用します。このホストはほかのコンピュートノードにアクセスし、データ処理やその他のタスクには関与しません。2つのノードから開始し、必要に応じて自動スケーリング機能を使用してスケール・インまたはスケール・アウトします。

Bastionホストは、セキュリティ・ゾーンが有効なコンパートメントに作成され、パブリックIPアドレスを持つことはできません。Oracle Key Management Cloud Serviceを使用して顧客管理キーを作成してください。これは、このインスタンスの作成時に必要になるためです。

- 管理者アプリケーション(AA)ノード

24 OCPUおよび320 GBのRAMを提供するVM.Standard2.24シェイプを使用します。別々の障害ドメインと個別のサブネット内の2つのノードから開始します。自動スケーリング機能を使用して、必要に応じてスケール・インまたはスケール・アウトします。

Cloud Guardのみが有効なコンパートメントにAAノードを作成します。特定の要件に応じて、ディテクタおよびレスポンダのデフォルト・レシピをクローニングおよび変更できます。Oracleでは、デフォルトのレシピをそのまま使用することをお薦めします。

- セルフ・サービス・アプリケーション(SSA)ノード

24 OCPUおよび320 GBのRAMを提供するVM.Standard2.24シェイプを使用します。別々の障害ドメインと個別のサブネット内の2つのノードから開始します。自動スケーリング機能を使用して、必要に応じてスケール・インまたはスケール・アウトします。

Cloud Guardのみが有効なコンパートメントにSSAノードを作成します。特定の要件に応じて、ディテクタおよびレスポンダのデフォルト・レシピをクローニングおよび変更できます。Oracleでは、デフォルトのレシピをそのまま使用することをお薦めします。

- データベース・ノード

各データベース・ノードは、計算ノードです。VM .DenseIO2.24図形を使用します。これはローカルにアタッチされたストレージで、I/O操作数/秒(IOPS)以上、ネットワーク帯域幅を24.6 Gbpsまで提供します。異なる障害ドメインで2つのノードを作成し、RAID構成(RAID 10)を使用して、ローカルに接続されたディスクでデータを保護します。高可用性を実現するために、2つのノード間でOracle Data Guardを有効にします。

Cloud Guardとセキュリティ・ゾーンの両方が有効なコンパートメントにデータベース・ノードを作成します。この構成により、データベース・ノードはセキュリティ・ゾーンの厳密なセキュリティ・ポリシーに準拠します。特定の要件に応じて、ディテクタおよびレスポンダのデフォルト・レシピをクローニングおよび変更できます。Oracleでは、デフォルトのレシピをそのまま使用することをお薦めします。

データベースに、パフォーマンスが高い単一テナント・ノードが必要な場合(特にネットワーク帯域幅の場合)、BM.DenseIO2.52形状の使用を検討してください。

- ロード・バランサの帯域幅

ロード・バランサの作成時に、固定帯域幅を提供する事前定義済のシェイプを選択するか、帯域幅範囲を設定してサービスがトラフィック・パターンに基づいて帯域幅を自動的にスケーリングできるようにするカスタム(柔軟な)シェイプを指定できます。どちらの方法でも、ロード・バランサの作成後にいつでもシェイプを変更できます。

- オブジェクト・ストレージ

Oracle Cloud Infrastructure Object Storageを使用して、データベースのバックアップおよびその他のデータを格納します。

セキュリティ・ゾーンを有効にしてコンパートメントにオブジェクト・ストレージを作成し、可視性をプライベートのみに設定します。この構成により、Object Storageバケットがセキュリティ・ゾーンの厳密なセキュリティ・ポリシーに準拠するようになります。

- VCN

VCNを作成する場合は、VCNのサブネットにアタッチする予定のリソースの数に基づいて、必要なCIDRブロックの数と各ブロックのサイズを決定します。標準のプライベートIPアドレス空間内にあるCIDRブロックを使用します。

プライベート接続を設定する他のネットワーク(Oracle Cloud Infrastructure、オンプレミス・データ・センターまたは別のクラウド・プロバイダ内)と重複しないCIDRブロックを選択します。

VCNの作成後、CIDRブロックを変更、追加および削除できます。

サブネットを設計する場合は、トラフィック・フローおよびセキュリティ要件を考慮してください。特定の層またはロール内のすべてのリソースを、セキュリティ境界として機能する同じサブネットにアタッチします。

リージョナル・サブネットを使用します。

- 「セキュリティ」リスト

セキュリティ・リストを使用して、サブネット全体に適用するイングレス・ルールおよびエグレス・ルールを定義します。

このアーキテクチャでは、プライベート・サブネット全体に対してインターネット制御メッセージ・プロトコル(ICMP)を内部的に使用できます。Oracleでは、より詳細なセキュリティ実装のためにネットワーク・セキュリティ・グループ(NSG)を使用することもお薦めします。

注意事項

- パフォーマンスとコスト

Oracle Cloud Infrastructureには、広範なアプリケーションとユースケースに対応するコンピュートな形状が用意されています。コンピュート・インスタンスの形状を慎重に選択してください。最もコストが低い負荷に対して最適なパフォーマンスを提供する形状を選択します。

- 可用性

デプロイメント要件およびリージョンに基づいて、高可用性オプションを使用することを検討してください。オプションには、リージョン内の複数の可用性ドメイン間でのリソースの配布および可用性ドメイン内のフォルト・ドメイン間でのリソースの配布が含まれます。

- コスト

ベア・メタルGPUインスタンスは、より高いコストを得るために必要なCPU電力を提供します。要件を評価して、適切なコンピュート・シェイプを選択します。

- 監視およびアラート

ノードのCPUおよびメモリー使用状況の監視およびアラートを設定し、必要に応じて形状をスケール・アップまたはスケール・ダウンできるようにします。