OCIでのメタバース・インスタンスの実装

メタバースとは、人々が暮らし、学び、遊び、仕事、買い物をし、他の人と交流する仮想世界であり、仮想世界とデジタル世界が融合しています。

メタバース・スタックは、ソーシャル・インタラクション、3D/2D表現、人工知能(AI)、クロス・プラットフォーム機能をサポートし、透明性を提供する必要があります。メタバース市場規模は2021年に227億ドルと評価され、2022年から2030年の間に40%近くの複合年間成長率で増加すると予想されています。

メタバースの適用例には、次のようなものがあります。

- ソーシャル: 没入型スペースの存在により、ユーザーは周囲と対話したり操作したりでき、コラボレーションや集合的な建設を促進できます。

- 教育: 没入型スペースは、太陽系、原子構造、地理について子供に教えるだけでなく、ルネッサンス中に18th-centuryヨーロッパを表すために使用できます。

- エンターテイメント: 仮想スペースはゲーム、アート、コンサートに使用できます。

- コマース: ブランドは、製品の配置や製品のプロモーションに仮想スペースを使用できます。さらに、分散型財務(DeFi)を使用して、仮想商品とスペースをサポートできます。

メタバース原則は次のとおりです。

- ソーシャル

- カスタマイズ可能

- ユニバーサル・アクセシビリティ

- 没入型

- AIとGenerative AI(詳細を参照)

- ブロックチェーン(詳細の参照を参照)

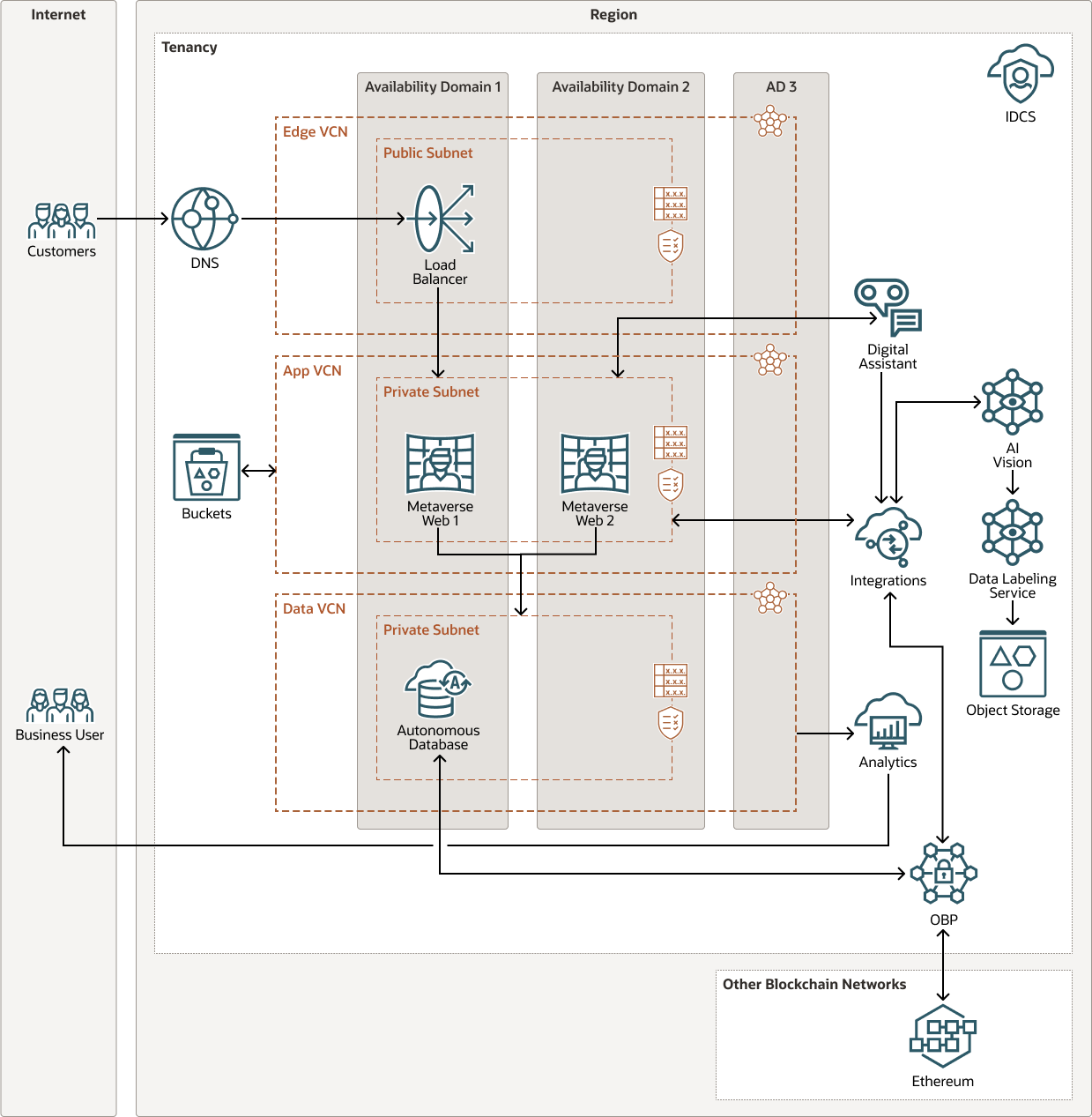

アーキテクチャ

このリファレンス・アーキテクチャでは、現在のメタバース・テクノロジと理解を活用して、OCIへの最適なデプロイを実現しています。

Oracle Cloud Infrastructure (OCI)は、様々な方法でメタバースをサポートできます:

- 仮想世界をホストおよび実行するために必要なコンピューティング・リソースおよびインフラストラクチャを提供することで、OCIコンピュートでメタバース・フロントエンドを実行し、Oracle Cloud Infrastructure Object Storageバケット内のすべての3Dオブジェクトを使用できます。

- メタバース・ユーザーはOCIチャットボットと対話できます。

- OCIは、Java、Python、Node.jsなど、幅広いプログラミング言語とフレームワークをサポートしているため、メタバースの開発が容易になります。

- Oracle Autonomous Databaseでは、すべての情報を格納し、共通データベースの複雑さを解消できるため、ビジネスに集中できます。

- Oracle Analytics Cloudを使用して、すべてのものを監視および分析できます。

- OCIは、高可用性とスケーラビリティを備えた設計であるため、ダウンタイムやパフォーマンスの低下なしに多くのユーザーをサポートできます。

- AIは、仮想世界で新しいコンテンツとエクスペリエンスを作成できるため、メタバース開発において重要な役割を果たします。

有意義な各インタラクションは、ブロックチェーン・プラットフォーム(患者の臨床記録の新しい訪問など)に保存したり、患者と医師の間のドキュメントを安全な方法で交換できるため、ブロックチェーンはメタバースにおける重要なソリューションです。ブロックチェーンと無菌トークン(NFT)は、次のようなメタバースにいくつかのメリットをもたらします。

- 公正で透明性の高い経済: ブロックチェーンとNFTは、ユーザーと企業が分散型デジタル環境で実世界の資産とソリューションを表すことを可能にします。

- 新しいアイデンティティ・エクスペリエンス: メタバースにプレゼンスを作成するプロセス中に、ユーザーはNFTアセットを保持することで、特定のプロジェクトのサポートを表示できます。

- 仮想プロパティを購入する機能:Metaversesを使用すると、ユーザーはNFTを使用して仮想スペースを完全に所有できます。

- 強力なマーケティング・ツール: ブランドはNFTを使用して製品を起動し、フォロワに特別な権限を提供できます。また、NFTは、場所ベースの参加機能と拡張現実をサポートするインフラストラクチャとのメタバース以外の相互運用性を実現することもできます。

- アクセス制御の向上: 実際のアイデンティティをデジタル・アバターとリンクすると、メタバースへのアクセスを制御するためにNFTを使用する機会が開かれます。

次の図は、このリファレンス・アーキテクチャを示しています。

oci-metaverse-architecture-diagram-oracle.zip

アーキテクチャには次のコンポーネントがあります。

- テナント

テナンシは、Oracle Cloud Infrastructureへのサインアップ時にOracleがOracle Cloud内で設定するセキュアで分離されたパーティションです。テナンシ内のOracle Cloudでリソースを作成、整理および管理できます。テナンシは、会社または組織と同義です。通常、会社は単一のテナンシを持ち、そのテナンシ内の組織構造を反映します。通常、単一のテナンシは単一のサブスクリプションに関連付けられ、単一のサブスクリプションには1つのテナンシのみが含まれます。

- リージョン

Oracle Cloud Infrastructureリージョンは、可用性ドメインと呼ばれる1つ以上のデータ・センターを含むローカライズされた地理的領域です。リージョンは他のリージョンから独立しており、広大な距離で(国間や大陸間でも)リージョンを分離できます。

- コンパートメント

コンパートメントは、Oracle Cloud Infrastructureテナンシ内のリージョン間論理パーティションです。コンパートメントを使用して、Oracle Cloudでリソースを編成し、リソースへのアクセスを制御し、使用割当てを設定します。特定のコンパートメント内のリソースへのアクセスを制御するには、誰がリソースにアクセスできるか、どのアクションを実行できるかを指定するポリシーを定義します。

- 可用性ドメイン

アベイラビリティ・ドメインは、リージョン内の独立したスタンドアロン・データ・センターです。各可用性ドメイン内の物理リソースは、他の可用性ドメイン内のリソースから分離されるため、耐障害性が提供されます。アベイラビリティ・ドメインは電源や冷却、内部のアベイラビリティ・ドメイン・ネットワークなどのインフラを共有しません。そのため、ある可用性ドメインでの障害がリージョン内の他の可用性ドメインに影響することはほとんどありません。

- フォルト・ドメイン

フォルト・ドメインは、可用性ドメイン内のハードウェアおよびインフラストラクチャのグループです。各アベイラビリティ・ドメインに、独立した電源とハードウェアを備えた3つのフォルト・ドメインがあります。複数のフォルト・ドメインにリソースを分散すると、アプリケーションは、フォルト・ドメイン内の物理サーバー障害、システム・メンテナンスおよび電源障害を許容できます。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定するカスタマイズ可能なソフトウェア定義ネットワークです。従来のデータ・センター・ネットワークと同様に、VCNによってネットワーク環境を完全に制御できます。VCNには、VCNの作成後に変更できる、重複しない複数のCIDRブロックを含めることができます。VCNをサブネットに分割できます。サブネットは、リージョンまたは可用性ドメインにスコープ指定できます。各サブネットは、VCN内の他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックまたはプライベートにできます。

- ロード・バランサ

Oracle Cloud Infrastructure Load Balancingサービスは、単一のエントリ・ポイントからバックエンドの複数のサーバーへの自動トラフィック分散を提供します。

- オブジェクト・ストレージ

オブジェクト・ストレージでは、データベース・バックアップ、分析データ、イメージやビデオなどのリッチ・コンテンツなど、あらゆるコンテンツ・タイプの構造化データおよび非構造化データにすばやくアクセスできます。インターネットから直接またはクラウド・プラットフォーム内から、安全かつセキュアにデータを格納し、取得できます。パフォーマンスやサービスの信頼性を低下させることなく、ストレージをシームレスに拡張できます。迅速、即時、頻繁にアクセスする必要があるホット・ストレージには、標準ストレージを使用します。アーカイブ・ストレージは、長期間保存し、ほとんどまたはほとんどアクセスしないコールド・ストレージに使用します。

- Autonomous Database

Oracle Cloud Infrastructure Autonomous Databaseは、トランザクション処理およびデータ・ウェアハウス・ワークロードに使用できるフルマネージドの事前構成済データベース環境です。ハードウェアの構成や管理、ソフトウェアのインストールを行う必要はありません。Oracle Cloud Infrastructureでは、データベースの作成、およびデータベースのバックアップ、パッチ適用、アップグレードおよびチューニングが処理されます。

- コンピュート

Oracle Cloud Infrastructure Computeサービスを使用すると、クラウド内のコンピュート・ホストをプロビジョニングおよび管理できます。CPU、メモリー、ネットワーク帯域幅およびストレージのリソース要件を満たすシェイプを使用してコンピュート・インスタンスを起動できます。コンピュート・インスタンスを作成したら、セキュアにアクセスし、再起動してボリュームをアタッチおよびデタッチし、不要になったら終了できます。

- 統合

Oracle Integrationは、アプリケーションの統合、プロセスの自動化、ビジネス・プロセスに関するインサイトの取得およびビジュアル・アプリケーションの作成を可能にするフルマネージド・サービスです。

- 「アナリティクス」

Oracle Analytics Cloudは、スケーラブルでセキュアなパブリック・クラウド・サービスです。データ準備、ビジュアライゼーション、エンタープライズ・レポート、拡張分析、自然言語処理および生成のための最新のAI駆動のセルフサービス・アナリティクス機能を使用して、ビジネス・アナリストを支援します。Oracle Analytics Cloudでは、迅速なセットアップ、簡単なスケーリングとパッチ適用、自動化されたライフサイクル管理など、柔軟なサービス管理機能も利用できます。

- Oracle Blockchain Platform

Oracle Blockchain Platform (OBP)は、NFTの発行(マイニング)を記録し、NFTトランザクション履歴を維持するための改ざんのおそれのない分散型台帳と、NFTトランザクションのスマート・コントラクトを実行するインフラストラクチャ・ノードを提供するマネージド・ブロックチェーン・サービスです。これは、Hyperledger Fabricに基づく事前構築された権限付きプラットフォームで、単独で操作することも、検証ノード(ピア)で構成されるネットワークの一部として操作することもできます。これらのノードは、ブロックチェーンで実行されるビジネス・ロジックであるスマート・コントラクト・コードを実行することで、台帳を更新し、問合せに対応します。

外部アプリケーションは、トランザクションを起動するか、クライアントSDKまたはREST APIコールを介して問合せを実行します。これにより、選択したピアは、「開発」セクションで生成およびデプロイされたERC-721契約などのスマート・コントラクトを実行するように求められます。複数のピアが結果を承認(デジタル署名)すると、その結果は検証されてオーダー・サービスに送信されます。トランザクション・オーダーでコンセンサスに達すると、トランザクションの結果は暗号的に保護された改ざん防止データ・ブロックにグループ化され、ピア・ノードに送信されて、検証され、台帳に追加されます。

OBPでは、いくつかの単純なインスタンス作成ステップを完了すると、Oracleはサービス管理、パッチ適用、監視およびその他のサービス・ライフサイクル・タスクを処理します。サービス管理者は、OBP WebコンソールまたはREST APIを使用してブロックチェーンを構成し、その操作を監視できます。

- OCIデータ・ラベリング

OCI Data LabelingサービスはOCIネイティブ・サービスであり、顧客はこれを使用して、データセットを作成および参照し、データ・レコード(テキスト、イメージ)を表示し、AI/MLモデルの構築目的でラベルを適用できます。また、このサービスは、ラベル付けプロセスを支援するように設計された対話型ユーザーインタフェースも提供します。開発者は、RAWイメージのアップロード、ラベルの追加、イメージ領域の強調表示を行うことができます。これらのラベルをイメージに追加することで、結果のデータセットを使用してカスタム・イメージ分類およびオブジェクト検出モデルをトレーニングできます。

レコードにラベルを付けると、AI/MLモデル開発で使用するために、データセットを行区切りJSONとしてエクスポートできます。OCIデータ・ラベリングには、カスタム・モデル・トレーニング・ワークフローの一部として、Oracle Cloud Infrastructure VisionやOCI Languageなどの他のサービスから直接アクセスすることもできます。独自のディープ・ラーニングまたは自然言語処理モデルを構築およびトレーニングしたいデータ・サイエンティストは、Oracle Cloud Infrastructure Data Scienceを介してラベル付きデータセットを消費できます。

- OCI Vision

OCI Visionは、ディープラーニングベースのイメージ分析を大規模に実行するためのAIサービスです。すぐに利用できる事前構築済みモデルにより、開発者は機械学習(ML)の専門知識がなくても、アプリケーションに画像認識とテキスト認識を簡単に構築できます。業界固有のユースケースの場合、開発者はカスタムVisionモデルを独自のデータで自動的にトレーニングできます。これらのモデルを使用すると、製造における視覚的な異常を検出し、ドキュメントからテキストを抽出してビジネス・ワークフローを自動化し、画像内のアイテムにタグ付けして、製品または出荷をカウントできます。開発者は、事前トレーニング済モデルへのアクセスに加えて、データ・サイエンスの専門知識がなく、カスタム・モデル・インフラストラクチャを管理することなくカスタム・モデルを作成できます。

- Oracle Digital Assistant

デジタル・アシスタントは、会話型インタフェースまたはチャットボットを作成するためのプラットフォームです。チャットボットは、人間の会話(書面または音声)をシミュレートして処理するコンピュータ・プログラムであり、人間は、実際の人とコミュニケーションしているかのようにアプリケーションやデータを操作できます。

開発者は、1つ以上のスキルからデジタル・アシスタントを組み立てます。スキルは、Oracleまたはサード・パーティが提供する事前構築済のスキル、カスタム開発済スキル、または使用可能な多くのスキル・テンプレートの1つに基づいて作成できます。デジタル・アシスタントは、ユーザーのリクエストを満たすために最も適切なスキルにユーザーのリクエストをルーティングします。スキルは、多言語のNLPディープ・ラーニング・エンジン、強力なダイアログ・フロー・エンジン、および統合コンポーネントを組み合せてバックエンド・システムに接続します。

推奨

- VCN

VCNを作成する際、VCNのサブネットにアタッチする予定のリソース数に基づいて、必要なCIDRブロックの数と各ブロックのサイズを決定します。標準プライベートIPアドレス空間内のCIDRブロックを使用します。

プライベート接続を設定する他のネットワーク(Oracle Cloud Infrastructure、オンプレミス・データ・センターまたは別のクラウド・プロバイダ)と重複しないCIDRブロックを選択します。

VCNを作成した後、そのCIDRブロックを変更、追加および削除できます。

サブネットを設計するときは、トラフィック・フローおよびセキュリティ要件を考慮してください。特定の層またはロール内のすべてのリソースを同じサブネットに接続し、セキュリティ境界として機能できます。

- クラウド・ガード

Oracleによって提供されるデフォルトのレシピをクローニングおよびカスタマイズして、カスタム・ディテクタおよびレスポンダ・レシピを作成します。これらのレシピを使用すると、警告を生成するセキュリティ違反のタイプと、そのレシピに対して実行できるアクションを指定できます。たとえば、表示がパブリックに設定されているオブジェクト・ストレージ・バケットを検出できます。

クラウド・ガードをテナンシ・レベルで適用して、範囲を広げ、複数の構成を維持する管理上の負担を軽減します。

管理対象リスト機能を使用して、特定の構成をディテクタに適用することもできます。

- セキュリティ・ゾーン

最大限のセキュリティが必要なリソースの場合、Oracleではセキュリティ・ゾーンを使用することをお薦めします。セキュリティ・ゾーンは、ベスト・プラクティスに基づくセキュリティ・ポリシーのOracle定義レシピに関連付けられたコンパートメントです。たとえば、セキュリティ・ゾーンのリソースにはパブリック・インターネットからアクセスできず、顧客管理キーを使用して暗号化する必要があります。セキュリティ・ゾーンでリソースを作成および更新すると、Oracle Cloud Infrastructureでは、セキュリティ・ゾーン・レシピのポリシーに対して操作が検証され、ポリシーに違反する操作が拒否されます。

- ネットワーク・セキュリティ・グループ(NSG)

NSGを使用して、特定のVNICに適用されるイングレスおよびエグレス・ルールのセットを定義できます。NSGを使用すると、VCNのサブネット・アーキテクチャをアプリケーションのセキュリティ要件から分離できるため、セキュリティ・リストではなくNSGを使用することをお薦めします。

- ロード・バランサの帯域幅

ロード・バランサの作成時に、固定帯域幅を提供する事前定義済のシェイプを選択するか、帯域幅範囲を設定するカスタム(フレキシブル)シェイプを指定して、トラフィック・パターンに基づいてサービスで帯域幅を自動的にスケーリングできます。どちらの方法でも、ロード・バランサの作成後にいつでもシェイプを変更できます。