ネットワーク・セキュリティについて学習

安全なネットワークは、組織がサイバー脅威に対して脆弱であることを防ぐ鍵となります。ベスト・プラクティスと安全なフレームワークに基づいて構築されたネットワークを設計することで、脅威や攻撃に対するデプロイメントの回復力を高めることができます。

CIS OCIランディング・ゾーン・クイック・スタート・テンプレートの使用

Oracleには、CIS OCIランディング・ゾーン・クイック・スタート・テンプレートが用意されています。このテンプレートを使用すると、CIS OCI Foundations BenchmarkおよびOCI全体のベスト・プラクティスをテナンシ内に迅速に実装できます。

CIS OCIランディング・ゾーン・クイック・スタート・テンプレートを使用すると、CIS OCIベンチマークを満たしながら、テナンシに必要なコア・インフラストラクチャをすばやくデプロイできます。CIS OCIランディング・ゾーン・クイック・スタート・テンプレートがデプロイおよび構成に役立つリソースの一部を次に示します。

- OCI Identity and Access Management (IAM)

- OCIロギング

- OCIイベント

- OCI通知

- OCI Object Storage

- Oracle Key Vault

- ネットワーク

- 区分

- クラウド・ガード

- 脆弱性スキャン

ネットワーク・セキュリティ・グループ(NSG)の使用

たとえば、セキュリティ・リスト・ルールでSecure Shell (SSH)を許可すると、そのサブネット内のすべてのVNICへのSSHが許可されます。NSGでSSHを許可すると、対応するセキュリティ・リストにルールがない場合、そのNSGに関連付けられたVNICにのみ許可されます。

ヒント :

NSGとセキュリティ・リストの両方を混在させると、2つの結合が強制されます。つまり、関連するセキュリティ・リストまたはNSGのanyのanyルールでトラフィックが許可されている場合、問題のパケットが許可されます。たとえば、セキュリティ・リストですべてのソース(0.0.0.0/0)からのSSHが許可されているが、NSGが許可していない場合、そのサブネットおよびそのNSGに関連付けられているVNICは、SLルールで許可されているため、すべてのソースからのSSHを許可します。

Oracleでは、次のことを推奨しています。

- Oracleは、将来の拡張を実装するときにSLよりもNSGを優先するため、すべてのコンポーネントに同じセキュリティ状態を持つNSGを使用します。たとえば、複数層アーキテクチャでは、各層に対して個別のNSGが必要です。特定の層のVNICはすべて、その層のNSGに属します。特定の層内に、追加の特別なセキュリティ要件を持つ層のVNICの特定のサブセットがある場合があります。したがって、これらの追加ルール用に別のNSGを作成し、そのVNICのサブセットを層のNSGと追加のNSGの両方に配置する必要があります。

- アプリケーションの各層のNSGなど、同じトラフィック・フロー要件を持つ特定のリソース・グループに対してNSGを作成します。

- すべてのSLおよびNSGルールに対して

allowlistアプローチを実行し、アプリケーションまたはワークロードに必要な特定のソース、プロトコルおよびポートのみを許可します。 - 特定の要件が不明なため、大規模なソース、プロトコルおよびポートを許可しないでください。

- 大きなソース、プロトコル、およびポートを許可する場合は、一時的に(トラブルシューティングなどのために)のみ行い、あとでロックダウンします。

ヒント :

トラブルシューティングの一時ルールの追加など、NSGまたはSLでトラフィックを一時的に許可する場合は、これが一時的であり、後で削除できることを示すノートをルールの説明に追加します。これにより、準備が整ったときや、今後のレビューでルールが必要かどうかわからないときに、ルールを削除するように促されます。OCI Bastionサービスの使用

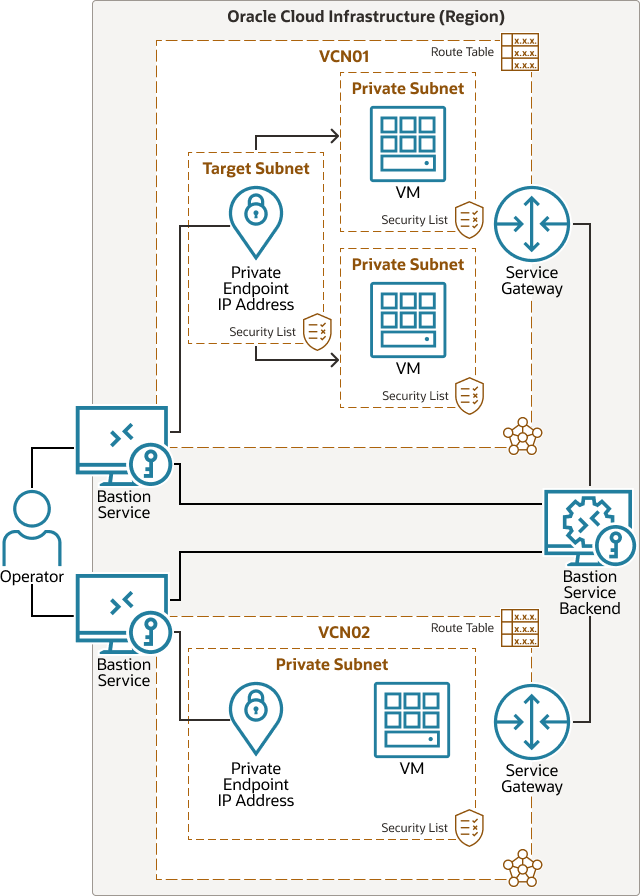

OCI Bastionサービスは、パブリック・サブネットに要塞ホストをデプロイする従来の方法と比較して、リソースに安全にアクセスするための代替方法を提供します。Oracleでは、次の利点があるため、OCI Bastionサービスを推奨しています:

- より低いコスト

- OCI IAMとの統合により、シームレスな制御とアクセスの制限を実現

- 複雑さを軽減(パブリック・サブネットやホストは不要)

- 要塞セッションは時間制限あり

- OCIマネージド・サービス

who/when/created/deleted/updated/fetchedなどの管理アクションは、OCIイベントおよび監査サービスに記録および記録されます

次の図は、このリファレンス・アーキテクチャを示しています。

図のアーキテクチャ-use-bastion-service.pngの説明

Oracleでは、次のことを推奨しています。

- OCI Bastionサービスを理解し、パブリック・サブネットに要塞ホストをプロビジョニングするかわりにそれを使用します

- IAMポリシーを使用したOCI Bastionサービスへのアクセスのロック・ダウン

IAMポリシーによる最小権限の管理アクセスの実装

OCI IAMサービスでは、クラウド・リソースにアクセスできるユーザーを制御できます。ユーザー・グループに付与するアクセス権のタイプおよびアクセスする特定のリソースを制御できます。

OCI内でプロビジョニングするネットワーク・リソースは、通常、アプリケーションおよびワークロードが依存するアーキテクチャのコア・ビルディング・ブロックの一部です。これらのネットワーク・リソースへのアクセスを制限することは、OCIセキュリティおよびIAM設計の重要な部分であり、権限のないユーザーがダウンタイムやセキュリティ・ホールにつながる可能性のあるリソースを作成または変更するのを防ぐのに役立ちます。

Oracleでは、次のことを推奨しています。

- ネットワーク管理者のみがクラウド・ネットワークを管理できるようにするポリシーを作成して、最も単純なアプローチから開始します。

- 高度なアプローチは、個々のネットワークリソースへのアクセスを制限するポリシーを作成することです。たとえば、あるグループの管理者がDynamic Routing Gateways (DRG)を管理できるようにする個別のポリシーを作成し、別のグループの管理者がVirtual Cloud Networks (VCN)を管理できるようにします。

- 非ネットワーク管理者が次のようなアクセス権を持つために必要な

read-onlyポリシーがあるとします。- ネットワーク・ビジュアライザ

- Network Path Analyzer

virtual-network-familyのIAMポリシーでのuseおよびmanage動詞の使用を制限します。- OCIネットワークIAMポリシーおよび設計は、OCI IAMポリシーおよび設計全体の一部である必要があります。

OCIネットワーク・ファイアウォールまたはサード・パーティ・ファイアウォールのデプロイを検討

OCIのネイティブSLまたはNSGが提供する機能よりも多くの機能を必要とするネットワーク・セキュリティ要件がある場合、OCIではOCI Network Firewallまたはサードパーティ・ファイアウォールをデプロイすることをお薦めします。

ファイアウォールは通常、侵入検出および防止(IDPS)、URLフィルタリング、Secure Socket Layer (SSL)検査などの次世代機能を提供します。

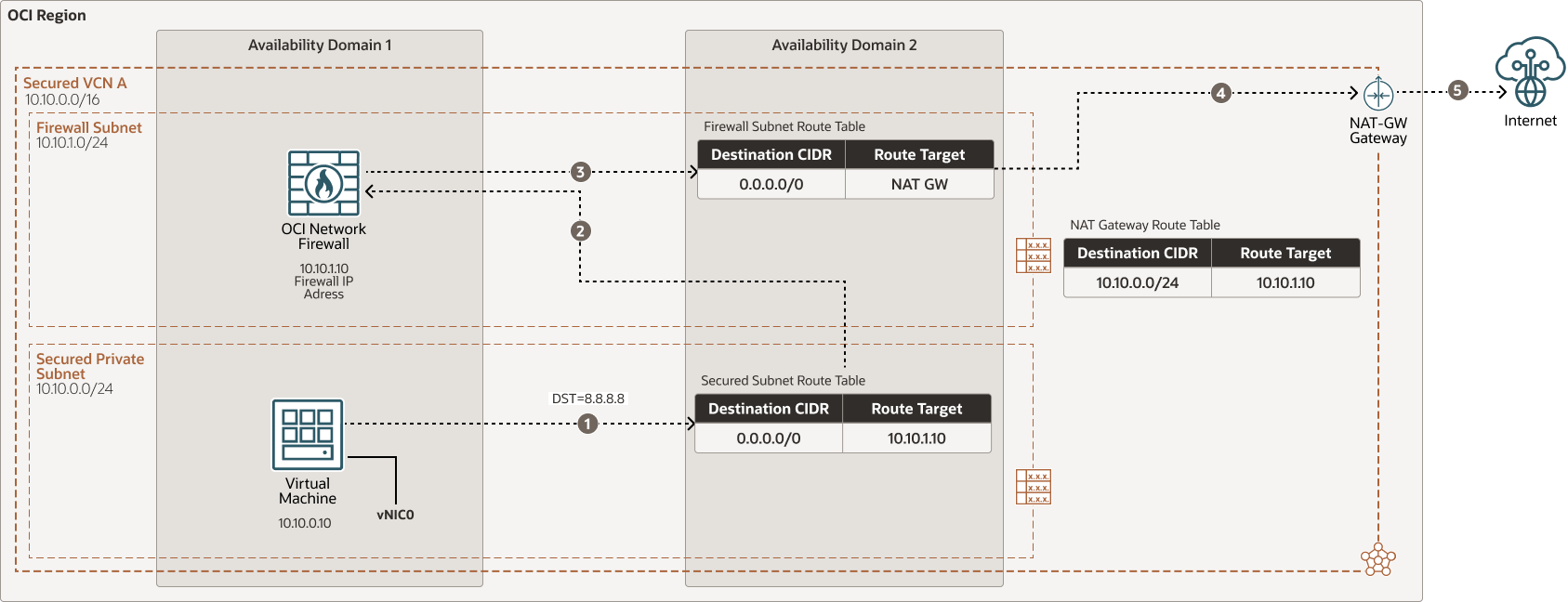

次の図は、NAT Gatewayを使用した南北アウトバウンド・インターネット・トラフィック・フロー、および保護されたVCNのOCI Network Firewall経由を示しています:

Oracleでは、次のことを推奨しています。

- OCIでプラットフォームをサポートしているサードパーティのファイアウォール・ベンダーに問い合わせてください。

- ネイティブのOCI Network Firewallを使用することが要件を満たしているかどうかを調査します。

- ハブ・アンド・スポークVCN設計を使用して、ファイアウォールをハブVCNに配置します。DRGを使用して、ファイアウォールを介してトラフィックをルーティングします。

- スループットやレイテンシなど、OCIのファイアウォールを介してトラフィックをルーティングすることで、ネットワーク・パフォーマンスへの影響を分析します。