Oracle Cloud Infrastructure Network Firewall Serviceを使用してワークロードを保護

Oracle Cloud Infrastructure (OCI)は、エンタープライズ・クラウド・サービスを保護するために、クラス最高のセキュリティ・テクノロジおよび操作プロセスを提供します。ただし、クラウドのセキュリティは共有職責モデルに基づいています。Oracleは、クラウドの運用およびサービスを管理するためのデータ・センター施設、ハードウェア、ソフトウェアなど、基礎となるインフラストラクチャのセキュリティを担当します。お客様は、ワークロードを保護し、コンプライアンス義務を果たすためにサービスとアプリケーションを安全に構成する責任を負います。

OCIネットワーキング・サービスは、お客様がワークロードを保護するために使用できる仮想クラウド・ネットワーク(VCN)のセキュリティ・リストおよびネットワーク・セキュリティ・グループを提供します。多くの顧客には、侵入防止システム、侵入検知、SSL検査、URLフィルタリング、トラフィック検査などの要件があります。

- ステートフル・ネットワーク・フィルタリング: ソースIP (IPv4およびIPv6)、宛先IP (IPv4およびIPv6)、ポートおよびプロトコルに基づいてネットワーク・トラフィックを許可または拒否するステートフル・ネットワーク・フィルタリング・ルールを作成します。

- カスタムURLおよびFQDNフィルタリング: イングレスおよびエグレス・トラフィックを、ワイルドカードやカスタムURLを含む完全修飾ドメイン名(FQDN)の指定されたリストに制限します。

- 侵入検知および防止(IDPS): 悪意のあるアクティビティがないかネットワークを監視します。アクティビティの情報を記録、レポートまたはブロックします。

- SSLインスペクション: 暗号化されたサーバー名表示(ESNI)でセキュリティー脆弱性をサポートしてTLSで暗号化されたトラフィックを復号化および検査します。ESNIは、TLSハンドシェイクのサーバー名指定(SNI)を暗号化するTLSv1.3拡張です。

- ロギング: Network Firewallは、Oracle Cloud Infrastructure Loggingと統合されています。ファイアウォールのポリシー・ルールに基づいてログを有効にします。

- メトリック: Network Firewallは、Oracle Cloud Infrastructure Monitoringと統合されています。Monitoringサービス機能を使用してブロックされたリクエストの数などのメトリックに基づいてアラートを有効にします。

- VCN内サブネット・トラフィック検査: ネットワーク・ファイアウォールを介して2つのVCNサブネット間のトラフィックをルーティングします。

- VCN間のトラフィック検査: ネットワーク・ファイアウォールを介して2つのVCN間のトラフィックをルーティングします。

アーキテクチャ

このリファレンス・アーキテクチャは、組織がNetwork Firewallを使用してOCIにデプロイされたワークロードを保護し、Intra Virtual Cloud Network (VCN)ルーティング機能によって設計を簡略化する方法を示しています。これらのワークロードを保護するために、Oracleでは分散デプロイメントを使用してネットワークをセグメント化することをお薦めします。この場合、トラフィックはネットワーク・ファイアウォールを介してルーティングされ、VCN内の複数の異なるサブネットに接続されます。

OCIネットワーク・ファイアウォールをデプロイする前に、ファイアウォール・ポリシーを定義する必要があります。OCIネットワーク・ファイアウォールは、VCNの特定の専用ファイアウォール・サブネットの可用性ドメイン内のネイティブで可用性の高いサービスです。いったんデプロイしたら、ファイアウォールIPアドレスを使用して、VCNルート表を使用してトラフィックをルーティングできます。ユースケースをサポートするには、対称的にOCIネットワーク・ファイアウォールIPアドレスにルーティングし、必要なファイアウォール・ポリシーを適用する必要があります。

インターネットからのトラフィック、オンプレミスからのトラフィック、Oracle Services Networkへのトラフィックのルーティングおよび検査は、あらゆる規模の組織に次世代のファイアウォール機能を提供するNetwork Firewallで行えます。Network Firewallとその高度な機能を他のOCIセキュリティ・サービスと併用して、階層化されたネットワーク・セキュリティ・ソリューションを作成します。ネットワーク・ファイアウォールは、選択したサブネットに一度作成すると、ネイティブにスケーラブルなサービスです。ファイアウォールは、接続されたファイアウォール・ポリシーで指定されたトラフィックにビジネス・ロジックを適用します。VCN内のルーティングは、ファイアウォールとの間のネットワーク・トラフィックの転送に使用されます。

ネットワーク・ファイアウォールは、次のようにデプロイできます。

- 分散ネットワーク・ファイアウォール・モデル: OCI Network Firewallは、推奨される専用のVCNにデプロイされます。

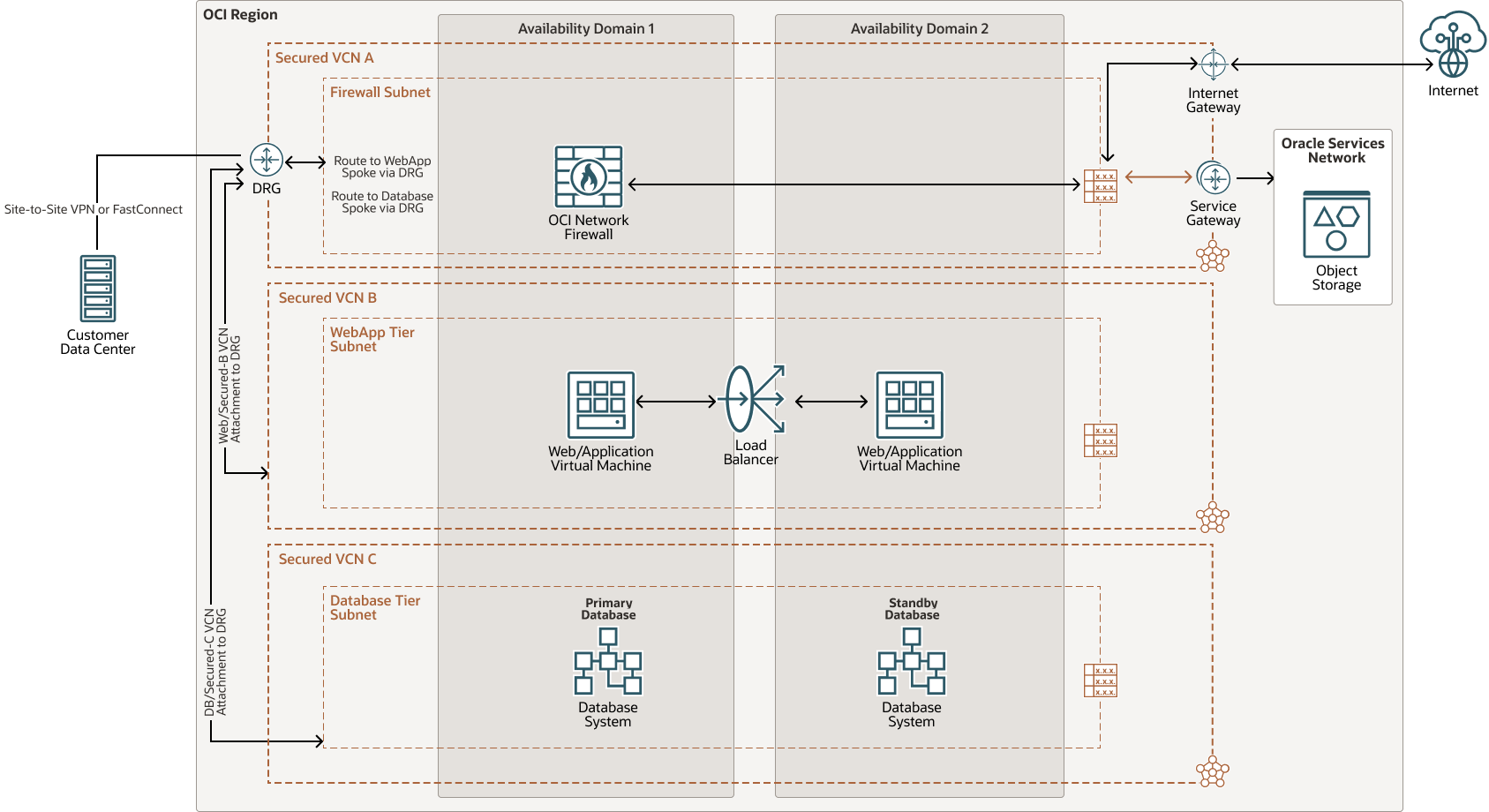

- 転送ネットワーク・ファイアウォール・モデル: OCIネットワーク・ファイアウォールはハブVCNにデプロイされ、動的ルーティング・ゲートウェイを介してスポークVCNに接続されます。

このアーキテクチャでは、様々なモデル、異なるトラフィック・フローおよび関連コンポーネントでネットワーク・ファイアウォールをデプロイする方法について説明します。

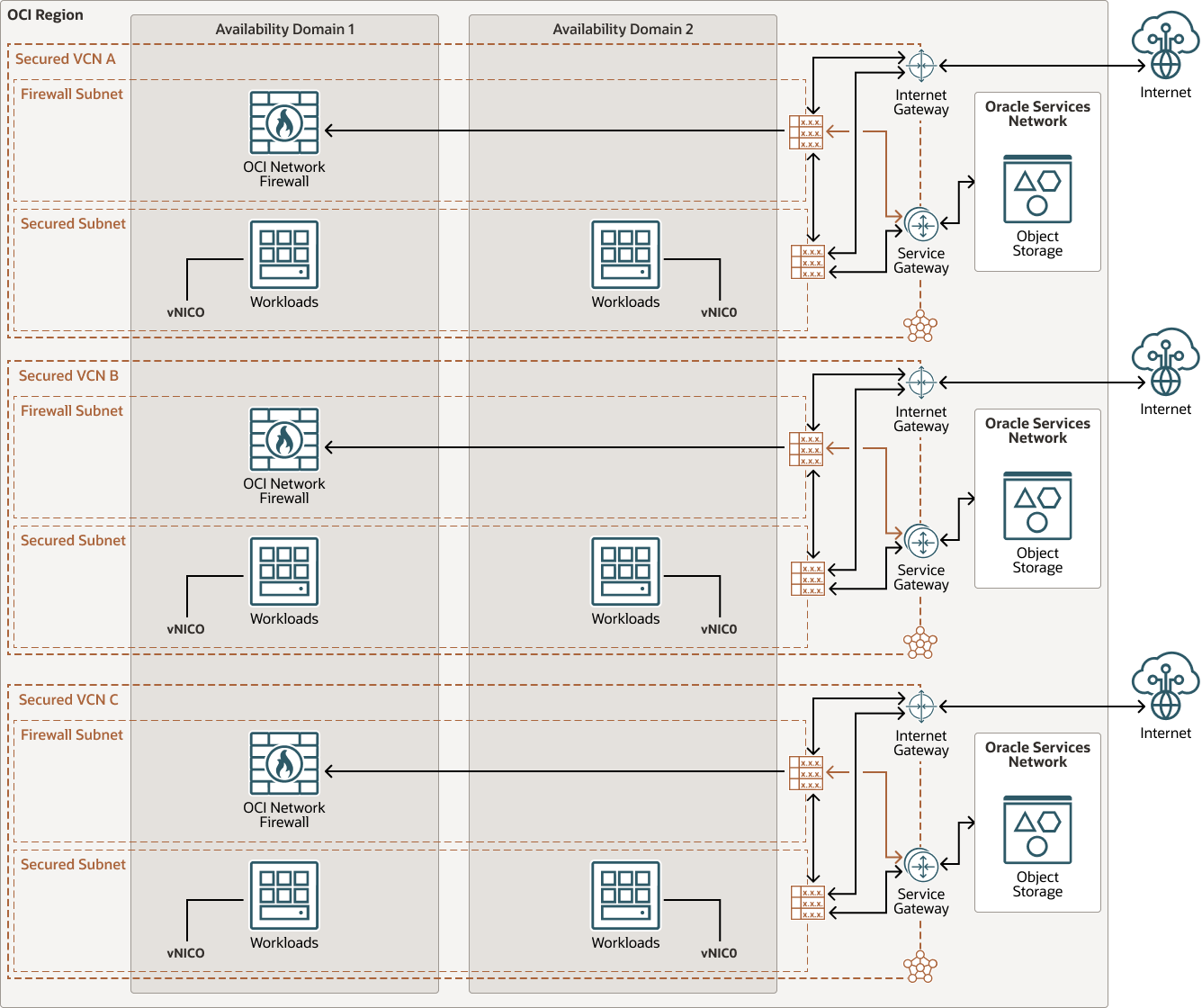

次の図は、このリファレンス・アーキテクチャを示しています。

oci- network- firewall- arch- oracle.zip

ノート:

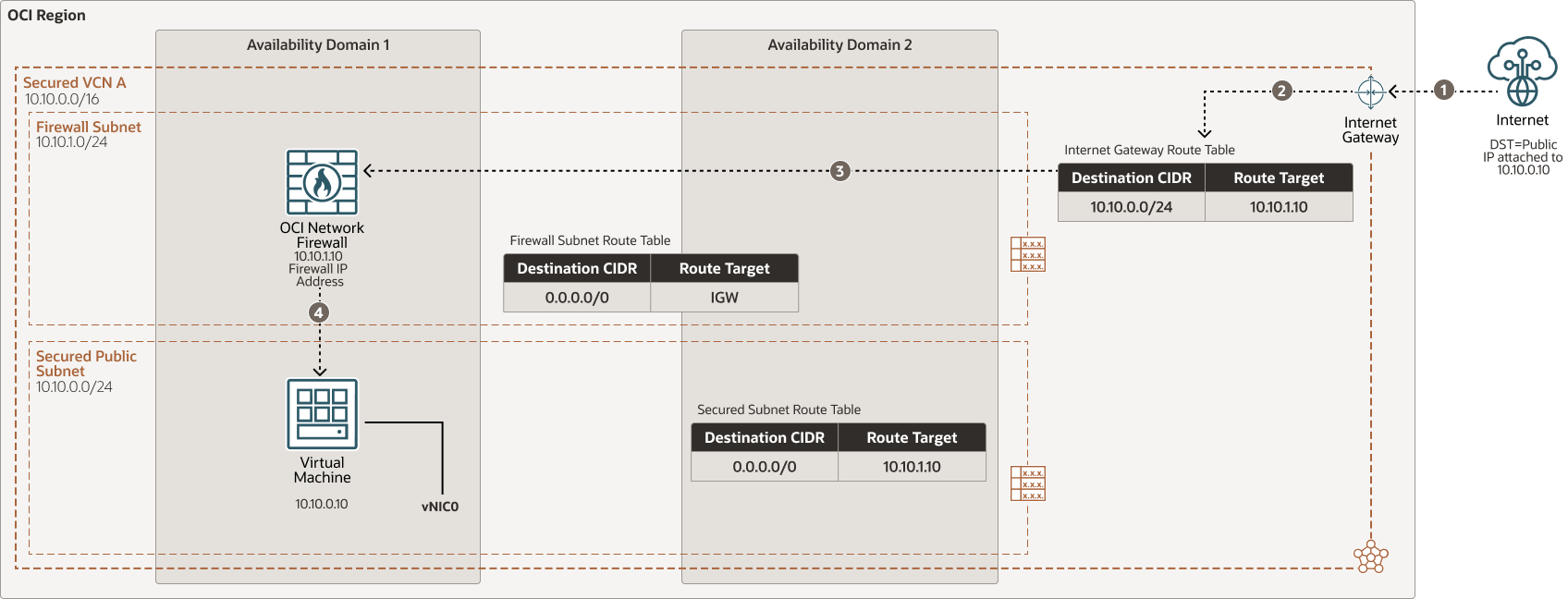

各トラフィック・フローにより、必要なネットワーク・ファイアウォール・ポリシーがネットワーク・ファイアウォールにプッシュされ、ネットワーク・ファイアウォールとの間のトラフィックの転送にルート対称が使用されます。セキュアなVCNのOCIネットワーク・ファイアウォールを介してインターネット・ゲートウェイを介した南北のインバウンド・インターネット・トラフィック・フロー

図oci- network- firewall- inbound.pngの説明

oci- network- firewall- inbound- oracle.zip

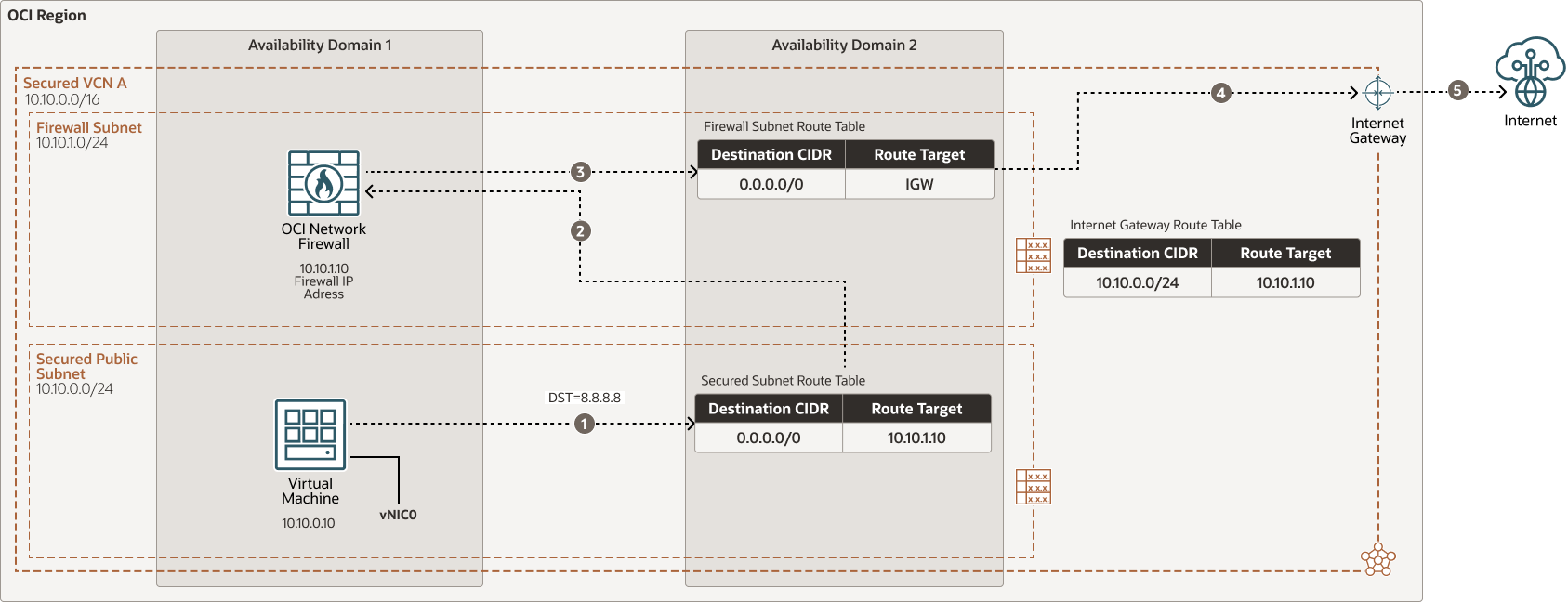

セキュアなVCNのOCIネットワーク・ファイアウォールを介したインターネット・ゲートウェイ経由の南北アウトバウンド・インターネット・トラフィック・フロー

図oci- network- firewall- outbound.pngの説明

oci- network- firewall- outbound- oracle.zip

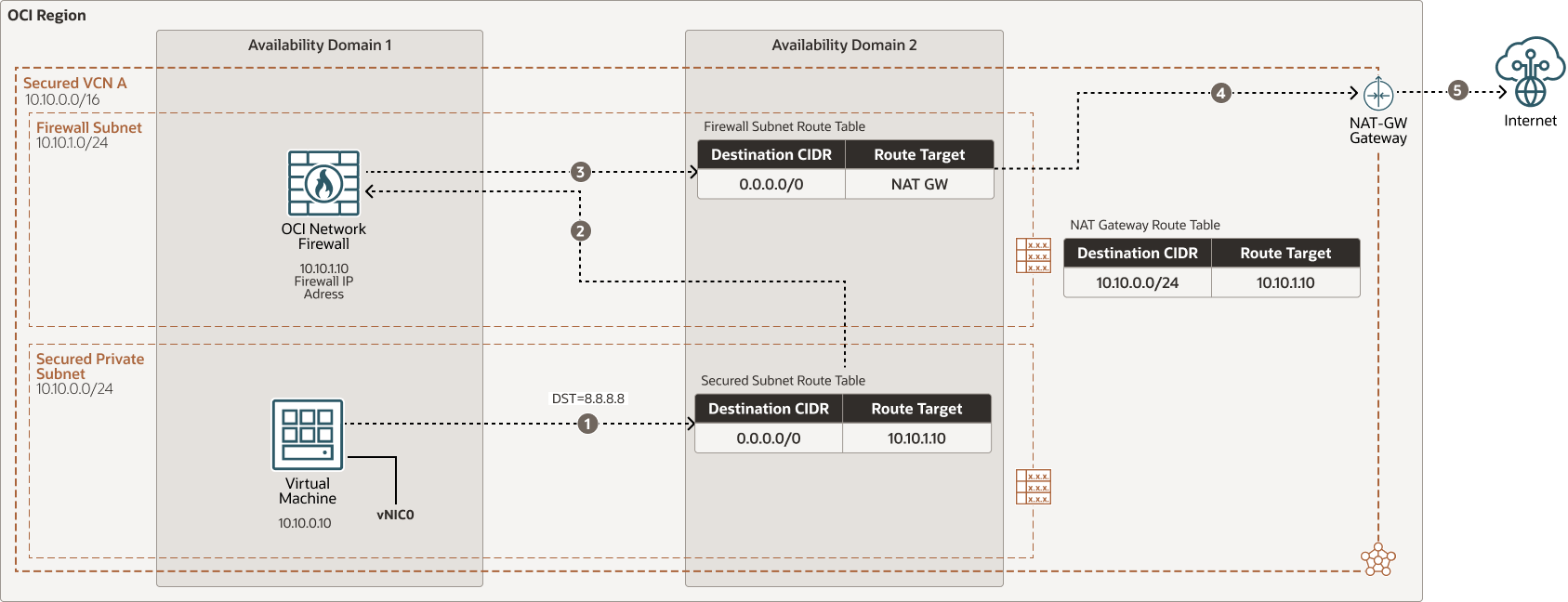

NAT Gatewayを介した北南のアウトバウンド・インターネット・トラフィック・フローと、セキュアなVCN内のOCIネットワーク・ファイアウォールを介したトラフィック・フロー

図oci- network- firewall- outbound- nat.pngの説明

oci- network- firewall- outbound- nat- oracle.zip

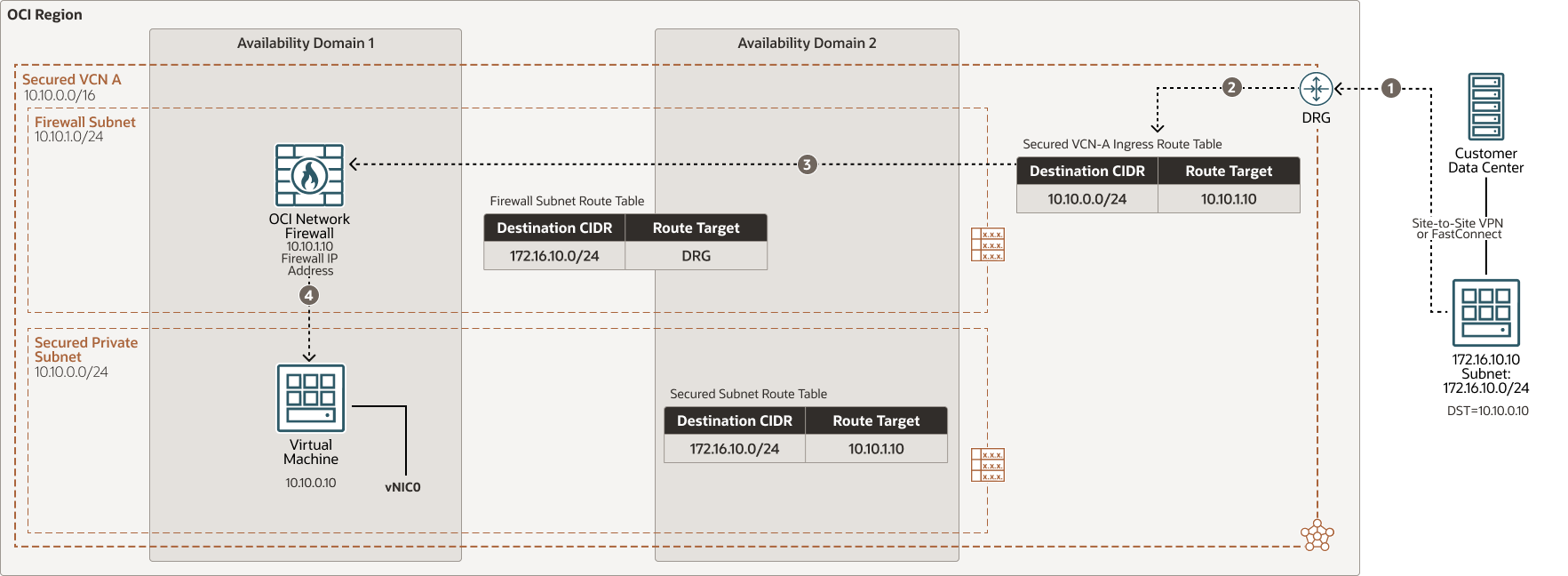

南北のインバウンド・オンプレミス・トラフィックは、保護されたVCN内のOCIネットワーク・ファイアウォールを通過します

図oci- network- firewall- inbound- Prem.pngの説明

oci- network- firewall- inbound- Prem- oracle.zip

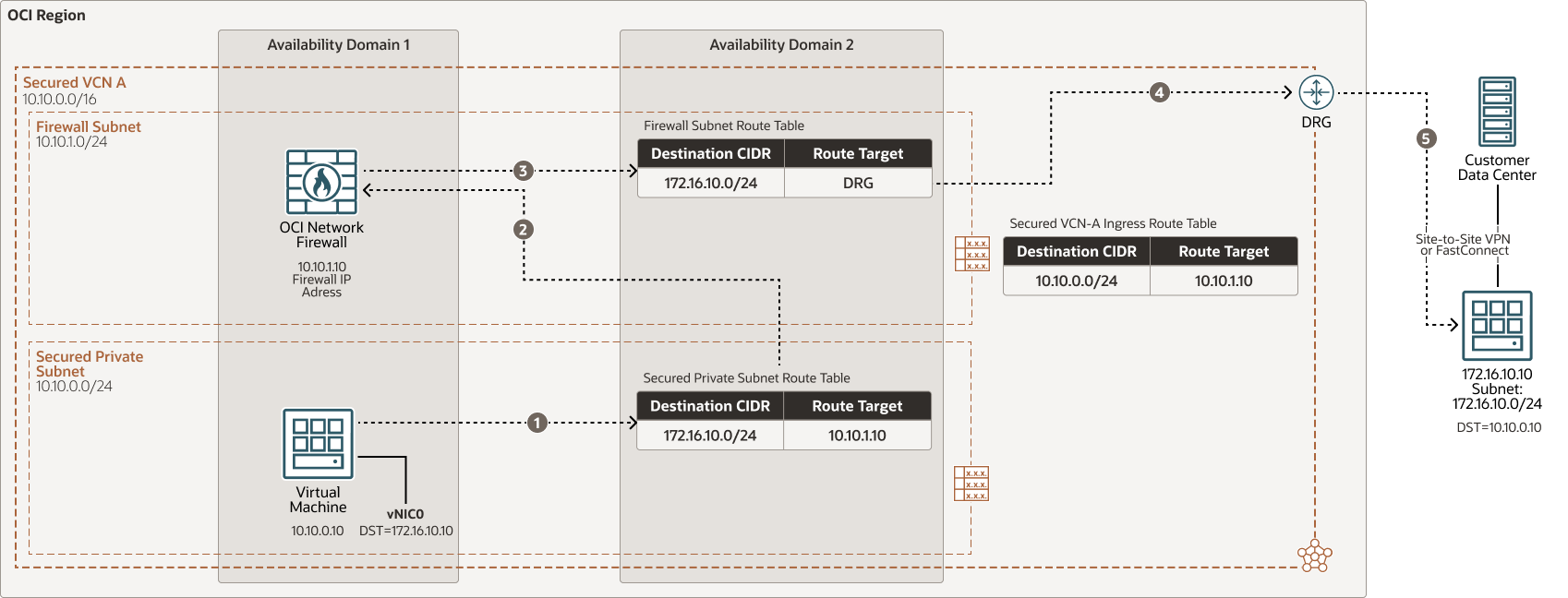

南北のアウトバウンド・オンプレミス・トラフィックは、保護されたVCN内のOCIネットワーク・ファイアウォールを通過します

図oci- network- firewall- outbound- Prem.pngの説明

oci- network- firewall- outbound- Prem- oracle.zip

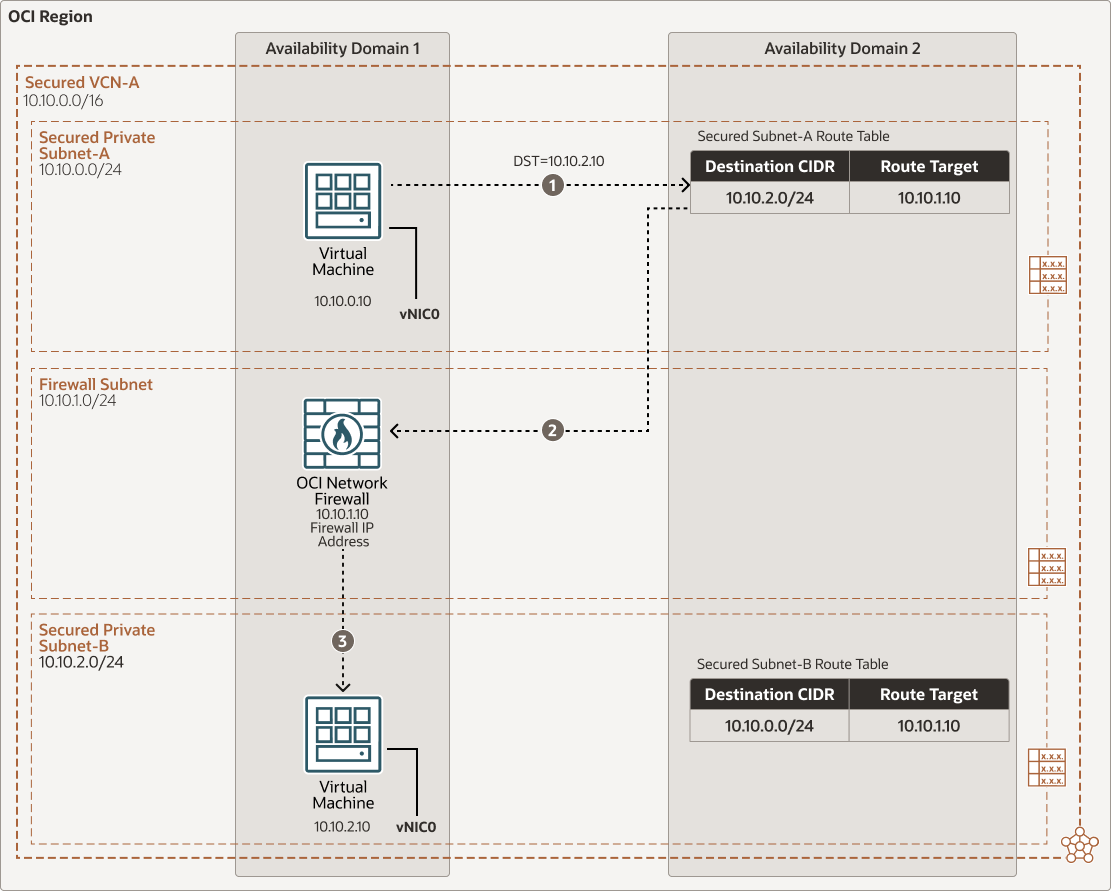

East- west Subnet- AからSubnet- Bのトラフィックは、セキュアなVCNでOCIネットワーク・ファイアウォールを通過します。

図oci- network- firewall-subnet1.pngの説明

oci- network- firewall- subnet- oracle1.zip

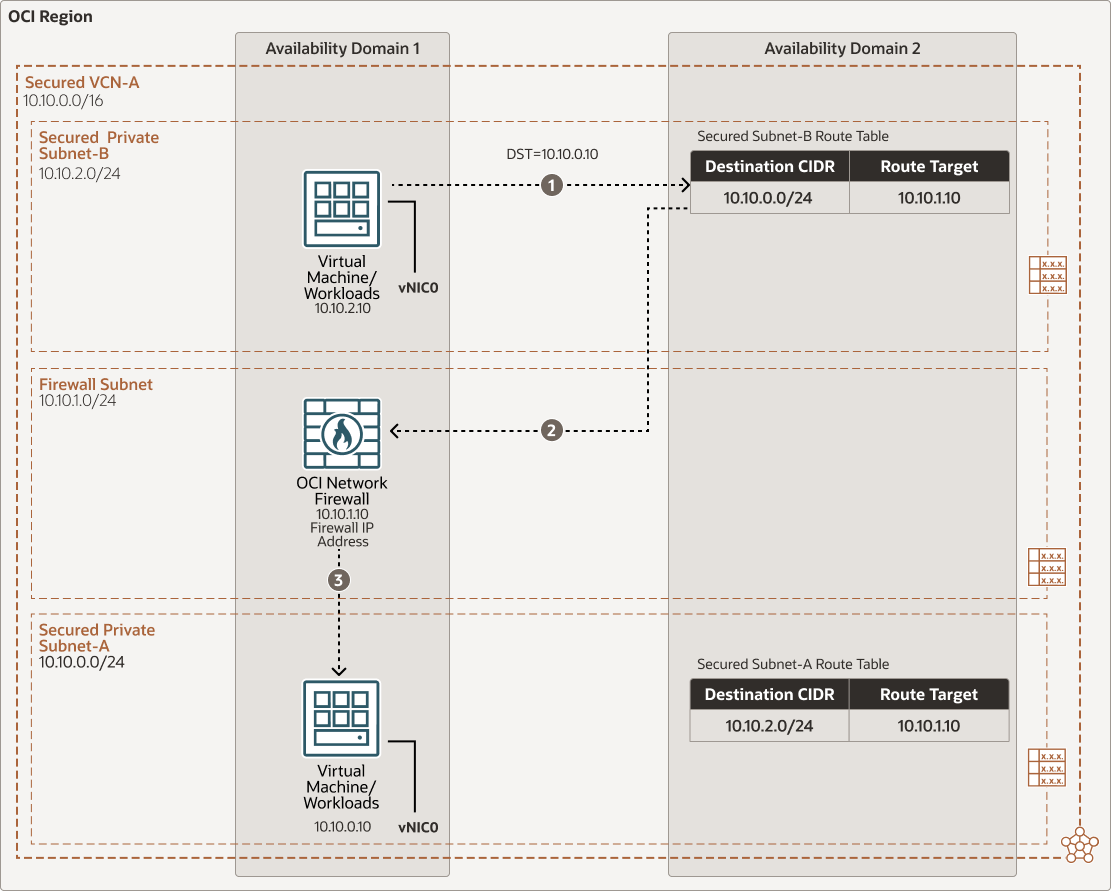

East- west Subnet- BからSubnet- Aのトラフィックは、セキュアなVCNでOCIネットワーク・ファイアウォールを通過します。

図oci- network- firewall- subnet- b.pngの説明

oci- network- firewall- subnet- b- oracle.zip

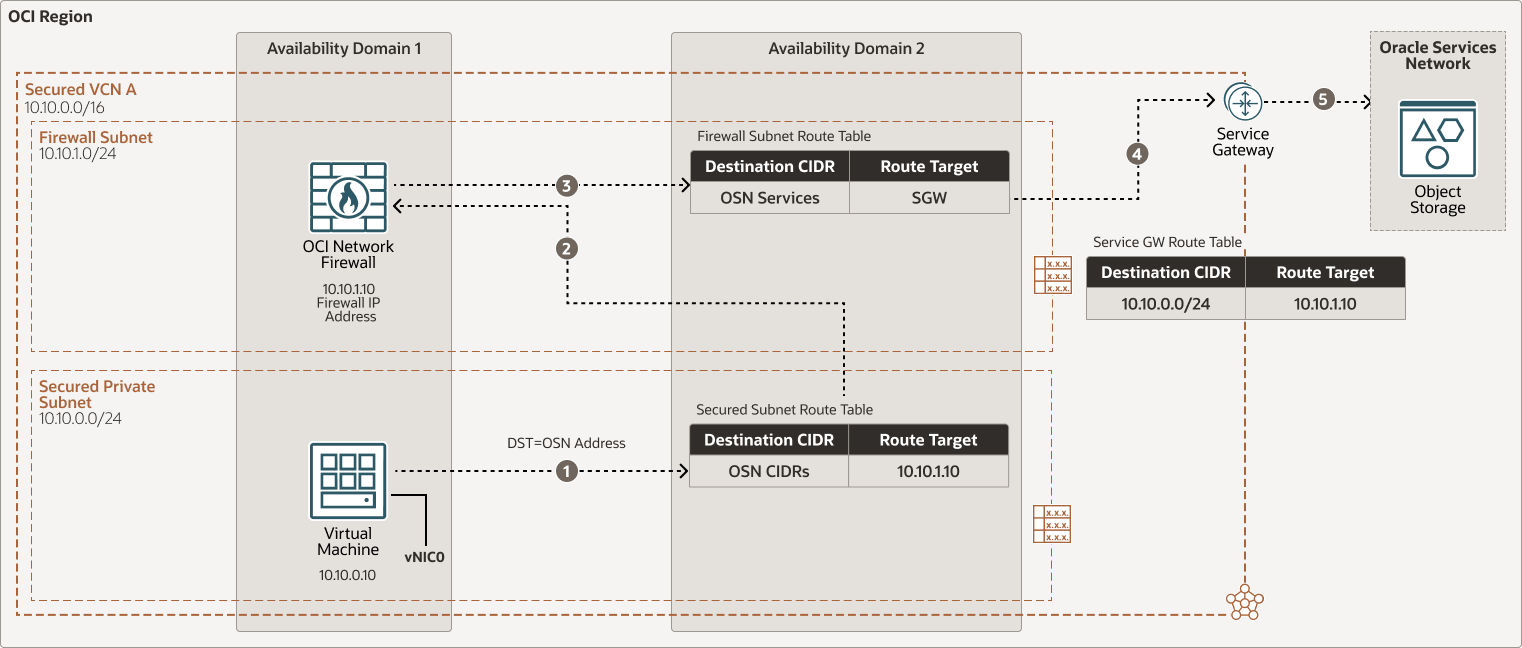

東西サブネットAからOCIサービスへのトラフィックは、保護されたVCN内のOCIネットワーク・ファイアウォールを通過します

図oci- network- firewall- subnet.pngの説明

oci- network- firewall- subnet- oracle.zip

Transit OCI Network Firewallのデプロイメント・アーキテクチャ

図oci- network- firewall- transit- arch.pngの説明

oci- network- firewall- transit- arch- oracle.zip

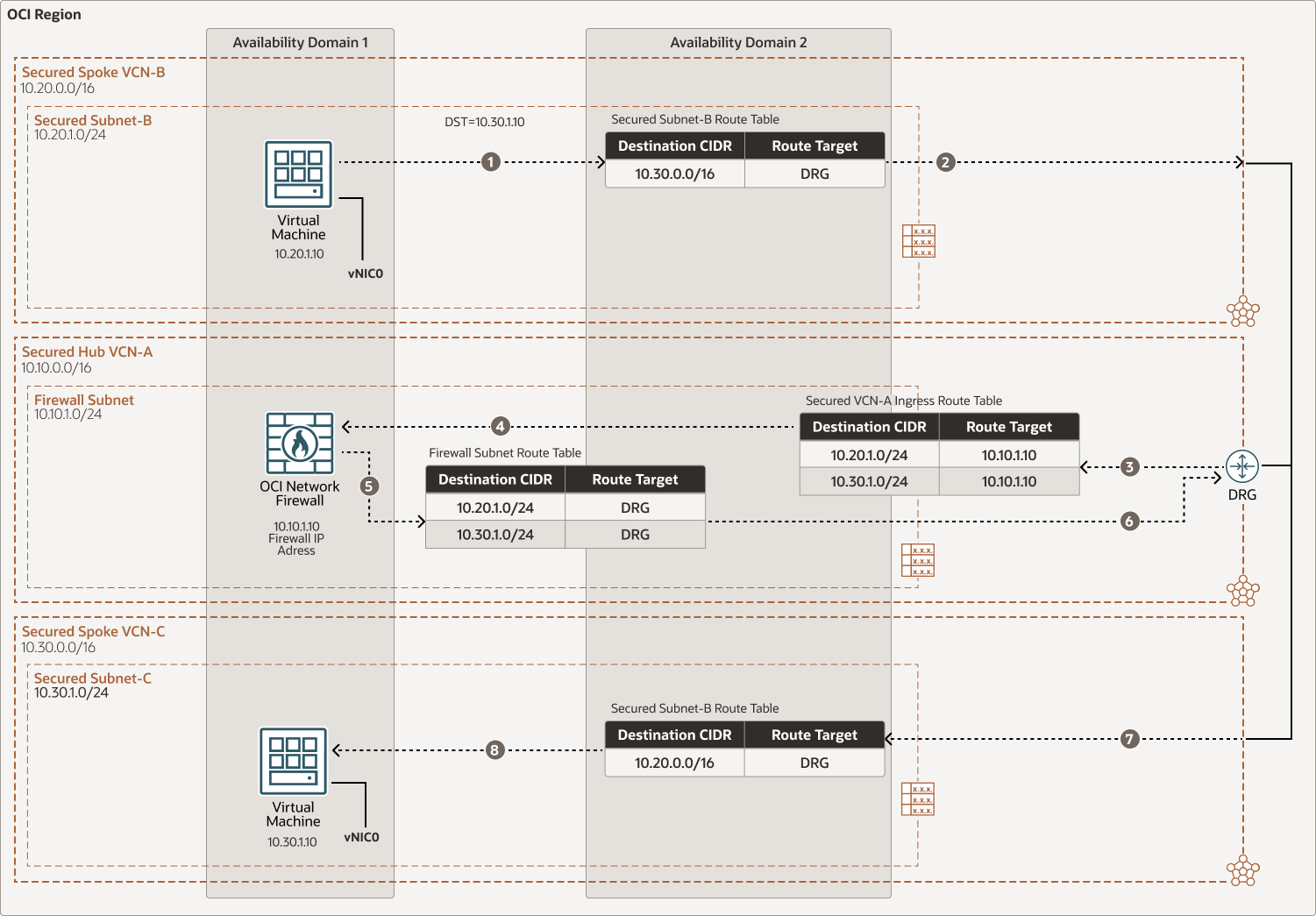

East- west Spoke Secured- B VCNからSpoke Secured- C VCNへのトラフィック・フローは、Hub Secured VCN- AのOCIネットワーク・ファイアウォールを通過します

図oci- network- firewall- spoke.pngの説明

oci- network- firewall- spoke- oracle.zip

アーキテクチャには次のコンポーネントがあります。

- リージョン

Oracle Cloud Infrastructureリージョンは、可用性ドメインと呼ばれる1つ以上のデータ・センターを含む、ローカライズされた地理的な領域です。リージョンは他のリージョンから独立しており、巨大な距離は(国全体または大陸にわたって)分離できます。

- コンパートメント

コンパートメントは、Oracle Cloud Infrastructureテナンシ内のリージョン間論理パーティションです。コンパートメントを使用して、Oracle Cloudでリソースを編成し、リソースへのアクセスを制御して、使用割当てを設定します。特定のコンパートメント内のリソースへのアクセスを制御するには、誰がリソースにアクセスできるか、どのアクションを実行できるかを指定するポリシーを定義します。

- 可用性ドメイン

可用性ドメインは、リージョン内の独立したスタンドアロン・データ・センターです。各アベイラビリティ・ドメインの物理リソースは、フォルト・トレランスを提供する他のアベイラビリティ・ドメインのリソースから分離されます。アベイラビリティ・ドメインは、電源や冷却、内部の可用性ドメイン・ネットワークなどのインフラストラクチャを共有しません。そのため、1つの可用性ドメインでの障害が、リージョン内の他の可用性ドメインに影響しない可能性があります。

- フォルト・ドメイン

フォルト・ドメインは、可用性ドメイン内のハードウェアおよびインフラストラクチャのグループです。各アベイラビリティ・ドメインに3つのフォルト・ドメインがあり、電源とハードウェアが独立しています。複数のフォルト・ドメインにリソースを分散すると、アプリケーションは、フォルト・ドメイン内の物理サーバーの障害、システム・メンテナンスおよび電源障害を許容できます。

- 仮想クラウド・ネットワーク(VCN)とサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定する、カスタマイズ可能なソフトウェア定義のネットワークです。従来のデータ・センター・ネットワークと同様に、CNはネットワーク環境を完全に制御できます。VCNには、VCNの作成後に変更できる複数の重複しないCIDRブロックを含めることができます。VCNをサブネットにセグメント化して、そのスコープをリージョンまたは可用性ドメインに指定できます。各サブネットは、VCN内の他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックにもプライベートにもできます。

- セキュリティ・リスト

サブネットごとに、サブネットの内外で許可する必要があるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- ネットワーク・ファイアウォール

選択したサブネットに存在するセキュリティ・リソースで、一連のセキュリティ・ルールに基づいて受信および送信ネットワーク・トラフィックを制御します。各ファイアウォールはポリシーに関連付けられます。トラフィックは、インターネット・ゲートウェイ、NATゲートウェイ、サービス・ゲートウェイ、動的ルーティング・ゲートウェイ(DRG)などのリソースからファイアウォールに対してルーティングされます。

- ネットワーク・ファイアウォール・ポリシー

ファイアウォール・ポリシーには、ファイアウォールがネットワーク・トラフィックを検査、許可または拒否する方法を制御するすべての構成ルールが含まれます。各ファイアウォールは単一のポリシーに関連付けられますが、ポリシーは複数のファイアウォールに関連付けることができます。ポリシー内では、リストとマップは、明確で簡潔な方法でルールを表現するために使用されるオブジェクトです。

- ルート表仮想ルート表には、サブネットからVCN外部の宛先(通常はゲートウェイを介して)にトラフィックをルーティングするルールが含まれます。Secured VCNでは、次のルート表を使用できます。

- セキュアなVCNのファイアウォール・サブネット・ルート表により、インターネット、オンプレミス、サブネットまたはVCNへのトラフィックが宛先に到達し、このルート表はネットワーク・ファイアウォール・サブネットに関連付けられます。

- インターネット・ゲートウェイのルート表により、インターネットからのインバウンド・トラフィックはネットワーク・ファイアウォールを通過し、このルート表はインターネット・ゲートウェイに関連付けられます。

- NAT Gatewayルート表は、インターネットからの戻り応答がネットワーク・ファイアウォールを通過し、このルート表はNATゲートウェイに関連付けられることを保証します。

- サービス・ゲートウェイのルート表により、Oracle Services Network通信からの戻りレスポンスがネットワーク・ファイアウォールを通過し、このルート表がサービス・ゲートウェイにアタッチされます。

- 各ルート表はVCN内で通信できることを保証しますが、VCNのサブネット内でネットワーク・ファイアウォールを使用する場合は、正しいルートがネットワーク・ファイアウォールIPアドレスを指していることを確認してください。

- DRGファイアウォールVCNイングレス・ルート表は、セキュアVCNアタッチメントにアタッチされ、動的ルーティング・ゲートウェイを介してスポークVCN/オンプレミスからネットワーク・ファイアウォール・プライベートIPアドレスに受信トラフィックを送信します。

-

動的ルーティング・ゲートウェイを介してファイアウォールVCNにアタッチされたスポークごとに、個別のルート表が定義され、関連付けられたサブネットにアタッチされます。このルート表は、ネットワーク・ファイアウォール・プライベートIPアドレスを介して、関連付けられたスポークVCNのすべてのトラフィック(0.0.0.0/0)を動的ルーティング・ゲートウェイに転送します。

- プライベートIP

インスタンスをアドレス指定するためのプライベートIPv4アドレスおよび関連情報。各VNICにはプライマリ・プライベートIPがあり、セカンダリ・プライベートIPを追加および削除できます。インスタンスの起動時にインスタンス上のプライマリ・プライベートIPアドレスがアタッチされ、インスタンスの存続期間中は変更されません。セカンダリIPも、VNICのサブネットの同じCIDRに属している必要があります。セカンダリIPは、同じサブネット内の異なるインスタンス上の異なるVNIC間で移動できるため、浮動IPとして使用されます。別のサービスをホストするために別のエンドポイントとして使用することもできます。

OCI Network Firewallは、セカンダリIPをサポートしておらず、必要になります。トラフィック検査のためにトラフィックをファイアウォールにルーティングするには、プライマリ・ファイアウォールIPアドレスを使用します。

- パブリックIPネットワーク・サービスは、プライベートIPにマップされるOracleによって選択されたパブリックIPv4アドレスを定義します。

- エフェメラル: このアドレスは一時的なもので、インスタンスの存続期間中に存在します。

- 予約済: このアドレスは、インスタンスの存続期間を超えて保持されます。別のインスタンスに割当て解除および再割当てできます。

- コンピュート・シェイプ

コンピュート・インスタンスのシェイプは、インスタンスに割り当てるCPU数とメモリー容量を指定します。コンピュート・シェイプによって、コンピュート・インスタンスに使用可能なVNICの数および最大帯域幅も決まります。

- 仮想ネットワーク・インタフェース・カード(VNIC)

Oracle Cloud Infrastructureデータ・センターのサービスは、物理ネットワーク・インタフェース・カード(NIC)を持ちます。仮想マシン・インスタンスは、物理NICに関連付けられている仮想NICを使用して通信します。各インスタンスには、起動時に自動的に作成およびアタッチされ、インスタンスの存続期間中に使用可能なプライマリVNICがあります。DHCPはプライマリ VNICにのみ提供されます。インスタンスの起動後にセカンダリVNICを追加できます。インタフェースごとに静的IPを設定するようにしてください。

- インターネット・ゲートウェイ

インターネット・ゲートウェイを使用すると、VCN内のパブリック・サブネットとパブリック・インターネット間のトラフィックが許可されます。

- NATゲートウェイ

NATゲートウェイを使用すると、VCN内のプライベート・リソースは、着信インターネット接続にそれらのリソースを公開せずに、インターネット上のホストにアクセスできます。

- サービス・ゲートウェイ

The service gateway provides access from a VCN to other services, such as Oracle Cloud Infrastructure Object Storage. The traffic from the VCN to the Oracle service travels over the Oracle network fabric and never traverses the internet.

- FastConnect

Oracle Cloud Infrastructure FastConnectは、データ・センターとOracle Cloud Infrastructureとの間に、専用のプライベート接続を作成する簡単な方法です。FastConnectは、インターネットベースの接続に比べて、高帯域幅のオプションと信頼性の高いネットワーキングエクスペリエンスを提供します。

推奨事項

- VCN

VCNを作成する際、VCNのサブネットにアタッチする予定のリソース数に基づいて、必要なCIDRブロックの数および各ブロックのサイズを決定します。標準のプライベートIPアドレス領域内にあるCIDRブロックを使用します。

プライベート接続を設定する他のネットワーク(Oracle Cloud Infrastructure、オンプレミス・データ・センターまたは別のクラウド・プロバイダ)と重複しないCIDRブロックを選択します。

VCNを作成した後、そのCIDRブロックを変更、追加および削除できます。

サブネットを設計する際は、トラフィック・フローおよびセキュリティ要件を考慮してください。特定の層またはロール内のすべてのリソースを、セキュリティ境界として機能する同じサブネットにアタッチします。

- ネットワーク・ファイアウォール・ポリシー

必要なセキュリティーポリシー、ポート、およびプロトコルに関する最新情報については、Explore MoreセクションのNetwork Firewallポリシーのドキュメントを参照してください。必要なポリシーをNetwork Firewallにプッシュしたことを確認します。

- ネットワーク・ファイアウォール最新情報の詳細は、Explore MoreセクションのNetwork Firewallのドキュメントを参照してください。次のような推奨事項はほとんどありません。

- Network Firewallはファイアウォール・サブネット内のソースまたは宛先からのトラフィックを検査できないため、ベスト・プラクティスとして、OCI Network Firewallサブネットを使用して他のリソースをデプロイしないでください。

- 分散デプロイメント・アーキテクチャをデプロイし、リージョナル・ファイアウォール・サブネットを使用します。

- ロギングを利用してセキュリティを向上し、トラフィック・フローを表示します。

- メトリック、アラームおよび通知を使用して、ネットワーク・ファイアウォールのヘルス、容量およびパフォーマンスをモニターできます。

- ファイアウォールの使用率を高め、すべてのトラフィックを保護するには、ファイアウォール・サブネットに接続されているセキュリティ・リストにステートフル・ルールを追加しないようにするか、ステートフル・ルールを含むネットワーク・セキュリティ・グループ(NSG)にファイアウォールを含めてください。

- ファイアウォール・サブネットおよびVNICに関連付けられたセキュリティ・リストまたはネットワーク・セキュリティ・グループ(NSG)ルールは、ファイアウォールの前に評価されます。セキュリティ・リストまたはNSGルールでは、トラフィックがファイアウォールに入り、適切に評価できるようにする必要があります。

注意事項

ネットワーク・ファイアウォールを使用してOCIでワークロードを保護する場合は、次の点を考慮してください。

- パフォーマンス

- コンピュート・シェイプによって決定される適切なインスタンス・サイズを選択すると、使用可能な最大スループット、CPU、RAMおよびインタフェースの数が決まります。

- 組織は、環境を横断するトラフィックのタイプを知り、適切なリスク・レベルを決定し、必要に応じて適切なセキュリティ制御を適用する必要があります。有効なセキュリティ制御の様々な組合せがパフォーマンスに影響します。

- FastConnectまたはVPNサービス専用のインタフェースの追加を検討します。スループットの向上およびより多くのネットワーク・インタフェースへのアクセスのために、大規模なコンピュート・シェイプの使用を検討します。

- 設計を検証するパフォーマンス・テストを実行すると、必要なパフォーマンスおよびスループットが維持されます。

- セキュリティ

- ネットワーク・ファイアウォールを介してトラフィックがソースから宛先に到達できるようにするには、対称的にOCIネットワーク・ファイアウォールにルーティングする必要があります。

- ファイアウォール・サブネットおよびVNICに関連付けられたセキュリティ・リストまたはネットワーク・セキュリティ・グループ(NSG)ルールは、ファイアウォールの前に評価されます。セキュリティ・リストまたはNSGルールでは、トラフィックがファイアウォールに入り、適切に評価できるようにする必要があります。

- ロギング

関連付けられたポリシー内のルールでサポートされており、Oracle Cloud Infrastructure Loggingをサブスクライブしている場合、ファイアウォールのロギングを有効にできます。ログには、指定した時間枠におけるログ・アクティビティおよび記録された各イベントの詳細が表示されます。トラフィックがルールをトリガーしたときにログが表示され、セキュリティの向上に役立ちます。

- 可用性

- 最大の冗長性を実現するために、アーキテクチャを異なる地域にデプロイします。

- オンプレミス・ネットワークとの冗長接続を実現するために、関連する組織ネットワークでサイト間VPNを構成します。

- コスト

OCI Network Firewallごとにコストがかかります。OCI VCNが多数ある場合は、分散ファイアウォール・モデルと転送ファイアウォール・モデルを組み合せて使用することを検討してください。必要な場合にのみネットワーク・ファイアウォールをデプロイします。

配置

コンソールを使用して、OCIにNetwork Firewallをデプロイできます。また、GitHubからコードをダウンロードして、このアーキテクチャをデプロイするために特定のビジネス要件にあわせてカスタマイズすることもできます。

- GitHubにアクセスします。

- リポジトリをローカル・コンピュータにクローニングまたはダウンロードします。

READMEドキュメントの指示に従います。