Oracle Zero Downtime Migrationを使用してOracle Database@Azureに移行

Oracle Database@Azureでは、Microsoft Azureデータ・センターのOracle Exadata Database Service on Dedicated Infrastructureでミッション・クリティカルなOracleデータベースを実行できます。

Oracle Exadata Database ServiceおよびOracle Real Application Clusters (Oracle RAC)によって提供される組込みの高可用性、パフォーマンスおよびスケーラビリティを利用するとともに、低レイテンシからAzureアプリケーションにメリットをもたらします。

通常、クラウドへのデータベースの移行は、ビジネスのダウンタイムに関連する手動プロセスです。Oracle Zero Downtime Migrationは、ゼロから最小のダウンタイムでOracleデータベースの移行を簡素化および自動化し、Oracle Maximum Availability Architecture(Oracle MAA)のベスト・プラクティスをデフォルトで組み込み、フリート移行をサポートし、無料の利点もあります。

2019年のリリース以来、Oracle Zero Downtime Migrationは、オンプレミスのOracle Exadataマシン、Oracle Exadata Database Service on Cloud@CustomerおよびOracle Cloud Infrastructure (OCI)へのOracleデータベースの移行において、世界中のお客様にとって信頼できる移行ツールでした。Oracle Zero Downtime Migrationについてさらに学習するには、詳細を参照してください。

アーキテクチャ

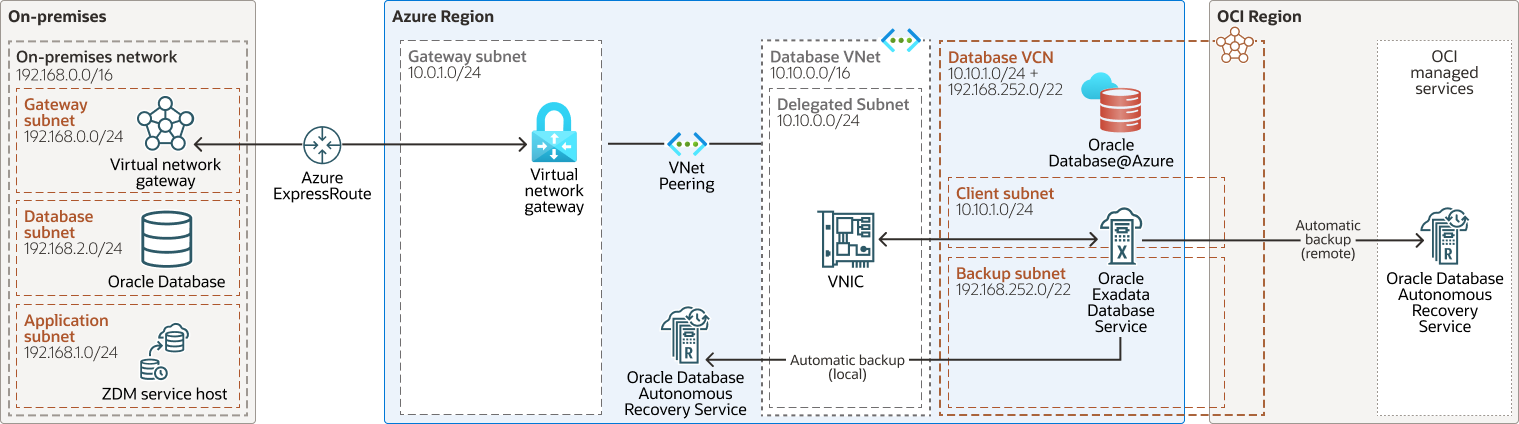

このリファレンス・アーキテクチャでは、Oracle Data Guardに基づく物理オンライン移行ワークフローと直接データ転送を使用して、オンプレミスからOracle Database@Azure上のOracle Exadata Database Service on Dedicated InfrastructureへのOracle Database移行について説明し、データベースのOracle Database@Azureへの移行時のシンプルさ、自動化およびビジネス継続性を提供します。

Oracle Zero Downtime Migrationサービス・ホストは、ソース・データベースの横にある別のオンプレミス仮想マシン(VM)にインストールされます。ターゲットのOracle Exadata Database Service on Dedicated Infrastructureは、Azure仮想ネットワーク(VNet)内のAzureのデータ・センターにOracle Database@Azureへの委任サブネットでプロビジョニングされます。オンプレミス・データ・センターは、Azure ExpressRouteまたはサイト間VPNを介してAzureのデータ・センターに接続されています。直接データ転送に基づくOracle Zero Downtime Migrationの物理オンライン・ワークフローは、サービス・メソッドからのリストアを使用してターゲット・データベースを作成し、ソース・データベースを中間記憶域の場所にバックアップすることを回避します。Oracle Zero Downtime Migrationは、Oracle Data Guardを自動的に利用して、オンプレミス・データベースからターゲット・データベースにデータをレプリケートします。Oracle Zero Downtime Migrationは、Oracle Data Guardを自動的に設定し、それを維持し、移行の完了後に構成をクリーンアップします。したがって、Oracle Data Guardの設定および保守に関する知識は必要ありません。移行の完了後、ターゲット・データベースは自動バックアップ機能を使用して、データベースをOracle Database Autonomous Recovery Serviceにバックアップできます。

次の図は、このリファレンス・アーキテクチャを示しています。

oracle-db-azure-zdm-oracle.zip

Microsoft Azureには、次のコンポーネントが用意されています。

- Azure VNIC

Azureデータ・センターのサービスには、物理ネットワーク・インタフェース・カード(NIC)があります。仮想マシン・インスタンスは、物理NICに関連付けられた仮想NIC (VNIC)を使用して通信します。各インスタンスには、起動時に自動的に作成およびアタッチされ、インスタンスの存続期間中に使用可能なプライマリVNICがあります。

- Azure仮想ネットワーク・ゲートウェイ

Azure Virtual Network Gatewayは、Azure仮想ネットワークとオンプレミス・ネットワークの間にセキュアなクロスオンプレミス接続を確立するサービスです。これにより、データ・センターとAzureにまたがるハイブリッド・ネットワークを作成できます。

- Azure委任サブネット

サブネット委任は、マネージド・サービス(特にPlatform-as-a-Serviceサービス)を仮想ネットワークに直接注入するMicrosoftの機能です。つまり、仮想ネットワーク内の外部マネージド・サービスのホームとしてサブネットを指定または委任できます。つまり、その外部サービスは、技術的には外部Platform-as-a-Serviceサービスであっても、仮想ネットワーク・リソースとして機能します。

- Azure仮想ネットワーク

Azure Virtual Network (VNet)は、Azureのプライベート・ネットワークの基本的なビルディング・ブロックです。VNetを使用すると、Azure仮想マシンなどの多くのAzureリソースが、相互に、インターネットおよびオンプレミス・ネットワークと安全に通信できます。

Oracle Cloud Infrastructureでは、次のコンポーネントが提供されます:

- リージョン

Oracle Cloud Infrastructureリージョンとは、可用性ドメインと呼ばれる1つ以上のデータ・センターを含む、ローカル化された地理的領域です。リージョンは他のリージョンから独立しており、長距離の場合は(複数の国または大陸にわたって)それらを分離できます。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定する、ソフトウェアで定義されたカスタマイズ可能なネットワークです。従来のデータ・センター・ネットワークと同様に、VCNによってネットワーク環境を制御できます。VCNには重複しない複数のCIDRブロックを含めることができ、VCNの作成後にそれらを変更できます。VCNをサブネットにセグメント化して、そのスコープをリージョンまたは可用性ドメインに設定できます。各サブネットは、VCN内の他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックにもプライベートにもできます。

- オンプレミス・ネットワーク

このネットワークは、組織で使用されるローカルネットワークです。これはトポロジのスポークの一つです。

- サービス・ゲートウェイ

サービス・ゲートウェイは、VCNからOracle Cloud Infrastructure Object Storageなどの他のサービスへのアクセスを提供します。The traffic from the VCN to the Oracle service travels over the Oracle network fabric and does not traverse the internet.

- Data Guard

Oracle Data GuardおよびOracle Active Data Guardは、1つ以上のスタンバイ・データベースを作成、維持、管理および監視する包括的なサービスのセットを提供し、本番のOracleデータベースを中断することなく使用可能にします。Oracle Data Guardでは、インメモリー・レプリケーションを使用して、これらのスタンバイ・データベースを本番データベースのコピーとしてメンテナンスします。計画停止または計画外停止により本番データベースが使用できなくなった場合、Oracle Data Guardはいずれかのスタンバイ・データベースを本番ロールに切り替えることで、停止に伴うダウンタイムを最小化できます。Oracle Active Data Guardは、ほとんどの読取りワークロードをスタンバイ・データベースにオフロードする追加機能を提供し、高度なデータ保護機能も提供します。

- Exadata Databaseサービス

Oracle Exadata Database Serviceを使用すると、クラウド内のExadataの機能を活用できます。ニーズの増加時にデータベース・コンピュート・サーバーおよびストレージ・サーバーをシステムに追加できる柔軟なExadata X9Mシステムをプロビジョニングできます。Exadata X9Mシステムでは、高帯域幅と低レイテンシを実現するRDMA over Converged Ethernet (RoCE)ネットワーク、永続メモリー(PMEM)、およびインテリジェントExadataソフトウェアを提供します。Exadata X9Mシステムは、クォータ・ラックのX9Mシステムと同等のシェイプを使用してプロビジョニングし、プロビジョニング後はいつでもデータベース・サーバーおよびストレージ・サーバーを追加できます。

Oracle Exadata Database Service on Dedicated Infrastructureは、Oracle Cloud Infrastructure (OCI)データ・センターのサービスとしてOracle Exadata Database Machineを提供します。Oracle Exadata Database Service on Dedicated Infrastructureインスタンスは、OCIリージョンのExadataラックに存在する仮想マシン(VM)クラスタです。

Oracle Exadata Database Service on Cloud@Customerには、データ・センターでホストされるOracle Exadata Database Serviceが用意されています。

- ゼロ・ダウンタイム移行サービス・ホスト

Oracle Zero Downtime Migrationサービス・ホストは、専用システムである必要がありますが、他の目的で共有できます。

Oracle Zero Downtime Migrationソフトウェアには、Oracle Linux 7、Oracle Linux 8、または Red Hat Enterprise Linux 8のいずれかのプラットフォームで実行されているスタンドアロンの Oracle Linuxホストが必要です。

Oracle Zero Downtime Migrationサービス・ホストは、ソースおよびターゲットのデータベース・サーバーに接続できる必要があります。接続が保証されているかぎり、サービス・ホストはどこにでも配置できます。

- Oracle Database Autonomous Recovery Service

Oracle Database Autonomous Recovery Serviceは、Oracleデータベースを保護するOracle Cloudサービスです。OCIデータベースのバックアップ自動化および強化されたデータ保護機能を使用すると、すべてのバックアップ処理およびストレージ要件をOracle Database Autonomous Recovery Serviceにオフロードできるため、バックアップ・インフラストラクチャ・コストおよび手動管理オーバーヘッドをなくすことができます。

Oracle Zero Downtime Migration移行ワークフロー

ノート:

リストされている移行ワークフローごとに、詳細は「詳細の確認」を参照してください。次のワークフローを実行して、Oracle Database@AzureでOracle DatabaseをOracle Exadata Database Service on Dedicated Infrastructureに移行できます。

- 物理オンライン移行

物理オンライン移行ワークフローでは、同じデータベース・バージョンとプラットフォーム間の移行がサポートされます。直接データ転送とサービスからのリストア方法を使用してターゲット・データベースを作成し、ソース・データベースを中間記憶域の場所にバックアップすることを明示的に回避します。Oracle Data Guardは、最小限のダウンタイム移行を実現するために、ソース・データベースとターゲット・データベースの同期を維持します。

- 物理オフライン移行

物理オフライン移行ワークフローでは、同じデータベース・バージョンとプラットフォーム間の移行がサポートされます。Recovery Manager (RMAN)のバックアップおよびリストアを使用してターゲット・データベースを作成します。Azure Filesサービスは、RMANバックアップ・ファイルを格納するためのNFSファイル共有を提供します。

- 論理オンライン移行

論理オンライン移行ワークフローでは、同じバージョンと異なるデータベース・バージョンおよびプラットフォーム間の移行がサポートされます。Oracle Data Pumpのエクスポートおよびインポートを使用して、ターゲット・データベースを作成します。Azure Filesサービスは、Data Pumpダンプ・ファイルを格納するためのNFSファイル共有を提供します。OCI GoldenGateは、最小限のダウンタイム移行を実現するために、ソース・データベースとターゲット・データベースの同期を維持します。

- 論理オフライン移行

論理オフライン移行ワークフローでは、同じバージョンおよび異なるデータベース・バージョンおよびプラットフォーム間の移行がサポートされます。Oracle Data Pumpのエクスポートおよびインポートを使用して、ターゲット・データベースを作成します。Azure Filesサービスは、Data Pumpダンプ・ファイルを格納するためのNFSファイル共有を提供します。

次のOracle Zero Downtime Migration移行ワークフローを実行して、Oracle DatabaseをOracle Database@Azure上のOracle Autonomous Database Serverlessに移行できます。

- 論理オンライン移行

論理オンライン移行ワークフローでは、同じバージョンと異なるデータベース・バージョンおよびプラットフォーム間の移行がサポートされます。Oracle Data Pumpのエクスポートおよびインポートを使用して、ターゲット・データベースを作成します。Azure Filesサービスは、Data Pumpダンプ・ファイルを格納するためのNFSファイル共有を提供します。OCI GoldenGateは、最小限のダウンタイム移行を実現するために、ソース・データベースとターゲット・データベースの同期を維持します。

- 論理オフライン移行

論理オフライン移行ワークフローでは、同じバージョンおよび異なるデータベース・バージョンおよびプラットフォーム間の移行がサポートされます。Oracle Data Pumpのエクスポートおよびインポートを使用して、ターゲット・データベースを作成します。Azure Filesサービスは、Data Pumpダンプ・ファイルを格納するためのNFSファイル共有を提供します。

レコメンデーション

- 「パッチと更新版」タブでパッチ番号33509650を検索して、My Oracle Support (MOS)から最新のOracle Zero Downtime Migrationソフトウェア・バージョンをダウンロードします。

- ソース・データベースの横にOracle Zero Downtime Migrationサービス・ホストをオンプレミスにインストールします。

- Oracle Zero Downtime Migrationサービス・ホストに100GB以上の空きストレージがあることを確認します。

- サイト間VPNまたはAzure ExpressRouteを介して、オンプレミスとAzure間のセキュアでプライベートなネットワーク接続を確保します。

- データベース・サイズに応じて、オンプレミス・ネットワークからAzureへの十分なネットワーク・スループットを確保します。

考慮事項

このリファレンス・アーキテクチャをデプロイする場合は、次の点を考慮してください。

- ターゲット・データベースには次のものが必要です。

- 自動バックアップを有効にせずに、Oracle Cloudツールを使用してプロビジョニングできます。

- ソース・データベースと同じかそれ以上のタイムゾーン・ファイルのバージョンがあります。

- ソース・データベースおよびターゲット・データベースには次のものが必要です。

- 同じデータベース名(DB_NAME)を使用します。

- 一意の名前が異なる(DB_UNIQUE_NAME)。

- サーバー・パラメータ(SPFILE)を使用します。

- 同じ文字セットを使用します。

- 同じ暗号化アルゴリズムを

sqlnet.oraファイルに定義します。 - 同じメジャー・リリース・バージョン(19cなど)を使用します。ただし、ターゲット・データベースのパッチ・レベルが高くなる可能性があります(たとえば、ソースは19.21、ターゲットは19.22)。ターゲット・データベースがソース・データベースより高いパッチ・レベルにある場合、Oracle Zero Downtime Migrationは移行の一部としてdatapatchを自動的に実行します。

- SYSユーザー・アカウントのパスワードは、ソース・データベースとターゲット・データベースで同じである必要があります。

- COMPATIBLEデータベース初期化パラメータは、ソース・データベースとターゲット・データベースで同じである必要があります。

- Oracle Database 12cリリース2以降では、TDEウォレットがソースに存在し、ウォレットのステータスがOPEN状態である必要があります。ソース・データベースを暗号化する必要はありませんが、TDEウォレットを構成する必要があります。

- Oracle Zero Downtime Migrationでは、Oracle Zero Downtime Migrationサービス・ホストのSSHキーがRSA形式である必要があります(Oracle Linux 8では、デフォルトはOPENSSHです)。

詳細の参照

このアーキテクチャのサービスについてさらに学習します。

次の追加リソースを確認します。

- Oracle Zero Downtime Migration– Oracle Database@AzureのExaDB-Dへの物理オンライン移行(PDF)

- Oracle Zero Downtime Migration

- Oracle Database@AzureのOracle Maximum Availability Architectureについて学ぶ

- Oracle Database@Azure Oracle MAAによる評価(高可用性概要およびベスト・プラクティス)

- Oracle Data Guard

- Oracle Database@Azure

- Oracle Cloud Infrastructureマルチクラウド

- Oracle Cloud Infrastructureドキュメント

- Oracle Cloudの費用の見積り

- Oracle Zero Downtime Migration– Oracle Database@AzureのExaDB-Dへの物理オフライン移行(PDF)

- Oracle Zero Downtime Migration– Oracle Database@AzureのExaDB-Dへの論理オンライン移行(PDF)

- Oracle Zero Downtime Migration– Oracle Database@AzureのExaDB-Dへの論理オフライン移行(PDF)

- Oracle Zero Downtime Migration– Oracle Database@Azure上のADB-Sへの論理オンライン移行(PDF)

- Oracle Zero Downtime Migration– Oracle Database@Azure上のADB-Sへの論理オフライン移行(PDF)

- Azure for Oracle Database@Azureでのローカル・ネットワーク仮想アプライアンスの作成

- Oracle Database@Azureのネットワーク計画