Oracle Integrationを使用した、E-Business SuiteとSOAのFinancials Cloudへの接続

Oracle E-Business Suiteのほとんどのデプロイメントは、企業が俊敏性を備えたプロセスを実行できるように、他の商用アプリケーションまたはベスポーク・アプリケーションと統合されています。Oracleソフトウェア指向アーキテクチャ(SOA)スイートは、広範な接続オプションおよびEBSアダプタ機能のためにEBSとの統合を提供する一般的な選択肢です。

アプリケーションをクラウドに移行すると、他のクラウド・サービスおよびSaaSアプリケーションをモダナイズして統合する機会が増えます。Oracle Integrationは、SOA Suiteで開発および実行されているものをまだ再利用しないで、統合および接続機能を利用します。

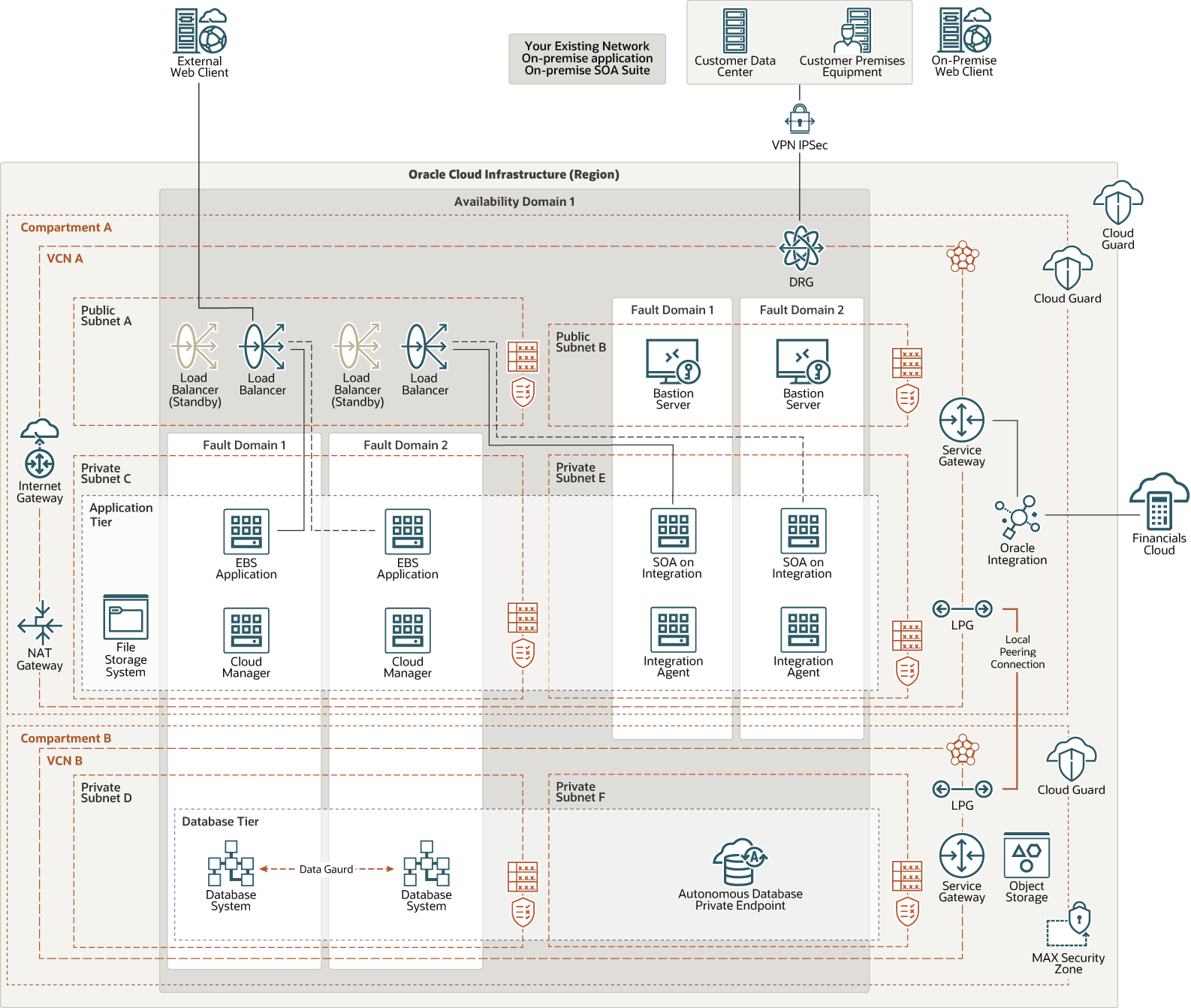

このアーキテクチャでは、セキュアな設定でSOA Suiteを使用して構築された統合と、Oracle IntegrationをSOA SuiteおよびEBSに接続するために必要なコンポーネントとともに、EBSインスタンスをOCIに移動する最終状態を示します。このアーキテクチャは、Oracle Financials Cloudとの統合も示しています。

アーキテクチャ

アーキテクチャには2つのコンパートメントが含まれており、どちらもOracleのセキュリティ・ベスト・プラクティスに基づいて最大のセキュリティを提供するためにCloud Guardが有効になっています。また、データベース・システムおよび自律型データベースのプライベート・エンドポイントがデプロイされるコンパートメントは、セキュリティ・ゾーン・コンパートメントです。

各コンパートメントには、ローカル・ピアリング・ゲートウェイを介して接続され、両者間のネットワーク・トラフィックを可能にする仮想クラウド・ネットワーク(VCN)が含まれています。コンポーネントは、高可用性を提供するために異なるサブネットおよびフォルト・ドメインにあります。データベースは要塞ホストを介してのみアクセスされ、アプリケーション仮想マシン(VM)はロード・バランサを介してアクセスされます。

OCIのプライベート・サブネットにデプロイされているデータベースおよびアプリケーション・インスタンスは、サービス・ゲートウェイを使用してOCIオブジェクト・ストレージにバックアップされます。サービス・ゲートウェイは、インターネットを横断せずにオブジェクト・ストレージへのアクセスを提供します。自動およびオンデマンド・データベース・バックアップ機能を使用して、アプリケーションおよびデータベースをバックアップできます。

プライベート・サブネット内のアプリケーション・インスタンスからインターネットへのアウトバウンド接続を有効にしてパッチをダウンロードし、オペレーティング・システムおよびアプリケーションの更新を適用するには、ネットワーク・アドレス変換(NAT)ゲートウェイを使用します。NATゲートウェイを使用すると、プライベート・サブネット内のホストはインターネットへの接続を開始してレスポンスを受信できますが、インターネットから開始されたインバウンド接続を受信することはできません。

次の図は、この参照アーキテクチャを示しています。

図ebs_integration_erp_soa-1.pngの説明

アーキテクチャには、次のコンポーネントがあります。

- 顧客構内機器(CPE)

CPEは、VPN接続のオンプレミス・エンドポイント、またはオンプレミス・データ・センターとOCIのVCN間のOCI FastConnectインターコネクトです。

- リージョン

Oracle Cloud Infrastructureリージョンは、可用性ドメインと呼ばれる1つ以上のデータ・センターを含む、ローカライズされた地理的領域です。リージョンは他のリージョンから独立しており、広大な距離を(複数の国または複数の大陸にまたがる)分離できます。

- 可用性ドメイン

可用性ドメインは、リージョン内のスタンドアロンの独立したデータ・センターです。各可用性ドメインの物理リソースは、フォルト・トレランスを提供する他の可用性ドメインのリソースから分離されます。可用性ドメインは、電源や冷却、内部の可用性ドメイン・ネットワークなどのインフラストラクチャを共有しません。したがって、あるアベイラビリティ・ドメインでの障害が、リージョン内の他のアベイラビリティ・ドメインに影響を及ぼすことはほとんどありません。

- フォルト・ドメイン

フォルト・ドメインは、アベイラビリティ・ドメイン内のハードウェアおよびインフラストラクチャのグループです。各可用性ドメインには、独立した電源とハードウェアを持つ3つのフォルト・ドメインがあります。複数のフォルト・ドメインにリソースを分散する場合、アプリケーションでは、フォルト・ドメイン内の物理サーバー障害、システム・メンテナンスおよび電源障害を許容できます。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定するカスタマイズ可能なソフトウェア定義のネットワークです。従来のデータ・センター・ネットワークと同様に、VCNではネットワーク環境を完全に制御できます。VCNには、VCNの作成後に変更できる複数の重複しないCIDRブロックを含めることができます。VCNは、リージョンまたは可用性ドメインにスコープ指定できるサブネットにセグメント化できます。各サブネットは、VCN内の他のサブネットと重複しない連続したアドレスの範囲で構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックまたはプライベートにできます。

- 要塞ホスト

要塞ホストは、クラウド外部からトポロジへのセキュアで制御されたエントリ・ポイントとして機能するコンピュート・インスタンスです。要塞ホストは通常、非武装地帯(DMZ)でプロビジョニングされます。これにより、クラウドの外部から直接アクセスできないプライベート・ネットワークに機密リソースを配置することで、機密リソースを保護できます。トポロジには、定期的に監視および監査できる単一の既知のエントリ・ポイントがあります。したがって、トポロジのより機密性の高いコンポーネントへのアクセスを損なうことなく、公開を回避できます。

- コンパートメント

コンパートメントは、Oracle Cloud Infrastructureテナンシ内のリージョン間論理パーティションです。コンパートメントを使用して、Oracle Cloudでリソースを編成し、リソースへのアクセスを制御し、使用量割当て制限を設定します。特定のコンパートメント内のリソースへのアクセスを制御するには、リソースにアクセスできるユーザーおよびリソースが実行できるアクションを指定するポリシーを定義します。

- クラウド・ガード

Oracle Cloud Guardを使用して、Oracle Cloud Infrastructureのリソースのセキュリティを監視および維持できます。Cloud Guardは、定義可能なディテクタ・レシピを使用して、リソースにセキュリティ上の弱点がないかどうかを調べ、オペレータおよびユーザーのリスクのあるアクティビティを監視します。構成の誤りやセキュアでないアクティビティが検出されると、Cloud Guardは修正処理を推奨し、定義可能なレスポンダ・レシピに基づいてそれらの処理の実行を支援します。

- 動的ルーティング・ゲートウェイ(DRG)

DRGは、VCNとリージョン外のネットワーク(別のOracle Cloud InfrastructureリージョンのVCN、オンプレミス・ネットワーク、別のクラウド・プロバイダのネットワークなど)との間のプライベート・ネットワーク・トラフィックのパスを提供する仮想ルーターです。

- ファイル・ストレージ

Oracle Cloud Infrastructure File Storage Serviceでは、永続的でスケーラブルな、エンタープライズ規模のネットワーク・ファイル・システムを提供します。VCNのベア・メタル、仮想マシンまたはコンテナ・インスタンスからファイル・ストレージ・サービスのファイル・システムに接続できます。また、Oracle Cloud Infrastructure FastConnectおよびIPSec VPNを使用してVCNの外部からファイル・システムにアクセスすることもできます。

- オブジェクト・ストレージ

オブジェクト・ストレージを使用すると、データベース・バックアップ、分析データ、イメージやビデオなどのリッチ・コンテンツを含む、あらゆるコンテンツ・タイプの大量の構造化データおよび非構造化データにすばやくアクセスできます。迅速かつ頻繁にアクセスする必要がある「ホット」ストレージには、標準ストレージを使用します。長時間保持し、ほとんどまたはほとんどアクセスしないコールド・ストレージには、アーカイブ・ストレージを使用します。

- ロード・バランサ

Oracle Cloud Infrastructure Load Balancingサービスは、バックエンドの複数のサーバーに対して、単一のエントリ・ポイントから自動トラフィック分散を提供します。

- VM DBシステム

Oracle VM Database Systemは、仮想マシン上のフル機能のOracleデータベースの構築、スケーリングおよび管理を可能にするOracle Cloud Infrastructure (OCI)データベース・サービスです。VMデータベース・システムでは、ローカル・ストレージのかわりにOCIブロック・ボリューム・ストレージを使用し、Oracle Real Application Clusters (Oracle RAC)を実行して可用性を向上させることができます。

- NATゲートウェイ

NATゲートウェイを使用すると、VCN内のプライベート・リソースは、着信インターネット接続にそれらのリソースを公開せずにインターネット上のホストにアクセスできます。

- サービス・ゲートウェイ

サービス・ゲートウェイは、VCNからOracle Cloud Infrastructure Object Storageなどの他のサービスへのアクセスを提供します。VCNからOracleサービスへのトラフィックは、Oracleネットワーク・ファブリック上を移動し、インターネットを通過することはありません。

- インターネット・ゲートウェイ

インターネット・ゲートウェイでは、VCNのパブリック・サブネットとパブリック・インターネット間のトラフィックが許可されます。

- ローカル・ピアリング・ゲートウェイ(LPG)

LPGを使用すると、VCNを同じリージョン内の別のVCNとピア接続できます。ピアリングとは、VCNがプライベートIPアドレスを使用して通信するということです。トラフィックがインターネットを通過したり、オンプレミス・ネットワークを経由してルーティングしたりすることはありません。

- セキュリティ・ゾーン

セキュリティ・ゾーンは、データの暗号化やコンパートメント全体のネットワークへのパブリック・アクセスの防止などのポリシーを強制することで、Oracleのセキュリティのベスト・プラクティスを最初から確実に実施します。セキュリティ・ゾーンは、同じ名前のコンパートメントに関連付けられ、コンパートメントおよびそのサブコンパートメントに適用されるセキュリティ・ゾーン・ポリシーまたはレシピが含まれます。標準コンパートメントをセキュリティ・ゾーン・コンパートメントに追加または移動することはできません。

- 統合

Oracle Integrationは、アプリケーションの統合、プロセスの自動化、ビジネス・プロセスに関するインサイトの取得およびビジュアル・アプリケーションの作成を可能にするフルマネージド・サービスです。

- Autonomous Database

Oracle Cloud Infrastructure自律型データベースは、トランザクション処理およびデータ・ウェアハウス・ワークロードに使用できる、完全に管理された事前構成済のデータベース環境です。ハードウェアを構成または管理する必要も、ソフトウェアをインストールする必要もありません。Oracle Cloud Infrastructureは、データベースの作成と、データベースのバックアップ、パッチ適用、アップグレードおよびチューニングを処理します。

- Service BusおよびOracle B2B使用のSOA

Oracle Service BusおよびOracle B2Bは、Oracle SOA Suiteのサービス・タイプです。

Oracle Service Busは、Webサービスのみでなく、Javaおよび.Net、メッセージング・サービスおよびレガシー・エンドポイントなどの異種サービス間の相互作用を接続、仲介および管理します。

Oracle B2Bは、企業と取引パートナ間における安全で信頼性の高いビジネス・ドキュメントの交信を可能にするE-Commerceゲートウェイです。Oracle B2Bは、Business-to-Businessのドキュメント標準、セキュリティ、トランスポート、メッセージング・サービス、および取引パートナ管理をサポートしています。Oracle B2BをOracle SOA Suiteコンポジット・アプリケーション内でバインディング・コンポーネントとして使用すると、エンドツーエンドのビジネス・プロセスを実装できます。クラウド内のOracle SOA Suiteを使用したOracle B2Bは、Health Level 7をサポートしていないため、複数の医療システムによる相互通信を可能にします。Service BusおよびB2Bクラスタ・サービス・タイプを使用して、Oracle B2BにSOAをプロビジョニングできます。

- SOAアダプタとの統合エージェント

仮想マシンにデプロイされた統合接続性エージェントは、統合をプライベート・サブネット内のリソースに接続します。SOAアダプタでは、SOA Suiteで構築された既存のサービスを再利用できるため、新しい統合ではOracle Integrationを使用してそれらをコールできます。Oracle SOA Suiteアダプタを使用すると、OCIのOracle SOA Suite on MarketplaceでRESTおよびSOAPサービスを呼び出すOracle Integrationを作成できます。

- 財務クラウド

Financials Cloudアプリケーションは、Webサービス、API、ビジネス・オブジェクトおよびパブリッシュ・イベントを公開します。Oracle Integrationに含まれているOracle ERP Cloudアダプタは、統合に関連する具体的な詳細を知らなくてもFinancialsに接続できます。

お薦め

- VCN

VCNを作成する場合、VCNのサブネットにアタッチする予定のリソースの数に基づいて、必要なCIDRブロックの数と各ブロックのサイズを決定します。標準のプライベートIPアドレス空間内にあるCIDRブロックを使用します。

プライベート接続を設定する予定の他のネットワーク(Oracle Cloud Infrastructure、オンプレミス・データ・センターまたは別のクラウド・プロバイダ内)と重複しないCIDRブロックを選択します。

VCNを作成した後、CIDRブロックを変更、追加および削除できます。

サブネットを設計する際には、トラフィック・フローとセキュリティ要件を考慮してください。特定の層またはロール内のすべてのリソースを、セキュリティ境界として機能する同じサブネットにアタッチします。

- ネットワーク・セキュリティ・グループ(NSG)

NSGを使用して、特定のVNICに適用されるイングレス・ルールおよびエグレス・ルールのセットを定義できます。NSGでは、VCNのサブネット・アーキテクチャをアプリケーションのセキュリティ要件から分離できるため、セキュリティ・リストのかわりにNSGを使用することをお薦めします。

- セキュリティ・ゾーン

最大限のセキュリティを必要とするリソースの場合、Oracleではセキュリティ・ゾーンを使用することをお薦めします。セキュリティ・ゾーンは、ベスト・プラクティスに基づくセキュリティ・ポリシーのOracle定義レシピに関連付けられたコンパートメントです。たとえば、セキュリティ・ゾーン内のリソースにパブリック・インターネットからアクセスできないようにする必要があり、顧客管理キーを使用して暗号化する必要があります。セキュリティ・ゾーンでリソースを作成および更新すると、Oracle Cloud Infrastructureでは、セキュリティ・ゾーン・レシピのポリシーに対して操作が検証され、ポリシーに違反する操作が拒否されます。

- クラウド・ガード

Oracleが提供するデフォルト・レシピをクローニングおよびカスタマイズして、カスタム検出およびレスポンダ・レシピを作成します。これらのレシピを使用すると、警告を生成するセキュリティ違反のタイプと、それらに対して実行できるアクションを指定できます。たとえば、可視性がパブリックに設定されているオブジェクト・ストレージ・バケットを検出できます。

Cloud Guardをテナンシ・レベルで適用して、最も広範な範囲をカバーし、複数の構成を維持する管理上の負担を軽減します。

管理リスト機能を使用して、特定の設定をディテクタに適用することもできます。

注意事項

この参照アーキテクチャをデプロイする場合は、次の点を考慮してください。

- スケーラビリティー

アプリケーション層:コンピュート・インスタンスのシェイプを変更することで、SOAアプリケーション・サーバーを垂直方向にスケーリングできます。コア数が多いシェイプでは、より多くのメモリーおよびネットワーク帯域幅も提供されます。追加の記憶域が必要な場合は、SOAアプリケーション・サーバーにアタッチされているブロック・ボリュームのサイズを増やします。

データベース層:データベースに対してより多くのコアを有効にすることで、Autonomous Databaseを垂直方向にスケーリングできます。コアとストレージはどちらも、データベースを停止することなくスケール・アップできます。

- スケーラビリティー

Oracle Integrationインスタンスの作成時に、管理者はインスタンスごとに使用するメッセージ・パックの数を指定します。

- リソース制限

テナンシのベスト・プラクティス、サービス別の制限およびコンパートメント割当てを検討します。

- SECURITY

OCI Identity and Access Management (IAM)ポリシーを使用して、クラウド・リソースにアクセスできるユーザーおよび実行できる操作を制御します。データベース・パスワードまたはその他のシークレットを保護するには、OCI Vaultサービスの使用を検討してください。

- 実績および原価

OCIは、幅広いアプリケーションおよびユースケースに対応するコンピュート・シェイプを提供します。コンピュート・インスタンスのシェイプは慎重に選択してください。負荷に最適なパフォーマンスを最も低いコストで提供するシェイプを選択します。より多くのパフォーマンス、メモリーまたはネットワーク帯域幅が必要な場合は、より大きなシェイプに変更できます。

- 可用性

デプロイメント要件およびリージョンに基づいて高可用性オプションを使用することを検討してください。このオプションには、リージョン内の複数の可用性ドメイン間でのリソースの分散および可用性ドメイン内のフォルト・ドメイン間でのリソースの分散が含まれます。

フォルト・ドメインは、単一の可用性ドメイン内にデプロイされたワークロードに最適なリジリエンスを提供します。アプリケーション層で高可用性を実現するには、異なるフォルト・ドメインにアプリケーション・サーバーをデプロイし、ロード・バランサを使用してアプリケーション・サーバー間でクライアント・トラフィックを分散します。

- モニタリングとアラート

必要に応じてシェイプをスケール・アップまたはスケール・ダウンできるように、ノードのCPUおよびメモリー使用率の監視およびアラートを設定します。

デプロイ

Oracle LiveLabsワークショップを使用して、テナンシでデモを実行することも、無料のトライアル・ワークショップを起動することもできます。ワークショップにアクセスするには、「OCIワークショップへのSOAアプリケーションの移行」を参照してください。