Palo Alto Networks VMシリーズ・ファイアウォールによるアプリケーション・ワークロードの保護

Palo Alto Network VM - Series仮想次世代ファイアウォール(NGFW)を使用して、クラウド内のOracle E-Business SuiteまたはPeopleSoftからアプリケーション・ワークロードを安全に移動または拡張します。

Palo Alto Networks VM -カスタム・アプリケーションに対する完全なアプリケーション・トラフィックの可視性と制御、一貫したクロスクラウドのファイアウォール管理とポリシー強制、マシン言語に基づく脅威からの保護と抽出の防止、およびほとんどの動的環境に対応するための自動化されたデプロイメントとプロビジョニングの機能を提供することで、仮想NGFWシリーズはマルチクラウド環境を保護します。

クラウドのセキュリティは、共有責任モデルに基づいています。Oracleは、基礎となるインフラストラクチャ(データ・センター設備など)のセキュリティ、およびクラウドの操作とサービスを管理するためのハードウェアとソフトウェアを担当します。顧客は、ワークロードを保護し、コンプライアンスの義務を満たすようにサービスおよびアプリケーションを安全に構成する必要があります。

Palo Alto Networks VM - Series Firewallは、クラウド環境全体で一貫した脅威防止およびインライン・ネットワーク・セキュリティを提供し、ネットワーク・セキュリティ・チームがクラウド・ネットワーク内のトラフィックを再度表示して制御できるよう支援します。Palo Alto Networks VMシリーズの主な機能には、レイヤ7ファイアウォール、クラウド提供のセキュリティサブスクリプション、統合セキュリティ管理などがあります。

アーキテクチャ

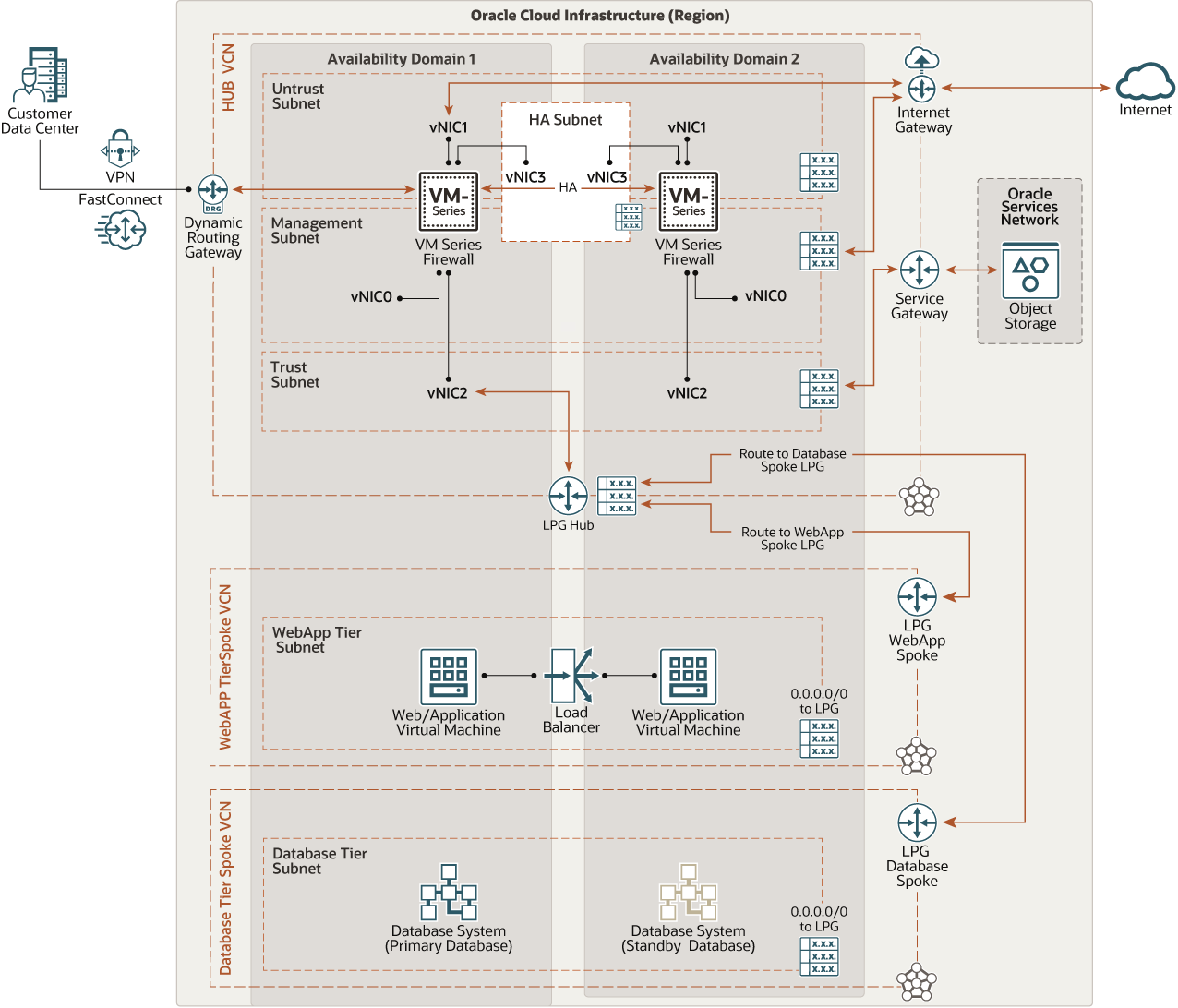

このリファレンス・アーキテクチャでは、Palo Alto Networks VM - Seriesファイアウォールを使用してOracle Cloud InfrastructureにデプロイされたOracleアプリケーション(Oracle E-Business Suite、PeopleSoftなど)を組織が保護する方法を示します。

これらのトラフィック・フローを保護するために、Palo Alto Networksでは、トラフィックが中央ハブを介してルーティングされ、複数の異なるネットワーク(スポーク)に接続されるハブおよびスポーク・トポロジを使用してネットワークをセグメント化することをお薦めします。インターネット、オンプレミスまたはOracle Services Networkとの間のすべてのトラフィックは、ハブを介してルーティングされ、Palo Alto Networks VM - Seriesファイアウォールの多層脅威防止テクノロジで検査されます。

スポークとして機能する独自の仮想クラウド・ネットワーク(VCN)にアプリケーションの各層をデプロイします。ハブVCNには、Palo Alto Networks VM - Seriesファイアウォール高可用性クラスタ、Oracleインターネット・ゲートウェイ、動的ルーティング・ゲートウェイ(DRG)、Oracleサービス・ゲートウェイおよびローカル・ピアリング・ゲートウェイ(LPG)が含まれています。

ハブVCNは、LPGを介して、またはセカンダリ仮想ネットワークインタフェースカード(VNIC)をPalo Alto Networks VM - Seriesファイアウォールに接続することによって、スポークVCNに接続します。すべてのスポーク・トラフィックは、ルート表ルールを使用してLPGを介してトラフィックをハブにルーティングし、Palo Alto Networks VM - Seriesファイアウォール高可用性クラスタによる検査を行います。

Palo Alto Networks VM - Seriesファイアウォールは、ローカルで構成および管理することも、Palo Alto Networks集中管理セキュリティ管理システムであるPanoramaを使用して一元的に構成および管理することもできます。Panoramaは、顧客が構成、ポリシー、ソフトウェアおよび動的コンテンツ更新を管理する際の複雑さと管理オーバーヘッドを軽減するのに役立ちます。Panoramaでデバイス・グループおよびテンプレートを使用すると、ファイアウォール固有の構成をファイアウォールでローカルに効率的に管理し、すべてのファイアウォールまたはデバイス・グループに共有ポリシーを適用できます。

次の図に、この参照アーキテクチャを示します。

北東インバウンド・トラフィック

次の図は、北東インバウンド・トラフィックがインターネットおよびリモート・データ・センターからWebアプリケーション層にアクセスする方法を示しています。この構成により、Palo Alto Networks VMシリーズ・ファイアウォールでネットワーク・アドレス変換(NAT)およびセキュリティ・ポリシーが開かれるようになります。

図palo_alto_north_south_inbound.pngの説明

図palo_alto_north_south_inbound.pngの説明

North - South Outbound Traffic

次の図は、Webアプリケーション層およびデータベース層からインターネットへの送信接続によって、ソフトウェア更新および外部Webサービスへのアクセスがどのように提供されるかを示しています。この構成により、Palo Alto Networks VMシリーズのファイアウォールポリシーで、関連するネットワークの発信元NATが構成されます。

図palo_alto_north_south_outbound.pngの説明

図palo_alto_north_south_outbound.pngの説明

東西トラフィック(Webからデータベース)

次の図は、トラフィックがWebアプリケーションからデータベース層に移動する方法を示しています。

図palo_alto_east_west_web_db.pngの説明

図palo_alto_east_west_web_db.pngの説明

東西トラフィック(データベースからWeb)

次の図は、トラフィックがデータベース層からWebアプリケーションに移動する方法を示しています。

図palo_alto_east_west_db_web.pngの説明

図palo_alto_east_west_db_web.pngの説明

East - West Traffic (WebアプリケーションからOracle Services Network)

次の図は、トラフィックがWebアプリケーションからOracle Services Networkに移動する方法を示しています。この構成により、Palo Alto Networks VMシリーズのファイアウォールインタフェースでジャンボフレームが有効になっていることが保証されます。

図palo_alto_east_west_webapp_osn.pngの説明

図palo_alto_east_west_webapp_osn.pngの説明

東西トラフィック(Oracle Services Network to Web Application)

次の図は、トラフィックがOracle Services NetworkからWebアプリケーションに移動する方法を示しています。

図palo_alto_east_west_osn_webapp.pngの説明

図palo_alto_east_west_osn_webapp.pngの説明

このアーキテクチャには次のコンポーネントがあります。

- Palo Alto Networks VMシリーズファイアウォール

物理次世代ファイアウォールのすべての機能を仮想マシン(VM)形式で提供し、パブリック・クラウドとプライベート・クラウドを一貫して保護するためのインライン・ネットワーク・セキュリティと脅威防止を実現します。

- Oracle E-Business SuiteまたはPeopleSoftアプリケーション層

Oracle E-Business SuiteまたはPeopleSoftアプリケーション・サーバーおよびファイル・システムで構成されます。

- Oracle E-Business SuiteまたはPeopleSoftデータベース層

Oracle Databaseで構成されますが、Oracle Database Exadata Cloud ServiceサービスまたはOracle Databaseサービスに限定されません。

- リージョン

Oracle Cloud Infrastructureリージョンは、可用性ドメインと呼ばれる1つ以上のデータ・センターを含む、ローカライズされた地理的領域です。リージョンは他のリージョンから独立しており、広く離れた距離(国間または大陸間)にすることができます。

- 可用性ドメイン

可用性ドメインは、リージョン内のスタンドアロンの独立したデータ・センターです。各可用性ドメインの物理リソースは、フォルト・トレランスを提供する他の可用性ドメインのリソースから分離されます。アベイラビリティ・ドメインは、電源や冷却などのインフラストラクチャや内部アベイラビリティ・ドメイン・ネットワークを共有しません。したがって、ある可用性ドメインで障害が発生しても、リージョン内の他の可用性ドメインには影響しません。

- フォルト・ドメイン

フォルト・ドメインは、可用性ドメイン内のハードウェアおよびインフラストラクチャのグループです。各可用性ドメインには、独立した電源とハードウェアを備えた3つのフォルト・ドメインがあります。リソースを複数の障害ドメインに分散する場合、アプリケーションは障害ドメイン内の物理サーバー障害、システム保守、および電源障害を許容できます。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定するカスタマイズ可能なソフトウェア定義ネットワークです。従来のデータ・センター・ネットワークと同様に、VCNではネットワーク環境を完全に制御できます。VCNには、VCNの作成後に変更できる複数の重複しないCIDRブロックを含めることができます。VCNは、リージョンまたは可用性ドメインにスコープ指定できるサブネットにセグメント化できます。各サブネットは、VCN内の他のサブネットと重複しない連続したアドレス範囲で構成されます。作成後にサブネットのサイズを変更できます。サブネットはパブリックまたはプライベートにできます。

- ハブVCN

ハブVCNは、Palo Alto Networks VM - Seriesファイアウォールがデプロイされる集中型ネットワークです。すべてのスポークVCN、Oracle Cloud Infrastructureサービス、パブリック・エンドポイントとクライアント、およびオンプレミス・データ・センター・ネットワークへのセキュアな接続を提供します。

- アプリケーション層のスポークVCN

アプリケーション層スポークVCNには、Oracle E-Business SuiteまたはPeopleSoftコンポーネントをホストするプライベート・サブネットが含まれています。

- データベース層のスポークVCN

データベース層スポークVCNには、Oracleデータベースをホストするためのプライベート・サブネットが含まれています。

- ロード・バランサ

Oracle Cloud Infrastructure Load Balancingサービスは、単一のエントリ・ポイントからバックエンドの複数のサーバーへのトラフィック分散を自動化します。

- セキュリティ・リスト

サブネットごとに、サブネットの内外で許可する必要があるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- ルート・テーブル

仮想ルート表には、通常はゲートウェイを介して、サブネットからVCN外部の宛先にトラフィックをルーティングするルールが含まれます。

ハブVCNには、次のルート表があります。

- インターネット・ゲートウェイに接続されたデフォルト・ルートを持つ管理サブネットにアタッチされた管理ルート表。

- ハブVCNからインターネットまたはオンプレミス・ターゲットへのトラフィックをルーティングするために、信頼できないサブネットまたはデフォルトのVCNにアタッチされたルート表を信頼しません。

- 関連付けられたLPGを介してスポークVCNのCIDRブロックを指す信頼サブネットにアタッチされた信頼ルート表。

- 高可用性サブネットにアタッチされた高可用性ルート表。Palo Alto Networks VM - Series Firewallインスタンス間の高可用性を管理します。

- ハブにアタッチされたスポークごとに、個別のルート表が定義され、関連付けられたLPGにアタッチされます。このルートテーブルは、関連付けられたスポークLPGからPalo Alto Networks VM - Series Firewall Trust interface floating IPを介してすべてのトラフィック(0.0.0.0/0)を転送します。

- Oracle Services Network通信用のOracleサービス・ゲートウェイにアタッチされたOracleサービス・ゲートウェイのルート表。そのルートは、すべてのトラフィック(0.0.0.0/0)をPalo Alto Networks VM - Series Firewall信頼インタフェースのフローティングIPに転送します。

- トラフィックの対称性を維持するために、各Palo Alto Networks VM - Series Firewallにもルートが追加され、スポーク・トラフィックのCIDRブロックが信頼(内部)サブネットのデフォルト・ゲートウェイIP (ハブVCNの信頼サブネットで使用可能なデフォルト・ゲートウェイIP)を指します。

- インターネット・ゲートウェイ

インターネット・ゲートウェイでは、VCNのパブリック・サブネットとパブリック・インターネット間のトラフィックが許可されます。

- ネットワーク・アドレス変換(NAT)ゲートウェイ

NATゲートウェイを使用すると、VCN内のプライベート・リソースで、それらのリソースを受信インターネット接続に公開することなく、インターネット上のホストにアクセスできます。

- ローカル・ピアリング・ゲートウェイ(LPG)

LPGを使用すると、あるVCNを同じリージョン内の別のVCNとピアリングできます。ピアリングとは、VCNがプライベートIPアドレスを使用して通信することを意味し、インターネットを通過するトラフィックやオンプレミス・ネットワークを経由するルーティングはありません。

- 動的ルーティング・ゲートウェイ(DRG)

DRGは、VCNとリージョン外のネットワーク(別のOracle Cloud InfrastructureリージョンのVCN、オンプレミス・ネットワーク、別のクラウド・プロバイダのネットワークなど)との間のプライベート・ネットワーク・トラフィックのパスを提供する仮想ルーターです。

- サービス・ゲートウェイ

サービス・ゲートウェイは、VCNからOracle Cloud Infrastructure Object Storageなどの他のサービスへのアクセスを提供します。VCNからOracleサービスへのトラフィックは、Oracleネットワーク・ファブリックを介して転送され、インターネットを通過しません。

- FastConnect

Oracle Cloud Infrastructure FastConnectでは、データ・センターとOracle Cloud Infrastructure間に専用のプライベート接続を簡単に作成できます。FastConnectは、インターネットベースの接続と比較して、高帯域幅のオプションと信頼性の高いネットワーク操作性を提供します。

- Virtual Network Interface Card (VNIC)

Oracle Cloud Infrastructureデータ・センターのサービスには、物理ネットワーク・インタフェース・カード(NIC)があります。仮想マシン・インスタンスは、物理NICに関連付けられた仮想NIC (VNIC)を使用して通信します。各インスタンスには、起動時に自動的に作成およびアタッチされ、インスタンスの存続期間中に使用可能なプライマリVNICがあります。DHCPはプライマリVNICにのみ提供されます。インスタンスの起動後にセカンダリVNICを追加できます。インタフェースごとに静的IPを設定する必要があります。

- プライベートIP

インスタンスをアドレス指定するためのプライベートIPv4アドレスおよび関連情報。各VNICにはプライマリ・プライベートIPがあり、セカンダリ・プライベートIPを追加および削除できます。インスタンスのプライマリ・プライベートIPアドレスは、インスタンスの起動時にアタッチされ、インスタンスの存続期間中は変更されません。セカンダリIPもVNICのサブネットの同じCIDRに属している必要があります。セカンダリIPは、同じサブネット内の異なるインスタンス上の異なるVNIC間で移動できるため、浮動IPとして使用されます。別のエンドポイントとして使用して、別のサービスをホストすることもできます。

- パブリックIP

ネットワーキング・サービスは、プライベートIPにマップされる、Oracleによって選択されるパブリックIPv4アドレスを定義します。

- 一時的:このアドレスは一時的で、インスタンスの存続期間中は存在します。

- 予約済:このアドレスは、インスタンスの存続期間を超えて存続します。割当て解除して、別のインスタンスに再割当てできます。

- ソースと宛先のチェック

すべてのVNICは、そのネットワーク・トラフィックに対してソースと宛先のチェックを実行します。このフラグをディセーブルにすると、CGNSはファイアウォールをターゲットとしないネットワークトラフィックを処理できます。

- コンピュート・シェイプ

コンピュート・インスタンスのシェイプは、インスタンスに割り当てられるCPUの数とメモリー量を指定します。コンピュート・シェイプによって、コンピュート・インスタンスに使用可能なVNICの数および最大帯域幅も決まります。

お薦め

- VCN

VCNを作成する場合は、VCNのサブネットにアタッチする予定のリソースの数に基づいて、必要なCIDRブロックの数と各ブロックのサイズを決定します。標準のプライベートIPアドレス空間内にあるCIDRブロックを使用します。

プライベート接続を設定する他のネットワーク(Oracle Cloud Infrastructure、オンプレミス・データ・センターまたは別のクラウド・プロバイダ内)と重複しないCIDRブロックを選択します。

VCNの作成後、CIDRブロックを変更、追加および削除できます。

サブネットを設計する場合は、トラフィック・フローとセキュリティ要件を考慮してください。特定の層またはロール内のすべてのリソースを、セキュリティ境界として機能する同じサブネットにアタッチします。

リージョナル・サブネットの使用。

複数の環境およびアプリケーション用にこのアーキテクチャを拡張する場合は、サービス制限内のVCN当たりのLPGの最大数を確認します。

- Palo Alto Networks VM - Seriesファイアウォール

- 高可用性クラスタをデプロイします。

- 可能な場合は常に、最小または異なる可用性ドメインに個別のフォルト・ドメインをデプロイします。

- すべてのVNICでMTUが9000に設定されていることを確認します。

- VFIOインタフェースを使用します。

- Palo Alto Networks VMシリーズファイアウォール・セキュリティ管理

- Oracle Cloud Infrastructureでホストされるデプロイメントを作成する場合は、管理専用のサブネットを作成します。

- セキュリティ・リストまたはNSGを使用して、セキュリティ・ポリシーの管理およびログとイベントの表示のために、インターネットをソースとするポート443および22へのインバウンド・アクセスを制限します。

- Palo Alto Networks VMシリーズのファイアウォールポリシー

必要なセキュリティ・ポリシー、ポートおよびプロトコルの最新情報は、「詳細の参照」の項のファイアウォールのドキュメントを参照してください。

注意事項

Palo Alto Networks VM - Series Firewallを使用してOracle Cloud Infrastructure上のOracle E-Business SuiteまたはPeopleSoftワークロードを保護する場合は、次の点を考慮してください。

- パフォーマンス

- コンピュート・シェイプによって決定される適切なインスタンス・サイズを選択することで、使用可能な最大スループット、CPU、RAMおよびインタフェース数が決まります。

- 組織は、環境を通過するトラフィックのタイプを把握し、適切なリスク・レベルを決定し、必要に応じて適切なセキュリティ制御を適用する必要があります。有効なセキュリティ制御の様々な組合せがパフォーマンスに影響します。

- FastConnectまたはVPNサービス専用のインタフェースを追加することを検討してください。

- スループットを向上させ、より多くのネットワーク・インタフェースにアクセスするには、大規模なコンピュート・シェイプの使用を検討してください。

- パフォーマンス・テストを実行して設計を検証することで、必要なパフォーマンスとスループットを維持できます。

- セキュリティ

- Palo Alto Networks VM - Series FirewallをOracle Cloud Infrastructureにデプロイすると、セキュリティ・ポリシー構成を一元化し、すべての物理および仮想Palo Alto Networks VM - Seriesインスタンスを監視できます。

- クラスタ・デプロイメントごとに個別のIdentity and Access Management (IAM)動的グループまたはポリシーを定義します。

- 可用性

- アーキテクチャを個別の地域にデプロイして、冗長性を最大化します。

- オンプレミス・ネットワークとの冗長接続のために、関連する組織ネットワークを使用してサイト間VPNを構成します。

- コスト

- Palo Alto Networks VM - Series Firewallは、Oracle Cloud MarketplaceのBundle 1およびBundle 2用のbring - you - own - license (BYOL)およびpay - as - you - goライセンス・モデルで使用できます。

- バンドル1には、VMシリーズの容量ライセンス、脅威防止ライセンス、プレミアムサポート資格が含まれています。

- バンドル2には、脅威防止、WildFire、URLフィルタリング、DNSセキュリティ、GlobalProtectおよびプレミアム・サポート資格を含む完全なライセンスのスイートを備えたVMシリーズ容量ライセンスが含まれています。

- Palo Alto Networks VM - Series Firewallは、Oracle Cloud MarketplaceのBundle 1およびBundle 2用のbring - you - own - license (BYOL)およびpay - as - you - goライセンス・モデルで使用できます。

デプロイ

- Oracle Cloud Marketplaceのスタックを使用してデプロイします。

- Set up the required networking infrastructure as shown in the architecture diagram. See Set up a hub-and-spoke network topology by using local peering gateways.

- アプリケーション(Oracle E-Business SuiteまたはPeopleSoft)を環境にデプロイします。

- Oracle Cloud Marketplaceには、様々な構成およびライセンス要件を満たす複数のスタックがあります。たとえば、次のスタック機能には独自のライセンス(BYOL)があります。選択したスタックごとに、「Get App」をクリックし、画面に表示されるプロンプトに従います。

- GitHubでTerraformコードを使用してデプロイします。

- GitHubリポジトリに移動します。

- リポジトリをローカル・コンピュータにクローニングまたはダウンロードします。

READMEドキュメントの指示に従います。