柔軟なネットワーク・ロード・バランサを使用したCisco Threat Defenseによるワークロードの保護

Secure Firewall Threat Defense Virtualは、Ciscoの次世代のファイアウォール機能を仮想化環境に提供し、物理、仮想およびクラウド環境間、およびクラウド間で一貫したセキュリティ・ポリシーがワークロードを追跡できるようにします。

Cisco Secure Firewallは、アプリケーションの可視性と制御、侵入防止システム、高度なマルウェア保護、URLフィルタリング、仮想プライベート・ネットワークなど、次世代のセキュリティ機能を実装するためにOracle Cloud Infrastructure (OCI)プラットフォームをサポートしています。提供されているCisco Talos脅威インテリジェンス調査チームがセキュリティ・インテリジェンス・フィードを有効にすることもできます。

アーキテクチャ

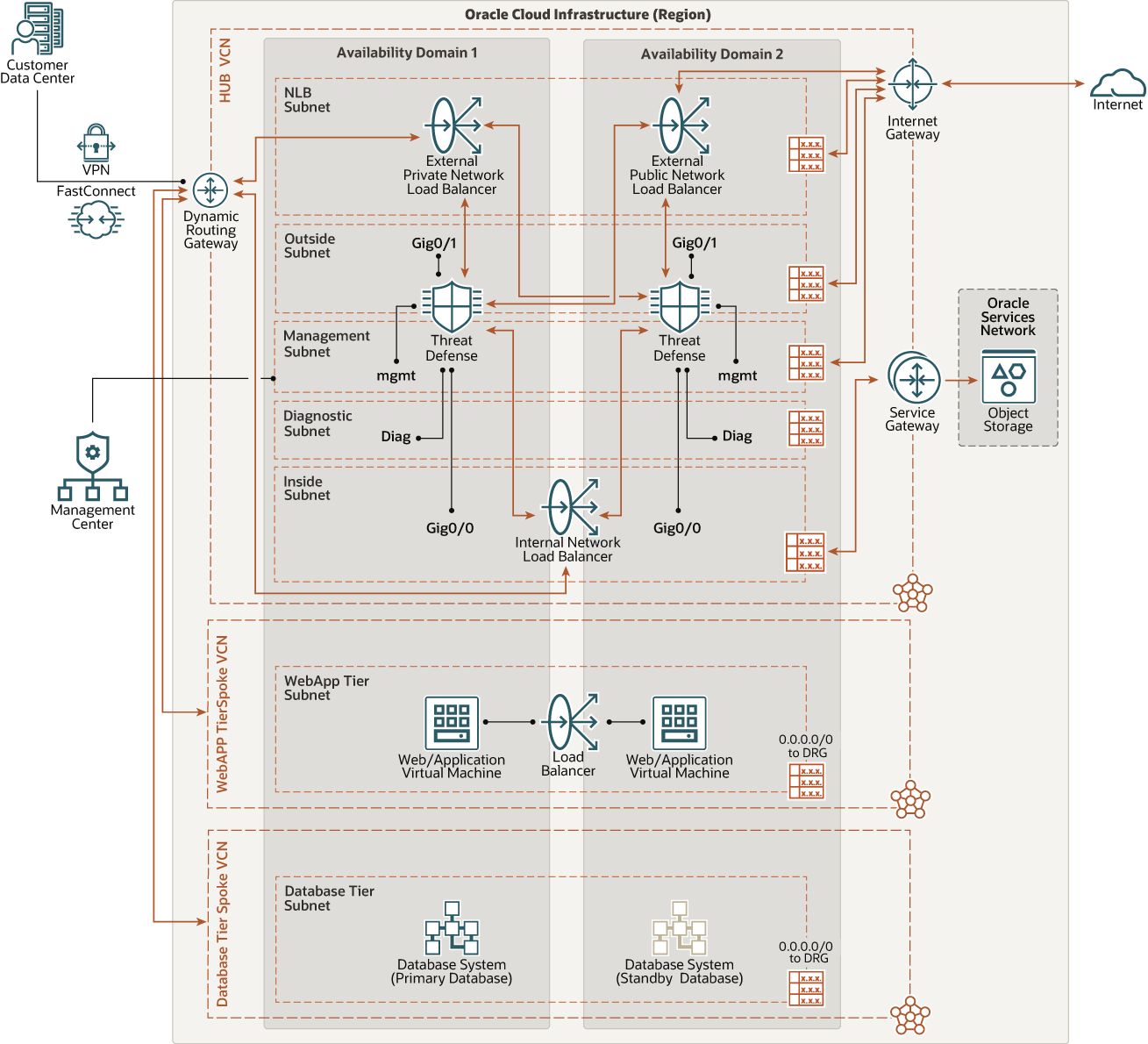

このリファレンス・アーキテクチャは、Cisco Threat Defense Firewallと柔軟なネットワーク・ロード・バランサおよび動的ルーティング・ゲートウェイの拡張機能を使用して、Oracle Cloud Infrastructure (OCI)にデプロイされたOracleアプリケーション(Oracle E-Business Suite、PeopleSoftなど)を組織が保護する方法を示します。

これらのトラフィック・フローを保護するために、Oracleでは、専用の仮想クラウド・ネットワーク(VCN)を使用してネットワークをセグメント化することをお薦めします。このネットワークでは、トラフィックは転送ハブを介してルーティングされ、複数の異なるネットワーク(スポーク)に接続されます。サンドイッチ・トポロジとみなされる柔軟なネットワーク・ロード・バランサ間に複数の脅威防御インスタンスをデプロイしたことを確認します。インターネットとの間、オンプレミスとの間、またはOracle Services Network間のすべてのトラフィックは、Cisco Secure Firewallの多層脅威防止テクノロジを介してルーティングされます。

スポークとして機能する独自の仮想クラウド・ネットワーク(VCN)にアプリケーションの各層をデプロイします。ハブVCNには、Cisco Threat Defenseファイアウォールのアクティブ/アクティブ・クラスタ、Oracleインターネット・ゲートウェイ、動的ルーティング・ゲートウェイ(DRG)、Oracle Service Gatewayおよび内部および外部の柔軟なネットワーク・ロード・バランサが含まれています。

ハブVCNは、DRGを介してスポークVCNに接続します。すべてのスポーク・トラフィックは、ルート表ルールを使用して、Cisco Threat Defense Firewallクラスタによる検査のために柔軟なネットワーク・ロード・バランサを使用してDRGを介してトラフィックをハブにルーティングします。

Cisco Secure Firewallデプロイメントでは、セキュアなファイアウォール管理センターを使用して脅威防御を管理します。管理センターは、脅威からの防御に対する完全で統一された管理を提供します。ファイアウォールの管理からアプリケーションの制御、マルウェアのアウトブレークの調査および修正まで簡単に行えます。

次の図は、この参照アーキテクチャを示しています。

各トラフィック・フローにより、Cisco Threat Defense Firewallでネットワーク・アドレス変換(NAT)およびセキュリティ・ポリシーが開かれます。

North - auth着信トラフィック

次の図は、南北のインバウンド・トラフィックがインターネットおよびリモート・データ・センターからWebアプリケーション層にアクセスする方法を示しています。

図cisco_nlb_north_south_inbound.pngの説明

North - auth発信トラフィック

次の図は、Webアプリケーション層およびデータベース層からインターネットへの送信接続によって、ソフトウェア更新および外部Webサービスへのアクセスがどのように提供されるかを示しています。

図cisco_nlb_north_south_outbound.pngの説明

東西トラフィック(Webからデータベース)

次の図は、Webアプリケーションからデータベース層へのトラフィックの移動方法を示しています。

図cisco_nlb_east_west_web_db.pngの説明

東西トラフィック(データベースからWeb)

次の図は、データベース層からWebアプリケーションへのトラフィックの移動方法を示しています。

図cisco_nlb_east_west_db_web.pngの説明

東西トラフィック(Oracle Services NetworkへのWebアプリケーション)

次の図は、WebアプリケーションからOracle Services Networkへのトラフィックの移動方法を示しています。

図cisco_nlb_east_west_webapp_osn.pngの説明

東西トラフィック(Oracle Services Network to Webアプリケーション)

次の図は、Oracle Services NetworkからWebアプリケーションへのトラフィックの移動方法を示しています。

図cisco_nlb_east_west_osn_webapp.pngの説明

- Cisco Secure Firewall脅威仮想防御

Cisco Secure Firewall Threat Defense Virtualは、物理ファイアウォールと同じ機能を仮想マシン(VM)形式で提供し、インライン・ネットワーク・セキュリティと脅威防止を提供して、パブリック・クラウドとプライベート・クラウドを一貫して保護します。

- Oracle E-Business SuiteまたはPeopleSoftアプリケーション層

Oracle E-Business SuiteまたはPeopleSoftアプリケーション・サーバーおよびファイル・システムで構成されます。

- Oracle E-Business SuiteまたはPeopleSoftデータベース層

Oracle Databaseで構成されますが、Oracle Exadata Database CloudサービスまたはOracle Databaseサービスに限定されません。

- リージョン

OCIリージョンは、可用性ドメインと呼ばれる1つ以上のデータ・センターを含む、ローカライズされた地理的領域です。リージョンは他のリージョンから独立しており、広大な距離を(複数の国または複数の大陸にまたがる)分離できます。

- 可用性ドメイン

可用性ドメインは、リージョン内のスタンドアロンの独立したデータ・センターです。各可用性ドメインの物理リソースは、フォルト・トレランスを提供する他の可用性ドメインのリソースから分離されます。可用性ドメインは、電源や冷却、内部の可用性ドメイン・ネットワークなどのインフラストラクチャを共有しません。したがって、あるアベイラビリティ・ドメインでの障害が、リージョン内の他のアベイラビリティ・ドメインに影響を及ぼすことはほとんどありません。

- フォルト・ドメイン

フォルト・ドメインは、アベイラビリティ・ドメイン内のハードウェアおよびインフラストラクチャのグループです。各可用性ドメインには、独立した電源とハードウェアを持つ3つのフォルト・ドメインがあります。複数のフォルト・ドメインにリソースを分散する場合、アプリケーションでは、フォルト・ドメイン内の物理サーバー障害、システム・メンテナンスおよび電源障害を許容できます。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、OCIリージョンで設定するカスタマイズ可能なソフトウェア定義ネットワークです。従来のデータ・センター・ネットワークと同様に、VCNではネットワーク環境を完全に制御できます。VCNには、VCNの作成後に変更できる複数の重複しないCIDRブロックを含めることができます。VCNは、リージョンまたは可用性ドメインにスコープ指定できるサブネットにセグメント化できます。各サブネットは、VCN内の他のサブネットと重複しない連続したアドレスの範囲で構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックまたはプライベートにできます。

- ハブVCN

ハブVCNは、Cisco Threat Defenseファイアウォールがデプロイされる集中型ネットワークです。すべてのスポークVCN、OCIサービス、パブリック・エンドポイントとクライアント、およびオンプレミス・データ・センター・ネットワークへのセキュアな接続を提供します。

- アプリケーション層のスポークVCN

アプリケーション層スポークVCNには、Oracle E-Business SuiteまたはPeopleSoftコンポーネントをホストするプライベート・サブネットが含まれています。

- データベース層のスポークVCN

データベース層スポークVCNには、Oracleデータベースをホストするためのプライベート・サブネットが含まれています。

- ロード・バランサ

OCIロード・バランシング・サービスは、単一エントリ・ポイントからバックエンドの複数のサーバーへの自動トラフィック分散を提供します。

- 柔軟なネットワーク・ロード・バランサ

OCIの柔軟なネットワーク・ロード・バランサは、1つのエントリ・ポイントから仮想クラウド・ネットワーク内の複数のバックエンド・サーバーへのトラフィック分散を自動化します。これは接続レベルで動作し、Layer3/Layer4 (IPプロトコル)データに基づいて、正常なバックエンド・サーバーへの受信クライアント接続をロード・バランサします。

- セキュリティ・リスト

サブネットごとに、サブネット内外で許可する必要があるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- ルート表

仮想ルート表には、通常はゲートウェイを介して、サブネットからVCN外部の宛先にトラフィックをルーティングするルールが含まれます。ハブVCNには、次のルート表があります。

- インターネット・ゲートウェイに接続されたデフォルト・ルートを持つ管理サブネットにアタッチされた管理ルート表。

- ハブVCNからインターネットまたはオンプレミス・ターゲットへのトラフィックをルーティングするために外部サブネットまたはデフォルトのVCNにアタッチされた外部ルート表。

- このルート表には、動的ルート・ゲートウェイを使用するオンプレミス・サブネットを指すエントリもあります。この構成により、将来のネイティブ・ネットワーク・アドレス変換のサポート中にトラフィックの中断が発生しなくなります。

- このルート表には、動的ルーティング・ゲートウェイを介した各スポークVCN CIDRブロック・ルートのエントリも含まれます。

- 動的ルーティング・ゲートウェイを介してスポークVCNのCIDRブロックを指す内部サブネットにアタッチされた内部ルート表。

- トラフィックを送信するCIDRブロックに診断サブネットにアタッチされた診断ルート表。

- 動的ルーティング・ゲートウェイを介してオンプレミス・サブネットのCIDRブロックを指すNLBサブネットにアタッチされたNLBルート表。

- ハブVCNイングレス・ルート表はハブVCNアタッチメントにアタッチされ、スポークVCNからの受信トラフィックを動的ルーティング・ゲートウェイを介して内部ネットワーク・ロード・バランサに送信します。

- 動的ルーティング・ゲートウェイを介してハブにアタッチされたスポークごとに、個別のルート表が定義され、関連付けられたサブネットにアタッチされます。このルート表は、関連するスポークVCNからのすべてのトラフィック(0.0.0.0/0)を、内部の柔軟なネットワーク・ロード・バランサを介して動的ルーティング・ゲートウェイに転送します。また、粒度の細かいレベルで定義することもできます。

- Oracle Service Network通信用のOracleサービス・ゲートウェイにアタッチされたOracleサービス・ゲートウェイのルート表。そのルートは、すべてのトラフィック(0.0.0.0/0)をインタフェースIP内のCisco Threat Defense Firewallに転送します。

- トラフィックの対称性を維持するために、スポーク・トラフィックのCIDRブロックが内部(内部)サブネットのデフォルト・ゲートウェイIP (ハブVCNの内部サブネットで使用可能なデフォルト・ゲートウェイIP)を指し、デフォルトCIDRブロック(0.0.0.0/0)が外部サブネットのデフォルト・ゲートウェイIPを指すように、各Cisco Threat Defense Firewallにルートも追加されます。

- インターネット・ゲートウェイ

インターネット・ゲートウェイでは、VCNのパブリック・サブネットとパブリック・インターネット間のトラフィックが許可されます。

- NATゲートウェイ

NATゲートウェイを使用すると、VCN内のプライベート・リソースは、着信インターネット接続にそれらのリソースを公開せずにインターネット上のホストにアクセスできます。

- 動的ルーティング・ゲートウェイ(DRG)

DRGは、VCNとリージョン外のネットワーク(別のOCIリージョンのVCN、オンプレミス・ネットワーク、別のクラウド・プロバイダのネットワークなど)との間のプライベート・ネットワーク・トラフィックのパスを提供する仮想ルーターです。

- サービス・ゲートウェイ

サービス・ゲートウェイは、VCNからOCIオブジェクト・ストレージなどの他のサービスへのアクセスを提供します。VCNからOracleサービスへのトラフィックは、Oracleネットワーク・ファブリック上を移動し、インターネットを通過することはありません。

- FastConnect

OCI FastConnectでは、データ・センターとOCI間に専用のプライベート接続を簡単に作成できます。FastConnectは、高帯域幅オプションを備えており、インターネットベースの接続と比較してより信頼性の高いネットワーキング・エクスペリエンスを提供します。

- 仮想ネットワークインタフェースカード(VNIC)

OCIデータ・センターのサービスには物理ネットワーク・インタフェース・カード(NIC)があります。VMインスタンスは、物理NICに関連付けられた仮想NIC (VNIC)を使用して通信します。各インスタンスには、起動時に自動的に作成およびアタッチされ、インスタンスの存続期間中に使用可能なプライマリVNICがあります。DHCPはプライマリVNICにのみ提供されます。インスタンスの起動後にセカンダリVNICを追加できます。インタフェースごとに静的IPを設定します。

- プライベートIP

インスタンスをアドレス指定するためのプライベートIPv4アドレスおよび関連情報。各VNICにはプライマリ・プライベートIPがあり、セカンダリ・プライベートIPを追加および削除できます。インスタンスのプライマリ・プライベートIPアドレスは、インスタンスの起動時にアタッチされ、インスタンスの存続期間中は変更されません。セカンダリIPもVNICのサブネットの同じCIDRに属します。セカンダリIPは、同じサブネット内の異なるインスタンス上の異なるVNIC間で移動できるため、浮動IPとして使用されます。別のエンドポイントとして使用して、別のサービスをホストすることもできます。

- パブリックIP

ネットワーキング・サービスは、プライベートIPにマップされる、Oracleによって選択されるパブリックIPv4アドレスを定義します。パブリックIPには、次のタイプがあります。

- エフェメラル:このアドレスは一時アドレスで、インスタンスの存続期間中存在します。

- 予約済:このアドレスは、インスタンスの存続期間を超えて存続します。割当て解除し、別のインスタンスに再割当てできます。

- ソースおよび宛先チェック

すべてのVNICがネットワーク・トラフィックに対してソースおよび宛先チェックを実行します。このフラグを無効にすると、Cisco Threat Defense Firewallはファイアウォールをターゲットとしないネットワーク・トラフィックを処理できます。

- コンピュート・シェイプ

コンピュート・インスタンスのシェイプによって、インスタンスに割り当てるCPU数とメモリー量を指定します。コンピュート・シェイプによって、コンピュート・インスタンスで使用可能なVNICの数および最大帯域幅も決まります。

推奨

- VCN

VCNを作成する場合、VCNのサブネットにアタッチする予定のリソースの数に基づいて、必要なCIDRブロックの数と各ブロックのサイズを決定します。標準のプライベートIPアドレス空間内にあるCIDRブロックを使用します。

プライベート接続を設定する予定の他のネットワーク(Oracle Cloud Infrastructure、オンプレミス・データ・センターまたは別のクラウド・プロバイダ内)と重複しないCIDRブロックを選択します。

VCNを作成した後、CIDRブロックを変更、追加および削除できます。

サブネットを設計する際には、トラフィック・フローとセキュリティ要件を考慮してください。特定の層またはロール内のすべてのリソースを、セキュリティ境界として機能する同じサブネットにアタッチします。

リージョナル・サブネットを使用します。

ハブのVCN Cisco Threat Defenseファイアウォールにトラフィックを送信できるように、必要に応じてスポークVCNをアタッチします。動的ルーティング・ゲートウェイのVCNアタッチメントごとに、ファイアウォールとの間のルート表を定義します。

- Ciscoファイアウォール管理センター

- 管理センター・モデルを選択する場合は、管理する脅威防御デバイスの数を考慮してください。

- 脅威防御デバイスが同時に生成するログの量を見積もり、管理センターがそのボリュームを処理するように設計されていることを確認します。

- デプロイメントに適したモデルを決定するには、データ・シートを参照してください。

- Cisco Secure Threat Defenseファイアウォール

- 脅威の防御には、少なくとも4つのインターフェイスが必要です。

- アクティブ-アクティブ・クラスタをデプロイし、必要に応じてさらにインスタンスを追加します。

- 適切なOCIシェイプを選択します。シェイプは、インスタンスに割り当てるCPU数、メモリー・サイズおよびその他のリソースを決定するテンプレートです。FTDvでは、次のOCIシェイプ型がサポートされています。

* OCIでは、1 oCPUは2 vCPUです。OCIシェイプ OCPU * RAM Interfaces VM.Standard2.4 4 60 GB 最小4、最大4 VM.Standard2.8 8 120 GB 最小4、最大8

- ファイアウォール接続

- セキュアなファイアウォール管理センターと脅威防御では、TCPポート8305を使用して相互に通信します。ポートが内部管理通信用に開いていることを確認します。

- OCIでホストされるデプロイメントを作成する場合は、管理専用のサブネットを作成します。

- セキュリティ・リストまたはNSGを使用して、インターネットをソースとするポート443 (GUIアクセスの場合)および22 (CLIアクセスの場合)へのインバウンド・アクセスを制限し、セキュリティ・ポリシーを管理し、ログおよびイベントを表示します。

- デフォルトでは、Firepowerアプライアンスはポート443/tcp (HTTPS)および80/tcp (HTTP)でインターネットに接続するように構成されています。アプライアンスがインターネットに直接アクセスできないようにするには、プロキシ・サーバーを構成します。

- ファイアウォール・ポリシー

必要なセキュリティ・ポリシー、ポートおよびプロトコルの最新情報は、「まとめの詳細」の項のファイアウォールのドキュメントを参照してください。最新の状態に保つことで、Cisco Threat Defenseファイアウォールインスタンスで必要なネットワークアドレス変換ポリシーが有効になっていることを確認できます。

注意事項

Cisco Threat Defense Firewallを使用してOCI上のOracle E-Business SuiteまたはPeopleSoftワークロードを保護する場合は、次の要因を考慮してください。

- パフォーマンス

- コンピュート・シェイプによって決定される適切なインスタンス・サイズを選択することで、使用可能な最大スループット、CPU、RAMおよびインタフェース数が決まります。

- 組織は、環境を通過するトラフィックのタイプを把握し、適切なリスク・レベルを決定し、必要に応じて適切なセキュリティ制御を適用する必要があります。有効なセキュリティ制御の様々な組合せがパフォーマンスに影響します。

- FastConnectまたはVPNサービス専用のインタフェースを追加することを検討してください。

- スループットを向上させ、より多くのネットワーク・インタフェースにアクセスするには、大規模なコンピュート・シェイプの使用を検討してください。

- パフォーマンス・テストを実行して設計を検証すると、必要なパフォーマンスとスループットを維持できます。

- 次のメトリックをガイドラインとして使用します。

これらのパフォーマンス数値をより深く理解するには、このリファレンス・アーキテクチャの詳細トピックで参照されている「Cisco脅威防御データシート」を参照してください。

メトリック FTDv5 FTDv10 FTDv20/30 FTDv50/100 OCI型 VM.Standard2.4 VM.Standard2.4 VM.Standard2.4 VM.Standard2.4 スループット: FW + AVC (1024 B) 100 Mbps 1 Gbps 1.2Gbps 2.4Gbps スループット: FW + AVC + IPS (1024 B) 100 Mbps 1 Gbps 1.2Gbps 2.4Gbps スループット: FW + AVC(450 B) 100 Mbps 410 Mbps 410 Mbps 920 Mbps スループット: FW + AVC + IPS(450 B) 100 Mbps 390 Mbps 390 Mbps 910 Mbps 最大同時セッション 250,000 250,000 250,000 2M 1秒当たりの新規セッションの最大数 4900 4900 4900 10,000 最大VPNピア数 250 250 250 10,000 IPSec VPNスループット(1024 B) TCP (ファストパスあり) 100 Mbps 1 Gbps 1.2Gbps 1.5 Gbps

- セキュリティ

OCIでCisco Firepower Management Centerをデプロイすると、セキュリティ・ポリシー構成を一元化し、すべての物理および仮想Cisco Threat Defenseファイアウォールを監視できます

- 可用性

- アーキテクチャを個別の地域にデプロイして、冗長性を最大化します。

- オンプレミス・ネットワークとの冗長接続のために、関連する組織ネットワークを使用してサイト間VPNを構成します。

- コスト

Cisco Threat DefenseファイアウォールおよびCisco Firepower Management Centerは、bring - your - own - license (BYOL)で使用できます。Firepower Management Centerからセキュリティ・サービスのすべてのライセンス資格を構成します。ライセンスの管理方法の詳細については、Firepower Management Center構成ガイドの「Firepowerシステムのライセンス」を参照してください。

デプロイ

- Oracle Cloud Marketplaceのスタックを使用してデプロイします。

- アーキテクチャ図に示すように、必要なネットワーク・インフラストラクチャを設定します。

- アプリケーション(Oracle E-Business SuiteまたはPeopleSoft)を環境にデプロイします。

- Oracle Cloud Marketplaceには、様々な構成およびライセンス要件に対する複数のリストがあります。たとえば、次のリスト機能には、独自のライセンス(BYOL)があります。選択したリストごとに、「Get App」をクリックし、画面に表示されるプロンプトに従います。

- GitHubのTerraformコードを使用してデプロイします。

- GitHubリポジトリに移動します。

- リポジトリをローカル・コンピュータにクローニングまたはダウンロードします。

READMEドキュメントの指示に従います。