Palo Alto Networks VMシリーズ・ファイアウォールを使用してクラウド・ワークロードを保護し、設計を簡素化

クラウドのセキュリティは、共有責任モデルに基づいています。Oracleは、クラウド運用およびサービスを管理するデータ・センター施設、ハードウェア、ソフトウェアなどの基盤インフラストラクチャのセキュリティに対して責任を負います。お客様は、コンプライアンス義務を遵守するために、ワークロードを保護し、サービスやアプリケーションを安全に構成します。

Oracle Cloud Infrastructure (OCI)は、エンタープライズ・クラウド・サービスを保護するために、最高クラスのセキュリティ・テクノロジおよび操作プロセスを提供します。OCI用のVMシリーズ・ファイアウォールは、クラウド環境全体で一貫した脅威防止とインライン・ネットワーク・セキュリティを提供し、ネットワーク・セキュリティ・チームがクラウド・ネットワーク内のトラフィックの可視性と制御を再構築できるようにします。VMシリーズは、Palo Alto Networks MLを利用したNGFWのファミリの一部として、VMフォーム・ファクタにPalo Alto業界トップのハードウェア・ファイアウォールと同じ機能を提供し、クラウド環境に高い拡張性を備えた前提条件を提供します。

VMシリーズは、Palo Alto Networksのその他の次世代ファイアウォール(CNシリーズ・コンテナ・ファイアウォール、PAシリーズの物理ファイアウォール)やPrisma Accessなどのクラウドを活用したセキュリティ・サブスクリプションにシームレスに統合することで、レイヤー7のファイアウォール機能を拡張しています。クラウドで提供されるセキュリティ・サブスクリプションは、インテリジェンス機能を調整し、すべての攻撃ベクターで保護します。このセキュリティにより、様々なネットワーク・セキュリティ・ツールによって生成されるカバレッジ・ギャップが排除され、一貫性のあるプラットフォーム・エクスペリエンスが実現し、最も進歩的な脅威から組織を保護します。

このリファレンス・アーキテクチャでは、VMシリーズのファイアウォールを使用してワークロードを保護し、アーキテクチャをデプロイするためのTerraformベースのテンプレートを提供する方法を示します。

アーキテクチャ

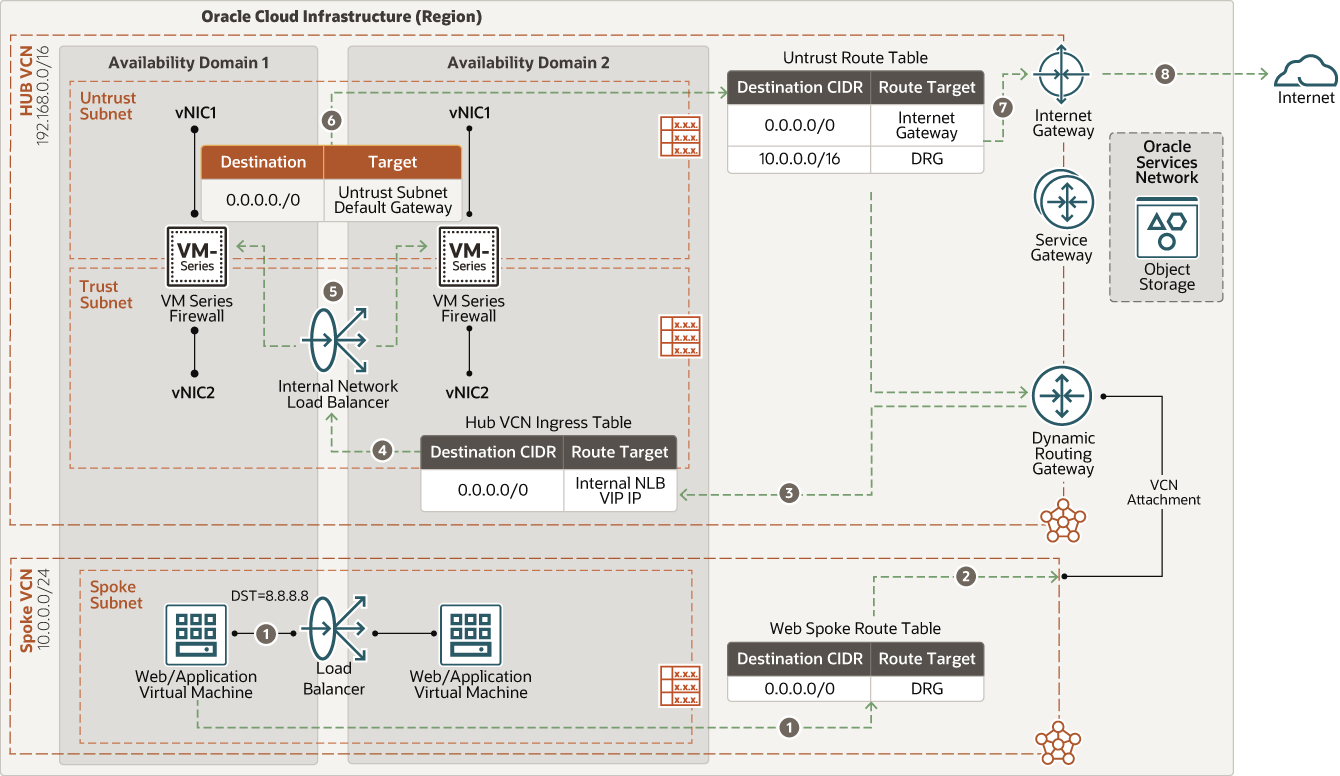

このリファレンス・アーキテクチャは、組織がOracle E-Business Suite、PeopleSoft、OCIにデプロイされたアプリケーションを、柔軟なネットワーク・ロード・バランサを備えたPalo Alto Networks VMシリーズ・ファイアウォールを使用して保護し、動的ルーティング・ゲートウェイ(DRG)を使用して設計を簡素化する方法を示しています。

これらのトラフィック・フローを保護するために、Palo Alto Networksは、トラフィックが中央のハブを介してルーティングされ、複数の異なるネットワーク(スポーク)に接続されているハブおよびスポーク・トポロジを使用してネットワークをセグメント化することを推奨します。サンドイッチ・トポロジとみなされる、柔軟なネットワーク・ロード・バランサ間で複数のVMシリーズ・インスタンスをデプロイしていることを確認します。インターネット、オンプレミス、またはOracle Services Networkとの間のスポーク間のすべてのトラフィックは、ハブを経由してルーティングされ、Palo Alto Networks VMシリーズの多層脅威防止テクノロジで検査されます。

アプリケーションの各層を、スポークとして機能する独自の仮想クラウド・ネットワーク(VCN)にデプロイします。ハブVCNには、Palo Alto Networks VMシリーズ・ファイアウォールのアクティブ/アクティブ・クラスタ、Oracleインターネット・ゲートウェイ、DRG、Oracle Service Gatewayおよび内部および外部の柔軟なネットワーク・ロード・バランサが含まれています。

ハブVCNは、DRGを介してスポークCNに接続します。各VCNにはDRGへのアタッチメントがあるため、相互に通信できます。すべてのスポーク・トラフィックはルート表ルールを使用して、Palo Alto Networks VMシリーズ・ファイアウォール・クラスタによる検査に柔軟なネットワーク・ロード・バランサを使用して、DRGを介したトラフィックをハブにルーティングします。

Palo Alto Networksファイアウォールはローカルで構成および管理できます。また、Palo Alto Networksという集中型セキュリティ管理システムであるPanoramaを使用して一元的に管理できます。パノラマは、構成、ポリシー、ソフトウェアおよび動的なコンテンツ更新の管理における複雑さと管理オーバーヘッドを軽減するのに役立ちます。パノラマでデバイス・グループとテンプレートを使用して、ファイアウォールでローカルにファイアウォール固有の構成を効果的に管理し、すべてのファイアウォールまたはデバイス・グループ全体で共有ポリシーを適用できます。

次の図は、このリファレンス・アーキテクチャを示しています。

各トラフィック・フローにより、ネットワーク・アドレス変換(NAT)およびセキュリティ・ポリシーがVMシリーズ・ファイアウォールで開かれます。現在サポートされているフレキシブル・ネットワーク・ロード・バランサでは、トラフィックが終了しているファイアウォールでソースNATを有効にする必要があります。

南北インバウンド・インターネット・トラフィック

次の図は、南北のインバウンド・トラフィックがインターネットからWebアプリケーション層にアクセスする方法を示しています。

南北アウトバウンド・インターネット・トラフィック

次の図は、Webアプリケーション層およびデータベース層からインターネットへの送信接続が、外部Webサービスへのソフトウェア更新およびアクセスを提供する方法を示しています。

東西トラフィック(Webからデータベース)

次の図は、Webアプリケーションからデータベース層へのトラフィックの移動方法を示しています。

東西トラフィック(データベースからWeb)

次の図は、データベース層からWebアプリケーションへのトラフィックの移動方法を示しています。

東西トラフィック(WebアプリケーションからOracle Services Network)

次の図は、トラフィックがWebアプリケーションからOracle Services Networkにどのように移動するかを示しています。

東西トラフィック(Oracle Services Network to Web Application)

次の図は、Oracle Services NetworkからWebアプリケーションへのトラフィックの移動方法を示しています。

- Palo Alto Networks VMシリーズファイアウォール

仮想マシン(VM)形式の物理的な次世代ファイアウォールのすべての機能を提供します。これにより、オンライン・ネットワーク・セキュリティと脅威防止を提供し、パブリック・クラウドとプライベート・クラウドを一貫して保護します。

- Oracle E-Business SuiteまたはPeopleSoftアプリケーション層

Oracle E-Business SuiteまたはPeopleSoftアプリケーション・サーバーとファイル・システムで構成されています。

- Oracle E-Business SuiteまたはPeopleSoftデータベース層

Oracle Databaseから構成されるが、Oracle Exadata Database CloudサービスまたはOracle Databaseサービスのみ。

- リージョン

OCIリージョンは、可用性ドメインと呼ばれる、1つ以上のデータ・センターを含むローカライズされた地理的領域です。リージョンは他のリージョンから独立し、広大な距離(国または大陸間)を分離できます。

- 可用性ドメイン

可用性ドメインは、リージョン内のスタンドアロンの独立したデータ・センターです。各可用性ドメインの物理リソースは、フォルト・トレランスを提供する他の可用性ドメインのリソースから分離されます。可用性ドメインでは、電源や冷却、内部の可用性ドメイン・ネットワークなどのインフラストラクチャは共有されません。そのため、ある可用性ドメインでの障害が、リージョン内の他の可用性ドメインに影響することはほとんどありません。

- フォルト・ドメイン

フォルト・ドメインは、アベイラビリティ・ドメイン内のハードウェアおよびインフラストラクチャのグループ。各可用性ドメインには、独立した電源とハードウェアを備えた3つのフォルト・ドメインがあります。複数のフォルト・ドメインにリソースを分散すると、アプリケーションは物理サーバーの障害、システム・メンテナンスおよびフォルト・ドメイン内の電源障害を許容できます。

- 仮想クラウド・ネットワーク(VCN)とサブネット

VCNは、OCIリージョンで設定する、カスタマイズ可能なソフトウェア定義ネットワークです。VCNは、従来のデータ・センター・ネットワークと同様に、ネットワーク環境を完全に制御できます。VCNには複数の重複しないCIDRブロックを含めることができ、VCNの作成後に変更できます。VCNをサブネットにセグメント化して、リージョンまたは可用性ドメインにスコープを設定できます。各サブネットは、VCN内の他のサブネットと重複しない連続したアドレスの範囲で構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックまたはプライベートにできます。

- Hub VCN

ハブVCNは、Palo Alto NetworksのVMシリーズ・ファイアウォールがデプロイされる一元化されたネットワークです。すべてのスポークCN、OCIサービス、パブリック・エンドポイントとクライアント、およびオンプレミス・データ・センター・ネットワークへのセキュアな接続を提供します。アプリケーション層スポークVCNアプリケーション層スポークVCNには、Oracle E-Business SuiteまたはPeopleSoftコンポーネントをホストするプライベート・サブネットが含まれています。

- データベース層がVCNをスポーク

データベース層スポークVCNには、Oracleデータベースをホスティングするためのプライベート・サブネットが含まれています。

- ロード・バランサ

OCI Load Balancingサービスは、シングルエントリ・ポイントからバックエンド内の複数のサーバーへの自動トラフィック分散を提供します。

- 柔軟なネットワーク・ロード・バランサ

OCIの柔軟なネットワーク・ロード・バランサは、1つのエントリ・ポイントから貴社のVCN内の複数のバックエンド・サーバーへの自動トラフィック分散を提供します。これは接続レベルで動作し、Layer3またはLayer4 (IPプロトコル)データに基づいて正常なバックエンド・サーバーへの受信クライアント接続のロード・バランサを実行します。

- セキュリティ・リスト

サブネットごとに、サブネット内外で許可されるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- ルート表

仮想ルート表には、サブネットからVCNの外部の宛先(通常はゲートウェイ経由)にトラフィックをルーティングするルールが含まれています。ハブVCNには、次のルート表があります。

- 管理サブネットにアタッチされた管理ルート表。インターネット・ゲートウェイに接続されたデフォルト・ルートがあります。

- ハブVCNからインターネットまたはオンプレミス・スポークVCターゲットへのトラフィックをDRG経由でルーティングするために、信頼できないサブネットまたはデフォルトのVCNにアタッチされた信頼性のないルート表。このルート表には、DRGを介した各スポークVCNのCIDRブロック・ルートのエントリもあります。

- DRGを介したスポークVCブロックを指し示す信頼サブネットにアタッチされた信頼ルート表。

- NLBサブネットにアタッチされたネットワーク・ロード・バランサ(NLB)ルート表。DRGを介したスポークCNのCIDRブロックを指しています。

- DRGによってハブにアタッチされたスポークごとに、個別のルート表が定義され、ルート・ターゲットがDRGとして使用されます。そのルート表は、スポークVCNからDRGへのすべてのトラフィック(0.0.0.0/0)を、内部の柔軟なネットワーク・ロード・バランサを通じて転送するか、粒度の細かいレベルで定義することもできます。

- Oracle Services Network通信用のOracleサービス・ゲートウェイにアタッチされたOracleサービス・ゲートウェイのルート表。このルートは、すべてのトラフィック(0.0.0.0/0)を内部プライベート・ネットワーク・ロード・バランサのVIP IPに転送します。

- トラフィックの対称性を維持するために、各Palo Alto Networks VMシリーズ・ファイアウォールにもルートが追加され、スポーク・トラフィックのCIDRブロックが、信頼できないサブネットのデフォルト・ゲートウェイIPを指す(内部)サブネットのデフォルト・ゲートウェイIPおよびデフォルトのCIDRブロック(0.0.0.0/0)を指し示しています。デフォルトのゲートウェイIPは、ハブVCNの信頼サブネットで使用できます。

- インターネット・ゲートウェイ

インターネット・ゲートウェイを使用すると、VCN内のパブリック・サブネットとパブリック・インターネット間のトラフィックが許可されます。

- NATゲートウェイ

NATゲートウェイを使用すると、VCN内のプライベート・リソースで、それらのリソースを受信インターネット接続に公開することなく、インターネット上のホストにアクセスできます。

- 動的ルーティング・ゲートウェイ(DRG)

DRGは、別のOCIリージョン内のVCN、オンプレミス・ネットワーク、または別のクラウド・プロバイダのネットワークなど、VCNとリージョン外のネットワーク間のプライベート・ネットワーク・トラフィックのパスを提供する仮想ルーターです。

- サービス・ゲートウェイ

サービス・ゲートウェイは、VCNからOCIオブジェクト・ストレージなどの他のサービスへのアクセスを提供します。VCNからOracleサービスへのトラフィックは、Oracleネットワーク・ファブリック上を移動し、インターネットを通過することはありません。

- FastConnect

OCI FastConnectは、データ・センターとOCI間の専用プライベート接続を簡単に作成する方法を提供します。FastConnectは、高帯域幅オプションを提供し、インターネットベースの接続と比較してより信頼性の高いネットワーク・エクスペリエンスを提供します。

- 仮想ネットワークインタフェースカード(VNIC)

OCIデータ・センターのサービスには、物理ネットワーク・インタフェース・カード(NIC)があります。VMインスタンスは、物理NICに関連付けられた仮想NIC (VNIC)を使用して通信します。各インスタンスには、デプロイメント中に自動的に作成およびアタッチされるプライマリVNICがあり、インスタンスの存続期間中に使用できます。DHCPはプライマリVNICにのみ提供されます。インスタンス・デプロイメント後にセカンダリVNICを追加できます。インタフェースごとに静的IPを設定します。

- プライベートIP

インスタンスのアドレス指定に関するプライベートIPv4アドレスおよび関連情報。各VNICにはプライマリ・プライベートIPがあり、セカンダリ・プライベートIPを追加および削除できます。インスタンスのプライマリ・プライベートIPアドレスはインスタンス・デプロイメント中にアタッチされ、インスタンスの存続期間中は変更されません。セカンダリIPは、VNICのサブネットの同じCIDRにも属しています。セカンダリIPは、同じサブネット内の異なるインスタンス上の異なるVNIC間で移動できるため、浮動IPとして使用されます。別のサービスをホストするための別のエンドポイントとして使用することもできます。

- パブリックIP

ネットワーク・サービスは、プライベートIPにマップされるOracleによって選択されたパブリックIPv4アドレスを定義します。パブリックIPには次のタイプがあります。

- 一時的:このアドレスは一時的なもので、インスタンスの存続期間中存在します。

- 予約済:このアドレスはインスタンスの存続期間を超えて持続します。割当てを解除し、別のインスタンスに再割当てできます。

- ソースおよび宛先チェック

すべてのVNICがネットワーク・トラフィックに対してソースおよび宛先チェックを実行します。このフラグを無効にすると、Palo Alto Networks VMシリーズファイアウォールがファイアウォールのターゲットになっていないネットワークトラフィックを処理できるようになります。

- コンピュート・シェイプ

コンピュート・インスタンスのシェイプでは、CPUの数およびインスタンスに割り当てるメモリー量を指定します。コンピュート・シェイプによって、コンピュート・インスタンスで使用可能なVNICの数および最大帯域幅も決まります。

推奨

- VCN

VCNを作成する際、VCNのサブネットにアタッチする予定のリソース数に基づいて、必要なCIDRブロックの数および各ブロックのサイズを決定します。標準プライベートIPアドレス領域内にあるCIDRブロックを使用します。

プライベート接続を設定する予定のその他のネットワーク(Oracle Cloud Infrastructure、オンプレミス・データ・センターまたは別のクラウド・プロバイダ)と重複しないCIDRブロックを選択します。

VCNを作成した後、そのCIDRブロックを変更、追加および削除できます。

サブネットを設計する際は、トラフィック・フローおよびセキュリティ要件を考慮してください。セキュリティ境界として機能する、特定の層またはロール内のすべてのリソースを同じサブネットにアタッチします。

スポークVCNのトラフィック全体を検査する場合は、リージョナル・サブネットを使用し、スポークVCNのCIDRがスポーク・サブネットに完全に関連付けられていることを確認してください。

- Palo Alto Networks VMシリーズファイアウォール

- アクティブ/アクティブ・クラスタをデプロイし、必要なインスタンスを追加します。

- 可能な場合は常に、少なくとも異なる可用性ドメインで個別のフォルト・ドメインにデプロイします。

- すべてのVNICでMTUが9000に設定されていることを確認します。VFIOインタフェースを使用します。

- Palo Alto Networks VMシリーズのファイアウォール管理

- OCIでホストされたデプロイメントを作成する場合は、管理用の専用サブネットを作成します。

- セキュリティ・ポリシーの管理およびログとイベントの表示のために、セキュリティ・リストまたはネットワーク・サービス・ゲートウェイを使用して、インターネットをソースとするポート443および22へのインバウンド・アクセスを制限します。

- Palo Alto Networks VMシリーズのファイアウォールポリシー

必要なセキュリティ・ポリシー、ポートおよびプロトコルの最新情報については、「詳細の参照」セクションのファイアウォールのドキュメントを参照してください。VMシリーズのファイアウォール・インスタンスで、必要なネットワーク・アドレス変換ポリシーが有効になっていることを確認してください。

注意事項

Palo Alto Networks VMシリーズ・ファイアウォールを使用してOracle E-Business SuiteまたはPeopleSoftワークロードをOCI上で保護する場合、次の要因を考慮してください。

- パフォーマンス

- 適切なインスタンス・サイズ(コンピュート・シェイプによって決定される)を選択すると、使用可能な最大スループット、CPU、RAMおよびインタフェース数が決まります。

- 組織は、環境をトラバースするトラフィックのタイプを把握し、適切なリスク・レベルを決定し、必要に応じて適切なセキュリティ制御を適用する必要があります。使用可能なセキュリティ制御の異なる組合せは、パフォーマンスに影響します。

- FastConnectまたはVPNサービスに専用インタフェースを追加することを検討してください。

- 大規模なコンピュート・シェイプを使用してスループットを向上し、より多くのネットワーク・インタフェースにアクセスすることを検討してください。

- パフォーマンス・テストを実行して設計を検証すると、必要なパフォーマンスおよびスループットを維持できます。

- セキュリティ

OCIにPalo Alto Networks VMシリーズ・ファイアウォールを導入することで、セキュリティ・ポリシーの一元的な構成と、すべての物理および仮想Palo Alto Networks VMシリーズ・インスタンスの監視が可能になります。

- 可用性

- 冗長性を最大限に高めるために、アーキテクチャを個別の地理的リージョンに配置します。

- オンプレミス・ネットワークとの冗長接続のために、関連する組織ネットワークを備えたサイト間VPNを構成します。

- コスト

Palo Alto Networks VM-Series Firewallは、Oracle Cloud Marketplaceのバンドル1およびバンドル2のBring-your-own-license (BYOL)およびPay As You Goライセンス・モデルで使用できます。

- バンドル1には、VMシリーズの容量ライセンス、脅威の防止ライセンス、およびプレミアム・サポートの資格が含まれています。

- バンドル2には、脅威防止、WildFire、URLフィルタリング、DNSセキュリティ、GlobalProtect、およびプレミアム・サポート資格を含む、完全なライセンス・スイートを備えたVMシリーズの容量ライセンスが含まれています。

デプロイ

- Oracle Cloud Marketplaceのスタックを使用してデプロイします:

- アーキテクチャの図に示すように、必要なネットワーク・インフラストラクチャを設定します。ハブ・アンド・スポーク・ネットワーク・トポロジの設定の例を参照してください。

- 環境にアプリケーション(Oracle E-Business Suite、PeopleSoftまたはアプリケーション)をデプロイします。

- Oracle Cloud Marketplaceには、構成とライセンスのさまざまな要件に対応する複数のリストがあります。たとえば、次のリスト機能によって、独自のライセンス(BYOL)または有料が提供されます。選択したリストごとに、「Get App」をクリックし、画面上のプロンプトに従います。

- GitHubでTerraformコードを使用してデプロイ:

- GitHubに移動します。

- ローカル・コンピュータにリポジトリをクローニングまたはダウンロードします。

READMEドキュメントの指示に従います。