Oracle IntegrationとFusion Applications間のSSOの構成

Oracle Fusion Cloud Applicationsアイデンティティ・ドメインを使用したSSOの構成

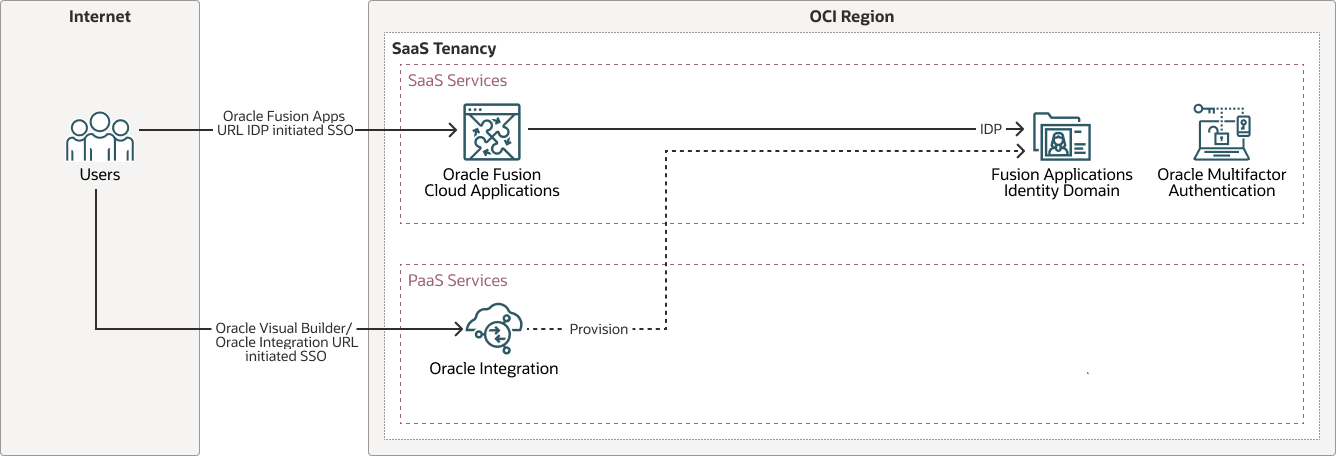

Oracle Fusion Cloud Applicationsアイデンティティ・ドメインはOracle Appタイプであるため、追加コストなしで拡張ユースケースをサポートし、運用とガバナンスを簡素化します。このアプローチにより、追加のOCI IAMアイデンティティ・ドメインが不要になり、ライセンス・コストと管理オーバーヘッドが削減されます。Fusion Applicationsアイデンティティ・ドメインは、アイデンティティ・プロバイダ(IdP)として指定されます。

プロビジョニングされると、すべてのFusion Applicationsユーザーが自動的にOracle Integrationインスタンスへの割当てに使用できます。SSOはOracle Fusion Cloud ApplicationsとOracle Integrationの間で有効化され、Oracle Integrationは、OAuthを使用してFusion Applications APIを安全にコールするように構成できます。

Oracle Integrationインスタンスを作成するには、このアイデンティティ・ドメインを使用してOCIコンソールにログインします。ユーザーがOracle Integration URLにアクセスすると、認証のためにFusion Applicationsアイデンティティ・ドメインにリダイレクトされます。

次の図は、認証フローを示しています。

Fusion Applicationsアイデンティティ・ドメイン内でOracle Integrationをプロビジョニングする手順は、「詳細」セクションの「Fusion Applicationsアイデンティティ・ドメインへのOracle Cloud Integration Serviceのプロビジョニング」を参照してください。

Oracle Fusion Cloud Applicationsアイデンティティ・ドメインおよび外部アイデンティティ・プロバイダを使用したSSOの構成

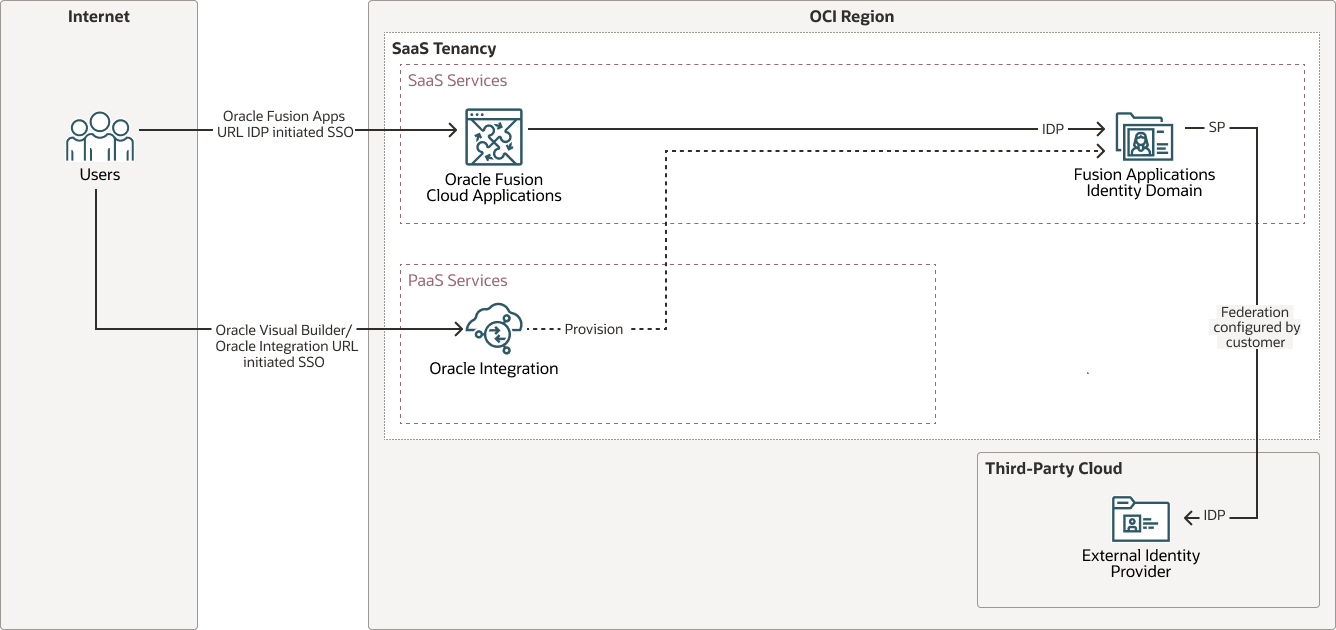

その他の外部アイデンティティ・プロバイダは、標準のSAMLベースの統合を使用して、Fusion Applicationsアイデンティティ・ドメイン(サービス・プロバイダまたはSPとして)のIdPとして構成することもできます。

次の図は、認証フローを示しています。

サービス・プロバイダとしてのOracle Fusion Cloud Applicationsおよび外部アイデンティティ・プロバイダとしてのMicrosoft Entra IDの構成

次のステップでは、Fusion Cloud Applicationsアイデンティティ・ドメインをサービス・プロバイダとして構成し、Microsoft Entra IDを外部アイデンティティ・プロバイダとして構成する方法を示します。

- サービス・プロバイダとして構成されたOracle Fusion Cloud Applicationsアイデンティティ・ドメインからメタデータをダウンロードします。Entra IDでSAMLアプリケーションを構成するには、メタデータが必要です。

- OCIコンソール・アクセス専用のMicrosoft Entra IDでのエンタープライズ・アプリケーションの作成。これにより、新しいエンタープライズ・アプリケーションがEntra IDに登録されます。

- Oracle Fusion Cloud Applicationsアイデンティティ・ドメインのメタデータを使用してMicrosoft Entra IDエンタープライズ・アプリケーションのSSOを構成し、ユーザーの電子メール・アドレスを識別子として使用するようにアプリケーションの属性および要求を更新します。最後に、Microsoft Entra IDからフェデレーション・メタデータXMLをダウンロードします。

- Entra IDからアイデンティティ・プロバイダ構成にフェデレーション・メタデータXMLをインポートして、Fusion Applicationsアイデンティティ・ドメインにEntra IDをIdPとして登録します。次に、IDPポリシー・ルールを更新してEntra IDを含めます。

- OCIコンソール で、「アイデンティティとセキュリティ」をクリックし、「ドメイン」をクリックします。

- Oracle Fusion Cloud Applicationsアイデンティティ・ドメインを選択します。

- 「フェデレーション」に移動して、「アクション」メニューをクリックします。

- 「SAML IDPの追加」をクリックします。

- 名前、説明を入力し、アイデンティティ・プロバイダ・アイコンをアップロードします。

- Microsoft Entra IDメタデータXMLファイルをアップロードします(以前にダウンロード)。

- NameIDをUserNameまたはEメールにマップするなど、ユーザー属性マッピングを定義します。

- 「確認および作成」ページで、構成の詳細を確認します。

- 「アクティブ化」をクリックして、新しいアイデンティティ・プロバイダを有効にします。

- 新しいアイデンティティ・プロバイダ・ポリシー・ルールを作成するか、既存のアイデンティティ・プロバイダ・ポリシー・ルールを編集して、新しく作成したSAML IDPを適切なルールに割り当て、フェデレーテッド認証を有効にします。

- SSO構成をテストして、Microsoft Entra IDとOracle Fusion Cloud Applicationsアイデンティティ・ドメイン間のフェデレーテッド認証が成功したことを確認します。

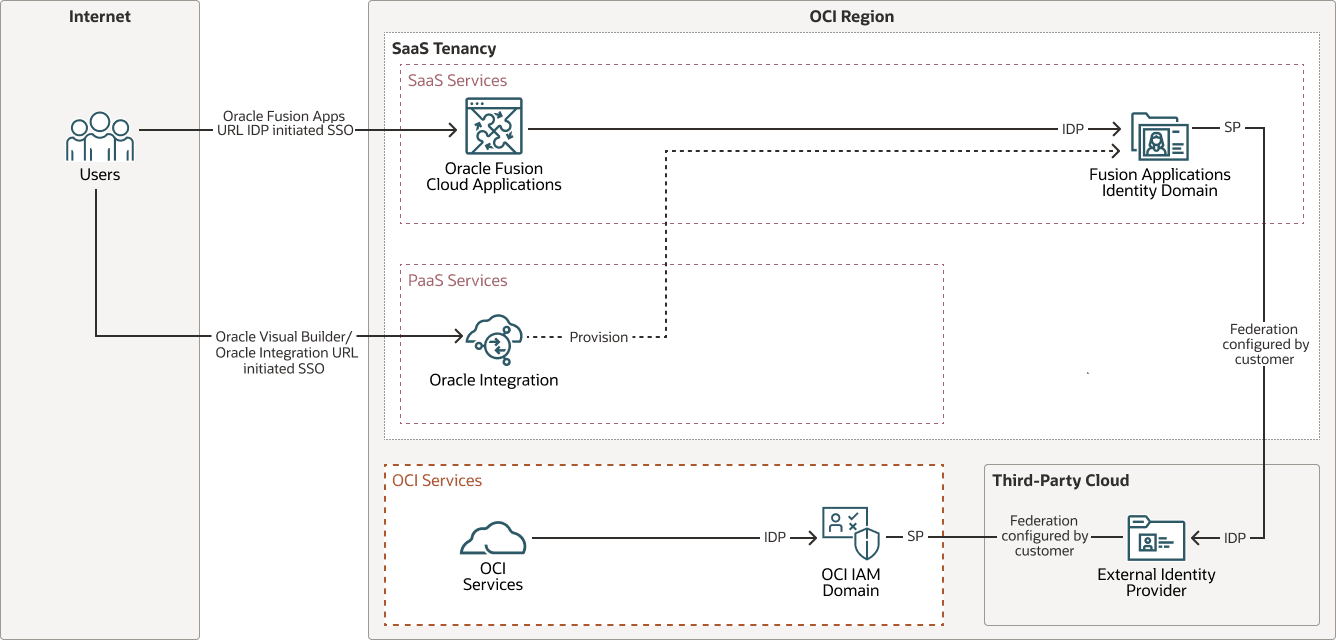

Fusion Applications Identity Domain、OCI IAM Identity Domainおよび外部アイデンティティ・プロバイダーによるSSOの構成

認証をさらに合理化するために、OCIアイデンティティ・ドメイン(サービス・プロバイダ)とMicrosoft Entra ID (アイデンティティ・プロバイダ)の間に個別のフェデレーションが確立されます。これにより、ユーザーはOCI IAMを介してMicrosoft Entra IDにルーティングされた認証を使用してOCIサービスにアクセスでき、OracleおよびOracle以外のプラットフォーム間で統一されたSSOエクスペリエンスが提供されます。

OCI IAMアイデンティティ・ドメインは、OracleとOracle以外の両方のSaaS、クラウドホスト、およびオンプレミス・アプリケーションの認証、SSO、アイデンティティ・ライフサイクル管理など、包括的なアイデンティティおよびアクセス管理を提供します。OCIサービス、PaaS (Oracle Integrationなど)およびOracle Fusion Cloud Applicationsを使用する環境では、ユーザー・グループが異なる場合があります。

Fusion Applicationsアイデンティティ・ドメインはFusion ApplicationsおよびOracle Integrationのユーザーおよびグループを管理し、別のOCI IAMアイデンティティ・ドメインは、OCIオブジェクト・ストレージ、OCIロギング、OCIファンクションなどのOCIサービスへのアクセスを必要とするユーザーを一元的に管理します。

次の図は、この認証フローを示しています。

OCI IAMアイデンティティ・ドメインをサービス・プロバイダとして、Microsoft Entra IDをアイデンティティ・プロバイダとして構成

- サービス・プロバイダとして構成されたOCI IAMアイデンティティ・ドメインからメタデータをダウンロードします。このメタデータは、Entra IDでSAMLアプリケーションを構成するために必要です。

- OCIコンソール・アクセス専用のMicrosoft Entra IDでのエンタープライズ・アプリケーションの作成。これにより、新しいエンタープライズ・アプリケーションがEntra IDに登録されます。

- OCI IAMアイデンティティ・ドメインのメタデータを使用してMicrosoft Entra IDエンタープライズ・アプリケーションのSSOを構成し、ユーザーの電子メール・アドレスを識別子として使用するようにアプリケーションの属性および要求を更新します。最後に、Microsoft Entra IDからフェデレーション・メタデータXMLをダウンロードします。

- Entra IDからアイデンティティ・プロバイダ構成にフェデレーション・メタデータXMLをインポートして、OCI IAMアイデンティティ・ドメインにEntra IDをIdPとして登録します。次に、IDPポリシー・ルールを更新してEntra IDを含めます。

- OCIコンソール で、「アイデンティティとセキュリティ」をクリックし、「ドメイン」をクリックします。

- OCI IAMアイデンティティ・ドメインを選択します。

- 「フェデレーション」に移動して、「アクション」メニューをクリックします。

- 「SAML IDPの追加」をクリックします。

- 名前、説明を入力し、アイデンティティ・プロバイダ・アイコンをアップロードします。

- Microsoft Entra IDメタデータXMLファイルをアップロードします(以前にダウンロード)。

- NameIDをUserNameまたはEメールにマップするなど、ユーザー属性マッピングを定義します。

- 「確認および作成」ページで、構成の詳細を確認します。

- 「アクティブ化」をクリックして、新しいアイデンティティ・プロバイダを有効にします。

- 新しいアイデンティティ・プロバイダ・ポリシー・ルールを作成するか、既存のアイデンティティ・プロバイダ・ポリシー・ルールを編集して、新しく作成したSAML IDPを適切なルールに割り当て、フェデレーテッド認証を有効にします。

- SSO構成をテストして、Microsoft Entra IDとOCI IAMアイデンティティ・ドメイン間のフェデレーテッド認証が成功したことを確認します。