Subaru and Centroid: Oracle CloudでのMySubaru Telematics Platformの移行と拡張

MySubaruモバイル・アプリへの24時間365日のアクセスを要求するドライバの数を記録し、New Jerseyベースの自動車会社とそのマネージド・サービス・プロバイダであるCentroidは、アプリケーションのオンプレミス・インフラストラクチャをOracle Cloud Infrastructure(OCI)に移行することを決定しました。

OCIテナンシから、SubaruはJavaベースの車載テレマティクス・プラットフォームを大規模に実行できるようになり、200万人以上のサブスクライバが、道路沿いの支援、サービスの予約、車両内の気候管理などに関する日常的なサービス・リクエストを処理できるようになりました。MySubaruアプリケーションはすべてのSubaruモデルに対して機能しますが、リモート・スタート、ロック、ロック解除、検索などの多くの高度な機能には、Starlink Safety and Security Plusサブスクリプションでのみアクセスできます。

1968年に日本のスバル・コーポレーションの子会社として設立されたスバル・オブ・アメリカ(以下スバル)は、カムデン・ニュー・Jerseyに本社を置き、最大6,000人を雇用し、インディアナ州ラファイエットにゼロ埋め立て工場を運営しています。スバルには、3つの地域オフィス、8つの地域流通オフィス、12の地域オフィス、600以上のディーラが米国に設置されています。

CentroidがMySubaruアプリケーションのインフラストラクチャをOCIに移行した結果、Subaruは次のことができるようになりました。

- Oracle Database Cloud Service、Oracle Data Guardの2ノードRAC構成、および障害時リカバリ・サイトでのこのインフラストラクチャの完全なレプリケーションを使用して、テレマティクス・サービスの可用性を向上

- ファイアウォール、セキュリティ・リスト、ネットワーク・セキュリティ・グループ、複数の分離された仮想クラウド・ネットワーク(VCN)、パブリック・サブネットとプライベート・サブネットを使用して、ユーザー、データベースおよびアプリケーションのセキュリティを強化します。

アーキテクチャ

このアーキテクチャにデプロイされたモバイル・アプリケーションは、Oracle Java Development Kit (JDK) 8以上を使用して、オープン・ソースのSpring Frameworkでサポートされています。

アプリケーションは、複数の可用性ドメイン(AD)のOracle Cloud Infrastructure (OCI)で実行されます。アッシュバーン・アベイラビリティ・ドメイン1はプライマリ・ドメイン、アッシュバーン・アベイラビリティ・ドメイン2はスタンバイ・ドメイン、フェニックス・アベイラビリティ・ドメイン1はディザスタ・リカバリ・サイトです。

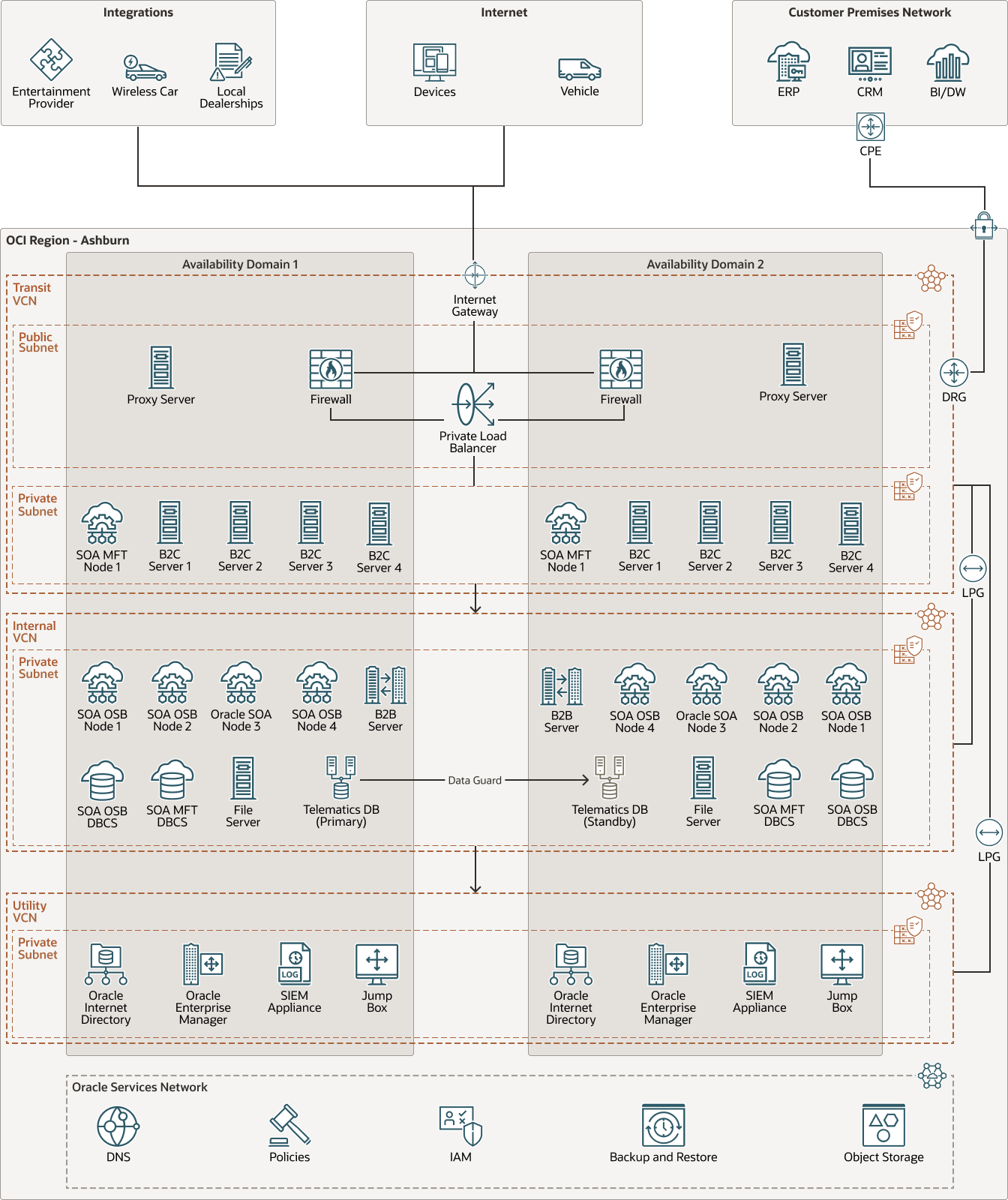

次の図は、ネットワークおよび障害回復のアーキテクチャーを示しています。

subaru-centroid-oci-arch-oracle.zip

複数の仮想クラウド・ネットワーク(VCN)が、セキュリティのためにネットワークを分離します。転送VCNはエッジ・ネットワーク通信に使用され、アクティブ- アクティブ構成、ロード・バランサ、バックエンドB2C(B2C)サーバーおよびOracle Service Oriented Architecture(SOA)Managed File Transferノードに1組のファイアウォールが含まれています。内部VCNにはプライベート・サブネットが含まれ、Webサービス・インスタンス、B2Bサーバー(B2B)およびOracle Database用のOracle SOA Service Bus (OSB)およびBusiness Processing Execution Language (BPEL)が保持されます。3番目のVCNは、Oracle Internet Directory (OID)、Oracle Enterprise Manager (OEM)、リモート・アクセス(ジャンプ・サーバー)、ロギング(SEIM Appliance)によって提供される可観測性および管理など、アプリケーション関連以外の機能を処理するユーティリティVCNです。認証は、各可用性ドメインのVCNにあるOIDノードを介して、Subaruのオンプレミス環境からユーザーIDの読取り専用コピーをレプリケートすることによって実行されます。すべての認可は、IaaSおよびPaaSインスタンスで構成されます。

これらのすべてのVCNは、アッシュバーンでローカル・ピアリング・ゲートウェイ(LPG)に接続されます。ハブとスポーク・トポロジが使用され、転送VCNがハブとして機能し、内部およびユーティリティのVCNがスポークとして動作します。動的ルーティング・ゲートウェイ(DRG)を使用したリモート・ピアリングは、アッシュバーンおよびフェニックス・リージョンを接続します。フェニックスのDRリージョンは、LPGを使用して接続された同じVCNの構成を使用してプライマリ・リージョンをミラー化します。IPsecトンネルは、各リージョンのDRGを使用して、顧客のオンプレミス・ネットワークからOCIへの接続を保護するために使用されます。

アプリケーションのフロントエンドには、MySubaru WebサイトまたはドライバのMySubaruアプリケーションからアクセスします。このアプリケーションは、App StoreまたはGoogle Playからダウンロードできます。Subaruの所有者は、最初にMySubaru Webサイトでユーザー・アカウントを作成し、次にスマートフォンでMySubaruアプリケーションにログインする必要があります。ファイアウォール・インスタンスのペアは、パブリック・サブネット上の転送VCNのエッジにデプロイされます。高可用性を確保するために、これらのインスタンスはアクティブ/アクティブのクラスタ(各可用性ドメインに1つ)で構成されます。ファイアウォールは、インフラストラクチャのエンドツーエンドのセキュリティとリアルタイムの「多層防御」を提供します。ユーザーは、転送VCN内のインターネット・ゲートウェイを使用してバックエンドにアクセスします。トラフィックはファイアウォール・インスタンスによって検査され、その後内部ロード・バランサに転送され、B2Cサーバー・インスタンスに送信されます。B2Cサーバーは、Apache Tomcatインスタンスを実行し、MySubaruアプリケーションのバックエンドからのユーザー・サービス・リクエストをサポートします。ユーザー・プロファイルおよび認証情報は、モバイル・アプリケーション・アプリケーションのユーティリティVCNにあるOIDインスタンスに格納されます。

テレマティクス・データ収集は、車両からB2Cサーバーへの同じユーザー・パス、およびプライベート・サブネット上の内部VCNにあるテレマティクス・データベースへの同じユーザー・パスに従います。アッシュバーン・アベイラビリティ・ドメイン1では、テレマティクス・データベースは、2ノードのOracle Real Application Clusters (RAC)構成を使用して、Oracle Database Cloud Service (DBCS)でホストされます。追加の可用性を確保するために、テレマティクス・データベースはOracle Data Guardを使用して、アッシュバーン・アベイラビリティ・ドメイン2に配置され、もう1つはフェニックス・アベイラビリティ・ドメイン1に配置された2つの追加のスタンバイ・インスタンスにレプリケートします。アプリケーション・トラフィックを分散し、高可用性を維持するために、アプリケーション・ユーザーはバックエンド・アクセス用のリージョンまたは可用性ドメイン(B2Cサーバー)にロード分散され、B2Cサーバーはアッシュバーン・アベイラビリティ・ドメイン1のアクティブ・データベースを使用します。アクティブなデータベースを使用できない場合、アッシュバーン可用性ドメイン2またはフェニックス可用性ドメイン1でスタンバイ・データベースをアクティブにできます。この構成により、バックエンド・サーバーの負荷分散と高可用性、および複数の可用性ドメインとリージョンにまたがって構成されたデータベースの高可用性が提供されます。スバル・チームは、フェイルオーバー・シナリオをカバーするために障害時リカバリの演習を正常に実行しました。OCIネイティブ・バックアップおよびオブジェクト・ストレージへのリストアは、システムのバックアップを保持するために使用されます。

このアーキテクチャは、B2BサーバーとOCIのOracle SOA Platform as a Service (PaaS)を使用して、毎日数百万のベンダー・トランザクションを処理します。Oracle SOA Managed File Transferのインスタンスとデータベースは、各可用性ドメインにデプロイされ、Subaruにパートナやベンダーとの統合を管理するためのファイル転送システムを提供します。アプリケーション・エコシステムは、ワイヤレス・カー機能、エンターテインメント・プロバイダおよびローカル・カー・ディーラのためにパートナやベンダーと統合されています。

Oracle SOAおよびOSBノードのセットは、ベンダーおよびパートナから受信したデータを処理します。これらのOracle SOAコンポーネントは、顧客関係管理(CRM)システム、エンタープライズ・リソース・プランニング(ERP)用のOracle E-Business Suite、ビジネス・インテリジェンスおよびデータ・ウェアハウス(BI/DW)によるOCIのコストおよび使用量分析用のOracle Analytics Server (OAS)など、現在オンプレミスでホストされているシステムとも統合されます。その後、Oracle SOAコンポーネントおよびSOAデータベースは、スタンドアロン・アーキテクチャとして各可用性ドメインにデプロイされます。Oracle SOAデータベースは、Oracle Database Cloud Service仮想マシン・インスタンスを利用します。

開発者は、ユーティリティVCNのジャンプ・ボックスを使用してシステムにアクセスします。Jenkinsサーバーは、コードのプッシュ・ボタン・デプロイメント用にデプロイされます。Oracle Cloud Infrastructure Identity and Access Management (IAM)およびポリシーは、ロールの分離に使用されます。コンソールへのアクセスは、ポリシーによって、コンソール・アクセスを必要とするユーザーのみに制限されています。

システム管理者にはサービス・アカウントがあり、OCIテナンシで使用できるコンピュートまたはその他のリソースの量を制限します。Centroidのシステム管理者にはフル・ルート・アクセスがありますが、他の管理者はロールに応じてアプリケーションまたはデータベースのみを管理できます。セキュリティ・ロギング情報は、セキュリティ・レビューのために別の場所に転送されます。脆弱性スキャンを監視し、侵入テストを実行する別のセキュリティ・チームがあります。

アーキテクチャには、次のコンポーネントがあります。

- リージョン

Oracle Cloud Infrastructureリージョンは、可用性ドメインと呼ばれる1つ以上のデータ・センターを含むローカライズされた地理的領域です。リージョンは他のリージョンから独立しており、広大な距離で(複数の国または複数の大陸にまたがる)リージョンを分離できます。

- 可用性ドメイン

アベイラビリティ・ドメインは、リージョン内の独立したスタンドアロン・データ・センターです。各可用性ドメイン内の物理リソースは、他の可用性ドメイン内のリソースから分離されるため、耐障害性が提供されます。可用性ドメインは、電源や冷却、内部可用性ドメイン・ネットワークなどのインフラストラクチャを共有しません。そのため、ある可用性ドメインでの障害がリージョン内の他の可用性ドメインに影響することはほとんどありません。

- アイデンティティおよびアクセス管理(IAM)

Oracle Cloud Infrastructure Identity and Access Management (IAM) is the access control plane for Oracle Cloud Infrastructure (OCI) and Oracle Cloud Applications.IAM APIおよびユーザー・インタフェースを使用すると、アイデンティティ・ドメインおよびアイデンティティ・ドメイン内のリソースを管理できます。各OCI IAMアイデンティティ・ドメインは、スタンドアロンのアイデンティティおよびアクセス管理ソリューションまたは異なるユーザー人口を表します。

- ポリシー

Oracle Cloud Infrastructure Identity and Access Managementポリシーでは、誰がどのリソースにどのようにアクセスできるかを指定します。アクセス権はグループ・レベルおよびコンパートメント・レベルで付与されます。つまり、特定のコンパートメント内またはテナンシへの特定のアクセスのタイプをグループに付与するポリシーを記述できます。

- DNS

Oracle Cloud Infrastructure Domain Name System (DNS)サービスは、拡張性に優れたグローバル・エニーキャスト・ドメイン・ネーム・システム(DNS)・ネットワークであり、エンド・ユーザーがどこからでも、可能なかぎり迅速に顧客のアプリケーションに接続できるように、DNSのパフォーマンス、自己回復性およびスケーラビリティを提供します。

- 仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、Oracle Cloud Infrastructureリージョンで設定する、カスタマイズ可能なソフトウェア定義のネットワークです。従来のデータ・センター・ネットワークと同様に、VCNによってネットワーク環境を完全に制御できます。VCNには、VCNの作成後に変更できる、重複しない複数のCIDRブロックを含めることができます。VCNをサブネットにセグメント化して、そのスコープをリージョンや可用性ドメインに設定できます。各サブネットは、VCN内の他のサブネットと重複しない連続した範囲のアドレスで構成されます。サブネットのサイズは、作成後に変更できます。サブネットはパブリックにもプライベートにもできます。

- ルート表

仮想ルート表には、サブネットからVCN外部の宛先(通常はゲートウェイ経由)へのトラフィックをルーティングするルールが含まれます。

- セキュリティ・リスト

サブネットごとに、サブネットの内外で許可する必要があるトラフィックのソース、宛先およびタイプを指定するセキュリティ・ルールを作成できます。

- サイト間VPN

Site-to-Site VPNは、オンプレミス・ネットワークとOracle Cloud InfrastructureのVCN間のIPSec VPN接続を提供します。IPSecプロトコル・スイートは、パケットがソースから宛先に転送される前にIPトラフィックを暗号化し、到着時にトラフィックを復号化します。

- インターネット・ゲートウェイ

インターネット・ゲートウェイにより、VCN内のパブリック・サブネットとパブリック・インターネットの間のトラフィックが許可されます。

- 動的ルーティング・ゲートウェイ(DRG)

DRGは、VCNとリージョン外部のネットワーク(別のOracle Cloud InfrastructureリージョンのVCN、オンプレミス・ネットワーク、別のクラウド・プロバイダ内のネットワークなど)間の、同じリージョン内のVCN間のプライベート・ネットワーク・トラフィックのパスを提供する仮想ルーターです。

- ローカル・ピアリング・ゲートウェイ(LPG)

LPGを使用すると、1つのVCNを同じリージョン内の別のVCNとピア接続できます。ピアリングとは、VCNが、インターネットを経由するトラフィックやオンプレミス・ネットワークを介するルーティングを必要とせずに、プライベートIPアドレスを使用して通信することを意味します。

- リモート・ピアリング

リモート・ピアリングを使用すると、VCNのリソースは、インターネットまたはオンプレミス・ネットワーク経由でトラフィックをルーティングすることなく、プライベートIPアドレスを使用して通信できます。リモート・ピアリングにより、異なるリージョン内の別のVCNと通信する必要があるインスタンスのインターネット・ゲートウェイおよびパブリックIPアドレスが不要になります。

- ロード・バランサ

Oracle Cloud Infrastructure Load Balancingサービスは、単一のエントリ・ポイントからバックエンドの複数のサーバーへの自動トラフィック分散を提供します。

- Data Guard

Oracle Data Guardは、1つ以上のスタンバイ・データベースを作成、維持、管理および監視する包括的なサービス・セットを提供し、本番のOracleデータベースを中断することなく可用性を維持します。Oracle Data Guardは、本番データベースのコピーとしてスタンバイ・データベースを維持します。これにより、計画停止または未計画停止のために本番データベースを使用できなくなった場合に、Oracle Data Guardはスタンバイ・データベースを本番ロールに切り替えて、停止時間を最小限に抑えることができます。

- コンピュート

Oracle Cloud Infrastructure Computeサービスを使用すると、クラウド内のコンピュート・ホストをプロビジョニングおよび管理できます。CPU、メモリー、ネットワーク帯域幅およびストレージのリソース要件を満たすシェイプを使用してコンピュート・インスタンスを起動できます。コンピュート・インスタンスを作成したら、インスタンスに安全にアクセスして再起動し、ボリュームをアタッチおよびデタッチして、不要になったら終了できます。

- オブジェクト・ストレージ

オブジェクト・ストレージでは、データベースのバックアップ、分析データ、イメージやビデオなどのリッチ・コンテンツなど、あらゆるコンテンツ・タイプの構造化データおよび非構造化データにすばやくアクセスできます。インターネットから直接またはクラウド・プラットフォーム内から、安全かつセキュアにデータを格納し、取得できます。パフォーマンスやサービスの信頼性を損なうことなく、シームレスにストレージを拡張できます。迅速、即時、頻繁にアクセスする必要があるホット・ストレージには、標準ストレージを使用します。長期間保持し、ほとんどまたはほとんどアクセスしないコールド・ストレージには、アーカイブ・ストレージを使用します。

- SOAとSBおよびOracle B2B

Oracle Service Bus (SB)およびOracle B2Bは、Oracle SOA Suiteのサービス・タイプです。

Oracle Service Busは、Webサービスのみでなく、Javaおよび.Net、メッセージング・サービスおよびレガシー・エンドポイントなどの異種サービス間の相互作用を接続、仲介および管理します。

Oracle B2Bは、企業と取引パートナ間における安全で信頼性の高いビジネス・ドキュメントの交信を可能にするE-Commerceゲートウェイです。Oracle B2Bは、Business-to-Businessのドキュメント標準、セキュリティ、トランスポート、メッセージング・サービス、および取引パートナ管理をサポートしています。Oracle B2BをOracle SOA Suiteコンポジット・アプリケーション内でバインディング・コンポーネントとして使用すると、エンドツーエンドのビジネス・プロセスを実装できます。

Oracle B2Bには、SOAとSBおよびB2Bクラスタのサービス・タイプをプロビジョニングできます。

- Oracle Managed File Transfer (MFT)

Oracle MFTは、高パフォーマンスで標準ベースのエンドツーエンド管理対象ファイル・ゲートウェイです。転送の優先度付け、ファイルの暗号化、スケジューリング、埋込みFTPサーバーと埋込みsFTPサーバーなどの機能を備えた軽量なWebベースのデザインタイム・コンソールを使用して、ファイル転送の設計、デプロイメントおよび監視を実行できます。

Oracle MFTをMFTクラスタ・サービス・タイプでプロビジョニングできます。

- Oracle Database Cloud Service

Oracle Database Cloud Serviceでは、クラウド内でOracleデータベースを簡単に構築、スケーリングおよび保護できます。データベースはDB System上に、ブロック・ボリュームのある仮想マシンとして作成され、その両方が高パフォーマンスおよびコスト効率的な価格を提供します。また、このサービスにより、仮想クラウド・ネットワーク・レイヤーでの仮想マシン・サーバーへの「クラウドファースト」なOracle RAC実装のサポートが可能になります。

組込みとデプロイにご注目ください

Oracle Cloud Infrastructureで構築したものを表示しますか。学んだ教訓、ベスト・プラクティス、参照アーキテクチャをクラウド・アーキテクチャのグローバル・コミュニティと共有することを検討していますか?ご利用の開始をお手伝いします。

- テンプレート(PPTX)のダウンロード

サンプル ワイヤフレームにアイコンをドラッグ アンド ドロップして、独自のリファレンス アーキテクチャを説明します。

- アーキテクチャ・チュートリアルを見る

リファレンス・アーキテクチャの作成方法に関するステップバイステップの手順をご覧ください。

- ダイアグラムを発行します

ダイアグラムを含むEメールを送信してください。オラクルのクラウド・アーキテクトは、ダイアグラムを確認し、お客様に連絡してアーキテクチャについて話し合います。