8 Java Secure Socket Extension (JSSE)リファレンス・ガイド

Java Secure Socket Extension (JSSE)により、セキュアなインターネット通信が可能になります。これは、JavaバージョンのTLSおよびDTLSプロトコルのフレームワークおよび実装を提供し、データ暗号化、サーバー認証、メッセージの整合性の他、オプションでクライアント認証の機能を含んでいます。

JSSEの概要

ネットワークを通じてやり取りされるデータには、意図された受信者以外の人も、簡単にアクセスできます。データにパスワードやクレジット・カード番号などの個人情報が含まれる場合、権限のない者がデータを理解できないよう、手段を講じる必要があります。また、意図的であるかどうかにかかわらず、通信中にデータが変更されていないことを確認することも重要です。Transport Layer Security (TLS)は、ネットワークを通じたデータの送信時に、データの機密性および整合性を保護するために設計されたプロトコルです。

Java Secure Socket Extension (JSSE)により、セキュアなインターネット通信が可能になります。これは、JavaバージョンのTLSプロトコルのフレームワークおよび実装を提供し、データ暗号化、サーバー認証、メッセージの整合性の他、オプションでクライアント認証の機能を含んでいます。JSSEを使用すると、開発者はHTTP、Telnet、FTPなど、TCP/IP上のアプリケーション・プロトコルを実行するクライアントとサーバーの間で、セキュアなデータのやり取りを実現できます。

JSSEは、基盤となる複雑なセキュリティ・アルゴリズムやハンドシェーク・メカニズムを抽象化することにより、識別するのが難しく、しかし危険なセキュリティ上の弱点が生まれるリスクを最小限に抑えます。また、開発者がそれをアプリケーションに直接統合できる構築ブロックとして使用すると、アプリケーション開発が簡単になります。

JSSEは、アプリケーション・プログラミング・インタフェース(API)フレームワークと、そのAPIの実装を提供します。JSSE APIは、java.securityおよびjava.netパッケージによって定義されたコア・ネットワークおよび暗号化サービスを補い、拡張されたネットワーク・ソケット・クラス、トラスト・マネージャ、キー・マネージャ、SSLコンテキストおよびソケット作成動作をカプセル化するソケット・ファクトリのフレームワークを提供します。SSLSocketクラスはブロック入出力モデルに基づいているため、Java Development Kit (JDK)には、実装で独自の入出力メソッドを選択できるようにするために非ブロックSSLEngine クラスが含まれます。

JSSE APIでは、次のセキュリティ・プロトコルがサポートされています。

-

DTLS: バージョン1.0および1.2

-

TLS: バージョン1.0、1.1、1.2および1.3

-

SSL (Secure Socket Layer): バージョン3.0

これらのセキュリティ・プロトコルは、通常の双方向のストリーム・ソケットをカプセル化し、JSSE APIは認証、暗号化および整合性保護の透過的なサポートを追加します。

JSSEはJava SEプラットフォームのセキュリティ・コンポーネントであり、Java暗号化アーキテクチャ(JCA)リファレンス・ガイドのフレームワーク内の至るところで見られる同じ設計方針に基づいています。暗号化に関するセキュリティ・コンポーネントのこのフレームワークにより、実装の独立性と、可能な場合にはアルゴリズムの独立性を実現できます。JSSEはJCAフレームワークによって定義された暗号化サービス・プロバイダを使用します。

Java SEプラットフォーム内の他のセキュリティ・コンポーネントには、Java Authentication and Authorization Service (JAAS)リファレンス・ガイドおよびJavaセキュリティ・ツールがあります。JSSEはJCAと同じ概念およびアルゴリズムを多く含んでいますが、単純なストリーム・ソケットAPIの下でこれらを自動的に適用します。

JSSE APIは、その他のSSL/TLS/DTLSプロトコルと公開キー・インフラストラクチャ(PKI)実装をシームレスにプラグインできる設計になっています。開発者が、リモート・ホストの信頼性やリモート・ホストに送信する認証キー・データを決定するロジックを提供することもできます。

JSSEの特長と利点

JSSEには、次のような重要な利点と特長があります。

- JDKの標準のコンポーネントとして含まれている

- 拡張可能なプロバイダ・ベースのアーキテクチャ

- 100% Pure Javaに実装される

- TLS/DTLSのAPIサポートを提供する

- SSL3.0、TLS (バージョン1.0、1.1、1.2および1.3)およびDTLS (バージョン1.0および1.2)の実装を提供する

- セキュアなチャネルを作成するためにインスタンス化可能なクラスを含む(

SSLSocket、SSLServerSocket、およびSSLEngine) - セキュアな通信を開始または検証するのに使用されるTLS/DTLSハンドシェーク機能の一部として、暗号群ネゴシエーションをサポートする

- 通常のTLS/DTLSハンドシェーク機能の一部として、クライアントとサーバーの認証をサポートする

- TLSプロトコルでカプセル化されたHTTPをサポートし、これにより、HTTPSを使用するWebページなどのデータにアクセスできる

- メモリー常駐型のSSLセッションを管理するためのサーバー・セッション管理APIを提供する

- 証明書ステータス要求拡張機能(OCSPステープリング)をサポートする。これにより、クライアント証明書の検証のラウンドトリップおよびリソースが節約されます

- Server Name Indication (SNI)拡張機能をサポートする。これにより、ハンドシェーク時にクライアントが接続を試みているサーバーの名前を示すようTLS/DTLSプロトコルが拡張されます

- ハンドシェーク時のエンドポイント識別をサポートする。これにより、介入者攻撃を防ぐことができます

- 暗号化アルゴリズム制約をサポートする。これにより、JSSEによってネゴシエーションされたアルゴリズムを、詳細に管理できるようになります

JSSE標準API

JSSE標準APIは、javax.netおよびjavax.net.sslパッケージで利用でき、次を提供します。

- クライアント側アプリケーションとサーバー側アプリケーションに合わせたセキュア・ソケット。

- TLS/DTLSデータのストリームを生成および消費する非ブロック・エンジン(

SSLEngine)。 - ソケット、サーバー・ソケット、SSLソケット、およびSSLサーバー・ソケットを作成するファクトリ。ソケット・ファクトリを使用すると、ソケットの作成および構成動作をカプセル化できます。

- セキュアなソケット・ファクトリとエンジンのファクトリとして動作するセキュアなソケット・コンテキストを表すクラス。

- X.509固有のキー・マネージャやトラスト・マネージャなどのキーおよびトラスト・マネージャ・インタフェース、およびそれらのインタフェースを作成するために使用可能なファクトリ。

- セキュアなHTTP URL接続用のクラス(HTTPS)。

SunJSSEプロバイダ

OracleのJava SEの実装には、SunJSSEという名前のJSSEプロバイダが含まれており、これはあらかじめインストールされ、JCAに登録されています。このプロバイダが提供する暗号化サービスは次のとおりです。

- SSL3.0、TLS (バージョン1.0、1.1、1.2および1.3)およびDTLS (バージョン1.0および1.2)セキュリティ・プロトコルの実装。

- 最も一般的なTLSおよびDTLS暗号群の実装。この実装は、認証、キー合意、暗号化および整合性保護の組合せを含みます。

- 標準JCAキーストアから適切な認証キーを選択するX.509ベースのキー・マネージャの実装。

- 証明書チェーンを検証する規則を実装する、X.509ベースのトラスト・マネージャの実装。

SunJSSEプロバイダを参照してください。

JSSE関連ドキュメント

次のリストにはオンライン・ドキュメントのリンクと、関連サブジェクトの文書名を示しています。

JSSE APIドキュメント

-

javax.netパッケージ

-

javax.net.sslパッケージ

Java SEセキュリティ

-

Java SEセキュリティのホーム・ページ

-

JavaチュートリアルのJava SEのセキュリティ機能トレール

Transport Layer Security(TLS)

Datagram Transport Layer Security (DTLS)

米国の暗号化政策

JSSEクラスとインタフェース

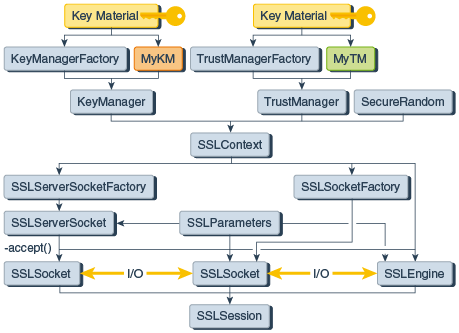

セキュアな通信を行うには、接続の両側がSSL対応であることが必要です。JSSE APIの接続のエンドポイント・クラスは、SSLSocketおよびSSLEngineです。図8-1では、SSLSocketとSSLEngineの作成に使用される主なクラスを論理的な順序で並べています。

SSLSocketはSSLSocketFactoryまたはイン・バウンド接続を受け取るSSLServerSocketによって作成されます。SSLServerSocketはSSLServerSocketFactoryで作成されます。SSLSocketFactoryおよびSSLServerSocketFactoryオブジェクトはどちらもSSLContextで作成されます。SSLEngineは、SSLContextによって直接作成され、アプリケーションに依存してすべての入出力を処理します。

ノート:

rawSSLSocketクラスまたはSSLEngineクラスを使用する場合は、データの送信前に必ずピアのクレデンシャルをチェックしてください。JDK 7以降は、エンドポイント識別/検証の手順は、SSL/TLSハンドシェーク中に処理できます。メソッドSSLParameters.setEndpointIdentificationAlgorithmを参照してください。

たとえば、URL内のホスト名は、ピアのクレデンシャル内のホスト名と一致する必要があります。ホスト名が検証されない場合、URL不正行為によってアプリケーションが悪用される可能性があります。

SocketFactoryおよびServerSocketFactoryクラス

抽象クラスjavax.net.SocketFactoryは、ソケットの作成に使われます。このクラスのサブクラスは、ソケットの特定のサブクラスを作成し、パブリック・ソケット・レベルの機能を追加するための汎用フレームワークを提供するファクトリです。たとえば、SSLSocketFactory and SSLServerSocketFactoryクラスを参照してください。

javax.net.ServerSocketFactory抽象クラスはSocketFactoryクラスに似ていますが、サーバー・ソケットの作成に特化して使われます。

ソケット・ファクトリは、構築されるソケットに関する様々なポリシーを取得するための簡単な方法であり、ソケットを要求する特別なコード構成を必要としない方法でそれらのソケットを生成します。

- ファクトリとソケットに多相性があるため、種類が異なるファクトリを渡すだけで、種類が異なるソケットに同じアプリケーション・コードを使用できます。

- ソケット構築時に使用するパラメータを使って、ファクトリ自身をカスタマイズできます。たとえば、ファクトリをカスタマイズして、異なるネットワーク・タイムアウトのソケットや、構成済のセキュリティ・パラメータを返すことができます。

- アプリケーションに返されるソケットは

java.net.Socket(またはjavax.net.ssl.SSLSocket)のサブクラスにすることができます。そうすれば、圧縮、セキュリティ、レコード宣言、統計情報収集、ファイアウォール・トンネリングなどの機能の新しいAPIを直接公開できます。

SSLSocketFactoryおよびSSLServerSocketFactoryクラス

javax.net.ssl.SSLSocketFactoryクラスは、セキュアなソケットを作成するファクトリとして動作します。このクラスは、javax.net.SocketFactoryの抽象サブクラスです。

セキュアなソケット・ファクトリは、セキュアなソケットの作成と初期設定の詳細情報をカプセル化します。これには、認証キー、ピア証明書の検証、使用できる暗号化方式群などが含まれます。

javax.net.ssl.SSLServerSocketFactoryクラスはSSLSocketFactoryクラスに似ていますが、サーバー・ソケットの作成に特化して使われます。

SSLSocketFactoryの取得

次の方法でSSLSocketFactoryを取得できます。

SSLSocketFactory.getDefault()staticメソッドを呼び出してデフォルトのファクトリを取得します。- APIパラメータとしてファクトリを受信する。つまり、ソケットを作成する必要があるが、そのソケットの構成方法の詳細に関与しないコードには、クライアントによって呼び出され、ソケットの作成時に使用する

SSLSocketFactoryを指定できるSSLSocketFactoryパラメータを持つメソッドを含めることができます(javax.net.ssl.HttpsURLConnectionなど)。 - 動作を指定した新規ファクトリを構築する。

通常、デフォルトのファクトリはサーバー認証だけをサポートするように構成されています。このため、デフォルトのファクトリで作成されたソケットは、一般的なTCPソケット以上にクライアントの情報を漏らすことはありません。

ソケットを作成して使用するクラスの多くは、ソケットの作成方法を詳しく知る必要はありません。パラメータとして渡されたソケット・ファクトリを介してソケットを作成するのは、ソケット構成の詳細を分離し、ソケットを作成して使用するクラスの再利用性を高めるよい方法です。

新しいソケット・ファクトリ・インスタンスを作成するには、独自のソケット・ファクトリ・サブクラスを実装するか、ソケット・ファクトリのファクトリとして動作するクラスをべつに使用します。このようなクラスの1つの例がSSLContextで、これはプロバイダ・ベースの構成クラスとしてJSSE実装に提供されます。

SSLSocketおよびSSLServerSocketクラス

javax.net.ssl.SSLSocketクラスは標準のJava java.net.Socketクラスのサブクラスです。標準的なソケット・メソッドをすべてサポートし、セキュアなソケットに固有のメソッドを追加します。このクラスのインスタンスは、その作成に使用されたSSLContextをカプセル化します。「SSLContextクラス」を参照してください。ソケット・インスタンスのセキュアなソケット・セッションの作成を管理するAPIもありますが、トラストおよびキー管理は直接公開されません。

javax.net.ssl.SSLServerSocketクラスはSSLSocketクラスに似ていますが、サーバー・ソケットの作成に特化して使われます。

ピアの不正行為を防止するには、常にSSLSocketに提示されるクレデンシャルを検証してください。符号化方式の選択とリモート・エンティティの検証を参照してください。

ノート:

SSLプロトコルとTLSプロトコルは複雑なので、接続時の受信バイトがハンドシェークのデータとアプリケーション・データのどちらなのかを予測し、現在の接続状態にどのような影響を与えるか(処理を中断させることもある)を予測するのは困難です。Oracle JSSEの実装では、SSLSocket.getInputStream()によって取得されたオブジェクトのavailable()メソッドは、SSL接続で正常に復号化されても、アプリケーションではまだ読み込まれていないデータのバイト数を返します。

SSLSocketの取得

SSLSocketのインスタンスは、次のいずれかの方法で取得できます。

- SSLSocketは、そのクラスの複数のcreateSocketメソッドのうちの1つを使用して、SSLSocketFactoryのインスタンスによって作成できます。

- SSLSocketはSSLServerSocketクラスのacceptメソッドを使用して作成できます。

符号化方式の選択とリモート・エンティティの検証

SSL/TLSプロトコルは、保護された接続を確保するための一連の特定のステップを定義します。ただし、暗号化方式群の選択が、接続で確保するセキュリティのタイプに直接影響します。たとえば、匿名暗号化方式群を選択した場合、アプリケーションにはリモート・ピアの識別情報を検証する方法がありません。暗号化しない方式群が選択された場合は、データの機密性を保護できません。またSSL/TLSプロトコルでは、受信した資格と、ピアから送信されることが予期される資格が一致するようにとは規定していません。接続がなんらかの理由で悪意のあるピアにリダイレクトされたときに、悪意のあるピアのクレデンシャルが現在のトラスト・データに基づいて受け付けられた場合、その接続は有効とみなされてしまいます。

raw SSLSocketおよびSSLEngineクラスを使用する場合は、データの送信前に必ずピアのクレデンシャルをチェックしてください。SSLSocketおよびSSLEngineクラスは、URL内のホスト名がピアのクレデンシャル内のホスト名と一致することを自動的に検証しません。ホスト名が検証されない場合、URL不正行為によってアプリケーションが悪用される可能性があります。JDK 7以降は、エンドポイント識別/検証の手順は、SSL/TLSハンドシェーク中に処理できます。SSLParameters.getEndpointIdentificationAlgorithmメソッドを参照してください。

HTTPS (HTTP Over TLS)などのプロトコルでは、ホスト名検証が必要です。JDK 7以降、HTTPSエンドポイント識別は、HttpsURLConnectionのためのハンドシェーク中にはデフォルトで強制されます。SSLParameters.getEndpointIdentificationAlgorithmメソッドを参照してください。また、アプリケーションは、HostnameVerifierインタフェースを使用してデフォルトのHTTPSホスト名規則をオーバーライドできます。「HostnameVerifierインタフェース」および「HttpsURLConnectionクラス」を参照してください。

SSLEngineクラス

前述のように、TLS/DTLSはセキュアなネットワーク通信のための標準プロトコルであり、広範なコンピューティング・プラットフォームおよびデバイスの様々なアプリケーションで使用されています。この普及に伴い、アプリケーションのパフォーマンス、拡張性、サイズおよびその他の要件を満たすため、様々な入出力モデルやスレッド・モデルでTLS/DTLSを使用することが求められています。ブロックおよび非ブロック入出力チャネル、非同期入出力、任意の入力ストリームと出力ストリームおよびバイト・バッファでTLS/DTLSの使用が求められています。また、数千のネットワーク接続を管理することが必要な、非常に拡張性の高いパフォーマンス重視の環境で使用することも求められています。

Java SEのSSLEngineクラスを使用する入出力トランスポート・メカニズムの抽象化により、トランスポートに依存せずにTLS/DTLSプロトコルをアプリケーションで使用できるようになったため、アプリケーション開発者は最もニーズを満たすトランスポート・モデルや計算モデルを自由に選択できます。この新しい抽象化により、非ブロック入出力チャネルや他の入出力モデルをアプリケーションで使用できるだけでなく、異なるスレッド・モデルにも対応できます。事実上これは、入出力とスレッドの決定がアプリケーション開発者に委ねられることになります。こうした柔軟性のため、アプリケーション開発者は、それ自体が複雑な問題でもある入出力とスレッドを管理するとともに、TLS/DTLSプロトコルをある程度理解する必要があります。SSLEngineクラスの場合、SSL/TLS、I/Oおよびスレッド・モデルを理解している必要があるため、高度なAPIとみなされます。初心者はSSLSocketを使用することをお薦めします。

Java Generic Security Services (Java GSS-API)やJava Simple Authentication Security Layer (Java SASL)などの他のJavaプログラミング言語APIのユーザーは、アプリケーションがデータをトランスポートする役割を担うことの類似点に気付くでしょう。

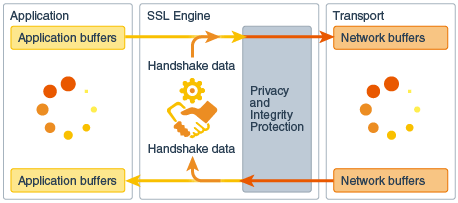

コア・クラスは、javax.net.ssl.SSLEngineです。TLS/DTLS状態マシンをカプセル化し、SSLEngineクラスのユーザーによってそれぞれ格納および排出されるインバウンド・バイト・バッファおよびアウトバウンド・バイト・バッファを操作します。図8-2は、アプリケーションから、SSLEngineを経由して、トランスポート・メカニズムまで進み、戻ってくるデータのフローを示しています。

図8-2 SSLEngineを通るデータのフロー

SSLEngineを呼び出すと、TLS/DTLSパケットが生成および消費されます。このパケットをピアと交換する必要があります。SSLEngineデータの命名規則は、常にローカル側から見たものです。ピアにバインドされたデータはアウトバウンド・データと呼ばれ、ローカル側のピアのデータはインバウンド・データと呼ばれます。アプリケーション・バッファのアプリケーション・データを生成/使用する前に、セキュリティ・パラメータをネゴシエートするハンドシェーク手順を完了する必要があります。生成/使用されるハンドシェーク・データはSSLEngineの内部にあり、アプリケーション・データが生成/使用される前にピアと交換する必要があります。すべてのデータ転送はアプリケーションで実行されます。

左側に示されるアプリケーションは、アプリケーションのプレーンテキスト・データをアプリケーション・バッファに供給し、それをSSLEngineに渡します。ハンドシェークが完了し、暗号化パラメータがネゴシエーションされると、SSLEngineオブジェクトは、アウトバウンド・アプリケーション・データ・バッファに格納されているデータを使用してTLS/DTLSエンコード・データを生成し、アプリケーションが提供するネットワーク・バッファに格納します。アプリケーションは、トランスポート・メカニズムを使用してアウトバウンド・ネットワーク・バッファの内容をピアに送信する必要があります。トランスポートを介してピアからTLS/DTLSエンコード・データを受け取ると、アプリケーションはインバウンド・データをネットワーク・バッファに格納し、SSLEngineに渡します。SSLEngineオブジェクトはネットワーク・バッファの内容を処理して、アプリケーション・データ(または内部で使用されるハンドシェーク・データ)を生成します。

SSLEngineクラスのインスタンスは次のいずれかの状態になります。

- 作成

SSLEngineの作成と初期化は完了しましたが、まだ使用されてはいません。この段階では、アプリケーションにより、SSLEngine固有のあらゆる設定(暗号化方式群の有効化、SSLEngineがクライアント・モードとサーバー・モードのどちらでハンドシェークを行うかなど)を行うことができます。ハンドシェークが始まると、次のハンドシェークから新しい設定(クライアント/サーバー・モードの設定を除く)が使用されます。- 初期ハンドシェーク

- 初期ハンドシェークとは、

SSLSessionが確立されるまでの間、2つのピアが通信パラメータを交換する手続きです。この段階では、アプリケーション・データは送信できません。 - アプリケーション・データ

- 通信パラメータが確立され、ハンドシェークが完了すると、

SSLEngineからアプリケーション・データが送信されます。アウトバウンド・アプリケーション・メッセージは暗号化され、データの整合性が確保されます。インバウンド・メッセージでは、この逆の手続きが行われます。 - 再ハンドシェーク

- アプリケーション・データ段階の間はいつでも、どちら側のピアからでも、必要に応じてセッションの再ネゴシエーションを要求できます。アプリケーション・データに新しいハンドシェーク・データを混合できます。再ハンドシェークの段階を開始する前に、アプリケーションは、TLS/DTLS通信パラメータ(例: 有効な暗号化方式群のリスト)や、クライアント認証を使用するかどうかの設定をリセットできます。しかし、クライアント・モードとサーバー・モードを切り替えることはできません。前回と同様に、ハンドシェークが始まってから次のハンドシェークまで、新しい

SSLEngine構成設定は使用されません。 - 終了

- 接続が不要になったとき、アプリケーションは、

SSLEngineを終了し、ピアと送受信するメッセージが残っている場合は送受信を完了してから、配下の転送メカニズムを終了する必要があります。いったん閉じられたエンジンを再利用することはできません。新しいSSLEngineを作成する必要があります。

SSLEngineメソッド

SSLEngineメソッドには、SSLEngineを初期化してハンドシェークを開始するメソッド、ネットワークへの書込みまたはネットワークからの読取りのためにデータ・パケットを処理するメソッド、およびSSLEngineと接続を適切に閉じるメソッドの3つのタイプがあります。

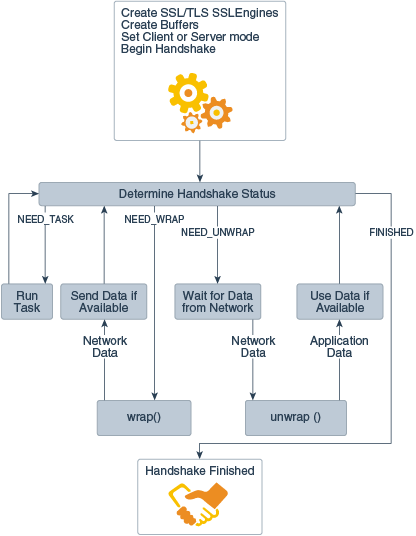

次のステップでは、SSLEngineのメソッドに関するハンドシェーク・プロセスについて説明します:

- SSLEngineを作成した後、様々な

set*メソッドを呼び出して、これから発生する接続のすべての側面(setEnabledProtocols()、setEnabledCipherSuites()、setUseClientMode()、setWantClientAuth()など)を構成します。SSLParametersクラスを使用して接続を構成することもできます。これにより、単一のメソッド呼出しで複数の設定を行うことができます。 - SSLEngineに対して現在は空のSSLSessionを取得し、getApplicationBufferSize()およびgetPacketBufferSize()メソッドで生成できるアプリケーションおよびネットワーク・バイトの最大バッファ・サイズを決定します。それに従って、アプリケーションおよびネットワーク・バッファにByteBufferインスタンスを割り当てます。

- 接続とバッファを構成したら、beginHandshake()メソッドを呼び出して、SSLEngineを初期ハンドシェーク状態にします。

- 接続で使用するトランスポート・メカニズム(SocketChannelクラスやSocketクラスなど)を作成します。

-

wrap()およびunwrap()メソッドを呼び出して、初期ハンドシェークを実行します。後でwrap()/unwrap()呼出しでアプリケーション・データを使用、生成および適切に保護するには、これらのメソッドを複数回呼び出す必要があります。

ハンドシェーク・バイトは、トランスポートメカニズムを使用してピアと交換する必要があります。TLSハンドシェーク・メカニズムの詳細は、TLS RFCのいずれか(RFC 5246: Transport Layer Security (TLS)プロトコル: バージョン1.2など)を参照してください。

たとえば、SSLEngineがクライアントとして機能し、TLSv1.2を使用してハンドシェークを実行する場合、次のことが発生する可能性があります:

- wrap()メソッドがTLS ClientHelloメッセージを生成し、アウトバウンド・ネットワーク・バッファに格納します。アプリケーションは、このメッセージのバイトをピアに正しく送信する必要があります。

- SSLEngineは、ハンドシェークを進めるためにピアのレスポンス(ServerHello、Certificate、ServerHelloDoneメッセージなど)を処理する必要があります。アプリケーションは、ネットワーク・トランスポートからレスポンス・バイトを取得し、インバウンド・ネットワーク・バッファに格納します。SSLEngineは、unwrap()メソッドを使用してこれらのバイトを処理します。

- SSLEngineは、さらにハンドシェーク・データ(ChangeCipherSuiteメッセージやFinishedメッセージなど)を送信します。wrap()は、メッセージのバイトをアウトバウンド・ネットワーク・バッファに格納します。アプリケーションは、以前と同様に、これらのバイトをピアに正しく送信する必要があります。

- SSLEngineは、ピアのChangeCipherSuiteまたはFinishedメッセージを待ちます。このメッセージのバイトは、ステップbと同じ経路に従います。

- ハンドシェークが完了すると、アプリケーション・データの流れが開始します。wrap()メソッドを呼び出してアウトバウンド・アプリケーション・バッファからバイトを取り出し、暗号化して保護し、ピアにトランスポートするためにネットワーク・バッファに格納します。同様に、unwrap()メソッドを呼び出して、インバウンド・ネットワーク・データを復号化および保護解除します。結果のアプリケーション・データは、インバウンド・アプリケーション・データ・バッファに格納されます。

- 2つのピア間でデータが交換されたら、SSLEngineのインバウンド側とアウトバウンド側の両方を閉じます。

closeOutbound()メソッドを呼び出して、アプリケーションがこれ以上データを送信しないことをSSLEngineに通知します。closeInbound()メソッドを呼び出して、ネットワーク接続が閉じられ、これ以上データがないことをSSLEngineに通知します。

SSLEngineの操作のステータスについて

エンジンのステータスとアプリケーションの取る必要があるアクションを示すため、SSLEngine.wrap()メソッドとSSLEngine.unwrap()メソッドは、例8-5で示すようなSSLEngineResultインスタンスを返します。このSSLEngineResultオブジェクトには、エンジンの全体的なステータスとハンドシェークのステータスの2つのステータス情報が格納されます。

全体的なステータスは、SSLEngineResult.Status enumによって表されます。次のステータスがあります。

-

OK - エラーはありませんでした。

-

CLOSED - 操作によって

SSLEngineが閉じられたか、操作はすでに閉じられていたために完了できませんでした。 -

BUFFER_UNDERFLOW - 入力バッファの処理データが不十分なため、(たとえば、ネットワークからより多くのデータを読み取って)アプリケーションがピアからさらにデータを取得し、操作を再試行する必要があることを示しています。

-

BUFFER_OVERFLOW - 出力バッファの結果格納用の領域が不足しているため、アプリケーションで宛先バッファをクリアまたは拡張して、操作を再試行する必要があることを示しています。

例8-1は、SSLEngine.unwrap()メソッドのBUFFER_UNDERFLOWおよびBUFFER_OVERFLOWステータスの処理方法を示しています。SSLSession.getApplicationBufferSize()およびSSLSession.getPacketBufferSize()を使用して、バイト・バッファのサイズを決定します。

ハンドシェークのステータスは、SSLEngineResult.HandshakeStatus enumによって表されます。ハンドシェークが完了したかどうか、呼出し側がピアとの間でより多くのハンドシェーク・データを送受信する必要があるかどうかなどを表します。使用可能なステータスは次のとおりです。

-

FINISHED SSLEngineがハンドシェークを完了したところです。-

NEED_TASK SSLEngineがハンドシェークを続行するには、事前に1つ(または複数の)委譲されたタスクの結果が必要です。-

NEED_UNWRAP SSLEngineがハンドシェークを続行するには、事前にリモート側からデータを受信する必要があります。-

NEED_UNWRAP_AGAIN SSLEngineは、ハンドシェークを続行するにはアンラップする必要があります。この値は、まだ解釈されていないデータをリモート側から以前に受け取っており再度受け取る必要がないことを示しています。このデータはJSSEフレームワークに受信されていますが、まだ処理されていません。-

NEED_WRAP SSLEngineがハンドシェークを続行するには、事前にリモート側にデータを送信する必要があるため、SSLEngine.wrap()を呼び出すようにしてください。-

NOT_HANDSHAKING SSLEngineは現在ハンドシェークしていません。

結果ごとに2つのステータスがあることにより、SSLEngineは、アプリケーションがハンドシェークへの応答におけるアクションとwrap()およびunwrap()メソッドの全体のステータスを表すアクションという2つのアクションを取る必要があることを示すことができます。たとえばエンジンは、1回のSSLEngine.unwrap()呼出しの結果として、SSLEngineResult.Status.OKを返すことで、入力データが正常に処理されたことを示し、SSLEngineResult.HandshakeStatus.NEED_UNWRAPを返すことで、ハンドシェークを継続するためにアプリケーションがピアからさらにTLS/DTLSエンコード・データを取得し、もう一度SSLEngine.unwrap()に供給する必要があることを示します。次に示す例は大幅に簡略化されています。これらすべてのステータスの組合せを適切に処理するには、これらを大幅に拡張する必要があります。

例8-2と例8-3に、wrap()メソッドおよびunwrap()メソッドのハンドシェーク・ステータスと全体のステータスをチェックすることによって、ハンドシェーク・データを処理する方法を示します。

例8-1 BUFFER_UNDERFLOWおよびBUFFER_OVERFLOWの処理のサンプル・コード

次のコード例では、BUFFER_UNDERFLOWステータスとBUFFER_OVERFLOWステータスを処理する方法を示します。

SSLEngineResult res = engine.unwrap(peerNetData, peerAppData);

switch (res.getStatus()) {

case BUFFER_OVERFLOW:

// Maybe need to enlarge the peer application data buffer if

// it is too small, and be sure you've compacted/cleared the

// buffer from any previous operations.

if (engine.getSession().getApplicationBufferSize() > peerAppData.capacity()) {

// enlarge the peer application data buffer

} else {

// compact or clear the buffer

}

// retry the operation

break;

case BUFFER_UNDERFLOW:

// Not enough inbound data to process. Obtain more network data

// and retry the operation. You may need to enlarge the peer

// network packet buffer, and be sure you've compacted/cleared

// the buffer from any previous operations.

if (engine.getSession().getPacketBufferSize() > peerNetData.capacity()) {

// enlarge the peer network packet buffer

} else {

// compact or clear the buffer

}

// obtain more inbound network data and then retry the operation

break;

// Handle other status: CLOSED, OK

// ...

}例8-2 ハンドシェーク・ステータスと全体のステータスの確認と処理のサンプル・コード

次のコード例では、wrap()メソッドとunwrap()メソッドのハンドシェーク・ステータスと全体のステータスをチェックすることによって、ハンドシェーク・データを処理する方法を示します。

void doHandshake(SocketChannel socketChannel, SSLEngine engine,

ByteBuffer myNetData, ByteBuffer peerNetData) throws Exception {

// Create byte buffers to use for holding application data

int appBufferSize = engine.getSession().getApplicationBufferSize();

ByteBuffer myAppData = ByteBuffer.allocate(appBufferSize);

ByteBuffer peerAppData = ByteBuffer.allocate(appBufferSize);

// Begin handshake

engine.beginHandshake();

SSLEngineResult.HandshakeStatus hs = engine.getHandshakeStatus();

// Process handshaking message

while (hs != SSLEngineResult.HandshakeStatus.FINISHED &&

hs != SSLEngineResult.HandshakeStatus.NOT_HANDSHAKING) {

switch (hs) {

case NEED_UNWRAP:

// Receive handshaking data from peer

if (socketChannel.read(peerNetData) < 0) {

// The channel has reached end-of-stream

}

// Process incoming handshaking data

peerNetData.flip();

SSLEngineResult res = engine.unwrap(peerNetData, peerAppData);

peerNetData.compact();

hs = res.getHandshakeStatus();

// Check status

switch (res.getStatus()) {

case OK :

// Handle OK status

break;

// Handle other status: BUFFER_UNDERFLOW, BUFFER_OVERFLOW, CLOSED

// ...

}

break;

case NEED_WRAP:

// Ensure that any previous net data in myNetData has been sent

// to the peer (not shown here), then generate more.

// Empty/clear the local network packet buffer.

myNetData.clear();

// Generate more data to send if possible.

res = engine.wrap(myAppData, myNetData);

hs = res.getHandshakeStatus();

// Check status

switch (res.getStatus()) {

case OK :

myNetData.flip();

// Send the handshaking data to peer

while (myNetData.hasRemaining()) {

socketChannel.write(myNetData);

}

break;

// Handle other status: BUFFER_OVERFLOW, BUFFER_UNDERFLOW, CLOSED

// ...

}

break;

case NEED_TASK :

// Handle blocking tasks

break;

// Handle other status: // FINISHED or NOT_HANDSHAKING

// ...

}

}

// Processes after handshaking

// ...

}例8-3 DTLSハンドシェーク・ステータスおよび全体的ステータスの処理のサンプル・コード

次のコード例では、DTLSハンドシェーク・ステータスを処理する方法を示します。

void handshake(SSLEngine engine, DatagramSocket socket,

SocketAddress peerAddr) throws Exception {

boolean endLoops = false;

// private static int MAX_HANDSHAKE_LOOPS = 60;

int loops = MAX_HANDSHAKE_LOOPS;

engine.beginHandshake();

while (!endLoops && (serverException == null) && (clientException == null)) {

if (--loops < 0) {

throw new RuntimeException("Too many loops to produce handshake packets");

}

SSLEngineResult.HandshakeStatus hs = engine.getHandshakeStatus();

if (hs == SSLEngineResult.HandshakeStatus.NEED_UNWRAP ||

hs == SSLEngineResult.HandshakeStatus.NEED_UNWRAP_AGAIN) {

ByteBuffer iNet;

ByteBuffer iApp;

if (hs == SSLEngineResult.HandshakeStatus.NEED_UNWRAP) {

// receive ClientHello request and other SSL/TLS/DTLS records

byte[] buf = new byte[1024];

DatagramPacket packet = new DatagramPacket(buf, buf.length);

try {

socket.receive(packet);

} catch (SocketTimeoutException ste) {

// retransmit the packet if timeout

List <DatagramPacket> packets =

onReceiveTimeout(engine, peerAddr);

for (DatagramPacket p : packets) {

socket.send(p);

}

continue;

}

iNet = ByteBuffer.wrap(buf, 0, packet.getLength());

iApp = ByteBuffer.allocate(1024);

} else {

iNet = ByteBuffer.allocate(0);

iApp = ByteBuffer.allocate(1024);

}

SSLEngineResult r = engine.unwrap(iNet, iApp);

SSLEngineResult.Status rs = r.getStatus();

hs = r.getHandshakeStatus();

if (rs == SSLEngineResult.Status.BUFFER_OVERFLOW) {

// the client maximum fragment size config does not work?

throw new Exception("Buffer overflow: " +

"incorrect client maximum fragment size");

} else if (rs == SSLEngineResult.Status.BUFFER_UNDERFLOW) {

// bad packet, or the client maximum fragment size

// config does not work?

if (hs != SSLEngineResult.HandshakeStatus.NOT_HANDSHAKING) {

throw new Exception("Buffer underflow: " +

"incorrect client maximum fragment size");

} // otherwise, ignore this packet

} else if (rs == SSLEngineResult.Status.CLOSED) {

endLoops = true;

} // otherwise, SSLEngineResult.Status.OK:

if (rs != SSLEngineResult.Status.OK) {

continue;

}

} else if (hs == SSLEngineResult.HandshakeStatus.NEED_WRAP) {

List <DatagramPacket> packets =

// Call a function to produce handshake packets

produceHandshakePackets(engine, peerAddr);

for (DatagramPacket p : packets) {

socket.send(p);

}

} else if (hs == SSLEngineResult.HandshakeStatus.NEED_TASK) {

runDelegatedTasks(engine);

} else if (hs == SSLEngineResult.HandshakeStatus.NOT_HANDSHAKING) {

// OK, time to do application data exchange.

endLoops = true;

} else if (hs == SSLEngineResult.HandshakeStatus.FINISHED) {

endLoops = true;

}

}

SSLEngineResult.HandshakeStatus hs = engine.getHandshakeStatus();

if (hs != SSLEngineResult.HandshakeStatus.NOT_HANDSHAKING) {

throw new Exception("Not ready for application data yet");

}

}TLSプロトコル用のSSLEngine

この項では、SSLEngineオブジェクトを作成して、TLSデータの生成および処理に使用する方法について説明します。

SSLEngineオブジェクトの作成

SSLContext.createSSLEngine()メソッドを使用してSSLEngineオブジェクトを作成します。

SSLEngineオブジェクトを使用する前に、クライアントまたはサーバーとして動作するようにエンジンを構成し、使用する暗号化方式群やクライアント認証が必要かどうかなど、他の構成パラメータも設定します。

例8-4 キーストアとしてJKSを使用してTLSのためのSSLEngineクライアントを作成するサンプル・コード

次のサンプル・コードでは、キーストアとしてJKSを使用するTLSのためのSSLEngineクライアントを作成します。

ノート:

この例で、サーバー名とポート番号は、サーバーとの通信には使用されません(すべてのトランスポートはアプリケーションが担当します)。それらは、TLSセッション・キャッシングのために使用するJSSEプロバイダの手掛かりとなります。 import javax.net.ssl.*;

import java.security.*;

// Create and initialize the SSLContext with key material

char[] passphrase = "passphrase".toCharArray();

// First initialize the key and trust material

KeyStore ksKeys = KeyStore.getInstance("JKS");

ksKeys.load(new FileInputStream("testKeys"), passphrase);

KeyStore ksTrust = KeyStore.getInstance("JKS");

ksTrust.load(new FileInputStream("testTrust"), passphrase);

// KeyManagers decide which key material to use

KeyManagerFactory kmf = KeyManagerFactory.getInstance("PKIX");

kmf.init(ksKeys, passphrase);

// TrustManagers decide whether to allow connections

TrustManagerFactory tmf = TrustManagerFactory.getInstance("PKIX");

tmf.init(ksTrust);

// Get an instance of SSLContext for TLS protocols

sslContext = SSLContext.getInstance("TLS");

sslContext.init(kmf.getKeyManagers(), tmf.getTrustManagers(), null);

// Create the engine

SSLEngine engine = sslContext.createSSLengine(hostname, port);

// Use as client

engine.setUseClientMode(true);

TLSデータの生成と処理

2つの主要なSSLEngineメソッドはwrap()とunwrap()です。それらは、それぞれネットワーク・データの生成と消費を担当します。SSLEngineオブジェクトの状態に応じて、このデータはハンドシェーク・データかアプリケーション・データになります。

SSLEngine.wrap()およびSSLEngine.unwrap()を使用したTLSハンドシェークの実行およびTLSデータの処理

それぞれのSSLEngineオブジェクトには、存続期間中に数種類の段階があります。アプリケーション・データを送信または受信できるようにするには、TLSプロトコルで、暗号化パラメータを確立するためのハンドシェークが必要です。このハンドシェークでは、SSLEngineオブジェクトによる一連のやり取りのステップが必要です。初期ハンドシェーク中に、wrap()およびunwrap()メソッドはハンドシェーク・データを生成および消費してから、アプリケーション・データの交換を開始します。

アプリケーションは、ピアとの間で(TCPを使用するなどして)データを確実にトランスポートします。つまり、アプリケーション(SSLEngineではない)は、wrap()メソッドによって生成されたデータをピアに確実に配信する必要があります。また、アプリケーション(SSLEngineではない)はピアからデータを確実に取得して、unwrap()メソッドを呼び出してデコードできるようにする必要があります。

それぞれのSSLEngine操作によりSSLEngineResultクラスのインスタンスが生成され、その中のSSLEngineResult.HandshakeStatusフィールドは、ハンドシェークを進めるために実行する必要のある次の動作を決定するために使用されます。

ハンドシェークの完了時に、wrap()をさらに呼び出すと、アプリケーション・データおよびパッケージを消費してトランスポートしようとします。unwrap()メソッドはその逆を試みます。

ピアにデータを送信するには、まずアプリケーションがSSLEngine.wrap()を介して送信するデータを提供し、対応するTLSエンコード・データを取得します。次にアプリケーションは、選択したトランスポート・メカニズムを使用してエンコード・データをピアに送信します。アプリケーションは、トランスポート・メカニズムを介してピアからTLSエンコード・データを受け取ると、SSLEngine.unwrap()を介してそのデータをSSLEngineに送り、ピアによって送信されたプレーン・テキスト・データを取得します。

表8-3に、一般的なTLSハンドシェーク時の状態マシンと、対応するメッセージおよびステータスを示します。

TLSデータを処理するステップ

クライアントとサーバーの間で送信されるTLSデータを処理するとします。通常は、次のステップに従います:

-

ByteBufferインスタンスを作成して、アプリケーション・データ・バッファおよびクライアントとサーバーのネットワーク・データ・バッファを表現します。クライアントおよびサーバーのアウトバウンド・アプリケーション・データ・バッファで、暗号化してネットワーク経由でサーバーおよびクライアントに送信するデータをそれぞれ指定します。ノート:

wrap(ByteBuffer src, ByteBuffer dst)メソッドの場合、パラメータsrcはアプリケーション・データ・バッファで、dstはネットワーク・データ・バッファです。これに対して、unwrap(ByteBuffer src, ByteBuffer dst)メソッドの場合、パラメータsrcはネットワーク・データ・バッファで、dstはアプリケーション・データ・バッファです。wrap()とunwrap()はどちらもSSLEngineResultのインスタンスを返します。このインスタンスには、ハンドシェークが完了しているかどうか、またはハンドシェークを進めるために次に必要な処理を示すSSLEngineResult.HandshakeStatusフィールドが含まれています。 -

ループ内で、ハンドシェークが完了し、クライアントとサーバーの両方がアプリケーション・データを相互に送信するまで、クライアントとサーバーで次のように

wrap()およびunwrap()を呼び出します:-

クライアントおよびサーバーで

wrap()を呼び出します。wrap()が返すSSLEngineResultインスタンスのSSLEngineResult.HandshakeStatusフィールドの値を確認します。- ハンドシェークが完了していない場合、パラメータ

dstには、ネットワークを介してピアに送信する必要があるハンドシェーク・データが含まれます。 - ハンドシェークが完了した場合、

dstにはSSLEngineで暗号化されたアプリケーション・データが含まれ、リモート・ピアに送信できるようになります。

- ハンドシェークが完了していない場合、パラメータ

-

wrap()およびunwrap()メソッドによって返されるSSLEngineResult.HandshakeStatus値を処理するコードを追加します。詳細は、「SSLEngineの操作のステータスについて」を参照してください。 -

wrap()メソッドによってネットワーク・データ・バッファにデータが生成された場合(ハンドシェーク・データまたは暗号化されたアプリケーション・データのいずれかを含めることが可能)、それをネットワーク経由でリモート・ピアに送信します。ノート:

- ネットワーク・データ・バッファ内のデータをリモート・ピアに送信するのは、

SSLEngineではなく、アプリケーションの役割です。 wrap()を呼び出した後、ネットワーク・データ・バッファ内のすべてのデータがピアに送信されたことを確認する必要があります。

たとえば、例8-2は、

SocketChannel.write()を呼び出してリモート・ピアにネットワーク・データを送信します。ByteBuffer.hasRemaining()を呼び出して、すべてのネットワーク・データが送信されたことを確認します。while (myNetData.hasRemaining()) { socketChannel.write(myNetData); } - ネットワーク・データ・バッファ内のデータをリモート・ピアに送信するのは、

-

リモート・ピアによってネットワーク経由で送信されたネットワーク・データを取得します。これを行うのは、

SSLEngineではなく、アプリケーションの役割であることに注意してください。たとえば、例8-2は、SocketChannel.read()を呼び出してリモート・ピアからネットワーク・データを取得します。case NEED_UNWRAP: // Receive handshaking data from peer if (socketChannel.read(peerNetData) < 0) { // The channel has reached end-of-stream } -

リモート・ピアから取得したネットワーク・データを使用して、クライアントとサーバーで

unwrap()を呼び出します。unwrap()が返すSSLEngineResultインスタンスのSSLEngineResult.HandshakeStatusフィールドの値を確認します:- ハンドシェークが完了していない場合は、

srcパラメータに追加のハンドシェーク・パケットが含まれているか、またはハンドシェークを続行するためにピアからさらにパケットを取得する必要があります。 - ハンドシェークが完了した場合は、

dstにはSSLEngineによって復号化されたアプリケーション・データが含まれ、すぐにアプリケーションで処理できます。

- ハンドシェークが完了していない場合は、

-

クライアントとサーバーが、

unwrap()によって返されたSSLEngineResult.HandshakeStatus値を処理することを確認します。

-

例8-5 非ブロックSocketChannelの作成のサンプル・コード

次の例では、非ブロックSocketChannelを使用してピアと通信するSSLアプリケーションを示します。これは、例8-4で作成したSSLEngineを使用してエンコードすることにより、ピアに文字列helloを送信します。バイト・バッファの大きさを決定するために、SSLSessionからの情報を使用しています。

ノート:

この例は、非ブロックSocketChannelを組み込んだSelectorを使用することにより、堅牢性と拡張性を高めることができます。

// Create a nonblocking socket channel

SocketChannel socketChannel = SocketChannel.open();

socketChannel.configureBlocking(false);

socketChannel.connect(new InetSocketAddress(hostname, port));

// Complete connection

while (!socketChannel.finishedConnect()) {

// do something until connect completed

}

// Create byte buffers for holding application and encoded data

SSLSession session = engine.getSession();

ByteBuffer myAppData = ByteBuffer.allocate(session.getApplicationBufferSize());

ByteBuffer myNetData = ByteBuffer.allocate(session.getPacketBufferSize());

ByteBuffer peerAppData = ByteBuffer.allocate(session.getApplicationBufferSize());

ByteBuffer peerNetData = ByteBuffer.allocate(session.getPacketBufferSize());

// Do initial handshake

doHandshake(socketChannel, engine, myNetData, peerNetData);

myAppData.put("hello".getBytes());

myAppData.flip();

while (myAppData.hasRemaining()) {

// Generate TLS/DTLS encoded data (handshake or application data)

SSLEngineResult res = engine.wrap(myAppData, myNetData);

// Process status of call

if (res.getStatus() == SSLEngineResult.Status.OK) {

myAppData.compact();

// Send TLS/DTLS encoded data to peer

while(myNetData.hasRemaining()) {

int num = socketChannel.write(myNetData);

if (num == 0) {

// no bytes written; try again later

}

}

}

// Handle other status: BUFFER_OVERFLOW, CLOSED

...

}例8-6 非ブロックSocketChannelからのデータの読取りのサンプル・コード

次のサンプル・コードでは、同じ非ブロックSocketChannelからデータを読み取り、例8-4で作成したSSLEngineを使用して、そのデータからプレーン・テキストを抽出する方法を示しています。このコードが反復されるごとに、ハンドシェーク処理が進行しているかどうかに応じて、プレーン・テキストが生成されたり、生成されなかったりします。 // Read TLS/DTLS encoded data from peer

int num = socketChannel.read(peerNetData);

if (num == -1) {

// The channel has reached end-of-stream

} else if (num == 0) {

// No bytes read; try again ...

} else {

// Process incoming data

peerNetData.flip();

res = engine.unwrap(peerNetData, peerAppData);

if (res.getStatus() == SSLEngineResult.Status.OK) {

peerNetData.compact();

if (peerAppData.hasRemaining()) {

// Use peerAppData

}

}

// Handle other status: BUFFER_OVERFLOW, BUFFER_UNDERFLOW, CLOSED

...DTLSプロトコル用のSSLEngine

この項では、SSLEngineオブジェクトを作成して、DTLSハンドシェークの処理、DTLSデータの生成と処理、およびDTLS接続での再送信の処理に使用する方法について説明します。

DTLSのためのSSLEngineオブジェクトの作成

次の例では、DTLSのためのSSLEngineオブジェクトの作成方法を示します。

ノート:

サーバー名とポート番号は、サーバーとの通信には使用されません(すべてのトランスポートはアプリケーションが担当します)。それらは、DTLSセッション・キャッシングのためや、取得する必要があるサーバー・クレデンシャルを決定するためのKerberosベースの暗号化方式群の実装のために使用するJSSEプロバイダの手掛かりとなります。例8-7 キーストアとしてPKCS12を使用してDTLSのためのSSLEngineクライアントを作成するサンプル・コード

次のサンプル・コードでは、キーストアとしてPKCS12を使用するDTLSのためのSSLEngineクライアントを作成します。

import javax.net.ssl.*;

import java.security.*;

// Create and initialize the SSLContext with key material

char[] passphrase = "passphrase".toCharArray();

// First initialize the key and trust material

KeyStore ksKeys = KeyStore.getInstance("PKCS12");

ksKeys.load(new FileInputStream("testKeys"), passphrase);

KeyStore ksTrust = KeyStore.getInstance("PKCS12");

ksTrust.load(new FileInputStream("testTrust"), passphrase);

// KeyManagers decide which key material to use

KeyManagerFactory kmf = KeyManagerFactory.getInstance("PKIX");

kmf.init(ksKeys, passphrase);

// TrustManagers decide whether to allow connections

TrustManagerFactory tmf = TrustManagerFactory.getInstance("PKIX");

tmf.init(ksTrust);

// Get an instance of SSLContext for DTLS protocols

sslContext = SSLContext.getInstance("DTLS");

sslContext.init(kmf.getKeyManagers(), tmf.getTrustManagers(), null);

// Create the engine

SSLEngine engine = sslContext.createSSLengine(hostname, port);

// Use engine as client

engine.setUseClientMode(true);

例8-8 キーストアとしてPKCS12を使用してDTLSのためのSSLEngineサーバーを作成するサンプル・コード

次のサンプル・コードでは、キーストアとしてPKCS12を使用するDTLSのためのSSLEngineサーバーを作成します。 import javax.net.ssl.*;

import java.security.*;

// Create and initialize the SSLContext with key material

char[] passphrase = "passphrase".toCharArray();

// First initialize the key and trust material

KeyStore ksKeys = KeyStore.getInstance("PKCS12");

ksKeys.load(new FileInputStream("testKeys"), passphrase);

KeyStore ksTrust = KeyStore.getInstance("PKCS12");

ksTrust.load(new FileInputStream("testTrust"), passphrase);

// KeyManagers decide which key material to use

KeyManagerFactory kmf = KeyManagerFactory.getInstance("PKIX");

kmf.init(ksKeys, passphrase);

// TrustManagers decide whether to allow connections

TrustManagerFactory tmf = TrustManagerFactory.getInstance("PKIX");

tmf.init(ksTrust);

// Get an SSLContext for DTLS Protocol without authentication

sslContext = SSLContext.getInstance("DTLS");

sslContext.init(null, null, null);

// Create the engine

SSLEngine engine = sslContext.createSSLeEngine(hostname, port);

// Use the engine as server

engine.setUseClientMode(false);

// Require client authentication

engine.setNeedClientAuth(true);DTLSデータの生成と処理

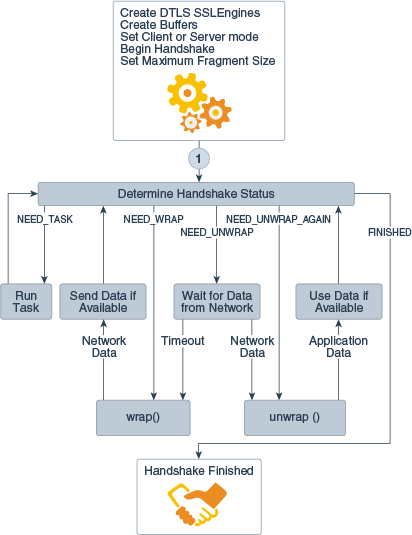

DTLSハンドシェークとTLSハンドシェークでは、データの生成と処理が同様に行われます。(「TLSデータの生成と処理」を参照。) それらは両方とも、それぞれSSLEngine.wrap()メソッドとSSLEngine.wrap()メソッドを使用してネットワーク・データを生成および使用します。

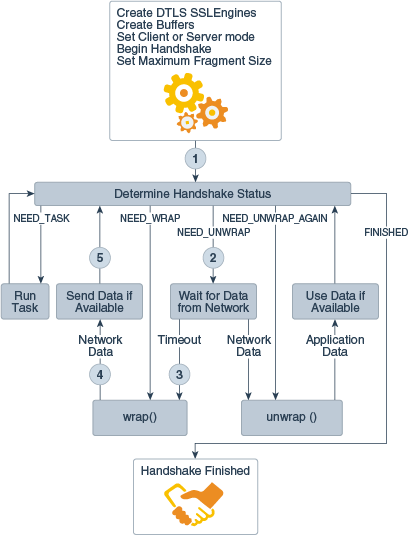

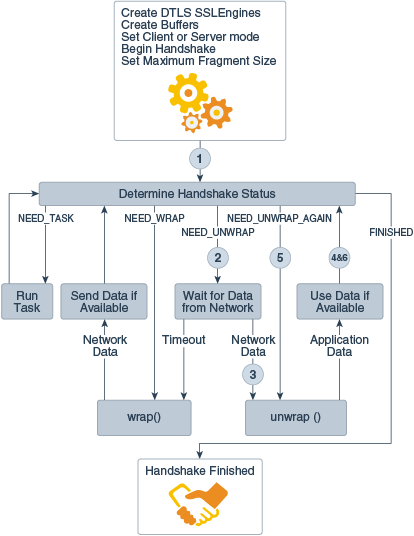

次の図では、一般的なDTLSハンドシェーク時の状態マシンと、対応するメッセージおよびステータスを示します。

例8-9 DTLSハンドシェーク・ステータスおよび全体的ステータスの処理のサンプル・コード

この例では、DTLSハンドシェーク・ステータス(SSLEngine.getHandshakeStatusメソッドから取得)および全体的ステータス(SSLEngineResult.getStatusメソッドから取得)の処理方法を示します。

void handshake(SSLEngine engine, DatagramSocket socket, SocketAddress peerAddr) throws Exception {

boolean endLoops = false;

// private static int MAX_HANDSHAKE_LOOPS = 60;

int loops = MAX_HANDSHAKE_LOOPS;

engine.beginHandshake();

while (!endLoops && (serverException == null) && (clientException == null)) {

if (--loops < 0) {

throw new RuntimeException("Too many loops to produce handshake packets");

}

SSLEngineResult.HandshakeStatus hs = engine.getHandshakeStatus();

if (hs == SSLEngineResult.HandshakeStatus.NEED_UNWRAP ||

hs == SSLEngineResult.HandshakeStatus.NEED_UNWRAP_AGAIN) {

ByteBuffer iNet;

ByteBuffer iApp;

if (hs == SSLEngineResult.HandshakeStatus.NEED_UNWRAP) {

// Receive ClientHello request and other SSL/TLS/DTLS records

byte[] buf = new byte[1024];

DatagramPacket packet = new DatagramPacket(buf, buf.length);

try {

socket.receive(packet);

} catch (SocketTimeoutException ste) {

// Retransmit the packet if timeout

List <DatagramPacket> packets = onReceiveTimeout(engine, peerAddr);

for (DatagramPacket p : packets) {

socket.send(p);

}

continue;

}

iNet = ByteBuffer.wrap(buf, 0, packet.getLength());

iApp = ByteBuffer.allocate(1024);

} else {

iNet = ByteBuffer.allocate(0);

iApp = ByteBuffer.allocate(1024);

}

SSLEngineResult r = engine.unwrap(iNet, iApp);

SSLEngineResult.Status rs = r.getStatus();

hs = r.getHandshakeStatus();

if (rs == SSLEngineResult.Status.BUFFER_OVERFLOW) {

// The client maximum fragment size config does not work?

throw new Exception("Buffer overflow: " +

"incorrect client maximum fragment size");

} else if (rs == SSLEngineResult.Status.BUFFER_UNDERFLOW) {

// Bad packet, or the client maximum fragment size

// config does not work?

if (hs != SSLEngineResult.HandshakeStatus.NOT_HANDSHAKING) {

throw new Exception("Buffer underflow: " +

"incorrect client maximum fragment size");

} // Otherwise, ignore this packet

} else if (rs == SSLEngineResult.Status.CLOSED) {

endLoops = true;

} // Otherwise, SSLEngineResult.Status.OK

if (rs != SSLEngineResult.Status.OK) {

continue;

}

} else if (hs == SSLEngineResult.HandshakeStatus.NEED_WRAP) {

// Call a function to produce handshake packets

List <DatagramPacket> packets = produceHandshakePackets(engine, peerAddr);

for (DatagramPacket p : packets) {

socket.send(p);

}

} else if (hs == SSLEngineResult.HandshakeStatus.NEED_TASK) {

runDelegatedTasks(engine);

} else if (hs == SSLEngineResult.HandshakeStatus.NOT_HANDSHAKING) {

// OK, time to do application data exchange

endLoops = true;

} else if (hs == SSLEngineResult.HandshakeStatus.FINISHED) {

endLoops = true;

}

}

SSLEngineResult.HandshakeStatus hs = engine.getHandshakeStatus();

if (hs != SSLEngineResult.HandshakeStatus.NOT_HANDSHAKING) {

throw new Exception("Not ready for application data yet");

}

}TLSとDTLSのSSLEngine.wrap()メソッドの違い

SSLEngine.wrap()メソッドは、TLSとは次のように異なります。

-

SSLEngineのTLS実装では、SSLEngine.wrap()の出力バッファに、1つ以上のTLSレコードが含まれます(TLSv1 BEAST暗号ブロック連鎖の脆弱性が原因)。 -

SSLEngineのDTLS実装では、すべてのDTLSレコードをマーシャリングしデータグラム層に個別に配信できるようにSSLEngine.wrap()の出力バッファに最大で1つのレコードが含まれます。

ノート:

SSLEngine.wrap()によって生成された各レコードは、SSLParameters.getMaximumPacketSize()で指定された最大パケット・サイズ制限に従っている必要があります。

DTLS接続での再送信の処理

信頼できる接続でのSSL/TLSでは、データは正しい順序で到着することが保証されており、再送信は不要です。ただし、DTLSの場合は、信頼できないメディアで機能することが多く、不足または遅延しているハンドシェーク・メッセージを再送信する必要があります。

SSLEngineクラスはトランスポートにまったく依存しない方法で動作し、アプリケーション層がすべての入出力を実行します。SSLEngineクラスは入出力を担当しないため、かわりにアプリケーションが、タイマーの提供、および再送信が必要なときのSSLEngineへの通知を担当します。アプリケーション層は、正しいタイムアウト値、およびタイムアウト・イベントをトリガーする時期を決定する必要があります。ハンドシェーク中にSSLEngineオブジェクトがHandshakeStatus.NEED_UNWRAP状態の場合、SSLEngine.wrap()の呼出しは、前のパケットが失われ、再送信する必要があることを意味します。そのような場合、SSLEngineクラスのDTLS実装は、必要に応じて前の必要なハンドシェーク・メッセージをラップしなおす役割を担います。

ノート:

DTLSエンジンでは、ハンドシェーク・メッセージのみを正しく交換する必要があります。アプリケーション・データは、タイマーを必要とせずにパケット損失に対応できます。アプリケーションでの再送信の処理

SSLEngine.unwrap()およびSSLEngine.wrap()は、アプリケーションで再送信を処理するために一緒に使用できます。

図8-5では、DTLSハンドシェークの再送信を処理する一般的なシナリオを示します。

図8-5 DTLSハンドシェークの再送信の状態のフロー

アプリケーションでのバッファ済ハンドシェーク・メッセージの処理

データグラム・トランスポートでは、信頼できる順次のデータ配信は必要なく、提供されません。ハンドシェーク・メッセージは、失われることや、並替えが必要なことがあります。DTLS実装では、前のすべてのメッセージを受け取る前に、今後の処理のためにハンドシェーク・メッセージをバッファする必要があることがあります。

SSLEngineのDTLS実装は、ハンドシェーク・メッセージを並べ替える役割を担います。ハンドシェーク・メッセージのバッファリングと並替えは、アプリケーションに対して透過的です。

ただし、アプリケーションは、HandshakeStatus.NEED_UNWRAP_AGAINステータスを管理する必要があります。このステータスは、次のSSLEngine.unwrap()操作にはリモート側からのその他のデータが必要ないことを示します。

図8-6では、HandshakeStatus.NEED_UNWRAP_AGAINの使用の一般的なシナリオを示します。

図8-6 NEED_UNWRAP_AGAINでのDTLSバッファ済ハンドシェークの状態マシン

ブロック・タスクの処理

ハンドシェーク時に、SSLEngineはブロックしたり処理に長い時間がかかったりするタスクに直面することがあります。たとえば、TrustManagerは、リモート証明書検証サービスに接続する必要があることがあります。またはKeyManagerは、クライアント認証の一環として使用する証明書を決定するようにユーザーに求める必要があることがあります。SSLEngineの非ブロック性を保持するため、エンジンはそれらのタスクに直面した場合にSSLEngineResult.HandshakeStatus.NEED_TASKを返します。このステータスを受け取ると、アプリケーションはSSLEngine.getDelegatedTask()を呼び出してタスクを取得し、その要件に適したスレッド・モデルを使用してタスクを処理すべきです。アプリケーションは、たとえばスレッド・プールからスレッドを入手してタスクを処理し、メイン・スレッドは他の入出力を処理できます。

次のコードは、新しく作成されたスレッドで各タスクを実行します。

if (res.getHandshakeStatus() == SSLEngineResult.HandshakeStatus.NEED_TASK) {

Runnable task;

while ((task = engine.getDelegatedTask()) != null) {

new Thread(task).start();

}

}

SSLEngineは、未処理のタスクすべてが完了するまで、将来のwrap()およびunwrap()呼出しをブロックします。

TLS/DTLS接続の停止

TLS/DTLS接続を正しい順序で停止するため、TLS/DTLSプロトコルではクローズ・メッセージを送信する必要があります。したがって、アプリケーションがTLS/DTLS接続を終了するときは、最初にSSLEngineからクローズ・メッセージを取得し、そのトランスポート・メカニズムを使用してピアに送信して、最後にトランスポート・メカニズムを停止する必要があります。例8-10に、これを示します。

SSLEngineを明示的に閉じるアプリケーションの他に、SSLEngineは、ピアによって(ハンドシェーク・データを処理している間のクローズ・メッセージの受取りによる)、またはアプリケーション・データやハンドシェーク・データを処理している間に、SSLExceptionをスローすることによって示される、エラーが発生しているSSLEngineによって閉じられることがあります。そのような場合、アプリケーションはSSLEngine.wrap()を呼び出してクローズメッセージを取得し、SSLEngine.isOutboundDone()がtrueを返すまで(例8-10に示すように)、またはSSLEngineResult.getStatus()がCLOSEDを返すまで、それをピアに送信する必要があります。

正常なシャットダウンに加え、クローズメッセージが交換される前にトランスポート・リンクを切断する非常シャットダウンもあります。前の例では、アプリケーションは非ブロックSocketChannelからの読取りを実行しようとすると-1またはIOExceptionを受け取り、非ブロックSocketChannelへの書込みを実行しようとするとIOExceptionを受け取ります。入力データの最後に達したら、engine.closeInbound()を呼び出して、SSLEngineによって、リモートのピアがTLS/DTLSの観点から正常に閉じたことを検証する必要があります。次に、アプリケーションが例8-10の手順を使用して正常な停止を試みる必要があります。SSLSocketと異なり、SSLEngineを使用するアプリケーションは、多くの状態移行、ステータスおよびプログラミングを処理する必要があります。SSLEngineの使用を表すサンプル・コードを参照してください。

例8-10 SSL/TLS/DTLS接続の停止のサンプル・コード

次のコード例では、TLS/DTLS接続の停止方法を示します。

// Indicate that application is done with engine

engine.closeOutbound();

while (!engine.isOutboundDone()) {

// Get close message

SSLEngineResult res = engine.wrap(empty, myNetData);

// Check res statuses

// Send close message to peer

while(myNetData.hasRemaining()) {

int num = socketChannel.write(myNetData);

if (num == 0) {

// no bytes written; try again later

}

myNetData().compact();

}

}

// Close transport

socketChannel.close();

SSLSessionとExtendedSSLSession

javax.net.ssl.SSLSessionインタフェースは、SSLSocketまたはSSLEngine接続の2つのピアの間でネゴシエーションされたセキュリティ・コンテキストを表します。一度確立されたセッションは、同じ2つのピアの間で接続されるそのあとのSSLSocketまたはSSLEngineオブジェクトによっても共有できます。

場合によっては、ハンドシェーク中に取り決めたパラメータが、後のハンドシェークでトラストについて判断を下す際に必要になることもあります。たとえば、有効な署名アルゴリズムのリストによって、認証に使用できる証明書タイプが制限されることがあります。SSLSessionはハンドシェーク時に、SSLSocketまたはSSLEngineのgetHandshakeSession()を呼び出すことによって取得できます。TrustManagerまたはKeyManagerの実装により、getHandshakeSession()メソッドを使用して、それらが判断を下す際に役立つセッション・パラメータに関する情報を取得できます。

完全に初期化されたSSLSessionには暗号化方式群が含まれ、これは、リモート・ピアのネットワーク・アドレスに関する権限のないヒントと同様、セキュアなソケットの通信でも使用され、作成や最後の使用の時点などで、管理情報としても使用されます。セッションには、SSLSocketまたはSSLEngine接続による通信を暗号化して整合性を保証する暗号キーを作成するために使用される、ピア間でネゴシエーションされた共用マスターとなる秘密も含まれます。このマスターとなる秘密の値は、基盤となるセキュアなソケット実装のみに伝えられ、SSLSession APIによって公開されません。

ExtendedSSLSessionは、追加のセッション属性をサポートするようにSSLSessionインタフェースを拡張します。ExtendedSSLSessionクラスは、ローカル実装およびピアによってサポートされる署名アルゴリズムを記述するメソッドを追加します。ExtendedSSLSessionインスタンスで呼び出されるgetRequestedServerNames()メソッドは、要求されたServer Name Indication (SNI)拡張でSNIServerNameオブジェクトのリストを取得するために使用されます。サーバーは、要求されたサーバー名を使用して、適切な認証証明書の選択やセキュリティ・ポリシーのその他の側面をガイドする必要があります。クライアントは、要求されたサーバー名を使用して、ピアの識別情報のエンドポイントの識別やセキュリティ・ポリシーのその他の側面をガイドする必要があります。

SSLSessionでのgetPacketBufferSize()およびgetApplicationBufferSize()メソッドの呼出しは、SSLEngineによって使用される適切なバッファ・サイズを決定するために使用します。

ノート:

TLSプロトコルは、実装が最大16Kバイト(KB)のプレーン・テキストを含むパケットを生成することを指定します。ただし、一部の実装はこの指定に違反し、32Kバイトまでの大きいレコードを生成します。SSLEngine.unwrap()コードが大きいインバウンド・パケットを検出した場合、SSLSessionから返されるバッファ・サイズは動的に更新されます。アプリケーションは常に、必要に応じてBUFFER_OVERFLOWおよびBUFFER_UNDERFLOWのステータスをチェックして、対応するバッファを拡大するべきです。SSLEngineの操作のステータスについてを参照してください。SunJSSE初値に標準に準拠した16Kバイトのレコードを送信し、32Kバイトの着信レコードを許可します。回避策については、「JSSEのカスタマイズ」のシステム・プロパティjsse.SSLEngine.acceptLargeFragmentsを参照してください。

HttpsURLConnectionクラス

javax.net.ssl.HttpsURLConnectionはjava.net.HttpURLConnectionクラスを拡張し、HTTPS固有の機能のサポートを追加します。

HTTPSプロトコルはHTTPプロトコルに似ていますが、データを要求または受信する前に、まずTLSソケットを利用してセキュアなチャネルを確立してピアの識別情報を検証します(「符号化方式の選択とリモート・エンティティの検証」を参照)。javax.net.ssl.HttpsURLConnectionはjava.net.HttpURLConnectionクラスを拡張し、HTTPS固有の機能のサポートを追加します。HTTPS URLの構築方法と使用方法の詳細は、java.net.URL、java.net.URLConnection、java.net.HttpURLConnectionおよびjavax.net.ssl.HttpsURLConnectionクラスを参照してください。

HttpsURLConnectionインスタンスを取得する際、URLConnection.connect()メソッドを使用して実際にネットワーク接続を開始する前に、複数のHTTPおよびHTTPSパラメータを構成できます。これらについては、次を参照してください。

割当て済のSSLSocketFactoryの設定

状況によっては、HttpsURLConnectionのインスタンスによって使用されるSSLSocketFactoryを指定した方がよい場合があります。たとえば、デフォルト実装ではサポートされないプロキシ・タイプを使用してトンネリングを行いたいと考える場合があります。新しいSSLSocketFactoryは、すでに必要なトンネリングの完了したソケットを返すことができます。このため、HttpsURLConnectionは追加のプロキシを使用できます。

HttpsURLConnectionクラスには、ロード時に割り当てられたデフォルトのSSLSocketFactoryがあります(これはSSLSocketFactory.getDefault()メソッドによって返されるファクトリです)。以降、HttpsURLConnectionのインスタンスは、staticメソッドHttpsURLConnection.setDefaultSSLSocketFactoryによってクラスに新しいデフォルトのSSLSocketFactoryが割り当てられるまで、現在のデフォルトのSSLSocketFactoryを継承します。HttpsURLConnectionのインスタンスが作成された後、setSSLSocketFactory()メソッドへの呼出しにより、このインスタンス上の継承されたSSLSocketFactoryをオーバーライドできます。

ノート:

デフォルトのstaticSSLSocketFactoryの変更はHttpsURLConnectionの既存のインスタンスに影響しません。既存のインスタンスを変更するには、setSSLSocketFactory()メソッドの呼出しが必要です。

getSSLSocketFactory()メソッドまたはgetDefaultSSLSocketFactory()メソッドを呼び出すことにより、インスタンスごと、またはクラスごとにSSLSocketFactoryを取得できます。

割当て済のHostnameVerifierの設定

URLのホスト名がTLSハンドシェークの一部として受け取ったクレデンシャル内のホスト名と一致しない場合、URL不正行為が発生した可能性があります。実装で、十分な確信を持ってホスト名の一致を判断できない場合、TLS実装で、インスタンスの割当て済HostnameVerifierのコールバックを実行して、より詳しいチェックを行います。ホスト名ベリファイアは、ホスト名パターン・マッチングを実行したり、対話型のダイアログ・ボックスを表示したりなど、判定を下すために必要なあらゆるステップを取ることができます。ホスト名ベリファイアによる検証に失敗した場合は、接続が切断されます。ホスト名の検証に関する詳細については、RFC 2818: HTTP over TLSを参照してください。

setHostnameVerifier()メソッドおよびsetDefaultHostnameVerifier()メソッドの動作は、インスタンスごと、またはクラスごとにHostnameVerifierオブジェクトが割り当てられ、現在の値がgetHostnameVerifier()メソッドまたはgetDefaultHostnameVerifier()メソッドの呼出しによって取得できる点で、setSSLSocketFactory()メソッドおよびsetDefaultSSLSocketFactory()メソッドと似ています。

サポート・クラスとインタフェース

このセクションのクラスとインタフェースは、SSLSocketFactory、SSLServerSocketFactoryおよびSSLEngineオブジェクトを作成するために使用されるSSLContextオブジェクトの作成と初期化をサポートするために提供されます。サポート・クラスとインタフェースはjavax.net.sslパッケージに含まれています。

この項で説明する3つのクラス(SSLContextクラス、KeyManagerFactoryクラスおよびTrustManagerFactoryクラス)はエンジン・クラスです。エンジン・クラスとは、特定のアルゴリズムのAPIクラス(SSLContextの場合はプロトコル)です。その実装では1つまたは複数の暗号化サービス・プロバイダ(プロバイダ)パッケージで提供されることがあります。JCAの設計の原則およびエンジン・クラスとアルゴリズムを参照してください。

JSSEに標準で付属するSunJSSEプロバイダは、SSLContext、KeyManagerFactoryおよびTrustManagerFactory実装を提供し、標準のjava.security APIではエンジン・クラスの実装も提供します。表8-1では、SunJSSEによって提供される実装をリストします。

表8-1 SunJSSEによって提供される実装

| 実装されるエンジン・クラス | アルゴリズムまたはプロトコル |

|---|---|

KeyStore |

PKCS12 |

KeyManagerFactory |

PKIX、SunX509 |

TrustManagerFactory |

PKIX (X509またはSunPKIX)、SunX509 |

SSLContext |

SSLv3<a id="fn_1" name="fn_1" href="#fn_1" onclick='footdisplay(1, "Starting with JDK 8u31, the SSLv3 protocol (Secure Socket Layer) has been deactivated and is not available by default. See the java.security.Security property jdk.tls.disabledAlgorithms in the |

脚注1 JDK 8u31リリース以降、SSLv3プロトコル(Secure Socket Layer)は無効になっており、デフォルトでは使用できません。<java_home>/conf/security/java.securityファイルのjava.security.Securityプロパティjdk.tls.disabledAlgorithmsを参照してください。SSLv3が絶対に必要な場合は、java.securityファイルのjdk.tls.disabledAlgorithmsプロパティからSSLv3を削除するか、JSSEが初期化される前にこのセキュリティ・プロパティを動的に設定すれば、プロトコルを再度アクティブにできます。

SSLContextクラス

javax.net.ssl.SSLContextクラスは、セキュアなソケット・プロトコルの実装のエンジン・クラスです。このクラスのインスタンスは、SSLSocket、SSLServerSocketおよびSSLEngineのファクトリの役目を果たします。SSLContextオブジェクトは、そのコンテキストの下で作成されたすべてのオブジェクトで共有される状態情報をすべて保持します。たとえば、セッションの状態は、ソケット・ファクトリにより作成され、コンテキストにより提供されたソケットによってハンドシェーク・プロトコルが取り決められると、SSLContextと関連付けられます。キャッシュに書き込まれたこれらのセッションは、同じコンテキストで作成された別のソケットで再利用したり共有することができます。

各インスタンスは、認証の実行に必要なキー、証明書チェーン、および信頼されたルートCA証明書を使ってinitメソッドで構成されます。この構成は、キーとトラスト・マネージャの形で提供されます。これらのマネージャは認証をサポートし、コンテキストによってサポートされる暗号群のキー合意を提供します。

現在は、X.509ベースのマネージャだけがサポートされています。

SSLContextクラスの取得と初期化

SSLContextクラスは、SSLSocketFactoryクラスまたはSSLServerSocketFactoryクラスを作成するために使用されます。

SSLContextを取得して初期化するには、次の2つの方法があります。

- 最も簡単な方法は、

SSLSocketFactoryまたはSSLServerSocketFactoryクラスでSSLContext.getDefaultstaticメソッドを呼び出すことです。このメソッドは、デフォルトのKeyManager、TrustManagerおよびSecureRandom(セキュアな乱数ジェネレータ)を使用してデフォルトのSSLContextを作成します。デフォルトのKeyManagerFactoryおよびTrustManagerFactoryを使用すると、KeyManagerおよびTrustManagerがそれぞれ作成されます。使用するキー・データは、「デフォルトのキーストアとトラストストア、ストア・タイプ、およびストア・パスワードのカスタマイズ」で説明するシステム・プロパティで指定されるデフォルトのキーストアおよびトラストストアにあります。 - 作成したコンテキストの動作を呼出し側で最も厳密に制御できるようにする方法は、

SSLContextクラスでstaticメソッドSSLContext.getDefaultを呼び出してから、そのインスタンスの適切なinit()メソッドを呼び出してコンテキストを初期化することです。init()メソッドの1つのバリアントは、KeyManagerオブジェクトの配列、TrustManagerオブジェクトの配列、およびSecureRandomオブジェクトの3つの引数を取ります。適切なインタフェースを実装するか、実装を生成するKeyManagerFactoryクラスとTrustManagerFactoryクラスを使用して、KeyManagerオブジェクトとTrustManagerオブジェクトが作成されます。その後、KeyManagerFactoryとTrustManagerFactoryを、TrustManagerFactoryまたはKeyManagerFactoryクラスのinit()メソッドへの引数として渡されたKeyStoreに含まれるキー・データでそれぞれ初期化できます。最後に、TrustManagerFactoryのgetTrustManagers()メソッドとKeyManagerFactoryのgetKeyManagers()メソッドを呼び出して、トラスト・データまたはキー・データの型ごとに1つずつトラスト・マネージャまたはキー・マネージャの配列を取得できます。

TLS接続が確立されると、SSLSessionが作成され、これには設定した識別情報、使用する暗号化方式群などの様々な情報が含まれます。次にSSLSessionを使用して、2つのエンティティ間の進行中の関係と状態情報が記述されます。各TLS接続には、一度に1つのセッションが含まれますが、そのセッションがエンティティ間の接続に、同時に、または連続して何度も使用されることがあります。

SSLContextオブジェクトの作成

他のJCAプロバイダ・ベースのエンジン・クラスと同様に、SSLContextオブジェクトは、SSLContextクラスのgetInstance()ファクトリ・メソッドを使用して作成されます。このようなstaticメソッドは、最低限要求されたセキュアなソケット・プロトコルを実装するインスタンスを返します。返されるインスタンスはその他のプロトコルも実装できます。たとえば、getInstance("TLSv1")はTLSv1、TLSv1.1およびTLSv1.2を実装するインスタンスを返すことができます。getSupportedProtocols()メソッドは、このコンテキストからSSLSocket、SSLServerSocketまたはSSLEngineが作成されたときに、サポート対象のプロトコルのリストを返します。実際のSSL接続でどのプロトコルを有効にするかは、setEnabledProtocols(String[] protocols)メソッドを使用して制御できます。

ノート:

SSLSocketFactory.getDefault()メソッドを呼び出すと、SSLContextオブジェクトが自動的に作成され、初期化され、SSLSocketFactoryクラスに静的に割り当てられます。したがって、デフォルト動作をオーバーライドする場合を除き、SSLContextオブジェクトを直接作成したり初期化したりする必要はありません。

getInstance()ファクトリ・メソッドを呼び出してSSLContextオブジェクトを作成するには、プロトコル名を指定する必要があります。または、要求されたプロトコルの実装を提供するプロバイダを次のように指定することもできます。

public static SSLContext getInstance(String protocol);public static SSLContext getInstance(String protocol, String provider);public static SSLContext getInstance(String protocol, Provider provider);

プロトコル名のみを指定すると、システムは、要求されたプロトコルの実装がその環境で利用できるかどうかを判断します。複数の実装がある場合、より望ましいものがあるかどうかを判断します。

プロトコル名とプロバイダの両方を指定すると、システムは、要求されたプロトコルの実装が要求されたプロバイダにあるかどうかを判断します。実装がない場合は、例外がスローされます。

プロトコルは、希望するセキュアなソケット・プロトコルを記述する文字列(TLSなど)です。SSLContextオブジェクトの一般的なプロトコル名は、Javaセキュリティ標準アルゴリズム名で定義されています。

SSLContextは次のように取得できます。

SSLContext sc = SSLContext.getInstance("TLS");

新しく作成されたSSLContextは、initメソッドを呼び出すことによって初期化すべきです。

public void init(KeyManager[] km, TrustManager[] tm, SecureRandom random);

KeyManager[]パラメータがnullの場合、このコンテキストには空のKeyManagerが定義されます。TrustManager[]パラメータがnullの場合、インストールされたセキュリティ・プロバイダは、TrustManagerFactoryクラスの最も優先度の高い実装で検索され(TrustManagerFactoryクラスを参照)、そこから適切なTrustManagerが取得されます。同様に、SecureRandomパラメータもNULLにできます。その場合、デフォルト実装が使用されます。

内部のデフォルト・コンテキストが使用される場合(SSLContextはSSLSocketFactory.getDefault()またはSSLServerSocketFactory.getDefault()によって作成されるなど)、デフォルトのKeyManagerとTrustManagerが作成されます。また、デフォルトのSecureRandom実装も選択されます。

TrustManagerインタフェース

TrustManagerは、提示された認証クレデンシャルの信頼性を判定します。信頼できないクレデンシャルの場合、接続は切断されます。セキュアなソケット・ピアのリモート識別情報を認証するには、1つまたは複数のTrustManagerオブジェクトでSSLContextオブジェクトを初期化する必要があります。サポートされる認証メカニズムのそれぞれに対し、TrustManagerを1つずつ渡す必要があります。SSLContextの初期化にnullが渡されると、自動的にトラスト・マネージャが作成されます。通常、単一のトラスト・マネージャは、X.509公開キー証明書(X509TrustManagerなど)に基づく認証をサポートしています。セキュアなソケット実装には、共有の秘密キー、Kerberos、またはほかのメカニズムに基づく認証をサポートするものもあります。

TrustManagerオブジェクトはTrustManagerFactoryによって、またはインタフェースの具体的な実装を提供することによって作成されます。

TrustManagerFactoryクラス

javax.net.ssl.TrustManagerFactoryはプロバイダ・ベースのサービスのエンジン・クラスで、1つまたは複数の型のTrustManagerオブジェクトのファクトリとして動作します。これはプロバイダ・ベースなので、追加のファクトリを実装して構成し、より高度なサービスを提供したり、インストール固有の認証ポリシーを実装する追加または代替のトラスト・マネージャを提供できます。

TrustManagerFactoryの作成

このクラスのインスタンスはSSLContextと同様の方法で作成しますが、getInstanceメソッドにプロトコル名ではなくアルゴリズム名の文字列を渡す点が異なります。

TrustManagerFactory tmf = TrustManagerFactory.getInstance(String algorithm);

TrustManagerFactory tmf = TrustManagerFactory.getInstance(String algorithm, String provider);

TrustManagerFactory tmf = TrustManagerFactory.getInstance(String algorithm, Provider provider);

呼出しの例を次に示します。

TrustManagerFactory tmf = TrustManagerFactory.getInstance("PKIX", "SunJSSE");

前の呼出しは、SunJSSEプロバイダのPKIXトラスト・マネージャ・ファクトリのインスタンスを作成します。このファクトリを使用して、X.509 PKIXベースの証明書パス妥当性検査を実行するトラスト・マネージャを作成できます。

SSLContextを初期化する場合は、トラスト・マネージャ・ファクトリから作成したトラスト・マネージャを使用するか、CertPath APIなどを使用して独自のトラスト・マネージャを記述できます。Java PKIプログラマーズ・ガイドを参照してください。X509TrustManagerインタフェースを使用してトラスト・マネージャを実装する場合は、トラスト・マネージャ・ファクトリを使用する必要はありません。

新しく作成されたファクトリは、init()メソッドの1つを呼び出すことによって初期化してください。

public void init(KeyStore ks);

public void init(ManagerFactoryParameters spec);

使用するTrustManagerFactoryに適したinit()メソッドを呼び出します。不明な場合は、プロバイダのベンダーに問い合わせてください。

SunX509 TrustManagerFactoryなど、SunJSSEプロバイダが提供するファクトリは多数ありますが、TrustManagerFactoryを初期化するために必要な情報はKeyStoreのみであるため、最初にinitメソッドを呼び出すのが適切です。TrustManagerFactoryはKeyStoreに、認証チェック中に信頼すべきリモート証明書の情報を問い合わせます。

プロバイダでは、KeyStore以外の初期化パラメータを必要とすることがあります。そのプロバイダのユーザーは、プロバイダによる定義に従って、適切なManagerFactoryParametersの実装を渡すことが期待されます。そのあと、プロバイダはManagerFactoryParameters実装の特定のメソッドを呼び出し、必要な情報を取得できます。

たとえば、TrustManagerFactoryプロバイダが、そのプロバイダを使用するアプリケーションからの初期化パラメータB、RおよびSを必要としているとします。KeyStore以外の初期化パラメータを必要とするすべてのプロバイダと同様に、プロバイダはアプリケーションがManagerFactoryParametersの特定のサブインタフェースを実装するクラスのインスタンスを提供することを必要とします。たとえば、プロバイダは呼出し側のアプリケーションがMyTrustManagerFactoryParamsのインスタンスを実装して作成し、2つ目のinit()メソッドに渡すことを必要としているとします。次の例に、MyTrustManagerFactoryParamsがどのように見えるかを示します。

public interface MyTrustManagerFactoryParams extends ManagerFactoryParameters {

public boolean getBValue();

public float getRValue();

public String getSValue();

}

一部のトラスト・マネージャでは、KeyStoreオブジェクトやその他のパラメータで明示的に初期化されなくても、信頼性を判定できます。たとえば、LDAP経由でローカル・ディレクトリ・サービスのトラスト・データにアクセスしたり、オンラインの証明書ステータスチェックサーバーをリモートで使用したり、または標準のローカル位置からデフォルトのトラスト・データにアクセスすることもできます。

TrustManagerFactoryオブジェクトの証明書の失効日の確認

メソッドfilterTrustAnchorsは、信頼できるアンカーのセットをフィルタし、指定した日付までに証明書が失効するものを削除してから、このセットでTrustManagerFactoryオブジェクトを初期化します。

public static void filterTrustAnchors (

String truststore, String password, String validityDate)

throws FileNotFoundException, KeyStoreException, IOException,

ParseException, NoSuchAlgorithmException,

InvalidAlgorithmParameterException, CertificateException,

KeyManagementException {

FileInputStream is = new FileInputStream(truststore);

KeyStore keystore = KeyStore.getInstance(KeyStore.getDefaultType());

keystore.load(is, password.toCharArray());

PKIXParameters params = new PKIXParameters(keystore);

// Obtain CA root certificates

Set<TrustAnchor> myTrustAnchors = params.getTrustAnchors();

// Create new set of CA certificates that are still valid for

// specified date

Set<TrustAnchor> validTrustAnchors =

myTrustAnchors.stream().filter(

ta -> {

try {

ta.getTrustedCert().checkValidity(

DateFormat.getDateInstance().parse(validityDate));

} catch (CertificateException | ParseException e) {

return false;

}

return true; }).collect(Collectors.toSet());

// Create PKIXBuilderParameters parameters

PKIXBuilderParameters pkixParams =

new PKIXBuilderParameters(validTrustAnchors, new X509CertSelector());

// Wrap PKIX parameters as trust manager parameters

ManagerFactoryParameters trustParams =

new CertPathTrustManagerParameters(pkixParams);

// Create TrustManagerFactory for PKIX-compliant trust managers

TrustManagerFactory factory = TrustManagerFactory.getInstance("PKIX");

// Pass parameters to factory to be passed to CertPath implementation

factory.init(trustParams);

// Use factory

SSLContext ctx = SSLContext.getInstance("TLS");

ctx.init(null, factory.getTrustManagers(), null);

}PKIX TrustManagerのサポート

デフォルトのトラスト・マネージャのアルゴリズムは「PKIX」です。これは、java.securityファイルのssl.TrustManagerFactory.algorithmプロパティを編集することによって変更できます。

PKIXトラスト・マネージャ・ファクトリでは、インストールされたセキュリティ・プロバイダのCertPath PKIX実装(「PKIプログラマーズ・ガイドの概要」を参照)を使用します。トラスト・マネージャ・ファクトリを初期化するには、通常のinit(KeyStores)メソッドを使用するか、CertPathTrustManagerParametersクラスを使用して、CertPathパラメータをPKIXトラスト・マネージャに渡します。

例8-11では、トラスト・マネージャを取得して特定のLDAP証明書ストアを使用する方法と、失効チェックを有効にする方法を示します。

TrustManagerFactory.init(KeyStore)メソッドが使用される場合は、失効チェックが無効にされる点を除いて、デフォルトのPKIXパラメータが使用されます。有効にするには、com.sun.net.ssl.checkRevocationシステム・プロパティをtrueに設定します。この設定では、CertPath実装自身が失効情報を見つけられる必要があります。プロバイダのPKIX実装では多くの場合にこの動作を実行できますが、システム・プロパティcom.sun.security.enableCRLDPをtrueに設定する必要があります。TrustManagerFactory.init(ManagerFactoryParameters)メソッドではデフォルトで失効チェックが有効になっているということに注意してください。

PKIXクラスおよびCertPathクラスを参照してください。

例8-11 LDAP証明書を使用して失効チェックを有効にするサンプル・コード

次の例に、トラスト・マネージャを取得して特定のLDAP証明書ストアを使用する方法と、失効チェックを有効にする方法を示します。

import javax.net.ssl.*;

import java.security.cert.*;

import java.security.KeyStore;

import java.io.FileInputStream;

...

// Obtain Keystore password

char[] pass = System.console().readPassword("Password: ");

// Create PKIX parameters

KeyStore anchors = KeyStore.getInstance("JKS");

anchors.load(new FileInputStream(anchorsFile, pass));

PKIXBuilderParameters pkixParams = new PKIXBuilderParameters(anchors, new X509CertSelector());

// Specify LDAP certificate store to use

LDAPCertStoreParameters lcsp = new LDAPCertStoreParameters("ldap.imc.org", 389);

pkixParams.addCertStore(CertStore.getInstance("LDAP", lcsp));

// Specify that revocation checking is to be enabled

pkixParams.setRevocationEnabled(true);

// Wrap PKIX parameters as trust manager parameters

ManagerFactoryParameters trustParams = new CertPathTrustManagerParameters(pkixParams);

// Create TrustManagerFactory for PKIX-compliant trust managers

TrustManagerFactory factory = TrustManagerFactory.getInstance("PKIX");

// Pass parameters to factory to be passed to CertPath implementation

factory.init(trustParams);

// Use factory

SSLContext ctx = SSLContext.getInstance("TLS");

ctx.init(null, factory.getTrustManagers(), null);

X509TrustManagerインタフェース

javax.net.ssl.X509TrustManagerインタフェースは、汎用のTrustManagerインタフェースを拡張したものです。X. 509ベースの認証を使用する場合、トラスト・マネージャによって実装される必要があります。

JSSEを使用したリモート・ソケット・ピアのX.509認証をサポートするには、このインタフェースのインスタンスをSSLContextオブジェクトのinitメソッドに渡す必要があります。

X509TrustManagerの作成

このインタフェースは、ユーザーが直接実装することも、SunJSSEプロバイダによって提供されているものなど、プロバイダ・ベースのTrustManagerFactoryから取得することもできます。また、独自のインタフェースを実装して、ファクトリで生成されたトラスト・マネージャに委譲することもできます。たとえば、結果の信頼性の判定をフィルタし、グラフィカル・ユーザー・インタフェースからエンド・ユーザーに問い合わせる場合に、これを実行できます。

nullのKeyStoreパラメータがSunJSSEのPKIXまたはSunX509 TrustManagerFactoryに渡された場合、ファクトリは次のプロセスを使用してトラスト・データを検索します。

-

javax.net.ssl.trustStoreプロパティが定義されている場合、TrustManagerFactoryは、このシステム・プロパティで指定されたファイル名を使用してファイルを検索し、KeyStoreパラメータにそのファイルを使用しようとします。javax.net.ssl.trustStorePasswordシステム・プロパティも定義されている場合は、ファイルを開く前に、その値を使用してトラストストアのデータの整合性をチェックします。javax.net.ssl.trustStoreプロパティが定義されているが、指定したファイルが存在しない場合、空のキーストアを使用するデフォルトのTrustManagerが作成されます。 javax.net.ssl.trustStoreシステム・プロパティが指定されていない場合:- java-home

/lib/security/jssecacertsファイルが存在すれば、そのファイルが使用されます。 - java-home

/lib/security/cacertsファイルが存在すれば、そのファイルが使用されます。 - これらのどちらのファイルも存在しない場合、TLS暗号化方式群が匿名であり、認証を行わないので、トラストストアは必要ありません。

- java-home

java-homeが何を示すかについては、用語と定義を参照してください。

ファクトリは、cacertsファイルをチェックする前に、javax.net.ssl.trustStoreセキュリティ・プロパティによって指定されたファイルまたはjssecacertsファイルを検索します。そのため、コード署名の目的で、cacerts内に存在するものとは別に、JSSE固有の一連の信頼されたルート証明書を提供できます。

独自のX509TrustManagerの作成

指定したX509TrustManagerの動作が状況に適していない場合は、独自のTrustManagerFactoryを作成して登録するか、X509TrustManagerインタフェースを直接実装して、独自のX509TrustManagerを作成できます。

例8-12では、デフォルトのX509TrustManagerが失敗した場合に代替の認証ロジックを提供することによってデフォルトのSunJSSE X509TrustManagerの動作を拡張する、MyX509TrustManagerクラスを示します。

このようなトラスト・マネージャを作成できたら、次の例のように、init()メソッドを使用して、これをSSLContextに割り当てます。以降、このSSLContextから作成されたSocketFactoriesは、ユーザー独自のTrustManagerを使用して信頼性を判定するようになります。

TrustManager[] myTMs = new TrustManager[] { new MyX509TrustManager() };

SSLContext ctx = SSLContext.getInstance("TLS");

ctx.init(null, myTMs, null);

例8-12 X509TrustManagerの作成のサンプル・コード

次のコード例では、デフォルトのX509TrustManagerが失敗した場合に代替の認証ロジックを提供することによってデフォルトのSunJSSE X509TrustManagerの動作を拡張する、MyX509TrustManagerクラスを示します。

class MyX509TrustManager implements X509TrustManager {

/*

* The default PKIX X509TrustManager9. Decisions are delegated

* to it, and a fall back to the logic in this class is performed

* if the default X509TrustManager does not trust it.

*/

X509TrustManager pkixTrustManager;

MyX509TrustManager() throws Exception {

// create a "default" JSSE X509TrustManager.

KeyStore ks = KeyStore.getInstance("JKS");

ks.load(new FileInputStream("trustedCerts"), "passphrase".toCharArray());

TrustManagerFactory tmf = TrustManagerFactory.getInstance("PKIX");

tmf.init(ks);

TrustManager tms [] = tmf.getTrustManagers();

/*

* Iterate over the returned trust managers, looking

* for an instance of X509TrustManager. If found,

* use that as the default trust manager.

*/

for (int i = 0; i < tms.length; i++) {

if (tms[i] instanceof X509TrustManager) {

pkixTrustManager = (X509TrustManager) tms[i];

return;

}

}

/*

* Find some other way to initialize, or else the

* constructor fails.

*/

throw new Exception("Couldn't initialize");

}

/*

* Delegate to the default trust manager.

*/

public void checkClientTrusted(X509Certificate[] chain, String authType)

throws CertificateException {

try {

pkixTrustManager.checkClientTrusted(chain, authType);

} catch (CertificateException excep) {

// do any special handling here, or rethrow exception.

}

}

/*

* Delegate to the default trust manager.

*/

public void checkServerTrusted(X509Certificate[] chain, String authType)

throws CertificateException {

try {

pkixTrustManager.checkServerTrusted(chain, authType);

} catch (CertificateException excep) {

/*

* Possibly pop up a dialog box asking whether to trust the

* cert chain.

*/

}

}

/*

* Merely pass this through.

*/

public X509Certificate[] getAcceptedIssuers() {

return pkixTrustManager.getAcceptedIssuers();

}

}

keyStoreの動的更新

MyX509TrustManagerを拡張して、キーストアの動的更新処理を行うことができます。checkClientTrustedまたはcheckServerTrustedのテストに失敗し、信頼できる証明書チェーンを確立できなかった場合、キーストアに対して、要求された信頼できる証明書を追加できます。更新されたキーストアを使用して初期化されたTrustManagerFactoryから新しいpkixTrustManagerを作成する必要があります。以前に初期化したSSLContextを使って新しい接続を確立すると、信頼性の判定を行うときに、新しく追加された証明書が使用されます。

X509ExtendedTrustManagerクラス

X509ExtendedTrustManagerクラスはX509TrustManagerインタフェースの抽象実装です。これは、接続を考慮したトラスト管理のためのメソッドを追加します。さらに、TLSレイヤーでのエンド・ポイントの検証を可能にします。

TLS 1.2以降では、クライアントとサーバーの両方が、受け入れるハッシュ・アルゴリズムと署名アルゴリズムを指定できます。リモート側を認証するには、認証の決定が、X509証明書と、ローカルで受け入れられるハッシュ・アルゴリズムおよび署名アルゴリズムの両方に基づいていることが必要です。ローカルで受け入れられるハッシュ・アルゴリズムおよび署名アルゴリズムはExtendedSSLSession.getLocalSupportedSignatureAlgorithms()メソッドを使用して取得できます。

ExtendedSSLSessionオブジェクトは、SSLSocket.getHandshakeSession()メソッドまたはSSLEngine.getHandshakeSession()メソッドを呼び出すことによって取得できます。

X509TrustManagerインタフェースは、接続を考慮しません。SSLSocketまたはSSLEngineセッション・プロパティにアクセスする方法を提供しません。

X509ExtendedTrustManagerクラスはTLS 1.2以降のサポート以外に、アルゴリズムの制約とSSLレイヤーのホスト名の検証もサポートします。JSSEプロバイダおよびトラスト・マネージャの実装については、レガシーのX509TrustManagerインタフェースよりもX509ExtendedTrustManagerクラスの方が強く推奨されます。

X509ExtendedTrustManagerの作成

X509ExtendedTrustManagerサブクラスを自分自身で作成するか(概略は次のセクションに記載)、プロバイダ・ベースのTrustManagerFactoryから取得できます(SunJSSEプロバイダによって提供されるものなど)。Java SE 7では、PKIXまたはSunX509 TrustManagerFactoryはX509ExtendedTrustManagerインスタンスを返します。

独自のX509ExtendedTrustManagerの作成

このセクションでは、X509TrustManagerについて記載されているのとほぼ同じ方法でサブクラスX509ExtendedTrustManagerを作成する方法を示します。

例8-13では、PKIX TrustManagerFactoryを使用して、信頼性についての判定を下すために使用するデフォルトのX509ExtendedTrustManagerを見つけるクラスの作成方法を示します。

例8-13 PKIX TrustManagerFactoryの作成のサンプル・コード

次のコード例では、PKIX TrustManagerFactoryを使用して、信頼性についての判定を下すために使用するデフォルトのX509ExtendedTrustManagerを見つけるクラスの作成方法を示します。なんらかの理由でデフォルトのトラスト・マネージャに障害が発生した場合、サブクラスは他の動作を追加できます。このサンプルでは、これらの場所はcatch節内のコメントによって示されています。

import java.io.*;

import java.net.*;

import java.security.*;

import java.security.cert.*;

import javax.net.ssl.*;

public class MyX509ExtendedTrustManager extends X509ExtendedTrustManager {

/*

* The default PKIX X509ExtendedTrustManager. Decisions are

* delegated to it, and a fall back to the logic in this class is

* performed if the default X509ExtendedTrustManager does not

* trust it.

*/

X509ExtendedTrustManager pkixTrustManager;

MyX509ExtendedTrustManager() throws Exception {

// create a "default" JSSE X509ExtendedTrustManager.

KeyStore ks = KeyStore.getInstance("JKS");

ks.load(new FileInputStream("trustedCerts"), "passphrase".toCharArray());

TrustManagerFactory tmf = TrustManagerFactory.getInstance("PKIX");

tmf.init(ks);

TrustManager tms [] = tmf.getTrustManagers();

/*

* Iterate over the returned trust managers, looking

* for an instance of X509ExtendedTrustManager. If found,

* use that as the default trust manager.

*/

for (int i = 0; i < tms.length; i++) {

if (tms[i] instanceof X509ExtendedTrustManager) {

pkixTrustManager = (X509ExtendedTrustManager) tms[i];

return;

}

}

/*

* Find some other way to initialize, or else we have to fail the

* constructor.

*/

throw new Exception("Couldn't initialize");

}

/*

* Delegate to the default trust manager.

*/

public void checkClientTrusted(X509Certificate[] chain, String authType)

throws CertificateException {

try {

pkixTrustManager.checkClientTrusted(chain, authType);

} catch (CertificateException excep) {

// do any special handling here, or rethrow exception.

}

}

/*

* Delegate to the default trust manager.

*/

public void checkServerTrusted(X509Certificate[] chain, String authType)

throws CertificateException {

try {

pkixTrustManager.checkServerTrusted(chain, authType);

} catch (CertificateException excep) {

/*

* Possibly pop up a dialog box asking whether to trust the

* cert chain.

*/

}

}

/*

* Connection-sensitive verification.

*/

public void checkClientTrusted(X509Certificate[] chain, String authType, Socket socket)

throws CertificateException {

try {

pkixTrustManager.checkClientTrusted(chain, authType, socket);

} catch (CertificateException excep) {

// do any special handling here, or rethrow exception.

}

}

public void checkClientTrusted(X509Certificate[] chain, String authType, SSLEngine engine)

throws CertificateException {

try {

pkixTrustManager.checkClientTrusted(chain, authType, engine);

} catch (CertificateException excep) {

// do any special handling here, or rethrow exception.

}

}

public void checkServerTrusted(X509Certificate[] chain, String authType, Socket socket)

throws CertificateException {

try {

pkixTrustManager.checkServerTrusted(chain, authType, socket);

} catch (CertificateException excep) {

// do any special handling here, or rethrow exception.

}

}

public void checkServerTrusted(X509Certificate[] chain, String authType, SSLEngine engine)

throws CertificateException {

try {

pkixTrustManager.checkServerTrusted(chain, authType, engine);

} catch (CertificateException excep) {

// do any special handling here, or rethrow exception.

}

}

/*

* Merely pass this through.

*/

public X509Certificate[] getAcceptedIssuers() {

return pkixTrustManager.getAcceptedIssuers();

}

}

KeyManagerインタフェース

KeyManagerは、最終的にリモート・ホストに送信される認証クレデンシャルを選択します。自分自身(ローカルのセキュアなソケット・ピア)をリモート・ピアに対して認証させるには、1つまたは複数のKeyManagerオブジェクトでSSLContextオブジェクトを初期化する必要があります。サポートされる認証メカニズムごとに、KeyManagerを1つ渡す必要があります。SSLContextの初期化中にnullが渡されると、空のKeyManagerが作成されます。内部のデフォルト・コンテキストが使用される場合(SSLSocketFactory.getDefault()またはSSLServerSocketFactory.getDefault()によって作成されるSSLContextなど)は、デフォルトのKeyManagerが作成されます。デフォルトのキーストアとトラストストア、ストア・タイプおよびストア・パスワードのカスタマイズを参照してください。通常、単一のキー・マネージャは、X.509公開キー証明書に基づく認証をサポートしています。セキュアなソケット実装には、共有の秘密キー、Kerberos、またはほかのメカニズムに基づく認証をサポートするものもあります。

KeyManagerオブジェクトはKeyManagerFactoryによって、またはインタフェースの固定実装を提供することによって作成されます。

KeyManagerFactoryクラス

javax.net.ssl.KeyManagerFactoryクラスはプロバイダ・ベースのサービスのエンジン・クラスで、1つまたは複数の型のKeyManagerオブジェクトのファクトリとして動作します。SunJSSEプロバイダは、基本となるX.509キー・マネージャを返すことができるファクトリを実装します。これはプロバイダ・ベースであるため、追加のファクトリを実装し、構成することにより、追加の、または代替のキー・マネージャを提供できます。

KeyManagerFactoryの作成

このクラスのインスタンスはSSLContextと同様の方法で作成しますが、getInstanceメソッドにプロトコル名ではなくアルゴリズム名の文字列を渡す点が異なります。

KeyManagerFactory kmf = getInstance(String algorithm);

KeyManagerFactory kmf = getInstance(String algorithm, String provider);

KeyManagerFactory kmf = getInstance(String algorithm, Provider provider);

呼出しの例を次に示します。

KeyManagerFactory kmf = KeyManagerFactory.getInstance("SunX509", "SunJSSE");

前の呼出しでSunJSSEプロバイダのデフォルトのキー・マネージャ・ファクトリのインスタンスが作成され、これは、基本となるX.509ベースの認証キーを提供します。

新しく作成されたファクトリは、initメソッドの1つを呼び出すことによって初期化してください。

public void init(KeyStore ks, char[] password);

public void init(ManagerFactoryParameters spec);

使用するKeyManagerFactoryに適したinitメソッドを呼び出します。不明な場合は、プロバイダのベンダーに問い合わせてください。

SunX509 KeyManagerFactoryなど、SunJSSEプロバイダが提供するファクトリは多数ありますが、KeyManagerFactoryを初期化するために必要な情報はKeyStoreのみであるため、最初にinitメソッドを呼び出すのが適切です。KeyManagerFactoryはKeyStoreに、リモートのソケット・ピアを認証するために使用すべき秘密キー、および対応する公開キー証明書について問い合わせます。パスワード・パラメータは、KeyStoreのキーにアクセスするメソッドで使用するパスワードを指定します。KeyStoreのキーはすべて、同じパスワードで保護する必要があります。

プロバイダでは、KeyStoreとパスワード以外の初期化パラメータを必要とすることがあります。そのプロバイダのユーザーは、プロバイダによる定義に従って、適切なManagerFactoryParametersの実装を渡すことが期待されます。そのあと、プロバイダはManagerFactoryParameters実装の特定のメソッドを呼び出し、必要な情報を取得できます。

一部のファクトリでは、KeyStoreオブジェクトやその他のパラメータで初期化されなくても、認証データにアクセスできます。たとえば、Java認証・承認サービス(JAAS)などのログイン・メカニズムの一部としてキー・データにアクセスできる場合があります。

前に述べたように、SunJSSEプロバイダは、KeyStoreパラメータで初期化されている必要があるSunX509ファクトリをサポートします。

X509KeyManagerインタフェース

javax.net.ssl.X509KeyManagerインタフェースは、汎用のKeyManagerインタフェースを拡張したものです。X.509ベースの認証を行うキー・マネージャで実装します。JSSEを使用したリモート・ソケット・ピアのX.509認証をサポートするには、このインタフェースのインスタンスをSSLContextオブジェクトのinit()メソッドに渡す必要があります。

X509KeyManagerの作成

このインタフェースは、ユーザーが直接実装することも、SunJSSEプロバイダによって提供されているものなど、プロバイダ・ベースのKeyManagerFactoryから取得することもできます。また、独自のインタフェースを実装して、ファクトリで生成されたキー・マネージャに委譲することもできます。たとえば、結果のキーをフィルタし、グラフィカル・ユーザー・インタフェースを使用してエンド・ユーザーに問い合わせる場合に、これを実行できます。

独自のX509KeyManagerの作成

X509KeyManagerのデフォルトの動作が状況に適していない場合は、独自のX509TrustManagerの作成に示す同様の方法で独自のX509KeyManagerを作成できます。

X509ExtendedKeyManagerクラス

X509ExtendedKeyManager抽象クラスは、接続に固有のキーの選択が可能なX509KeyManagerインタフェースの実装です。これは、キーのタイプ、許可される発行者および現在のSSLEngineに基づいて、クライアントまたはサーバー用のキーの別名を選択する2つのメソッドを追加します。

public String chooseEngineClientAlias(String[] keyType, Principal[] issuers, SSLEngine engine)public String chooseEngineServerAlias(String keyType, Principal[] issuers, SSLEngine engine)

キー・マネージャがX509ExtendedKeyManagerクラスのインスタンスでない場合、SSLEngineクラスと連携して動作しません。

JSSEプロバイダおよびトラスト・マネージャの実装については、レガシーのX509KeyManagerインタフェースよりもX509ExtendedKeyManagerクラスの方が強く推奨されます。

TLS 1.2以降では、クライアントとサーバーの両方が、受け入れるハッシュ・アルゴリズムと署名アルゴリズムを指定できます。リモート側から要求される認証に合格するには、ローカルのキー選択の決定が、X509証明書と、リモート側で受け入れられるハッシュ・アルゴリズムおよび署名アルゴリズムの両方に基づいていることが必要です。リモート側で受け入れられるハッシュ・アルゴリズムおよび署名アルゴリズムはExtendedSSLSession.getPeerSupportedSignatureAlgorithms()メソッドを使用して取得できます。

独自のX509TrustManagerの作成に示す同様の方法で、独自のX509ExtendedKeyManagerサブクラスを作成できます。

サーバー側でのServer Name Indication (SNI)拡張のサポートにより、キー・マネージャはサーバー名をチェックし、それに従って適切なキーを選択できます。たとえば、キーストアに証明書付きのキー・エントリが3つあるとします。

cn=www.example.comcn=www.example.orgcn=www.example.net

ClientHelloメッセージで、SNI拡張のwww.example.netに接続するように要求する場合、サーバーはサブジェクトcn=www.example.netで証明書を選択できる必要があります。

二次サポート・クラスおよびインタフェース

二次サポート・クラスは、セキュアなソケットの作成、使用、および管理をサポートするJSSE APIの一部として提供されます。このクラスは、セキュアなソケット・アプリケーションでは、コア・クラスやサポート・クラスほどには使用されません。セカンダリ・サポート・クラスおよびインタフェースはjavax.net.sslおよびjavax.security.certパッケージに含まれています。

SSLParametersクラス

SSLParametersクラスは、SSL/TLS/DTLS接続に影響する次のパラメータをカプセル化します。

- TLS/DTLSハンドシェークで受け付けられる暗号化方式群のリスト

- 許可されるプロトコルのリスト

- TLS/DTLSハンドシェーク中のエンドポイント識別アルゴリズム

- サーバー名とサーバー名のマッチャ(Server Name Indication (SNI)拡張を参照)

- TLS/DTLSハンドシェークで使用される暗号化方式群の優先順位

- TLS/DTLSハンドシェーク中のアルゴリズム

- Server Name Indication (SNI)

- 最大ネットワーク・パケット・サイズ

- アルゴリズム制約、およびTLS//DTLSサーバーがクライアント認証を要求する必要があるか必要とするかどうか

次のメソッドを使用して、SSLSocketまたはSSLEngineの現在のSSLParametersを取得できます。

SSLSocket、SSLServerSocketおよびSSLEngine内のgetSSLParameters()SSLContext内のgetDefaultSSLParameters()およびgetSupportedSSLParamters()

SSLSocket、SSLServerSocketおよびSSLEngineのsetSSLParameters()メソッドで、SSLParametersを割り当てることができます。

SSLParameters.setServerNames()メソッドによって、サーバー名の表示を明示的に設定できます。クライアント・モードでのサーバー名の表示はエンドポイントの識別にも影響します。X509ExtendedTrustManagerの実装で、それはExtendedSSLSession.getRequestedServerNames()メソッドによって取得されたサーバー名の表示を使用します。例8-14を参照してください。

例8-14 Server Name Indicationを設定するサンプル・コード

この例では、サーバー名表示のホスト名(www.example.com)を使用して、エンド・エンティティのX.509証明書に提示されるピアのIDに対してエンドポイントを識別します。

SSLSocketFactory factory = ...

SSLSocket sslSocket = factory.createSocket("172.16.10.6", 443);

// SSLEngine sslEngine = sslContext.createSSLEngine("172.16.10.6", 443);

SNIHostName serverName = new SNIHostName("www.example.com");

List<SNIServerName> serverNames = new ArrayList<>(1);

serverNames.add(serverName);

SSLParameters params = sslSocket.getSSLParameters();

params.setServerNames(serverNames);

sslSocket.setSSLParameters(params);

// sslEngine.setSSLParameters(params);

SSLSessionContextインタフェース

javax.net.ssl.SSLSessionContextインタフェースは、1つのエンティティに関連付けられているSSLSessionオブジェクトのグループです。たとえば、多数のセッションに同時に参加するサーバーやクライアントに関連付けることができます。このインタフェースのメソッドを使用すると、コンテキストの全セッションを列挙したり、セッションIDで特定のセッションを検索したりできます。

SSLSessionContextは、オプションで、SSLSessionのgetSessionContext()メソッドを呼び出してSSLSessionから取得することもできます。一部の環境では、コンテキストが使用できないことがあり、その場合、getSessionContextメソッドはnullを返します。

SSLSessionBindingListenerインタフェース

javax.net.ssl.SSLSessionBindingListenerインタフェースは、SSLSessionからバインドまたはアンバインドされるときに通知を受けるオブジェクトによって実装されます。

SSLSessionBindingEventクラス

javax.net.ssl.SSLSessionBindingEventクラスは、SSLSession (「SSLSessionとExtendedSSLSession」を参照)からバインドまたはアンバインドされるときにSSLSessionBindingListener (「SSLSessionBindingListenerインタフェース」を参照)に伝えられるイベントを定義します。

HandShakeCompletedListenerインタフェース

javax.net.ssl.HandShakeCompletedListenerインタフェースは、指定のSSLSocket接続時にSSLプロトコル・ハンドシェークの完了通知を受け取る任意のクラスに実装されるインタフェースです。

HandShakeCompletedEventクラス

javax.net.ssl.HandShakeCompletedEventクラスは、指定のSSLSocket接続のSSLプロトコル・ハンドシェークの完了時にHandShakeCompletedListener (「HandShakeCompletedListenerインタフェース」を参照)に伝えられるイベントを定義します。

HostnameVerifierインタフェース

SSL/TLS実装の標準ホスト名検証ロジックが失敗した場合、実装は、このインタフェースを実装し、このHttpsURLConnectionインスタンスに割り当てられたクラスのverifyメソッドを呼び出します。コールバック・クラスは、指定のパラメータでホスト名が受け付け可能であると判断できる場合、接続を許可すべきであると報告します。応答が受け付けられない場合、接続は切断されます。例8-15を参照してください。

HostnameVerifierをHttpsURLConnectionに割り当てる方法の詳細は、HttpsURLConnectionを参照してください。

例8-15 HostnameVerifierインタフェース実装のサンプル・コード

次の例では、HostnameVerifierインタフェースを実装するクラスを示します。

public class MyHostnameVerifier implements HostnameVerifier {

public boolean verify(String hostname, SSLSession session) {

// pop up an interactive dialog box

// or insert additional matching logic

if (good_address) {

return true;

} else {

return false;

}

}

}

//...deleted...

HttpsURLConnection urlc = (HttpsURLConnection)

(new URL("https://www.example.com/")).openConnection();

urlc.setHostnameVerifier(new MyHostnameVerifier());

X509Certificateクラス

セキュアなソケット・プロトコルの多くは、X.509証明書という公開キー証明書を使って認証を行います。これは、TLSプロトコルのデフォルト認証メカニズムです。

java.security.cert.X509Certificate抽象クラスは、X.509証明書の属性にアクセスする標準的な方法を提供します。

ノート:

javax.security.cert.X509Certificateクラスは、以前のバージョン(1.0.xおよび1.1.x)のJSSEとの後方互換性のためにのみサポートされています。新しいアプリケーションでは、かわりにjava.security.cert.X509Certificateクラスを使用してください。

AlgorithmConstraintsインタフェース

java.security.AlgorithmConstraintsインタフェースは、許可される暗号化アルゴリズムを制御するために使用します。AlgorithmConstraintsは3つのpermits()メソッドを定義します。これらのメソッドは、ある暗号化関数について許可されるアルゴリズム名またはキーを指定します。暗号化関数は一連のCryptoPrimitiveで表現され、これはSTREAM_CIPHER、MESSAGE_DIGEST、SIGNATUREなどのフィールドを含む列挙です。

したがって、AlgorithmConstraints実装は、「このキーとこのアルゴリズムを暗号化操作の目的で使用できるのか」といった質問に答えることができます。

新しいsetAlgorithmConstraints()メソッドを使用して、AlgorithmConstraintsオブジェクトをSSLParametersオブジェクトと関連付けることができます。SSLParametersオブジェクトに対する現在のAlgorithmConstraintsオブジェクトは、getAlgorithmConstraints()メソッドを使用して取得します。

StandardConstantsクラス

StandardConstantsクラスは、JSSEでの標準の定数定義を表すために使用します。

StandardConstants.SNI_HOST_NAMEServer Name Indication (SNI)拡張でのドメイン・ネーム・サーバー(DNS)ホスト名を表し、SNIServerNameまたはSNIMatcherオブジェクトのインスタンス化時に使用できます。

SNIServerNameクラス

抽象SNIServerNameクラスのインスタンスはServer Name Indication (SNI)拡張のサーバー名を表します。それは、指定したサーバー名のタイプとエンコード値を使用してインスタンス化されます。

getType()およびgetEncoded()メソッドを使用して、サーバー名のタイプとエンコードされたサーバー名の値のコピーをそれぞれ返します。equals()メソッドは他のオブジェクトがこのサーバー名と「等しい」かどうかをチェックするために使用できます。hashCode()メソッドはこのサーバー名のハッシュ・コード値を返します。サーバー名(サーバー名のタイプとエンコードされたサーバー名の値)の文字列表現を取得するには、toString()メソッドを使用します。

SNIMatcherクラス

抽象SNIMatcherクラスのインスタンスはSNIServerNameオブジェクトの一致操作を実行します。サーバーはServer Name Indication (SNI)拡張からの情報を使用して、特定のSSLSocketまたはSSLEngineで接続を受け付けるべきであるかどうかを判定できます。たとえば、単一の基礎となるネットワーク・アドレスで複数の「仮想」または「名前ベース」のサーバーがホストされている場合、サーバー・アプリケーションは、SNI情報を使用して、このサーバーが、クライアントがアクセスしようとしている正しいサーバーであるかどうかを判断できます。このクラスのインスタンスは、サーバーによって、ホスト名などの特定のタイプの受け付け可能なサーバー名を確認するために使用できます。

SNIMatcherクラスは、一致操作が実行される指定したサーバー名タイプを使用してインスタンス化されます。指定のSNIServerNameを照合するには、matches()メソッドを使用します。指定のSNIMatcherオブジェクトのサーバー名タイプを返すには、getType()メソッドを使用します。

SNIHostNameクラス

SNIHostNameクラス(SNIServerNameクラスを拡張する)のインスタンスは、Server Name Indication (SNI)拡張のタイプhost_name(「StandardConstantsクラス」を参照)のサーバー名を表します。SNIHostNameをインスタンス化するには、String引数で、サーバーの完全修飾DNSホスト名(クライアントから理解できる)を指定します。この引数は、次の場合に不正です。

- 引数が空である。

- 引数の末尾がピリオドで終わっている。

- 引数がRFC 3490仕様に準拠した有効なInternationalized Domain Name (IDN)でない。

エンコードされたホスト名値をバイト配列で指定して、SNIHostNameをインスタンス化することもできます。このメソッドは一般に、要求されたSNI拡張でエンコードされた名前値を解釈するために使用します。そうでない場合、SNIHostName(String hostname)コンストラクタを使用します。encoded引数は、次の場合に不正です。

- 引数が空である。

- 引数の末尾がピリオドで終わっている。

- 引数がRFC 3490仕様に準拠した有効なInternationalized Domain Name (IDN)でない。

- 引数がUTF-8またはUS-ASCIIでエンコードされていない。

ノート:

引数として渡されたencodedバイト配列は、以降の変更から保護するために、複製が作成されます。

US-ASCIIエンコーディングのSNIHostNameオブジェクトのホスト名を返すには、getAsciiName()メソッドを使用します。サーバー名を他のオブジェクトと比較するには、equals()メソッドを使用します(比較は大文字と小文字が区別されません)。SNIHostNameのハッシュ・コード値を返すには、hashCode()メソッドを使用します。DNSホスト名を含むSNIHostNameの文字列表現を返すには、toString()メソッドを使用します。

createSNIMatcher()メソッドに、1つ以上の照合するホスト名を表す正規表現を渡すことによって、SNIHostNameオブジェクトのSNIMatcherオブジェクトを作成します。

JSSEのカスタマイズ

JSSEには、様々な実装をプラグインしたり、デフォルトのキーストアを指定したりして、カスタマイズ可能な標準実装が含まれます。

表8-2と表8-3では、カスタマイズが可能な側面、デフォルトの内容、およびカスタマイズを提供するために使用するメカニズムを要約しています。