자율운영 AI 데이터베이스를 통한 ID 및 액세스 관리(IAM) 인증 사용

주:

Oracle Cloud Infrastructure(OCI)와의 자율운영 AI 데이터베이스 통합 IAM은 ID 도메인이 있는 상용 테넌시 및 ID 도메인을 포함하지 않는 레거시 Oracle Cloud Infrastructure IAM에서 지원됩니다. 2021년 11월 8일 이후에 생성된 새로운 OCI 테넌시와 함께 ID 도메인이 포함된 Oracle Cloud Infrastructure IAM이 도입되었습니다. 자율운영 AI 데이터베이스는 기본 및 비기본 ID 도메인의 사용자 및 그룹을 지원합니다.자율운영 AI 데이터베이스를 사용한 ID 및 액세스 관리(IAM) 인증 정보

Oracle Cloud Infrastructure IAM과 Autonomous AI Database의 통합은 데이터베이스 비밀번호 인증과 토큰 기반 인증을 모두 지원합니다. Autonomous AI Database에서 IAM 사용자를 사용하기 위한 아키텍처에 대한 자세한 내용은 Authenticating and Authorizing IAM Users for Oracle Autonomous AI Databases를 참조하십시오.

IAM 데이터베이스 비밀번호 인증

주:

지원되는 모든 12c 이상 데이터베이스 클라이언트는 자율운영 AI 데이터베이스에 대한 IAM 데이터베이스 비밀번호 액세스에 사용할 수 있습니다.Oracle Cloud Infrastructure IAM 데이터베이스 비밀번호를 사용하면 Oracle Database 사용자가 일반적으로 사용자 이름과 비밀번호로 로그인할 때 IAM 사용자가 자율운영 AI 데이터베이스 인스턴스에 로그인할 수 있습니다. 사용자가 IAM 사용자 이름과 IAM 데이터베이스 비밀번호를 입력합니다. IAM 데이터베이스 비밀번호는 Oracle Cloud Infrastructure 콘솔 비밀번호와 다른 비밀번호입니다. 비밀번호 검증기가 있는 IAM 사용자를 사용하여 지원되는 모든 데이터베이스 클라이언트에서 Autonomous AI Database에 로그인할 수 있습니다.

ID 및 액세스 관리(IAM) SSO 토큰 기반 인증

데이터베이스 클라이언트는 여러 가지 방법으로 IAM 데이터베이스 토큰을 얻을 수 있습니다.

-

클라이언트 응용 프로그램 또는 도구는 사용자에 대해 IAM에서 데이터베이스 토큰을 요청할 수 있으며 클라이언트 API를 통해 데이터베이스 토큰을 전달할 수 있습니다. API를 사용하여 토큰을 전송하면 데이터베이스 클라이언트의 다른 설정이 무효화됩니다. 이 유형의 IAM 데이터베이스 토큰 사용은 다음 클라이언트에 대해 지원됩니다.

- 모든 플랫폼의 JDBC-Thin

- Linux 기반 Oracle Instant Client OCI-C

- ODP.NET(Oracle Data Provider for .NET) 코어

-

애플리케이션 또는 툴이 클라이언트 API를 통해 IAM 데이터베이스 토큰 요청을 지원하지 않는 경우 IAM 사용자는 먼저 Oracle Cloud Infrastructure CLI(명령행 인터페이스)를 사용하여 IAM 데이터베이스 토큰을 검색하고 파일 위치에 저장할 수 있습니다. 예를 들어, 이 연결 방식을 사용하여 SQL*Plus 및 기타 애플리케이션과 툴을 사용하려면 먼저 Oracle Cloud Infrastructure(OCI) CLI(명령행 인터페이스)를 사용하여 데이터베이스 토큰을 얻습니다. 데이터베이스 클라이언트가 IAM 데이터베이스 토큰에 대해 구성된 경우 사용자가 슬래시 로그인 양식으로 로그인하면 데이터베이스 드라이버는 기본 또는 지정된 파일 위치에 저장된 IAM 데이터베이스 토큰을 사용합니다.

-

클라이언트 애플리케이션 또는 툴은 Oracle Cloud Infrastructure IAM 인스턴스 주체 또는 리소스 주체를 사용하여 IAM 데이터베이스 토큰을 가져오고, IAM 데이터베이스 토큰을 사용하여 자율운영 AI 데이터베이스 인스턴스에 대해 자신을 인증할 수 있습니다.

-

IAM 사용자와 OCI 애플리케이션은 API 키 사용을 포함하여 여러 가지 방법으로 IAM에서 데이터베이스 토큰을 요청할 수 있습니다. 예제는 Configuring a Client Connection for SQL*Plus That Uses an IAM Token을 참조하십시오. See About Authenticating and Authorizing IAM Users for an Oracle Autonomous AI Database for a description of other methods such as using a delegation token within an OCI cloud shell.

유저가 로그인할 유저 이름/암호를 입력하면 데이터베이스 드라이버는 암호 검증자 메소드를 사용하여 클라이언트의 데이터베이스 토큰 설정에 관계없이 데이터베이스에 액세스합니다.

자율운영 AI 데이터베이스에서 ID 및 액세스 관리(IAM) 인증을 위한 필수 조건

자율운영 AI 데이터베이스에서 ID 및 액세스 관리(IAM) 인증을 사용하기 전에 다음을 확인해야 합니다.

네트워킹 서비스를 사용하여 서비스 게이트웨이, 경로 규칙 및 송신 보안 규칙을 VCN(가상 클라우드 네트워크) 및 자율운영 AI 데이터베이스 리소스가 상주하는 서브넷에 추가합니다.

- Oracle Cloud Infrastructure 문서의 작업 1: 서비스 게이트웨이 생성에 설명된 지침에 따라 자율운영 AI 데이터베이스 리소스가 상주하는 서비스 게이트웨이를 VCN(가상 클라우드 네트워크)에 생성합니다.

- 서비스 게이트웨이를 생성한 후 자율운영 AI 데이터베이스 리소스가 상주하는 각 서브넷(VCN)에 경로 규칙 및 송신 보안 규칙을 추가하여 해당 리소스가 게이트웨이를 사용하여 IAM(ID 및 액세스 관리) 인증을 사용할 수 있도록 합니다.

- 서브넷의 서브넷 세부 정보 페이지로 이동합니다.

- 서브넷 정보 탭에서 서브넷의 경로 테이블 이름을 눌러 경로 테이블 세부정보 페이지를 표시합니다.

- 기존 경로 규칙의 테이블에서 다음 특성을 가진 규칙이 이미 있는지 확인합니다.

- 대상: Oracle Services Network의 모든 IAD 서비스

- 대상 유형: 서비스 게이트웨이

- 대상: VCN에서 방금 생성한 서비스 게이트웨이의 이름입니다.

해당 규칙이 없는 경우 경로 규칙 추가를 누르고 해당 특성을 가진 경로 규칙을 추가합니다.

- 서브넷에 대한 서브넷 세부정보 페이지로 돌아갑니다.

- 서브넷의 보안 목록 테이블에서 서브넷의 보안 목록 이름을 눌러 해당 보안 목록 세부정보 페이지를 표시합니다.

- 사이드 메뉴의 리소스에서 송신 규칙을 누릅니다.

- 기존 송신 규칙의 테이블에서 다음 특성을 가진 규칙이 이미 있는지 확인합니다.

- Stateless: 아니요

- 대상: Oracle Services Network의 모든 IAD 서비스

- IP 프로토콜: TCP

- 소스 포트 범위: 모두

- 대상 포트 범위: 443

- 해당 규칙이 없으면 Add Egress Rules를 누르고 이러한 특성을 가진 송신 규칙을 추가합니다.

환경의 HTTP 프록시 설정에서 데이터베이스가 클라우드 서비스 공급자에 액세스할 수 있도록 허용해야 합니다.

주:

HTTP 프록시를 포함한 네트워크 구성은 Exadata 인프라가 활성화 필요 상태가 될 때까지만 편집할 수 있습니다. 활성화된 후에는 해당 설정을 편집할 수 없습니다.이미 프로비전된 Exadata 인프라에 대해 HTTP 프록시를 설정하려면 My Oracle Support에서 SR(서비스 요청)이 필요합니다. 자세한 내용은 My Oracle Support에서 서비스 요청 생성을 참조하십시오.

자율운영 AI 데이터베이스에서 외부 ID 제공자 변경

외부 ID 제공자를 (IAM) 인증 및 권한 부여에서 다른 외부 인증 제공자로 또는 그 반대로 변경하는 단계에 대해 설명합니다.

사용자에 대한 Oracle Cloud Infrastructure(IAM) 인증 및 권한 부여는 기본적으로 새로 프로비저닝된 자율운영 AI 데이터베이스 및 자율운영 컨테이너 데이터베이스에 대해 사용으로 설정됩니다. 자율운영 AI 데이터베이스에 대해 사용으로 설정할 수 있는 CMU-AD(Centrally Managed Users with Active Directory), Azure AD 및 Kerberos와 같은 기타 외부 인증 체계가 있습니다. 그러나 지정된 시간에 하나의 외부 인증 체계만 활성화될 수 있습니다.

- DBMS_CLOUD_ADMIN.DISABLE_EXTERNAL_AUTHENTICATION 프로시저를 사용하여 IAM 통합을 사용 안함으로 설정합니다.

예:

자세한 내용은 DISABLE_EXTERNAL_AUTHENTICATION Procedure를 참조하십시오.BEGIN DBMS_CLOUD_ADMIN.DISABLE_EXTERNAL_AUTHENTICATION; END; / - 다음 페이지에 설명된 단계에 따라 선택한 다른 외부 인증 체계를 구성합니다.

- IAM 사용자가 Oracle Cloud Infrastructure(IAM) 인증 및 권한 부여를 사용하여 자율운영 AI 데이터베이스에 연결할 수 있도록 다시 설정합니다.

ADMIN 유저로 아래 표시된 파라미터를 사용하여 DBMS_CLOUD_ADMIN.ENABLE_EXTERNAL_AUTHENTICATION 프로시저를 실행합니다.

BEGIN DBMS_CLOUD_ADMIN.ENABLE_EXTERNAL_AUTHENTICATION( type => 'OCI_IAM' force => TRUE ); END; /위의 예에서는 현재 사용으로 설정되어 있고 Oracle Cloud Infrastructure(IAM) 인증 및 권한 부여를 사용으로 설정하는 모든 외부 인증 제공자를 사용 안함으로 설정합니다.

이 예에서는 다음과 같습니다.force가TRUE로 설정되어 현재 사용으로 설정된 외부 인증을 사용 안함으로 설정합니다.type가'OCI_IAM'로 설정되어 Oracle Cloud Infrastructure(IAM) 인증 및 권한 부여를 사용으로 설정하고 사용합니다.

주:

기본적으로force매개변수는FALSE입니다. 다른 외부 인증 방법이 사용으로 설정되고force가FALSE인 경우 DBMS_CLOUD_ADMIN.ENABLE_EXTERNAL_AUTHENTICATION에서 다음 오류를 보고합니다.ORA-20004: Another external authentication is already enabled.자세한 내용은 ENABLE_EXTERNAL_AUTHENTICATION Procedure를 참조하십시오.

- 아래와 같이

IDENTITY_PROVIDER_TYPE시스템 매개변수의 값을 확인합니다.SELECT NAME, VALUE FROM V$PARAMETER WHERE NAME='identity_provider_type'; NAME VALUE ---------------------- ------- identity_provider_type OCI_IAM

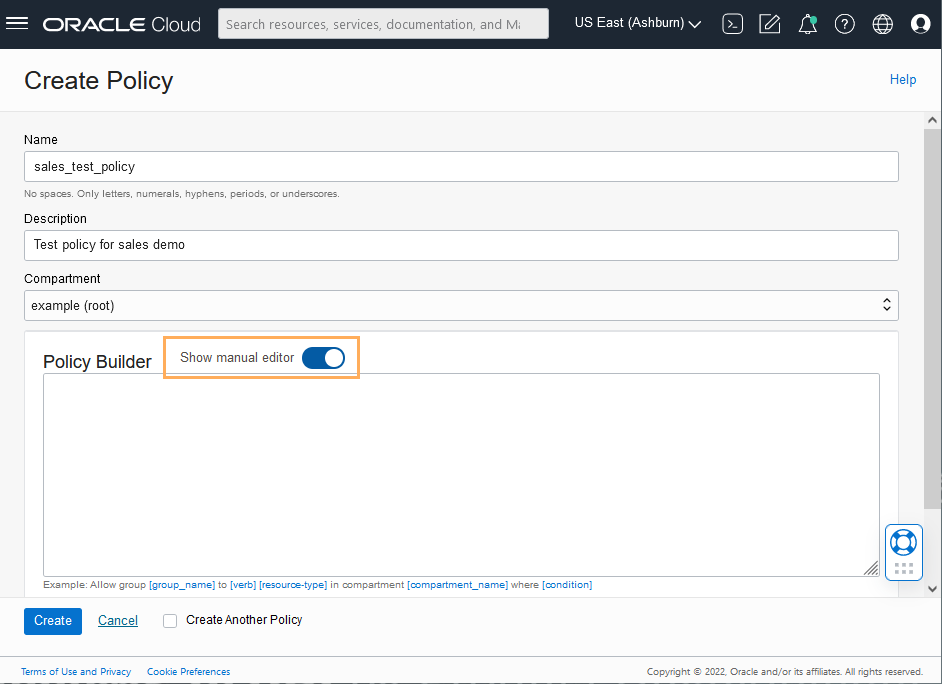

IAM 유저에 대한 IAM(ID 및 액세스 관리) 그룹 및 정책 생성

Oracle Cloud Infrastructure 리소스(특히 자율운영 AI 데이터베이스 인스턴스)에 대한 IAM 사용자 액세스를 사용으로 설정하기 위해 IAM 그룹에 대한 정책 문을 작성하는 단계에 대해 설명합니다.

정책은 특정 리소스에 액세스할 수 있는 사용자 및 방법을 지정하는 명령문 그룹입니다. 전체 테넌시, 구획의 데이터베이스 또는 개별 데이터베이스에 대해 액세스 권한을 부여할 수 있습니다. 즉, 특정 그룹에 특정 구획 내의 특정 리소스 유형에 대한 특정 유형의 액세스를 제공하는 정책 문을 작성합니다.

주:

자율운영 AI 데이터베이스에 액세스하려면 IAM 토큰을 사용하려면 정책을 정의해야 합니다. 자율운영 AI 데이터베이스에 액세스하기 위해 IAM 데이터베이스 비밀번호를 사용하는 경우 정책이 필요하지 않습니다.IAM 사용자가 IAM 토큰을 사용하여 데이터베이스에 접속할 수 있도록 자율운영 AI 데이터베이스를 사용으로 설정하려면 다음을 수행합니다.

자율운영 AI 데이터베이스에서 IAM 사용자와 함께 사용할 정책을 생성하기 위한 참고 사항:

-

정책을 통해 IAM 사용자는 전체 테넌시, 구획 내 자율운영 AI 데이터베이스 인스턴스에 액세스할 수 있고, 단일 자율운영 AI 데이터베이스 인스턴스에 대한 액세스를 제한할 수 있습니다.

-

인스턴스 주체 또는 리소스 주체를 사용하여 데이터베이스 토큰을 검색하여 애플리케이션에서 자율운영 AI 데이터베이스 인스턴스로의 접속을 설정할 수 있습니다. 인스턴스 주체 또는 리소스 주체를 사용 중인 경우 동적 그룹을 매핑해야 합니다. 따라서 인스턴스 및 리소스 주체를 배타적으로 매핑할 수 없습니다. 공유 매핑을 통해서만 인스턴스 또는 리소스 인스턴스를 IAM 동적 그룹에 배치할 수 있습니다.

Oracle Cloud Infrastructure에 액세스하기 위해 생성한 정책에서 동적 그룹을 생성하고 동적 그룹을 참조할 수 있습니다. 자세한 내용은 계획 액세스 제어 및 지원 리소스 생성 및 동적 그룹 관리를 참조하십시오.

자율운영 AI 데이터베이스에 IAM 사용자 추가

자율운영 AI 데이터베이스에 대한 액세스를 허용하도록 IAM 사용자를 추가하려면 데이터베이스 전역 사용자를 CREATE USER 또는 ALTER USER 문(IDENTIFIED GLOBALLY AS 절 사용)이 있는 IAM 그룹 또는 사용자에 매핑합니다.

자율운영 AI 데이터베이스 인스턴스에 대한 IAM 사용자 권한 부여는 IAM 전역 사용자(스키마)를 IAM 사용자(배타적 매핑) 또는 IAM 그룹(공유 스키마 매핑)에 매핑하여 작동합니다.

자율운영 AI 데이터베이스 인스턴스에서 IAM 사용자에게 권한을 부여하려면 다음을 수행합니다.

주:

IDENTIFIED GLOBALLY가 아닌 데이터베이스 사용자는 자율운영 AI 데이터베이스가 IAM 인증에 대해 사용으로 설정된 경우에도 이전과 같이 계속 로그인할 수 있습니다.

로컬 IAM 사용자를 Oracle Database Global User에 배타적으로 매핑하려면 다음과 같이 하십시오.

-

IAM을 사용하도록 사용으로 설정된 데이터베이스에 ADMIN 사용자로 로그인합니다. ADMIN 사용자에게는 해당 단계에 필요한 필수

CREATE USER및ALTER USER시스템 권한이 있습니다. -

CREATE USER또는ALTER USER문을 사용하여 자율운영 AI 데이터베이스 사용자(스키마) 간에 매핑을 생성하고IDENTIFIED GLOBALLY AS절을 포함하여 IAM 로컬 IAM 사용자 이름을 지정합니다.예를 들어, 이름이

peter_fitch인 새 데이터베이스 전역 사용자를 만들고 이 사용자를 이름이peterfitch인 기존 로컬 IAM 사용자에 매핑하려면 다음과 같이 하십시오.CREATE USER peter_fitch IDENTIFIED GLOBALLY AS 'IAM_PRINCIPAL_NAME=peterfitch'다음 예에서는 기본이 아닌 도메인

sales_domain를 지정하여 사용자를 만드는 방법을 보여줍니다.CREATE USER peter_fitch2 IDENTIFIED GLOBALLY AS 'IAM_PRINCIPAL_NAME=sales_domain/peterfitch';

자율운영 AI 데이터베이스에서 IAM 역할 추가

선택적으로 여러 IAM 사용자가 동일한 공유 전역 사용자에 매핑된 경우 IAM 사용자에게 추가 데이터베이스 롤 및 권한을 제공할 전역 롤을 생성합니다.

사용자(스키마)에 대한 배타적 IAM 매핑 또는 자율운영 AI 데이터베이스에서 공유 사용자 매핑을 사용하는 경우 전역 롤 사용은 선택 사항입니다. 예를 들어, 모든 권한과 롤을 공유 스키마에 부여할 수 있으며 공유 스키마에 매핑된 모든 IAM 유저에게는 공유 스키마에 할당된 권한과 롤이 부여됩니다.

선택적으로 동일한 공유 스키마를 사용하는 유저를 구분하기 위해 global 롤을 사용할 수 있습니다. 예를 들어, 사용자 집합은 모두 동일한 공유 스키마를 가질 수 있으며 공유 스키마는 CREATE SESSION 권한을 가질 수 있습니다. 그런 다음 global 롤을 사용하여 서로 동일한 공유 스키마를 사용하는 서로 다른 유저 그룹에 할당된 차별화된 권한과 롤을 제공할 수 있습니다.

자율운영 AI 데이터베이스의 IAM 사용자에게 추가 역할을 부여하려면 자율운영 AI 데이터베이스 글로벌 역할을 IAM 그룹에 매핑해야 합니다.

자율운영 AI 데이터베이스 전역 롤을 IAM 그룹에 매핑하려면 다음을 수행합니다.

다른 IAM 그룹에 대한 추가 전역 역할 매핑을 추가하려면 각 IAM 그룹에 대해 다음 단계를 수행합니다.

IAM 사용자에 대한 IAM 데이터베이스 비밀번호 생성

IAM 사용자를 추가하고 IAM 사용자가 사용자 이름과 비밀번호를 제공하여 자율운영 AI 데이터베이스에 로그인할 수 있도록 허용하려면 IAM 데이터베이스 비밀번호를 생성해야 합니다.

자세한 내용은 IAM 데이터베이스 비밀번호 작업을 참조하십시오.

ID 및 접근 관리(IAM) 인증을 사용하여 자율운영 AI 데이터베이스에 연결

데이터베이스 ADMIN 사용자가 전역 사용자 및 전역 롤을 IAM 사용자 및 IAM 그룹에 매핑한 후 사용자는 Oracle Cloud Infrastructure IAM 인증서를 사용하여 자율운영 AI 데이터베이스 인스턴스에 로그인하거나 Oracle Cloud Infrastructure IAM 데이터베이스 토큰을 통해 데이터베이스에 액세스합니다.

로컬 데이터베이스 계정 사용자 이름 및 비밀번호(비전역 데이터베이스 사용자 계정)를 사용하여 자율운영 AI 데이터베이스에 계속 로그인할 수 있습니다.

데이터베이스 클라이언트를 사용하여 Oracle Cloud Infrastructure IAM 사용자로 자율운영 AI 데이터베이스 인스턴스에 액세스할 수 있습니다. Oracle Cloud Infrastructure IAM 사용자 이름 및 비밀번호 인증서와 비밀번호 검증기가 있는 클라이언트를 사용하려면 데이터베이스 클라이언트가 12c 이상이어야 합니다.

-

IAM 토큰 인증을 지원하는 JDBC-Thin은 다음과 같이 지원됩니다.

-

JDBC 버전 19.13.0.0.1(이상): JDBC 드라이버는 JDBC and UCP Downloads를 참조하십시오.

-

JDBC 버전 21.4.0.0.1(이상): JDBC 드라이버는 JDBC and UCP Downloads를 참조하십시오.

자세한 내용은 IAM 토큰 기반 인증 지원을 참조하십시오.

-

- SQL*Plus 및 Oracle Instant Client: Linux 버전 19.13 이상에서는 SQL*Plus 및 Instant Client에서 지원되고, Linux 버전 21.4 이상에서는 Instant Client에서 지원됩니다.

자세한 내용은 ID 및 액세스 관리(IAM) 토큰 기반 인증을 참조하십시오.

-

데이터베이스 클라이언트는 IAM 사용자 이름 및 IAM 데이터베이스 비밀번호를 사용하여 데이터베이스 토큰을 검색하도록 구성할 수도 있습니다.

자세한 내용은 IAM 사용자 이름 및 데이터베이스 비밀번호로 요청된 토큰을 사용하는 클라이언트 접속을 참조하십시오.

-

.NET 클라이언트(최신 버전의 Linux 또는 Windows)입니다. .NET 소프트웨어 구성 요소는 다음 사이트에서 무료로 다운로드할 수 있습니다.

주:

자율운영 AI 데이터베이스 인스턴스가 제한 모드인 경우 ADMIN과 같은 RESTRICTED SESSION 권한이 있는 사용자만 데이터베이스에 접속할 수 있습니다.

IAM을 사용하여 전용 Exadata 인프라의 자율운영 AI 데이터베이스 인스턴스에 접속 정보

IAM 사용자는 IAM 데이터베이스 비밀번호 검증기 또는 IAM 토큰을 사용하여 전용 Exadata 인프라의 자율운영 AI 데이터베이스 인스턴스에 접속할 수 있습니다.

IAM 데이터베이스 암호 검증기를 사용하는 것은 Oracle Database 암호 인증 프로세스와 유사합니다. 그러나 Autonomous AI Database on Dedicated Exadata Infrastructure에 저장된 비밀번호 검증기(암호의 암호화된 해시) 대신 검증기가 대신 Oracle Cloud Infrastructure(OCI) IAM 사용자 프로파일의 일부로 저장됩니다.

두번째 연결 방식인 데이터베이스에 대해 IAM 토큰을 사용하는 것이 더 현대적입니다. 토큰 기반 액세스의 사용은 Autonomous AI Database on Dedicated Exadata Infrastructure와 같은 클라우드 리소스에 더 적합합니다. 토큰은 IAM 끝점이 적용할 수 있는 강도를 기반으로 합니다. 이것은 다중 요소 인증일 수 있으며 암호만 사용하는 것보다 더 강력합니다. 토큰을 사용하는 또 다른 이점은 암호 검증기(중요한 것으로 간주됨)가 메모리에 저장되거나 사용할 수 없다는 것입니다.

IAM 데이터베이스 암호 검증자를 사용하는 클라이언트 연결

IAM 유저에게 필요한 권한 부여를 구성한 후 이 유저는 추가 구성 없이 기존 클라이언트 응용 프로그램(예: SQL*Plus 또는 SQLcl)을 사용하여 로그인할 수 있습니다.

IAM 사용자는 현재 지원되는 데이터베이스 클라이언트를 사용하여 IAM 사용자 이름 및 IAM 데이터베이스 비밀번호(Oracle Cloud Infrastructure(OCI) 콘솔 비밀번호 아님)를 입력합니다. 유일한 제약 조건은 Oracle Database 12c 암호를 사용하기 위해 데이터베이스 클라이언트 버전이 Oracle Database 릴리스 12.1.0.2 이상이라는 것입니다. 데이터베이스 클라이언트는 12C 비밀번호 검증기를 사용할 수 있어야 합니다. IAM에서는 11G 검증자 암호화를 사용할 수 없습니다. IAM 사용자가 Autonomous AI Database on Dedicated Exadata Infrastructure 인스턴스에 접속하는 데 특별한 클라이언트 또는 도구 구성이 필요하지 않습니다.

토큰을 사용하는 클라이언트 연결

Autonomous AI Database on Dedicated Exadata Infrastructure에 대한 IAM 토큰 액세스의 경우 클라이언트 애플리케이션 또는 도구가 IAM 사용자에 대한 IAM의 데이터베이스 토큰을 요청합니다.

클라이언트 응용 프로그램은 데이터베이스 클라이언트 API를 통해 데이터베이스 클라이언트에 직접 데이터베이스 토큰을 전달합니다.

IAM 토큰을 요청하기 위해 애플리케이션 또는 툴이 업데이트되지 않은 경우, IAM 사용자는 Oracle Cloud Infrastructure(OCI) CLI(명령행 인터페이스)를 사용하여 데이터베이스 토큰을 요청하고 저장할 수 있습니다. 다음 인증서를 사용하여 데이터베이스 액세스 토큰(db-token)을 요청할 수 있습니다.

- 보안 토큰(IAM 인증 사용), 위임 토큰(OCI 클라우드 셸) 및

API-keys(인증을 사용으로 설정하기 위해 IAM 사용자를 나타내는 인증서) - 인스턴스 주체 토큰 - 인스턴스가 인증된 작업자(또는 주체)가 인증 후 서비스 리소스에 대한 작업을 수행할 수 있도록 합니다.

- 리소스 주체 토큰 - 응용 프로그램이 다른 Oracle Cloud Infrastructure 서비스에 대해 자체 인증을 수행할 수 있는 인증서입니다.

IAM 유저가 슬래시 / 로그인을 사용하여 클라이언트에 로그인하고 OCI_IAM 파라미터가 구성된 경우(sqlnet.ora, tnsnames.ora 또는 연결 문자열의 일부) 데이터베이스 클라이언트는 파일에서 데이터베이스 토큰을 검색합니다. IAM 사용자가 사용자 이름과 비밀번호를 제출하면 접속은 IAM 데이터베이스 비밀번호 검증자를 사용하는 클라이언트 접속에 대해 설명된 IAM 데이터베이스 검증자 액세스를 사용합니다. 이 설명서의 지침은 OCI CLI를 데이터베이스 토큰의 도우미로 사용하는 방법을 보여줍니다. 응용 프로그램 또는 도구가 IAM에서 작동하도록 업데이트된 경우 응용 프로그램 또는 도구에 대한 지침을 따릅니다. 일반적으로 SQL*Plus 온-프레미스(On-Premise), SQLcl 온-프레미스(On-Premise), Cloud Shell의 SQL*Plus 또는 SEP 전자 지갑을 사용하는 응용 프로그램이 사용됩니다.

-

IAM 데이터베이스 암호를 사용하도록 SQL*Plus에 대한 클라이언트 연결을 구성합니다.

-

IAM 토큰을 사용하는 SQL*Plus에 대해 클라이언트 연결을 구성합니다.

-

인스턴스 주체를 사용하여 Oracle Cloud Infrastructure IAM 데이터베이스 토큰을 통해 데이터베이스에 접근합니다.

IAM 토큰을 사용하는 SQL*Plus용 클라이언트 연결 구성

IAM 토큰을 사용하는 SQL*Plus에 대해 클라이언트 연결을 구성할 수 있습니다.

TOKEN_AUTH 매개변수로 업데이트된 후 IAM 사용자는 다음 명령을 실행하여 SQL*Plus를 시작하여 Autonomous AI Database 인스턴스에 로그인할 수 있습니다. 연결 기술자 자체를 포함하거나 tnsnames.ora 파일에서 기술자 이름을 사용할 수 있습니다.connect /@exampledb_high또는

connect /@(description=

(retry_count=20)(retry_delay=3)

(address=(protocol=tcps)(port=1522)

(host=example.us-phoenix-1.oraclecloud.com))

(connect_data=(service_name=aaabbbccc_exampledb_high.example.oraclecloud.com))

(security=(ssl_server_cert_dn="CN=example.uscom-east-1.oraclecloud.com,

OU=Oracle BMCS US, O=Example Corporation,

L=Redwood City, ST=California, C=US")

(TOKEN_AUTH=OCI_TOKEN)))

TOKEN_AUTH가 sqlnet.ora 파일 또는 접속 문자열을 통해 이미 설정되었으므로 데이터베이스 클라이언트가 이미 db-token을 가져오도록 구성되었습니다. 데이터베이스 클라이언트는 db-token를 가져와서 프라이빗 키를 사용하여 서명한 다음 토큰을 자율운영 AI 데이터베이스로 전송합니다. 슬래시 / 대신 IAM 사용자 이름과 IAM 데이터베이스 비밀번호가 지정된 경우 데이터베이스 클라이언트는 db-token를 사용하는 대신 비밀번호를 사용하여 접속합니다.

인스턴스 주체를 사용하여 IAM(ID 및 액세스 관리) 인증을 통해 자율운영 AI 데이터베이스에 액세스

ADMIN 사용자가 자율운영 AI 데이터베이스에서 Oracle Cloud Infrastructure IAM을 사용으로 설정한 후 애플리케이션은 인스턴스 주체를 사용하여 Oracle Cloud Infrastructure IAM 데이터베이스 토큰을 통해 데이터베이스에 액세스할 수 있습니다.

자세한 내용은 인스턴스 주체를 사용하여 Oracle Cloud Infrastructure API에 액세스를 참조하십시오.

프록시 인증 구성

프록시 인증을 사용하면 IAM 유저가 응용 프로그램 유지 관리와 같은 작업을 위해 데이터베이스 스키마에 proxy할 수 있습니다.

Proxy 인증은 일반적으로 실제 유저를 인증한 다음 응용 프로그램을 관리하기 위해 스키마 권한과 롤이 있는 데이터베이스 스키마를 사용하도록 권한을 부여하는 데 사용됩니다. 응용 프로그램 스키마 암호 공유와 같은 대안은 안전하지 않은 것으로 간주되며 어떤 실제 사용자가 작업을 수행했는지 감사할 수 없습니다.

응용 프로그램 데이터베이스 관리자인 명명된 IAM 유저가 인증서를 사용하여 인증한 다음 데이터베이스 스키마 유저(예: hrapp)에게 proxy할 수 있는 환경에서 사용할 수 있습니다. 이 인증을 사용하면 IAM 관리자가 애플리케이션 유지 관리를 수행하기 위해 hrapp 권한 및 롤을 사용자 hrapp로 사용할 수 있지만 인증에는 IAM 인증서를 계속 사용할 수 있습니다. 응용 프로그램 데이터베이스 관리자는 데이터베이스에 사인인한 다음 응용 프로그램 스키마로 proxy하여 이 스키마를 관리할 수 있습니다.

암호 인증 및 토큰 인증 방법 모두에 대해 프록시 인증을 구성할 수 있습니다.

IAM 유저에 대한 프록시 인증 구성

IAM 유저에 대해 proxy 인증을 구성하려면 IAM 유저가 이미 global 스키마(배타적 또는 공유 매핑)에 대한 매핑을 가지고 있어야 합니다. 프록시할 IAM 사용자에 대한 별도의 데이터베이스 스키마도 사용 가능해야 합니다.

-

ALTER USER시스템 권한이 있는 사용자로 자율운영 AI 데이터베이스 인스턴스에 로그인합니다. -

로컬 데이터베이스 사용자 account.An에 프록시할 IAM 사용자에 대한 권한 부여 권한을 명령에서 참조할 수 없으므로 데이터베이스 전역 사용자( IAM 유저에 매핑됨) 및 Target Database user.In(다음 예제)

hrapp는 proxy 대상 데이터베이스 스키마이고peterfitch_schema는 유저peterfitch에 배타적으로 매핑된 데이터베이스 Global 유저입니다.ALTER USER hrapp GRANT CONNECT THROUGH peterfitch_schema;

이 단계에서 IAM 유저는 proxy를 사용하여 데이터베이스 instance에 로그인할 수 있습니다. 예:

CONNECT peterfitch[hrapp]@connect_string

Enter password: passwordCONNECT [hrapp]/@connect_stringIAM 사용자 프록시 인증 검증

-

CREATE USER및ALTER USER시스템 권한을 가진 사용자로 자율운영 AI 데이터베이스 인스턴스에 로그인합니다. -

IAM 유저에 연결하여

SHOW USER및SELECT SYS_CONTEXT명령을 실행합니다. 예를 들어, 데이터베이스 사용자hrapp에 프록시할 때 IAM 사용자peterfitch의 프록시 인증을 확인하려고 한다고 가정합니다. 여기에 표시된 여러 유형의 인증 방법을 사용하여 데이터베이스에 연결해야 하지만 실행하는 명령의 출력은 모든 유형에 대해 동일합니다.-

암호 인증의 경우:

CONNECT peterfitch[hrapp]/password\!@connect_string SHOW USER; --The output should be USER is "HRAPP" SELECT SYS_CONTEXT('USERENV','AUTHENTICATION_METHOD') FROM DUAL; --The output should be "PASSWORD_GLOBAL" SELECT SYS_CONTEXT('USERENV','PROXY_USER') FROM DUAL; --The output should be "PETERFITCH_SCHEMA" SELECT SYS_CONTEXT('USERENV','CURRENT_USER') FROM DUAL; --The output should be "HRAPP" -

토큰 인증의 경우:

CONNECT [hrapp]/@connect_string SHOW USER; --The output should be USER is "HRAPP " SELECT SYS_CONTEXT('USERENV','AUTHENTICATION_METHOD') FROM DUAL; --The output should be "TOKEN_GLOBAL" SELECT SYS_CONTEXT('USERENV','PROXY_USER') FROM DUAL; --The output should be "PETERFITCH_SCHEMA" SELECT SYS_CONTEXT('USERENV','CURRENT_USER') FROM DUAL; --The output should be "HRAPP"

-

IAM 인증 사용자와 함께 데이터베이스 링크 사용

데이터베이스 링크를 사용하여 한 자율운영 AI 데이터베이스 인스턴스에서 다른 Oracle Cloud Infrastructure IAM 사용자로 연결할 수 있습니다.

연결된 사용자 또는 고정 사용자 데이터베이스 링크를 사용하여 자율운영 AI 데이터베이스에 Oracle Cloud Infrastructure IAM 사용자로 연결할 수 있습니다.

주:

현재 사용자 데이터베이스 링크는 자율운영 AI 데이터베이스에 Oracle Cloud Infrastructure IAM 사용자로 접속하는 데 지원되지 않습니다.-

연결된 사용자 데이터베이스 링크: 접속된 사용자 데이터베이스 링크의 경우 IAM 사용자가 데이터베이스 링크로 접속된 소스 및 대상 데이터베이스의 스키마에 매핑되어야 합니다. 데이터베이스 암호 검증자 또는 IAM 데이터베이스 토큰을 사용하여 연결된 유저 데이터베이스 링크를 사용할 수 있습니다.

-

고정 사용자 데이터베이스 링크: 데이터베이스 사용자 또는 IAM 사용자를 사용하여 고정 사용자 데이터베이스 링크를 생성할 수 있습니다. IAM 유저를 고정 유저 데이터베이스 링크로 사용하는 경우 IAM 유저는 Target Database에서 스키마 매핑을 가져야 합니다. 데이터베이스 링크에 대한 IAM 유저는 암호 확인자로만 구성할 수 있습니다.

자율운영 AI 데이터베이스에서 ID 및 액세스 관리(IAM) 인증 사용 안함

자율운영 AI 데이터베이스에 대한 IAM 외부 인증 사용자 액세스를 사용 안함으로 설정하는 단계에 대해 설명합니다.

ALTER SYSTEM 명령을 사용하여 자율운영 AI 데이터베이스 인스턴스에서 IAM 사용자 액세스를 사용 안함으로 설정할 수 있습니다.ALTER SYSTEM RESET IDENTITY_PROVIDER_TYPE SCOPE=BOTH;

리소스, 즉 자율운영 컨테이너 데이터베이스 또는 자율운영 AI 데이터베이스에서 IAM에 대한 액세스를 업데이트하려면 해당 리소스에서 IAM에 대한 액세스를 허용하기 위해 설정한 정책 및 IAM 그룹을 제거하거나 수정해야 할 수 있습니다.

자율운영 AI 데이터베이스 도구를 ID 및 액세스 관리(IAM) 인증과 함께 사용하는 방법 참고 사항

IAM 인증이 사용으로 설정된 자율운영 AI 데이터베이스 도구 사용에 대한 참고 사항을 제공합니다.

- Oracle APEX는 Autonomous AI Database를 사용하는 IAM 사용자에게 지원되지 않습니다. 자율운영 AI 데이터베이스에서 일반 데이터베이스 사용자를 사용하는 방법에 대한 자세한 내용은 Oracle Application Express Administration Services 이용을 참조하십시오.

-

자율운영 AI 데이터베이스를 사용하는 IAM 사용자는 Database Actions가 지원되지 않습니다. 자율운영 AI 데이터베이스에서 일반 데이터베이스 사용자를 사용하는 방법에 대한 자세한 내용은 데이터베이스 작업에 대한 사용자 액세스를 사용으로 설정을 참조하십시오.