주:

- 이 자습서에서는 Oracle Cloud에 액세스해야 합니다. 무료 계정에 등록하려면 Oracle Cloud Infrastructure Free Tier 시작하기를 참조하십시오.

- Oracle Cloud Infrastructure 자격 증명, 테넌시 및 구획에 예제 값을 사용합니다. 실습을 완료했으면 이러한 값을 자신의 클라우드 환경과 관련된 값으로 대체하십시오.

Oracle Cloud Infrastructure를 사용하여 Linux 컴퓨팅 인스턴스에 액세스 및 관리

소개

이 사용지침서에서는 Linux 인스턴스의 콘솔에 액세스하여 애플리케이션을 설치하거나 관리 작업을 수행하는 방법에 대해 설명합니다.

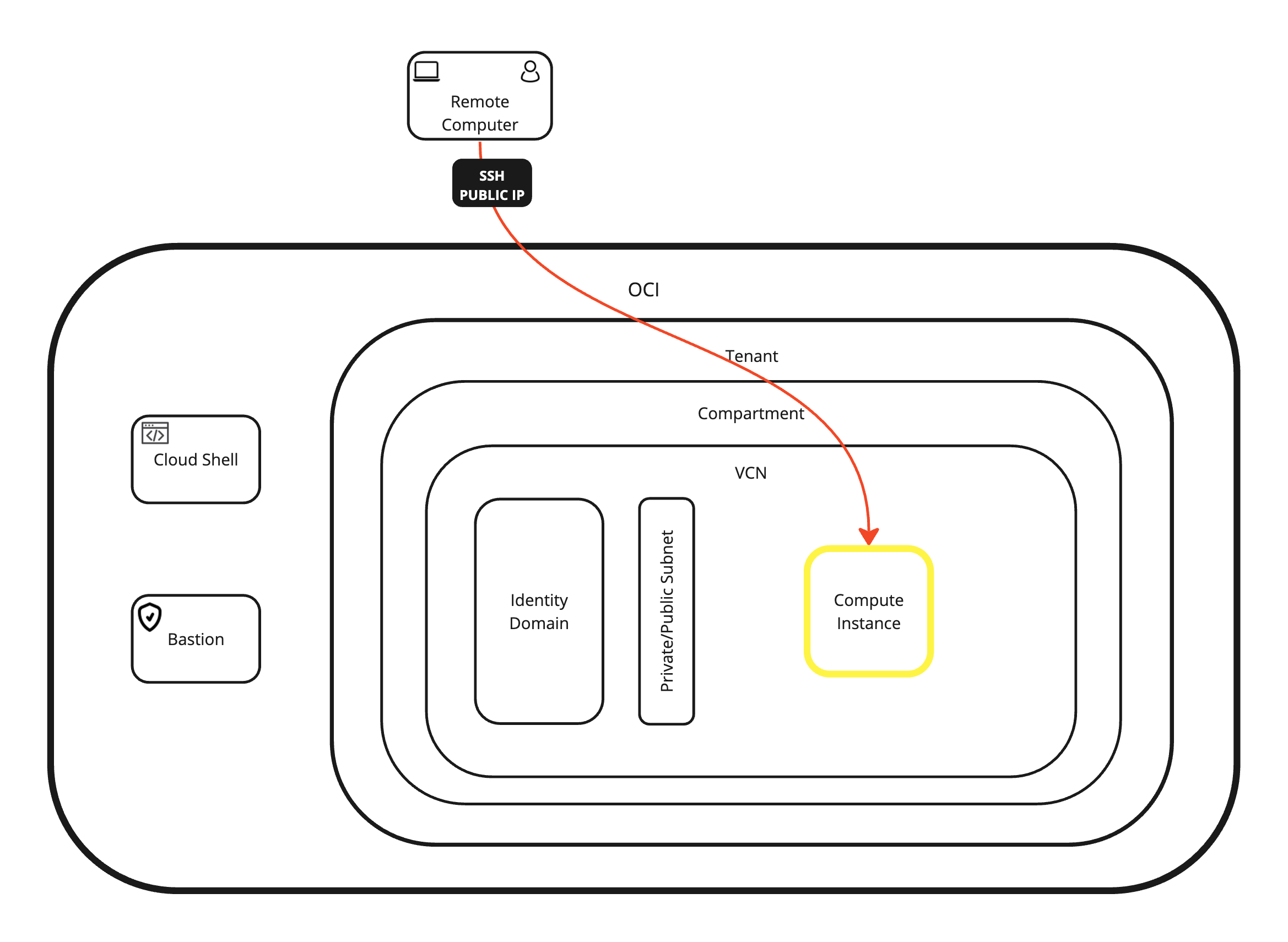

연결 접근 방식

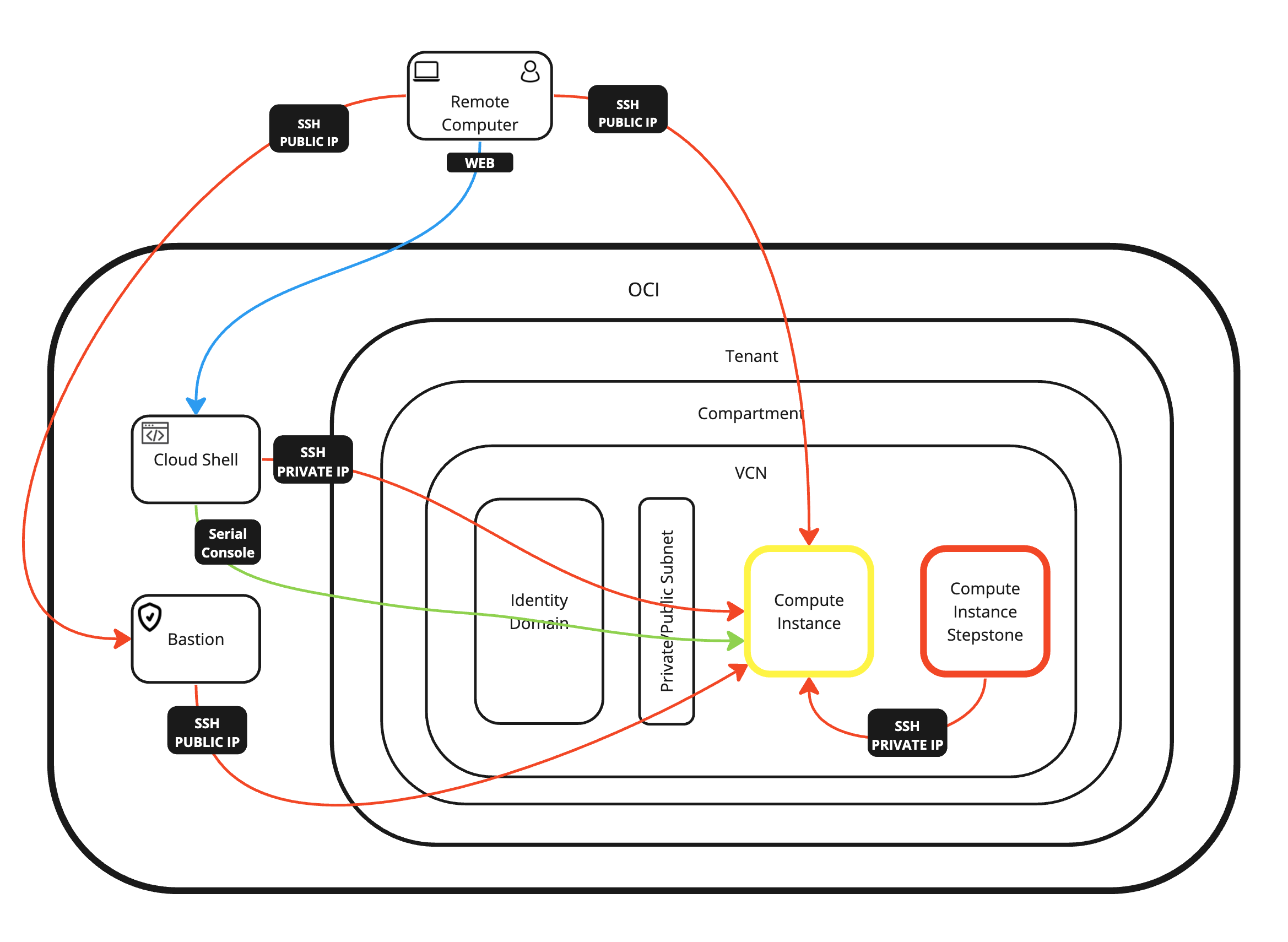

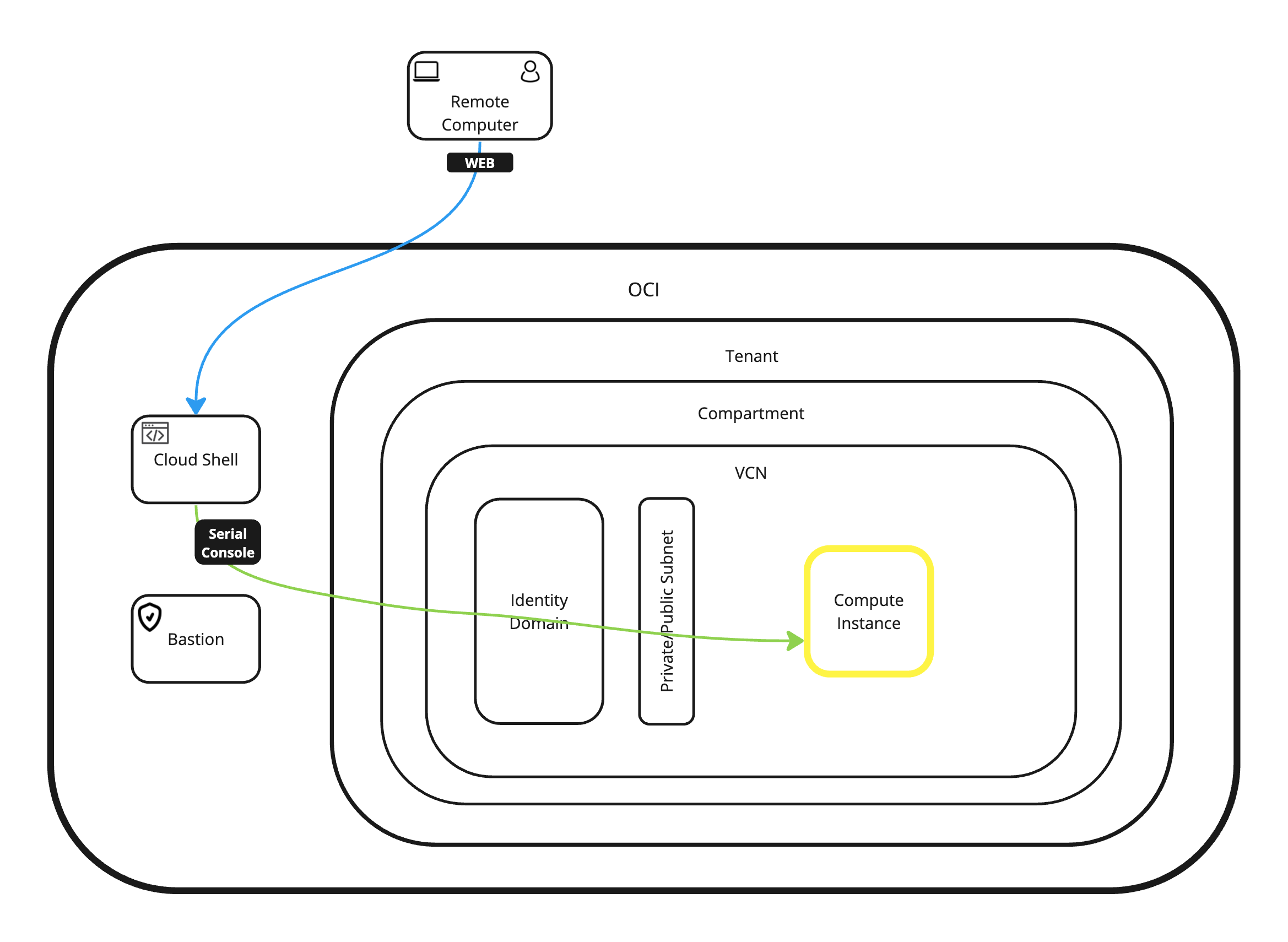

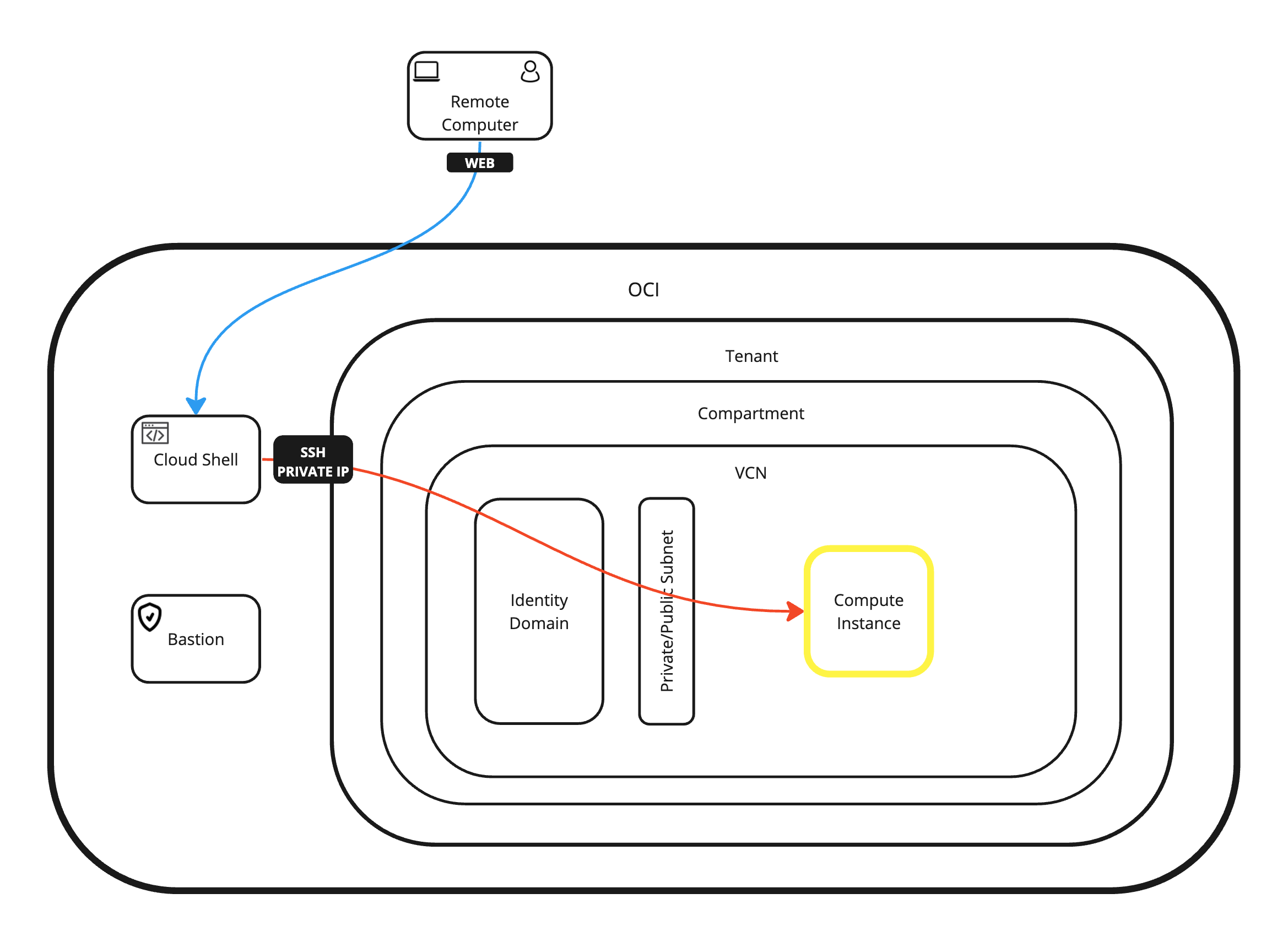

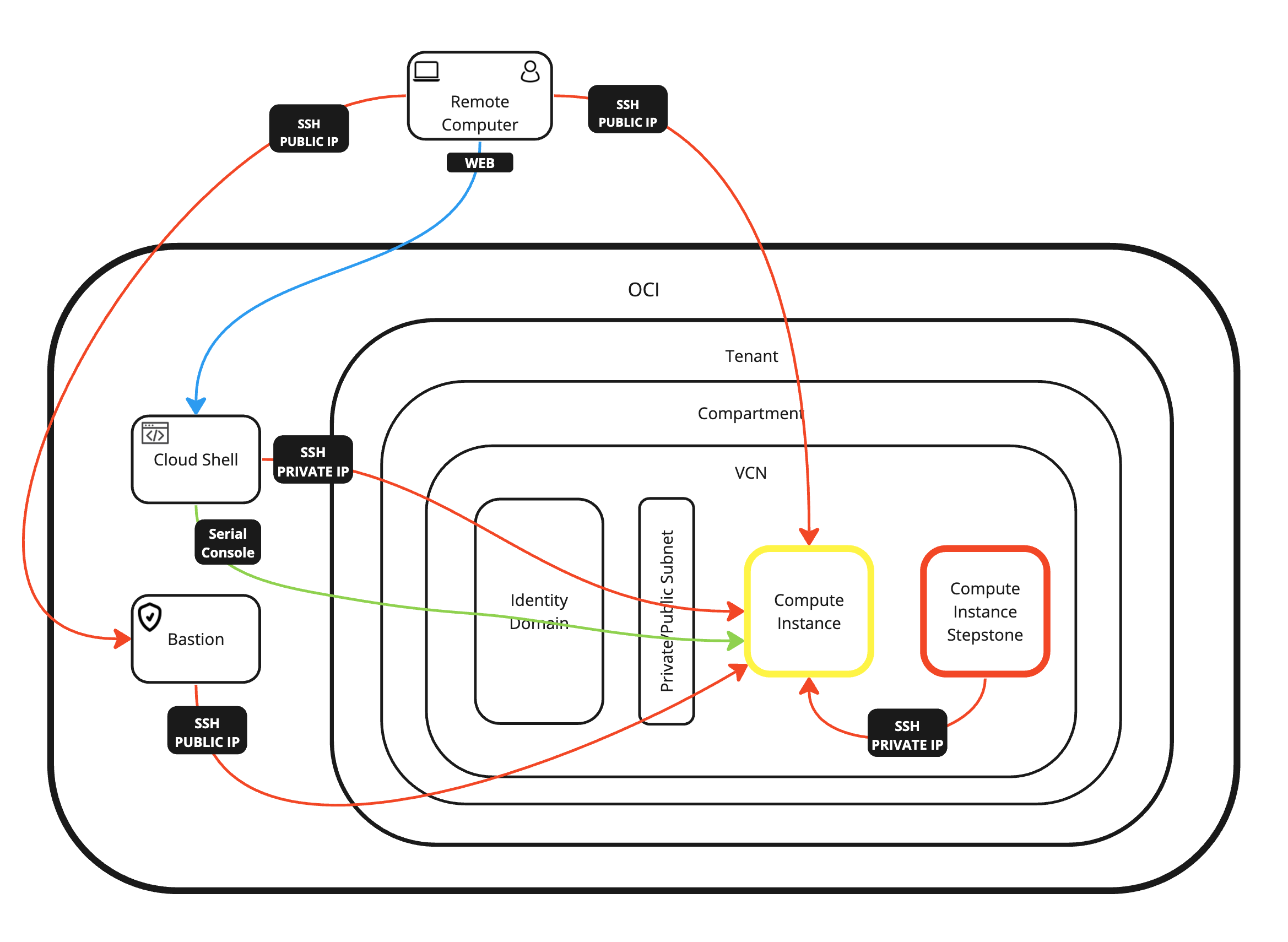

여러 접근 방식을 사용하여 Linux 컴퓨팅 인스턴스에 액세스할 수 있습니다. 우리는 가장 일반적인 접근 방식을 나열했습니다.

-

접근 방법 1: SSH 개인 키를 macOS 터미널과 함께 사용하여 SSH를 통해 컴퓨트 인스턴스 퍼블릭 IP 주소에 접속합니다.

-

접근 방법 2: 터미널 콘솔을 통해 Oracle Cloud Infrastructure(OCI) Cloud Shell 콘솔에서 SSH 사용자 이름과 비밀번호를 사용하여 컴퓨트 인스턴스에 접속합니다.

-

접근 방법 3: SSH를 통해 Royal TSX 애플리케이션과 함께 SSH 전용 키를 사용하여 컴퓨트 인스턴스 공용 IP 주소에 연결합니다.

-

접근 방법 4: SSH를 통해 OCI Cloud Shell에서 SSH 프라이빗 키를 사용하여 컴퓨트 인스턴스 프라이빗 IP 주소에 접속합니다.

-

접근 방법 5: SSH 사용자 이름과 비밀번호를 OCI Cloud Shell에서 사용하여 SSH를 통해 컴퓨트 인스턴스의 프라이빗 IP 주소에 접속합니다.

-

접근 방법 6: SSH를 통해 OCI Bastion 호스트에서 SSH 전용 키를 사용하여 컴퓨트 인스턴스 전용 IP 주소에 연결합니다.

-

접근 방법 7: VCN(가상 클라우드 네트워크) 내에서 Stepstone 컴퓨트 인스턴스를 사용합니다.

목표

- Oracle Cloud Infrastructure를 사용하여 Linux 컴퓨트 인스턴스에 접근하고 관리합니다.

접근 방법 1: SSH를 통해 macOS 터미널과 SSH 프라이빗 키를 사용하여 컴퓨트 인스턴스 퍼블릭 IP 주소에 접속

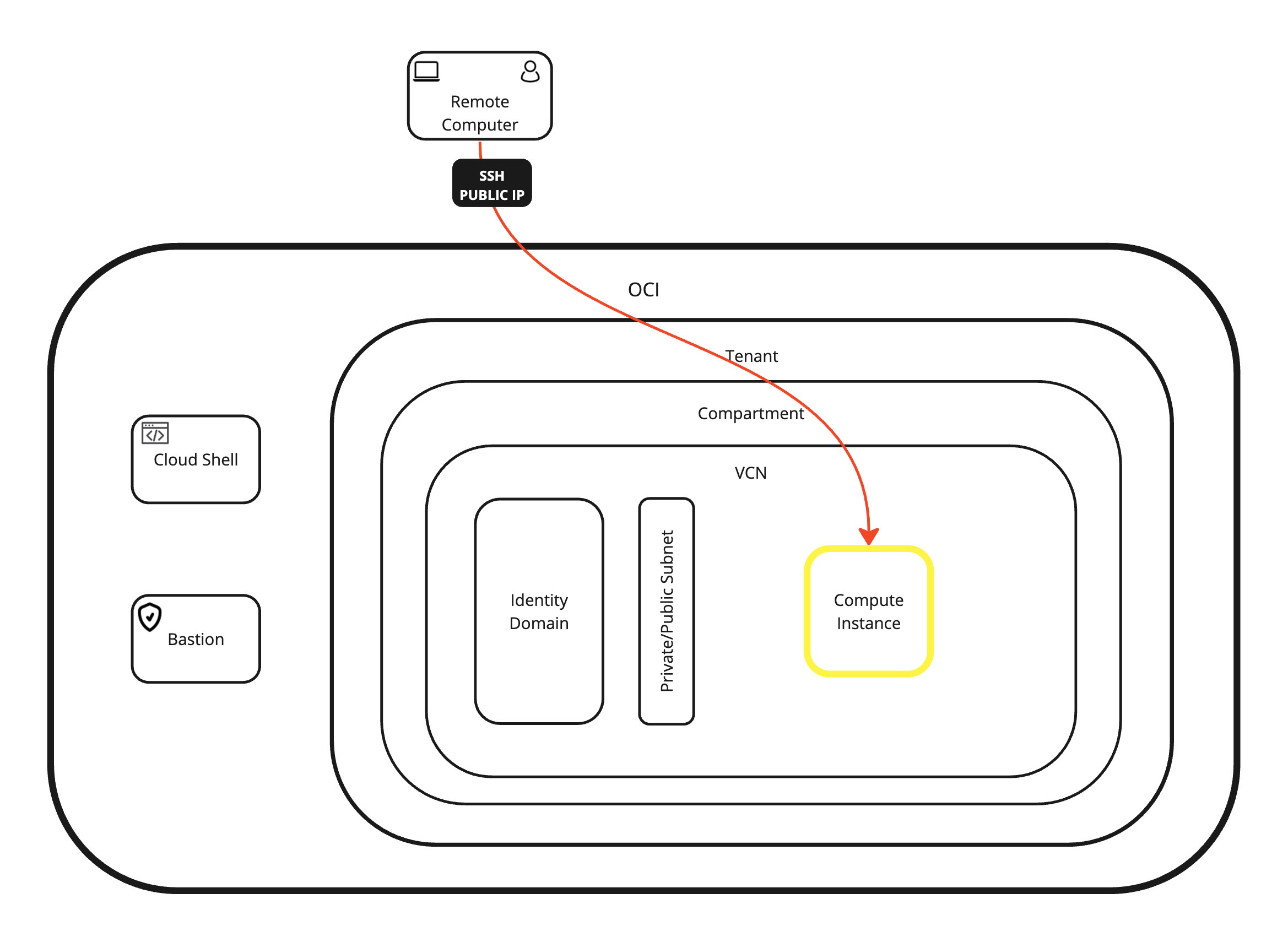

이 접근 방식에서는 SSH 및 OCI에서 제공하는 퍼블릭 IP 주소를 사용하여 Linux 인스턴스에 접속하여 macOS 터미널을 사용하여 인스턴스에 직접 접속합니다.

-

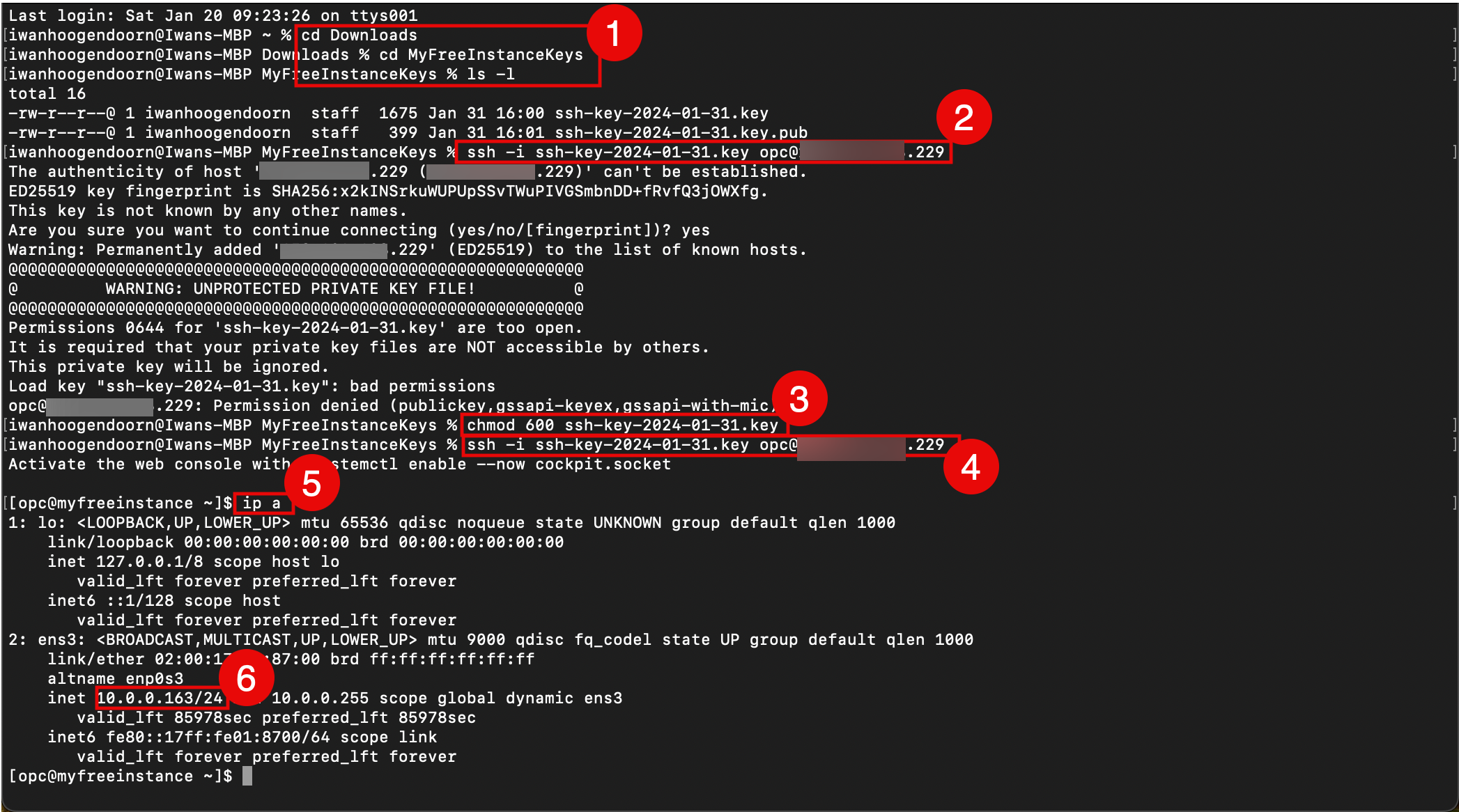

다음 명령을 실행합니다.

-

CLI(명령줄 인터페이스)를 사용하여 공개 및 개인 키가 저장된 폴더로 이동합니다.

cd Downloads cd MyFreeInstanceKeys ls -l -

프라이빗 키를 지정하는 SSH 명령을 사용하여 인스턴스에 접속합니다.

-

개인 키의 권한을 제한하고 액세스가 제한되어 있어야만 사용할 수 있습니다.

chmod 600 ssh-key-2024-01-31.key -

프라이빗 키를 지정하는 SSH 명령을 사용하여 인스턴스에 접속합니다.

ssh -i ssh-key-2024-01-31.key opc@xxx.xxx.xxx.229 -

다음 명령을 실행하여 IP 주소를 확인합니다.

ip a -

IP 주소를 확인합니다.

-

접근 방법 2: OCI Cloud Shell 콘솔에서 SSH 사용자 이름 및 비밀번호를 사용하여 터미널 콘솔을 통해 컴퓨트 인스턴스에 연결

인스턴스에 대한 네트워크 연결이 없고 SSH를 사용하여 로그인할 수 없는 경우 이 접근 방식을 백도어로 사용할 수 있습니다.

접근 2에 대한 선행 조건

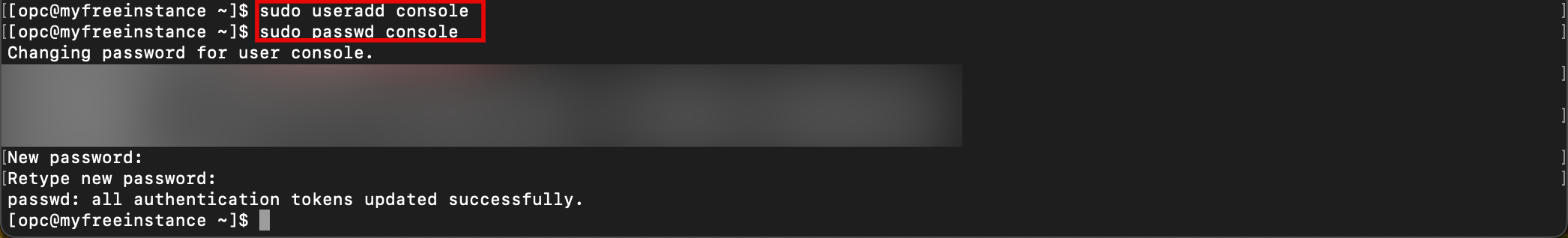

먼저 로컬 사용자 이름과 암호를 만들어야 하며 이렇게 하려면 다른 접근 방법 중 하나를 사용하여 개인 키를 사용하여 SSH로 로그인해야 합니다. 이것은 접근 1, 3, 4, 5 및 6에서 수행됩니다.

-

프라이빗 키를 사용하여 SSH로 로그인하면 새 로컬 사용자 이름을 생성하고 해당 새 사용자 이름에 비밀번호를 지정할 수 있습니다. 다음 명령을 실행합니다.

sudo useradd console sudo passwd console

Instance 생성 프로세스에서 새 로컬 유저 이름과 암호를 생성할 수도 있습니다. 그러나 우리는 이것을 다른 튜토리얼에서 보여줄 것입니다.

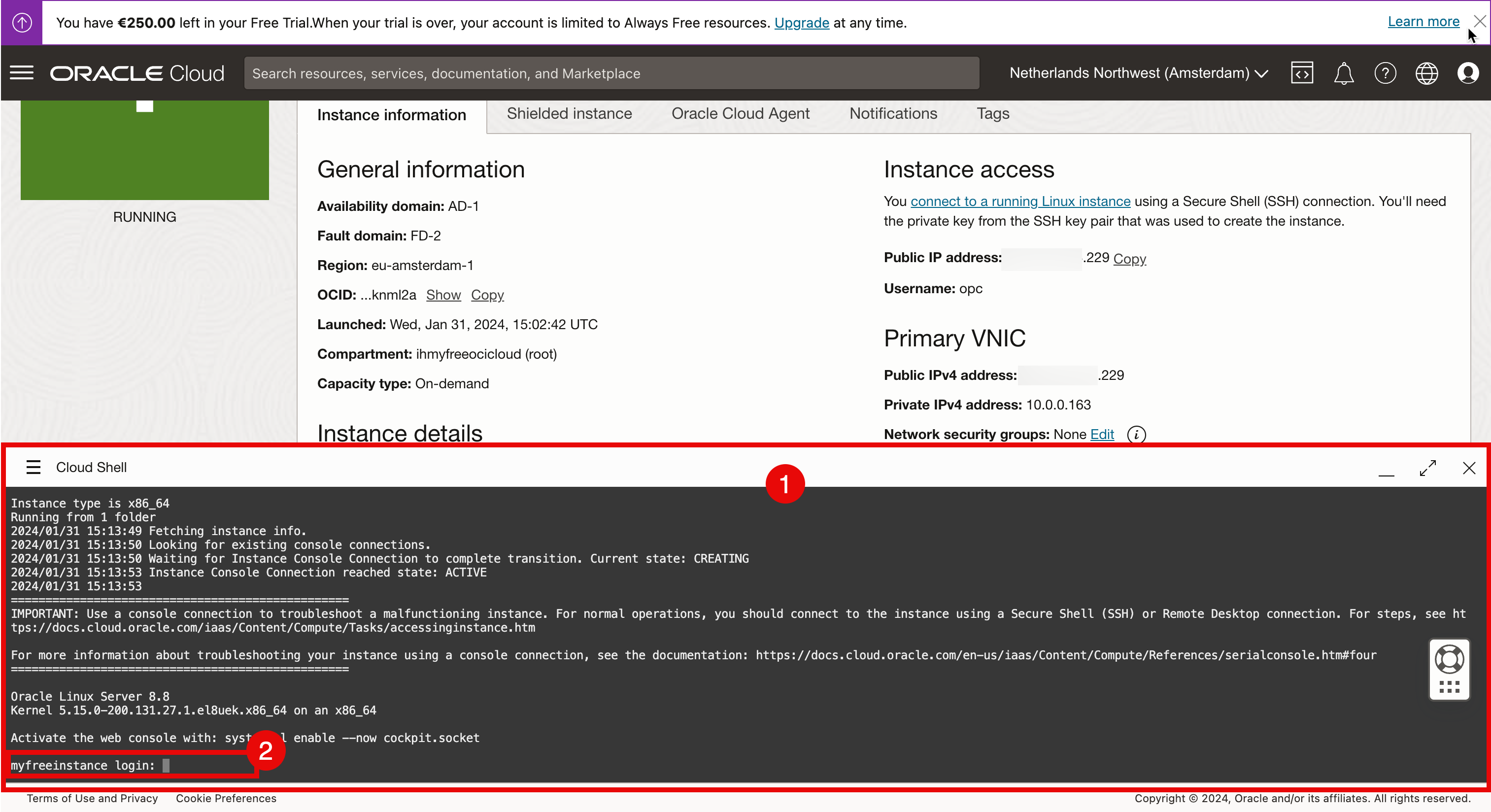

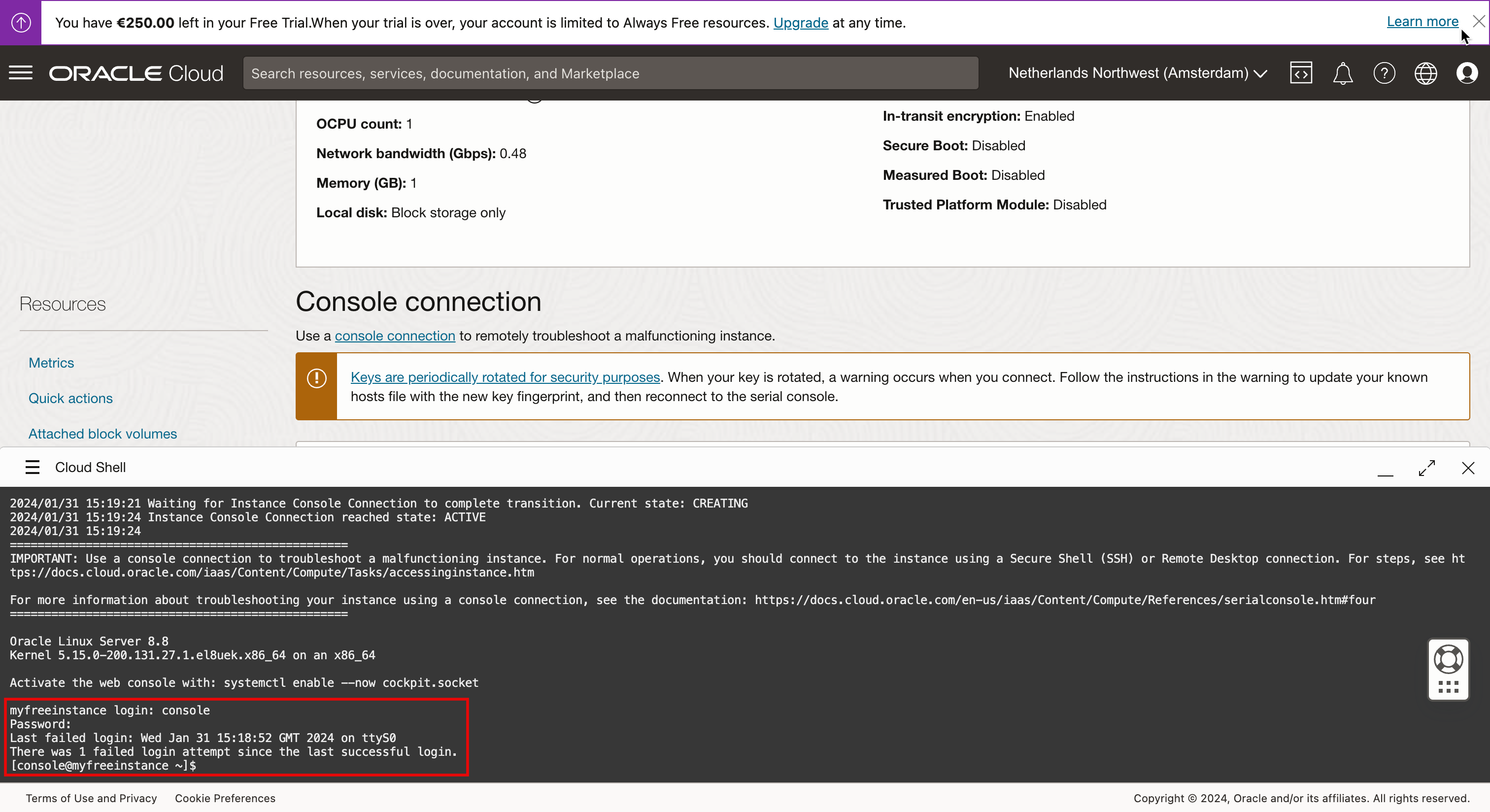

계속 접근 방법 2

로컬 사용자 이름과 비밀번호를 생성했으므로 이제 OCI Cloud Shell 콘솔에서 SSH 사용자 이름과 비밀번호를 사용하여 터미널 콘솔을 통해 컴퓨트 인스턴스에 계속 접속할 수 있습니다.

이 접근 방식에서는 OCI에서 제공하는 로컬 콘솔을 사용하여 Linux 인스턴스에 연결하여 OCI Cloud Shell을 사용하여 인스턴스에 직접 연결합니다.

-

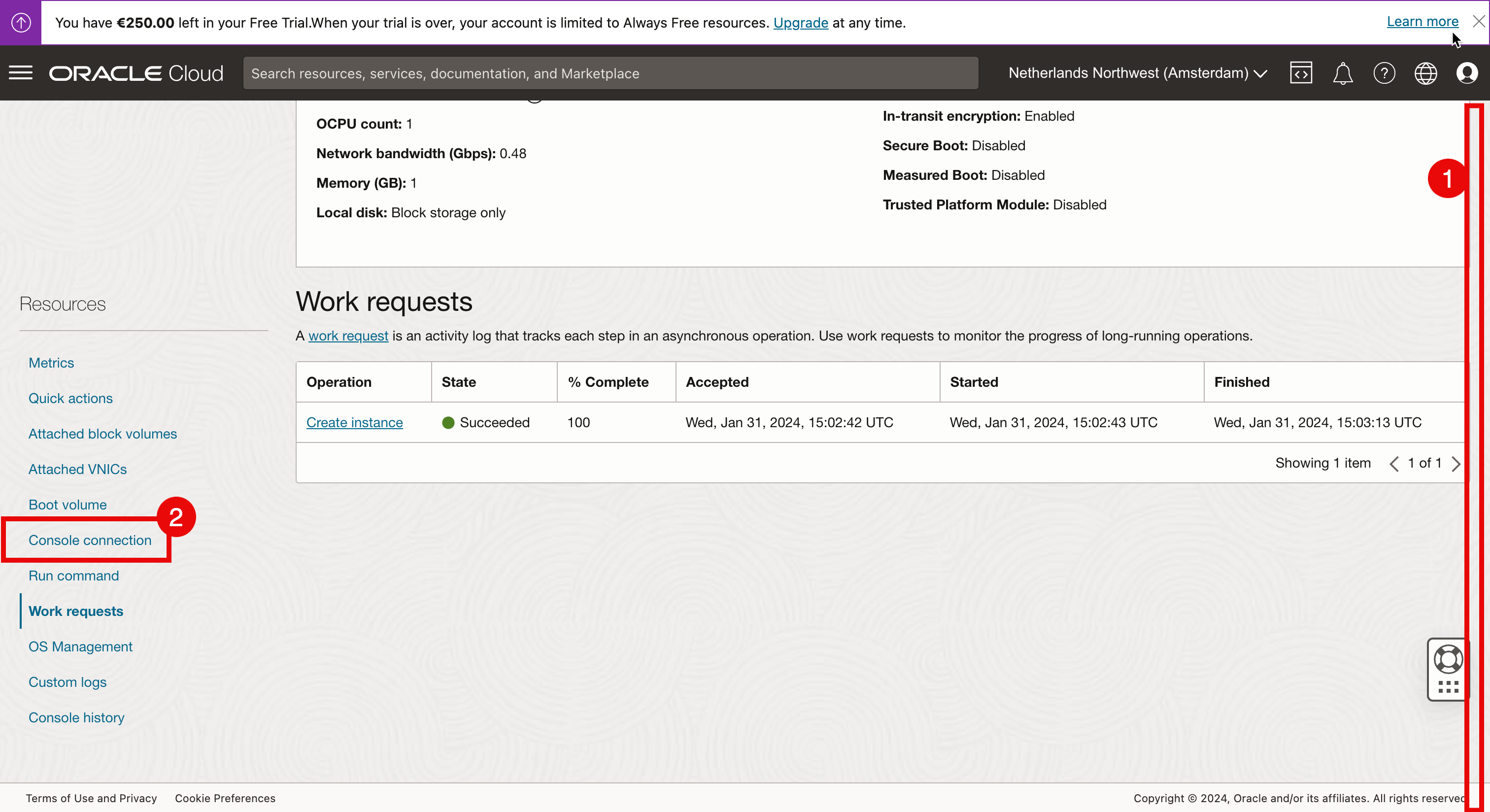

OCI Cloud Shell에 접속합니다.

- 인스턴스 세부정보 페이지에서 아래로 스크롤합니다.

- 콘솔 접속을 눌러 OCI Cloud Shell을 시작하고 콘솔에 접속합니다.

-

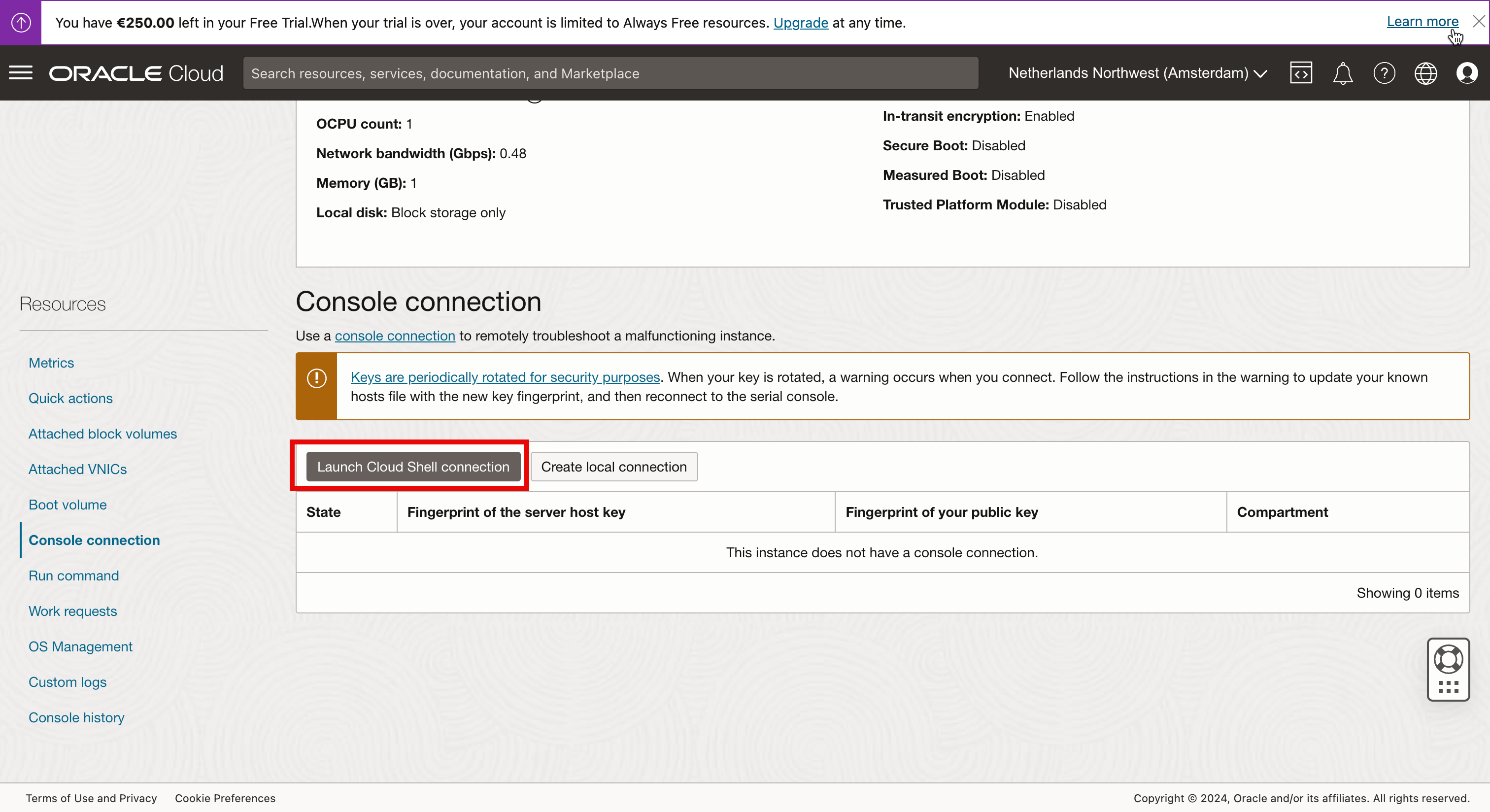

Launch Cloud Shell connection을 누릅니다.

-

OCI Cloud Shell 창은 비밀번호가 아닌 사용자 이름만 제공합니다.

-

이 사용자 이름과 비밀번호는 생성되어야 하며 기본적으로 생성되어 있지 않습니다.

- OCI Cloud Shell 창이 열립니다.

- 프롬프트는 유저 이름을 제공합니다.

-

콘솔 터미널에 로컬 사용자 이름 및 암호를 입력합니다.

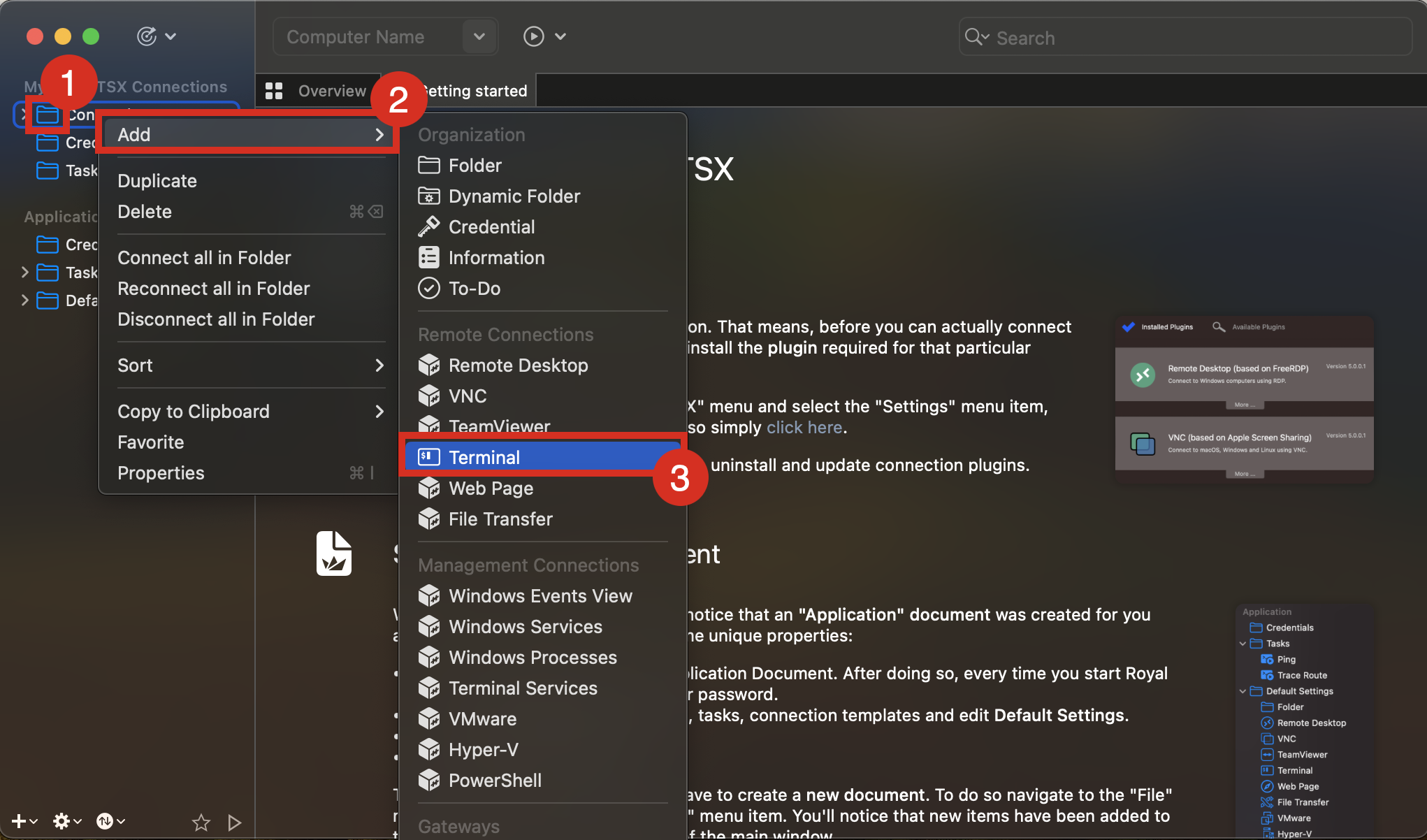

접근 방법 3: SSH를 통해 Royal TSX 애플리케이션과 함께 SSH 전용 키를 사용하여 컴퓨트 인스턴스 공용 IP 주소에 연결

이 접근 방식에서는 SSH 및 OCI에서 제공하는 공용 IP 주소를 사용하여 Linux 인스턴스에 연결하여 Royal TSX 애플리케이션을 사용하여 인스턴스에 직접 연결합니다.

-

Royal TSX 응용 프로그램을 열고 새 문서를 작성합니다.

- 연결 폴더를 마우스 오른쪽 버튼으로 누릅니다.

- 추가를 누릅니다.

- Terminal(터미널)을 누릅니다.

-

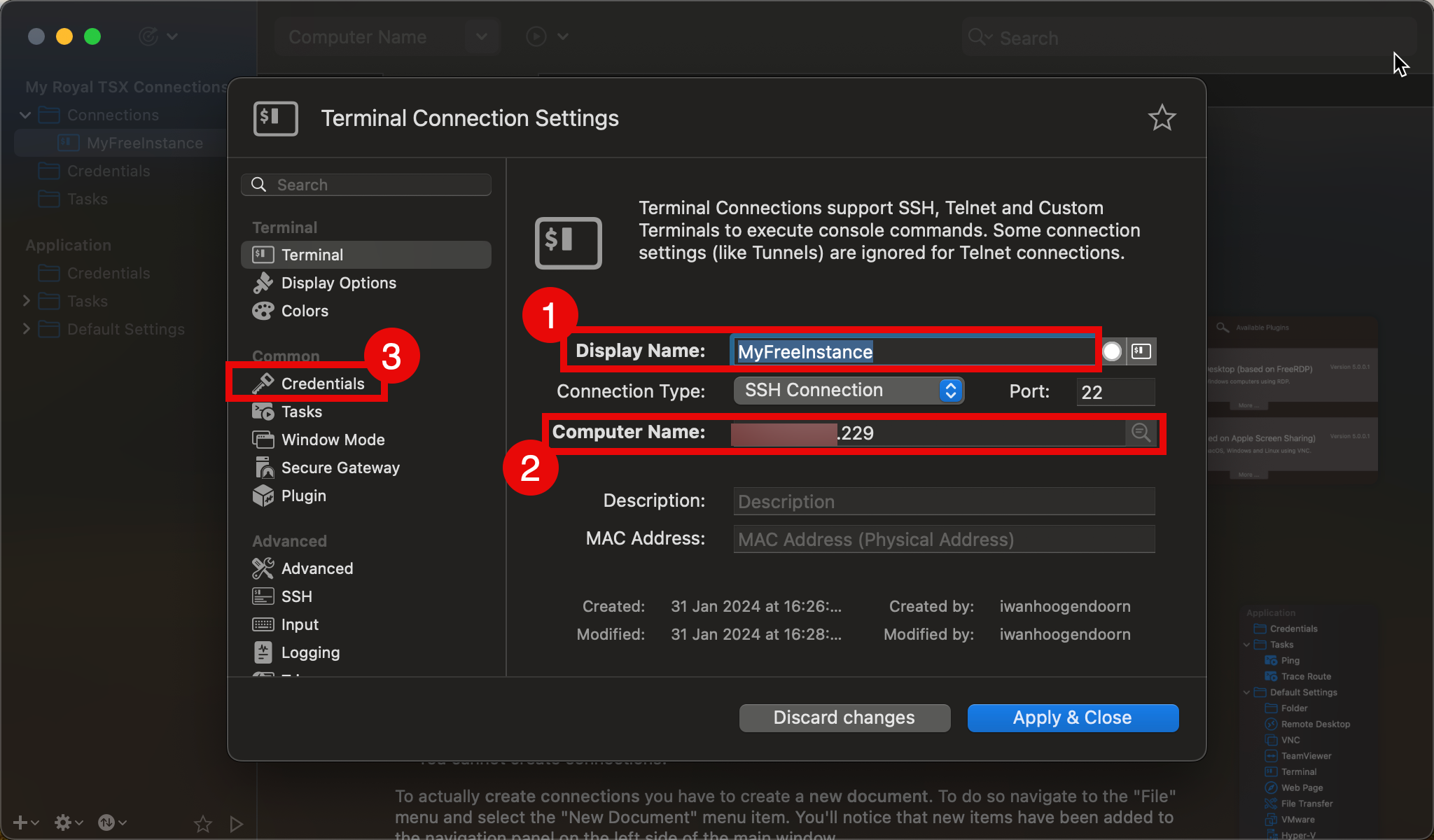

터미널 탭에서 다음 정보를 입력합니다.

- 표시 이름을 입력합니다.

- 컴퓨터 이름에 인스턴스의 공용 IP 주소 또는 FQDN을 입력합니다.

- 인증서를 누릅니다.

-

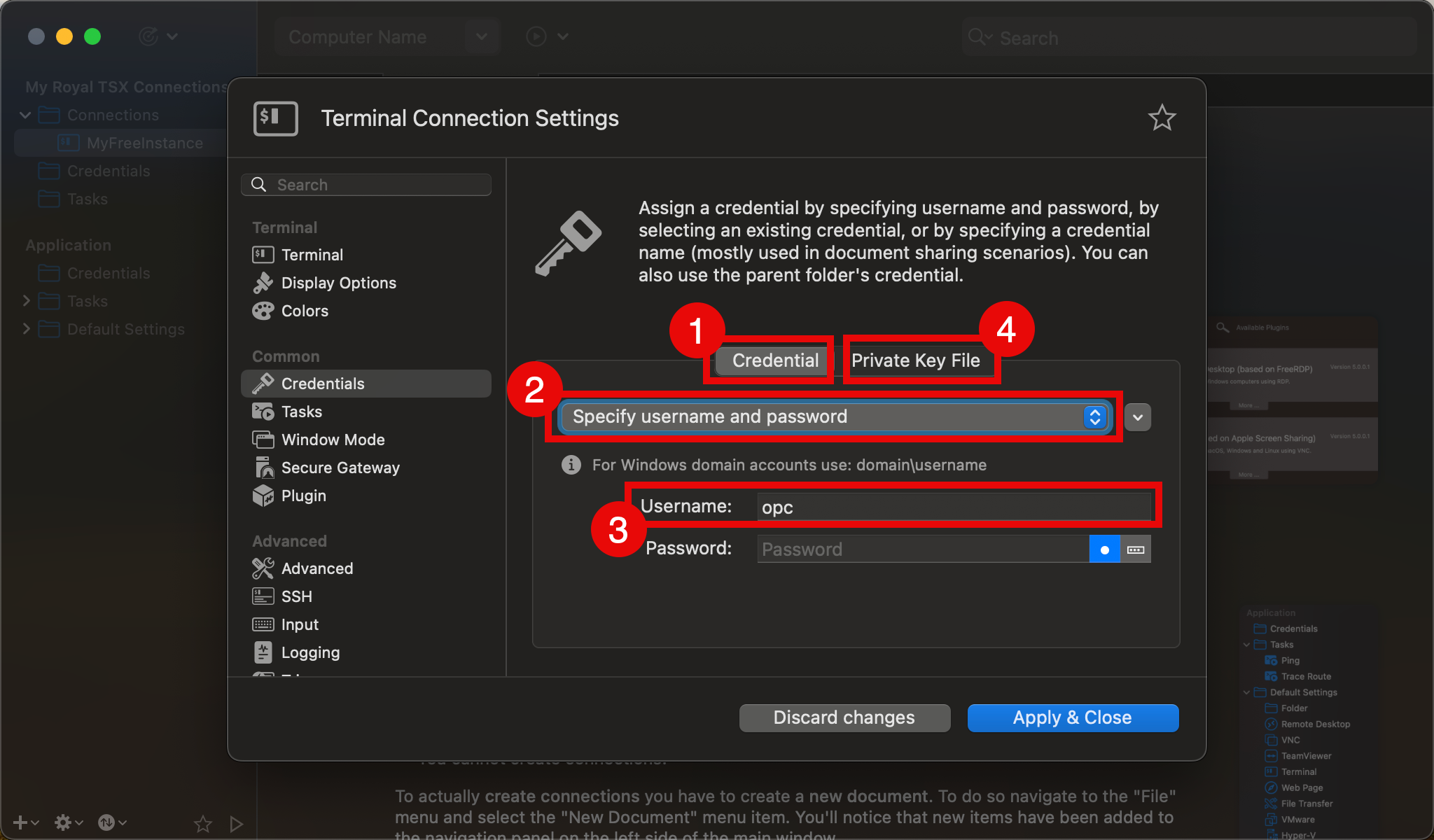

인증서 탭에서 다음 정보를 입력합니다.

- Credential이 선택되었는지 확인합니다.

- 사용자 이름 및 비밀번호 지정을 선택합니다.

- 사용자 이름을 입력합니다.

- Private Key File 탭을 선택합니다.

-

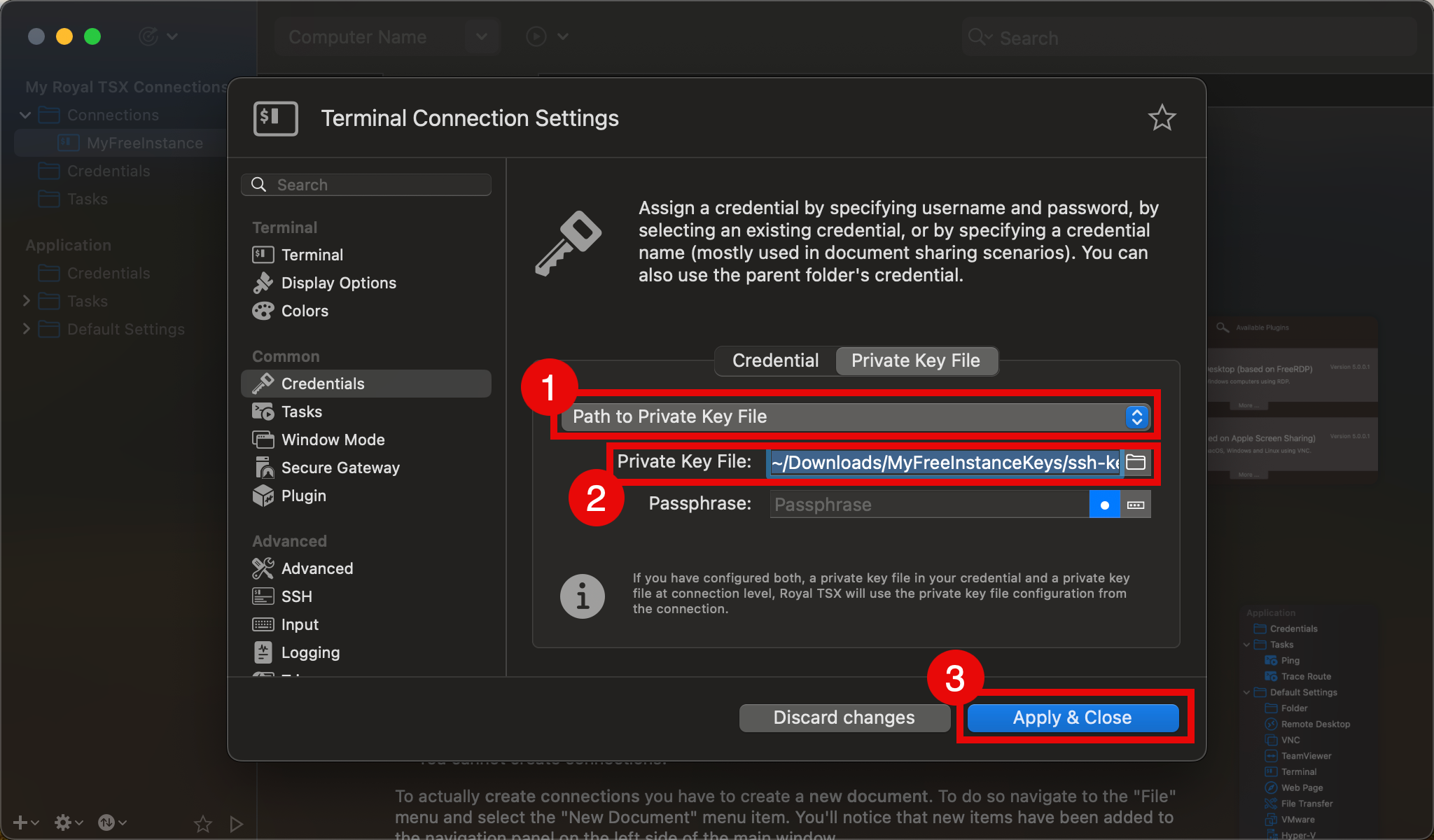

Private Key File 탭에서 다음 정보를 입력합니다.

- Path to Private Key File을 선택합니다.

- 전용 키 파일 경로를 선택합니다.

- 적용 후 닫기를 누릅니다.

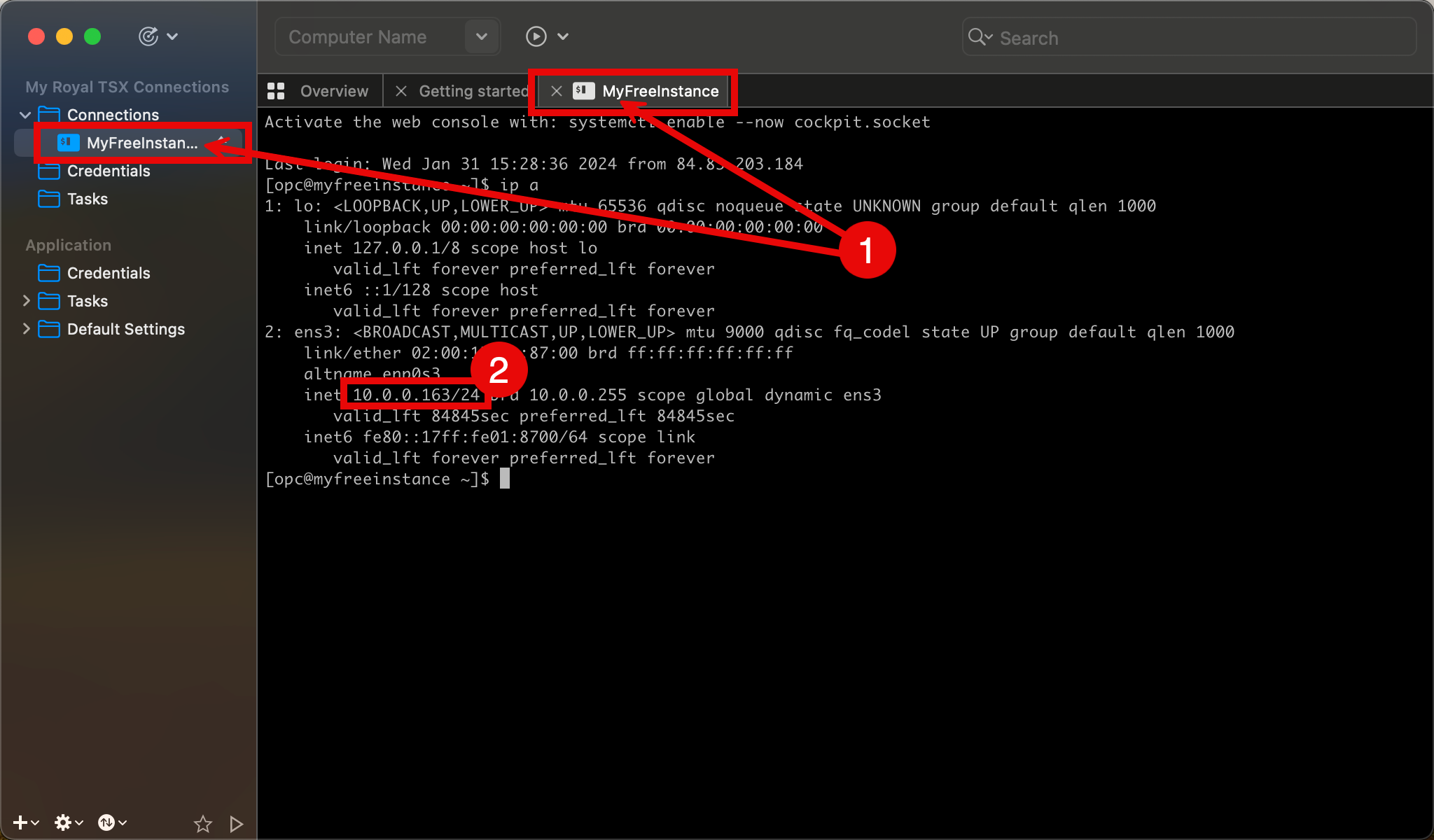

- 새 연결 만들기를 두 번 클릭하여 로그인합니다.

ip a명령을 실행하여 개인 IP 주소를 검토합니다.

접근 방식 4: SSH를 통해 OCI Cloud Shell에서 SSH 프라이빗 키를 사용하여 컴퓨트 인스턴스 프라이빗 IP 주소에 접속

이 접근 방식에서는 OCI에서 제공하는 OCI Cloud Shell을 사용하여 Linux 인스턴스에 접속하고 프라이빗 IP 주소를 사용하여 인스턴스에 접속합니다.

-

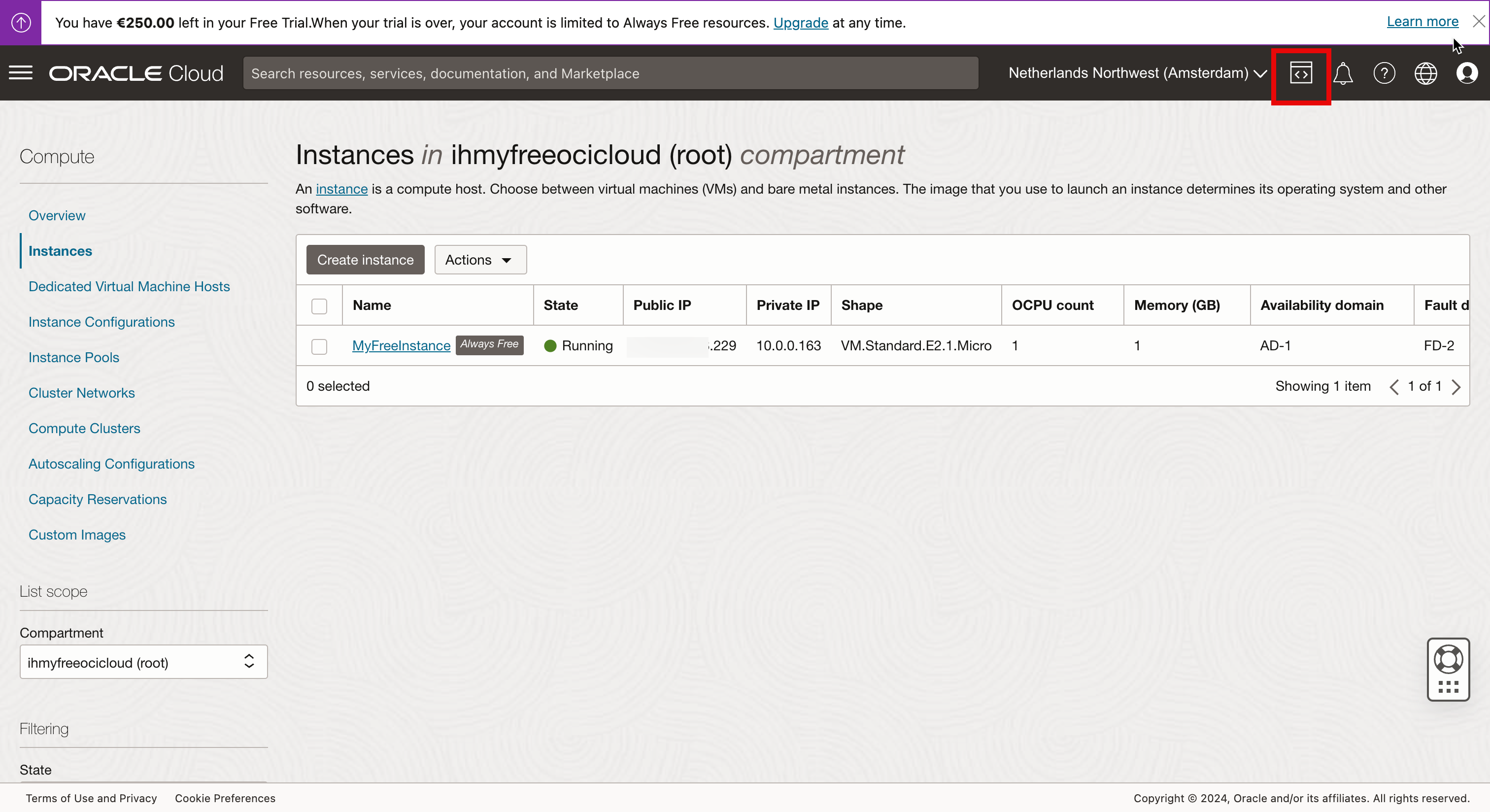

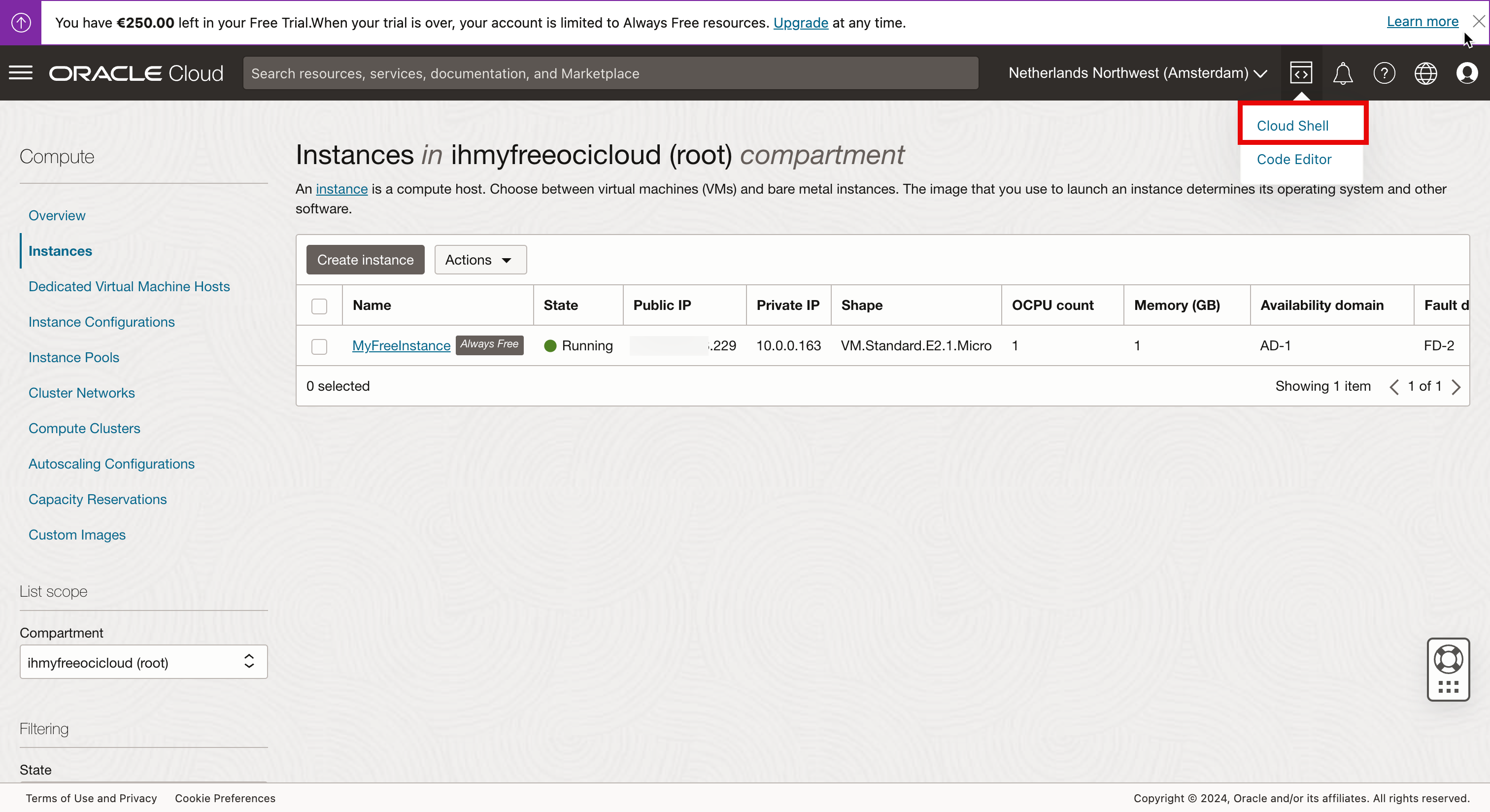

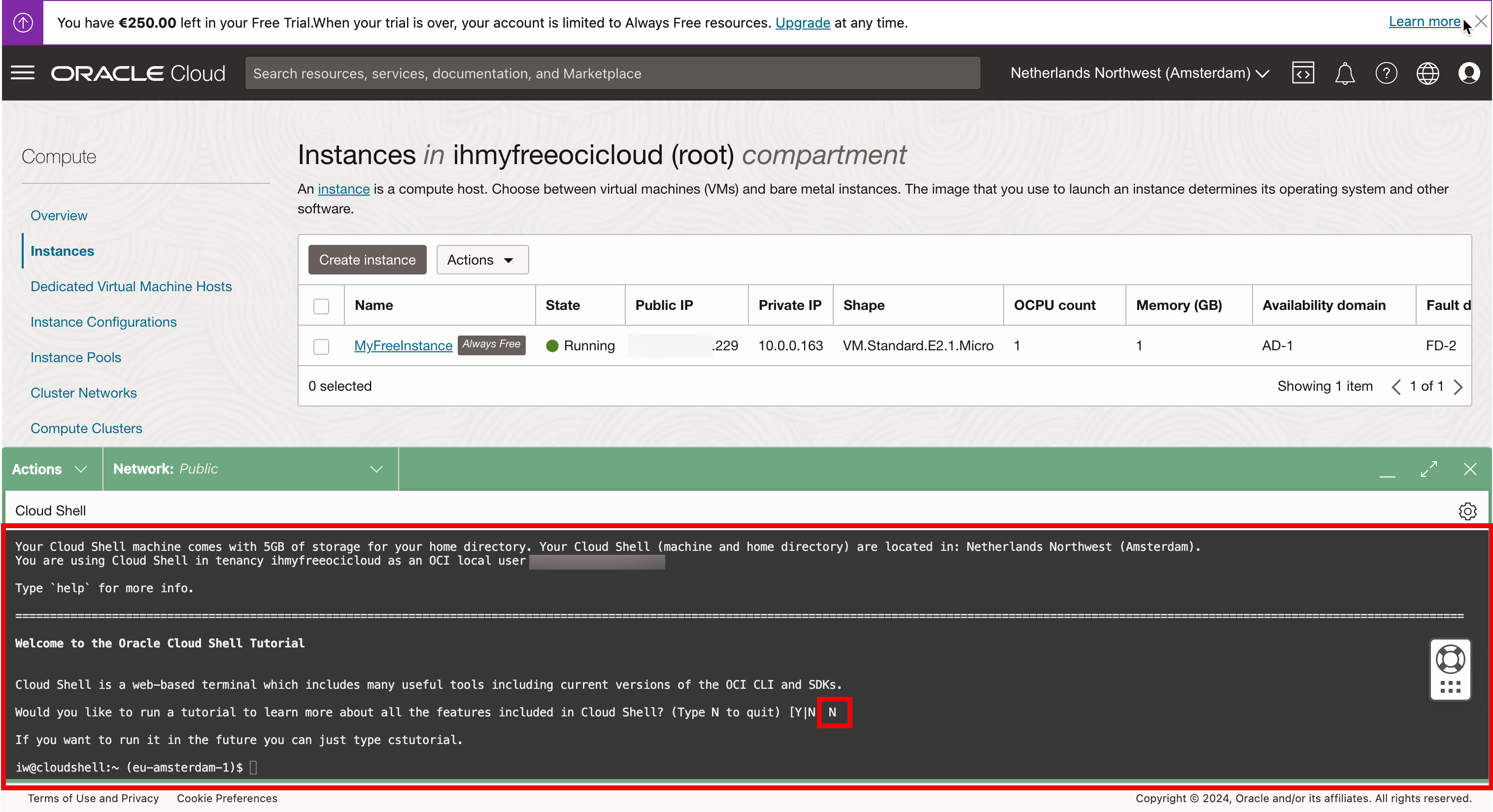

OCI 콘솔에 로그인한 후 OCI Cloud Shell 아이콘을 눌러 Cloud Shell 콘솔을 엽니다.

-

Cloud Shell을 누릅니다.

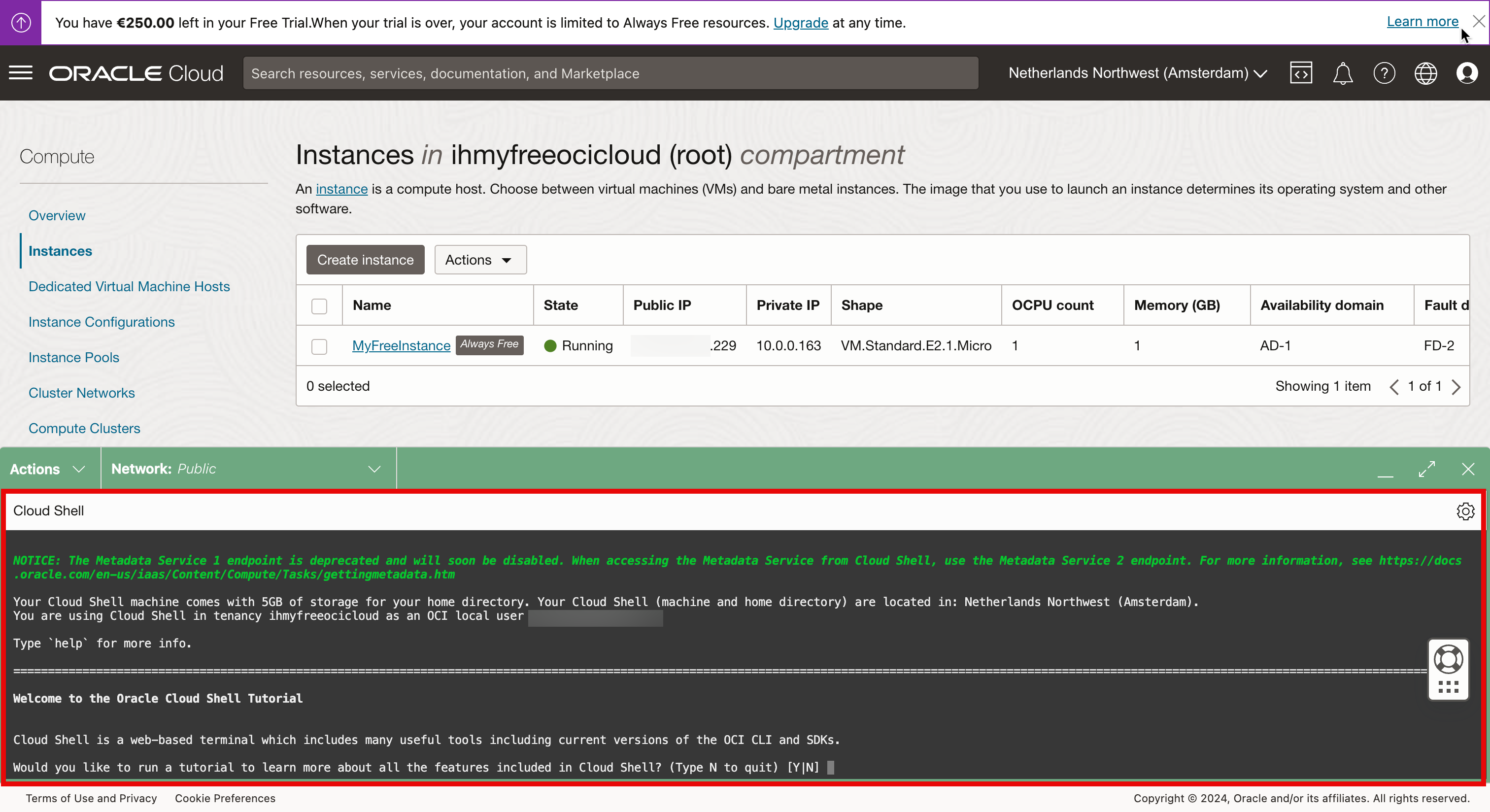

Cloud Shell 창이 열리는지 확인합니다.

-

지금은 자습서를 건너뛰려면

N를 입력합니다.

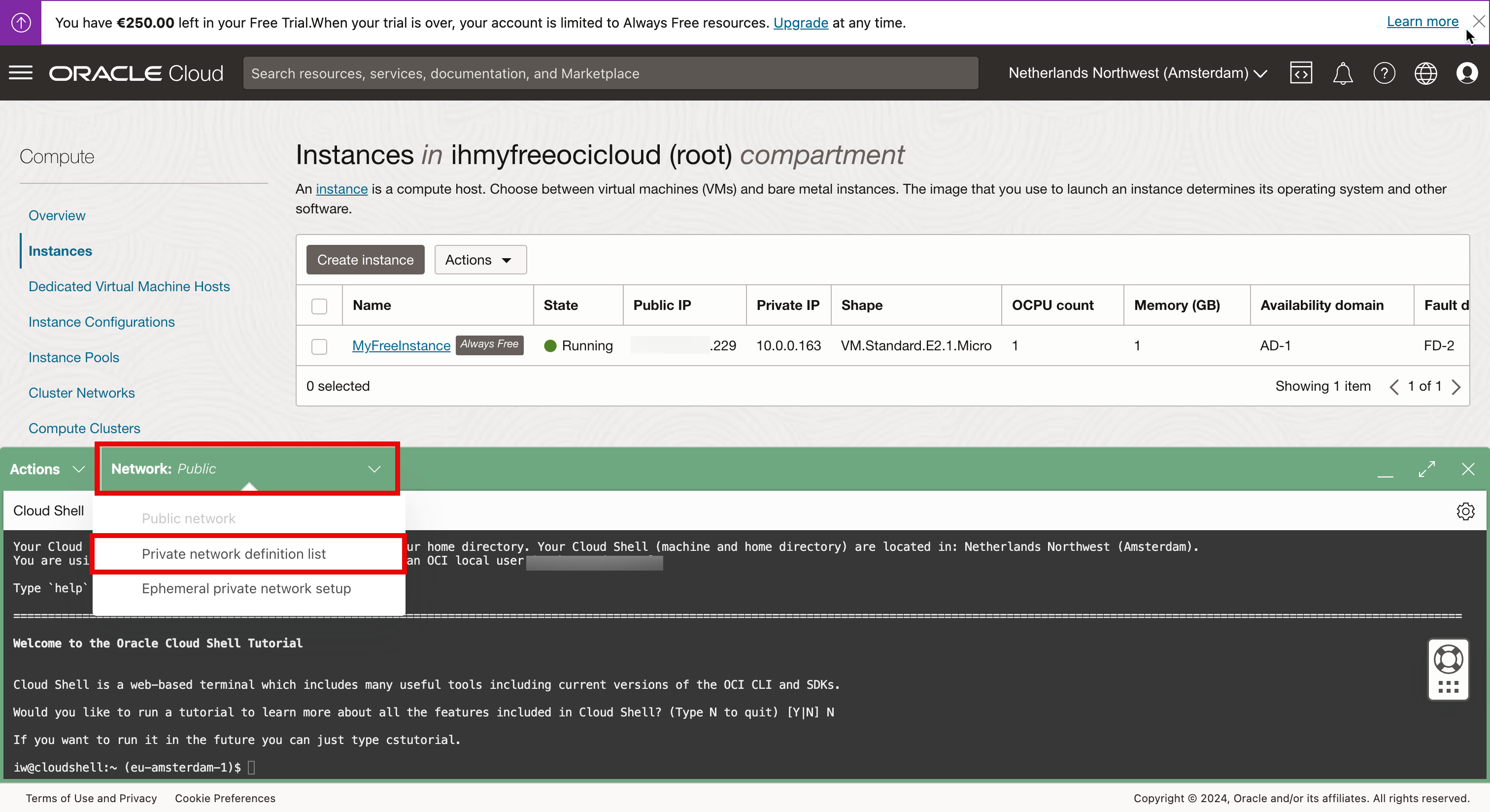

전용 IP 주소를 사용하여 Linux 인스턴스에 연결하려면 Cloud Shell이 Linux 인스턴스가 연결된 곳과 동일한 서브넷에 접근하는 것이 중요합니다.

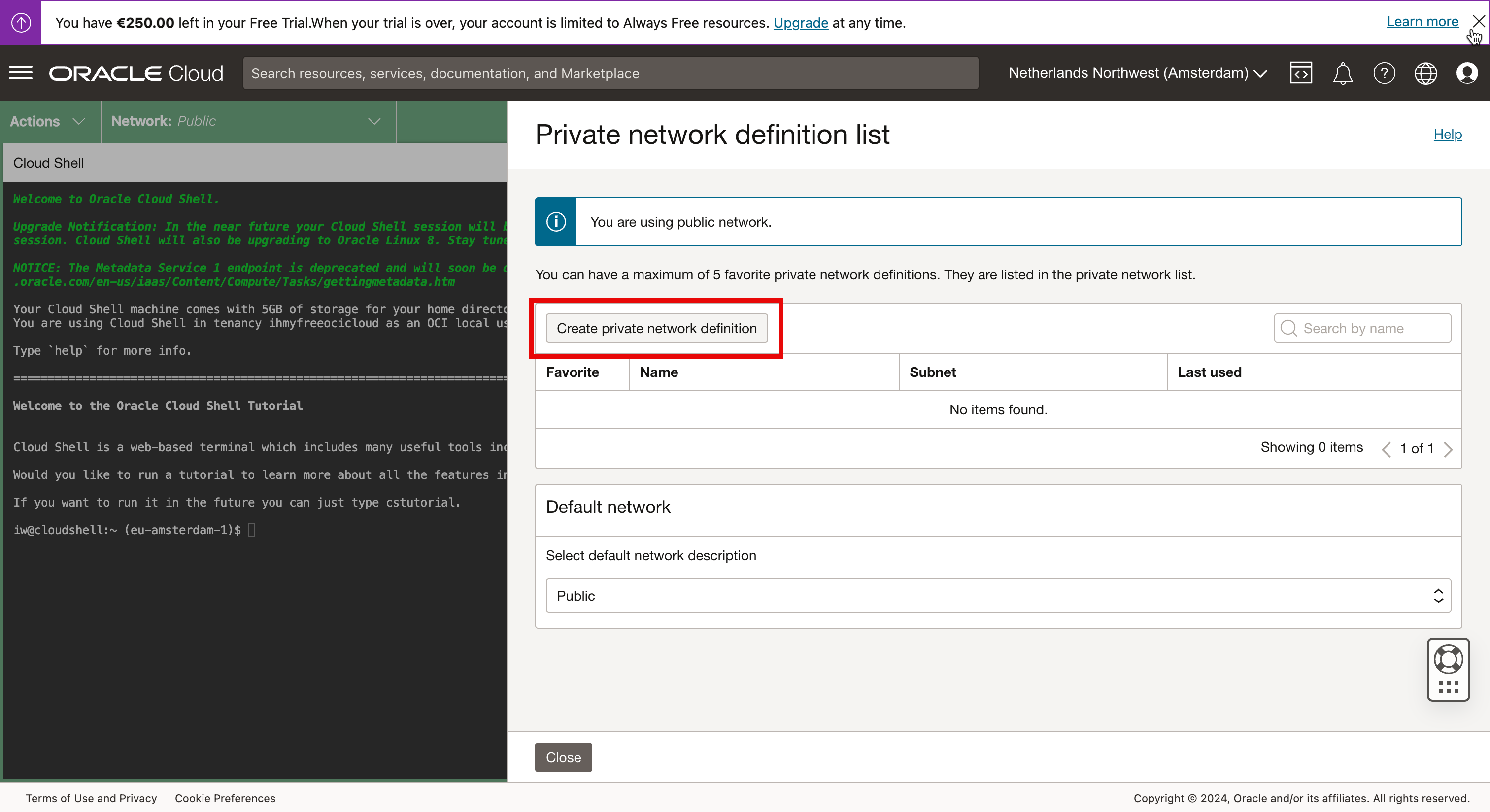

이렇게 하려면 Cloud Shell을 Linux 인스턴스도 있는 동일한 VCN 및 서브넷에 플러그합니다. 기본적으로 네트워크는 Public(공용)으로 설정되지만, 즉시 새 개인 네트워크를 만들어 이를 변경할 것입니다.

-

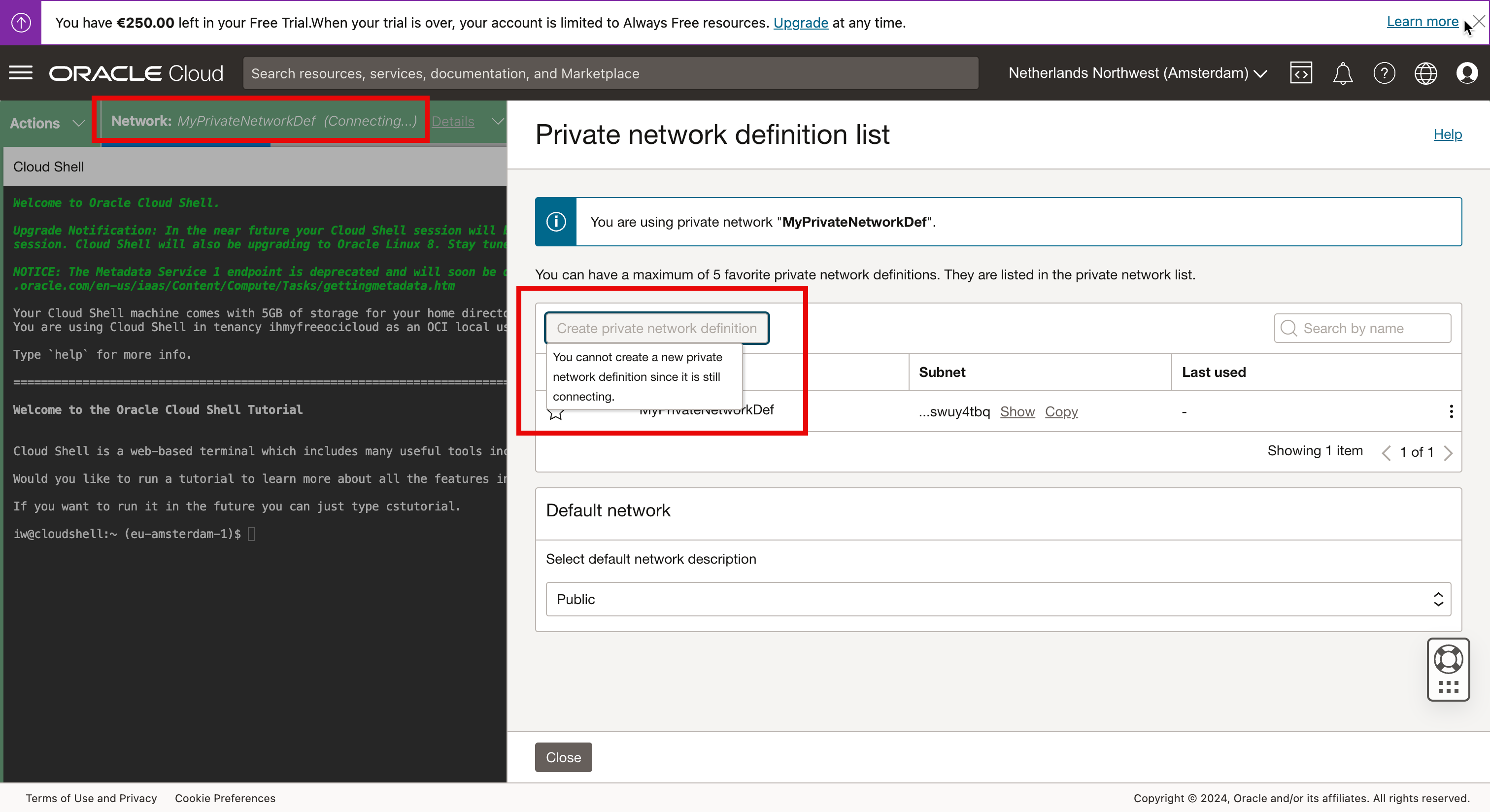

네트워크를 누르고 프라이빗 네트워크 정의 목록을 선택합니다.

-

Create private network definition을 누릅니다.

-

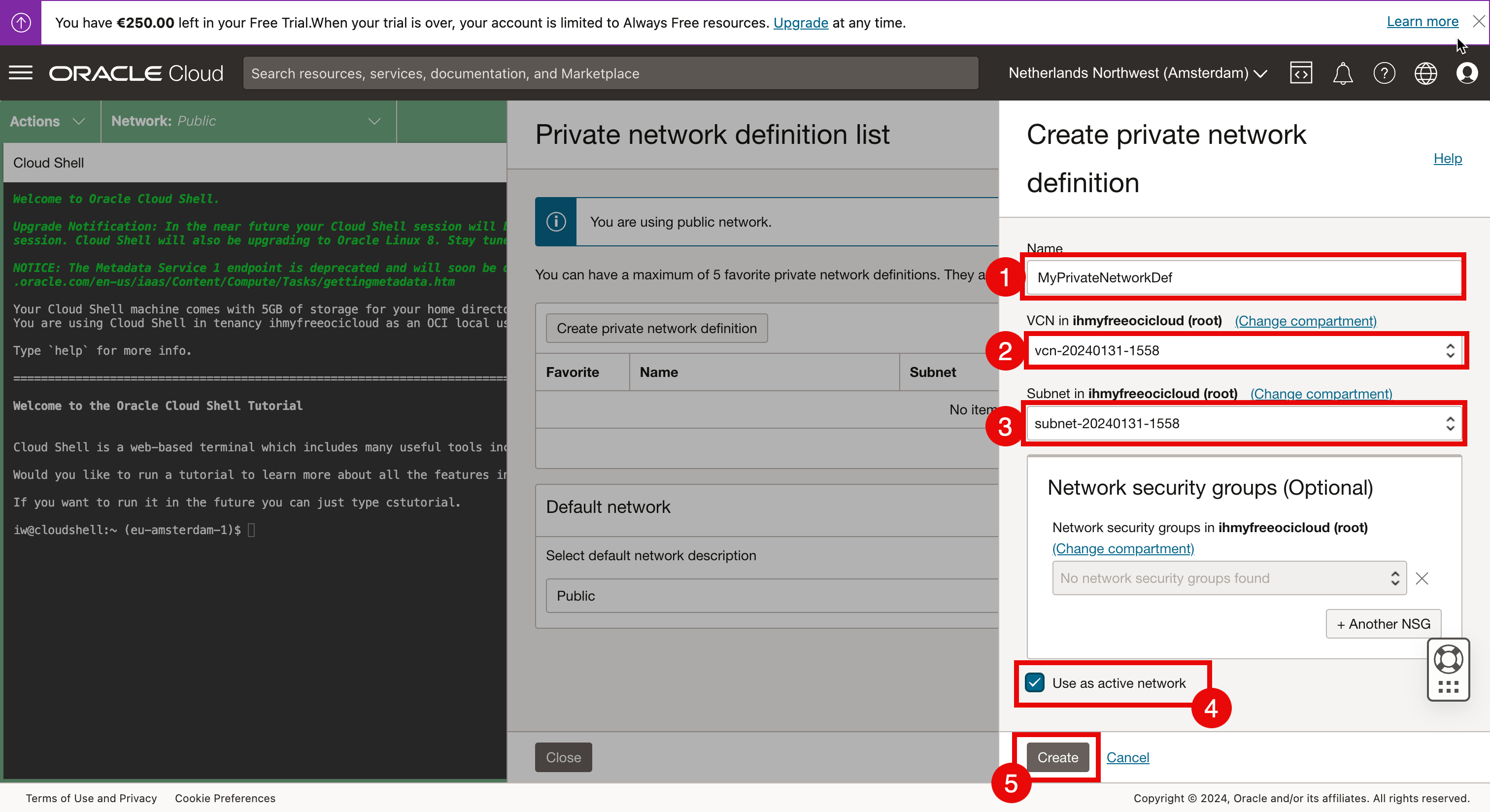

개인 네트워크 정의 생성에 다음 정보를 입력합니다.

- 이름을 입력하십시오.

- Linux 인스턴스가 상주하는 해당 VCN을 선택합니다.

- Linux 인스턴스가 상주하는 서브넷을 선택합니다.

- 활성 네트워크 사용을 선택하여 프라이빗 네트워크를 즉시 활성화합니다.

- Create를 누릅니다.

-

네트워크 상태가 Connecting을 사용하여 새로 만든 개인 네트워크로 변경됩니다. 이 작업을 완료하는 데 약간의 시간이 걸립니다.

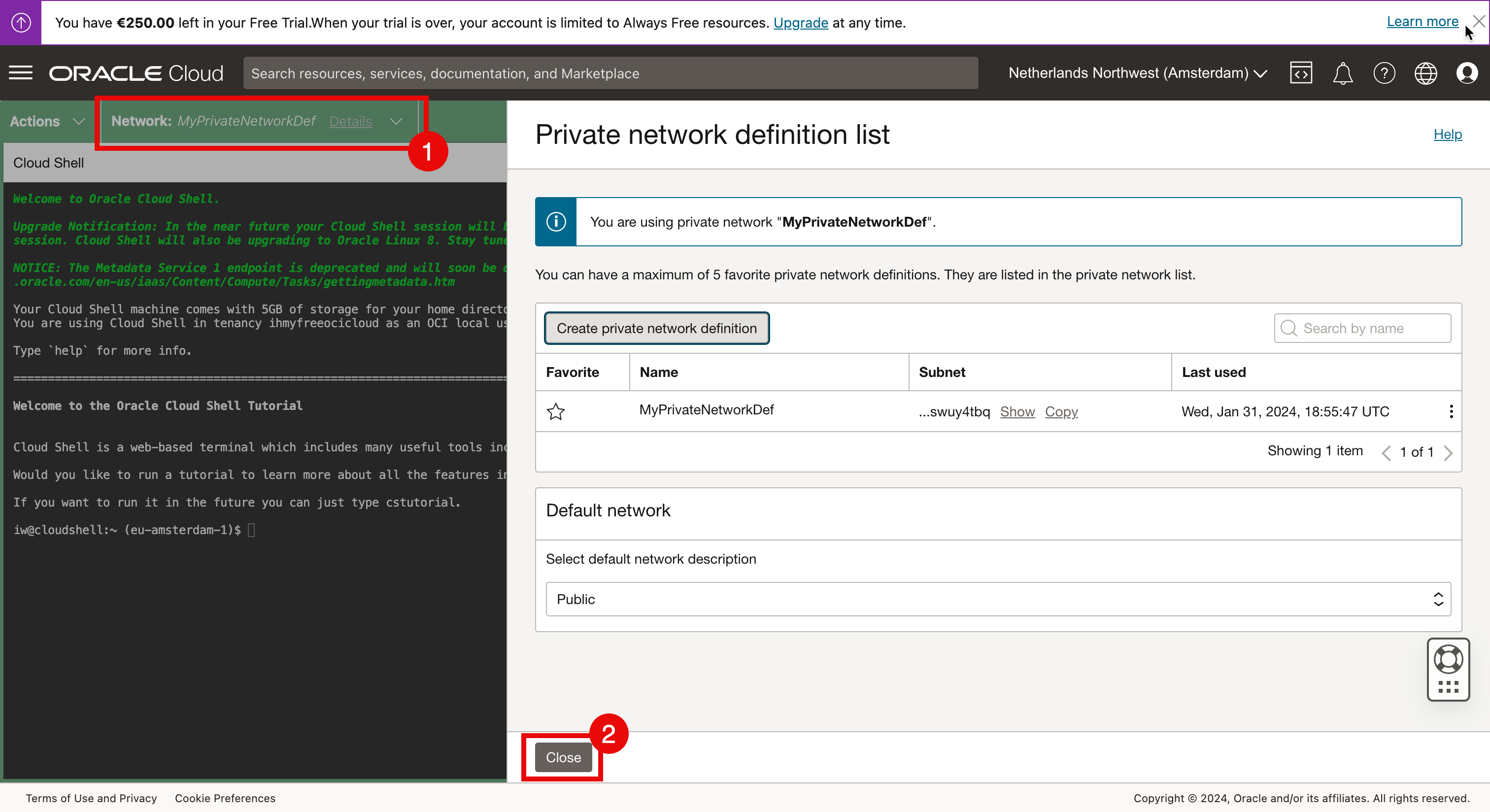

- 프라이빗 네트워크가 접속되었습니다.

- 개인 네트워크 정의 목록을 닫으려면 닫기를 누릅니다.

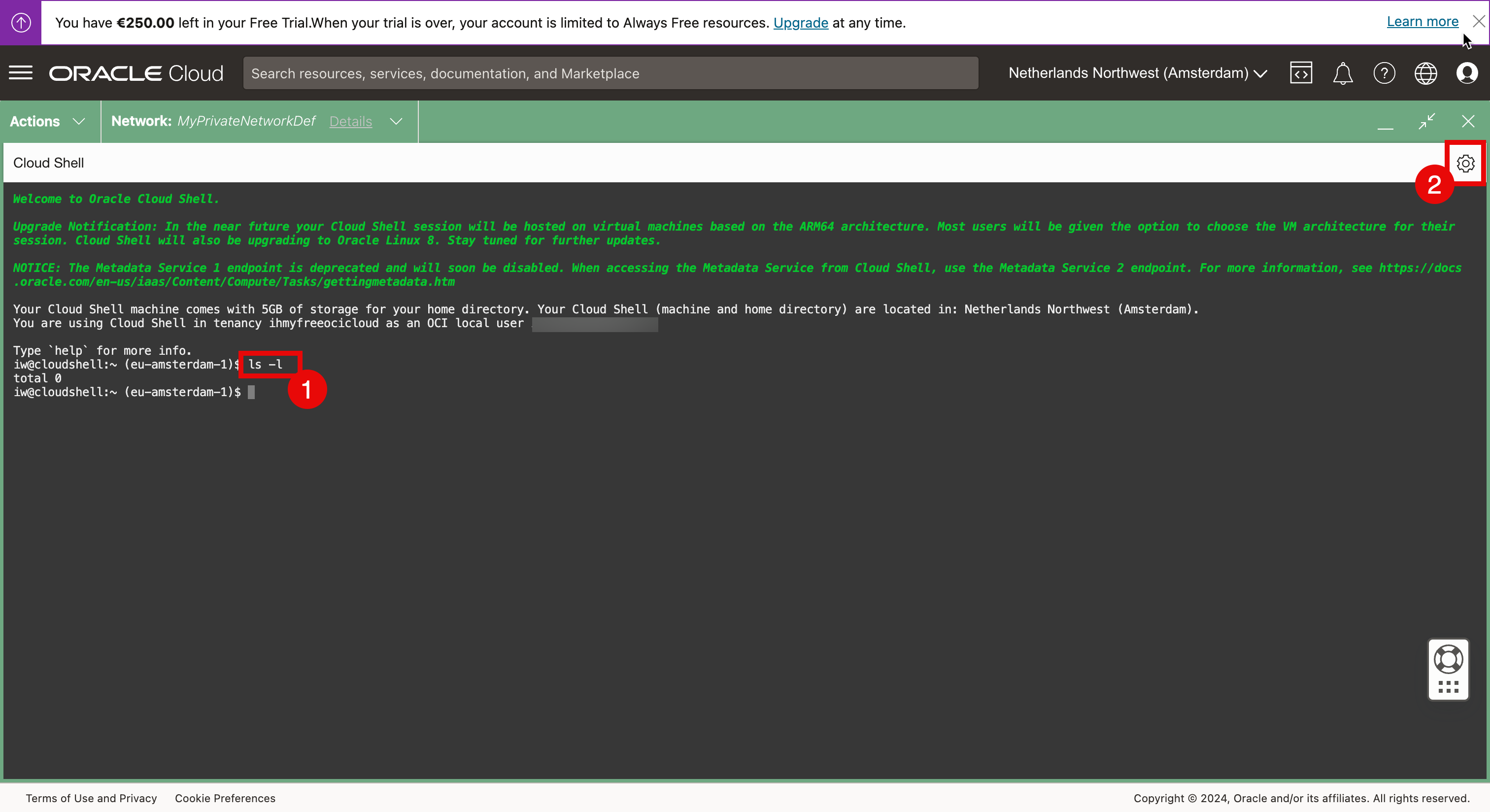

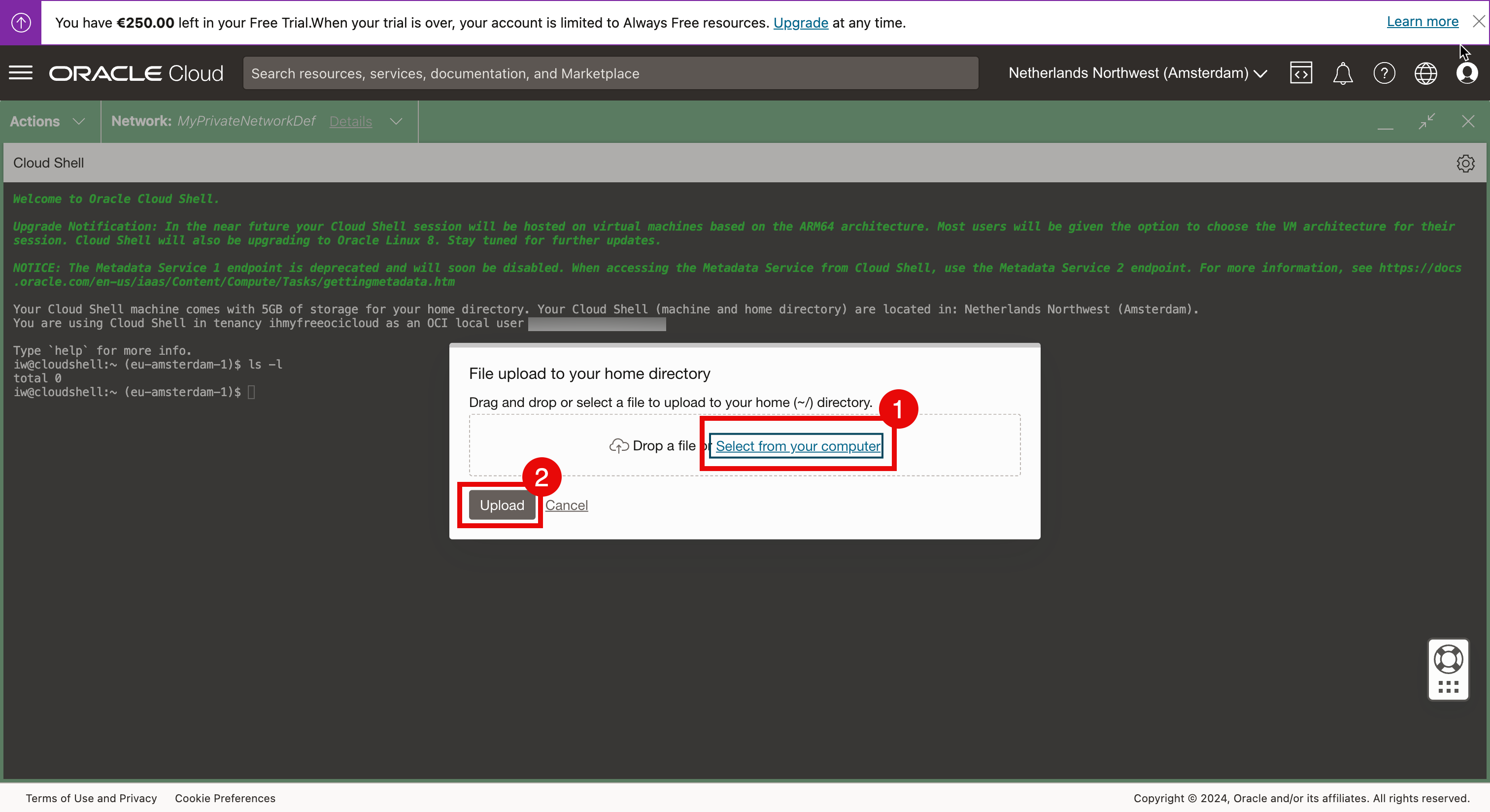

ls-l명령을 실행하고 home 폴더에 개인 키가 없는지 확인합니다.- 개인 키를 업로드하려면 휠을 클릭합니다.

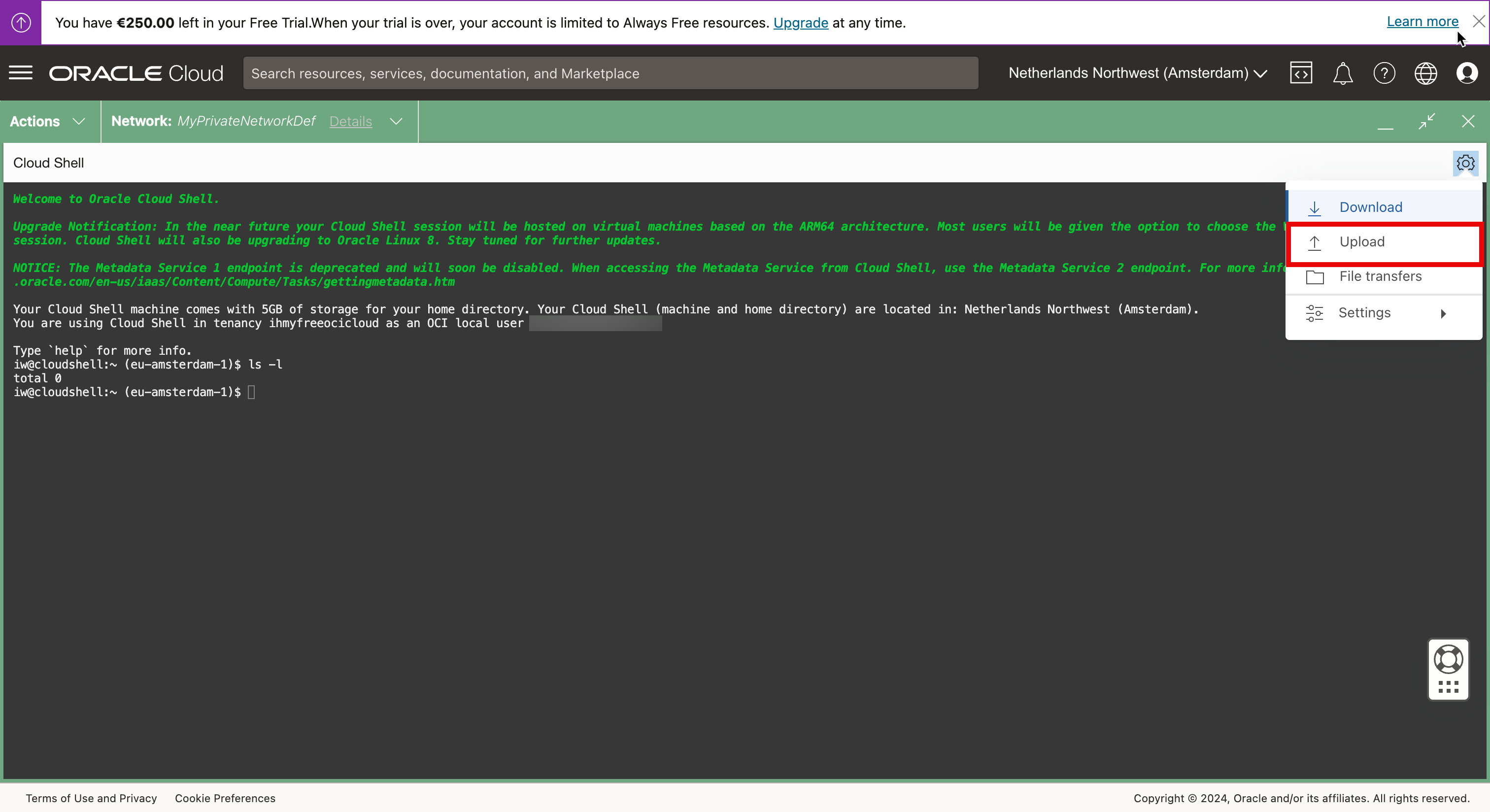

- 업로드를 누릅니다.

- 컴퓨터에서 선택을 누릅니다.

- 업로드를 누릅니다.

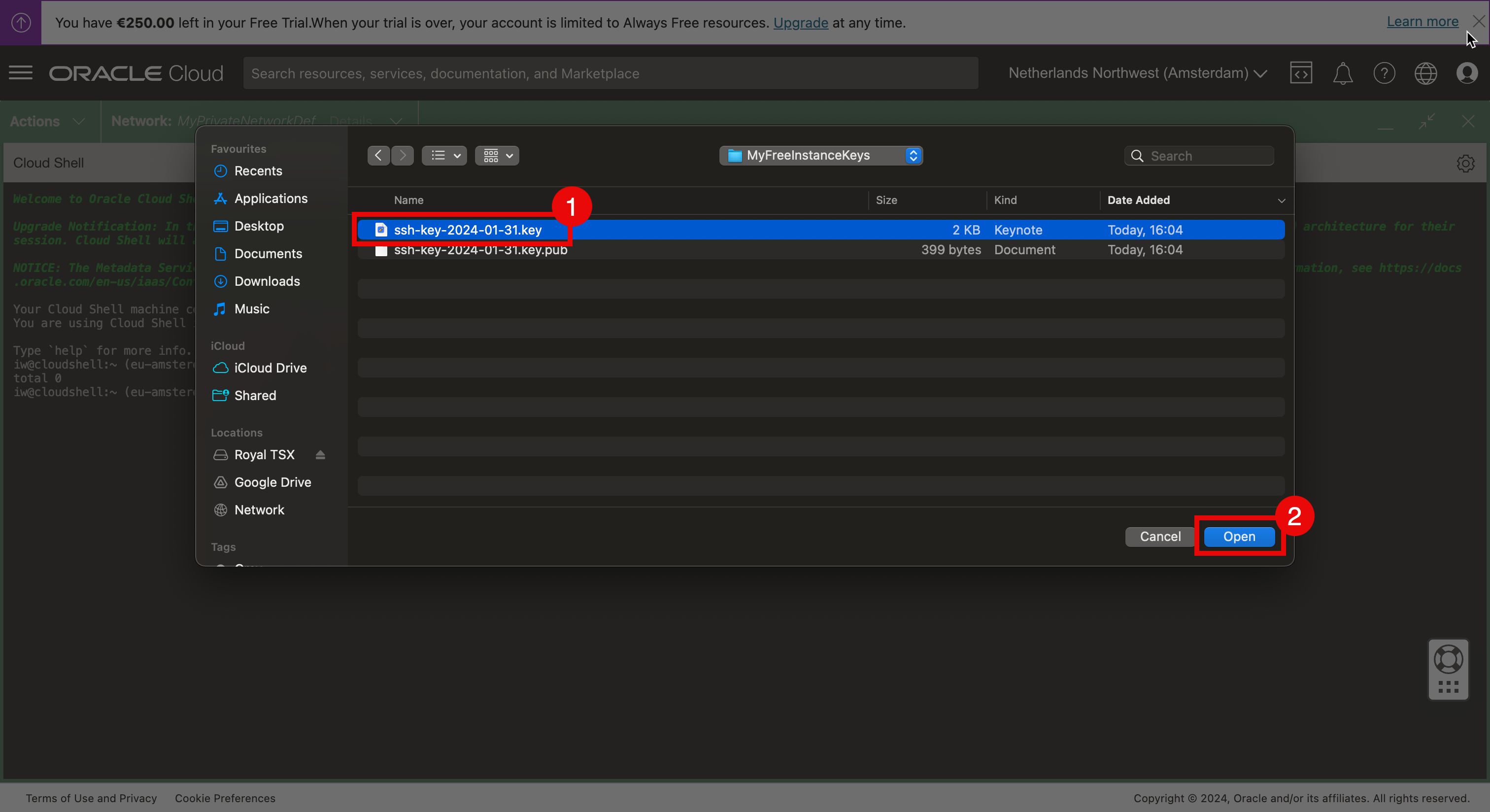

- 로컬 컴퓨터에서 개인 키를 선택합니다.

- 열기를 누릅니다.

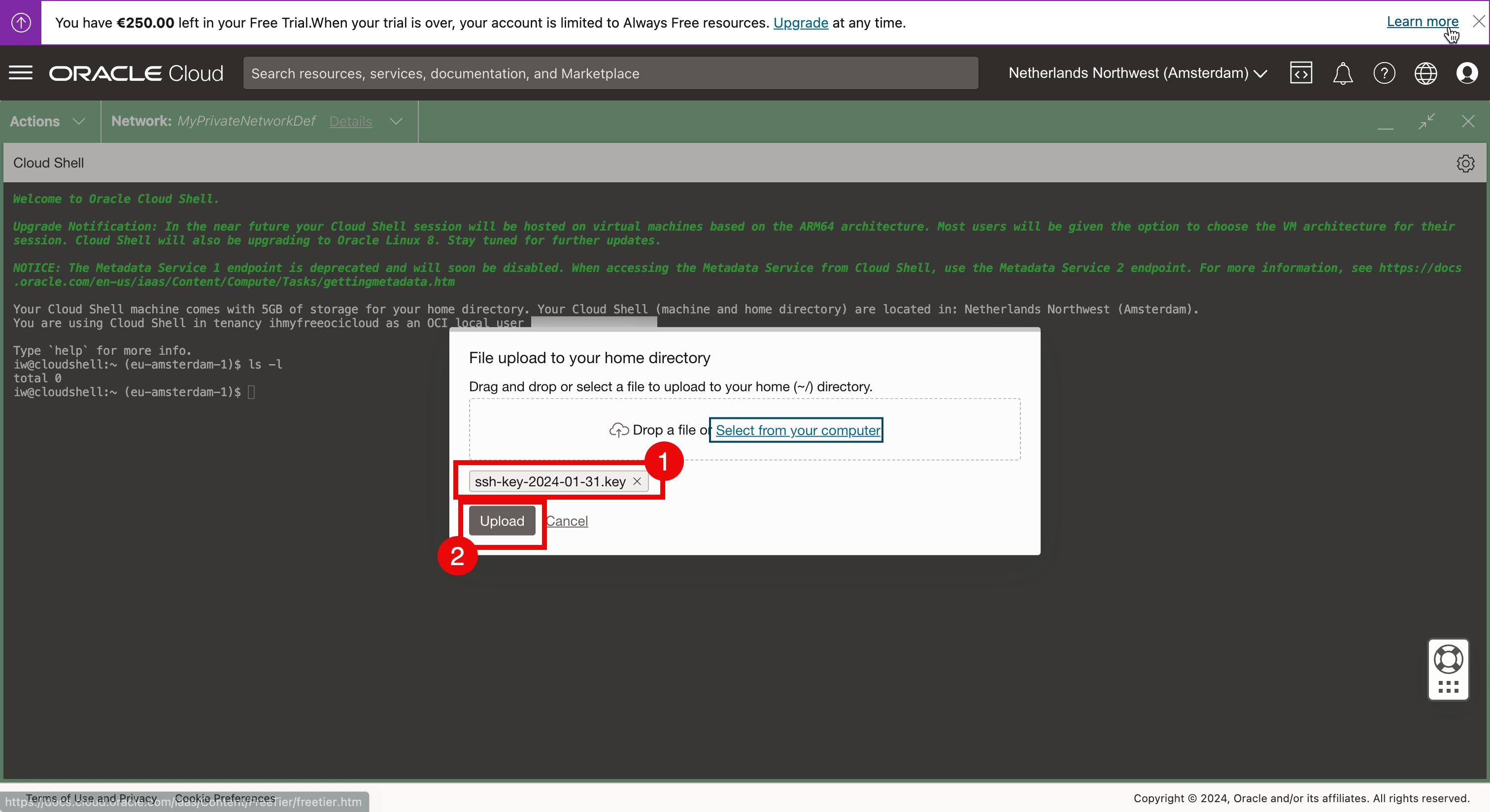

- 이전 단계에서 선택한 키를 검토합니다.

- 업로드를 누릅니다.

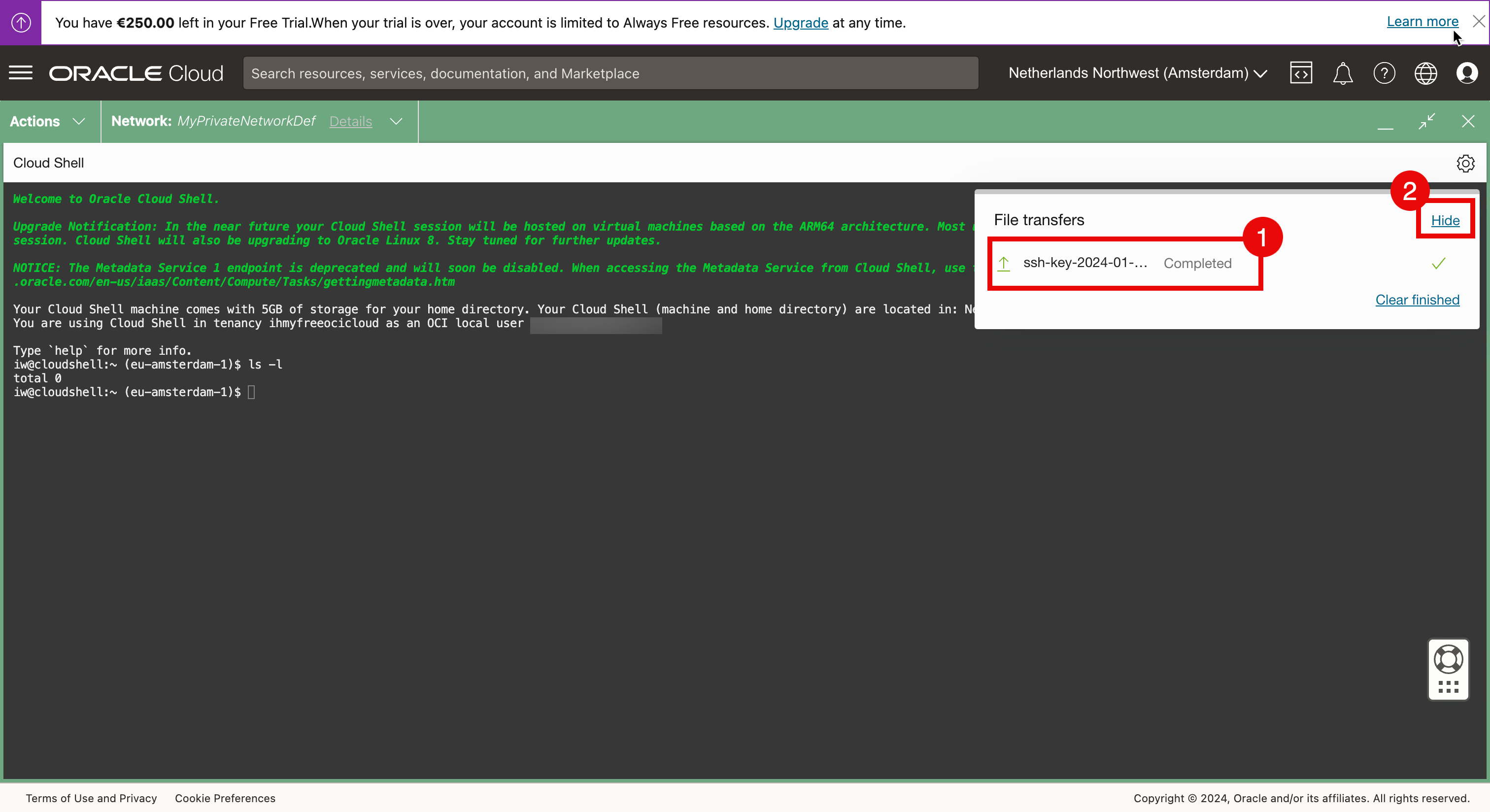

- 업로드가 완료되었는지 확인합니다.

- 숨기기를 누릅니다.

-

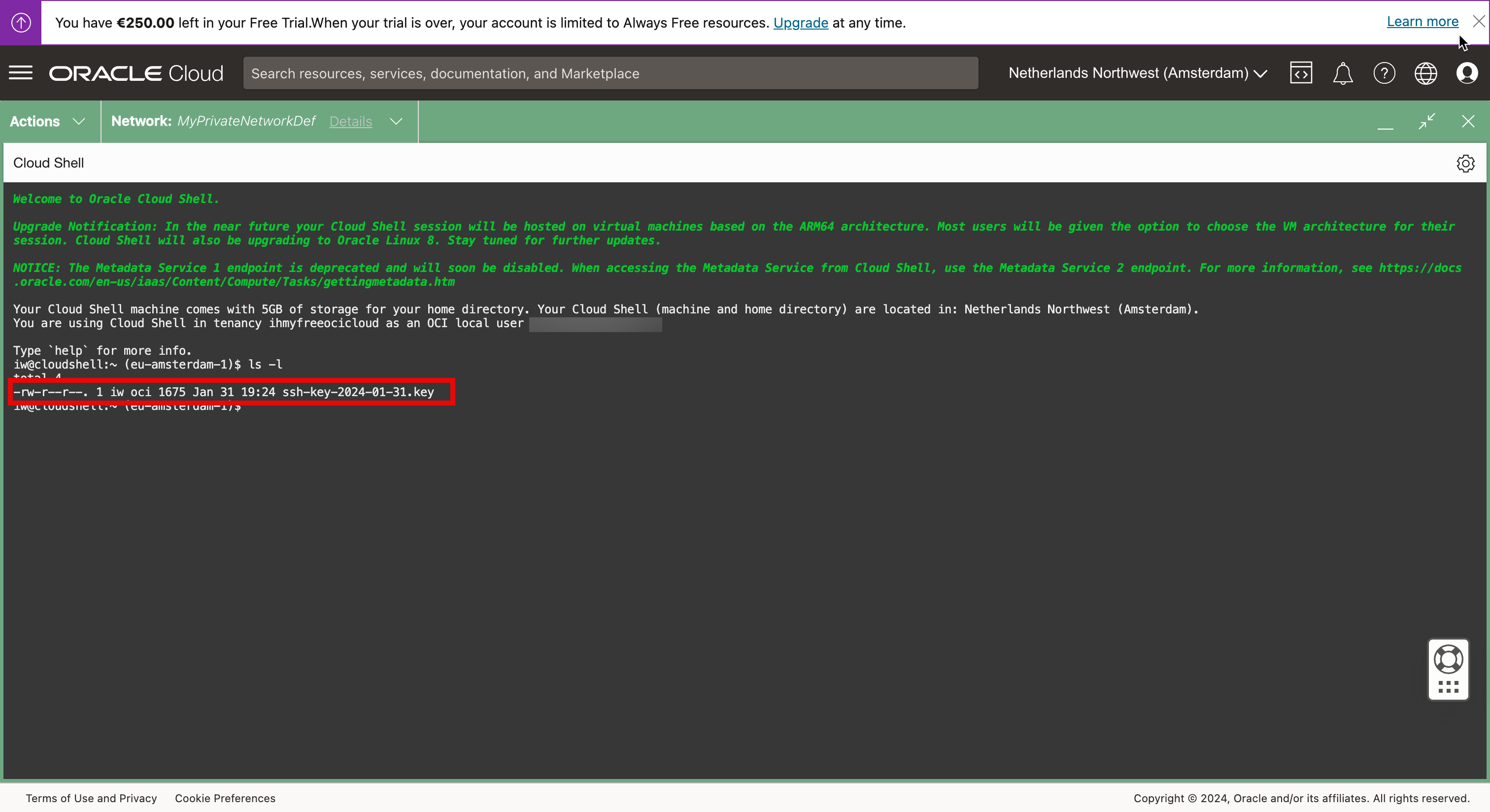

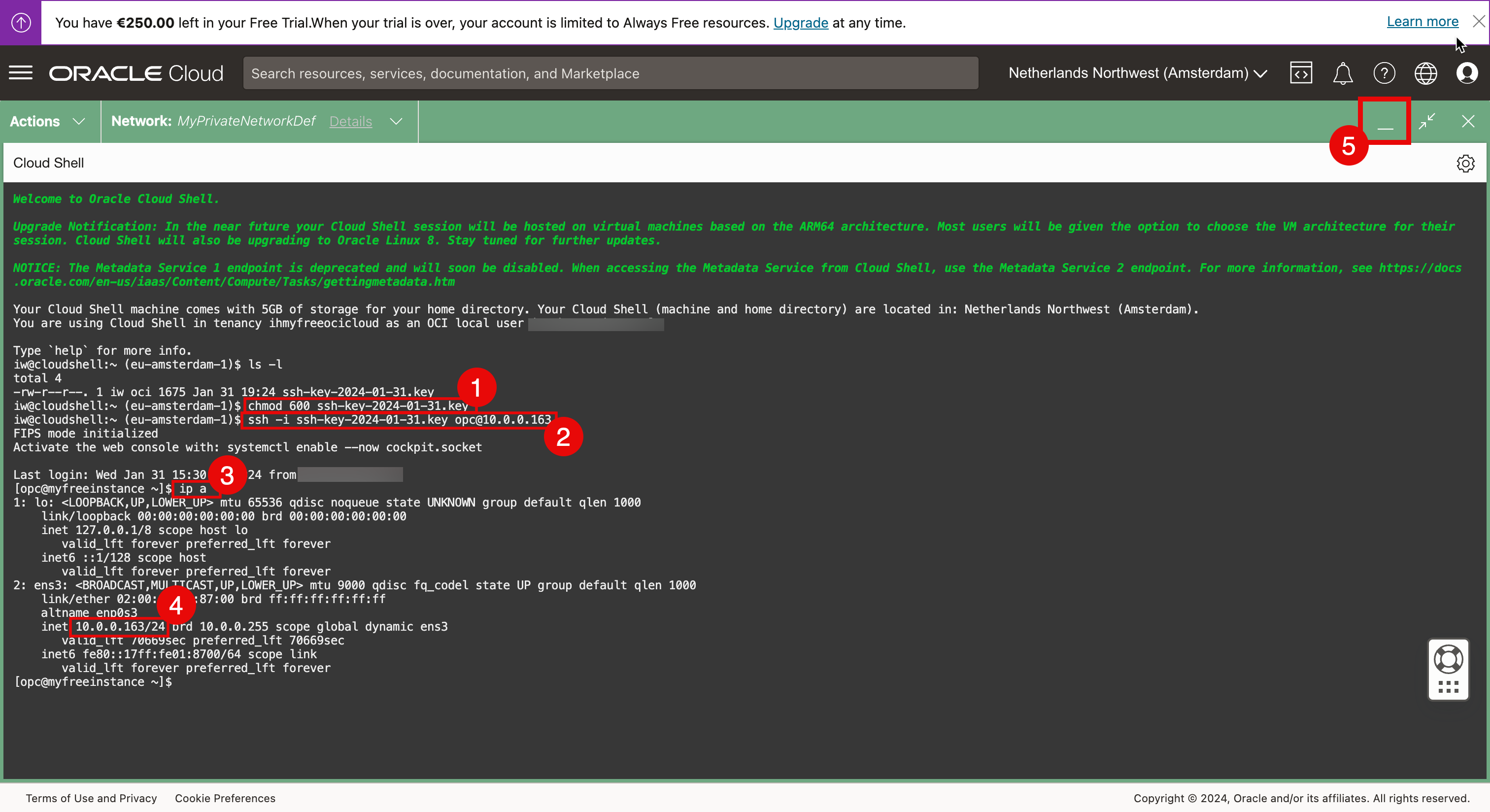

ls-l명령을 실행하여 개인 키를 확인합니다.

- 개인 키의 권한을 제한하고 액세스가 제한되어 있어야만 사용할 수 있습니다.

- SSH 명령을 사용하여 인스턴스에 접속하고 프라이빗 키를 지정합니다.

- 다음 명령을 실행하여 IP 주소를 확인합니다.

- IP 주소를 확인합니다.

- Cloud Shell 콘솔을 최소화합니다.

-

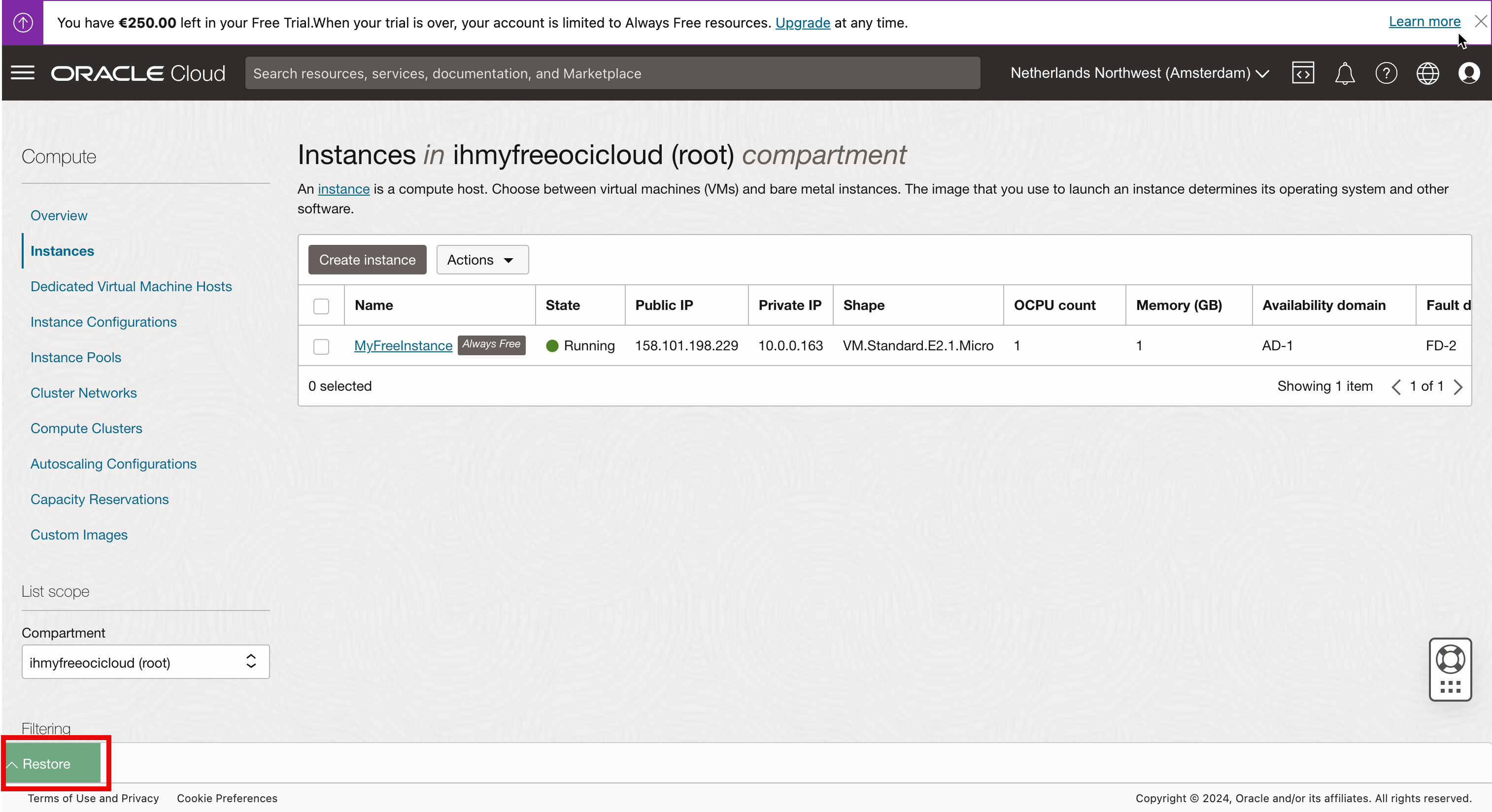

Cloud Shell 콘솔이 최소화됩니다. Restore를 눌러 Cloud Shell 콘솔을 복원합니다.

-

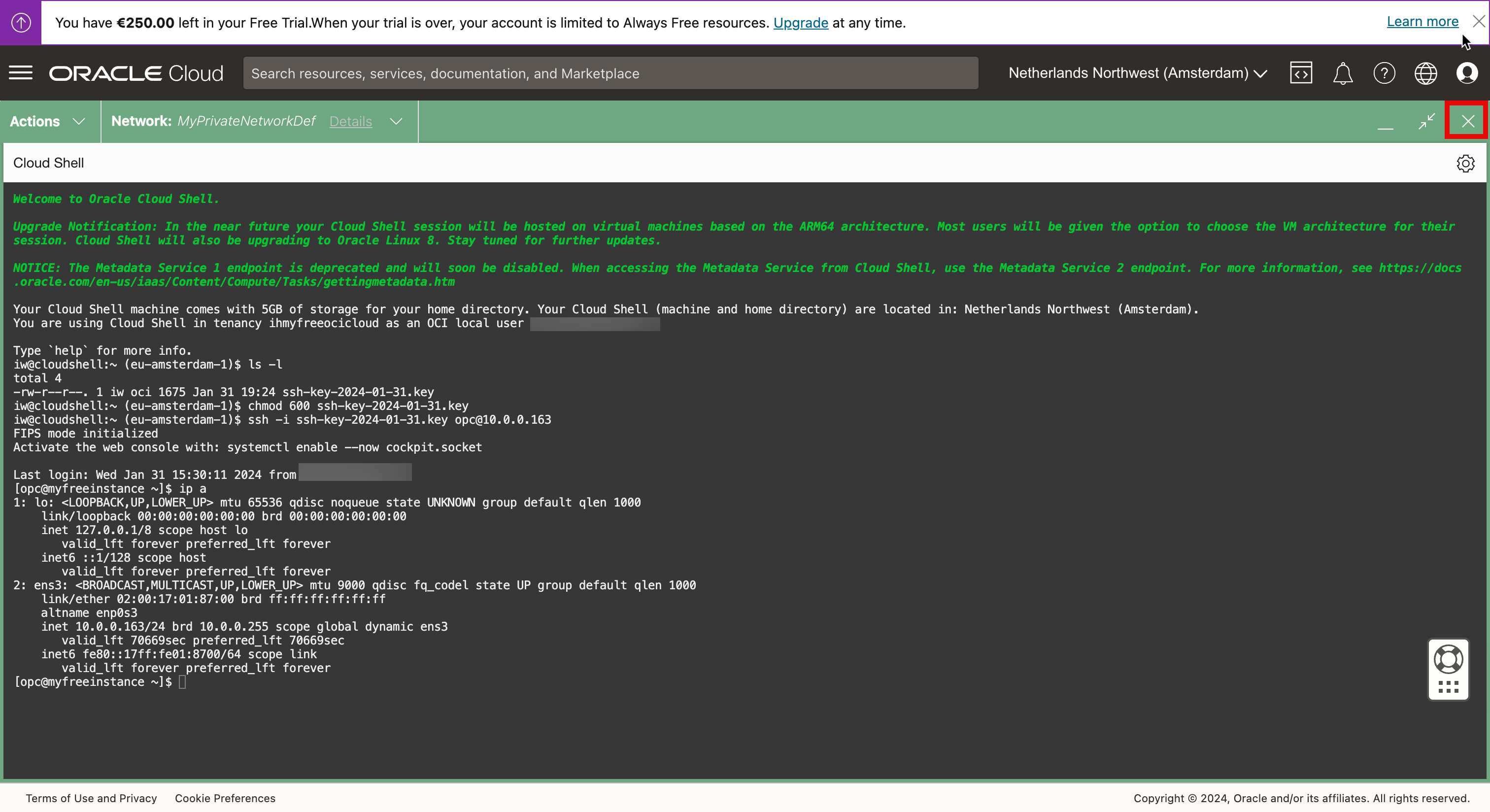

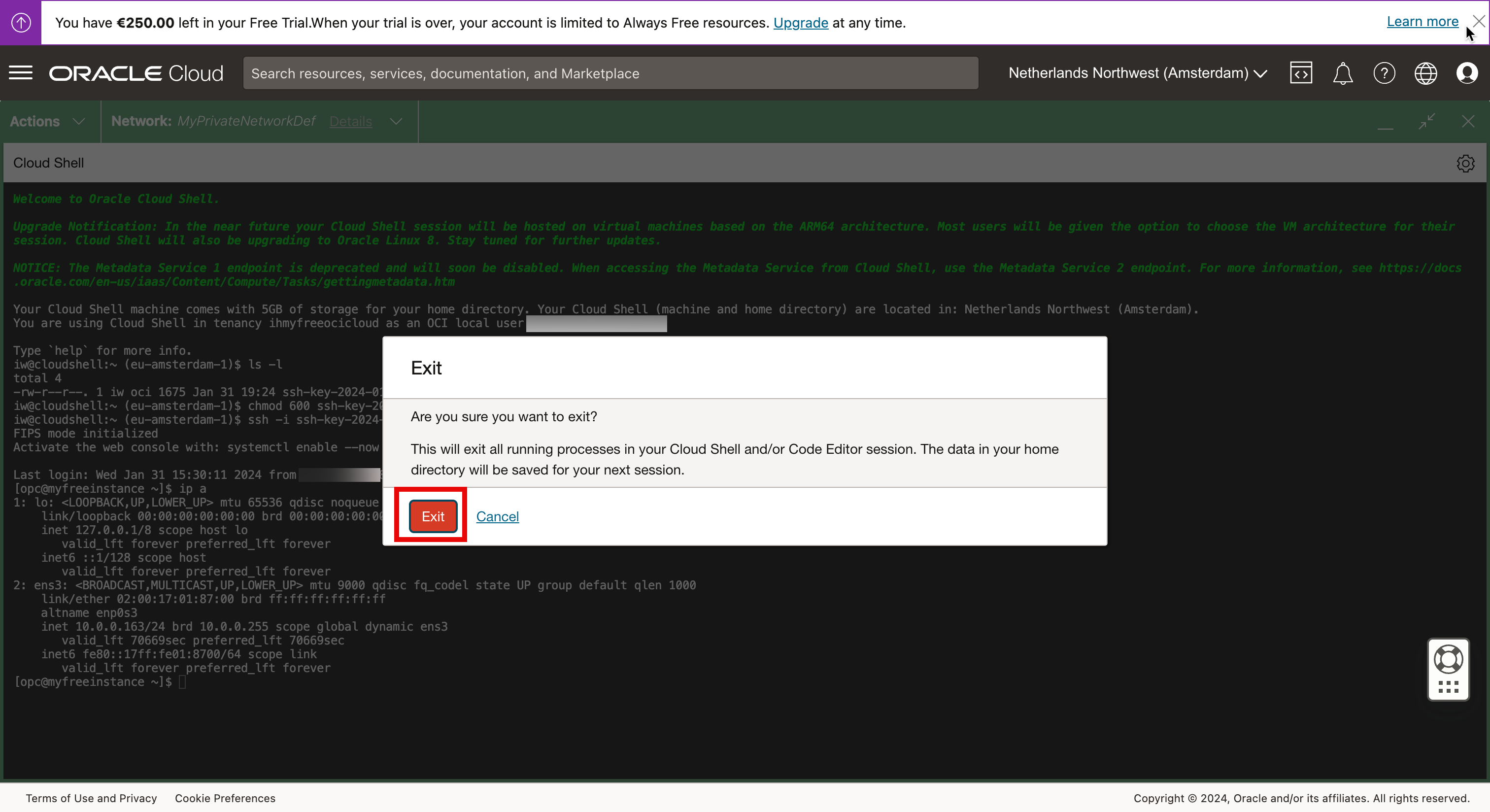

복원된 Cloud Shell 콘솔을 검토합니다. X를 눌러 Cloud Shell 창을 닫습니다.

-

Cloud Shell 창을 닫으려면 종료를 누릅니다.

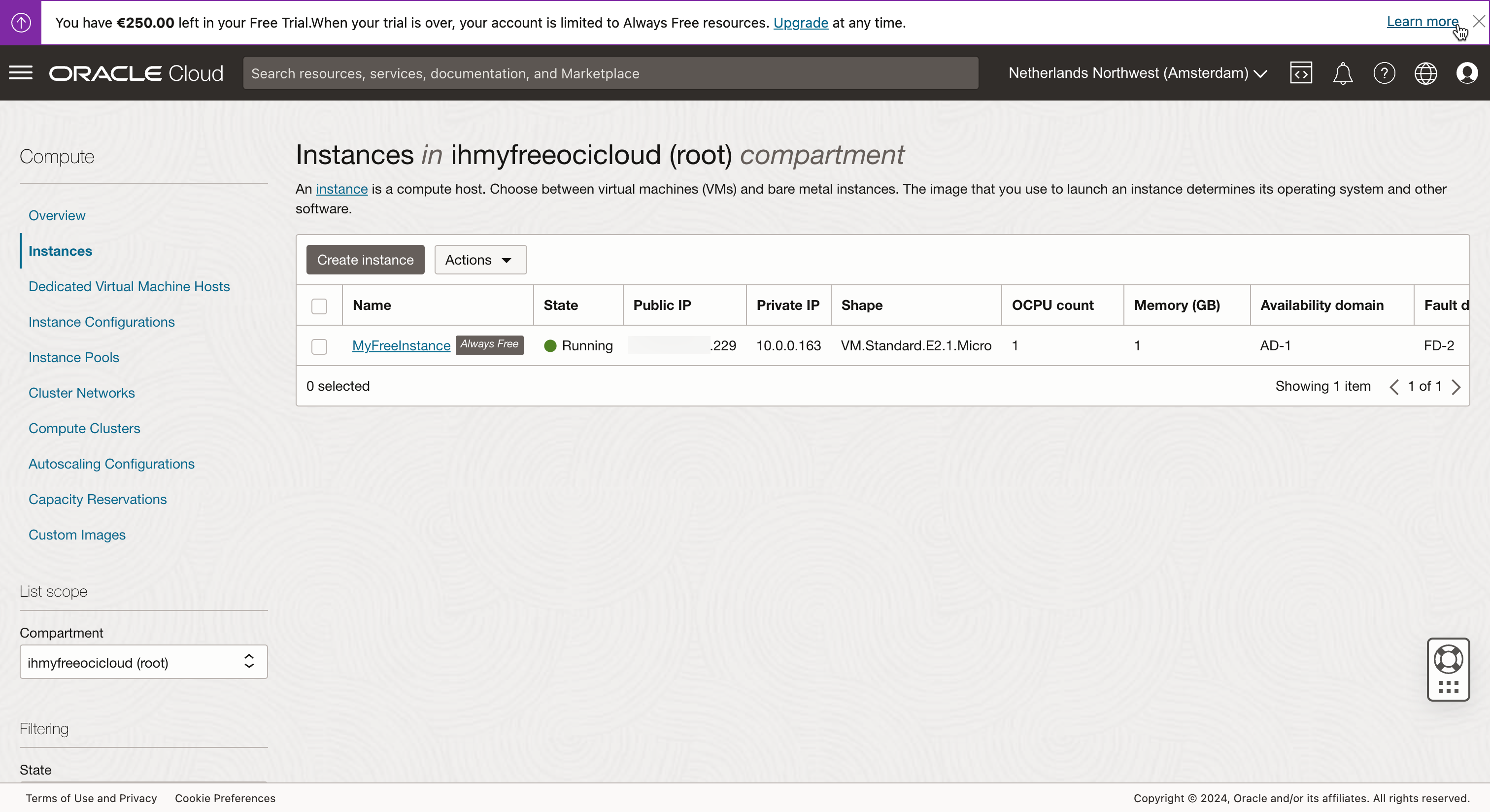

이제 인스턴스 개요로 돌아갑니다.

접근 방법 5: SSH를 통해 OCI Cloud Shell에서 SSH 사용자 이름 및 비밀번호를 사용하여 컴퓨트 인스턴스 프라이빗 IP 주소에 접속

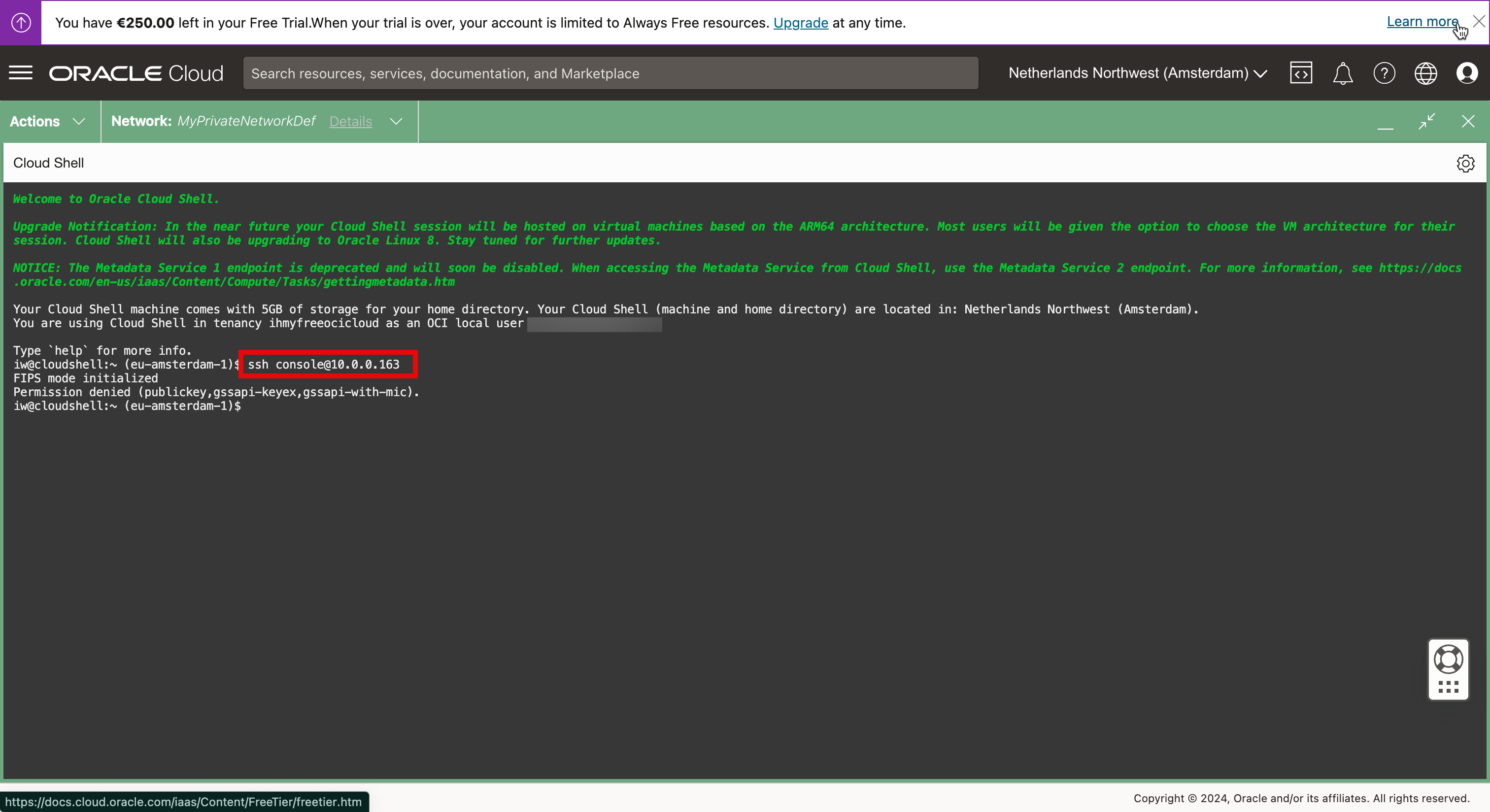

Approach 4에서는 전용 키를 사용하여 Linux 인스턴스에 로그인했습니다. 이 접근 방식에서는 사용자 이름과 비밀번호를 사용합니다.

-

다음 SSH 명령을 사용자 이름과 함께 사용하여 로그인하면 권한 거부 오류가 발생합니다.

주: 이전에

console사용자 이름으로 생성한 것과 동일한 사용자를 사용했습니다.ssh console@10.0.0.163

-

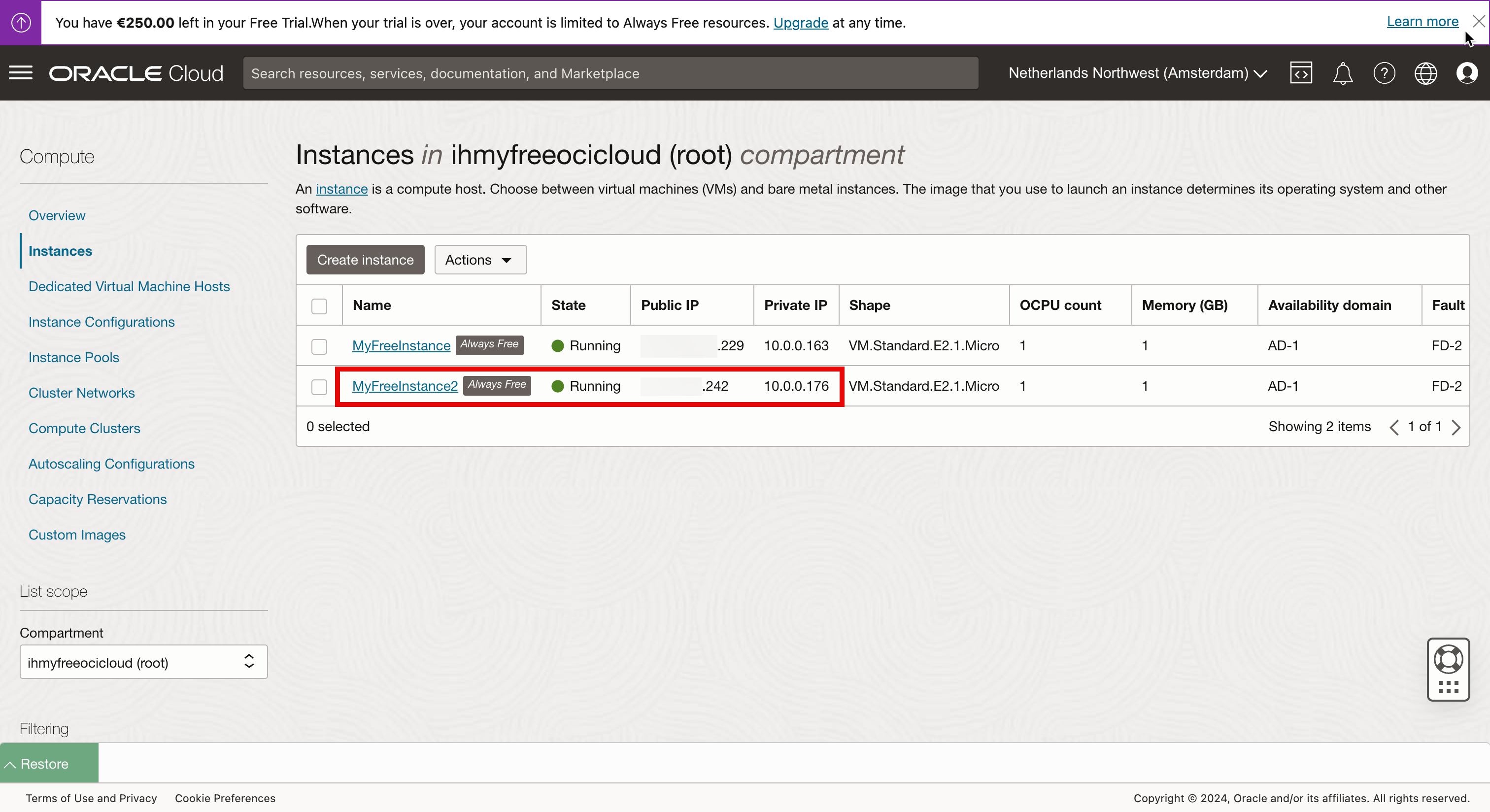

이를 테스트하고 오류를 수정하려면 새 Linux 컴퓨트 인스턴스를 생성합니다.

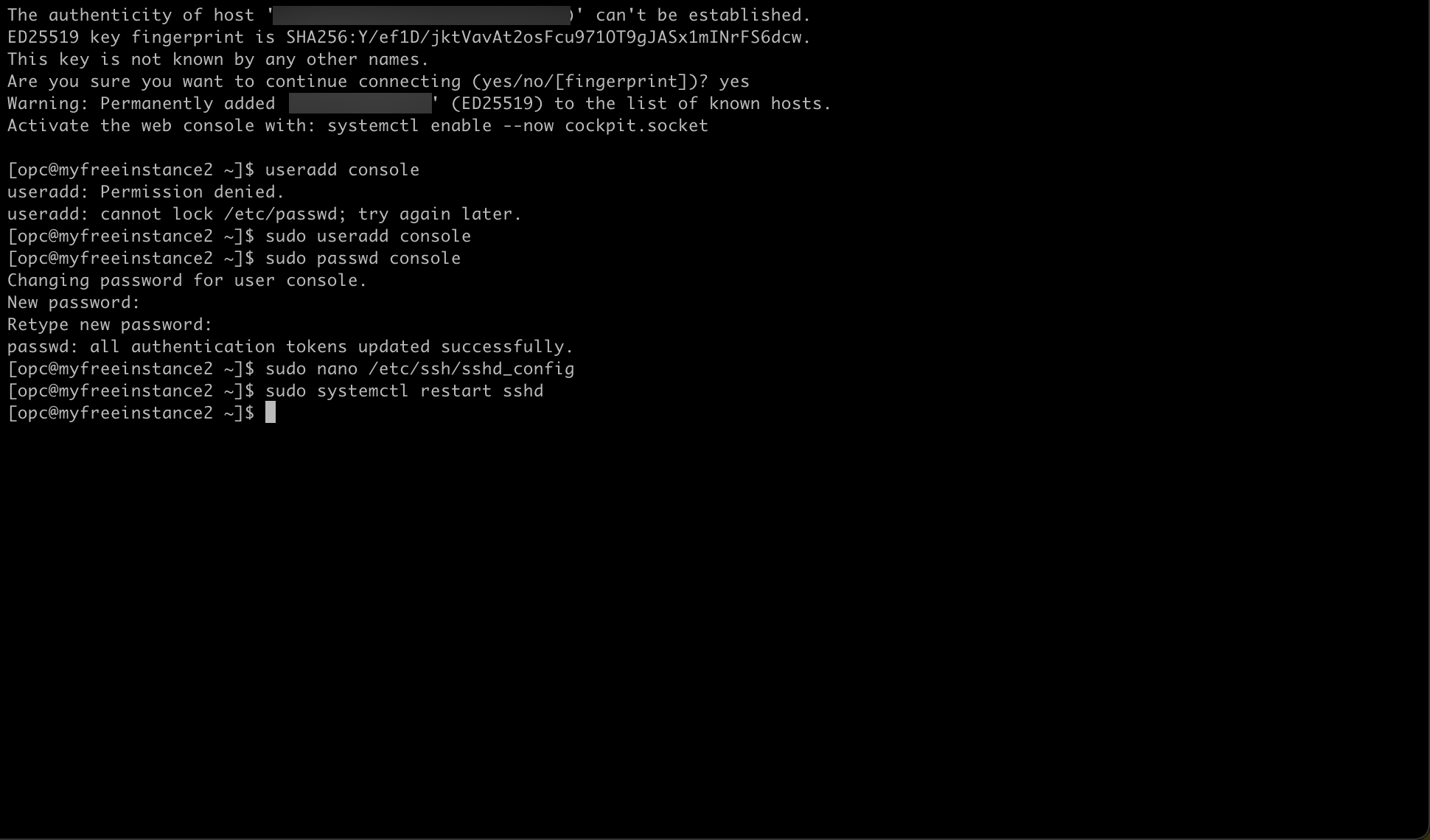

프라이빗 키를 사용하여 SSH로 로그인하고 새 Linux 인스턴스에 로컬 사용자 이름과 비밀번호를 생성합니다.

기본적으로 Linux 이미지 SSH 구성은 SSH를 사용한 사용자 이름 및 암호가 아닌 개인 키를 사용한 로그인만 허용합니다. 이전에는 사용자 이름과 암호를 사용할 수 있었지만 직접 콘솔 연결을 통해 이루어졌습니다.

-

/etc/ssh/sshd_config파일의 설정을 변경합니다.

-

다음 명령을 사용하여

sshd_config파일을 변경합니다.sudo more /etc/ssh/sshd_config/etc/ssh/sshd_config파일에는 다음 설정이 포함됩니다.[opc@myfreeinstance2 ssh]$ sudo more /etc/ssh/sshd_config # $OpenBSD: sshd_config,v 1.103 208/04/09 20:41:22 tj Exp $ # This is the sshd server system-wide configuration file. See # sshd_config(5) for more information. # This sshd was compiled with PATH=/usr/local/bin:/usr/bin:/usr/local/sbin:/usr/sbin # The strategy used for options in the default sshd_config shipped with # OpenSSH is to specify options with their default value where # possible, but leave them commented. Uncommented options override the # default value. # If you want to change the port on a SELinux system, you have to tell # SELinux about this change. # semanage port -a -t ssh_port_t -p tcp #PORTNUMBER # #Port 22 #AddressFamily any #ListenAddress 0.0.0.0 #ListenAddress :: HostKey /etc/ssh/ssh_host_rsa_key HostKey /etc/ssh/ssh_host_ecdsa_key HostKey /etc/ssh/ssh_host_ed25519_key # Ciphers and keying #RekeyLimit default none # This system is following system-wide crypto policy. The changes to # crypto properties (Ciphers, MACs, ...) will not have any effect here. # They will be overridden by command-line options passed to the server # on command line. # Please, check manual pages for update-crypto-policies(8) and sshd_config(5). # Logging #SyslogFacility AUTH SyslogFacility AUTHPRIV #LogLevel INFO # Authentication: #LoginGraceTime 2m PermitRootLogin yes #StrictModes yes #MaxAuthTries 6 #MaxSessions 10 #PubkeyAuthentication yes # The default is to check both .ssh/authorized_keys and .ssh/authorized_keys2 # but this is overridden so installations will only check .ssh/authorized_keys AuthorizedKeysFile .ssh/authorized_keys #AuthorizedPrincipalsFile none #AuthorizedKeysCommand none #AuthorizedKeysCommandUser nobody # For this to work you will also need host keys in /etc/ssh/ssh_known_hosts #HostbasedAuthentication no # Change to yes if you don't trust ~/.ssh/known_hosts for # HostbasedAuthentication #IgnoreUserKnownHosts no # Don't read the user's ~/.rhosts and ~/.shosts files #IgnoreRhosts yes # To disable tunneled clear text passwords, change to no here! #PasswordAuthentication yes #PermitEmptyPasswords no PasswordAuthentication no # Change to no to disable s/key passwords #ChallengeResponseAuthentication yes ChallengeResponseAuthentication no # Kerberos options #KerberosAuthentication no #KerberosOrLocalPasswd yes #KerberosTicketCleanup yes #KerberosGetAFSToken no #KerberosUseKuserok yes # GSSAPI options GSSAPIAuthentication yes GSSAPICleanupCredentials no #GSSAPIStrictAcceptorCheck yes #GSSAPIKeyExchange no #GSSAPIEnablek5users no # Set this to 'yes' to enable PAM authentication, account processing, # and session processing. If this is enabled, PAM authentication will # be allowed through the ChallengeResponseAuthentication and # PasswordAuthentication. Depending on your PAM configuration, # PAM authentication via ChallengeResponseAuthentication may bypass # the setting of "PermitRootLogin without-password". # If you just want the PAM account and session checks to run without # PAM authentication, then enable this but set PasswordAuthentication # and ChallengeResponseAuthentication to 'no'. # WARNING: 'UsePAM no' is not supported in RHEL and may cause several # problems. UsePAM yes #AllowAgentForwarding yes #AllowTcpForwarding yes #GatewayPorts no X11Forwarding yes #X11DisplayOffset 10 #X11UseLocalhost yes #PermitTTY yes # It is recommended to use pam_motd in /etc/pam.d/sshd instead of PrintMotd, # as it is more configurable and versatile than the built-in version. PrintMotd no #PrintLastLog yes #TCPKeepAlive yes #PermitUserEnvironment no #Compression delayed #ClientAliveInterval 0 #ClientAliveCountMax 3 #UseDNS no #PidFile /var/run/sshd.pid #MaxStartups 10:30:100 #PermitTunnel no #ChrootDirectory none #VersionAddendum none # no default banner path #Banner none # Accept locale-related environment variables AcceptEnv LANG LC_CTYPE LC_NUMERIC LC_TIME LC_COLLATE LC_MONETARY LC_MESSAGES AcceptEnv LC_PAPER LC_NAME LC_ADDRESS LC_TELEPHONE LC_MEASUREMENT AcceptEnv LC_IDENTIFICATION LC_ALL LANGUAGE AcceptEnv XMODIFIERS # override default of no subsystems Subsystem sftp /usr/libexec/openssh/sftp-server # Example of overriding settings on a per-user basis #Match User anoncvs # X11Forwarding no # AllowTcpForwarding no # PermitTTY no # ForceCommand cvs server [opc@myfreeinstance2 ssh]$ -

사용자 이름과 암호를 사용하여 SSH로 로그인할 수 있도록 다음 코드를 파일에 추가합니다.

PasswordAuthentication yes -

파일이 저장된 후 다음 명령을 실행하고 Linux 인스턴스에서 SSH 서버를 다시 시작합니다.

sudo systemctl restart sshd -

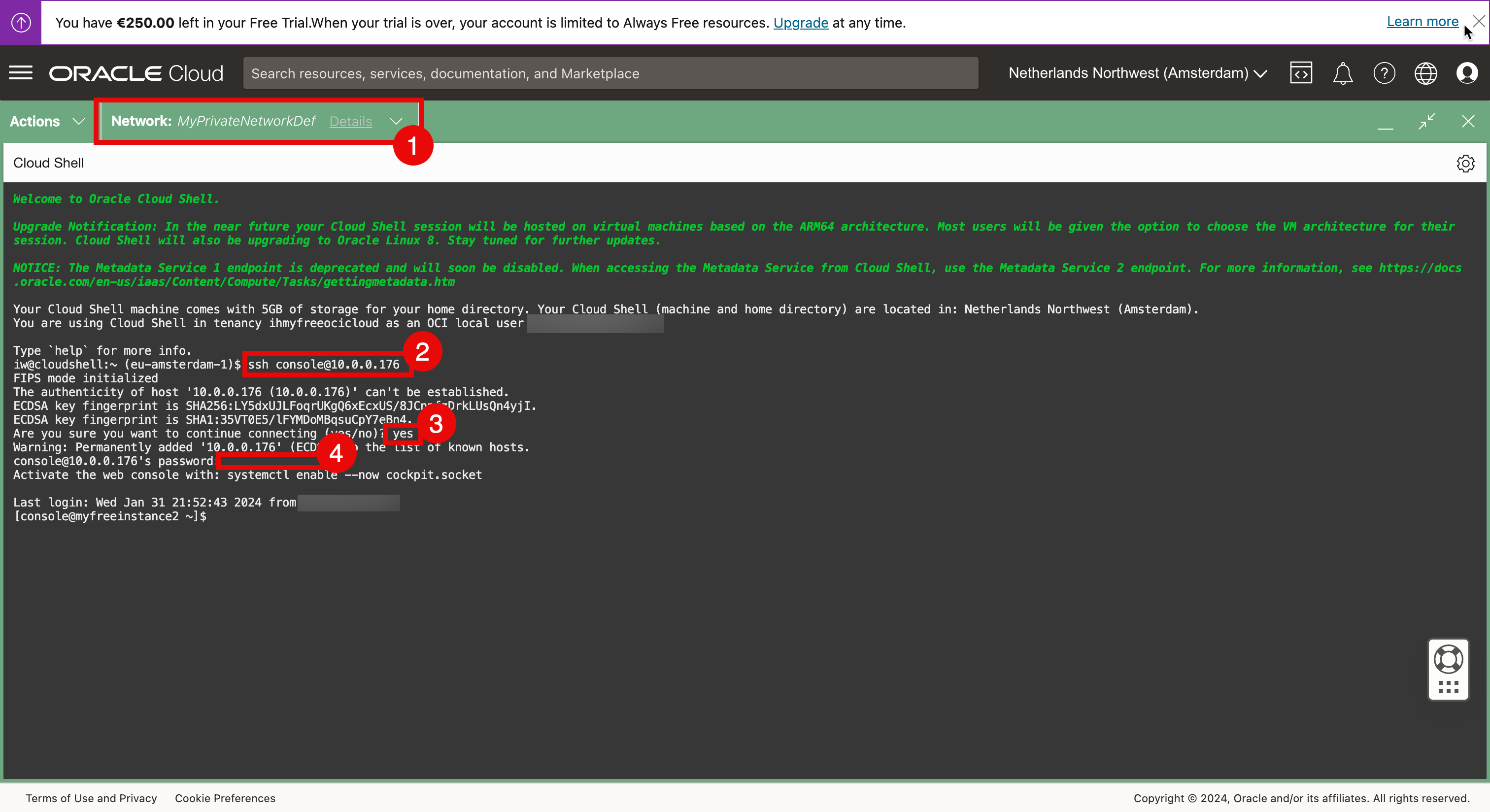

OCI Cloud Shell을 엽니다.

- Cloud Shell이 Linux 이미지를 사용할 수 있는 프라이빗 네트워크에 아직 접속되어 있는지 확인하십시오.

- 사용자 이름을 사용하여 SSH 명령을 사용하여 로그인합니다.

- 계속하려면

yes을 입력합니다. - 로그인하려면 비밀번호를 입력하십시오.

접근 방식 6: SSH를 통해 OCI Bastion 호스트에서 SSH 전용 키를 사용하여 컴퓨트 인스턴스 전용 IP 주소에 연결합니다.

이 접근 방식에서는 OCI Bastion 서비스를 사용하여 Linux 인스턴스에 연결하고, 여기에서 터널 연결을 통해 전용 IP 주소를 사용하여 인스턴스에 연결합니다.

-

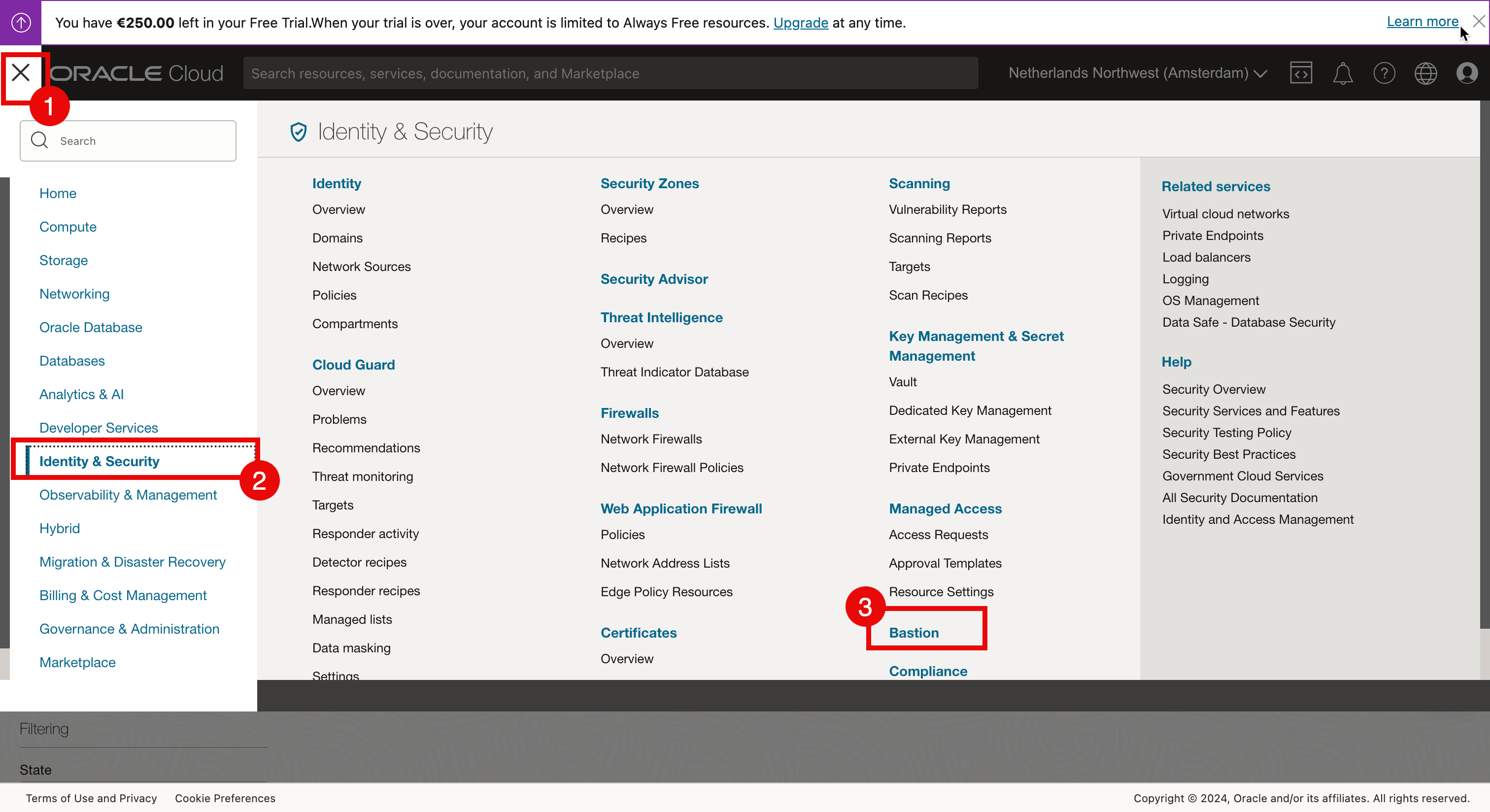

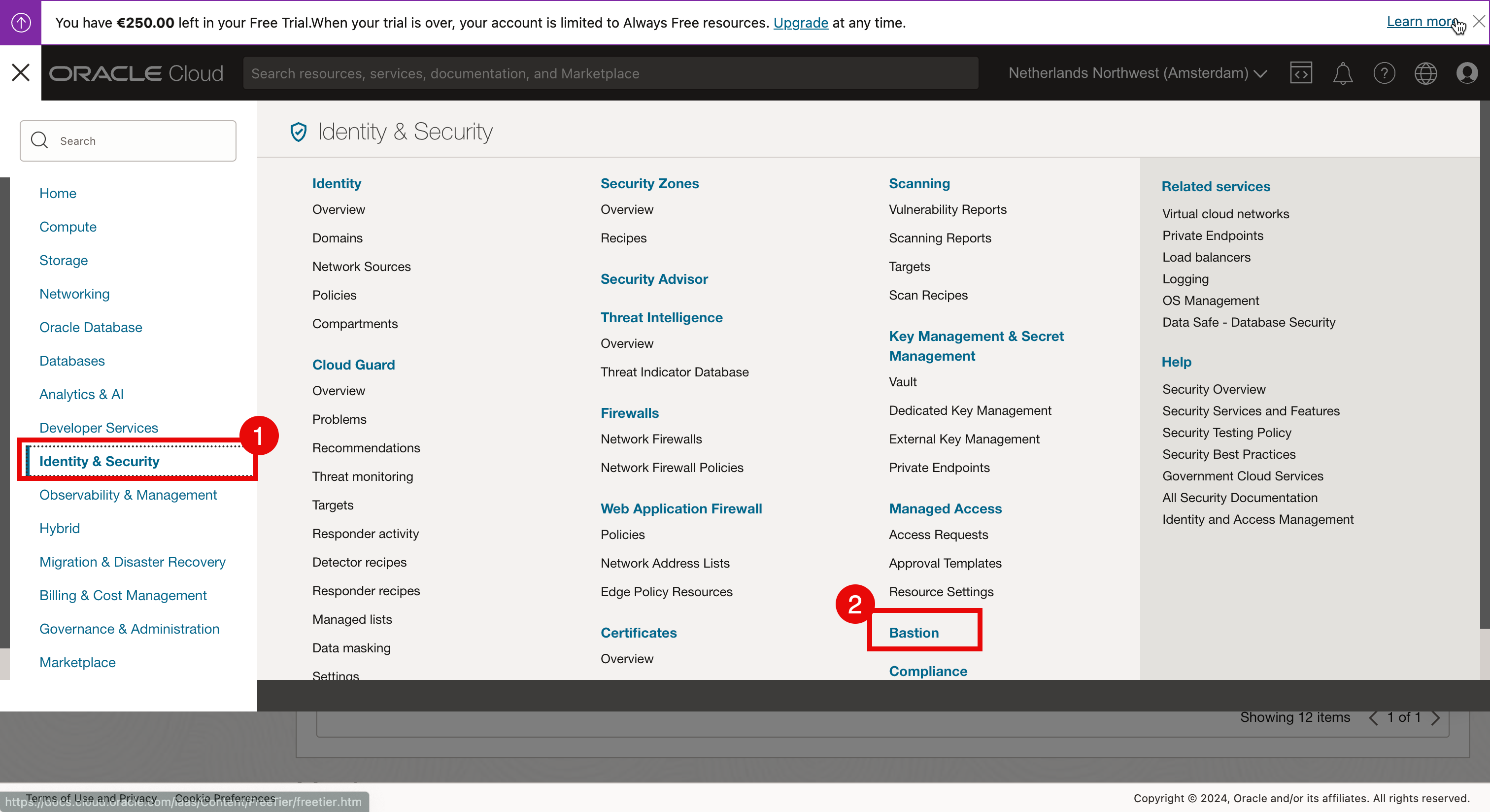

OCI Bastion 서비스를 사용하기 전에 먼저 OCI Bastion 서비스를 생성해야 합니다.

- OCI 콘솔을 열고 햄버거 메뉴를 누릅니다.

- ID 및 보안을 누릅니다.

- 배스천을 누릅니다.

-

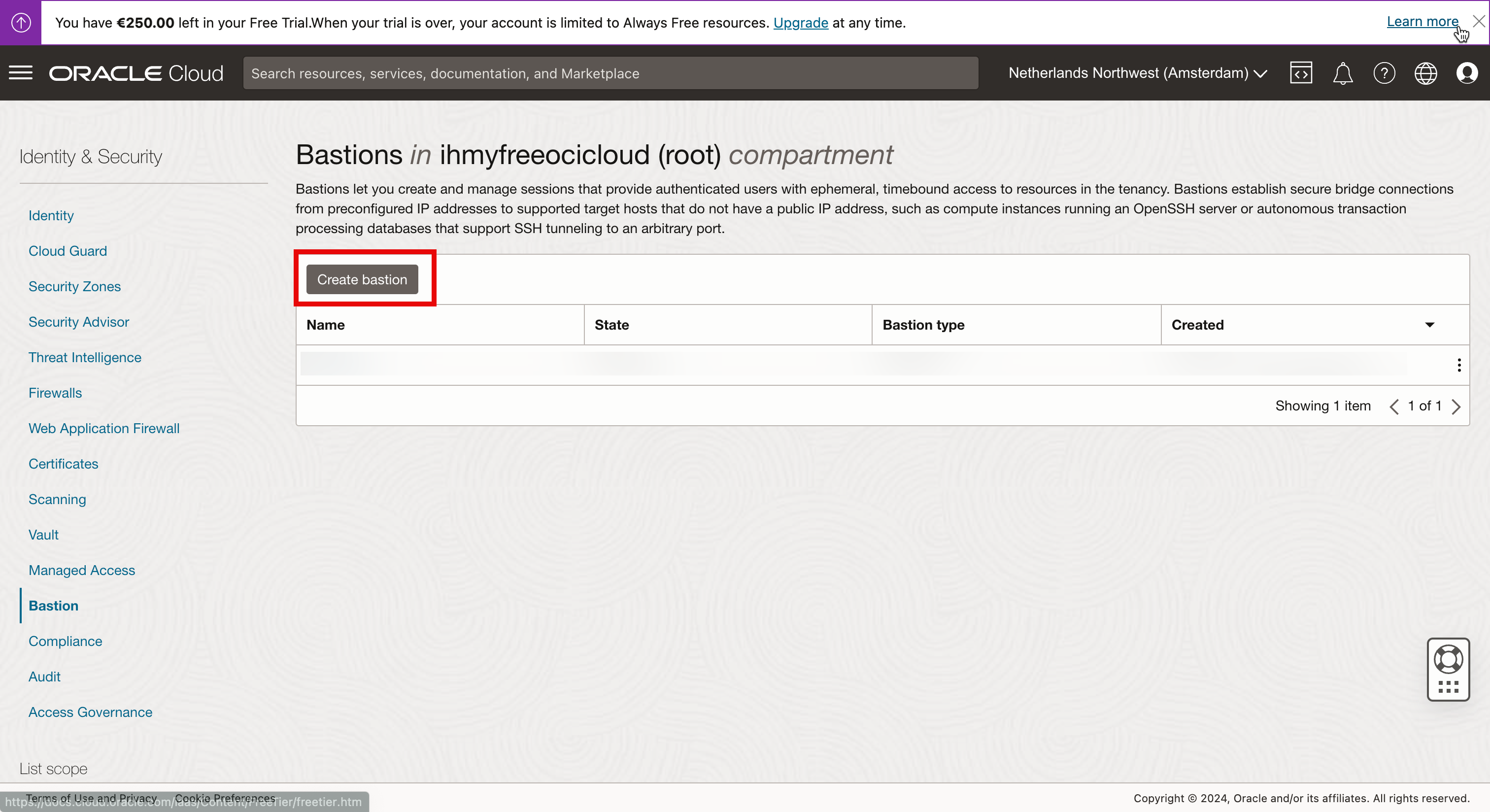

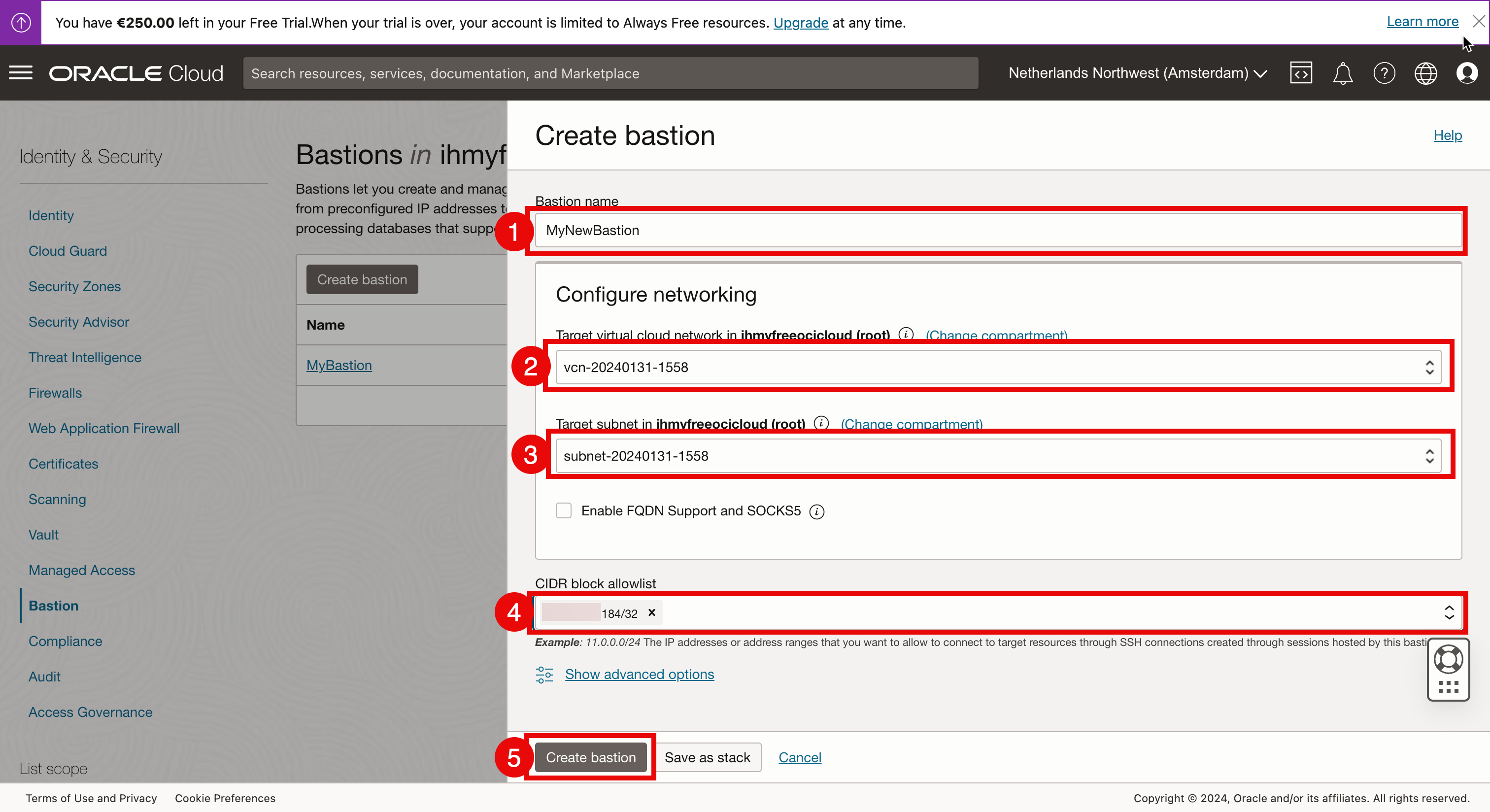

배스천 생성을 누르고 다음 정보를 입력합니다.

- 배스천 이름을 입력합니다.

- 배스천 서비스로 액세스할 VCN을 선택합니다.

- 배스천 서비스로 액세스할 서브넷을 선택합니다.

- 배스천 서비스에 허용할 IP 주소 또는 CIDR을 입력합니다. 이 자습서에서는 ISP 연결의 홈 IP 주소를 사용합니다.

- Create bastion을 누릅니다.

-

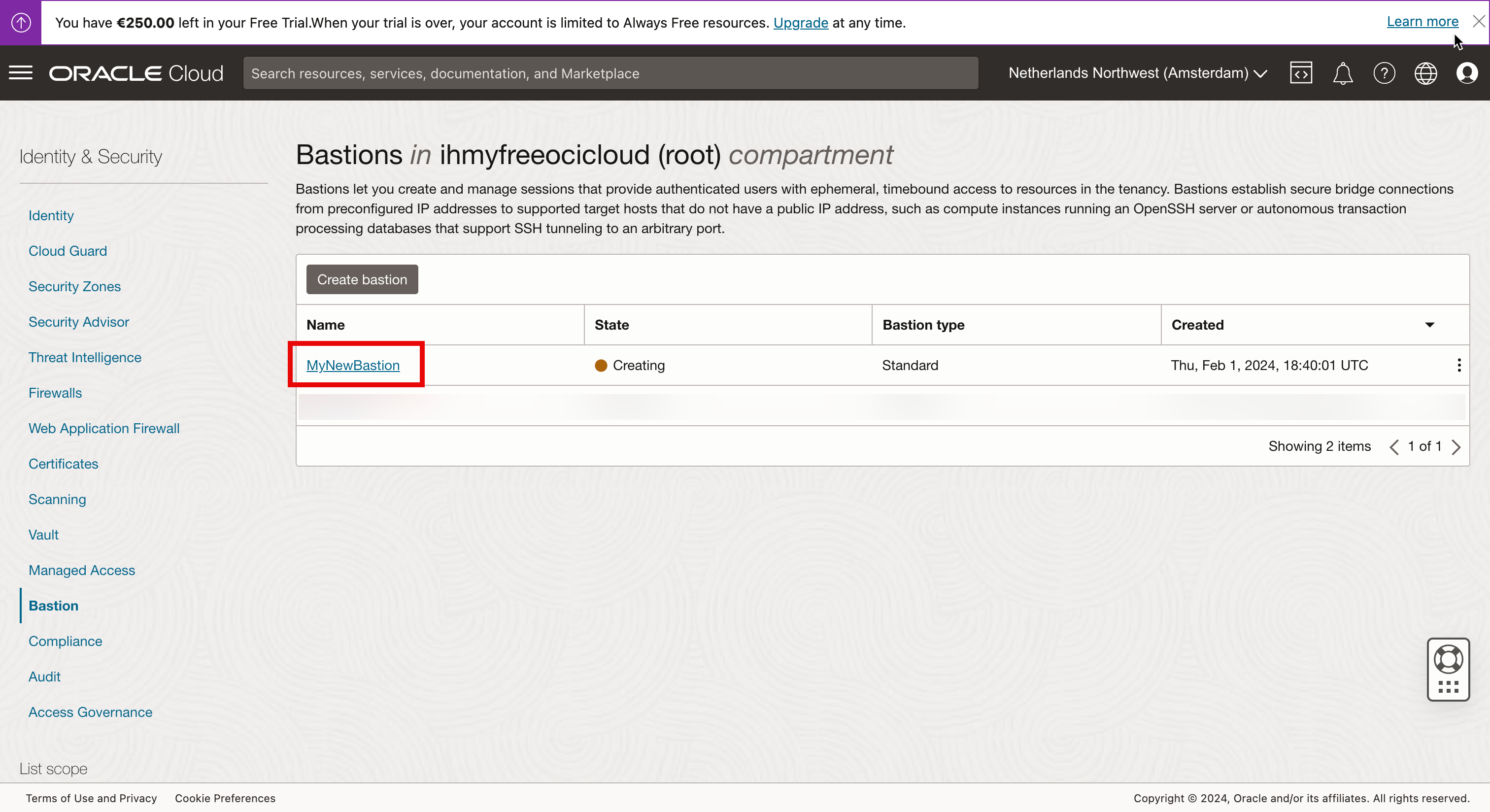

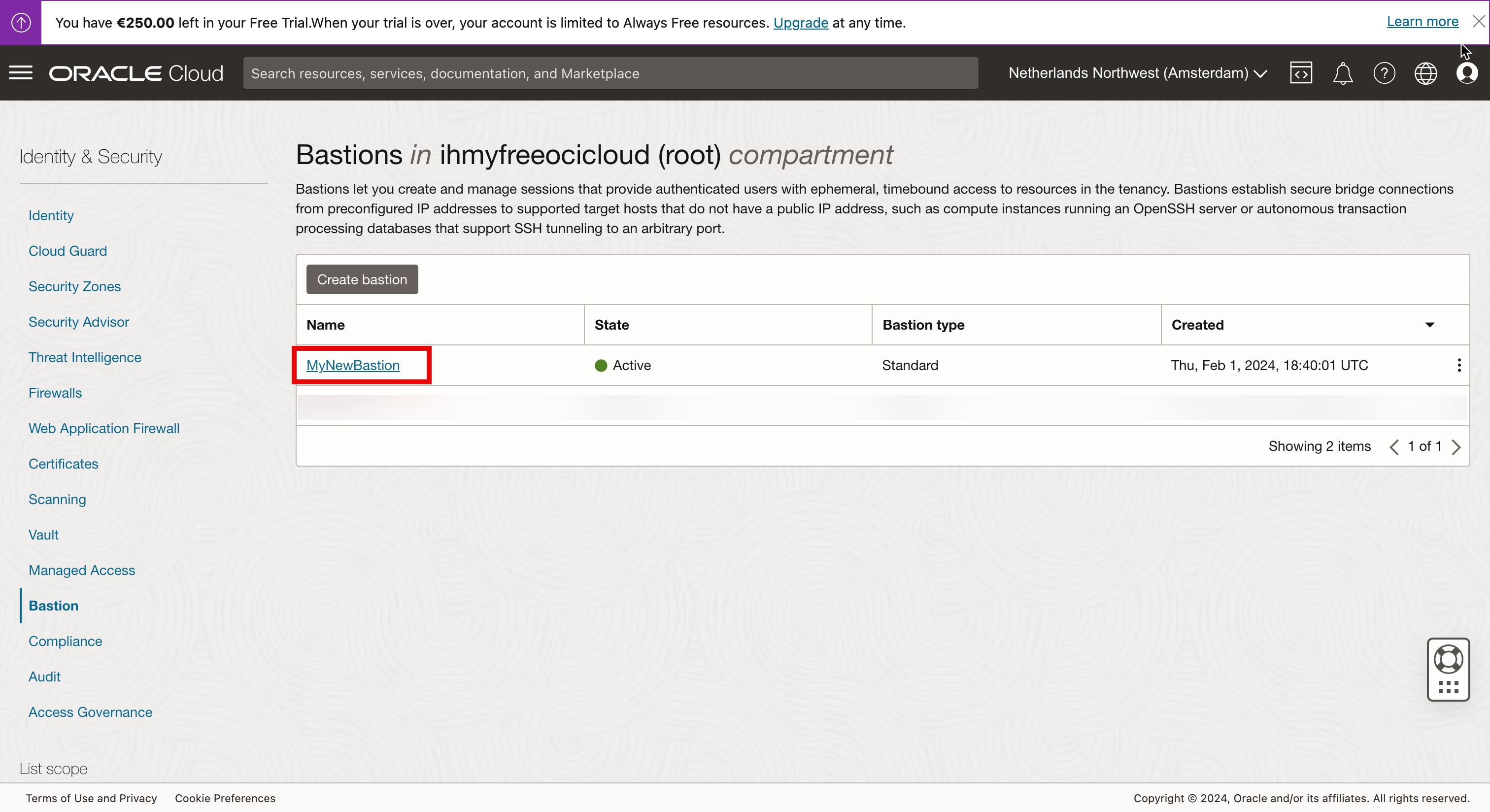

새로 생성된 배스천 서비스를 누릅니다.

-

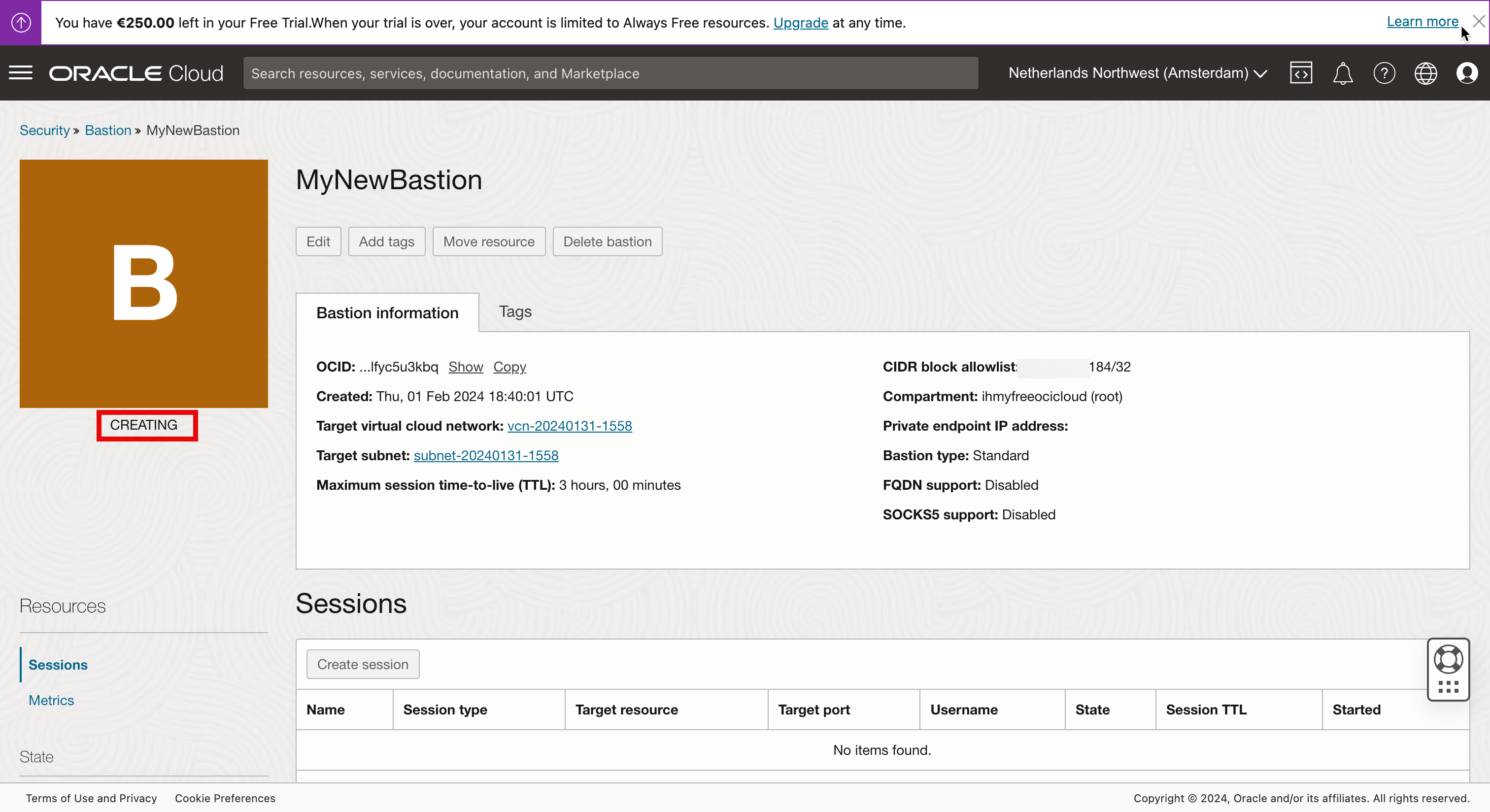

상태가 CREATING으로 설정됩니다.

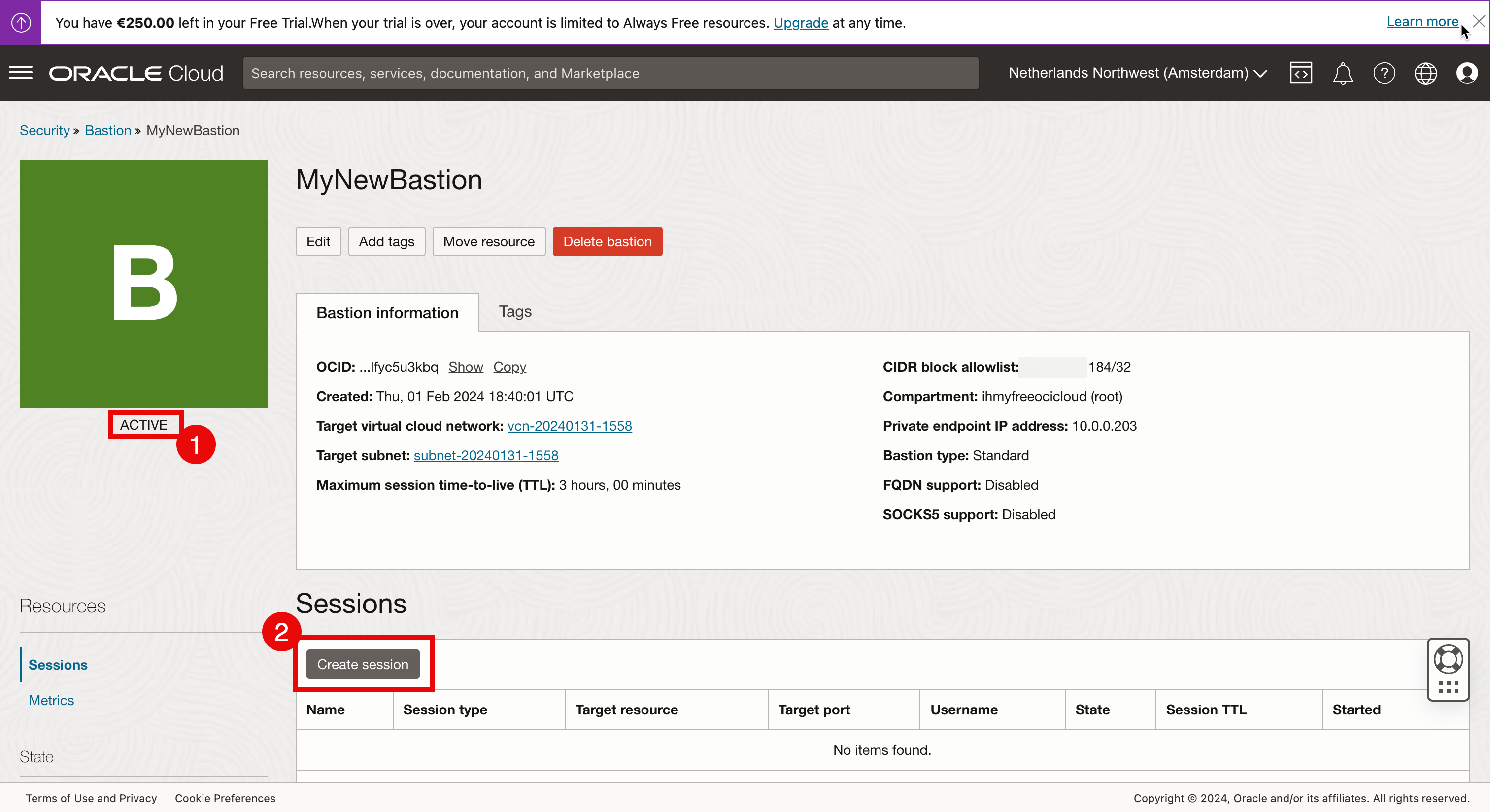

- 몇 초 후 상태가 ACTIVE로 변경되었습니다.

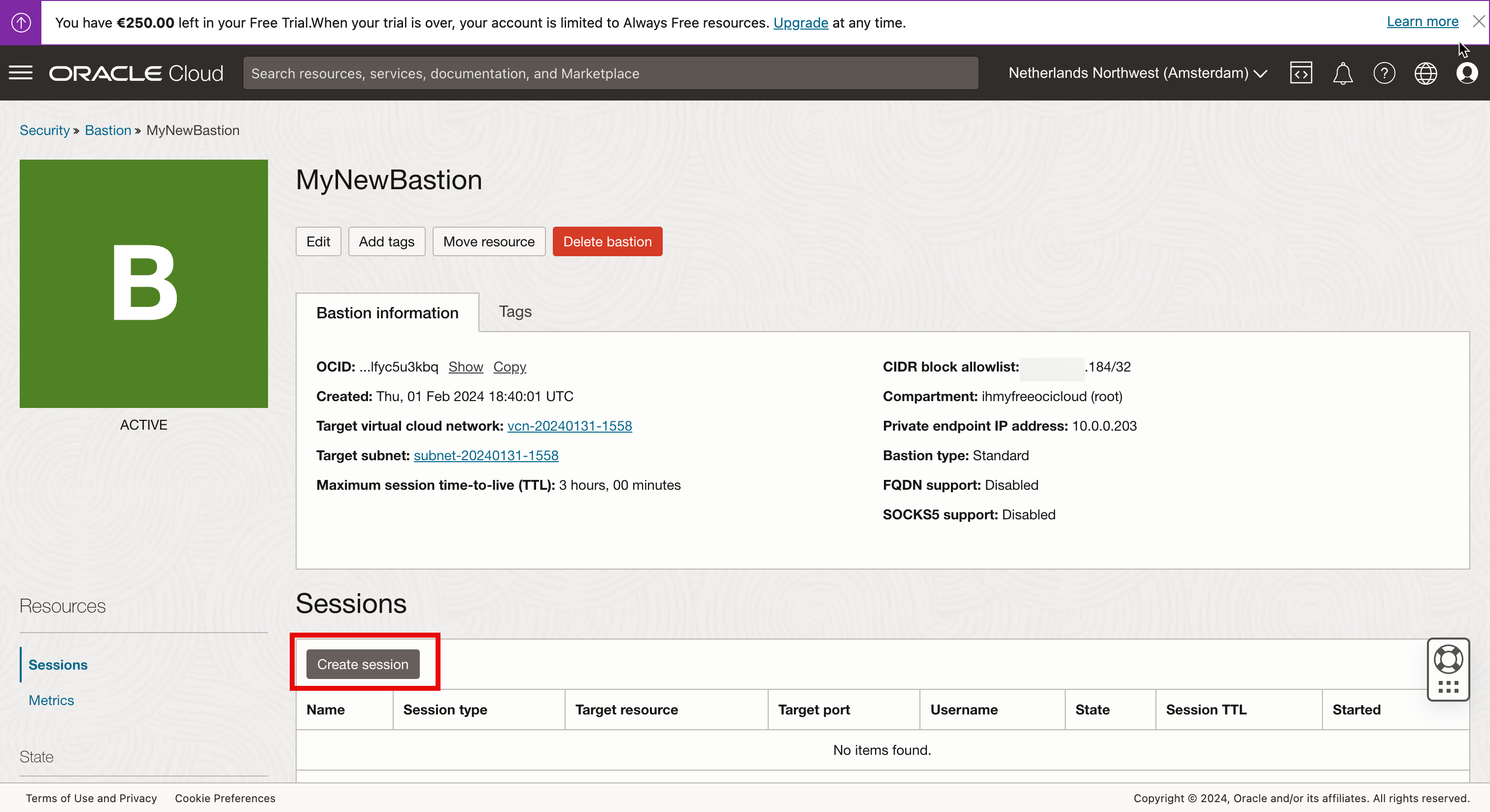

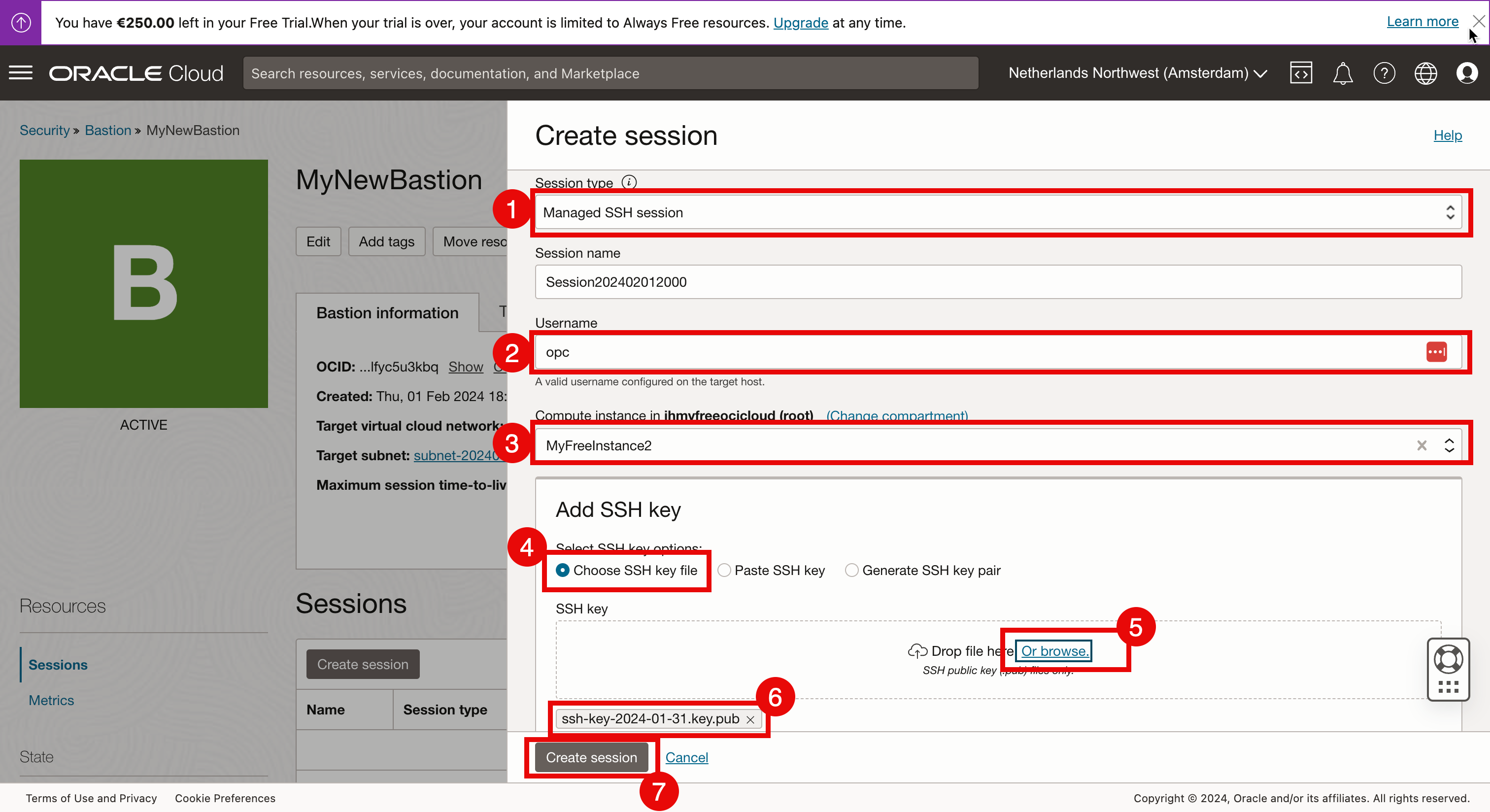

- 세션 생성을 눌러 관리하려는 Linux 인스턴스에 대한 세션을 생성합니다.

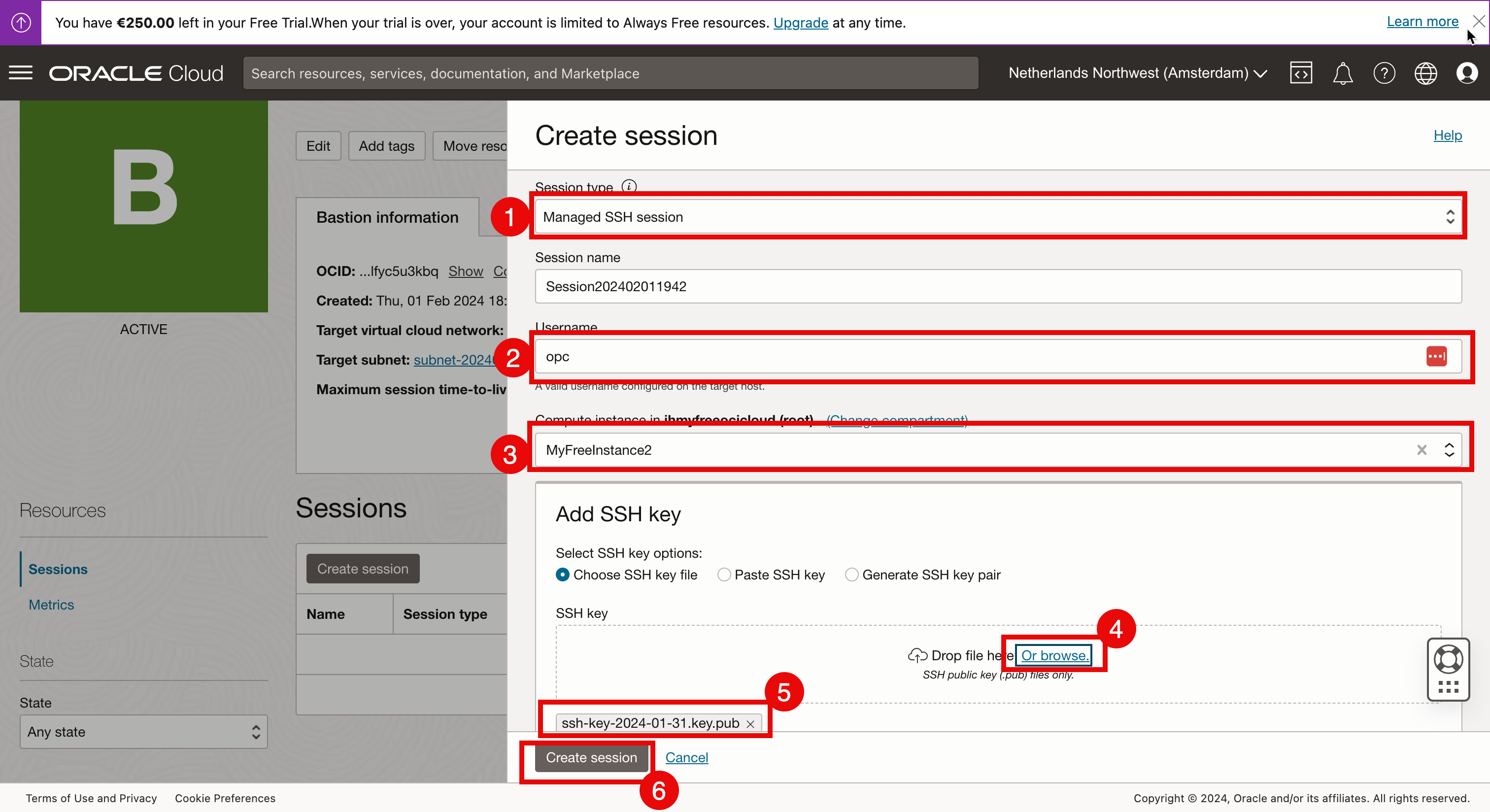

- 세션 유형을 관리되는 SSH 세션으로 선택합니다.

- 사용자 이름을 입력합니다.

- 배스천 서비스를 통해 접속할 Linux 컴퓨트 인스턴스를 입력합니다.

- 이 특정 세션에 대해 구성할 공개 키를 선택합니다.

- 퍼블릭 키가 선택되었는지 확인하십시오.

- 세션 생성을 누릅니다.

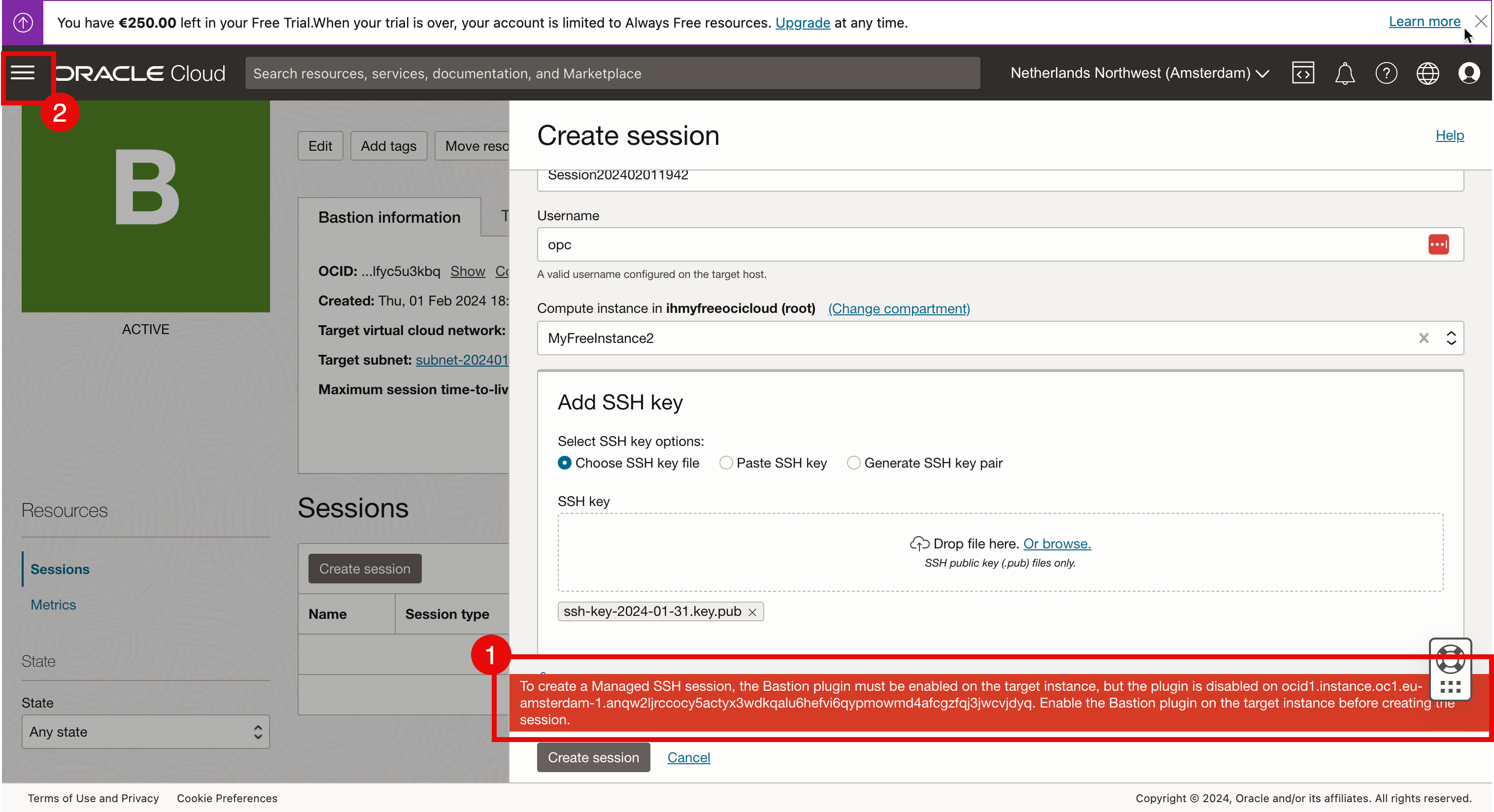

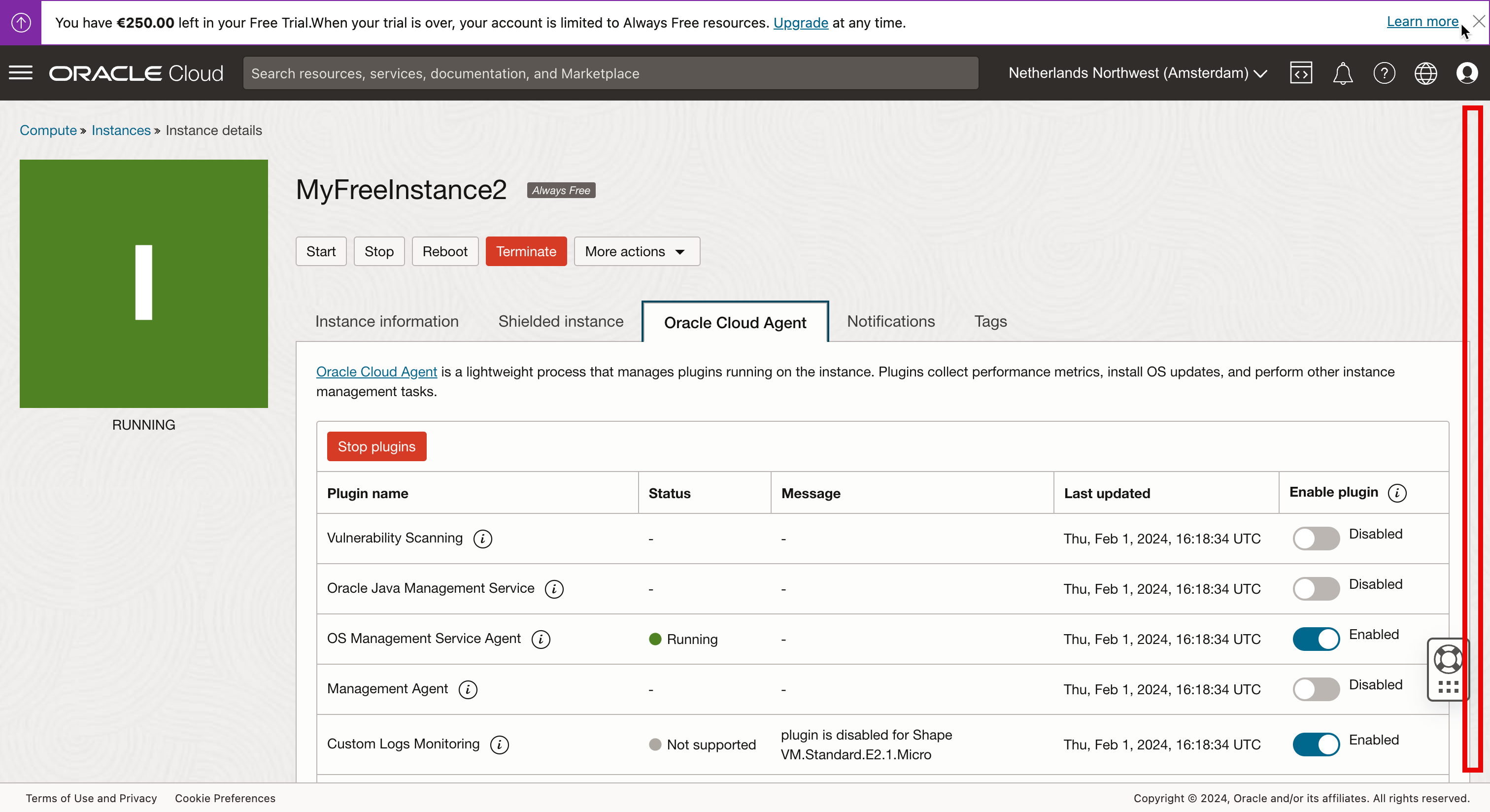

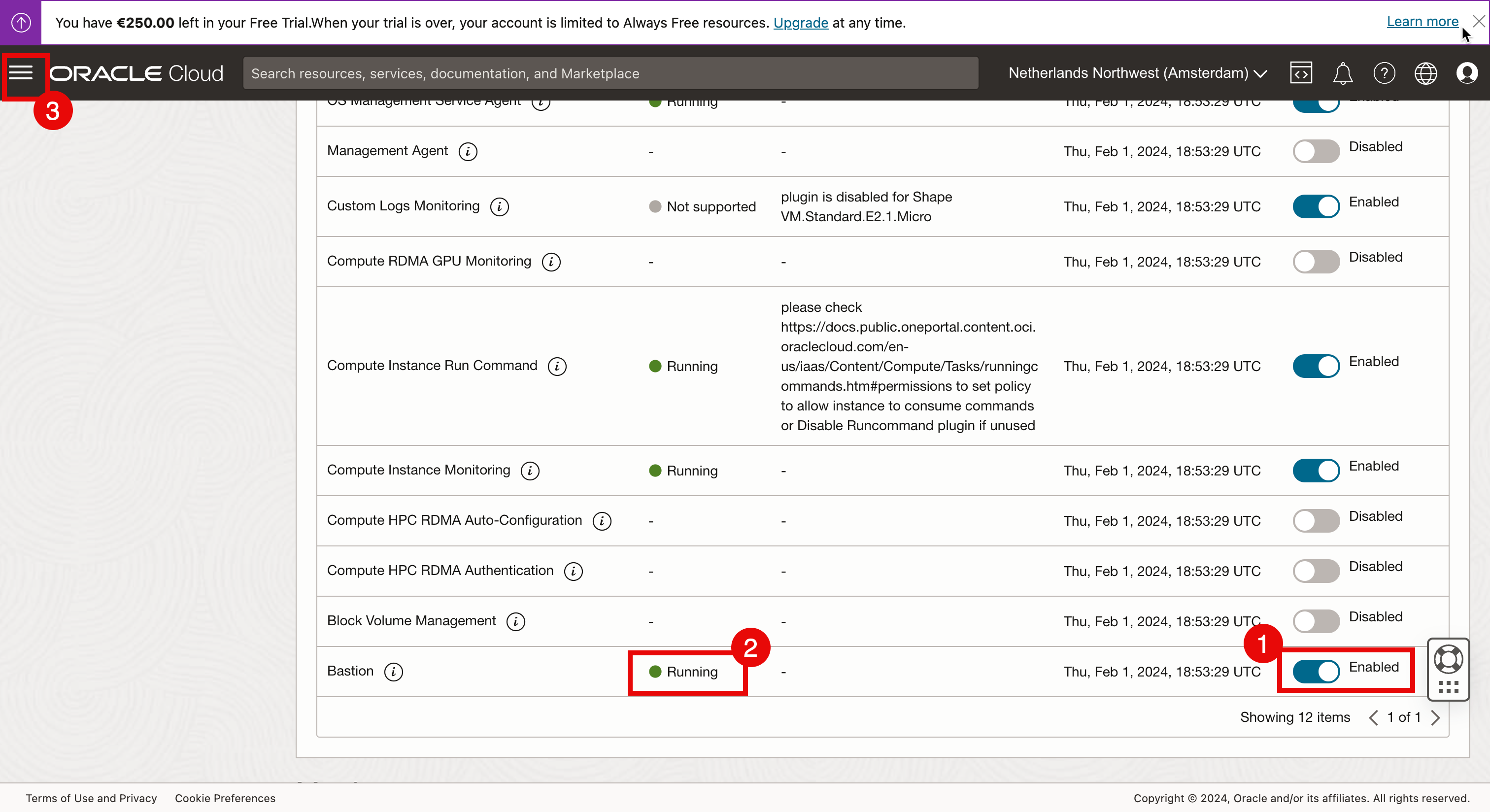

- 관리 대상 SSH 세션을 생성하려면 배스천 플러그인이 대상 인스턴스에서 사용으로 설정되어야 하지만 플러그인이 사용 안함으로 설정됨 오류에 유의하십시오. 즉, 배스천을 사용하여 Linux 인스턴스에 접속하려면 소프트웨어 또는 플러그인 일부를 Linux 인스턴스에 설치해야 하며 플러그인을 사용으로 설정해야 합니다.

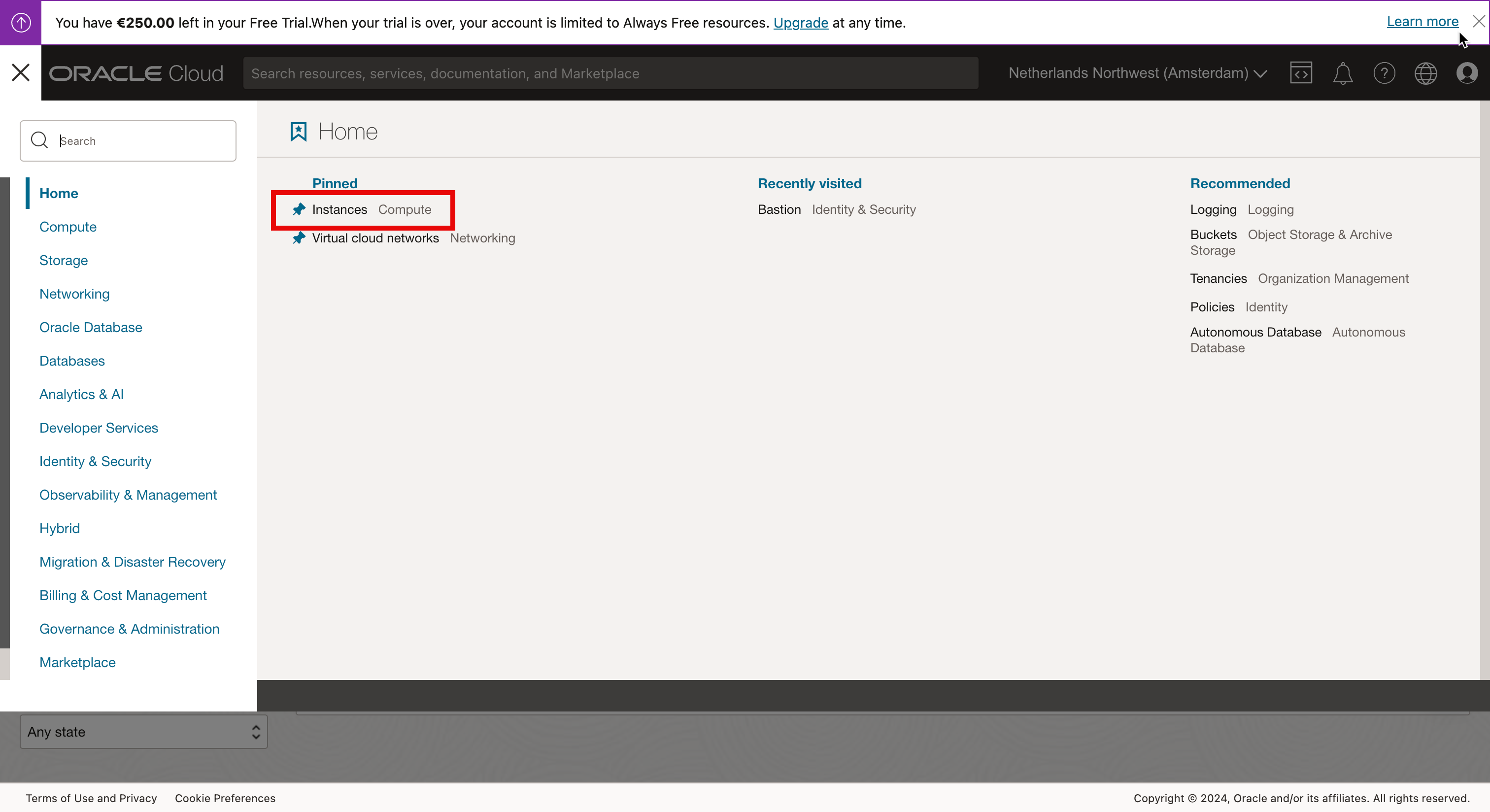

- Linux 인스턴스에서 이 플러그인을 사용으로 설정하고 OCI 콘솔에서 햄버거 메뉴를 누릅니다.

-

인스턴스를 누릅니다.

-

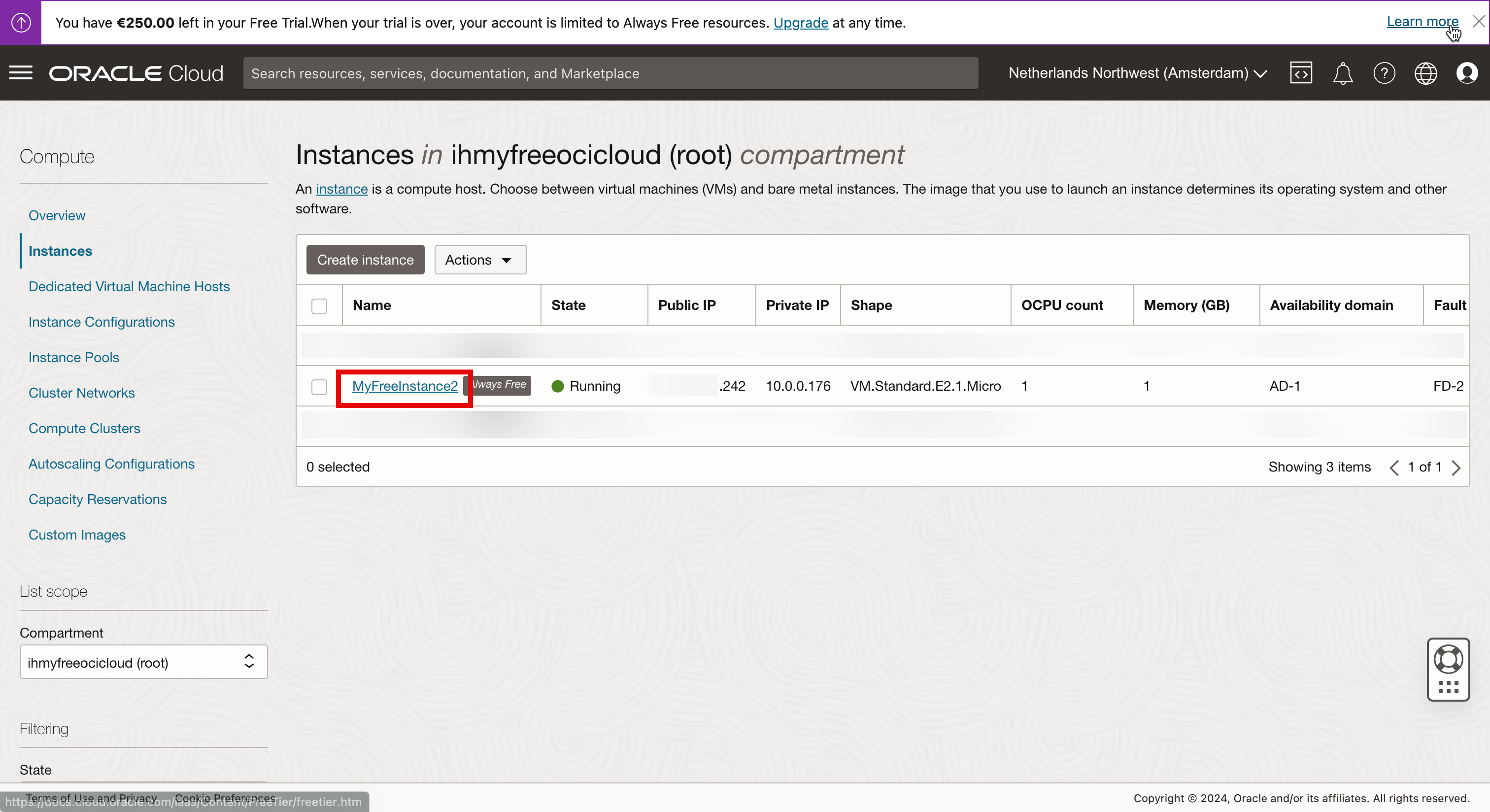

Linux 컴퓨트 인스턴스를 선택합니다.

-

아래로.

-

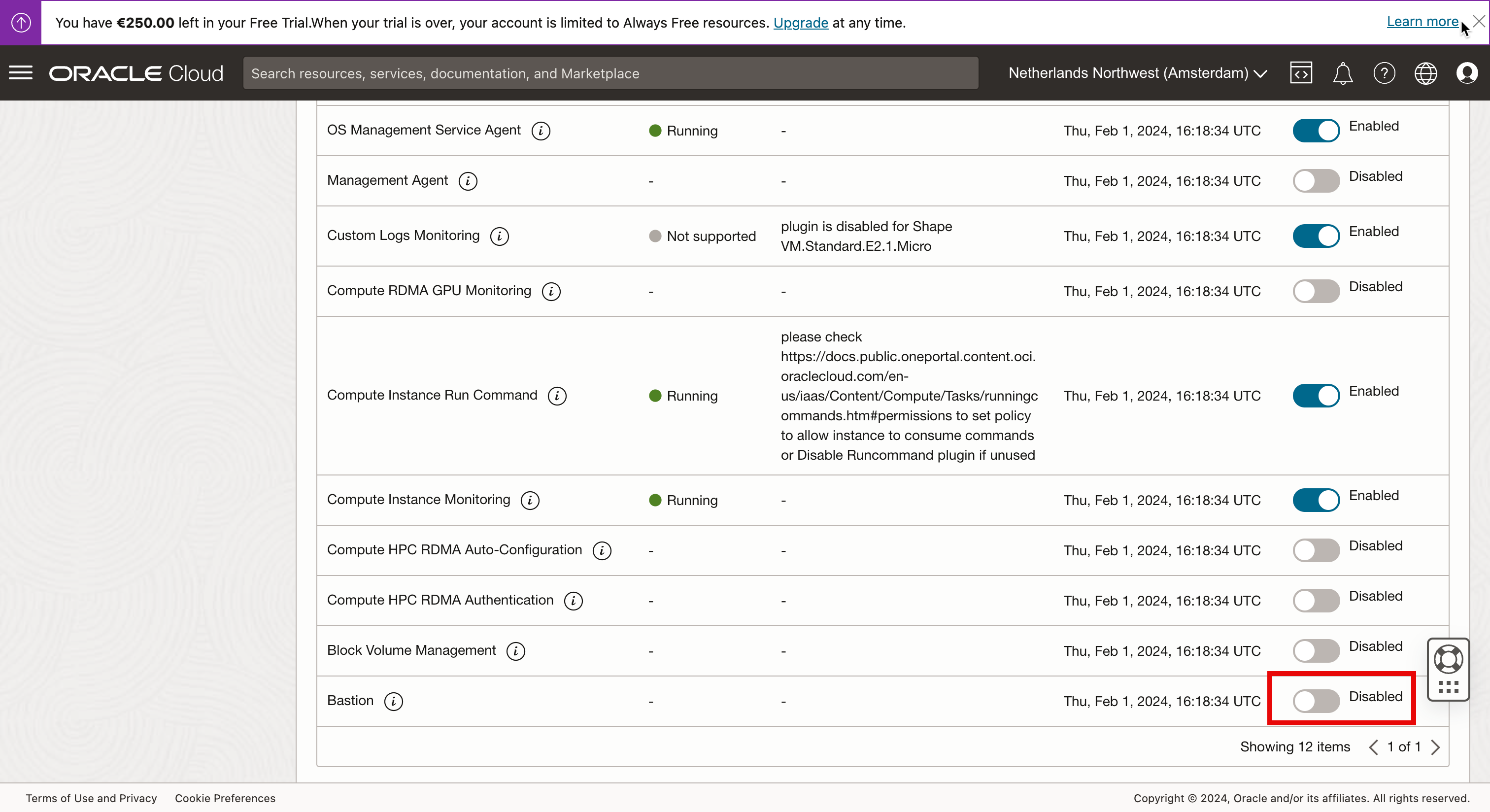

배스천 플러그인이 사용 안함으로 설정되었습니다.

-

배스천 플러그인을 사용으로 설정하려면 지침을 따릅니다.

- 토글을 눌러 배스천 플러그인을 사용으로 설정합니다.

-

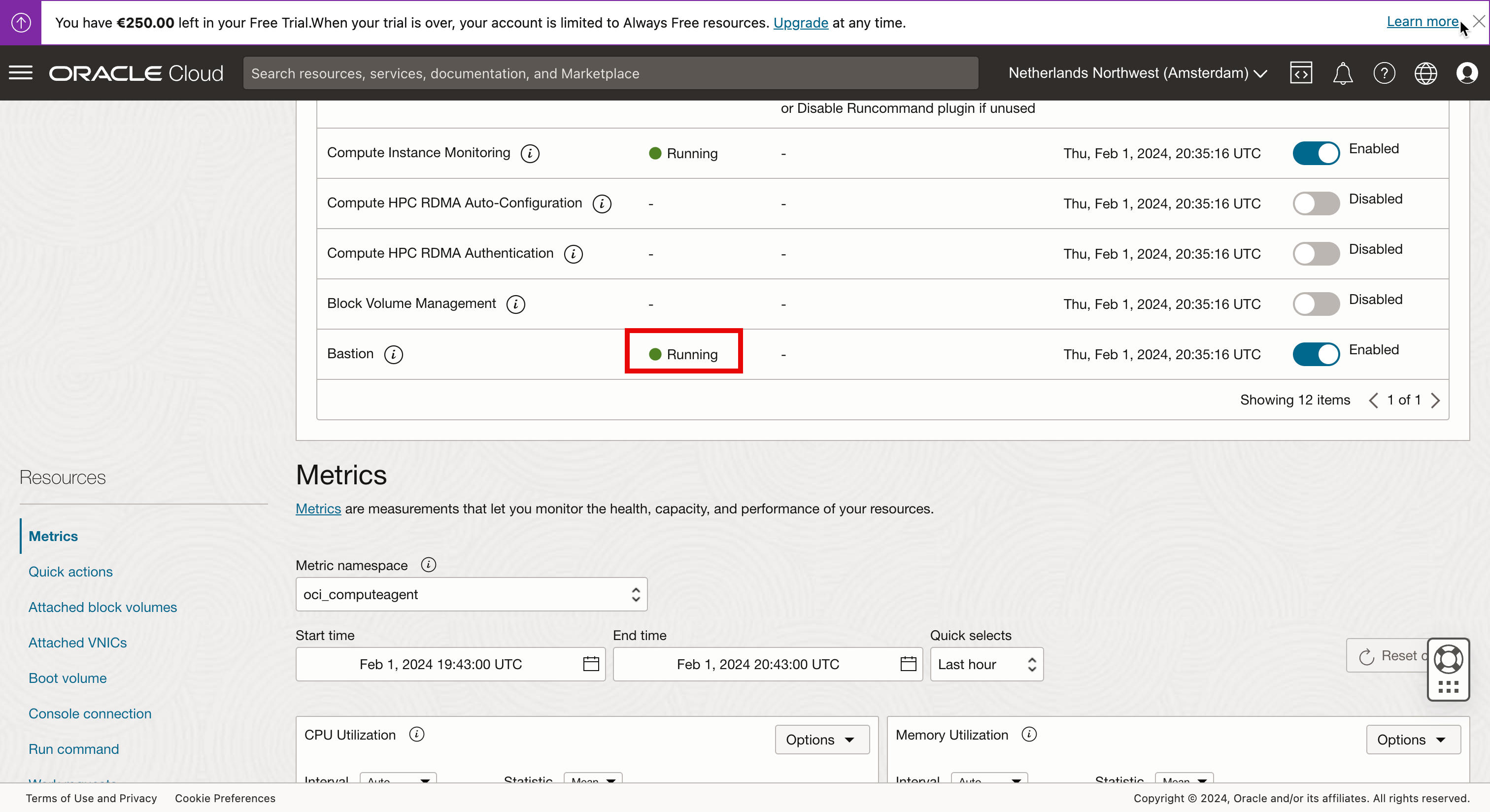

상태가 실행 중으로 표시될 때까지 기다립니다.

주: 토글을 사용 안함에서 사용으로 변경하면 백그라운드에서 플러그인을 다운로드, 설치 및 시작해야 하며 시간이 걸리기 때문에 상태가 실제로 변경되기까지 1분이 걸릴 수 있습니다.

- 배스천 플러그인에서 세션을 다시 생성해 보겠습니다. OCI 콘솔에서 햄버거 메뉴를 누릅니다.

- ID 및 보안을 누릅니다.

- 배스천을 누릅니다.

-

Bastion을 누릅니다.

-

세션 생성을 눌러 관리하려는 Linux 인스턴스에 대한 세션을 생성합니다.

- 세션 유형을 관리되는 SSH 세션으로 선택합니다.

- 사용자 이름을 입력합니다.

- 배스천을 통해 접속할 Linux 컴퓨트 인스턴스를 선택합니다.

- SSH 키 파일 선택을 선택합니다.

- 이 특정 세션에 대해 구성할 공개 키를 선택합니다.

- 퍼블릭 키가 선택되었는지 확인하십시오.

- 세션 생성을 누릅니다.

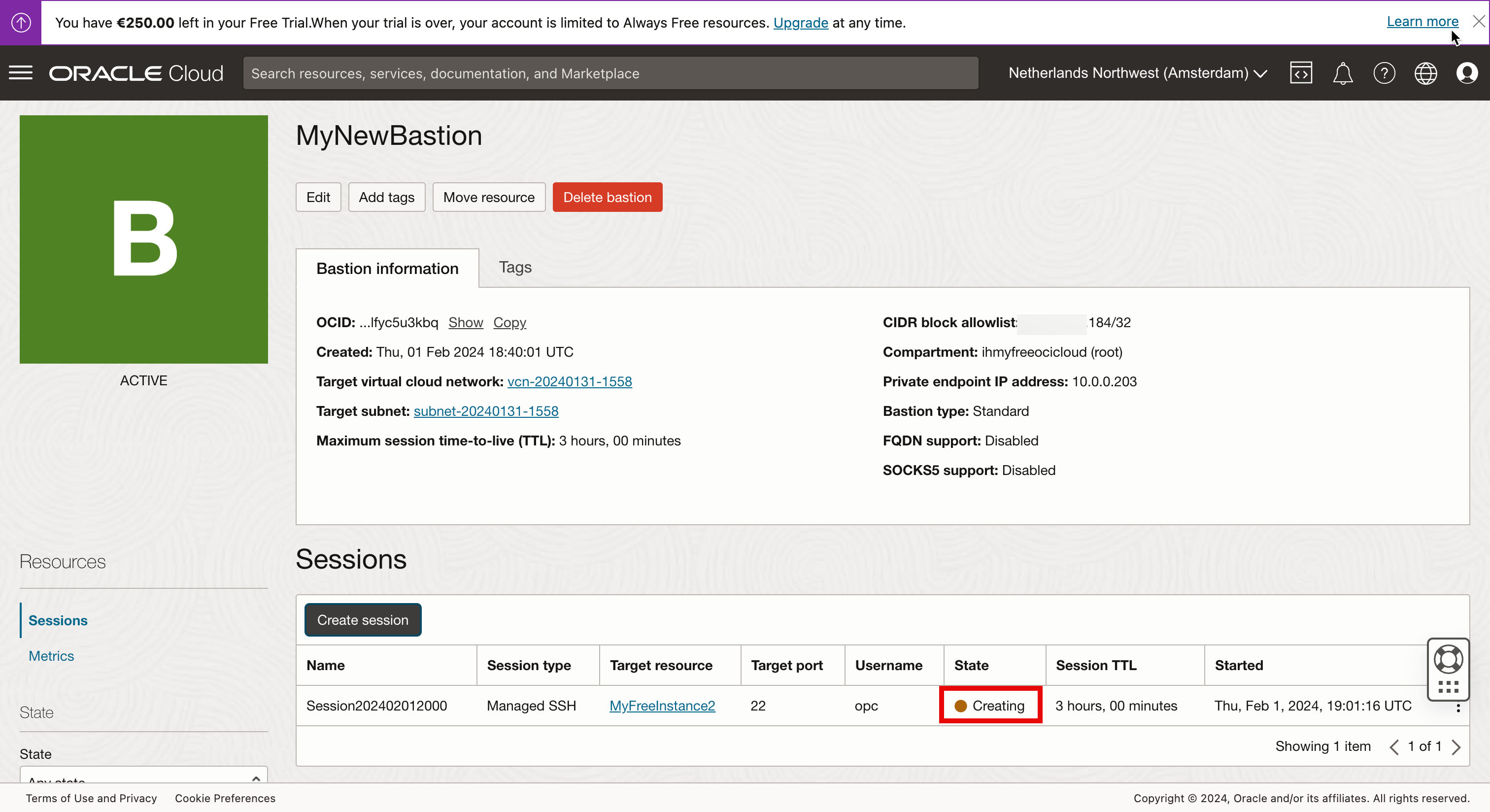

-

상태는 Creating입니다.

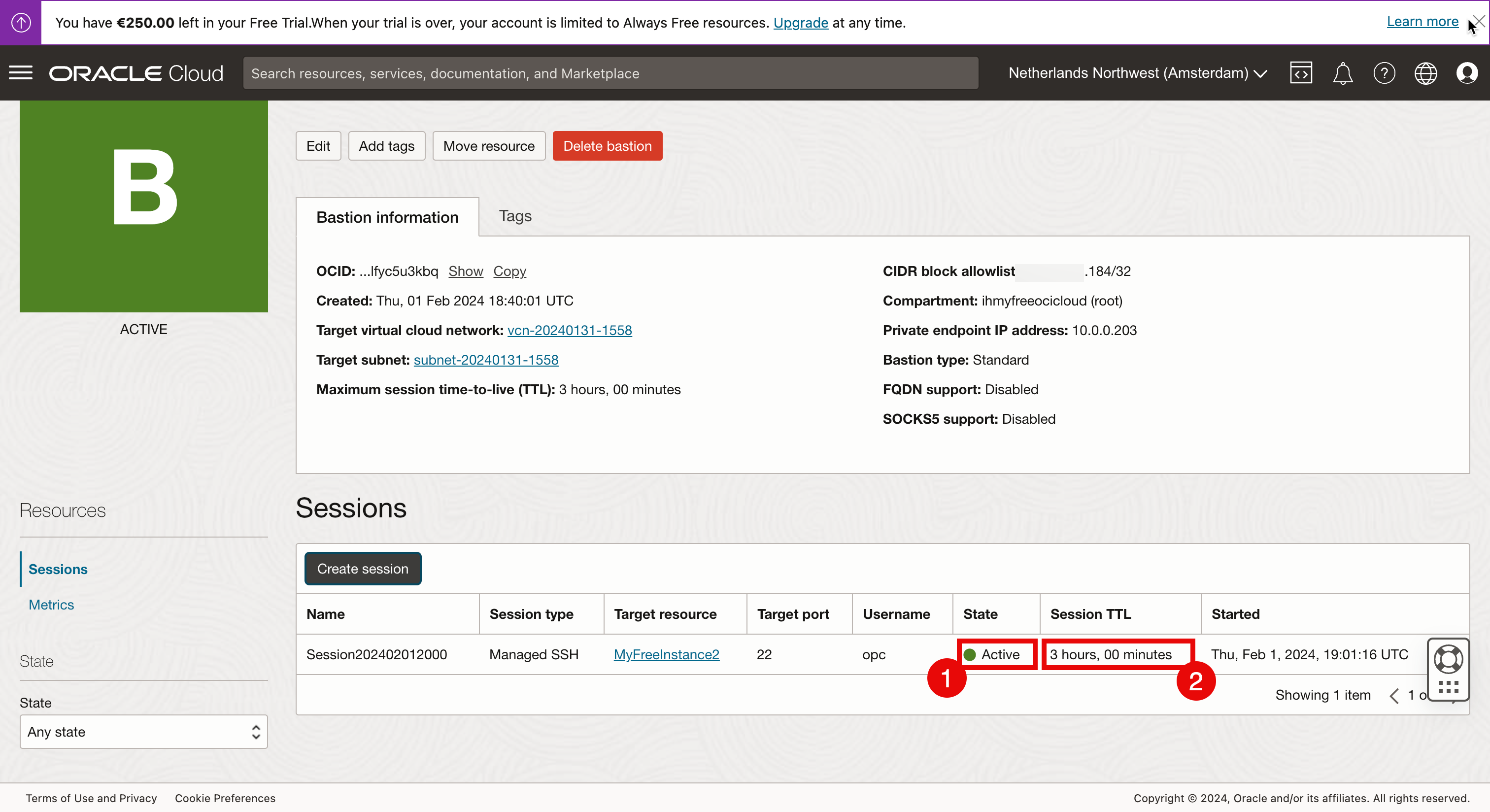

- 세션이 생성되면 상태가 Active인지 확인합니다.

- 세션의 기본 시간은 3시간입니다. 3시간이 지나면 세션이 자동으로 중지되고 더 이상 세션을 사용할 수 없게 되므로 새 세션을 생성해야 합니다.

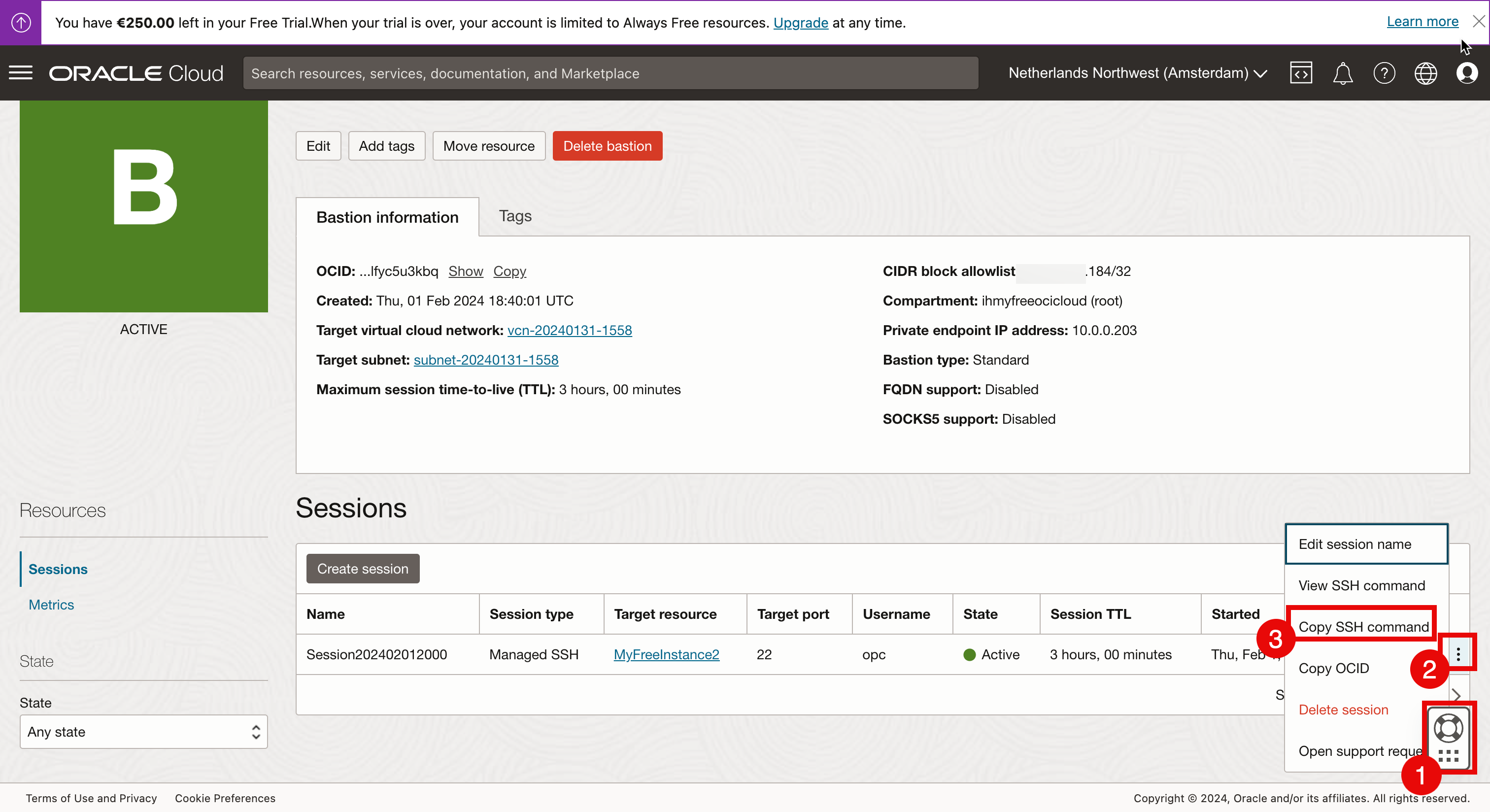

- 세션 메뉴에 액세스할 수 있도록 help 메뉴를 다른 지점으로 끌어 놓습니다.

- 세 개의 점을 눌러 세션 메뉴에 액세스합니다.

- Copy SSH command를 선택합니다.

-

SSH 명령을 텍스트 편집기에 붙여넣고

<privatekey>위치 표시자를 확인합니다.

<privatekey>위치 표시자를 프라이빗 키의 이름으로 바꿉니다. 배스천 세션이 생성될 때 사용된 퍼블릭 키에 해당하는 프라이빗 키를 사용합니다.

예

-

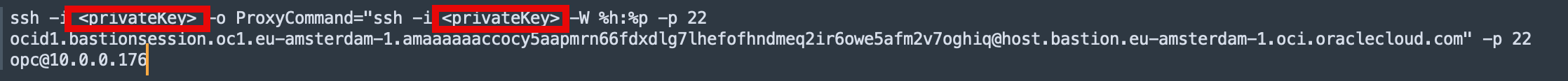

원래 명령입니다.

ssh -i <privateKey> -o ProxyCommand="ssh -i <privateKey> -W %h:%p -p 22 ocid1.bastionsession.oc1.eu-amsterdam-1.amaaaaaaccocy5aapmrn66fdxdlg7lhefofhndmeq2ir6owe5afm2v7oghiq@host.bastion.eu-amsterdam-1.oci.oraclecloud.com" -p 22 opc@10.0.0.176 -

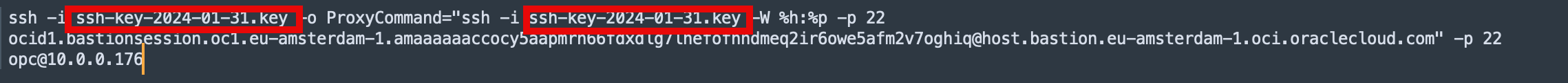

수정된 명령입니다.

ssh -i ssh-key-2024-01-31.key -o ProxyCommand="ssh -i ssh-key-2024-01-31.key -W %h:%p -p 22 ocid1.bastionsession.oc1.eu-amsterdam-1.amaaaaaaccocy5aapmrn66fdxdlg7lhefofhndmeq2ir6owe5afm2v7oghiq@host.bastion.eu-amsterdam-1.oci.oraclecloud.com" -p 22 opc@10.0.0.176

-

-

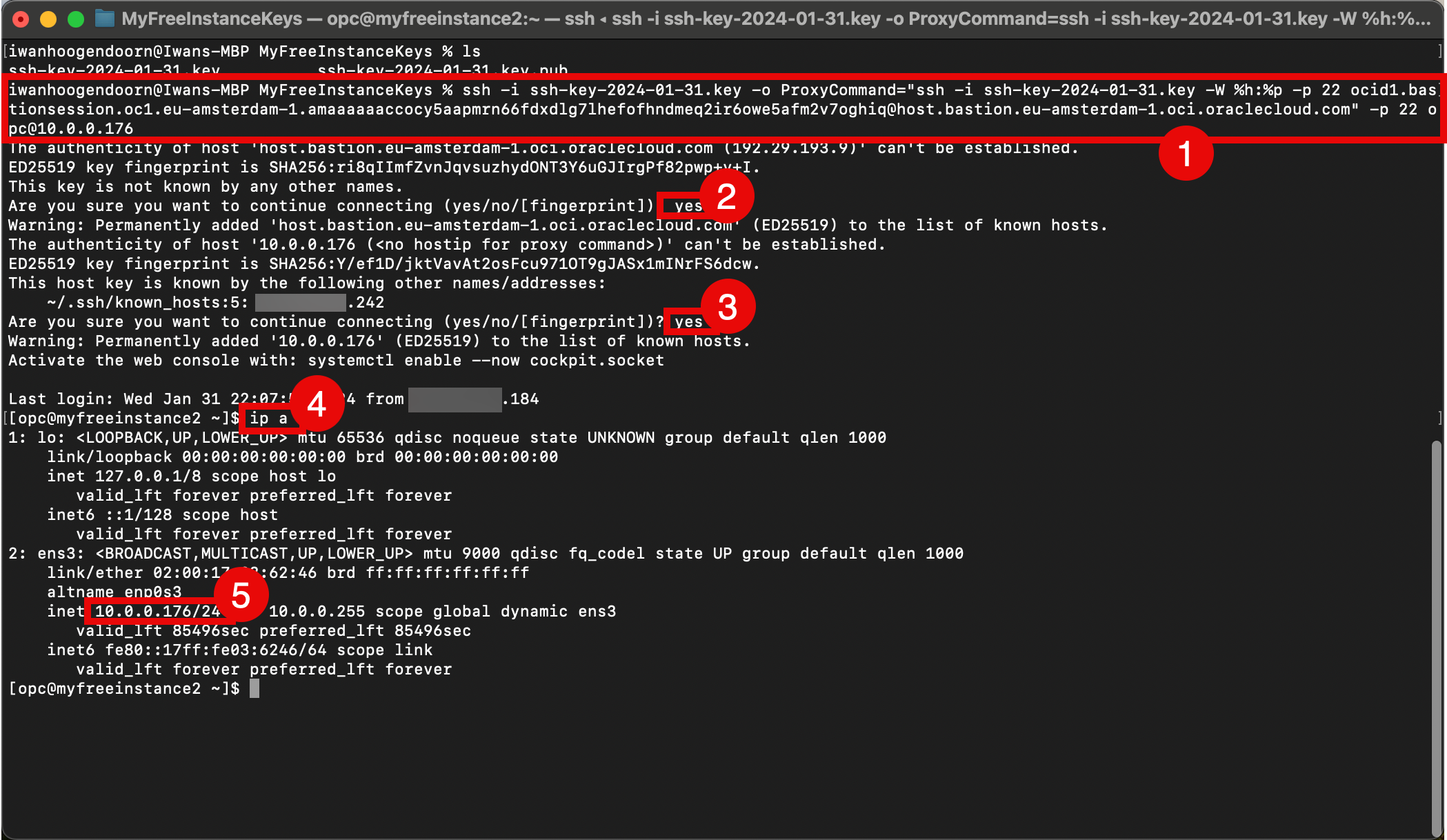

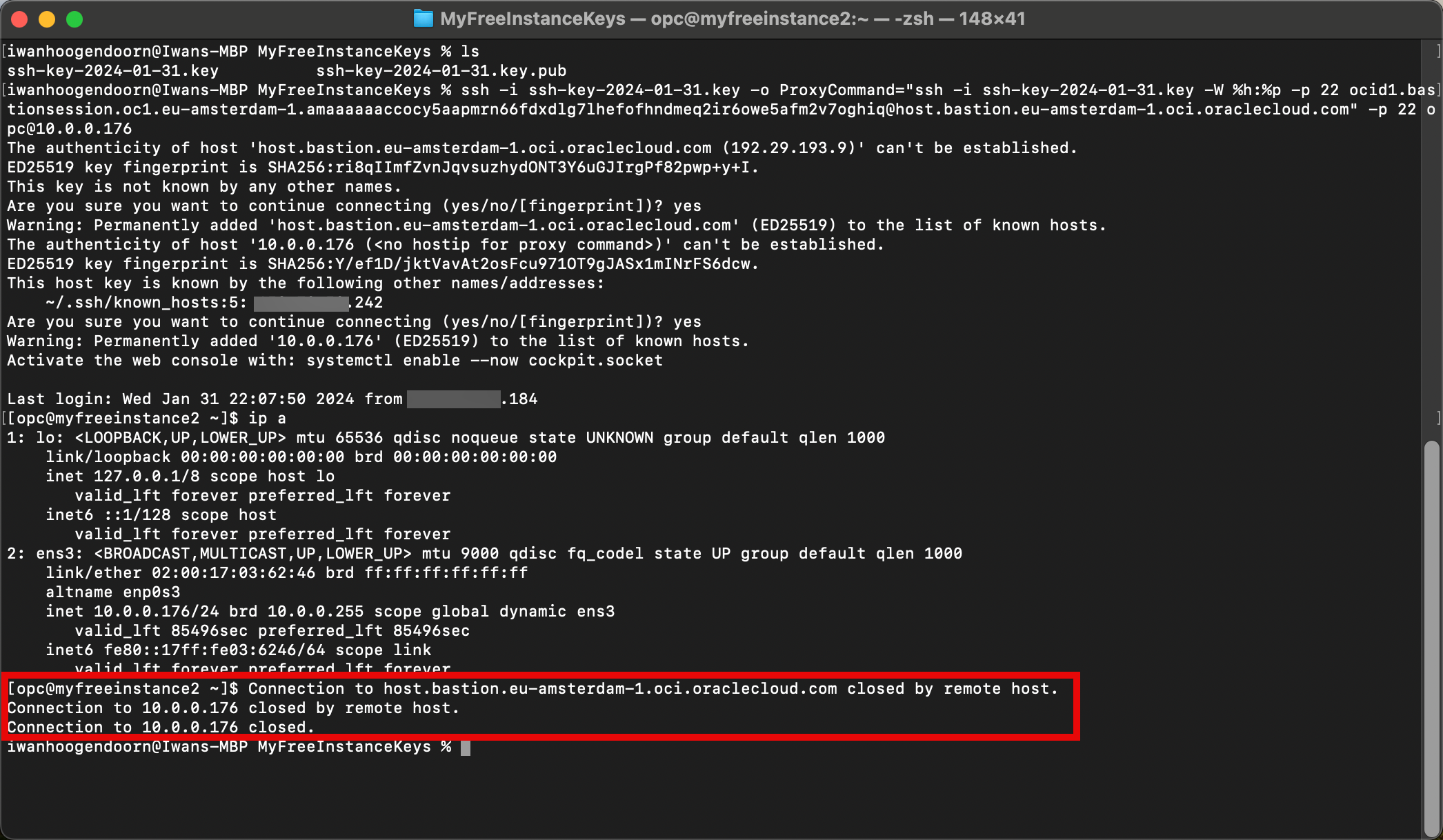

Bastion 세션을 통해 Linux 인스턴스에 연결합니다.

- macOS 터미널을 사용하여 저장된 개인 키가 있는 컴퓨터에서 추가된 개인 키와 함께 복사된 전체 명령을 사용하여 Bastion 세션을 통해 Linux 인스턴스에 연결합니다.

- 계속하려면 yes를 입력합니다.

- 계속하려면 yes를 입력합니다.

- 다음 명령을 실행하여 IP 주소를 확인합니다.

- IP 주소를 확인합니다.

-

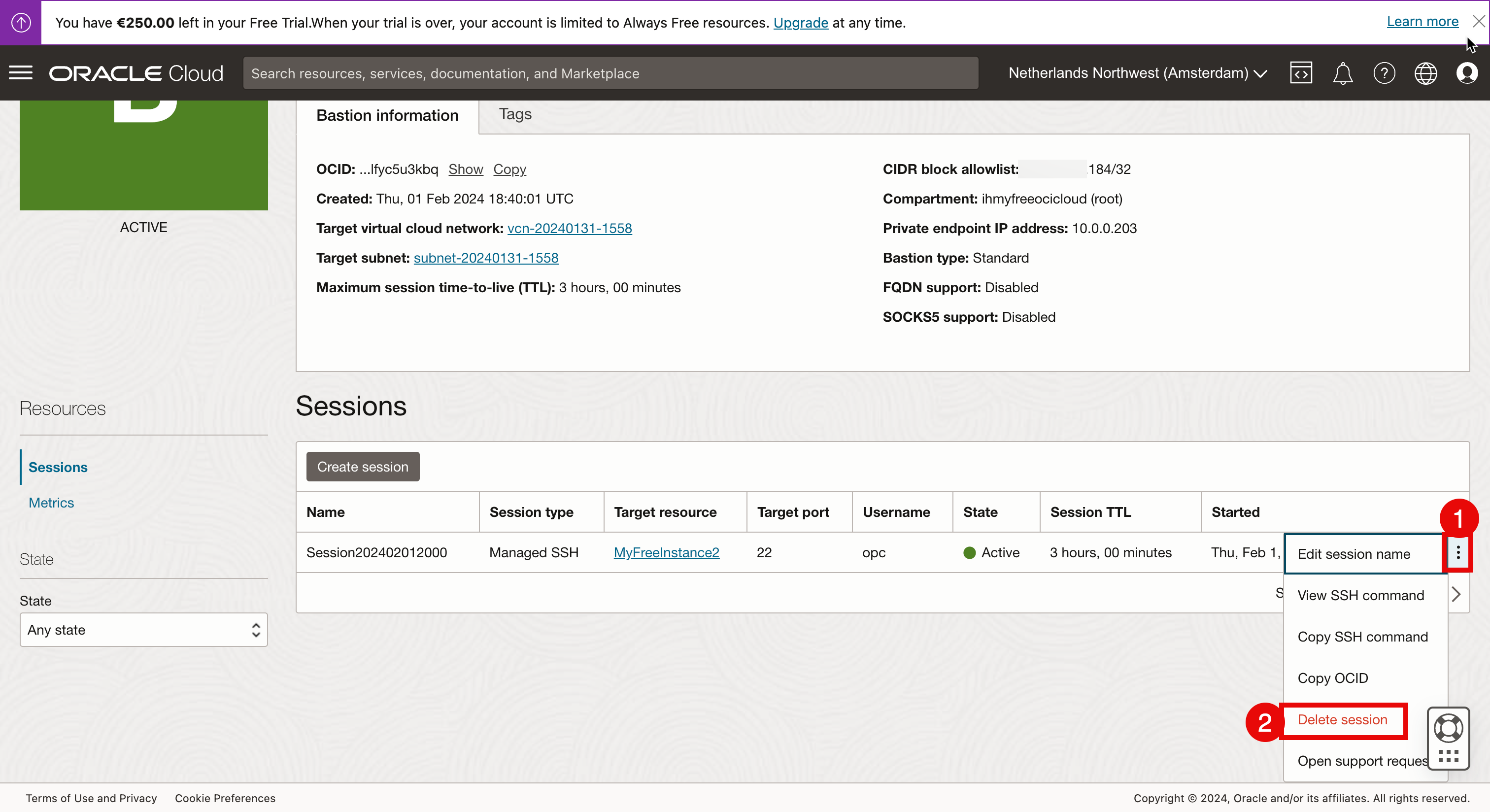

OCI 콘솔에서 배스천 세션 설정을 엽니다.

- 세 개의 점을 눌러 세션 메뉴에 액세스합니다.

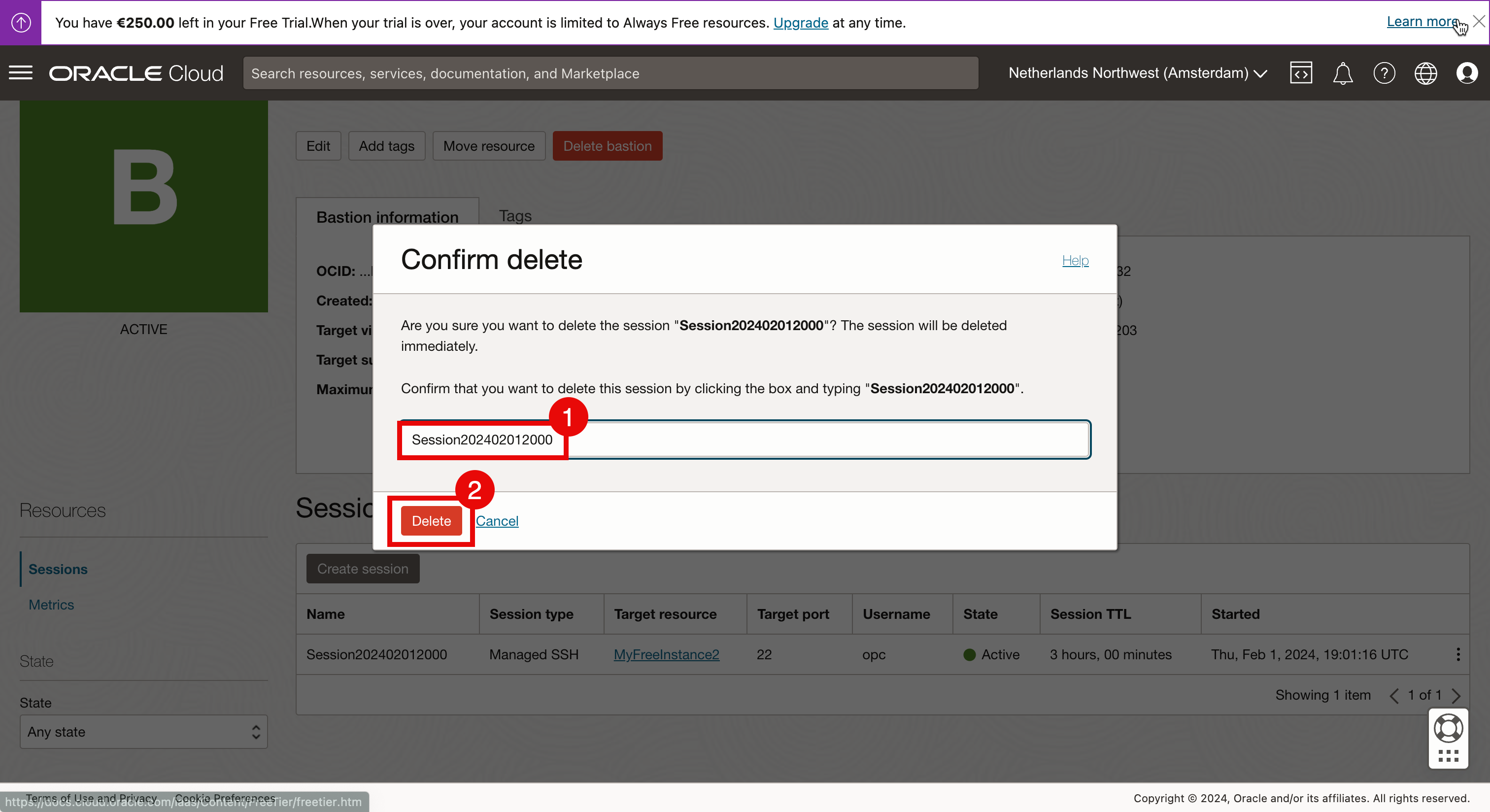

- 세션 삭제를 선택합니다.

- 세션 이름을 입력하여 세션 제거를 확인합니다.

- 삭제를 누릅니다.

-

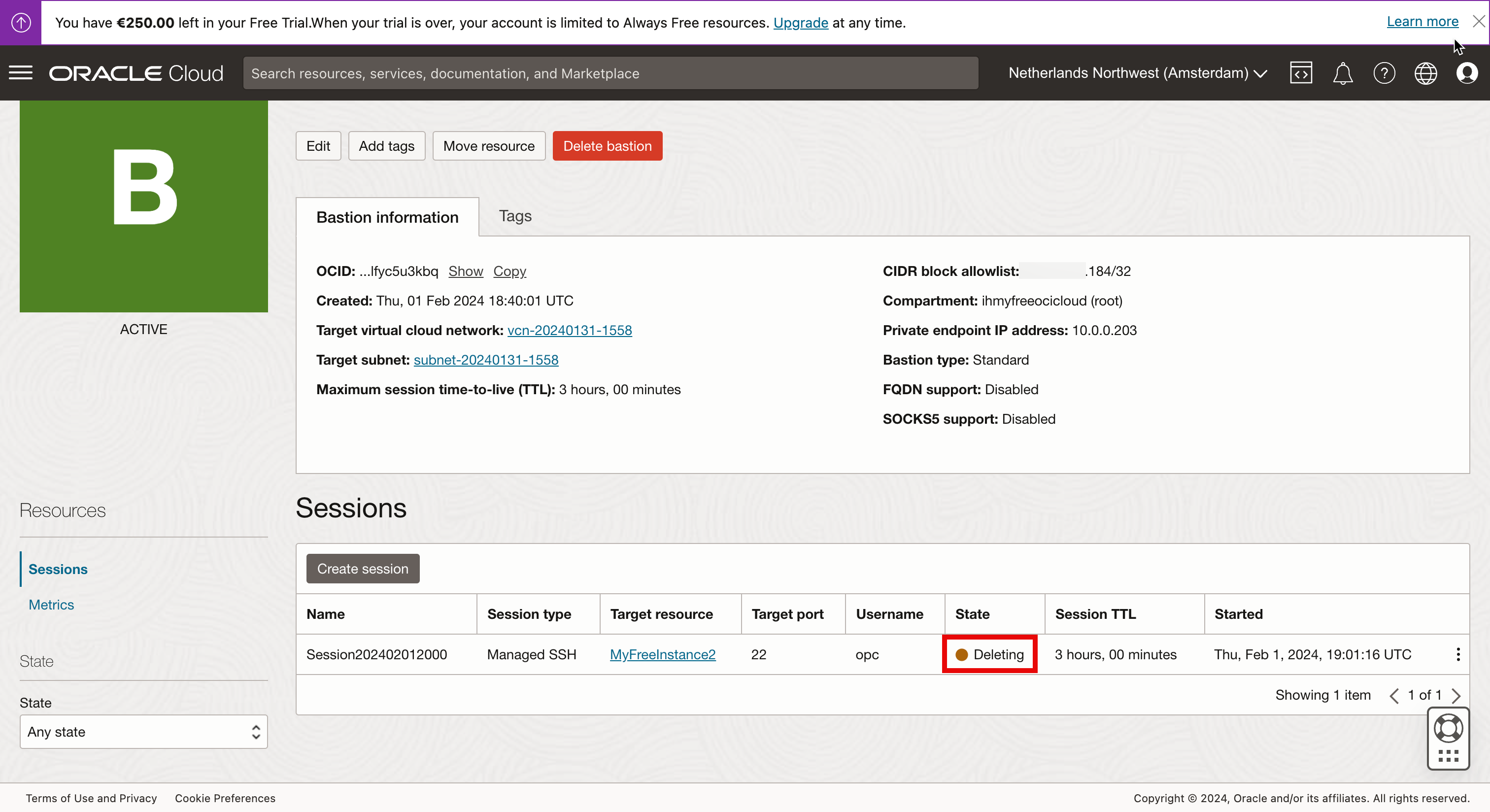

삭제 상태를 검토합니다.

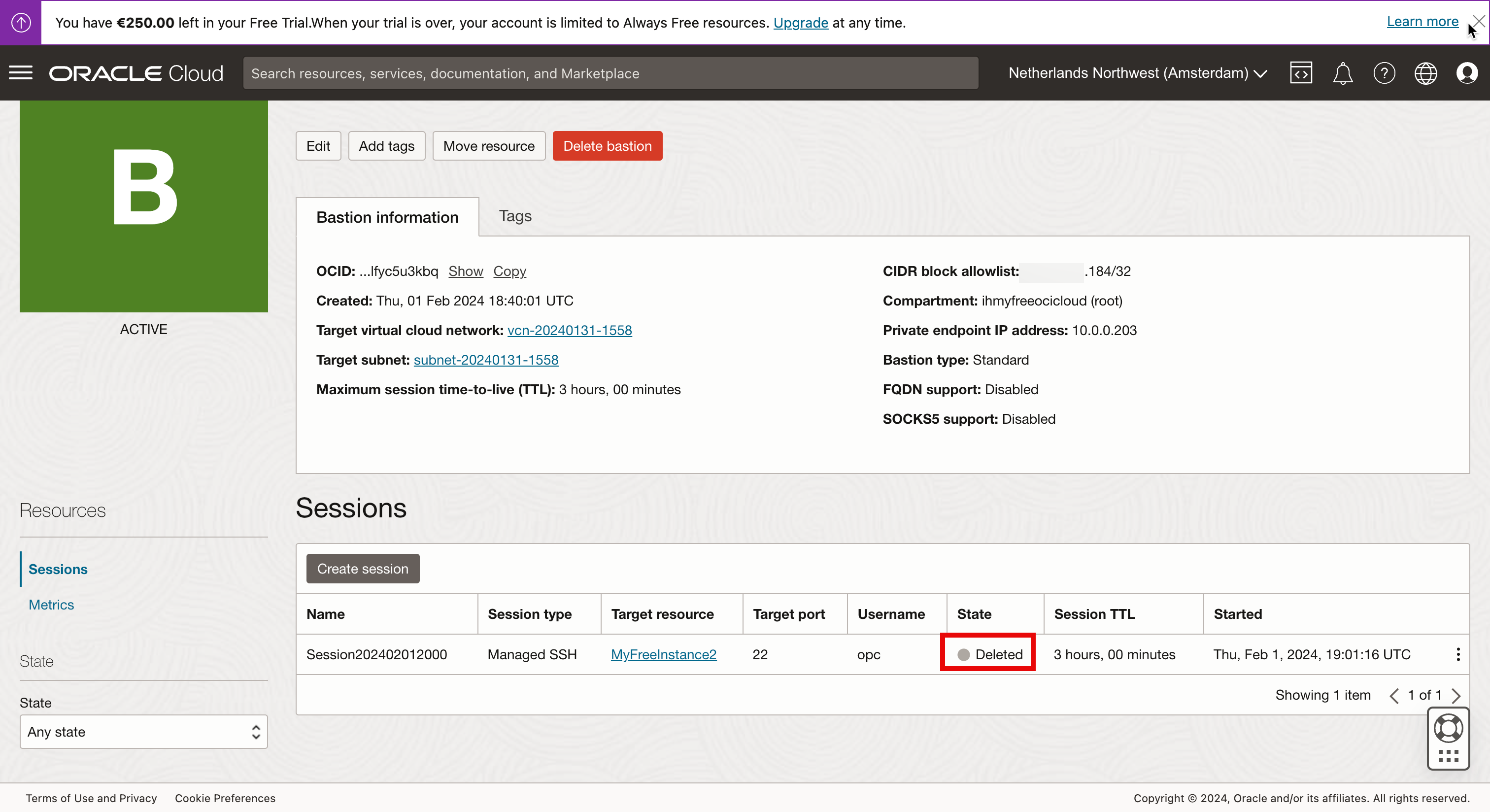

세션이 삭제되면 상태가 Deleted로 설정됩니다.

세션이 삭제되면 macOS 터미널을 통해 연 SSH 세션도 종료됩니다.

배스천 플러그인이 없습니다.

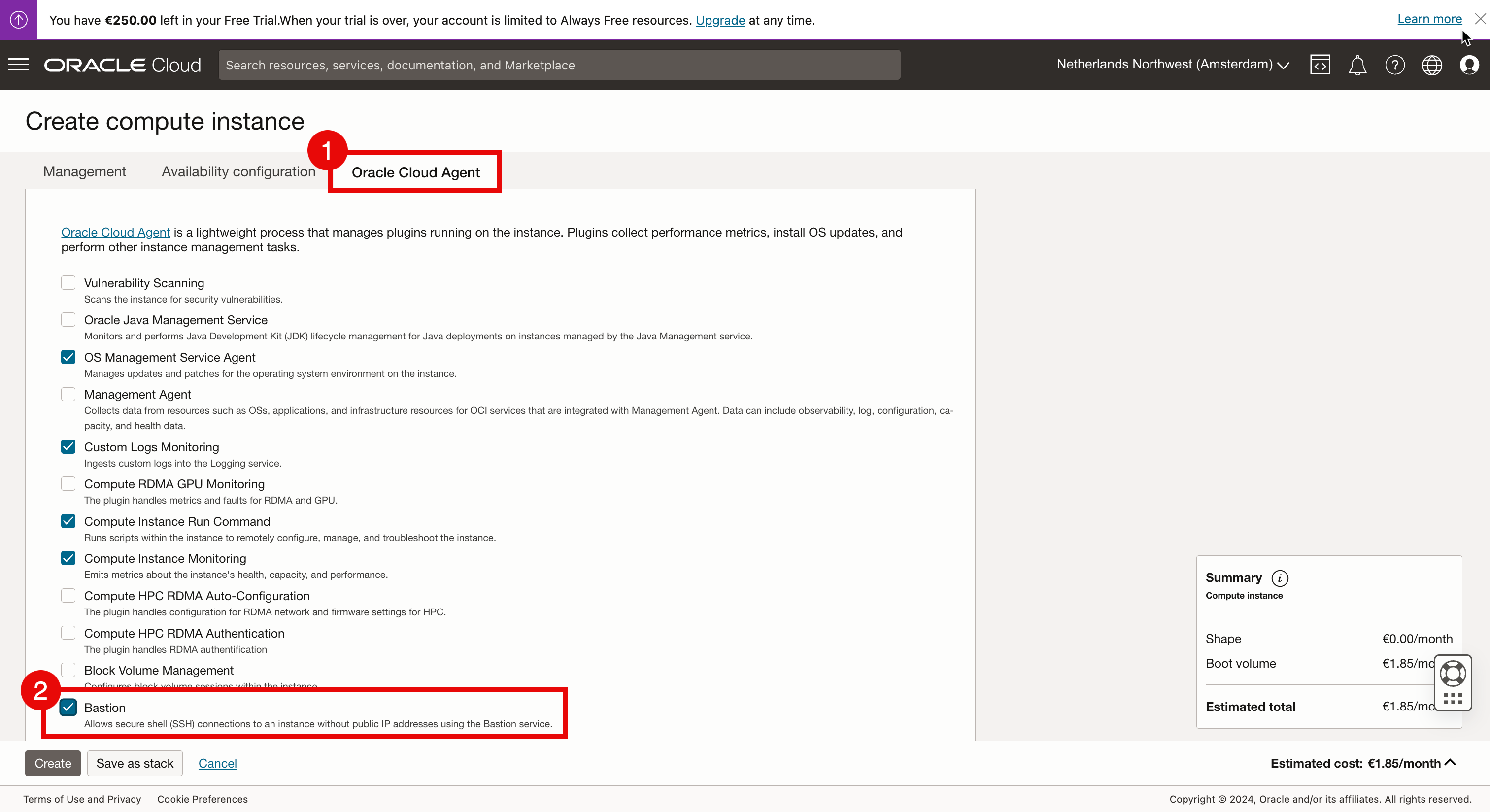

이 접근 방식에서는 이미 실행 중인 Linux 인스턴스에서 배스천 플러그인을 사용으로 설정했습니다. 처음부터 인스턴스를 생성할 때 배스천 플러그인을 사용으로 설정할 수도 있습니다.

Advanced 옵션을 선택하고 다음 옵션을 선택한 다음 Instance 생성을 계속합니다.

- Oracle Cloud Agent를 누릅니다.

- Bastion을 선택합니다.

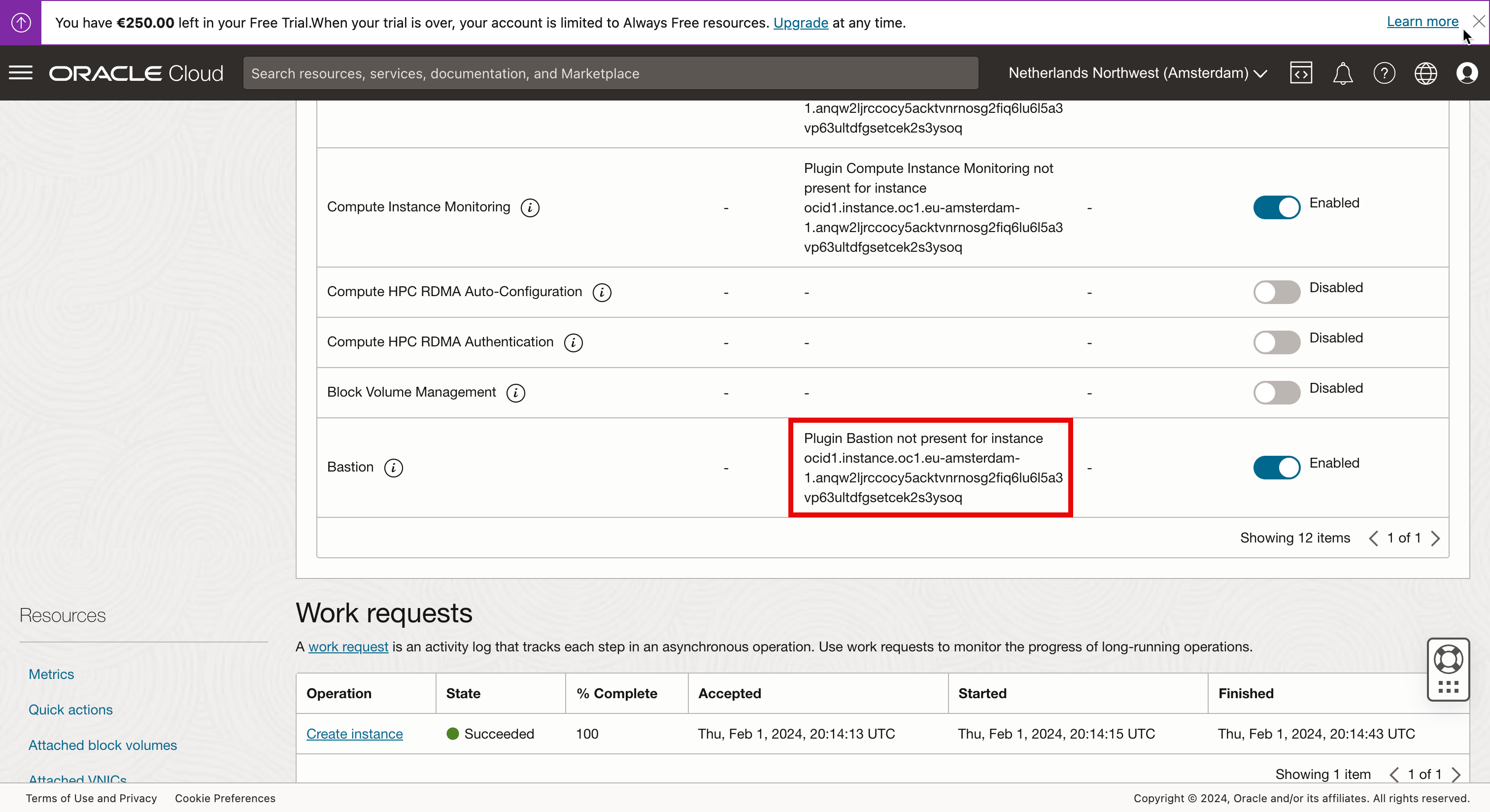

처음부터 새 이미지를 생성한 후 인스턴스가 생성되고 상태가 실행 중*인 직후 Bastion 플러그인 후 상태를 확인하면 Plugin Bastion not present...와 함께 오류 메시지가 표시될 수 있습니다.

상태가 실제로 변경되기까지 1분이 걸릴 수 있습니다. 백그라운드에서 플러그인을 다운로드, 설치 및 시작해야하기 때문에 시간이 걸립니다. 상태가 실행 중으로 변경될 때까지 5분 동안 기다립니다.

상태가 변경되지 않고 메시지가 Plugin Bastion not present...로 유지되면 Linux 인스턴스가 Bastion 플러그인을 다운로드하기 위해 인터넷에 연결할 수 없는 경우일 수 있습니다. VCN 내에서 인터넷, NAT 및 서비스 게이트웨이 문제를 해결하여 인스턴스가 인터넷에 접근할 수 있는지 확인합니다.

접근 방식 7: 가상 클라우드 네트워크 내에서 Stepstone 컴퓨트 인스턴스 사용

이 접근 방식에서는 일종의 스텝스톤 또는 전용 배스천으로 사용할 수 있는 전용 Linux 인스턴스를 생성하며 여기서 다른 Linux 인스턴스에 액세스합니다. 우리는 Oracle이 무료로 제공하는 OCI Bastion 서비스 사용에 비해 추가 비용이 발생할 수 있는 리소스를 사용하고 있습니다.

이것은 우리가 앞서 설명 한 접근 방식의 조합이기 때문에 우리는이 접근 방식의 세부 사항을 다루지 않을 것입니다.

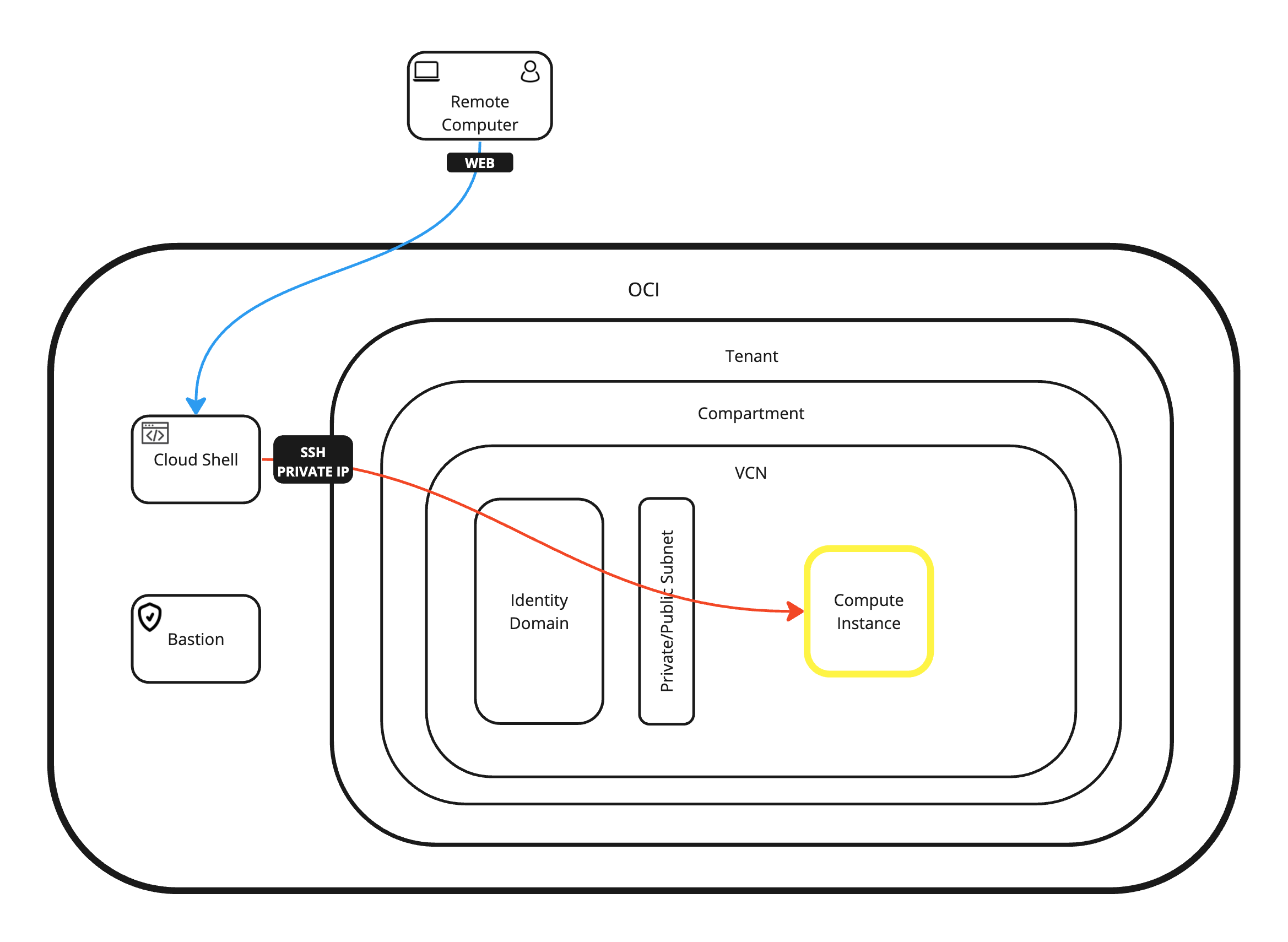

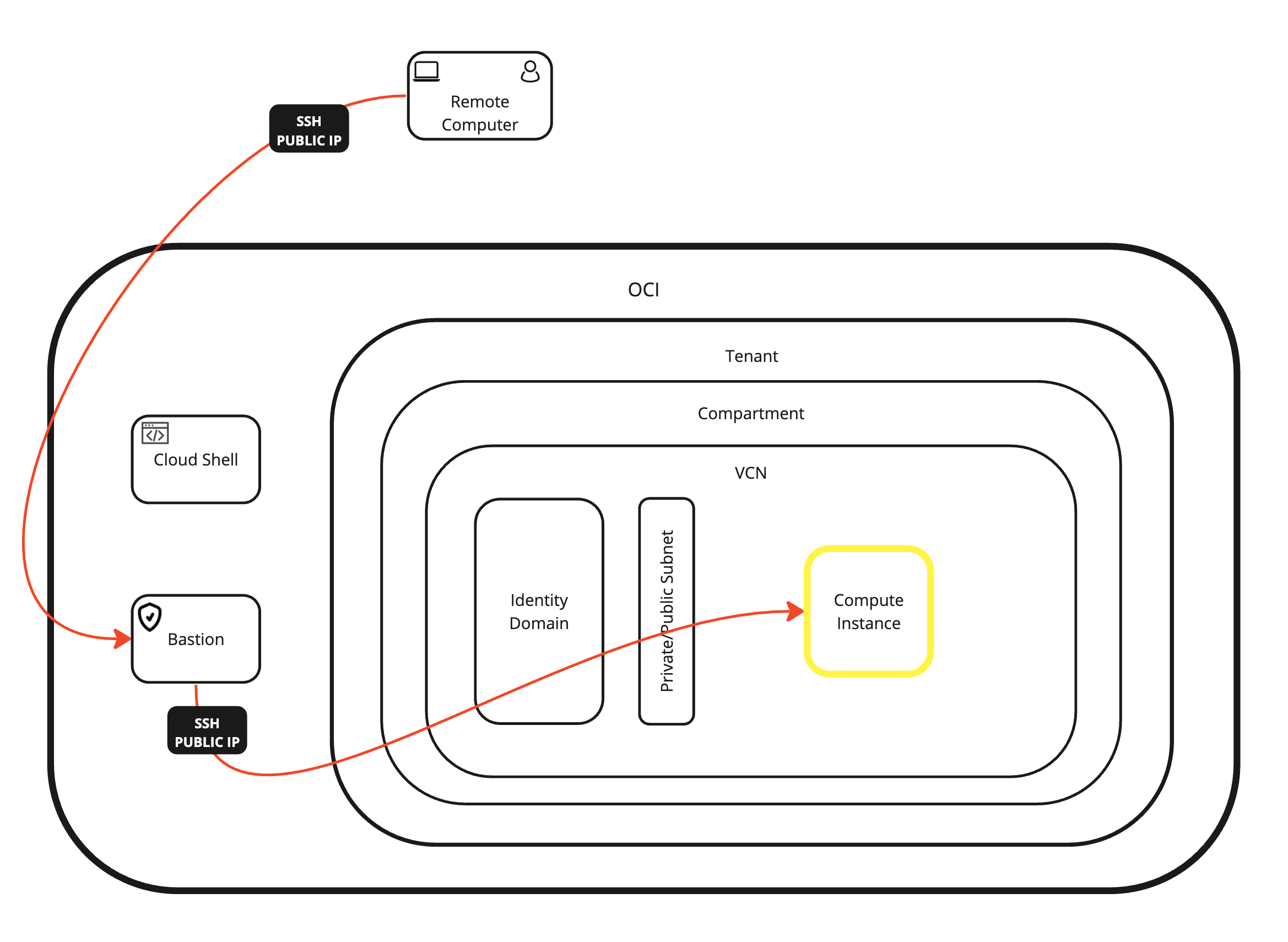

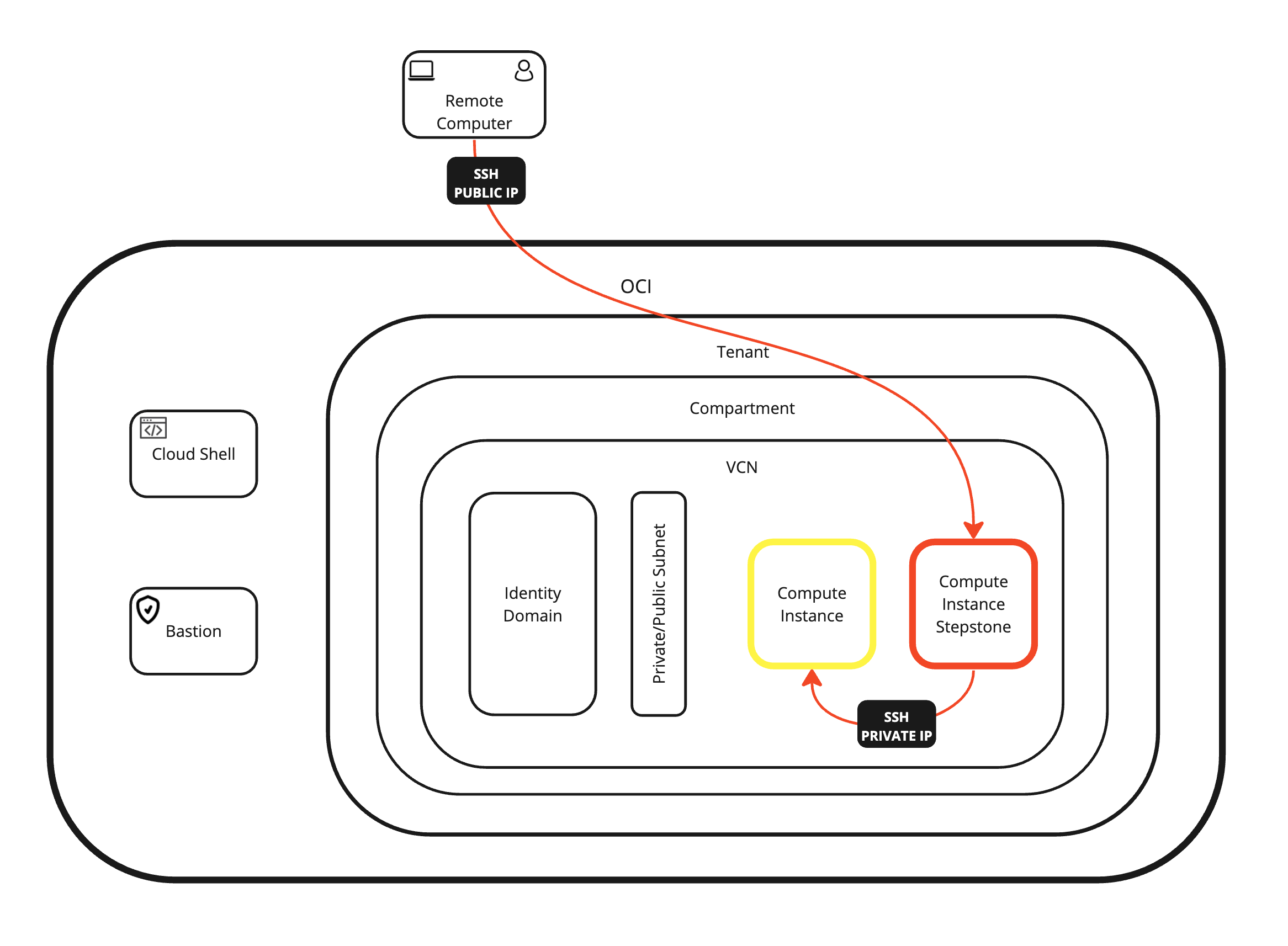

다음 단계

이 사용지침서에서는 OCI 내에서 Linux 인스턴스에 액세스하고 관리할 수 있는 모든 접근 방법을 제공합니다. 인터넷 및 콘솔에서 직접 Linux 인스턴스에 접근할 수도 있고, OCI Cloud Shell, 배스천 또는 전용 인스턴스와 같은 중간 스텝스톤을 사용할 수도 있습니다.

또한 전용(private) 또는 공용(public) 키를 사용하고 로컬 유저 이름과 암호를 사용하여 SSH를 사용하여 Instance에 연결하는 방법도 설명했습니다.

가능한 모든 연결 방식은 다음 이미지에 나와 있습니다.

확인

- 작성자 - Iwan Hoogendoorn(OCI 네트워크 전문가)

추가 학습 자원

docs.oracle.com/learn에서 다른 실습을 탐색하거나 Oracle Learning YouTube 채널에서 더 많은 무료 학습 콘텐츠에 액세스하세요. 또한 Oracle Learning Explorer가 되려면 education.oracle.com/learning-explorer을 방문하십시오.

제품 설명서는 Oracle Help Center를 참조하십시오.

Access and Manage a Linux Compute Instance using Oracle Cloud Infrastructure

F93490-02

August 2024