주:

- 이 자습서에서는 Oracle Cloud에 액세스해야 합니다. 무료 계정에 등록하려면 Oracle Cloud Infrastructure Free Tier 시작하기를 참조하십시오.

- Oracle Cloud Infrastructure 자격 증명, 테넌시 및 구획에 예제 값을 사용합니다. 실습을 완료했으면 이러한 값을 자신의 클라우드 환경과 관련된 값으로 대체하십시오.

DNS 방화벽을 사용하여 Oracle Cloud Infrastructure 내부 네트워크 보호

소개

가상 머신(VM) 인스턴스가 수행하는 작업을 제어하는 것은 동작을 제어할 수 있도록 필수적입니다. 대부분의 경우 DNS(도메인 이름 시스템) 쿼리를 잊어버리고 제어 또는 모니터링되지 않으므로 손상된 시스템에서 명령 및 제어(C2) 서버에 연결하고 악성 소프트웨어를 다운로드할 수 있습니다. C2 서버 및 기타 유형의 악성 서버에 대한 이러한 아웃바운드 질의를 제어하고 차단할 수 있으면 네트워크에 추가 보안 계층이 추가되며 VM 및 네트워크가 더 이상 손상되지 않을 수 있습니다.

목표

- OCI(Oracle Cloud Infrastructure) 프라이빗 DNS 서비스를 사용하면 DNS 방화벽을 구성하고 로깅을 추가하여 인스턴스의 DNS 쿼리를 보다 효과적으로 제어하고 가시성을 확보함으로써 악의적인 아웃바운드 DNS 쿼리로부터 내부 OCI 네트워크를 보호할 수 있습니다.

필요 조건

-

OCI 테넌시에 액세스합니다.

-

DNS에 대한 기본적인 이해

-

VCN(가상 클라우드 네트워크)입니다.

구성: 기본적으로 모든 VCN은 자체 DNS 분석기로 생성되며, Linux 시스템의 구성에 주의를 기울이면 다음 콘텐츠(Oracle Linux 9의 경우 예)와 함께

/etc/resolv.conf파일에 구성됩니다.[opc@linu-lab ~]$ cat /etc/resolv.conf ... nameserver 169.254.169.254APIPA(Automatic Private IP Addressing) 주소

169.254.169.254는 OCI 네트워크에서 DNS 분석기 중 여러 서비스에 사용됩니다. -

DNS 방화벽 제공자의 계정(선택사항)입니다.

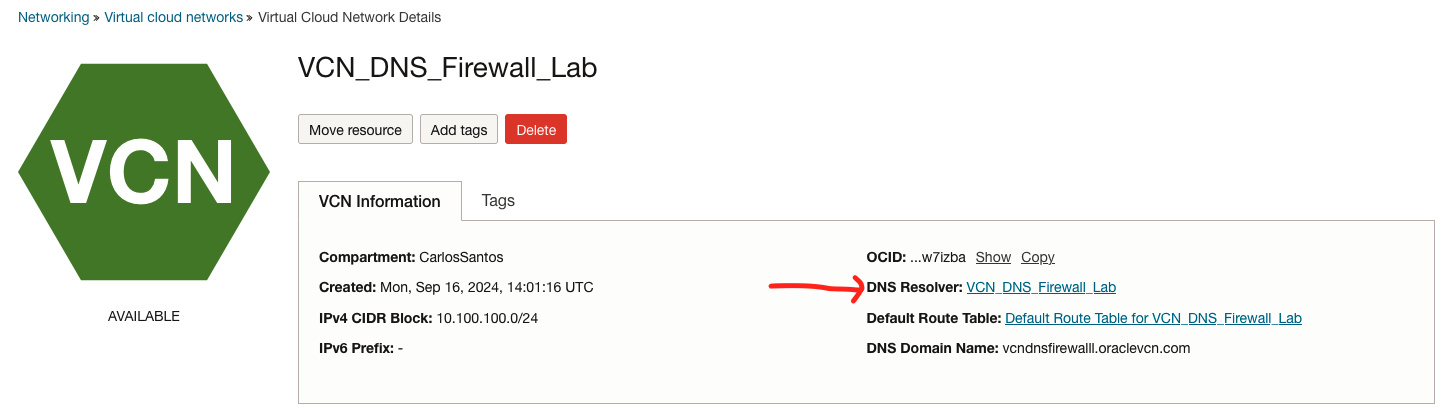

작업 1: OCI 콘솔에서 DNS 분석기 찾기

생성된 VCN이 있는지 확인하고 VCN 이름을 누릅니다. 가상 클라우드 네트워크 세부정보 페이지에서 DNS 분석기를 누릅니다.

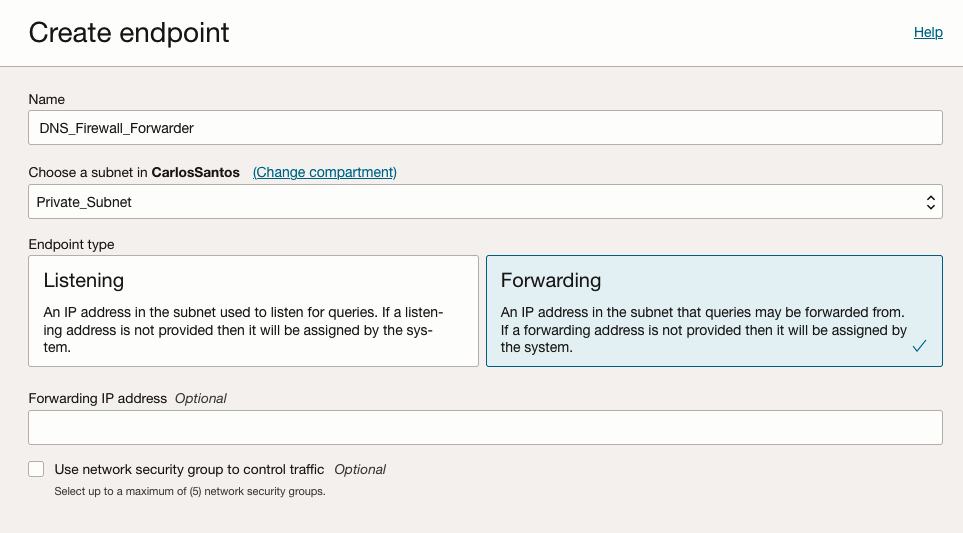

작업 2: 전달 끝점 구성

-

리소스에서 끝점 및 끝점 생성을 누릅니다.

-

끝점 생성 페이지에서 다음 정보를 입력하고 끝점 생성을 누릅니다.

- 이름: 이름을 입력합니다.

- 서브넷: 전달자 끝점을 지정할 서브넷을 선택합니다.

- 엔드포인트 유형: 전달을 선택합니다.

몇 분 정도 걸리면 DNS 전달자가 생성됩니다. 이를 통해 DNS 방화벽의 경우 원하는 위치에서 쿼리의 재지정을 구성할 수 있습니다.

DNS 분석기는 인스턴스의 쿼리가 해결되는 순서에 따라 수행됩니다.

먼저 연결된 모든 프라이빗 뷰를 확인한 다음 분석기 규칙을 확인하고 Oracle 고유의 퍼블릭 인터넷 분석기를 사용하여 호스트 이름을 분석합니다. 자세한 내용은 구성 및 해결을 참조하십시오.

다음 단계에서는 로컬이 아닌 모든 쿼리(개인 뷰에 존재하지 않음)를 전환하여 쿼리를 제어하기 위해 DNS 방화벽 서비스 또는 회사에서 관리하는 다른 DNS 서버로 전송하려고 합니다.

OpenDNS, Quad9, ControlD 등과 같은 무료 서비스를 선택하거나 Cisco Umbrella, ControlD, NextDNS, InfoBlox 등과 같은 훨씬 더 많은 제어 및 기능을 갖춘 유료 서비스를 선택할 수 있습니다.

주: 작업 3에 언급된 DNS 제공자와는 관계가 없습니다. 단순성, 사용 편의성 및 구성 때문에 예로 사용됩니다. 유사한 서비스를 제공하는 다른 많은 공급 업체가 있으며 귀하의 요구 사항에 가장 적합한 서비스를 찾으십시오.

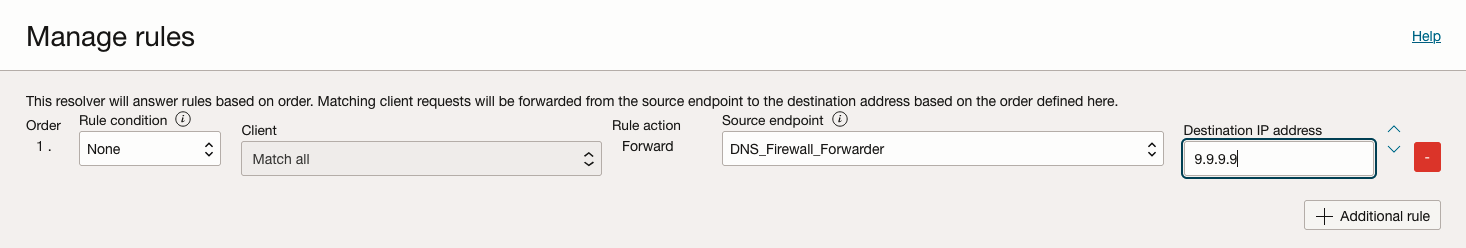

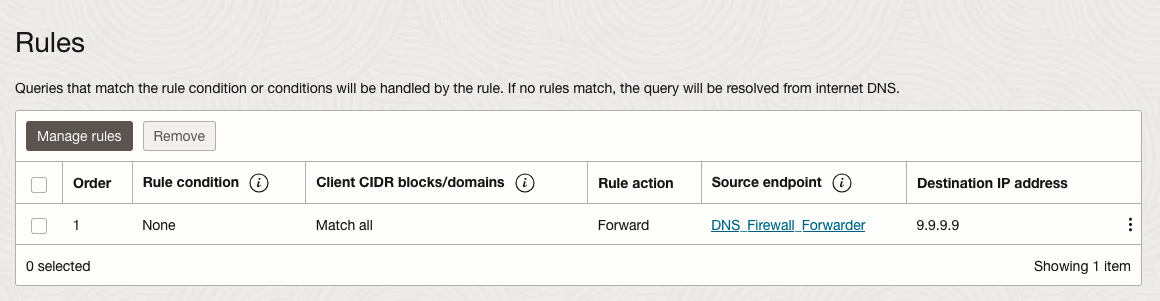

작업 3: 분석기 규칙 생성

-

무료 DNS 방화벽 서비스 사용

확인자는 순서에 따라 규칙을 평가하고 첫 번째 일치 시 중지됩니다. 내부 도메인에 대한 다른 규칙이 있을 경우 규칙이 마지막에 적용되므로 다른 모든 질의를 DNS 방화벽으로 재지정할 수 있습니다.

이 자습서에서는 Quad9 서비스를 사용하며 기본적으로 구성 없이 사용하기 매우 간단한 무료 서비스입니다. ControlD와 같은 다른 무료 서비스를 사용하면 여러 범주의 쿼리가 차단되도록 구성할 수 있습니다.

-

리소스에서 규칙 및 규칙 관리를 누릅니다.

-

규칙 관리 페이지에서 다음 정보를 입력합니다.

-

규칙 조건: 없음을 선택합니다. 그러면 모두 일치 클라이언트가 생성됩니다. 즉, 프라이빗 뷰 또는 이전 규칙에 의해 해결되지 않은 모든 질의가 분석기 전달기로 전환되고 OCI 인터넷 퍼블릭 분석기에서 분석되지 않습니다.

-

소스 지점: 작업 2에서 생성된 전달자 끝점을 선택합니다.

-

대상 IP 주소: Quad9 DNS 서버

9.9.9.9를 사용합니다.

-

-

변경사항 저장을 누르고 분석기가 업데이트될 때까지 몇 분 정도 기다립니다.

모든 인스턴스 쿼리는 Quad9 DNS 방화벽 서비스로 전송되며 일부 인스턴스가 악성 IP에 연결하려고 하면 차단됩니다.

또는

-

-

유료 DNS 방화벽 서비스 사용

더 많은 제어, 기능 및 로깅이 필요한 경우 무료 서비스가 사례에 대한 해결책이 아닐 수 있습니다. 유료 서비스는 무료 서비스보다 훨씬 더 많은 제어 및 기능을 제공하며 그렇지 않은 호스트 이름에 대해 의심스러운 질의를 수행하는 인스턴스를 감지할 수 있습니다.

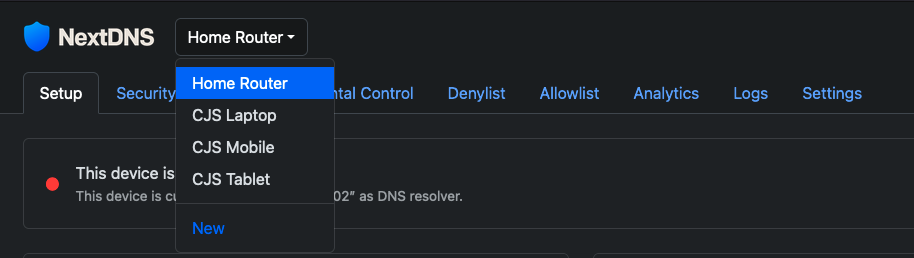

이 자습서에서는 NextDNS를 사용하며 작동을 위해 필요한 몇 가지 추가 단계가 있습니다.

먼저 계정이 필요하며, NextDNS는 매월 최대 300K개의 질의가 포함된 무료 계층을 제공합니다. 이 계층은 서비스를 테스트하기에 충분합니다. 계정이 있으면 로그인하여 VCN에 대한 새 프로파일을 생성합니다.

-

새로 만들기를 누르고 이름을 입력합니다.

-

설정을 누르고 로그가 저장될 영역을 선택합니다. 미국, 유럽 또는 스위스 중에서 선택할 수 있습니다.

-

보안을 누르고 피드 및 더 많은 옵션을 사용하여 AI를 사용하여 악성 IP를 필터링하고 차단하는 방법을 선택합니다.

-

개인 정보를 누르고 알려진 악성 IP, 추적기, 광고 서버 등의 목록을 추가합니다.

-

DenyList 및 AllowList에서 거부 및 허용 목록을 만들 수도 있습니다.

이 서비스의 가장 좋은 부분은 로깅 및 분석 기능입니다. 이를 통해 우리는 매우 이상한 호스트 이름에 수십만 개의 쿼리를 수행하는 노트북에서 브라우저 확장을 찾을 수 있었고, 그로 인해 확장이 제거되었습니다.

-

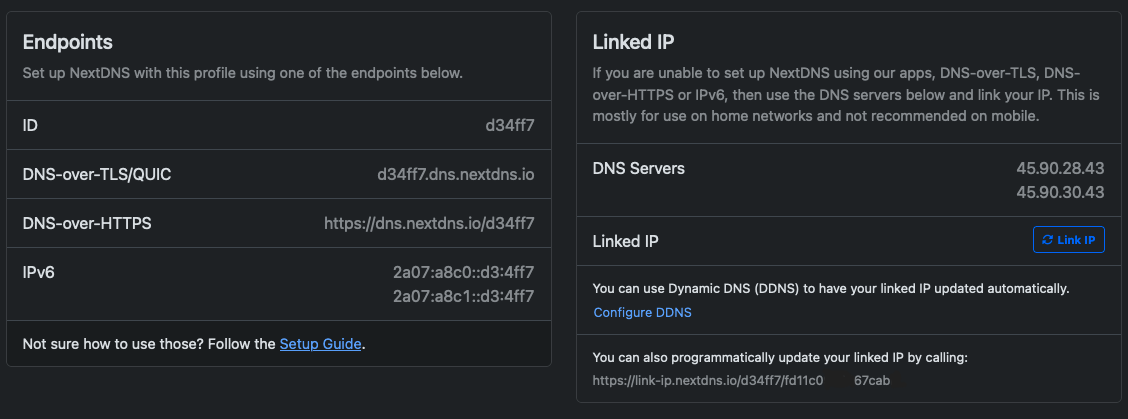

이제 설정을 누르면 IPv4, IPv6, DoT(TLS를 통한 DNS) 및 DOH(HTTP를 통한 DNS)의 끝점이 서로 다른 것을 확인할 수 있습니다.

-

이 자습서에서는 IPv4를 사용하며 분석기에 대한 특정 IP가 있으므로 IP 주소를 연결하기만 하면 NextDNS에서 쿼리의 출처를 알 수 있으므로 프로파일에 대해 로깅할 수 있습니다.

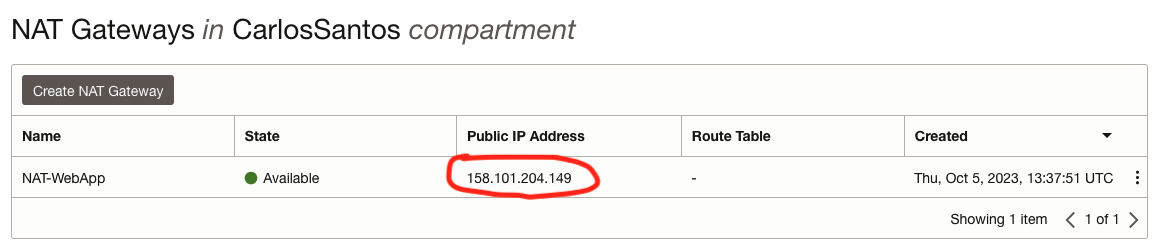

이를 위해서는 NAT를 통해 인터넷에 액세스할 수 있는 인스턴스 중 하나에 로그인하고 다음 명령을 실행하여 IP를 프로파일에 연결해야 합니다.

[opc@linux-lab ~]$ curl https://link-ip.nextdns.io/d34ff7/fd11c0xxxxx67cab 158.101.204.149[opc@linux-lab ~]$Show Advanced Options(고급 옵션 표시), Linked IP를 누르고 프로파일에 대한 올바른 링크를 가져옵니다.

스크립트는 OCI DNS 분석기가 모든 쿼리를 생성하는 데 사용하는 OCI NAT 게이트웨이의 IP를 반환합니다.

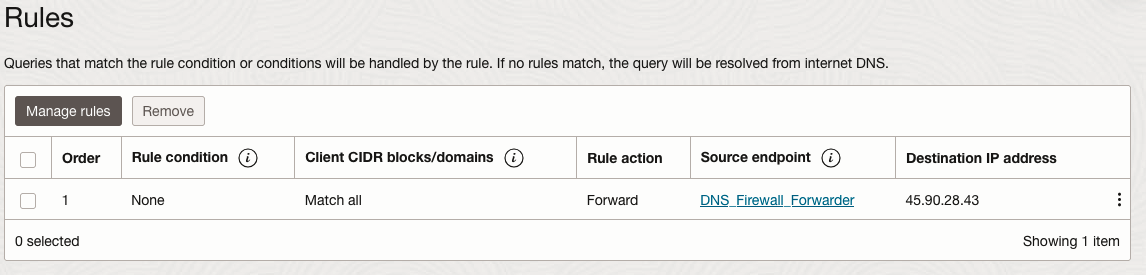

NextDNS 분석기의 IPv4 IP를 가리키도록 분석기 규칙을 마지막으로 변경하기만 하면 됩니다.

-

VCN 분석기 페이지에서 규칙을 누르고 이전에 추가한 규칙을 삭제하고 IP

45.90.28.43을 가리키는 새 규칙을 생성합니다.

OCI DNS 분석기가 이 변경 사항으로 업데이트되면 이 VCN에서 DNS 쿼리를 수행하는 모든 내부 인스턴스는 NextDNS 방화벽 서비스를 사용합니다.

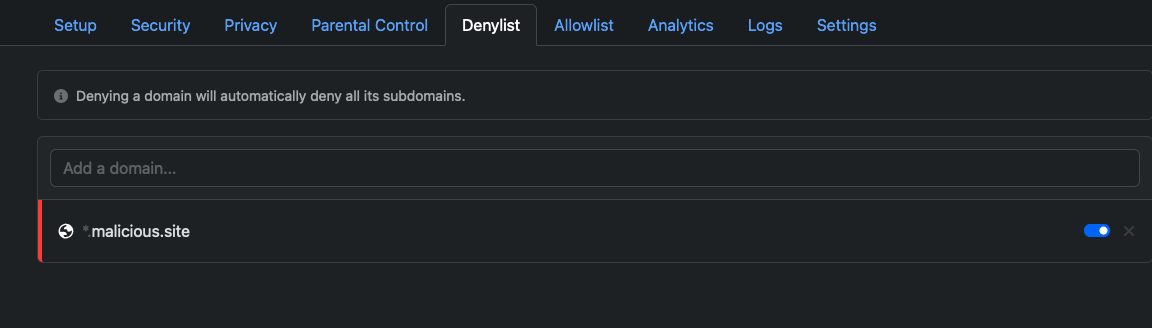

거부 목록 생성

거부 목록을 만들고 작동하는지 확인해 보겠습니다. NextDNS 콘솔로 이동하여 만든 프로파일을 선택하고 DenyList을 누릅니다.

malicious.site도메인을 추가하고 입력을 누릅니다.

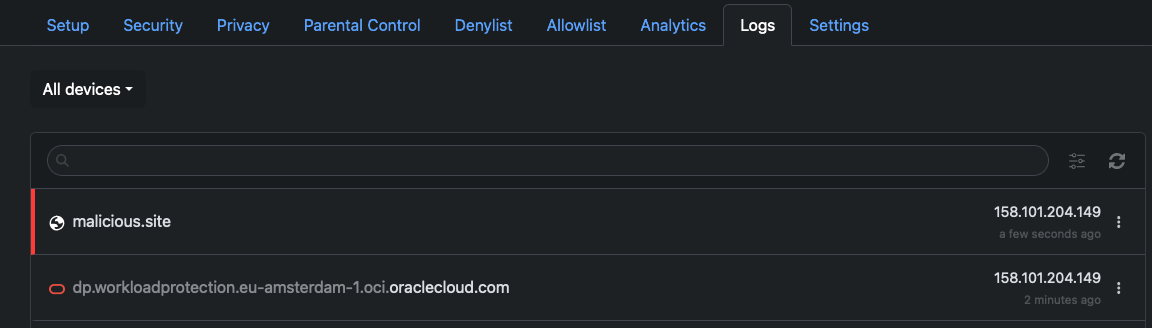

내부 인스턴스에서 이 도메인의 IP를 분석해 보십시오.

[opc@linux-lab ~]$ dig +short A malicious.site 0.0.0.0예상대로 질의가 IP로 분석되지 않고

0.0.0.0가 반환되며, 이 위에 질의가 기록되었습니다.

분석 탭은 이 프로파일에 대해 수행된 모든 질의에 대한 정보를 표시하기 시작합니다. 이제부터 VCN 내부 인스턴스에서 수행된 모든 쿼리는 분석기 규칙을 사용하여 쿼리를 DNS 방화벽으로 전달합니다.

-

주:

이러한 모든 공급업체는 서버 장애를 유지해야 하는 애니캐스트 네트워크와 복원력이 뛰어나고 확장 가능한 아키텍처를 갖추고 있지만 자체 아키텍처의 탄력성을 높이려면 OCI에서 분석기 규칙에서 전달자로 사용될 네트워크 로드 밸런서를 구현하고 DNS 제공자가 제공하는 여러 IP를 네트워크 로드 밸런서 백엔드로 사용합니다. DNS 공급자의 IP 중 하나가 다운되어 매우 특이한 경우 네트워크 로드 밸런서는 트래픽을 다른 IP로 전환합니다.

전용 DNS 엔드포인트 포워더가 배포된 서브넷의 보안 목록은 포트 UDP(User Datagram Protocol) 및 TCP(Transmission Control Protocol) 포트 53의 연결이 DNS 쿼리를 수신할 수 있도록 허용해야 합니다.

이 서브넷은 NAT 게이트웨이를 통해 인터넷에 접속되어야 합니다. 이를 허용하도록 보안 목록 및 경로 지정 테이블이 모두 올바르게 구성되었는지 확인하십시오.

관련 링크

확인

- 작성자 - Carlos Jorge Santos(OCI 클라우드 엔지니어 - 네트워킹 도메인 전문가)

추가 학습 자원

docs.oracle.com/learn에서 다른 실습을 탐색하거나 Oracle Learning YouTube 채널에서 더 많은 무료 학습 콘텐츠에 액세스하세요. 또한 Oracle Learning Explorer가 되려면 education.oracle.com/learning-explorer을 방문하십시오.

제품 설명서는 Oracle Help Center를 참조하십시오.

Protect your Oracle Cloud Infrastructure Internal Network using a DNS Firewall

G16360-01

September 2024