주:

- 이 자습서에서는 Oracle Cloud에 액세스해야 합니다. 무료 계정에 등록하려면 Oracle Cloud Infrastructure Free Tier 시작하기를 참조하십시오.

- Oracle Cloud Infrastructure 자격 증명, 테넌시 및 구획에 예제 값을 사용합니다. 실습을 완료했으면 이러한 값을 자신의 클라우드 환경과 관련된 값으로 대체하십시오.

Oracle Cloud Infrastructure의 단일 리전에서 원격 액세스에 대한 OpenVPN 설정

소개

원격 근무 및 클라우드 도입이 증가함에 따라 회사 리소스에 대한 보안 액세스가 그 어느 때보다 중요해졌습니다. Remote Access VPN은 사용자가 어디서나 조직의 네트워크에 연결하여 모든 데이터를 암호화하여 무단 액세스로부터 보호할 수 있도록 합니다. 원격 사무실, 가정 또는 이동 중에도 VPN(Virtual Private Network)을 사용하면 연결이 안전하게 유지됩니다.

이 자습서 시리즈에서는 다음 이미지에 설명된 아키텍처를 구축하는 과정을 단계별로 안내합니다.

OCI(Oracle Cloud Infrastructure)의 VPN

VPN은 온프레미스 데이터 센터, 조직에서 사용하는 다른 클라우드 환경 또는 원격 사무소 간에 OCI 설정을 통해 안전한 통신을 설정하는 데 필수적입니다. OCI에는 두 가지 유형의 VPN이 필요하며, 각 VPN은 서로 다른 사용 사례에 적합합니다.

-

사이트 간 VPN: 전체 네트워크를 연결하므로 여러 사무실이나 지점을 OCI에 안전하게 연결하는 데 이상적입니다. 사이트 간 VPN은 OCI에서 사용할 수 있는 기본 서비스로, 업계 표준 IPSec 프로토콜을 사용하여 기존 인터넷 연결을 사용하여 회사 네트워크 및 사이트에서 OCI로 개인 보안 연결을 제공합니다.

-

원격 액세스 VPN(지점 간 VPN): 전체 네트워크를 서로 연결하는 사이트 간 VPN과 달리 원격 액세스 VPN은 VPN 클라이언트 애플리케이션을 사용하여 단일 장치(사용자)와 대상 네트워크 간에 보안 연결을 설정합니다. 현재 OCI는 네이티브 원격 액세스 VPN 서비스를 제공하지 않습니다. 그러나 컴퓨트 인스턴스에 배포할 수 있는 OpenVPN와 같은 마켓플레이스 이미지를 활용하면 가능합니다.

참고: 이 자습서에서는 OpenVPN를 사용하여 Remote Access VPN을 설정하는 방법에만 중점을 둡니다.

OpenVPN 개요

OpenVPN는 다양한 요구에 맞게 다양한 맛으로 제공되는 널리 사용되는 VPN 솔루션입니다. 이 자습서에서는 다음 사항에 대해 중점적으로 다룹니다.

-

OpenVPN Access Server: 기업 전용으로 설계되어 데이터 통신을 보호하고, Internet of Things(IoT)를 보호하고, 온프레미스, 데이터 센터 또는 퍼블릭 클라우드 리소스에 대한 안전한 원격 액세스를 제공합니다. 여기에는 웹 기반 관리 인터페이스가 포함되며 신뢰할 수 있는 엔터프라이즈급 VPN을 찾는 비즈니스에 이상적입니다. OpenVPN Access Server는 두 개의 동시 VPN 연결에 무료로 설치하고 사용할 수 있습니다. 이 자습서의 마켓플레이스에서 OCI 컴퓨트 인스턴스에 배포합니다.

-

OpenVPN 연결: Windows, macOS, iOS 및 Android용 공식 VPN 클라이언트입니다. 이 자습서가 끝나면 OpenVPN Connect를 설치하고 이를 사용하여 OpenVPN Access Server에 연결한 다음 클라우드의 대상 개인 리소스에 대한 연결을 테스트합니다.

다른 OpenVPN 제품에 대한 자세한 내용은 어떤 OpenVPN 제품이 적합한가?를 참조하십시오.

목표

-

OCI 마켓플레이스에서 OpenVPN Access Server를 프로비전하고 초기 설정을 수행합니다.

-

원격 액세스를 위해 OpenVPN Access Server를 구성합니다.

-

OpenVPN(토론토)와 동일한 지역의 대상 VM(가상 머신)에 액세스하는 데 필요한 OCI 라우팅 및 보안을 구성합니다.

-

PC에 OpenVPN Connect를 설치하고 대상 VM에 대한 액세스를 테스트합니다.

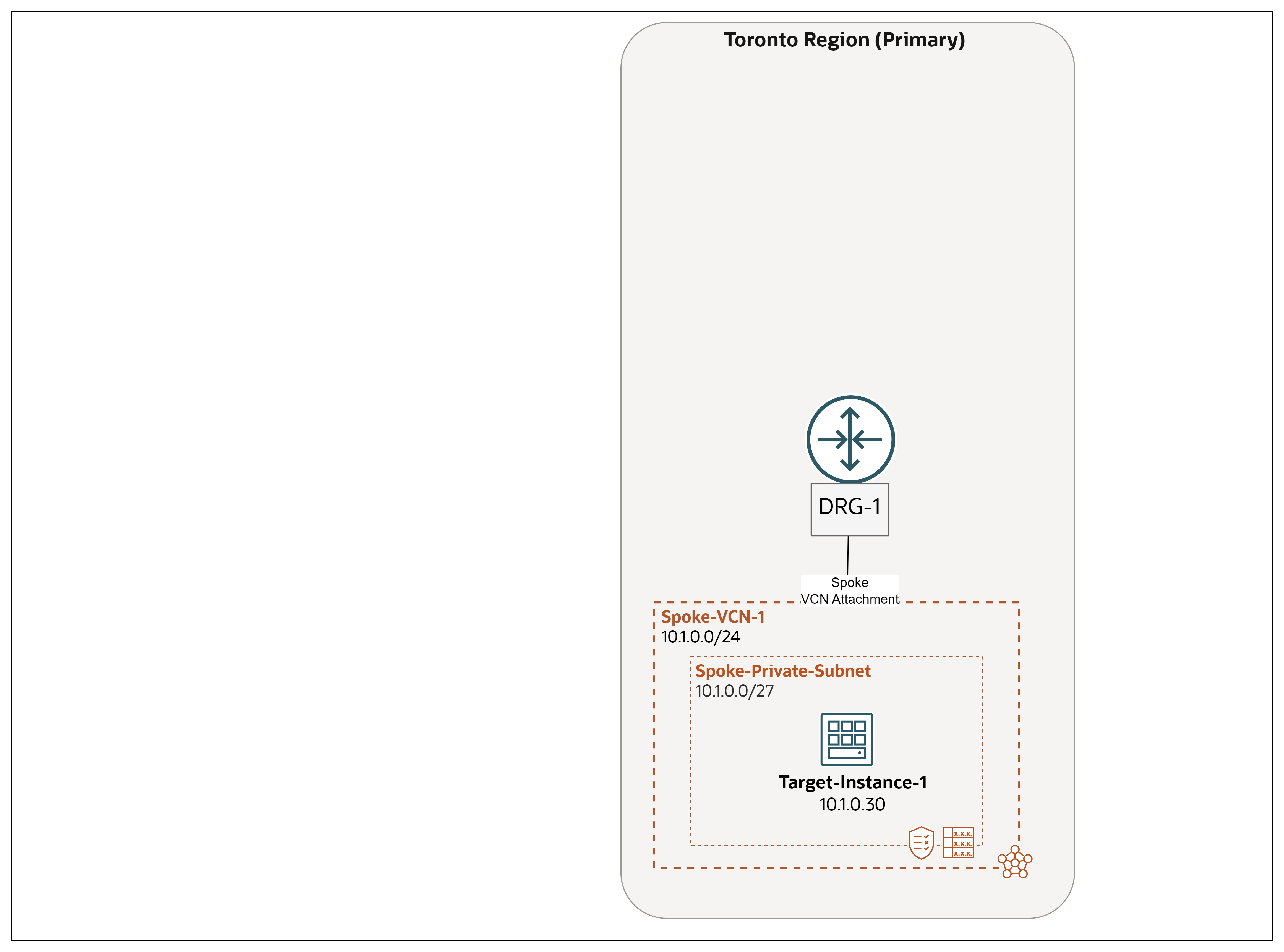

자습서의 첫 번째 부분에 대한 최종 아키텍처

다음 환경을 처음부터 새로 구축합니다.

필요 조건

-

OCI 테넌시 및 필요한 네트워크 및 컴퓨트 서비스를 관리할 수 있는 권한에 액세스합니다.

-

VPN에 대한 기본적인 이해

-

OCI 네트워크 라우팅 및 보안과 그 기능에 대한 기본 이해: VCN(가상 클라우드 네트워크), 라우트 테이블, DRG(동적 라우팅 게이트웨이) 및 보안 목록.

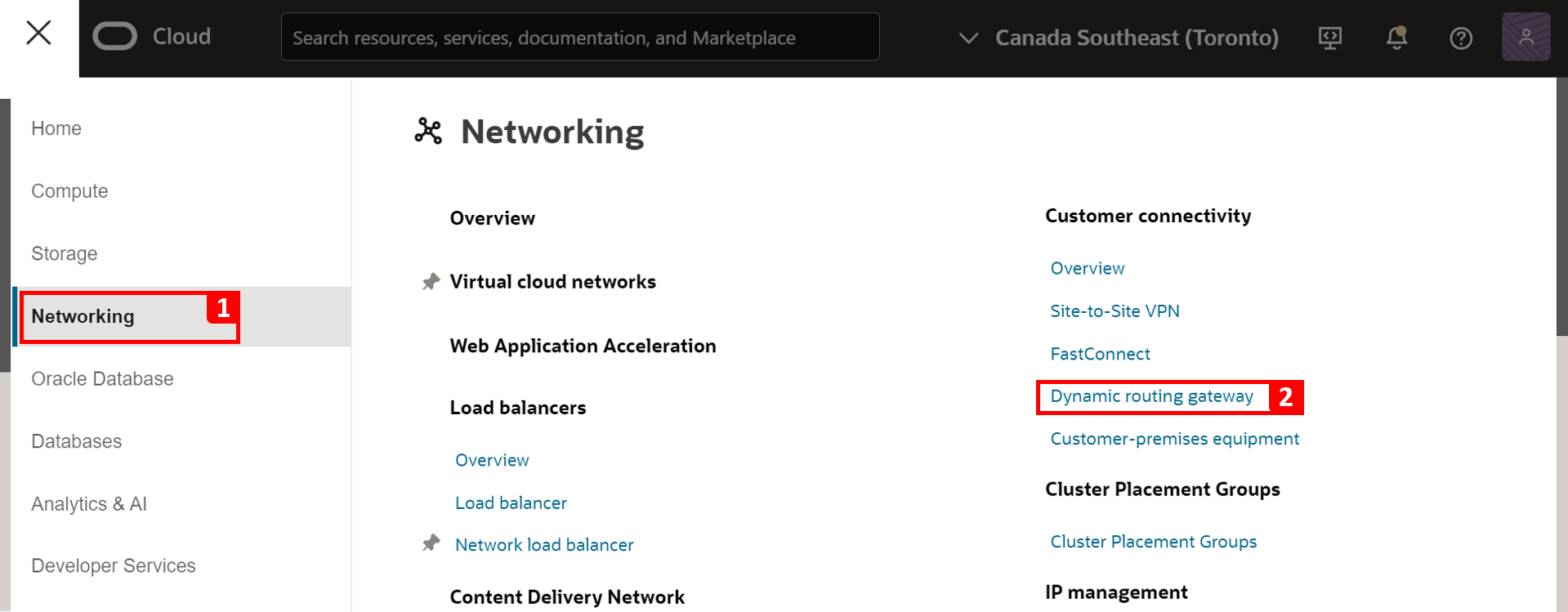

작업 1: 동적 경로 지정 게이트웨이 생성

-

OCI 콘솔에 로그인하여 왼쪽 상단 모서리에서 햄버거 메뉴(+)를 누릅니다.

- 네트워킹을 누릅니다.

- 동적 경로 지정 게이트웨이를 누릅니다.

-

동적 경로 지정 게이트웨이 생성을 누릅니다.

- DRG에 대한 이름을 입력합니다.

- 동적 경로 지정 게이트웨이 생성을 누릅니다.

-

DRG가 성공적으로 생성되었습니다.

-

각 작업이 끝날 때 프로비저닝하는 모든 구성 요소를 아키텍처에 추가하고 있습니다. 이제까지 우리의 환경이 어떻게 생겼는지 볼 수 있습니다.

작업 2: 스포크 가상 클라우드 네트워크 설정

작업 2.1: VCN 생성

-

왼쪽 상단 모서리에서 햄버거 메뉴 (≡)를 클릭합니다.

- 네트워킹을 누릅니다.

- 가상 클라우드 네트워크를 누릅니다.

-

VCN 생성을 누릅니다.

- VCN에 대한 이름을 입력합니다.

10.1.0.0/24을 IPv4 CIDR Block으로 입력합니다.- VCN 생성을 누릅니다.

-

Spoke-VCN-1VCN이 성공적으로 생성되었습니다.

작업 2.2: VCN을 DRG에 연결

-

가상 클라우드 네트워크 세부정보 페이지로 이동합니다.

- 동적 경로 지정 게이트웨이 연결을 누릅니다.

- DRG 연결 생성을 누릅니다.

- 첨부에 대한 이름을 입력합니다.

- 현재 테넌시를 DRG 위치로 선택합니다.

- 태스크 1에서 생성된 DRG를 선택합니다.

- DRG 연결 생성을 누릅니다.

-

VCN이 DRG에 성공적으로 연결되었습니다.

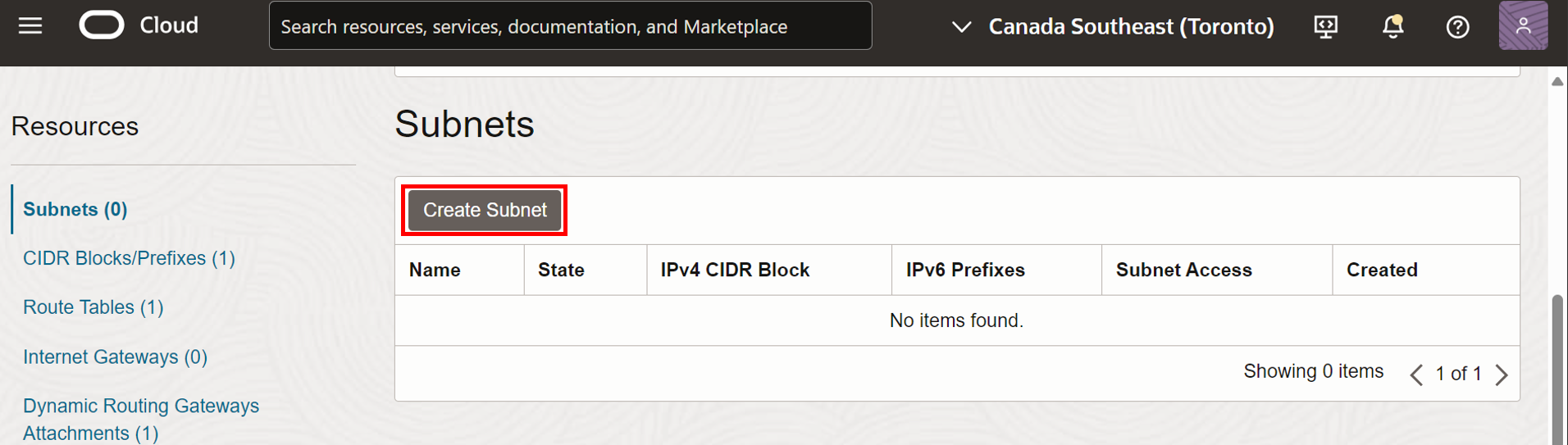

작업 2.3: 프라이빗 서브넷 생성

-

가상 클라우드 네트워크 세부정보 페이지에서 서브넷 생성을 누릅니다.

- 서브넷에 대한 이름을 입력합니다.

- 지역을 선택합니다.

10.1.0.0/27을 IPv4 CIDR Block으로 입력합니다.

- 경로 테이블에서 기본 경로 테이블을 선택합니다.

- 프라이빗 서브넷을 선택합니다.

- 보안 목록에서 기본 보안 목록을 선택합니다.

- 서브넷 생성을 누릅니다.

-

프라이빗 서브넷이 성공적으로 생성되었습니다.

작업 2.4: 서브넷에서 경로 지정 및 보안 구성

-

가상 클라우드 네트워크 세부정보 페이지에서 프라이빗 서브넷을 누릅니다.

-

지정된 경로 테이블인 경로 테이블을 누릅니다.

-

다음 규칙을 추가해야 합니다.

192.168.0.0/24- DRG: DRG에 대한 OpenVPN Access Server를 가지는 Hub-Public-Subnet으로 향하는 트래픽을 경로 지정합니다.

-

Spoke-VCN-1서브넷에 대한 경로 지정 부분이 완료되었습니다. 이제 보안을 수행하겠습니다. 서브넷 세부정보 페이지로 이동하여 지정된 보안 목록을 누릅니다.

-

수신 트래픽을 허용해야 합니다.

Hub-Public-Subnet(ICMP, 유형 8)의 에코 요청(핑 트래픽). 이것은 끝까지 테스트하기 위한 것입니다.

-

송신 트래픽을 모두 허용해야 합니다.

-

현재 환경은 다음과 같아야 합니다.

작업 3: 테스트 VM 프로비전(Target-Instance-1)

작업 3.1: PuTTY 키 생성기를 사용하여 SSH 키 쌍 생성(선택사항)

주:

- 이 자습서에서는 PuTTY를 사용하여 SSH 키를 생성하고 VM에 액세스하지만 선택한 다른 유사한 툴을 자유롭게 사용할 수 있습니다.

- 이는 인스턴스에 SSH 액세스가 필요한 경우에만 필요합니다. 이 자습서에서는 인스턴스에 핑만 수행하여 테스트하려고 합니다.

-

PuTTY 다운로드에서 PuTTY를 설치합니다.

-

PuTTY 키 생성기를 열고 생성을 누릅니다.

-

키 생성이 완료될 때까지 마우스 커서를 빈 영역 위로 가져가십시오.

-

Save private key를 누릅니다. 인스턴스에 액세스할 때 사용됩니다.

- 개인 키 파일의 이름을 입력합니다.

- Save를 누릅니다.

-

공용 키를 복사하여 텍스트 파일에 붙여넣습니다. VM을 만드는 동안 이 키가 필요합니다.

작업 3.2: Target-Instance-1 컴퓨트 인스턴스 프로비전

-

왼쪽 상단 모서리에서 햄버거 메뉴 (≡)를 클릭합니다.

- Compute(컴퓨트)를 누릅니다.

- 인스턴스를 누릅니다.

-

인스턴스 생성을 누릅니다.

-

인스턴스 이름을 입력합니다.

-

이미지 및 모양 설정을 기본값으로 유지합니다.

-

기본 네트워크에 다음 정보를 입력합니다.

Spoke-VCN-1VCN을 선택합니다.- 프라이빗 서브넷을 선택합니다.

- Manually assign private IPv4 address를 선택합니다.

10.1.0.30인스턴스에 대한 프라이빗 IPv4 주소를 입력합니다.

- 작업 3.1에서 생성된 공개 키를 붙여 넣습니다.

- Create를 누릅니다.

주: Instance에 액세스하지 않으려는 경우 이전 단계에서 "No SSH keys" 옵션을 선택하십시오.

-

Target-Instance-1컴퓨트 인스턴스가 성공적으로 생성됩니다.

-

현재 환경은 다음과 같아야 합니다.

작업 4: 허브 가상 클라우드 네트워크 설정

작업 4.1: VCN 생성

-

왼쪽 상단 모서리에서 햄버거 메뉴 (≡)를 클릭합니다.

- 네트워킹을 누릅니다.

- 가상 클라우드 네트워크를 누릅니다.

-

VCN 생성을 누릅니다.

- VCN에 대한 이름을 입력합니다.

192.168.0.0/16을 IPv4 CIDR Block으로 입력합니다.- VCN 생성을 누릅니다.

-

Hub-VCNVCN이 성공적으로 생성되었습니다.

작업 4.2: VCN을 DRG에 연결

-

가상 클라우드 네트워크 세부정보 페이지로 이동합니다.

- 동적 경로 지정 게이트웨이 연결을 누릅니다.

- DRG 연결 생성을 누릅니다.

- 첨부에 대한 이름을 입력합니다.

- 현재 테넌시를 DRG 위치로 선택합니다.

- 태스크 1에서 생성된 DRG를 선택합니다.

- DRG 연결 생성을 누릅니다.

-

VCN이 DRG에 성공적으로 연결되었습니다.

작업 4.3: 인터넷 게이트웨이 생성

-

가상 클라우드 네트워크 세부정보 페이지로 이동합니다.

- 인터넷 게이트웨이를 누릅니다.

- 인터넷 게이트웨이 생성을 누릅니다.

- 인터넷 게이트웨이에 대한 이름을 입력합니다.

- 인터넷 게이트웨이 생성을 누릅니다.

-

인터넷 게이트웨이가 성공적으로 생성되었습니다.

작업 4.4: 공용(public) 서브넷 생성

-

가상 클라우드 네트워크 세부정보 페이지에서 서브넷 생성을 누릅니다.

- 서브넷에 대한 이름을 입력합니다.

- 지역을 선택합니다.

192.168.0.0/24을 IPv4 CIDR Block으로 입력합니다.

- 경로 테이블에서 기본 경로 테이블을 선택합니다.

- 공용 서브넷을 선택합니다.

- 보안 목록에서 기본 보안 목록을 선택합니다.

- 서브넷 생성을 누릅니다.

-

퍼블릭 서브넷이 성공적으로 생성되었습니다.

작업 4.5: 서브넷에서 경로 지정 및 보안 구성

-

가상 클라우드 네트워크 세부정보 페이지에서 퍼블릭 서브넷을 누릅니다.

-

지정된 경로 테이블인 경로 테이블을 누릅니다.

-

다음 규칙을 추가해야 합니다.

-

0.0.0.0/0- IGW: 인터넷에서 양방향으로 액세스하려면 공용 OpenVPN 서버에 액세스해야 합니다. -

10.1.0.0/27- DRG: 대상 테스트 인스턴스가 있는Spoke-Private-Subnet로 향하는 트래픽 경로를 DRG로 지정합니다.

-

-

Hub-VCN서브넷에 대한 경로 지정 부분을 완료했으므로 이제 보안을 수행하겠습니다. 서브넷 세부정보 페이지로 이동하여 지정된 보안 목록을 누릅니다.

-

OpenVPN Access Server와 관련된 수신 트래픽을 허용해야 합니다.

- anywhere의 TCP 트래픽(포트

443및 포트943)입니다. - 어디서나의 UDP 트래픽(포트

1194).

- anywhere의 TCP 트래픽(포트

-

송신 트래픽을 모두 허용해야 합니다.

-

현재 환경은 다음과 같아야 합니다.

작업 5: OpenVPN Access Server 프로비전 및 구성

작업 5.1: 마켓플레이스에서 OpenVPN 프로비전

-

왼쪽 상단 모서리에서 햄버거 메뉴 (≡)를 클릭합니다.

- 마켓플레이스를 누릅니다.

- 모든 애플리케이션을 누릅니다.

- 검색 도구 모음에 OpenVPN을 입력합니다.

- OpenVPN Access Server BYOL을 선택합니다.

- 이 이미지에서는 FREE에 대해 두 개의 동시 연결이 제공됩니다.

- 버전을 선택합니다.

- 인스턴스 실행을 누릅니다.

-

인스턴스 이름을 입력합니다.

-

이미지 및 모양 설정을 기본값으로 유지합니다.

-

기본 네트워크에 다음 정보를 입력합니다.

Hub-VCNVCN을 선택합니다.- 퍼블릭 서브넷을 선택합니다.

- Manually assign private IPv4 address를 선택합니다.

- 인스턴스에 대한 프라이빗 IPv4 주소로

192.168.0.2을 입력합니다. - 공용 IPv4 주소 자동 지정을 선택합니다.

- 작업 3.1에서 생성된 공개 키를 붙여 넣습니다.

- Create를 누릅니다.

-

OpenVPN컴퓨트 인스턴스가 성공적으로 생성됩니다.- 인스턴스의 공용 IP 주소를 기록해 둡니다.

- 기본 사용자 이름은

ubuntu입니다. 그러나 인스턴스에 로그인할 때는 사용하지 않습니다.

작업 5.2: PuTTY에서 OpenVPN VM에 액세스하여 초기 설정을 완료합니다.

-

PuTTY 구성을 엽니다.

- 인증서를 누릅니다.

- 태스크 3.1에서 다운로드된 개인 키를 업로드합니다.

- 세션을 누릅니다.

- 다음 정보를 입력하십시오.

- 호스트 이름: OpenVPN 인스턴스의 공용 IP 주소를 입력합니다.

- 접속 유형: SSH를 선택합니다.

- 포트: 22를 입력합니다.

- 열기를 누릅니다.

-

허용을 누릅니다.

-

openvpnas을 Username으로 입력합니다.

- 조건에 동의하려면 yes를 입력합니다.

- 둘 이상의 액세스 서버를 보유하지 않으려면 Enter 키를 누릅니다.

- Enter 키를 누릅니다.

- Enter를 눌러 기본 알고리즘(RSA)을 선택합니다.

- Enter를 눌러 기본 키 크기(2048)를 선택합니다.

- Enter를 눌러 기본 알고리즘(RSA)을 선택합니다.

- Enter를 눌러 기본 키 크기(2048)를 선택합니다.

- Enter를 눌러 기본 포트 번호(943)를 선택합니다.

- Enter를 눌러 기본 포트 번호(443)를 선택합니다.

- Enter 키를 눌러 확인합니다.

- Enter 키를 눌러 확인합니다.

- Enter 키를 눌러 확인합니다.

- 관리 UI에 로그인할 때

openvpn를 기본 사용자 이름으로 사용하려면 Enter 키를 누릅니다. - 새 비밀번호를 입력하고 Enter 키를 누릅니다.

- 암호를 다시 입력하고 Enter 키를 누릅니다.

- Enter 키를 누릅니다.

- 구성이 완료되었습니다.

- 관리 UI URL(

https://192.168.0.2:943/admin)을 적어 둡니다. - 클라이언트 UI URL(

https://192.168.0.2:943/)을 적어 둡니다.

참고: 다음 스크린샷에 표시된 프라이빗 IP 주소 대신 퍼블릭 IP 주소를 사용하여 관리 UI에 액세스합니다.

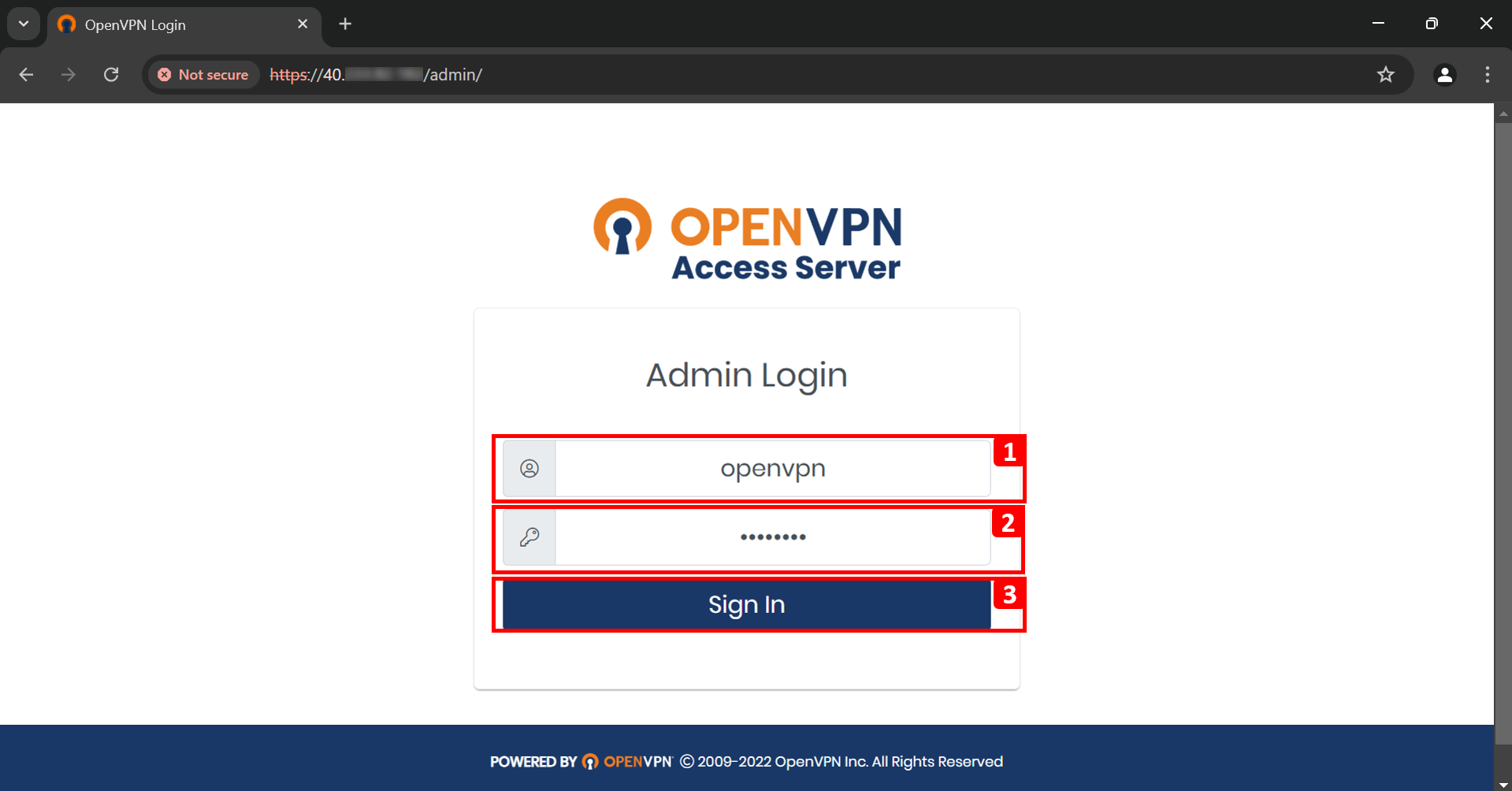

작업 5.3: 원격 액세스 구성

-

브라우저 탭을 엽니다.

- URL

https://<publicip>/admin에 액세스하여<publicip>을 생성한 OpenVPN 인스턴스의 공용 IP 주소로 바꿔야 합니다. - 고급을 누릅니다.

- 계속을 누릅니다.

openvpn을 Username으로 입력합니다.- 비밀번호를 입력합니다.

- 사인인을 누릅니다.

- URL

-

동의를 누릅니다.

-

앞서 언급했듯이 두 개의 무료 VPN 연결이 동시에 부여됩니다.

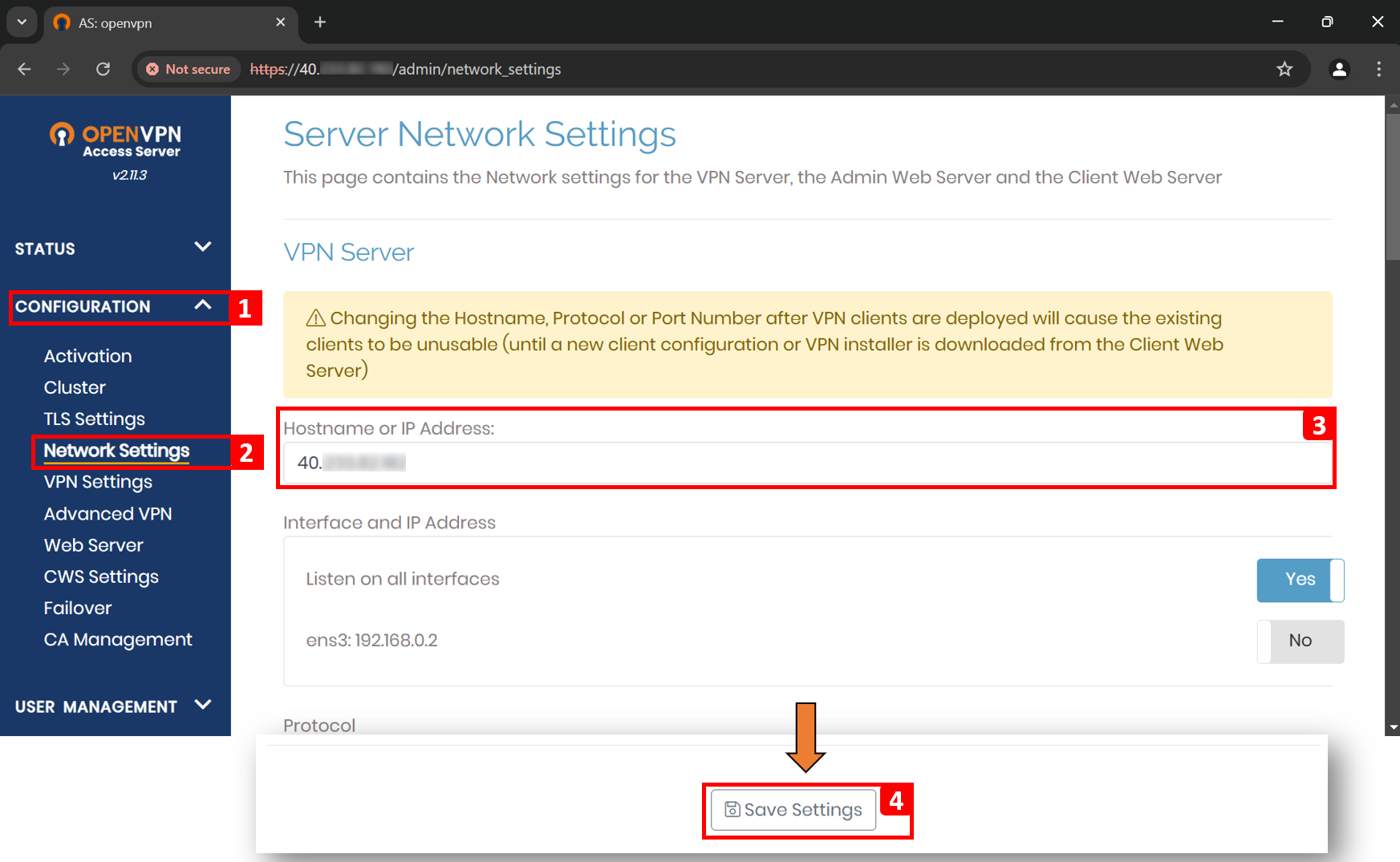

- 구성을 누릅니다.

- 네트워크 설정을 누릅니다.

- 호스트 이름 또는 IP 주소에 OpenVPN 인스턴스에 대한 퍼블릭 IP 주소를 입력합니다.

- 설정 저장을 누릅니다.

-

실행 중인 서버 업데이트를 누릅니다.

- 구성을 누릅니다.

- VPN 설정을 클릭합니다.

- 경로 지정에서 VPN을 통해 액세스하려는

Spoke-VCN-1(10.1.0.0/27)의 전용 서브넷을 추가합니다. - 설정 저장을 누릅니다.

-

실행 중인 서버 업데이트를 누릅니다.

-

장치의 OpenVPN 클라이언트에서 VPN에 접속할 때 사용할 사용자 이름을 설정합니다.

- User Management를 누릅니다.

- 사용자 권한을 누릅니다.

- 새 사용자 이름을 입력합니다.

- 자동 로그인 허용을 선택합니다.

- 추가 설정을 누릅니다.

- 비밀번호를 입력합니다.

- 설정 저장을 누릅니다.

-

실행 중인 서버 업데이트를 누릅니다.

-

사용자 이름이 성공적으로 생성되었습니다.

-

이제 모든 구성요소가 아키텍처에 나와 있는 대로 프로비저닝되고 테스트 준비가 완료되었습니다.

작업 6: 테스트 및 검증

-

다음 이미지는 완료하려는 테스트 시나리오를 보여줍니다.

작업 6.1: OpenVPN Connect 설치

-

OpenVPN Connect를 다운로드하려면 OpenVPN Connect for Windows를 참조하십시오.

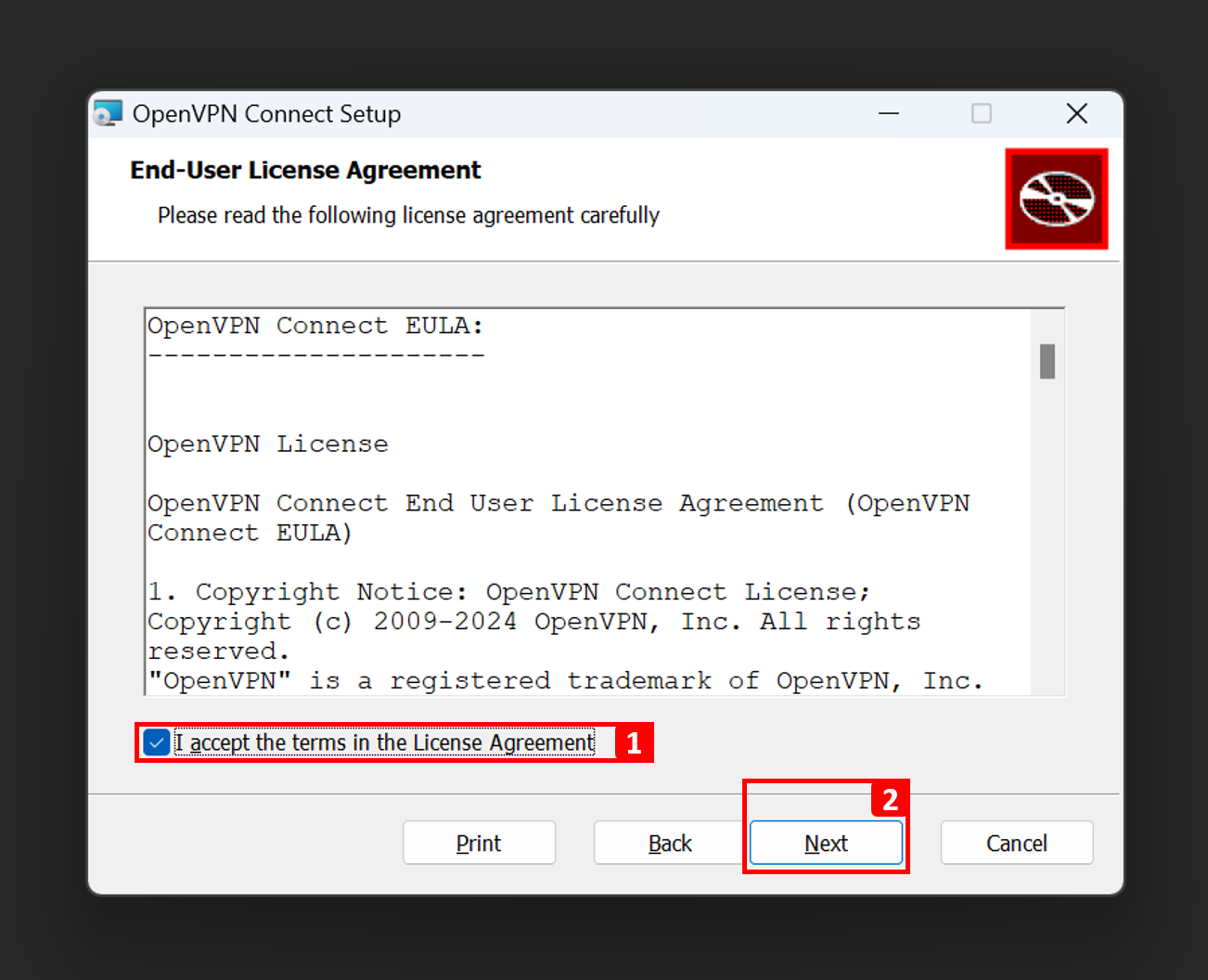

- 다운로드한

.msi파일을 실행합니다. - 다음을 누릅니다.

- 동의함을 선택합니다.

- 다음을 누릅니다.

- 다운로드한

-

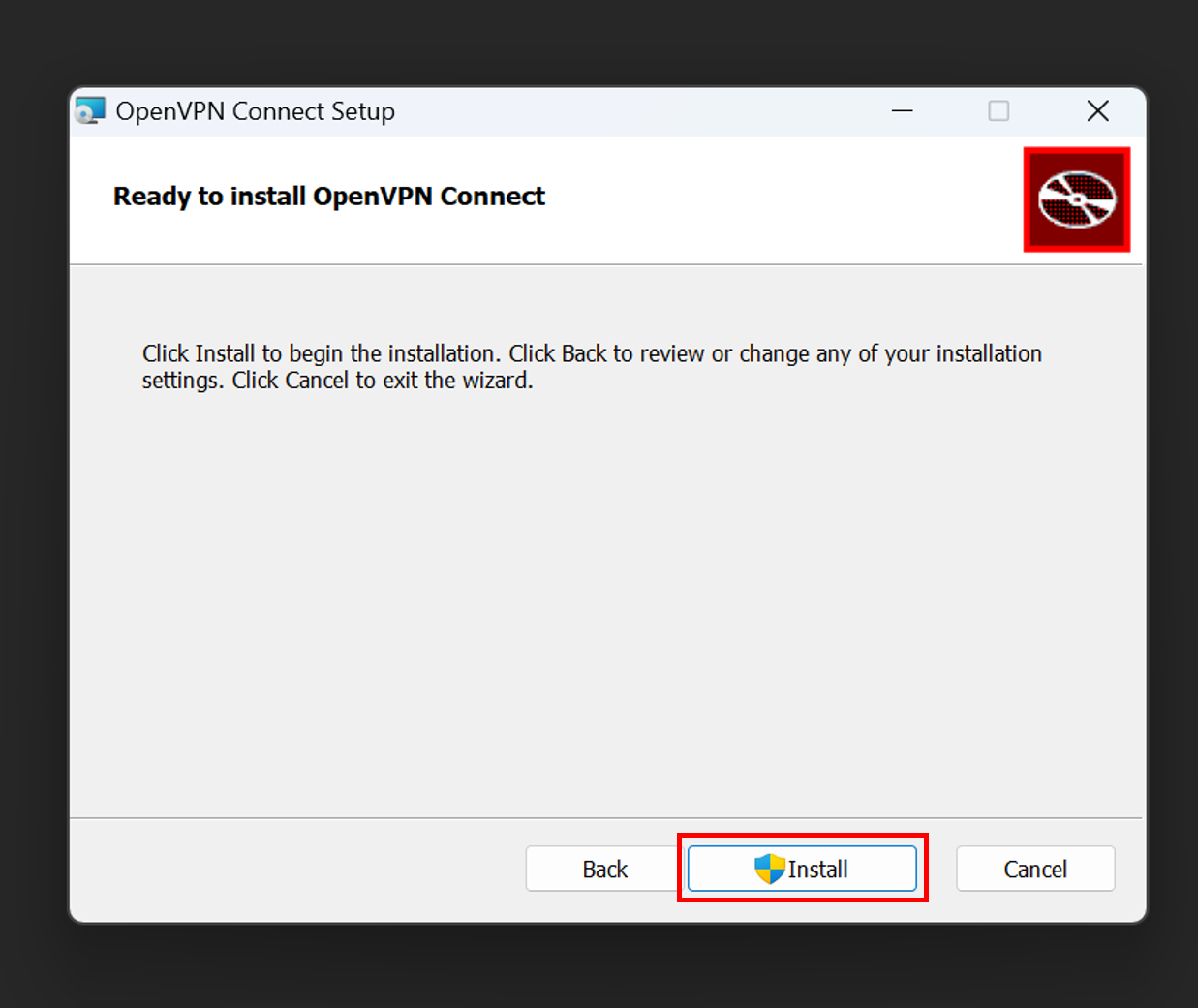

설치를 누릅니다.

-

완료를 누릅니다.

작업 6.2: OpenVPN Connect 설정

-

동의를 누릅니다.

- 서버 주소 또는 클라우드 ID 입력에 OpenVPN 서버의 공용 IP 주소를

https://<publicip>로 입력합니다. - 다음을 누릅니다.

- 서버 주소 또는 클라우드 ID 입력에 OpenVPN 서버의 공용 IP 주소를

-

허용을 누릅니다.

-

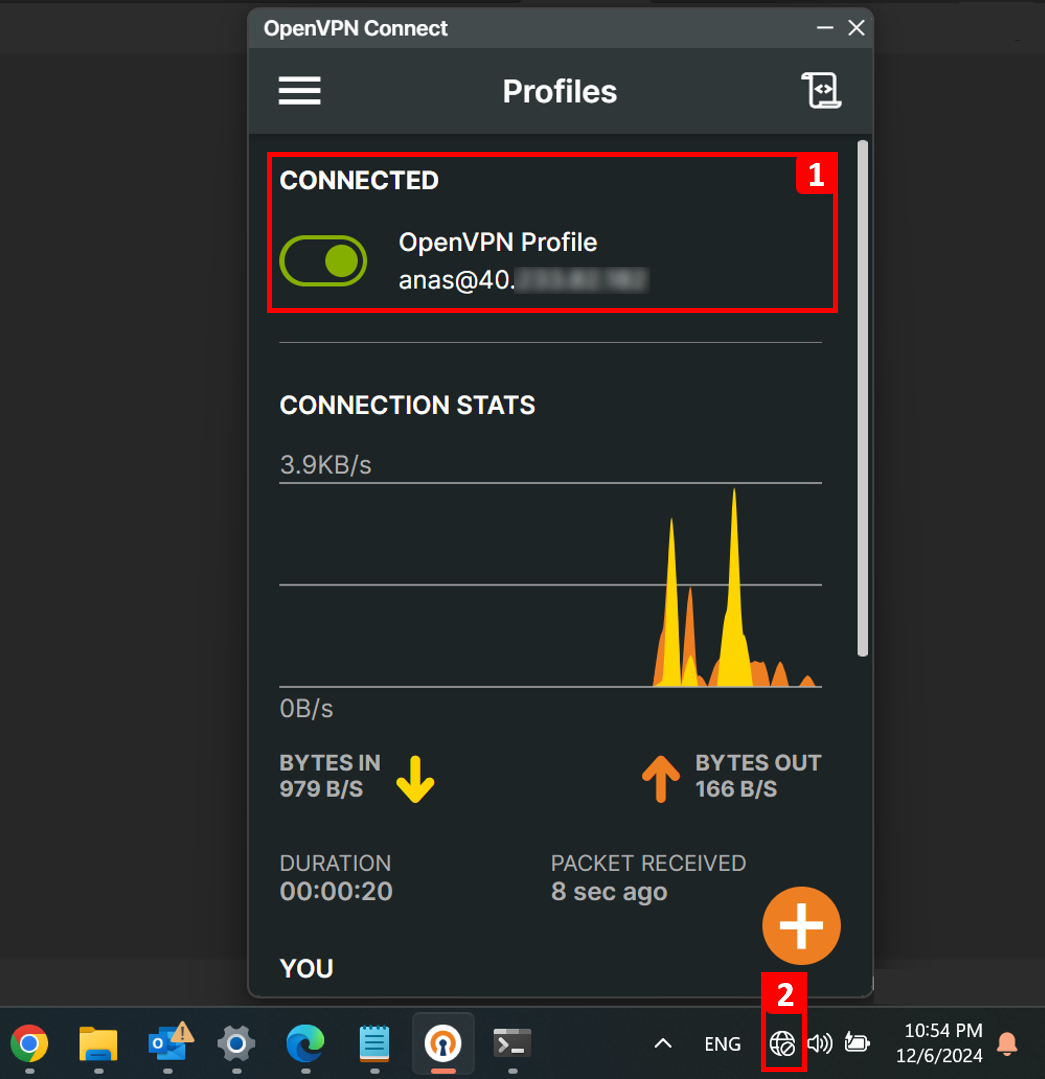

프로파일 임포트에서 태스크 5.3에서 제공한 프로파일 정보를 사용합니다.

- 사용자 이름을 입력합니다.

- 비밀번호를 입력합니다.

- 프로파일 이름이 자동으로 채워집니다.

- 자동 로그인 프로파일 임포트를 선택합니다.

- 임포트 후 접속을 선택합니다.

- 임포트를 누릅니다.

- 지금 연결됨 상태입니다.

- VPN을 통해 연결된 경우 인터넷 연결이 끊어집니다.

작업 6.3: 핑 Target-Instance-1 인스턴스

-

Target-Instance-1(10.1.0.30)을 핑합니다. 보시다시피 테스트는 성공적이다.

-

테스트를 마치면 VPN을 끕니다.

-

확인을 누릅니다.

-

현재 DISCONNECTED 상태입니다.

-

다시 핑을 시도하면 핑이 실패하는 것을 알 수 있습니다.

-

스포크 서브넷 로그를 확인하면

OpenVPN(192.168.0.2)에서Target-Instance-1(10.1.0.30)로 전송되는 트래픽과 다시 전송되는 응답을 볼 수 있습니다.

다음 단계

튜토리얼 Set up OpenVPN for Remote Access Across Multiple Regions on Oracle Cloud Infrastructure의 두 번째 부분에서는 원격 피어링 연결로 연결할 다른 지역을 포함하도록 동일한 설정을 확장하려고 합니다. 필요한 네트워크 구성을 설정한 후 동일한 OpenVPN Access Server를 사용하여 새 재해 복구 영역의 리소스에 접속합니다.

확인

- 작성자 - Anas abdallah(클라우드 네트워킹 전문가)

추가 학습 자원

docs.oracle.com/learn에서 다른 실습을 탐색하거나 Oracle Learning YouTube 채널에서 더 많은 무료 학습 콘텐츠에 액세스하세요. 또한 Oracle Learning Explorer가 되려면 education.oracle.com/learning-explorer을 방문하십시오.

제품 설명서는 Oracle Help Center를 참조하십시오.

Set up OpenVPN for Remote Access in a Single Region on Oracle Cloud Infrastructure

G27743-02

Copyright ©2025, Oracle and/or its affiliates.