멀티클라우드 및 하이브리드 클라우드 환경의 Oracle Databases에 Oracle Data Safe 연결

Oracle Data Safe는 OCI에서 실행되는 Oracle Autonomous Database 및 데이터베이스를 위한 필수 보안 서비스를 제공합니다. 또한 Data Safe는 온프레미스 데이터베이스, Oracle Exadata Cloud@Customer 및 멀티클라우드 Oracle 데이터베이스 배포를 지원합니다. 모든 Oracle Database 고객은 Data Safe를 사용하여 구성 및 사용자 위험을 평가하고, 사용자 활동을 모니터링 및 감사하며, 민감한 데이터를 검색, 분류 및 마스킹하여 데이터 침해 위험을 줄이고 규정 준수를 간소화할 수 있습니다.

EU(European Union) GDPR(General Data Protection Regulation) 및 CCPA(California Consumer Privacy Act)와 같은 규정 준수 법률은 기업이 고객의 개인 정보를 보호하도록 요구합니다. Oracle Data Safe는 데이터 민감도를 이해하고, 데이터에 대한 위험을 평가하고, 민감한 데이터를 마스킹하고, 보안 제어를 구현 및 모니터링하고, 사용자 보안을 평가하고, 사용자 활동을 모니터링하고, 데이터 보안 규정 준수 요구사항을 해결할 수 있도록 지원합니다.

- 보안 파라미터

- 사용 중인 보안 제어

- 유저 롤 및 권한

- CIS(Center for Internet Security) 구성 - Oracle Database 12.2 이상에서 사용할 수 있습니다.

- STIG(보안 기술 구현 지침) - Oracle Database 21c 이상에서 사용할 수 있습니다.

- EU GDPR - 유럽 연합 일반 데이터 보호 규정

- PCI-DSS - PCI DSS(Payment Card Industry Data Security Standard)

- HIPPA- 건강 보험 이식성 및 책임법

구조

- Data Safe가 비Microsoft Azure 클라우드 환경에서 멀티클라우드 데이터베이스 배포에 연결

- Data Safe가 데이터베이스 서비스(ODSA)를 사용하여 Microsoft Azure의 데이터베이스에 연결

- Oracle Cloud Infrastructure의 잘 설계된 프레임워크

- Oracle Cloud용 CIS Foundations 벤치마크를 충족하는 보안 랜딩 존 배치

- CIS 호환 OCI 랜딩 존(GitHub 저장소)

주:

해당 리소스에 대한 액세스는 아래의 "추가 정보 탐색"을 참조하십시오.Data Safe가 멀티클라우드 환경의 데이터베이스에 연결

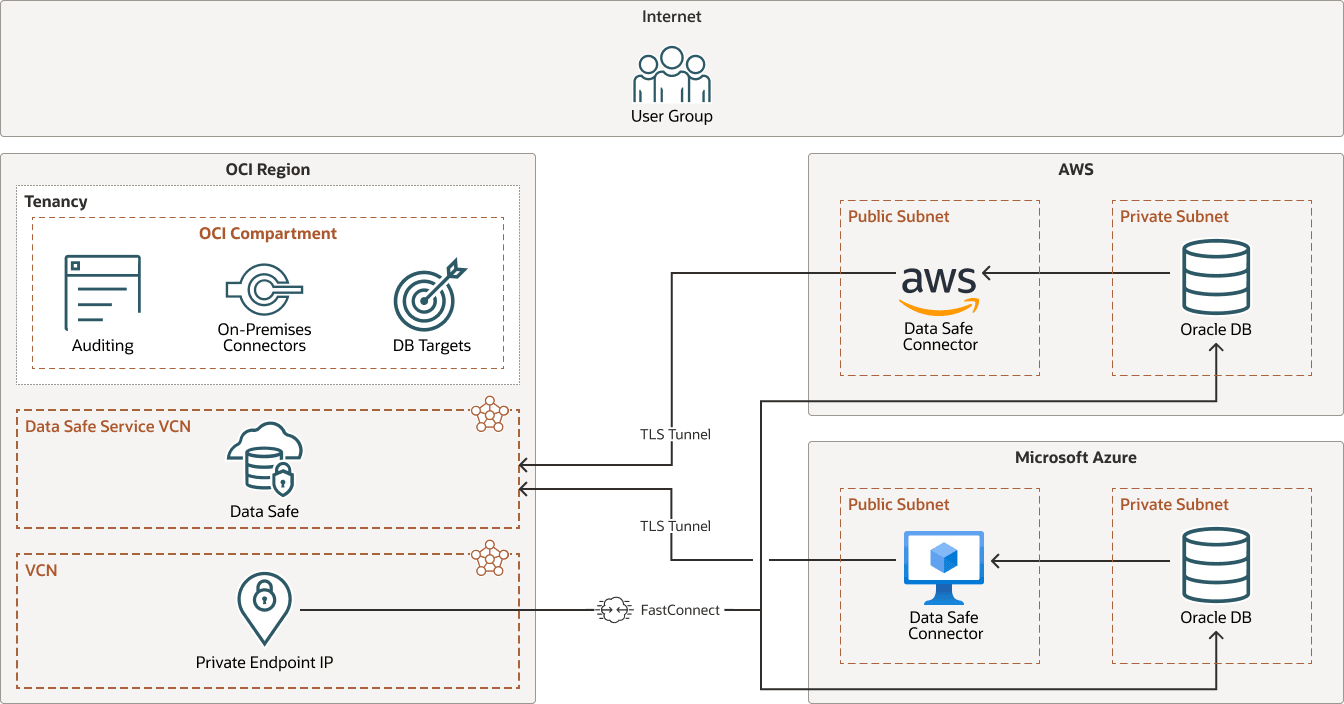

Oracle Databases가 멀티클라우드 환경에 배포되면 온프레미스에 배포된 데이터베이스로 볼 수 있습니다. 프라이빗 끝점 또는 온프레미스 커넥터를 사용할 수 있습니다. 다음 다이어그램은 AWS 및/또는 Microsoft Azure와 같이 배포된 데이터베이스에 대한 연결 옵션을 보여줍니다. Oracle 데이터베이스를 호스트할 수 있는 모든 클라우드 제공자는 이 설정에서 사용할 수 있습니다. 프라이빗 끝점 또는 온프레미스 Data Safe 커넥터를 사용하여 클라우드 제공자에 배치된 데이터베이스에 접속하면 Data Safe가 데이터베이스를 검사할 수 있습니다.

datasafe-multi-odsa-01-oracle.zip

Data Safe가 데이터베이스 서비스(ODSA)를 사용하여 Microsoft Azure의 데이터베이스에 연결

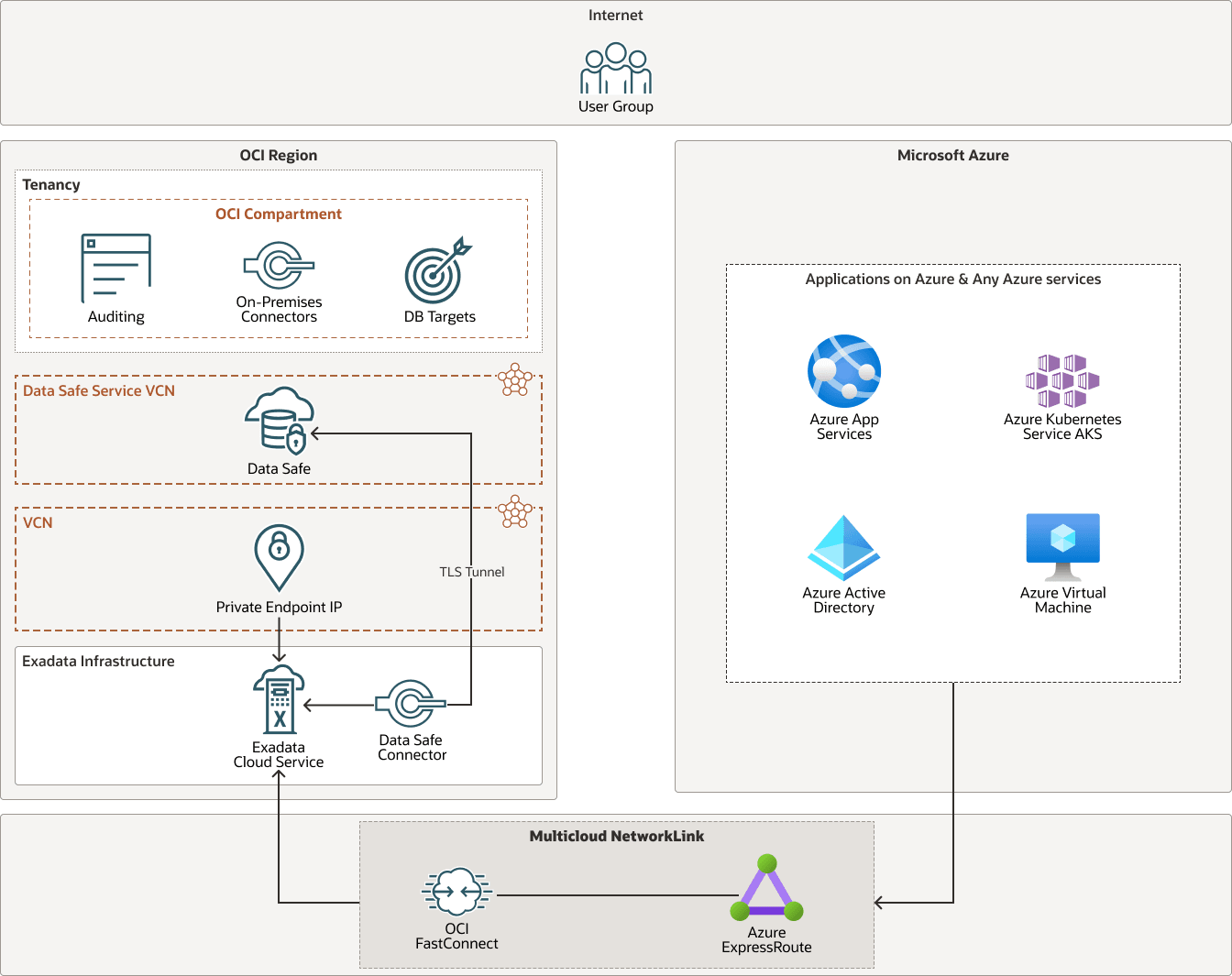

Data Safe를 ODSA(Oracle Database Service for Azure)의 일부인 데이터베이스에 연결하는 것은 다른 OCI 기반 데이터베이스와 동일합니다. 그러나 ODSA 서비스를 사용할 때 고려해야 할 몇 가지 세부 사항이 있습니다. 다음 다이어그램은 ODSA의 구조를 보여줍니다.

datasafe-multi-odsa-02-oracle.zip

데이터베이스가 별도의 ODSA 구획에서 설정되기 때문에 이러한 리소스에 대한 액세스를 제공하기 위해 정책을 조정해야 할 수도 있습니다.

Oracle Database Service for Microsoft Azure(ODSA)를 사용하면 데이터베이스 리소스가 Microsoft Azure 계정에 연결된 OCI 테넌시에 상주합니다. OCI에서는 데이터베이스 및 인프라 리소스가 ODSA 구획에서 유지 관리됩니다. 이 컴파트먼트는 등록 프로세스 중 ODSA 리소스에 대해 자동으로 생성됩니다. ODSA Multicloud NetworkLink(도표 참조) 및 계정 링크는 등록 프로세스 중에도 설정됩니다.

ODSA의 필수 조건 중 하나는 테넌시가 ID 도메인을 지원해야 한다는 것입니다. 또한 지역별 가용성을 확인해야 합니다. 이러한 영역에서 ODSA 데이터베이스 리소스를 프로비전해야 합니다.

ODSA에 대한 자세한 내용은 아래의 자세히 탐색 항목에서 액세스할 수 있는 멀티클라우드 서비스 모델을 참조하십시오.

- Tenancy

테넌시는 OCI에 등록할 때 Oracle이 Oracle Cloud 내에서 설정하는 안전하고 격리된 파티션입니다. 테넌시 내에서 Oracle Cloud에서 리소스를 생성, 구성 및 관리할 수 있습니다. 테넌시는 회사 또는 조직과 동의어입니다. 일반적으로 회사는 단일 테넌시를 가지며 해당 테넌시 내의 조직 구조를 반영합니다. 단일 테넌시는 대개 단일 구독과 연관되며, 단일 구독에는 일반적으로 하나의 테넌시만 있습니다.

- 지역

Oracle Cloud Infrastructure 리전은 가용성 도메인이라는 하나 이상의 데이터 센터를 포함하는 지역화된 지리적 영역입니다. 지역은 다른 지역과 독립적이며, 광대한 거리는 (국가 또는 대륙에 걸쳐) 그들을 분리 할 수 있습니다.

- 구획

구획은 Oracle Cloud Infrastructure 테넌시 내의 영역 간 논리적 분할 영역입니다. 구획을 사용하여 Oracle Cloud에서 리소스를 구성하고, 리소스에 대한 액세스를 제어하고, 사용량 할당량을 설정합니다. 지정된 컴파트먼트의 리소스에 대한 액세스를 제어하기 위해 리소스에 액세스할 수 있는 사용자 및 리소스가 수행할 수 있는 작업을 지정하는 정책을 정의합니다.

- 가용성 도메인

가용성 도메인은 한 지역 내의 독립형 독립형 데이터 센터입니다. 각 가용성 도메인의 물리적 리소스는 내결함성을 제공하는 다른 가용성 도메인의 리소스와 격리됩니다. 가용성 도메인은 전원 또는 냉각과 같은 인프라나 내부 가용성 도메인 네트워크를 공유하지 않습니다. 따라서 한 가용성 도메인의 장애가 해당 지역의 다른 가용성 도메인에 영향을 미칠 가능성은 낮습니다.

- 결함 도메인

장애 도메인은 가용성 도메인 내의 하드웨어 및 인프라의 그룹입니다. 각 가용성 도메인에는 3개의 장애 도메인과 독립적인 전원 및 하드웨어가 있습니다. 여러 결함 도메인에 리소스를 분산할 때 응용 프로그램은 결함 도메인 내에서 물리적 서버 실패, 시스템 유지 관리 및 정전이 발생할 수 있습니다.

- VCN(가상 클라우드 네트워크에 연결) 및 서브넷

VCN은 Oracle Cloud Infrastructure 지역에 설정한 커스터마이징 가능한 소프트웨어 정의 네트워크입니다. 기존 데이터 센터 네트워크와 마찬가지로 VCN을 사용하면 네트워크 환경을 완벽하게 제어할 수 있습니다. VCN에는 VCN을 생성한 후 변경할 수 있는 겹치지 않는 CIDR 블록이 여러 개 있을 수 있습니다. VCN을 서브넷으로 분할할 수 있으며, 이 서브넷은 지역 또는 가용성 도메인으로 범위가 지정될 수 있습니다. 각 서브넷은 VCN의 다른 서브넷과 겹치지 않는 연속적인 주소 범위로 구성됩니다. 썸네일의 크기는 생성 이후 변경할 수 있습니다. 서브넷은 공용 또는 전용일 수 있습니다.

- 로드 밸런서

Oracle Cloud Infrastructure Load Balancing Service는 단일 시작점에서 백엔드에 있는 여러 서버로 트래픽을 자동으로 배포합니다. 로드 밸런서는 다양한 애플리케이션에 대한 액세스를 제공합니다.

- 서비스 게이트웨이

서비스 게이트웨이는 VCN에서 Oracle Cloud Infrastructure Object Storage와 같은 다른 서비스에 대한 액세스를 제공합니다. VCN에서 Oracle 서비스로의 트래픽은 Oracle 네트워크 패브릭을 통해 이동하며 인터넷을 순회하지 않습니다.

- Cloud Guard

Oracle Cloud Guard를 사용하여 Oracle Cloud Infrastructure에서 리소스의 보안을 모니터링하고 유지 관리할 수 있습니다. Cloud Guard는 사용자가 정의할 수 있는 감지기 레시피를 사용하여 리소스의 보안 취약점을 검사하고 운영자 및 사용자가 위험한 작업을 모니터링합니다. 예를 들어, Data Safe에 등록되지 않은 테넌시에 데이터베이스가 있을 때 Cloud Guard가 통지할 수 있습니다. 잘못된 구성 또는 안전하지 않은 작업이 감지되면 Cloud Guard는 구성할 수 있는 응답기 레시피를 기반으로 수정 조치를 권장하고 이러한 조치를 취할 수 있도록 지원합니다.

- FastConnect

Oracle Cloud Infrastructure FastConnect는 데이터 센터 및 Oracle Cloud Infrastructure 간 전용 개인 연결을 생성하는 쉬운 방법을 제공합니다. FastConnect는 인터넷 기반 연결과 비교할 때 더 높은 대역폭 옵션과 더 안정적인 네트워킹 환경을 제공합니다. 예를 들어, Data Safe에 등록되지 않은 테넌시에 데이터베이스가 있는 경우 Cloud Guard가 통지할 수 있습니다.

- 자율운영 트랜잭션 처리(ATP) Autonomous Transaction Processing은 미션 크리티컬 트랜잭션 처리, 혼합 트랜잭션 및 분석, IoT, JSON 문서 등 다양한 애플리케이션의 요구사항을 충족하도록 즉시 확장할 수 있는 자율 구동, 자율 보안, 자율 복구 데이터베이스 서비스를 제공합니다. Autonomous Database를 생성하면 세 가지 종류의 Exadata 인프라 중 하나에 배포할 수 있습니다.

- 공유: 단순하고 탄력적인 선택입니다. Oracle은 데이터베이스 배치에서 백업 및 업데이트에 이르기까지 데이터베이스 수명 주기의 모든 측면을 자율적으로 운영합니다.

- 공용 클라우드 전용: 퍼블릭 클라우드에서 선택한 프라이빗 클라우드입니다. 단일 테넌트를 위한 완전한 전용 컴퓨팅, 스토리지, 네트워크 및 데이터베이스 서비스로 최고 수준의 보안 격리 및 거버넌스를 제공합니다.

- Cloud@Customer 전용, 데이터 센터의 Exadata Database Machine 시스템에서 실행되는 전용 인프라의 Autonomous Database와 Oracle Cloud에 연결하는 네트워킹 구성.

- Exadata DB 시스템입니다.

Exadata Cloud Service를 사용하면 클라우드에서 Exadata의 기능을 활용할 수 있습니다. 필요에 따라 시스템에 데이터베이스 연산 서버 및 스토리지 서버를 추가할 수 있는 유연한 X8M 시스템을 프로비저닝할 수 있습니다. X8M 시스템은 고대역폭 및 짧은 대기 시간, 영구 메모리(PMEM) 모듈, 지능형 Exadata 소프트웨어를 위한 RoCE(RDMA over Converged Ethernet) 네트워킹을 제공합니다. 쿼터 랙 X8 시스템과 동일한 구성을 사용하여 X8M 또는 X9M 시스템을 프로비저닝한 다음 프로비저닝 후 언제든지 데이터베이스 및 스토리지 서버를 추가할 수 있습니다.

권장사항

- 보안

Oracle Cloud Guard를 사용하여 Oracle Cloud Infrastructure의 리소스 보안을 사전에 모니터링하고 유지 관리할 수 있습니다. Cloud Guard는 사용자가 정의할 수 있는 감지기 레시피를 사용하여 리소스의 보안 취약점을 검사하고 운영자 및 사용자가 위험한 작업을 모니터합니다. 잘못된 구성 또는 안전하지 않은 작업이 감지되면 Cloud Guard는 사용자가 정의할 수 있는 응답기 레시피를 기반으로 수정 조치를 권장하고 이러한 조치를 취할 수 있도록 지원합니다.

최대 보안이 필요한 리소스의 경우 Oracle은 보안 영역을 사용할 것을 권장합니다. 보안 영역은 모범 사례를 기반으로 하는 Oracle 정의 보안 정책 레시피와 연관된 컴파트먼트입니다. 예를 들어, 보안 영역의 리소스는 공용 인터넷에서 액세스할 수 없어야 하며 고객 관리 키를 사용하여 암호화해야 합니다. 보안 영역에서 리소스를 생성 및 업데이트할 때 Oracle Cloud Infrastructure는 보안 영역 레시피의 정책에 대해 작업을 검증하고 정책을 위반하는 작업을 거부합니다.

- Cloud Guard

사용자정의 감지기 및 응답기 레시피를 생성하도록 Oracle에서 제공하는 기본 레시피를 복제하고 사용자정의합니다. 이러한 레시피를 사용하면 경고를 생성하는 보안 위반 유형과 경고에 대해 수행할 수 있는 작업을 지정할 수 있습니다. 예를 들어 가시성이 public으로 설정된 오브젝트 스토리지 버킷을 감지할 수 있습니다.

테넌시 레벨에서 Cloud Guard를 적용하여 가장 광범위한 범위를 포괄하고 여러 구성을 유지 관리하는 데 따른 관리 부담을 줄입니다.

관리 목록 기능을 사용하여 감지기에 특정 구성을 적용할 수도 있습니다.

- NSG(네트워크 보안 그룹)

NSG를 사용하여 특정 VNIC에 적용되는 수신 및 송신 규칙 세트를 정의할 수 있습니다. NSG를 사용하면 VCN의 서브넷 아키텍처를 애플리케이션의 보안 요구 사항과 분리할 수 있으므로 보안 목록 대신 NSG를 사용하는 것이 좋습니다.

- 로드 밸런서 대역폭

로드 밸런서를 생성하는 동안 고정 대역폭을 제공하는 사전 정의된 구성을 선택하거나, 대역폭 범위를 설정하는 사용자정의(유연한) 구성을 지정하고, 트래픽 패턴에 따라 서비스가 대역폭을 자동으로 확장하도록 할 수 있습니다. 두 접근 방법 모두 로드 밸런서를 생성한 후 언제든지 구성을 변경할 수 있습니다.

자세히 살펴보기

멀티클라우드 및 하이브리드 클라우드 환경에서 실행되는 Oracle 데이터베이스에 Oracle Data Safe를 연결하는 방법에 대해 자세히 알아보십시오.

다음 추가 리소스를 검토하십시오.

- Oracle Cloud Infrastructure의 잘 설계된 프레임워크

- 멀티클라우드란?

- 컴퓨트 인스턴스에 Oracle Database 등록

- Oracle Cloud용 CIS Foundations 벤치마크를 충족하는 보안 랜딩 존 배치

- 온프레미스 및 OCI 배포 데이터베이스를 위한 Oracle Data Safe 구현

- 멀티클라우드 서비스 모델

- GitHub의 OCI-landing-zones / terraform-OCI-core-landingzone(OCI Core Landing Zone)

- oci-landing-zones / oci-landing-zone-operating-entities(운영 엔티티 랜딩 존) - GitHub