구조에 대해 알아보기

Oracle Cloud Infrastructure에 Oracle Enterprise Performance Management(Hyperion) 애플리케이션을 배포하는 데 필요한 기반 구조에는 컴퓨트 인스턴스, 네트워킹 구성요소, 저장소 리소스 및 데이터베이스가 포함됩니다. 클라우드 토폴로지를 효율적으로 배치 및 관리하려면 기반 구조를 Terraform 구성 파일의 코드로 정의합니다.

이 솔루션에 포함된 Terraform 구성을 사용하여 클라우드의 Microsoft Windows 서버에 Oracle Enterprise Performance Management 애플리케이션을 배치하는 데 필요한 기반 구조 리소스를 설정할 수 있습니다.

시작하기 전에

인프라 구축을 시작하기 전에 아키텍처 옵션에 대해 알아보고 디자인 고려 사항을 검토합니다.

모든 아키텍처 옵션 및 디자인 고려 사항에 대한 자세한 설명은 클라우드에서 Oracle Enterprise Performance Management를 배포하도록 인프라 설계 를 참조하십시오.

이 문서에서는 지원되는 HA 아키텍처(단일 가용성 도메인 및 여러 가용성 도메인) 에 대한 간략한 개요를 제공합니다.

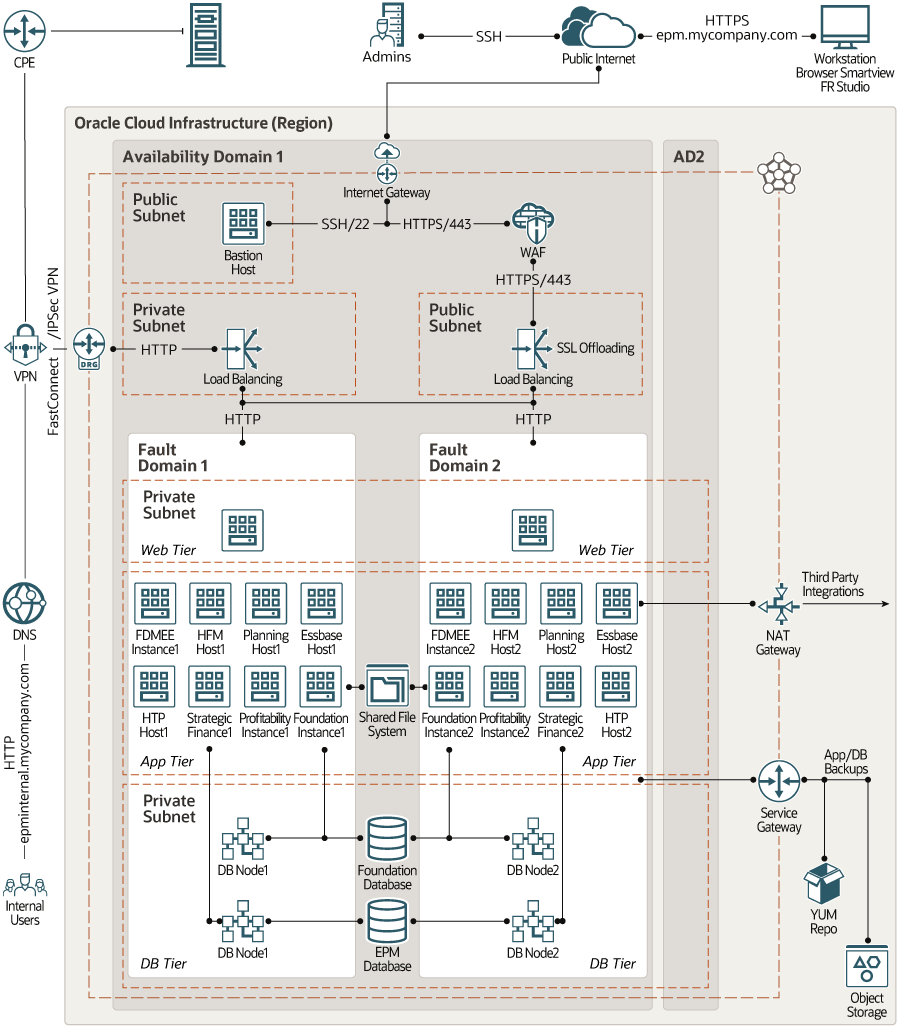

HA 구조: 단일 가용성 도메인

이 아키텍처에서 응용 프로그램과 데이터베이스는 단일 가용성 도메인의 두 결함 도메인에 배치됩니다.

토폴로지의 모든 애플리케이션 인스턴스가 활성 상태입니다. 응용 프로그램의 중복 인스턴스는 별도의 결함 도메인에서 호스트됩니다. 따라서 인스턴스가 동일한 물리적 하드웨어에서 호스트되지 않습니다. 이 아키텍처는 가용성 도메인 내에서 고가용성을 보장합니다. 한 결함 도메인에 영향을 주는 하드웨어 오류 또는 유지 관리 이벤트는 다른 결함 도메인의 인스턴스에 영향을 주지 않습니다.

인스턴스가 실패하면 가용성 도메인의 다른 인스턴스로 트래픽이 분기되어 요청을 계속 처리합니다. 실패한 인스턴스에서 처리 중인 완료되지 않은 작업은 사용자가 다시 제출해야 합니다.

이 다중 계층 구조의 모든 구성 요소는 단일 영역에 있습니다. 각 계층의 리소스는 개별 서브넷의 네트워크 레벨에서 격리됩니다.

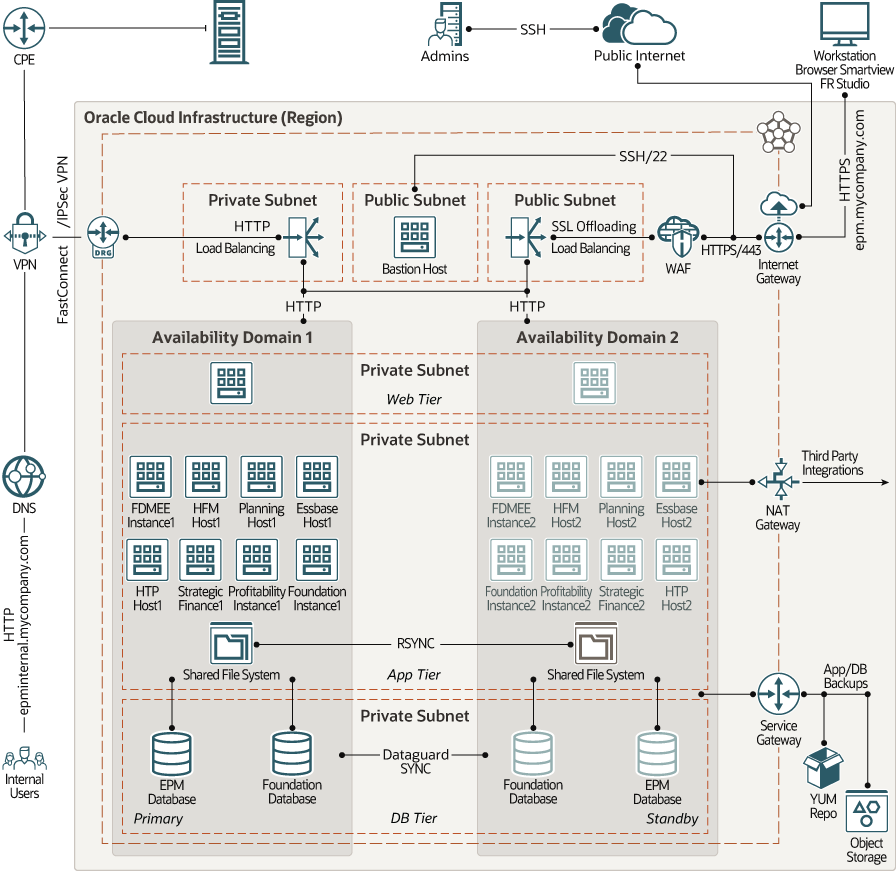

HA 구조: 여러 가용성 도메인

이 아키텍처에서 웹 계층, 응용 프로그램 계층 및 데이터베이스 계층은 기본(활성) 환경으로 지정된 가용성 도메인에 배치됩니다. 중복 토폴로지는 동일한 영역의 다른 가용성 도메인에 대기(비활성) 환경으로 배치됩니다.

이 구조의 기본 및 대기 환경은 대칭입니다. 즉, 두 환경에서 모두 동일한 컴퓨트 및 스토리지 용량을 제공합니다.

- 기본 환경이 활성 상태이면 로드 밸런서가 기본 토폴로지를 호스트하는 가용성 도메인으로만 트래픽 경로를 지정하도록 구성됩니다.

- 어떤 이유로든 기본 환경을 사용할 수 없는 경우 대기 환경으로 전환하고 로드 밸런서의 백엔드 집합을 업데이트하여 대기 토폴로지를 호스트하는 가용성 도메인으로 트래픽을 라우팅할 수 있습니다. 기본 환경을 다시 사용할 수 있게 되면 다시 전환하여 그에 따라 로드 밸런서를 업데이트할 수 있습니다.

전환 또는 전환을 수행할 경우 이전에 실행 중인 환경의 완료되지 않은 작업을 사용자가 다시 제출해야 합니다.

논리적 호스트 이름은 데이터베이스 및 애플리케이션 인스턴스에 지정됩니다. 스위치오버 또는 스위치백 중에 인스턴스를 재구성하는 작업을 줄이기 위해 기본 및 대기 환경에서 동일한 논리적 호스트 이름이 사용됩니다.

이 다중 계층 구조에 있는 모든 구성 요소는 단일 영역에 있습니다. 각 계층의 리소스는 개별 서브넷의 네트워크 레벨에서 격리됩니다. 모든 서브넷은 지역적이므로 가용성 도메인의 운용중단은 서브넷에 영향을 주지 않습니다.

그림 hyperion-multi-ad.png에 대한 설명

구조의 구성요소

이 솔루션에 포함된 Terraform 코드를 사용하여 구조를 배치할 경우 다음과 같은 컴퓨트, 데이터베이스, 네트워킹 및 저장소 리소스가 생성됩니다.

- 가상 클라우드 네트워크(VCN) 및 서브넷

VCN에 대한 CIDR 블록 및 DNS 레이블을 지정합니다.

Terraform 코드는 기본 호스트, 로드 밸런서, 웹 계층, 애플리케이션 계층 및 데이터베이스 리소스에 필요한 지역별 서브넷에 대한 CIDR 블록을 계산합니다.

또한 이 코드는 필요한 네트워크 게이트웨이, 경로 테이블 및 보안 규칙을 프로비전합니다. 특정 보안 규칙이 나중에 이 문서에 나열됩니다.

- 백 호스트

기본 호스트는 클라우드 외부의 토폴로지에 대해 보안된 제어 시작점으로 사용되는 Oracle Linux 컴퓨트 인스턴스입니다.

이 구조의 기본 호스트는 공용 서브넷에 연결되고 공용 IP 주소가 있습니다. VCN에 연결된 인터넷 게이트웨이를 통해 클라우드 플로우 외부의 관리자가 기본 호스트에 연결할 수 있습니다. 수신 보안 규칙은 공용 인터넷에서 기본 호스트에 대한 SSH 접속을 허용하도록 구성됩니다. 추가 보안 레벨을 제공하기 위해 특정 IP 주소 블록에서만 기본 호스트에 대한 SSH 액세스를 제한할 수 있습니다.

기본 호스트를 통해 전용 서브넷의 컴퓨트 인스턴스에 액세스할 수 있습니다. 기본 호스트에 접속한 다음 로컬 컴퓨터에서 인증서를 전달하여 다음 서버에 액세스할 수 있도록

ssh-agent전달을 사용으로 설정합니다.동적 SSH 터널링을 사용하여 전용 서브넷의 인스턴스에 액세스할 수도 있습니다. 동적 터널은 로컬 포트에 SOCKS 프록시를 제공하지만 이 접속은 원격 호스트에서 시작됩니다.

- 로드 밸런서

로드 밸런서의 기본 및 대기 노드는 별도의 결함 도메인 또는 가용성 도메인에 프로비전됩니다. 따라서 로드 밸런서 계층의 경우 고가용성이 보장됩니다.

공용 또는 전용 로드 밸런서를 프로비전할 수 있습니다.

- 공용 로드 밸런서를 프로비전하는 경우, Hyperion Financial Reporting Web Studio 사용자 같은 외부 사용자의 HTTPS 요청은 인터넷 게이트웨이를 통해 공용 로드 밸런서로 전달됩니다. Oracle Cloud Infrastructure Web Application Firewall 서비스를 사용하여 악의적인 인터넷 트래픽과 원치 않는 인터넷 트래픽으로부터 응용 프로그램을 보호할 수 있습니다.

SSL/TLS를 종료하고 HTTP 요청을 전용 웹 계층에 분산하도록 로드 밸런서를 구성할 수 있습니다.

- 개인 로드 밸런서를 프로비전하면 내부 및 온-프레미스 사용자의 트래픽이 IPSec VPN 터널 또는 FastConnect 가상 회로를 통해 VCN에 연결된 DRG(동적 경로 지정 게이트웨이) 로 이동합니다. 전용 로드 밸런서는 요청을 가로채서 전용 웹 계층에 배치합니다.

주:

응용 프로그램 끝점에 대한 도메인 해결을 위해서는 공용 또는 온-프레미스 DNS에 공용 또는 전용 로드 밸런서의 IP 주소를 등록해야 합니다. - 공용 로드 밸런서를 프로비전하는 경우, Hyperion Financial Reporting Web Studio 사용자 같은 외부 사용자의 HTTPS 요청은 인터넷 게이트웨이를 통해 공용 로드 밸런서로 전달됩니다. Oracle Cloud Infrastructure Web Application Firewall 서비스를 사용하여 악의적인 인터넷 트래픽과 원치 않는 인터넷 트래픽으로부터 응용 프로그램을 보호할 수 있습니다.

- 웹 계층

웹 계층은 전용 서브넷에 연결된 Microsoft Windows Server Compute 인스턴스에서 호스트됩니다. 인스턴스는 별도의 결함 도메인 또는 가용성 도메인에 분배되므로 웹 계층의 고가용성을 보장합니다.

웹 계층에 대해 생성할 컴퓨트 인스턴스 수, 사용할 컴퓨트 구성, 수신 포트 번호, 블록 볼륨의 크기 및 성능 속성을 지정합니다.

- 애플리케이션 계층응용 프로그램 계층에는 다음 Oracle Enterprise Performance Management 응용 프로그램을 배치할 수 있는 Microsoft Windows Server Compute 인스턴스가 포함됩니다.

주:

각 응용 프로그램에 대해 생성해야 하는 컴퓨트 인스턴스 수, 사용할 컴퓨트 구성, 수신 포트 번호, 블록 볼륨의 크기 및 성능 속성을 지정합니다.- Oracle Hyperion Foundation Services

Enterprise Performance Management 시스템의 모든 모듈을 설치 및 구성하고 애플리케이션의 사용자, 보안, 메타데이터 및 수명 주기를 관리할 수 있는 공통 기반 구조 구성요소입니다.

Foundation Services는 Hyperion Financial Management를 배포할지, 아니면 Hyperion Planning 중 어느 쪽이든 상관없이 필요합니다.

- (선택 사항) Oracle Hyperion Financial Management(HFM)

RDBMS에서 웹 기반 통합, 세금 규정, QMR, JSK 애플리케이션 환경을 제공하는 다차원 온라인 분석 처리 서버입니다.

애플리케이션은 확장성이 높은 단일 소프트웨어 솔루션에서 글로벌 재무 통합, 보고 및 분석을 가능하게 합니다.

- (선택사항) Oracle Hyperion Tax Provision(HTP)

US GAAP 또는 IFRS 아래 다국적 회사 보고를 위한 포괄적인 글로벌 법인세 준비금 솔루션입니다.

애플리케이션에서 세금 자동화, 데이터 수집, 세금 준비금 계산, 발생 후 자동화, 세금 신고 및 분석을 비롯하여 기업 법인세 준비금 프로세스의 모든 단계를 포함합니다. 애플리케이션은 Oracle Hyperion Financial Management를 사용하여 빌드되었으며, Financial Management에서 제공하는 모든 기능을 활용합니다.

- (선택사항) Oracle Hyperion Planning

재무 및 운영 계획 프로세스를 통합하고 비즈니스 예측 기능을 향상시키는 중앙 집중식, Excel 및 웹 기반 계획, 예산 편성 및 예측 솔루션입니다.

- (선택사항) Oracle Essbase

사전 패키지화된 애플리케이션을 배포하거나 사용자정의 애플리케이션을 개발하기 위한 환경을 제공하는 OLAP(Online Analytical Processing) 서버입니다.

- (선택 사항) Oracle Hyperion Financial Data Quality Management, Enterprise Edition(FDMEE)

재무 사용자가 웹 기반 안내식 워크플로우를 사용하여 표준화된 재무 데이터 관리 프로세스를 개발하는 데 도움이 되는 패키지화된 솔루션입니다.

- (선택사항) Oracle Hyperion Strategic Finance

즉시 시나리오 분석 및 모델링 기능을 갖춘 재무 예측 및 모델링 솔루션으로, 재무 시나리오를 신속히 모델링 및 평가하고 정교한 부채 및 자본 구조 관리를 위해 기본적으로 제공되는 재정 기능을 제공합니다.

- (선택사항) Oracle Hyperion Profitability and Cost Management

비용 및 수익성의 동인을 검색하여 작업 가능한 통찰력을 제공하는 애플리케이션으로, 사용자에게 가시성과 유연성을 제공하고, 리소스 정렬을 향상시킬 수 있습니다.

각 응용 프로그램에 대한 컴퓨트 인스턴스는 개별 결함 도메인 또는 가용성 도메인이 분배됩니다. 따라서 응용 프로그램 계층의 모든 구성 요소를 이용할 수 있습니다.

응용 프로그램 계층의 모든 컴퓨트 인스턴스는 전용 서브넷에 연결됩니다. 따라서 응용 프로그램은 토폴로지의 다른 모든 리소스에서 네트워크 레벨로 격리되며 허용되지 않은 네트워크 액세스로부터 차폐됩니다.- NAT 게이트웨이를 사용하면 응용 프로그램 계층의 전용 컴퓨트 인스턴스가 클라우드 외부의 호스트에 액세스할 수 있습니다(예: 응용 프로그램 패치 다운로드 또는 외부 통합). NAT 게이트웨이를 통해 전용 서브넷의 컴퓨트 인스턴스는 인터넷에 연결을 시작하고 응답을 수신할 수 있지만 인터넷의 호스트에서 시작된 인바운드 연결은 수신하지 않습니다.

- 서비스 게이트웨이를 사용하면 애플리케이션 계층의 전용 Oracle Linux 컴퓨트 인스턴스가 영역 내의 Yum 서버에 액세스하여 운영 체제 업데이트 및 추가 패키지를 얻을 수 있습니다.

- 또한 서비스 게이트웨이를 사용하면 공용 인터넷을 순회하지 않고도 영역 내의 Oracle Cloud Infrastructure Object Storage에 응용 프로그램을 백업할 수 있습니다.

- Oracle Hyperion Foundation Services

- 데이터베이스 계층

데이터베이스 계층에 Oracle Cloud Infrastructure Database 인스턴스가 포함되어 있습니다. 고가용성을 위해 2노드 가상 시스템(VM) DB 시스템 또는 Exadata DB 시스템을 사용하십시오.

Oracle Hyperion Foundation Services 및 애플리케이션에 대해 별도의 데이터베이스를 프로비전하도록 선택할 수 있습니다.

각 데이터베이스에 대해 에디션, 버전, 라이센스 모델, 노드 수, CDB 및 PDB 이름, 모양, 크기 및 문자 집합을 지정합니다.

- 단일 AD 아키텍처를 선택하면 데이터베이스 노드가 별도의 결함 도메인에 분산되므로 각 데이터베이스 클러스터가 오류 도메인 레벨에서 실패할 수 있도록 합니다.

- 다중 AD 구조를 선택하면 기본 및 대기 데이터베이스가 별도의 가용성 도메인에 프로비전되므로 해당 데이터베이스에서 사용 가능 도메인 레벨의 실패를 방지할 수 있습니다. 동기 모드의 Oracle Data Guard는 대기 데이터베이스가 기본 데이터베이스의 트랜잭션 방식이 유지되도록 합니다.

모든 데이터베이스 노드가 전용 서브넷에 연결됩니다. 따라서 데이터베이스는 토폴로지의 다른 모든 리소스에서 네트워크 레벨로 격리되며 권한이 없는 네트워크 액세스로부터 차례됩니다.

서비스 게이트웨이를 사용하면 공용 인터넷을 순회하지 않고도 영역 내의 Oracle Cloud Infrastructure Object Storage에 데이터베이스를 백업할 수 있습니다.

- 파일 저장 영역

응용 프로그램 계층의 구성 요소는 응용 프로그램에서 생성된 공유 이진 및 데이터를 저장하기 위해 공유 Oracle Cloud Infrastructure File Storage에 액세스할 수 있습니다. 파일 시스템에 대한 마운트 경로 및 크기 제한을 지정합니다.

보안 규칙

Terraform 코드는 각 서브넷에 대해 별도의 보안 목록을 만듭니다.

각 보안 목록에는 서브넷에 있는 리소스의 트래픽 플로우 요구 사항에 따라 하나 이상의 Stateful 보안 규칙이 포함됩니다.

- 기본 호스트에 대한 보안 목록

보안 규칙 유형 소스 또는 대상 포트 송신 VCN 3389 송신 VCN 22 수신 0.0.0.0/0 22 - 로드 밸런서에 대한 보안 목록

보안 규칙 유형 소스 또는 대상 포트/초 송신 0.0.0.0/0 모두 수신 0.0.0.0/0 로드 밸런서에 대해 지정하는 수신 포트 - 웹 서버에 대한 보안 목록

보안 규칙 유형 소스 또는 대상 포트/초 송신 0.0.0.0/0 모두 수신 VCN 웹 계층에 대해 지정하는 수신 포트입니다. - 데이터베이스의 보안 목록

보안 규칙 유형 소스 또는 대상 포트/초 송신 0.0.0.0/0 TCP: 모두 수신 VCN TCP: 22 수신 VCN TCP: 1521 - 애플리케이션 서버에 대한 보안 목록

이 보안 목록에는 다음 보안 규칙이 포함되어 있습니다.

- 서브넷 외부의 호스트에 대해 모든 TCP 트래픽이 바인딩되도록 허용하는 송신 규칙입니다.

- VCN의 호스트에서 RDP 포트 3389로의 TCP 트래픽을 허용하는 수신 규칙입니다.

- VCN의 호스트에서 다음 포트로의 TCP 트래픽을 허용하는 수신 규칙입니다.

애플리케이션 포트/초 Oracle Hyperion Foundation Services: WebLogic 서버 7001, 9000 Oracle Hyperion Foundation Services: 차원 서버 5251, 5255 Oracle Hyperion Foundation Services: Reporting and Analysis Framework 에이전트 6860, 6861 Oracle Hyperion Planning 서버: WebLogic 서버 7001 Oracle Hyperion Planning 서버: Java 웹 애플리케이션 8300 Oracle Hyperion Planning 서버: RMI 11333 Oracle Essbase 서버: 에이전트 1423 Oracle Essbase 서버: 응용 프로그램 32768-33768 Oracle Essbase 서버: OPMN 포트 6711, 6712 Oracle Hyperion Financial Management: WebLogic 서버 7001, 7363 Oracle Hyperion Financial Management: 서버 9091 Oracle Hyperion Tax Provision 서버 22200 Oracle Hyperion Profitability and Cost Management 서버 6756 Oracle Hyperion Strategic Finance 서버 8900 Oracle Hyperion Financial Data Quality Management, Enterprise Edition 서버 6550

- Oracle Cloud Infrastructure File Storage에 대한 보안 규칙

- VCN의 호스트에서 포트 111및 2048-2050으로의 TCP 트래픽을 허용하는 수신 규칙

- VCN의 호스트에서 포트 111및 2048으로의 UDP 트래픽을 허용하는 수신 규칙

- 포트 111및 2048-2050에서 VCN의 임의 호스트로 TCP 트래픽을 허용하는 송신 규칙

- 포트 111에서 VCN의 임의 호스트로 UDP 트래픽을 허용하는 송신 규칙

필수 서비스 및 권한

- Oracle Cloud Infrastructure Compute

- Oracle Cloud Infrastructure Database

- Oracle Cloud Infrastructure Networking

- Oracle Cloud Infrastructure Load Balancing

- (선택사항) Oracle Cloud Infrastructure FastConnect

- Oracle Cloud Infrastructure Identity and Access Management

- Oracle Cloud Infrastructure Object Storage

- Oracle Cloud Infrastructure File Storage

- Oracle Cloud Infrastructure Block Volumes

Allow group your.group to manage instance-family in compartment your.compartment

Allow group your.group to manage virtual-network-family in compartment your.compartment

Allow group your.group to manage database-family in compartment your.compartment

Allow group your.group to manage object-family in compartment your.compartment

Allow group your.group to manage volume-family in compartment your.compartment

Allow group your.group to manage load-balancers in compartment your.compartment

Allow group your.group to read compartments in compartment your.compartment

Allow group your.group to manage file-family in compartment your.compartment

Allow group your.group to read all-resources in tenancy- your.group를 기반 구조 리소스를 프로비전하는 사용자가 속한 그룹의 이름으로 바꿉니다.

- your.compartment을 기반 구조를 프로비전할 구획의 OCID로 바꿉니다.