Oracle Cloud에서 클라우드 전용 SCCA LZ를 사용하여 SCCA 호환 작업 로드 배포

이 참조 아키텍처는 미국 국방부(DoD) 미션 소유자 및 구현 파트너에게 보안 클라우드 컴퓨팅 아키텍처 요구 사항과 관련하여 Oracle 클라우드 네이티브 플랫폼 자동화를 사용하기 위한 지침을 제공합니다.

Oracle Cloud Native Secure Cloud Computing Architecture Landing Zone(SCCA LZ) 솔루션을 사용하면 최소한의 개입으로 SCCA를 테넌시에 신속하게 배포할 수 있습니다. 이렇게 하면 매우 안전한 아키텍처가 적시에 테넌시에 배포됩니다.

국방부(DoD) SCCA의 목적은 DoD DISN(Information System Network)과 DoD에서 사용하는 상용 클라우드 서비스 간의 보호 장벽을 제공하는 동시에 사이버 보안의 비용 대비 성능 거래를 최적화하는 것입니다. SCCA는 상용 클라우드 내에서 운영되는 DISN 인프라 및 미션 애플리케이션에 대한 공격에 대한 전반적인 보호 계층을 선제적이고 반응적으로 제공합니다.

특히 다중 테넌트 환경의 DISN 인프라와 인접한 테넌트 모두에 대해 CSE(Cloud Service Environment) 내에 상주하는 미션 크리티컬 애플리케이션에서 발생하는 공격을 처리합니다. 모든 DoD 정보 시스템 영향 레벨(2, 4, 5 및 6)에서 운영되는 DoD 미션 애플리케이션을 호스팅하기 위해 상업적으로 사용 가능한 CSO(Cloud Service 오퍼링)를 사용할 수 있는 일관된 CSP(콘텐츠 보안 정책) 독립적 수준의 보안을 제공합니다. 핵심 SCCA 구성요소에는 CAP(Cloud Access Point), VDSS(Virtual Data Center Managed Services), VDMS(Virtual Data Center Management Services) 및 TCCM(Trusted Cloud Credential Manager)이 포함됩니다.

이 참조 아키텍처는 SCCA 표준을 준수하기 위해 Oracle DoD Cloud에서 게시했습니다.

구조

이 랜딩 존은 DISA SCCA를 지원하며 Oracle Cloud Infrastructure Government Cloud 영역 키 OC2 및 OC3 정부 지역에서 미국 DoD IL(영향 레벨) 4 및 5 워크로드를 보호하는 프레임워크를 제공합니다. DoD용으로 설계되었지만 랜딩 존에서 향상된 보안을 원하는 모든 고객이 사용할 수 있습니다.

Oracle Cloud Native SCCA Landing Zone 참조 아키텍처

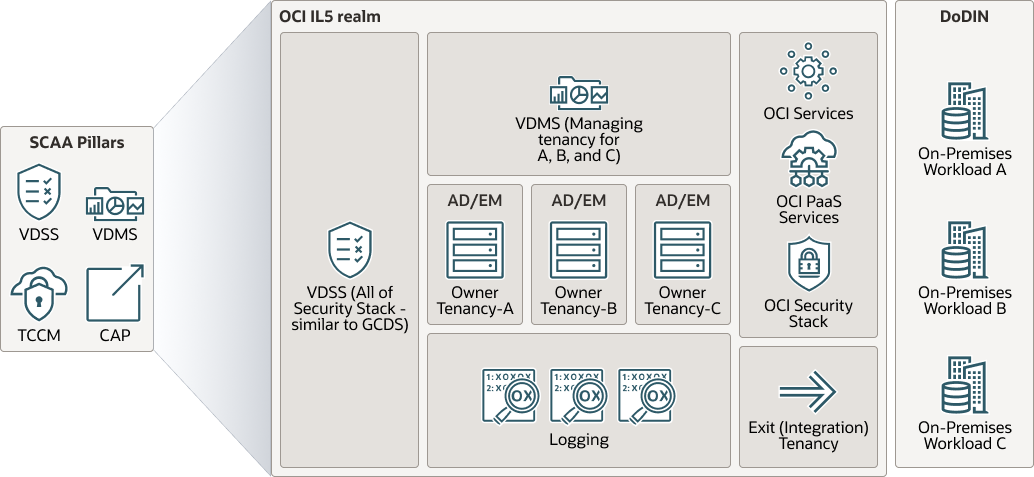

이 참조 아키텍처 다이어그램은 SCCA 구성 요소 및 SCCA를 준수하도록 구성을 구성하기 위한 추상적 구성 요소를 보여줍니다. 이 아키텍처는 여기에 있는 Oracle Cloud Infrastructure(OCI) 클라우드 네이티브 서비스를 기반으로 배포할 수 있습니다. 이 참조 아키텍처는 DISA FRD를 기반으로 하며 CAP/BCAP, VDSS, VDMS 및 TCCM의 구성 요소를 포함합니다.

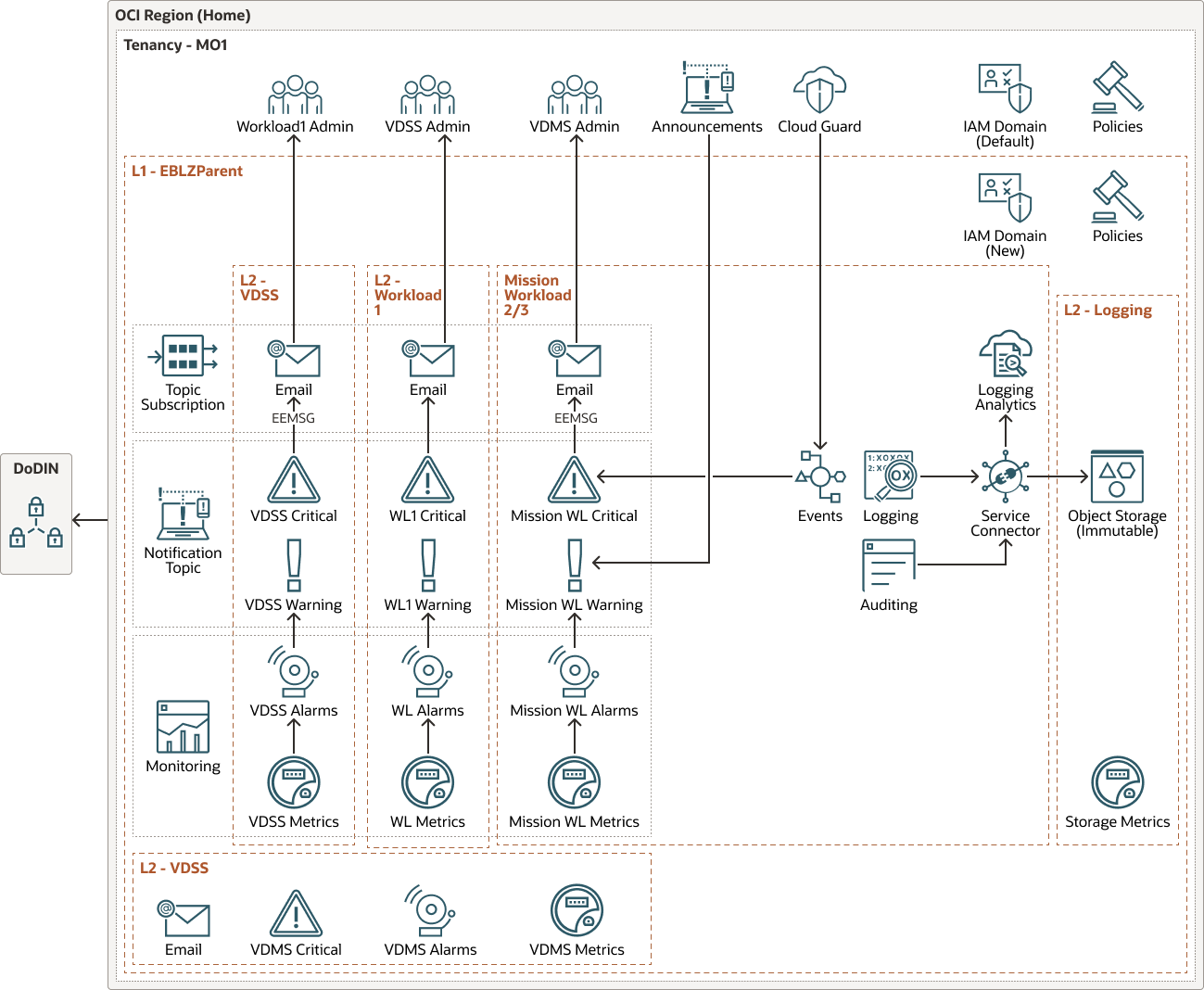

아키텍처 또는 Oracle Cloud Work Deployment를 모니터링하여 DoD SCCA 준수

이 클라우드 네이티브 SCCA 솔루션의 일부로 초기 SCCA 요구사항을 충족하는 VDSS, VDMS 및 워크로드 구획에 모니터링 구조가 있습니다. 이는 관리자의 운영 모델에 따라 조정될 수 있습니다. OCI 내의 서비스는 측정항목 대시보드를 통해 모니터링될 수 있는 측정항목 및 이벤트를 제공합니다. 이러한 metrics 및 이벤트의 query를 기반으로 alert를 생성할 수 있습니다. 이러한 경보는 사용자가 만드는 항목을 포함하는 그룹으로 구성할 수 있습니다. 구획(VDSS, VDMS 및 워크로드)별로 서로 다른 토픽을 생성하고 여기에 지정된 서로 다른 모니터링 규칙을 지정할 수 있습니다.

Oracle Cloud Native SCCA Landing Zone 기술 아키텍처

약어

| 약어 | 정의 |

|---|---|

| 애시버 | 미군 사이버사령부 |

| BCAP | 경계 CAP |

| BCND | 경계 CND |

| CAC | 공통 액세스 카드 |

| CAP | 클라우드 액세스 지점 |

| CND | 컴퓨터 네트워크 방어 |

| CSE | Cloud Service 환경 |

| CSO | Cloud Service 제공 서비스 |

| CSP | Cloud Service 제공자 |

| CSSP | 사이버 보안 서비스 제공자 |

| 디사 | Defense Information Systems Agency |

| 표시 | 국방 정보 시스템 네트워크 |

| DoD 최고정보관리자 | 국방부 최고 정보 책임자 |

| DoD | 국방부 |

| DoDIN | 국방부 정보 네트워킹 |

| FRD | 기능 요구사항 문서 |

| IaaS | Infrastructure as a Service |

| IL | 영향 레벨 |

| LZ | 랜딩 존 |

| MCD | 미션 사이버 방어 |

| NSG | 네트워크 보안 그룹 |

| PaaS | PaaS(서비스형 플랫폼) |

| PIV | 개인 확인 식별 |

| RoT | 신뢰점 |

| SaaS | SaaS(서비스형 소프트웨어) |

| SCCA | 안전한 클라우드 컴퓨팅 아키텍처 |

| SCCA LZ | Secure Cloud Computing Architecture 랜딩 존 |

| SRG | 보안 리소스 설명서 |

| 스티그 | 보안 기술 구현 설명서 |

| TCCM | 신뢰할 수 있는 클라우드 인증서 관리자 |

| USCYBERCOM | 미국 사이버사령부 |

| VDMS | 가상 데이터 센터 관리 서비스 |

| VDSS | 가상 데이터 센터 보안 서비스 |

| VTAP | 가상 테스트 액세스 지점 |

아키텍처에는 다음과 같은 구성 요소가 있습니다.

- 가용성 도메인

가용성 도메인은 한 지역 내의 독립형 데이터 센터입니다. 각 가용성 도메인의 물리적 리소스는 다른 가용성 도메인의 리소스와 격리되어 내결함성을 제공합니다. 가용성 도메인은 전원, 냉각 또는 내부 가용성 도메인 네트워크와 같은 인프라를 공유하지 않습니다. 따라서 특정 가용성 도메인에서 실패할 경우 해당 지역의 다른 가용성 도메인에 영향을 주지 않습니다.

- Autonomous Database

Oracle Autonomous Database는 트랜잭션 처리 및 데이터 웨어하우징 워크로드에 사용할 수 있는 완전 관리형의 사전 구성된 데이터베이스 환경입니다. 하드웨어를 구성 또는 관리하거나 소프트웨어를 설치하지 않아도 됩니다. Oracle Cloud Infrastructure는 데이터베이스 생성과 데이터베이스 백업, 패치, 업그레이드 및 튜닝을 처리합니다.

- 클라우드 가드

Oracle Cloud Guard를 사용하여 Oracle Cloud Infrastructure에서 리소스의 보안을 모니터링하고 유지할 수 있습니다. Cloud Guard는 리소스에서 보안 취약점을 검사하고 운영자 및 사용자가 위험한 작업을 모니터하도록 정의할 수 있는 감지자 레시피를 사용합니다. 잘못된 구성이나 안전하지 않은 작업이 감지되면 Cloud Guard는 사용자가 정의할 수 있는 응답자 레시피에 따라 수정 조치를 권장하고 해당 조치를 취할 수 있도록 지원합니다.

- 구획

구획은 Oracle Cloud Infrastructure 테넌시 내의 영역 간 논리적 파티션입니다. 구획을 사용하여 Oracle Cloud에서 리소스를 구성하고, 리소스에 대한 액세스를 제어하고, 사용 할당량을 설정할 수 있습니다. 지정된 구획의 리소스에 대한 액세스를 제어하기 위해 리소스에 액세스할 수 있는 사용자 및 수행할 수 있는 작업을 지정하는 정책을 정의합니다.

- DRG

VCN 및 IPSec 터널을 연결할 수 있는 가상 라우터입니다.

- Exadata 데이터베이스 서비스

Oracle Exadata Database Service를 통해 클라우드에서 Exadata의 기능을 활용할 수 있습니다. 필요에 따라 시스템에 데이터베이스 컴퓨트 서버 및 스토리지 서버를 추가할 수 있는 유연한 X8M 및 X9M 시스템을 프로비저닝할 수 있습니다. X8M 및 X9M 시스템은 고대역폭 및 짧은 대기 시간, 영구 메모리(PMEM) 모듈 및 지능형 Exadata 소프트웨어를 위한 RDMA over Converged Ethernet(RoCE) 네트워킹을 제공합니다. 쿼터 랙 X8 및 X9M 시스템과 동일한 구성을 사용하여 X8M 및 X9M 시스템을 프로비저닝한 다음, 프로비저닝 후 언제든지 데이터베이스 및 스토리지 서버를 추가할 수 있습니다.

Oracle Exadata Database Service on Dedicated Infrastructure는 Oracle Cloud Infrastructure(OCI) 데이터 센터에서 Oracle Exadata Database Machine을 서비스로 제공합니다. Oracle Exadata Database Service on Dedicated Infrastructure 인스턴스는 OCI 리전의 Exadata 랙에 상주하는 VM(가상 머신) 클러스터입니다.

Oracle Exadata Database Service on Cloud@Customer는 데이터 센터에서 호스팅되는 Oracle Exadata Database Service를 제공합니다.

- FastConnect

Oracle Cloud Infrastructure FastConnect는 데이터 센터 및 Oracle Cloud Infrastructure 간 전용 개인 연결을 생성할 수 있는 쉬운 방법을 제공합니다. FastConnect는 인터넷 기반 연결과 비교할 때 더 높은 대역폭 옵션과 보다 안정적인 네트워킹 환경을 제공합니다.

- 결함 도메인

장애 도메인은 가용성 도메인 내 하드웨어와 인프라의 그룹입니다. 가용성 도메인마다 별도의 전원 및 하드웨어가 있는 장애 도메인 3개가 있습니다. 여러 장애 도메인에 리소스를 분배할 때 응용 프로그램은 물리적 서버 실패, 시스템 유지 관리 및 결함 도메인 내의 전원 실패를 허용할 수 있습니다.

- 방화벽

침입 감지 및 방지 서비스를 제공하고 규칙을 기반으로 수신 트래픽을 필터링합니다.

- ID

SCCA LZ는 ID 도메인 기능을 배치할 영역에서 사용할 수 있다고 가정합니다. 이 랜딩 존 배포에서 X.509 기능 플래그가 사용으로 설정됩니다. DoD 고객은 SAML HOK(Holder-of-Key) 프로파일도 지원해야 하는 자체 X.509 ID 제공자(IdP)를 제공해야 합니다. 구성된 통합 사용자는 CAC(Common Access Card) 또는 PIV(Personal Identity Verification) 카드를 사용하여 OCI 콘솔에 사인인할 수 있습니다. 위 구획 구성으로 SCCA 액세스 요구사항을 지원하기 위해 VDSSAAdmin 그룹, VDMS 관리 그룹 및 작업 로드 관리 그룹 IAM 그룹이 배치됩니다.

- 독립 서비스

LZ, Cloud Guard 및 VSS에서 사용하도록 활성화될 테넌시 전체 서비스입니다.

- 로드 밸런서

Oracle Cloud Infrastructure Load Balancing 서비스는 단일 시작점에서 백엔드의 다중 서버로 트래픽을 자동으로 배포합니다.

- LPG(로컬 피어링 게이트웨이)

LPG를 사용하면 한 VCN을 동일한 지역의 다른 VCN과 피어링할 수 있습니다. 피어링은 VCN이 인터넷을 통과하는 트래픽이나 온프레미스 네트워크를 통한 라우팅 없이 전용 IP 주소를 사용하여 통신한다는 것을 의미합니다.

- 로깅

이 서비스는 테넌시 내에서 감사를 위해 사용할 수 있으며, 모든 감사 로그가 보존 규칙이 있는 공유 위치로 덤프되는 구획을 포함하므로 로그를 수정할 수 없습니다. DoD 요구사항은 나머지 환경의 권한을 수정하지 않고도 외부 사용자, 감사자가 버킷에 액세스할 수 있도록 하는 것입니다.

- 로깅 분석

Oracle Logging Analytics는 온프레미스 또는 클라우드에서 애플리케이션 및 시스템 인프라의 모든 로그 데이터를 인덱스화, 강화, 집계, 탐색, 검색, 분석, 상관 관계 분석, 시각화 및 모니터링할 수 있는 OCI의 클라우드 솔루션입니다.

- 모니터링

OCI와 랜딩 존은 테넌시 전반에 걸쳐 모니터링 기능을 제공하기 위해 함께 작동하는 여러 서비스를 제공합니다. VDSS, VDMS 및 초기 모니터링 요구 사항에 맞게 설정된 작업 로드 구성 요소에 모니터링 구조를 만듭니다.

관리자는 운영 모델에 따라 조정할 수 있는 시작점을 제공합니다. 과도한 비용과 많은 메시지를 피하기 위해 랜딩 존 배포에는 기본적으로 모든 경고가 비활성화됩니다. 운영 모델에 따라 OCI 콘솔에서 관련 경보를 사용으로 설정할 수 있습니다.

- NAT(네트워크 주소 변환) 게이트웨이

NAT 게이트웨이를 사용하면 VCN의 개인 리소스가 수신 인터넷 연결에 이러한 리소스를 노출하지 않고 인터넷의 호스트에 접근할 수 있습니다.

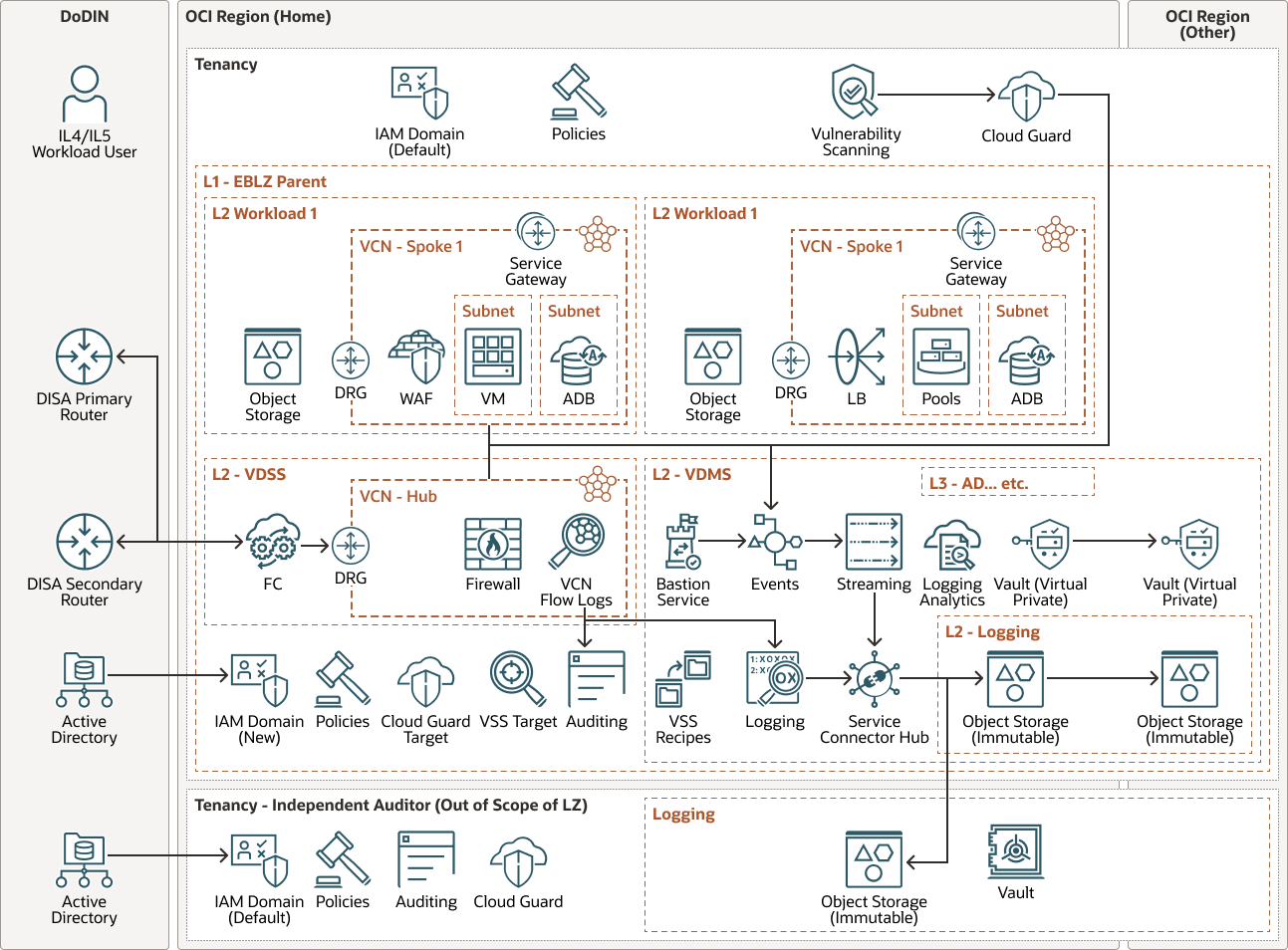

- 네트워킹

모든 트래픽 플로우(북남쪽 및 동서쪽)를 보호하기 위해 OCI는 VDSS(Virtual Datacenter Security Stack) VCN이라는 중앙 허브를 통해 트래픽이 경로 지정되고 VDMS(Virtual Datacenter Managed Services) VCN 및 워크로드 VCN이라는 여러 개별 네트워크(스포크)에 연결되는 허브 및 스포크 토폴로지를 사용하여 네트워크를 분할할 것을 권장합니다.

인터넷, 온프레미스, Oracle Services Network 또는 그 사이의 VDMS 및 워크로드 간 모든 트래픽은 VDSS를 통해 라우팅되고 네트워크 방화벽의 다중 계층 위협 방지 기술을 통해 검사됩니다. 네트워크 방화벽의 역할은 매우 중요하며 PaaS 서비스인 성능은 OCI에서 관리합니다. VDSS VCN에는 Palo Alto Technologies, Oracle 인터넷 게이트웨이, DRG, Oracle Service Gateway를 기반으로 한 네트워크 방화벽이 포함되어 있습니다. VDSS VCN은 DRG를 통해 VDSS VCN을 스포크(VDMS 및 작업 로드) VCN에 연결합니다. 각 VCN에는 서로 통신할 수 있는 DRG에 대한 연결이 있습니다. DRG 및 VCN 연결에 대한 자세한 내용은 자세히 탐색을 참조하십시오. VDMS 및 워크로드의 모든 스포크 트래픽은 라우팅 테이블 규칙을 사용하여 네트워크 방화벽의 검사를 위해 DRG를 통해 VDSS로 트래픽을 라우팅합니다.

또한 이 아키텍처는 VTAP(Virtual Testing Access Point)라는 OCI에서 새 패킷 캡처 서비스를 사용할 수 있는 옵션을 제공합니다. 아키텍처의 또 다른 주요 구성요소는 로드 밸런서(VDMS 및 워크로드에 배포됨)와 웹 애플리케이션 방화벽(WAF) 간의 통합입니다.

- 객체 스토리지

객체 스토리지를 사용하면 데이터베이스 백업, 분석 데이터, 이미지 및 비디오와 같은 리치 콘텐츠 등 모든 콘텐츠 유형의 대량의 구조적 및 비구조적 데이터에 빠르게 액세스할 수 있습니다. 인터넷 또는 클라우드 플랫폼 내에서 직접 안전하고 안전하게 데이터를 저장하고 검색할 수 있습니다. 성능 또는 서비스 안정성의 저하 없이 스토리지를 원활하게 확장할 수 있습니다. 빠르고 즉각적이며 자주 액세스하는 데 필요한 "핫" 스토리지에 표준 스토리지를 사용합니다. 장기간 보존하고 거의 액세스하지 않는 "콜드" 스토리지에 아카이브 스토리지를 사용합니다.

- 지역

Oracle Cloud Infrastructure 리전은 가용성 도메인이라는 하나 이상의 데이터 센터를 포함하는 지역화된 지리적 영역입니다. 지역은 다른 지역과 독립적이며 방대한 거리로 구분할 수 있습니다(국가 또는 대륙).

- 보안

SCCA 랜딩 존은 다음과 같은 OCI 클라우드 네이티브 서비스를 구현하여 조직에서 SCCA VDMS 보안 요구사항을 충족할 수 있도록 지원합니다.

- 저장소(키 관리)

- 로그 아카이브 스토리지 버킷

- 스트림 및 이벤트

- 기본 로그 그룹

- 서비스 커넥터

- VSS(Vulnerability Scanning Service)

- 클라우드 가드

- 배스천

- 보안 목록

각 서브넷에 대해 서브넷에 들어오고 나가야 하는 트래픽의 소스, 대상 및 유형을 지정하는 보안 규칙을 생성할 수 있습니다.

- 보안 영역

보안 영역은 데이터 암호화 및 전체 구획의 네트워크에 대한 공용 액세스 방지와 같은 정책을 적용하여 처음부터 Oracle의 보안 모범 사례를 보장합니다. 보안 영역은 동일한 이름의 구획과 연관되며 보안 영역 정책 또는 구획과 해당 하위 구획에 적용되는 "레시피"를 포함합니다. 표준 구획을 보안 영역 구획에 추가하거나 이동할 수 없습니다.

- 서비스 커넥터 허브

서비스 간에 데이터를 전송하는 서비스입니다.

- 서비스 게이트웨이

서비스 게이트웨이는 VCN에서 Oracle Cloud Infrastructure Object Storage와 같은 다른 서비스로의 액세스를 제공합니다. VCN에서 Oracle 서비스로의 트래픽은 Oracle 네트워크 패브릭을 통해 이동하며 인터넷을 경유하지 않습니다.

- 스트리밍

이 기능은 대용량 데이터 스트림을 실시간으로 수집하고 소비합니다.

- 테넌시

테넌시는 Oracle Cloud Infrastructure에 등록할 때 Oracle이 Oracle Cloud 내에서 설정하는 격리된 보안 파티션입니다. 테넌시 내 Oracle Cloud에서 리소스를 생성, 구성 및 관리할 수 있습니다. 테넌시는 회사 또는 조직과 동의어입니다. 일반적으로 회사는 단일 테넌시를 갖고 해당 테넌시 내의 조직 구조를 반영합니다. 일반적으로 단일 테넌시는 단일 구독에 연결되며, 단일 구독에는 일반적으로 하나의 테넌시만 있습니다.

- 테넌시 측 서비스

이러한 서비스에는 ID 도메인, IAM, 정책, 감사 및 Cloud Guard가 포함됩니다.

- VCN(가상 클라우드 네트워크) 및 서브넷

VCN은 Oracle Cloud Infrastructure 지역에서 설정한 커스터마이징 가능한 소프트웨어 정의 네트워크입니다. 기존 데이터 센터 네트워크와 마찬가지로 VCN은 사용자가 네트워크 환경을 완전히 제어할 수 있도록 합니다. VCN에는 VCN을 생성한 후 변경할 수 있는 겹치지 않는 여러 CIDR 블록이 있을 수 있습니다. VCN을 서브넷으로 분할할 수 있습니다. 서브넷은 지역 또는 가용성 도메인으로 범위가 지정될 수 있습니다. 각 서브넷은 VCN의 다른 서브넷과 겹치지 않는 연속된 주소 범위로 구성됩니다. 서브넷 생성 후 서브넷의 크기를 변경할 수 있습니다. 서브넷은 공용 또는 전용일 수 있습니다.

- VDMS(Virtual Data-center Managed Services)

저장소, VSS 및 오브젝트 스토리지와 같은 환경 작업을 관리하는 데 필요한 모든 코어 서비스에 해당합니다.

- VDSS(Virtual Data-center Security Services)

VCN은 사용자 환경 내 트래픽에 대한 단일 액세스 포인트 인/아웃이며 트래픽이 격리되고 라우팅을 위해 네트워크가 제어됩니다.

- VPV(Virtual Private Vault)

리소스에 안전하게 액세스하기 위해 암호화 키와 암호를 저장 및 관리하는 암호화 관리 서비스입니다. 재해 발생 시 중복성 및 키 관리를 위해 VPV가 DR 영역에 복제됩니다.

- VSS(Vulnerability Scanning Service)

이를 사용하여 클라우드 제공자 환경 내의 모든 임클레이브를 지속적으로 모니터해야 합니다.

- 작업로드 구획

모든 워크로드에는 온프레미스 시스템과 통신하기 위한 전용 구획 및 VCN 라우팅이 VDSS 및 네트워크 방화벽을 통해 있습니다.

권리 한계

본 문서는 오직 정보를 제공하기 위한 것이며 설명된 제품 기능의 구현 및 업그레이드 계획을 지원하기 위한 것입니다. 이는 임의의 자료, 코드 또는 기능을 제공하기 위한 약속이 아니고, 구매 의사결정을 기반으로 하지 않아야 합니다. 본 문서에 설명된 기능의 개발, 출시 및 시기에 대한 재량권은 Oracle에 있습니다. 이 문서는 현재 DISA Impact Level 5 잠정 승인을 받고 있는 제품/서비스 또는 보안 제어를 참조할 수 있습니다.

권장 사항

- VCN

VCN을 생성할 때 필요한 CIDR 블록 수와 VCN의 서브넷에 연결하려는 리소스 수를 기반으로 각 블록의 크기를 결정합니다. 표준 전용 IP 주소 공간 내에 있는 CIDR 블록을 사용합니다.

전용 접속을 설정하려는 다른 네트워크(Oracle Cloud Infrastructure, 온프레미스 데이터 센터 또는 다른 클라우드 제공자)와 겹치지 않는 CIDR 블록을 선택합니다.

VCN을 생성한 후 해당 CIDR 블록을 변경, 추가 및 제거할 수 있습니다.

서브넷을 설계할 때 트래픽 흐름 및 보안 요구 사항을 고려합니다. 특정 계층 또는 역할 내의 모든 리소스를 보안 경계로 사용할 수 있는 동일한 서브넷에 연결합니다.

- 클라우드 가드

사용자정의 감지기 및 응답기 레시피를 생성하기 위해 Oracle에서 제공하는 기본 레시피를 복제하고 사용자정의합니다. 이러한 레시피를 통해 경고를 발생시키는 보안 위반 유형과 이 유형에 대해 수행할 수 있는 작업을 지정할 수 있습니다. 예를 들어 가시성이 공용으로 설정된 오브젝트 스토리지 버킷을 감지할 수 있습니다.

테넌시 레벨에서 Cloud Guard를 적용하여 가장 광범위한 범위를 다루고 여러 구성을 유지 관리하는 관리 부담을 줄이십시오.

관리 목록 기능을 사용하여 특정 구성을 감지기에 적용할 수도 있습니다.

- 보안 영역

최대 보안이 필요한 리소스의 경우 Oracle은 보안 영역을 사용할 것을 권장합니다. 보안 영역은 모범 사례를 기반으로 하는 Oracle 정의 보안 정책 레시피와 연관된 구획입니다. 예를 들어, 보안 영역의 리소스는 공용 인터넷에서 액세스할 수 없어야 하며 고객 관리 키를 사용하여 암호화해야 합니다. 보안 영역에서 리소스를 만들고 업데이트할 때 Oracle Cloud Infrastructure는 보안 영역 레시피의 정책에 대한 작업을 검증하고 정책을 위반하는 작업을 거부합니다.

- NSG(Network Security Group)

NSG를 사용하여 특정 VNIC에 적용되는 수신 및 송신 규칙 집합을 정의할 수 있습니다. NSG를 사용하면 VCN의 서브넷 아키텍처와 애플리케이션의 보안 요구사항을 분리할 수 있으므로 보안 목록이 아닌 NSG를 사용하는 것이 좋습니다.

- 로드 밸런서 대역폭

로드 밸런서를 생성하는 동안 고정 대역폭을 제공하는 사전 정의된 구성을 선택하거나, 대역폭 범위를 설정하는 사용자정의(유연) 구성을 지정하고, 서비스가 트래픽 패턴에 따라 자동으로 대역폭을 확장하도록 할 수 있습니다. 어느 접근 방법이나 로드 밸런서를 생성한 후 언제든지 구성을 변경할 수 있습니다.

고려 사항

이 SCCA LZ 아키텍처를 배포할 때 다음 사항을 고려하십시오.

- 성능

지역 내에서는 VCN 수의 성능에 영향을 주지 않습니다. 서로 다른 리전에서 VCN을 피어링할 경우 대기 시간을 고려하십시오. VDMS 및 MO 워크로드 구획(스포크 VCN) 내에 배포할 구성요소 및 애플리케이션을 결정할 때는 VPN 또는 OCI FastConnect의 온프레미스 환경과 연결 수준에서 구현해야 하는 처리량을 신중하게 고려해야 합니다.

- 보안

적절한 보안 방식을 사용하여 토폴로지를 보호합니다. 제공된 Terraform 코드를 사용하여 배치하는 토폴로지는 다음 보안 특성을 통합합니다.

- VDSS VCN의 기본 보안 목록은 0.0.0.0/0에서 SSH 트래픽을 허용합니다. 인프라에 SSH 액세스(또는 필요한 다른 서비스 포트)가 있어야 하는 호스트 및 네트워크만 허용하도록 보안 목록을 조정합니다.

- 스포크 VCN(VDMS 및 MO 워크로드)은 인터넷에서 액세스할 수 없습니다.

- 관리

대부분의 경로가 DRG에 배치되므로 경로 관리가 간소화됩니다. DRG를 VDSS로 사용하면 최대 300개의 연결이 가능합니다.

- 운영 비용

클라우드 사용량을 면밀히 모니터링하여 운영 비용이 설계된 예산 범위 내에 있도록 해야 합니다. VDSS 및 VDMS 구획에 대해 기본 구획 레벨 태그 지정이 구성되었습니다. Virtual Private Vault(전용 HSM) 및 Network Firewall과 같은 특정 클라우드 리소스는 SCCA 요구사항입니다. 이러한 서비스는 운영 비용이 높고 비운영 환경에서 대체 서비스를 고려할 수 있습니다(예: 비운용 환경에서 공유 소프트웨어 저장소를 대신 사용할 수 있음).

배치

- Oracle Cloud Infrastructure Resource Manager의 샘플 스택을 사용하여 배포합니다.

- Oracle Cloud Infrastructure Resource Manager로 이동합니다.

- 아직 로그인하지 않은 경우 테넌시 및 사용자 인증서를 입력합니다.

- 스택을 배치할 영역을 선택합니다.

- 화면 프롬프트 및 지침에 따라 스택을 생성합니다. 스택 생성을 누르고 템플리트를 누른 다음 템플리트 선택을 누르고 아키텍처를 누르고 OCI SCCA 랜딩 존 템플리트를 누른 다음 템플리트 선택을 누릅니다.

- 스택을 생성한 후 Terraform 작업을 누르고 계획을 선택합니다.

- 작업이 완료될 때까지 기다린 후 계획을 검토합니다.

- 변경이 필요한 경우 스택 세부정보 페이지로 돌아가서 스택 편집을 누르고 필요한 변경사항을 적용한 다음 계획 작업을 다시 실행합니다.

- 더 이상 변경할 필요가 없으면 스택 세부정보 페이지로 돌아가서 Terraform 작업을 누르고 적용을 선택합니다.

- GitHub에서 Terraform 코드를 사용하여 배포:

- GitHub으로 이동합니다.

- 저장소를 로컬 컴퓨터로 복제하거나 다운로드합니다.

README문서의 지침을 따릅니다.

추가 탐색

정부 및 DoD 영역용 Oracle Cloud와 SCCA에 대해 자세히 알아보십시오.

- DISA Impact Level 5 권한 부여를 사용하는 OCI US Federal Cloud에 대한 자세한 내용은 Oracle Cloud Infrastructure US Federal Cloud with DISA Impact Level 5 Authorization를 참조하십시오.

- SCAA 관리자 가이드

- SCAA 역할 및 권한

- 국방부(DoD) SCCA(Secure Cloud Computing Architecture) 기능 요구사항

- 동적 경로 지정 게이트웨이를 사용하여 허브-스포크 네트워크 토폴로지 설정

- DRG(Dynamic Routing Gateway)

- Oracle Cloud Infrastructure용 VTAP 발표

- Web Application Firewall 개요

- 이 Oracle 클라우드 네이티브 SCCA 솔루션에 대한 추가 정보는 Oracle Cloud DoD 제품 관리 팀에 문의하십시오.