Oracle Database@Azure에서 Oracle Exadata Database Service에 대한 지역 간 재해 복구 구현

응용 프로그램을 설계할 때는 중단 발생 시 작업을 복원하기 위한 강력한 재해 복구 메커니즘을 수립하여 비즈니스 연속성을 보장하는 것이 중요합니다.

수년 동안 고객은 온프레미스 및 Oracle Cloud Infrastructure(OCI) 모두에서 미션 크리티컬 애플리케이션을 구동하기 위해 Oracle Maximum Availability Architecture(MAA)를 사용하여 Oracle Exadata Database Service를 신뢰했습니다. Oracle Database@Azure의 Oracle Exadata Database Service는 OCI 기반 Exadata와 기능 및 가격 패리티를 제공하며, 고가용성 및 재해 복구를 보장하기 위해 여러 Microsoft Azure 가용성 영역(AZ) 및 리전에 배포할 수 있습니다.

구조

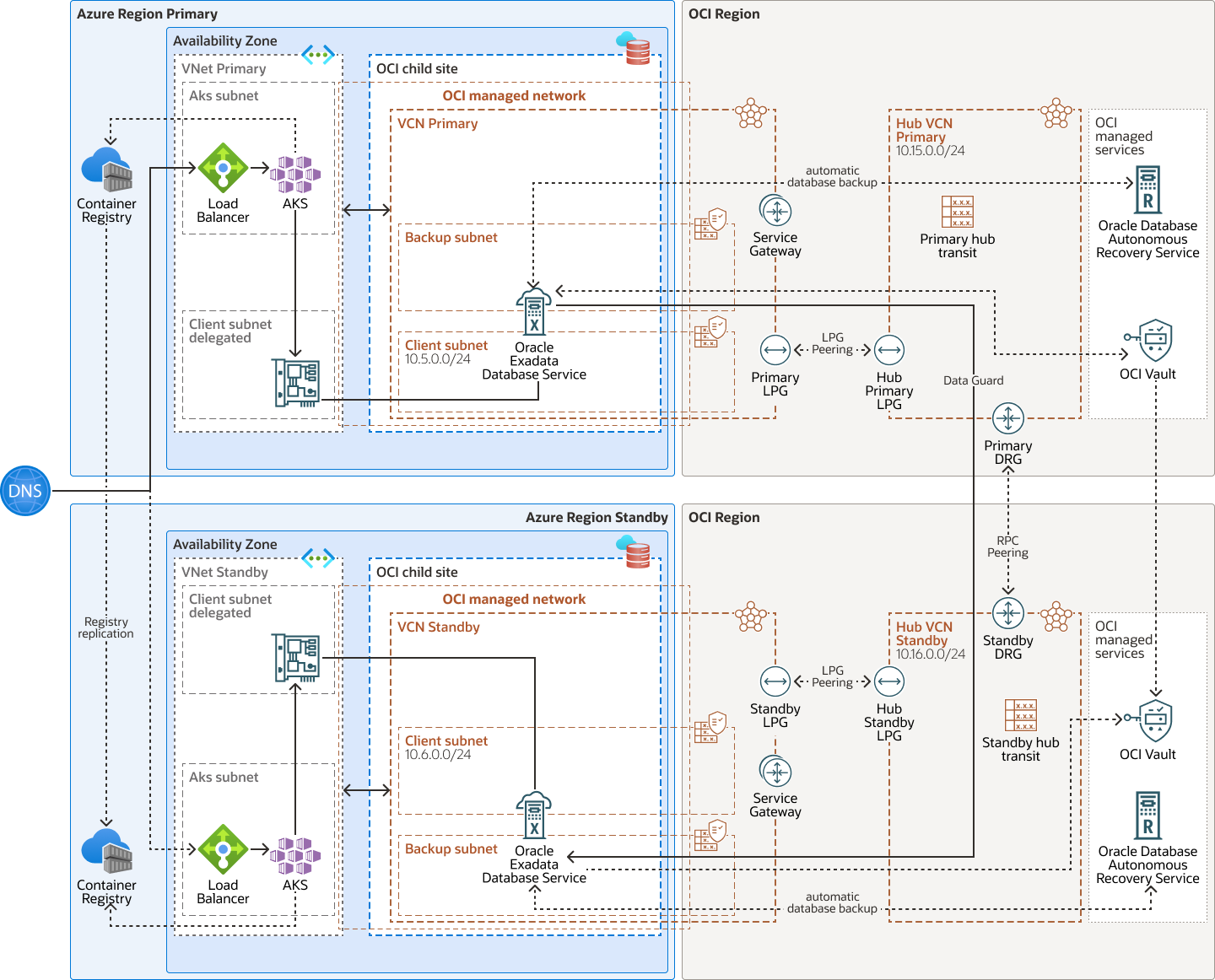

이 아키텍처는 지역 간 재해 복구 토폴로지에 있는 Oracle Exadata Database Service를 Oracle Database@Azure에서 사용하는 고가용성 컨테이너화된 Azure Kubernetes Service(AKS) 애플리케이션을 보여줍니다.

고가용성, 컨테이너화된 Azure Kubernetes Service(AKS) 애플리케이션은 두 개의 Azure 리전(기본 리전 및 대기 리전)에 배포됩니다. 컨테이너 이미지는 Azure 컨테이너 레지스트리에 저장되며 기본 및 대기 영역 간에 복제됩니다.The container images are stored in the Azure container registry and are replicated between primary and standby regions. 사용자는 공용 로드 밸런서를 통해 외부적으로 애플리케이션에 접근합니다.

데이터 보호를 위해 Oracle Database는 기본 영역의 Exadata VM(가상 머신) 클러스터에서 실행되고 있으며, Oracle Data Guard 또는 Oracle Active Data Guard는 대기 영역의 Exadata VM 클러스터에서 실행되는 대기 데이터베이스로 데이터를 복제합니다.

데이터베이스 투명 데이터 암호화(TDE) 키는 Oracle Cloud Infrastructure Vault에 저장되고 Azure와 OCI 리전 간에 복제됩니다. 기본 및 대기 영역 모두에 대해 자동 백업이 OCI에 있습니다. 고객은 Oracle Cloud Infrastructure Object Storage 또는 Oracle Database Autonomous Recovery Service를 선호하는 스토리지 솔루션으로 사용할 수 있습니다.

Oracle Database@Azure 네트워크의 Oracle Exadata Database Service는 Oracle이 관리하는 DRG(동적 라우팅 게이트웨이)를 사용하여 Exadata 클라이언트 서브넷에 연결됩니다. 또한 다른 지역의 VCN 간 피어 연결을 생성하려면 DRG가 필요합니다. OCI의 VCN당 하나의 DRG만 허용되므로 각 리전의 기본 및 대기 VCN을 연결하려면 자체 DRG를 사용하는 두 번째 VCN이 필요합니다. 이 예에서는 다음과 같습니다.

- 기본 Exadata VM 클러스터는 VCN 기본 VCN 클라이언트 서브넷(10.5.0.0/24)에 배치됩니다.

- 전송 네트워크에 대한 허브 VCN 기본 VCN은 10.15.0.0/29입니다.

- 대기 Exadata VM 클러스터는 VCN 대기 VCN 클라이언트 서브넷(10.6.0.0/24)에 배치됩니다.

- 전송 네트워크에 대한 허브 VCN 대기 VCN은 10.16.0.0/29입니다.

허브 VCN이 전송 라우팅을 사용으로 설정하기 위해 서브넷이 필요하지 않으므로 해당 VCN은 매우 작은 네트워크를 사용할 수 있습니다. OCI 하위 사이트의 VCN은 기본 및 대기 데이터베이스에 대해 Oracle Database@Azure의 Oracle Exadata Database Service VM 클러스터가 생성된 후 생성됩니다.

다음 다이어그램에는 아키텍처가 설명되어 있습니다.

Microsoft Azure는 다음과 같은 구성 요소를 제공합니다.

- Microsoft Azure 영역

Azure 리전은 가용성 영역이라고 하는 하나 이상의 물리적 Azure 데이터 센터가 상주하는 지리적 영역입니다.An Azure region is a geographical area in which one or more physical Azure data centers, called availability zones. 지역은 다른 지역과 독립적이며, 먼 거리가 그들을 분리 할 수 있습니다 (국가 또는 대륙에 걸쳐).

Azure 및 OCI 리전은 지역화된 지리적 영역입니다. Oracle Database@Azure의 경우, Azure 리전은 OCI 리전에 연결되고, Azure의 가용성 영역(AZ)은 OCI의 가용성 도메인(AD)에 연결됩니다. Azure 및 OCI 리전 쌍을 선택하여 거리 및 대기 시간을 최소화합니다.

- Microsoft Azure 가용성 영역

가용성 영역은 고가용성 및 내결함성을 제공하도록 설계된 지역 내의 물리적으로 분리된 데이터 센터입니다. 가용성 영역은 다른 가용성 영역에 대한 대기 시간이 짧은 연결에 충분히 가깝습니다.

- Microsoft Azure Virtual Netwok

Microsoft Azure Virtual Network(VNet)는 Azure의 전용 네트워크에 대한 기본 빌딩 블록입니다. VNet를 사용하면 Azure VM(가상 머신)과 같은 여러 유형의 Azure 리소스가 서로, 인터넷 및 온프레미스 네트워크와 안전하게 통신할 수 있습니다.

- Microsoft Azure 위임 서브넷

서브넷 위임을 사용하면 관리되는 서비스, 특히 서비스형 플랫폼(PaaS) 서비스를 가상 네트워크에 직접 삽입할 수 있습니다. 위임된 서브넷은 외부 PaaS 서비스인 경우에도 외부 서비스가 가상 네트워크 리소스로 작동하도록 가상 네트워크 내부의 외부 관리 서비스에 대한 홈이 될 수 있습니다.

- Microsoft Azure VNIC

Azure 데이터 센터의 서비스에는 물리적 네트워크 인터페이스 카드(NIC)가 사용됩니다. 가상 머신 인스턴스는 물리적 NIC와 연관된 VNIC(가상 NIC)를 사용하여 통신합니다. 각 인스턴스에는 실행 중 자동으로 생성 및 연결되는 기본 VNIC가 있으며 인스턴스 수명 동안 사용할 수 있습니다.

- Microsoft Azure 경로 테이블

가상 경로 테이블에는 서브넷에서 일반적으로 게이트웨이를 통해 VNet 외부의 대상으로 트래픽 경로를 지정하는 규칙이 포함되어 있습니다. 경로 테이블은 VNet의 서브넷과 연관됩니다.

- Azure 가상 네트워크 게이트웨이

Azure Virtual Network Gateway 서비스는 Azure 가상 네트워크와 온프레미스 네트워크 간에 안전한 교차 온프레미스 연결을 설정합니다.Azure Virtual Network Gateway service establish a secure, cross-premises connectivity between an Azure virtual network and an on-premises network. 이를 통해 데이터 센터와 Azure를 아우르는 하이브리드 네트워크를 만들 수 있습니다.

Oracle Cloud Infrastructure는 다음 구성요소를 제공합니다.

- 지역

Oracle Cloud Infrastructure 리전은 하나 이상의 데이터 센터, 호스팅 가용성 도메인을 포함하는 지역화된 지리적 영역입니다. 지역은 다른 지역과 독립적이며, 먼 거리가 그들을 분리 할 수 있습니다 (국가 또는 대륙에 걸쳐).

- 가용성 도메인

가용성 도메인은 한 지역 내의 독립형 독립 데이터 센터입니다. 각 가용성 도메인의 물리적 리소스는 결함 허용을 제공하는 다른 가용성 도메인의 리소스와 격리됩니다. 가용성 도메인은 전원, 냉각 또는 내부 가용성 도메인 네트워크와 같은 인프라를 공유하지 않습니다. 따라서 한 가용성 도메인의 장애가 해당 영역의 다른 가용성 도메인에 영향을 미치지 않아야 합니다.

- VCN(가상 클라우드 네트워크) 및 서브넷

VCN은 Oracle Cloud Infrastructure 지역에서 설정한 맞춤형 소프트웨어 정의 네트워크입니다. 기존의 데이터 센터 네트워크와 마찬가지로 VCN을 통해 네트워크 환경을 제어할 수 있습니다. VCN에는 VCN 생성 후 변경할 수 있는 겹치지 않는 CIDR 블록이 여러 개 있을 수 있습니다. VCN을 서브넷으로 분할할 수 있습니다. 서브넷은 지역 또는 가용성 도메인으로 범위가 지정될 수 있습니다. 각 서브넷은 VCN의 다른 서브넷과 겹치지 않는 연속적인 주소 범위로 구성됩니다. 서브넷 생성 후 크기를 변경할 수 있습니다. 서브넷은 공용 또는 전용일 수 있습니다.

- 경로 테이블

가상 라우팅 테이블에는 일반적으로 게이트웨이를 통해 서브넷에서 VCN 외부의 대상으로 트래픽을 라우팅하는 규칙이 포함되어 있습니다.

- 보안 목록

각 서브넷에 대해 서브넷에 들어오고 나가도록 허용되는 트래픽의 소스, 대상 및 유형을 지정하는 보안 규칙을 생성할 수 있습니다.

- DRG(동적 경로 지정 게이트웨이)

DRG는 VCN과 지역 외부 네트워크(예: 다른 Oracle Cloud Infrastructure 지역의 VCN, 온프레미스 네트워크 또는 다른 클라우드 공급자의 네트워크) 간에 동일한 지역의 VCN 간 전용(private) 네트워크 트래픽에 필요한 경로를 제공하는 가상 라우터입니다.

- 서비스 게이트웨이

서비스 게이트웨이는 VCN에서 Oracle Cloud Infrastructure Object Storage와 같은 다른 서비스로의 액세스를 제공합니다. VCN에서 Oracle 서비스로의 트래픽은 Oracle 네트워크 패브릭을 통해 이동하며 인터넷을 순회하지 않습니다.

- 로컬 피어링

로컬 피어링을 사용하면 한 VCN을 동일한 지역의 다른 VCN과 피어링할 수 있습니다. 피어링이란 VCN이 인터넷을 순회하거나 온프레미스 네트워크를 통해 라우팅하지 않고 전용(private) IP 주소를 사용하여 통신하는 것을 의미합니다.

- NSG(네트워크 보안 그룹)

NSG는 클라우드 리소스에 대한 가상 방화벽 역할을 합니다. Oracle Cloud Infrastructure의 제로 트러스트 보안 모델을 사용하면 VCN 내부의 네트워크 트래픽을 제어할 수 있습니다. NSG는 단일 VCN의 지정된 VNIC 세트에만 적용되는 일련의 수신 및 송신 보안 규칙으로 구성됩니다.

- 객체 스토리지

OCI Object Storage는 데이터베이스 백업, 분석 데이터, 이미지 및 비디오와 같은 리치 콘텐츠 등 모든 콘텐츠 유형의 대량의 구조적 및 비구조적 데이터에 대한 액세스를 제공합니다. 인터넷 또는 클라우드 플랫폼 내에서 직접 데이터를 안전하고 안전하게 저장할 수 있습니다. 성능 또는 서비스 안정성이 저하되지 않고 스토리지를 확장할 수 있습니다.

빠르고 즉각적이며 자주 액세스하는 데 필요한 "핫" 스토리지에 표준 스토리지를 사용합니다. 장기간 보존하고 거의 또는 거의 액세스하지 않는 "콜드" 스토리지에 아카이브 스토리지를 사용합니다.

- Data Guard

Oracle Data Guard and Oracle Active Data Guard provide a comprehensive set of services that create, maintain, manage, and monitor one or more standby databases and that enable production Oracle databases to remain available without interruption. Oracle Data Guard는 인메모리 복제를 사용하여 이러한 대기 데이터베이스를 운영 데이터베이스의 복사본으로 유지 관리합니다. 계획되거나 계획되지 않은 운용중단으로 인해 운용 중인 데이터베이스를 사용할 수 없게 되면 Oracle Data Guard에서 대기 데이터베이스를 운용 롤로 전환하여 운용중단과 연관된 작동 중지 시간을 최소화할 수 있습니다. Oracle Active Data Guard는 읽기 대부분 작업 로드를 대기 데이터베이스로 오프로드하는 추가 기능을 제공하며 고급 데이터 보호 기능도 제공합니다.

- Oracle Database Autonomous Recovery Service

Oracle Database Autonomous Recovery Service는 Oracle 데이터베이스를 보호하는 Oracle Cloud 서비스입니다. OCI 데이터베이스의 백업 자동화 및 향상된 데이터 보호 기능을 통해 모든 백업 처리 및 스토리지 요구 사항을 Oracle Database Autonomous Recovery Service로 오프로드할 수 있으므로 백업 인프라 비용과 수동 관리 오버헤드가 줄어듭니다.

- Exadata 데이터베이스 서비스

Oracle Exadata는 모든 규모와 중요도의 Oracle Database 워크로드를 고성능, 가용성 및 보안으로 실행하는 엔터프라이즈 데이터베이스 플랫폼입니다. Exadata의 수평 확장 설계는 트랜잭션 처리, 분석, 머신 러닝 및 혼합 워크로드를 보다 빠르고 효율적으로 실행할 수 있는 고유한 최적화를 사용합니다. 다양한 Oracle Database 워크로드를 엔터프라이즈 데이터 센터, Oracle Cloud Infrastructure(OCI) 및 멀티클라우드 환경에서 Exadata 플랫폼에 통합하면 조직이 운영 효율성을 높이고 IT 관리를 줄이며 비용을 절감할 수 있습니다.

클라우드에서 Exadata의 성능을 활용할 수 있습니다. Oracle Exadata Database Service는 퍼블릭 클라우드에서 특별히 구축되고 최적화된 Oracle Exadata 인프라에 대해 입증된 Oracle Database 기능을 제공합니다. 모든 Oracle Database 워크로드에 대한 클라우드 자동화, 탄력적인 리소스 확장, 보안 및 빠른 성능이 내장되어 있어 관리를 간소화하고 비용을 절감할 수 있습니다.

- Oracle Database@Azure

Oracle Database@Azure는 Microsoft Azure 데이터 센터에 배포된 Oracle Cloud Infrastructure(OCI)에서 실행되는 Oracle Database 서비스(Oracle Exadata Database Service on Dedicated Infrastructure 및 Oracle Autonomous Database Serverless)입니다. 이 서비스는 OCI와 기능 및 가격 패리티를 제공합니다. Azure Marketplace에서 서비스를 구매하세요.

Oracle Database@Azure는 Oracle Exadata Database Service, Oracle Real Application Clusters(Oracle RAC), Oracle Data Guard 기술을 Azure 플랫폼에 통합합니다. 사용자는 Azure 콘솔 및 Azure 자동화 도구를 사용하여 서비스를 관리합니다. 이 서비스는 Azure Virtual Network(VNet)에 배포되고 Azure ID 및 액세스 관리 시스템과 통합됩니다. OCI와 Oracle Database의 일반 메트릭 및 감사 로그는 Azure에서 기본적으로 사용할 수 있습니다. 이 서비스를 사용하려면 사용자에게 Azure 구독 및 OCI 테넌시가 있어야 합니다.

Autonomous Database는 Oracle Exadata 인프라를 기반으로 구축되었으며, 자가 관리, 자가 보안 및 자가 복구를 통해 수동 데이터베이스 관리 및 인적 오류를 방지합니다. Autonomous Database는 선택한 대규모 언어 모델(LLM) 및 배포 위치를 사용하여 내장된 AI 기능을 사용하여 모든 데이터로 확장 가능한 AI 기반 앱을 개발할 수 있도록 지원합니다.

Oracle Exadata Database Service와 Oracle Autonomous Database Serverless는 네이티브 Azure 포털을 통해 손쉽게 프로비저닝되므로 보다 광범위한 Azure 생태계에 액세스할 수 있습니다.

권장사항

- 기본 및 대기 영역 모두에 필요한 Exadata 인프라를 배치합니다. 각 Exadata 인스턴스에 대해 Microsoft Azure 가상 네트워크(VNet)의 위임된 서브넷에 Exadata VM 클러스터를 배치합니다. 그런 다음 Oracle Real Application Clusters(RAC) 데이터베이스를 클러스터에서 인스턴스화할 수 있습니다. 동일한 VNet에서 Azure Kubernetes Service(AKS)를 별도의 서브넷에 배포합니다. Oracle Data Guard를 구성하여 한 Oracle Database에서 다른 영역으로 데이터를 복제합니다.

- Exadata VM 클러스터가 Oracle Database@Azure 하위 사이트에 생성되면 각각 자체 Oracle Cloud Infrastructure 가상 클라우드 네트워크(VCN) 내에 생성됩니다. Oracle Data Guard에서는 데이터베이스가 리두 데이터를 전달하기 위해 서로 통신해야 합니다. 이 통신을 사용으로 설정하려면 VCN을 피어링해야 합니다.

고려사항

Oracle Database@Azure에서 Oracle Exadata Database Service에 대해 리전 간 재해 복구를 수행하는 경우 다음을 고려하십시오.

- 재해 시나리오를 준비하려면 다양한 비즈니스 요구 사항 및 가용성 아키텍처를 고려하고 실행 가능한 HA(고가용성), DR(재해 복구) 계획에 이러한 고려 사항을 포함하는 포괄적인 접근 방식이 필요합니다. 여기에 설명된 시나리오는 Oracle Cloud Infrastructure(OCI) 및 Microsoft Azure 환경에서 재해 복구 구성에 단순하지만 효과적인 페일오버를 사용하여 애플리케이션 배포에 가장 적합한 접근 방식을 선택하는 데 도움이 되는 지침을 제공합니다.

- OCI 관리형 네트워크를 사용하여 Oracle Database@Azure의 Exadata VM 클러스터에 프로비저닝된 데이터베이스의 경우 여러 리전에서 Oracle Data Guard를 사용합니다.

- Oracle Cloud Infrastructure는 성능 향상, 대기 시간 및 처리량으로 측정, 비용 절감을 위해 선호되는 네트워크로, 처음 10TB/월은 무료입니다.

배치

위 아키텍처 다이어그램에 표시된 영역 간 네트워크 통신을 구성하려면 다음과 같은 상위 레벨 단계를 완료합니다.

기본 영역

- Oracle Cloud Infrastructure(OCI) 기본 영역에 VCN(가상 클라우드 네트워크), HUB VCN 기본을 생성합니다.

- VCN 기본 및 HUB VCN 기본에 각각 2개의 로컬 피어링 게이트웨이(LPG), Primary-LPG 및 HUB-Primary-LPG를 배포합니다.

- HUB VCN 기본 및 VCN 기본에 대해 LPG 간에 피어 LPG 연결을 설정합니다.

- 허브 VCN 기본 VCN에 기본 DRG인 동적 경로 지정 게이트웨이를 생성합니다.

- HUB VCN 기본 VCN에서 경로 테이블 primary_hub_transit_drg을 생성하고 VCN 기본 클라이언트 서브넷의 대상, LPG의 대상 유형 및 HUB-Primary-LPG 대상을 지정합니다. 예:

10.5.0.0/24 target type: LPG, Target: Hub-Primary-LPG - HUB VCN 기본 VCN에서 두번째 경로 테이블 primary_hub_transit_lpg을 생성하고 VCN 대기 클라이언트 서브넷의 대상, 대상 유형 DRG 및 대상 Primary-DRG를 지정합니다. 예:

10.6.0.0/24 target type: DRG, Target: Primary-DRG - 허브 VCN 기본 VCN에서 허브 VCN 기본을 DRG에 연결합니다. DRG VCN 연결을 편집하고 고급 옵션에서 탭 VCN 경로 테이블을 편집하여 primary_hub_transit_drg 경로 테이블과 연관시킵니다. 이 구성은 전송 경로 지정을 허용합니다.

- 허브 VCN 기본 VCN에서 primary_hub_transit_lpg 경로 테이블을 Hub-Primary-LPG 게이트웨이와 연관시킵니다.

- 허브 VCN 기본 경로 테이블에서 LPG를 사용할 VCN 기본 클라이언트 서브넷 IP 주소 범위에 대한 경로 규칙을 추가합니다. DRG를 사용할 VCN 대기 클라이언트 서브넷 IP 주소 범위에 대한 다른 경로 규칙을 추가합니다. 예:

10.5.0.0/24 LPG Hub-Primary-LPG 10.6.0.0/24 DRG Primary-DRG - 기본 DRG에서 DRG 경로 테이블, RPC, VC 및 IPSec 연결에 대한 자동 생성된 DRG 경로 테이블을 선택합니다. VCN 기본 서브넷 클라이언트 IP 주소 범위에 다음 홉 연결 유형이 VCN이고 다음 홉 연결 이름이 기본 허브 연결인 허브 VCN 기본 VCN을 사용하는 정적 경로를 추가합니다. 예:

10.5.0.0/24 VCN Primary Hub attachment - 기본 DRG 원격 피어링 연결 메뉴를 사용하여 원격 피어링 연결 RPC를 만듭니다.

- VCN 기본 클라이언트 서브넷에서 네트워크 보안 그룹(NSG)을 업데이트하여 TCP 포트 1521에 대한 수신을 허용하는 보안 규칙을 만듭니다. 선택적으로 데이터베이스 서버에 대한 직접 SSH 액세스를 위해 SSH 포트 22를 추가할 수 있습니다.

주:

보다 정확한 구성을 위해 Autogenerated DRG Route Table for RPC, VC, and IPSec attachments 경로 테이블의 임포트 경로 분포를 사용 안함으로 설정합니다. VCN 연결용 자동 생성된 DRG 경로 테이블의 경우 필요한 RPC 연결만 포함하여 새 임포트 경로 분포를 생성하고 지정합니다.

대기 영역

- OCI 대기 영역에 VCN, HUB VCN 대기를 생성합니다.

- VCN 대기 및 HUB VCN 대기 VCN에 각각 Standby-LPG 및 HUB-Standby-LPG의 두 LPG를 배포합니다.

- VCN 대기 및 HUB VCN 대기에 대해 LPG 간에 피어 LPG 연결을 설정합니다.

- 허브 VCN 대기 VCN에 DRG, 대기 DRG를 생성합니다.

- HUB VCN 대기 VCN에서 경로 테이블 standby_hub_transit_drg을 생성하고 VCN 대기 클라이언트 서브넷의 대상, 대상 유형 LPG 및 대상 HUB-Standby-LPG를 지정합니다. 예:

10.6.0.0/24 target type: LPG, Target: Hub-Standby-LPG - HUB VCN 대기 VCN에서 두번째 경로 테이블 standby_hub_transit_lpg을 생성하고 VCN 기본 클라이언트 서브넷의 대상, 대상 유형 DRG 및 대상 대기 DRG를 지정합니다. 예:

10.5.0.0/24 target type: DRG, Target: Standby-DRG - HUB VCN 대기 VCN에서 허브 VCN 대기 VCN을 DRG에 연결합니다. DRG VCN 연결을 편집하고 고급 옵션에서 VCN 경로 테이블을 편집하여 standby_hub_transit_drg 경로 테이블과 연관시킵니다. 이 구성은 전송 경로 지정을 허용합니다.

- HUB VCN 대기 VCN의 허브 VCN 대기 기본 경로 테이블에서 VCN 대기 클라이언트 서브넷 IP 주소 범위에 대한 경로 규칙을 추가하여 LPG를 사용하고 VCN 기본 클라이언트 서브넷 IP 주소 범위에 대해 DRG를 사용합니다. 예:

10.6.0.0/24 LPG Hub-Standby-LPG 10.5.0.0/24 DRG Standby-DRG - 경로 테이블 standby_hub_transit_lpg을 Hub-Standby-LPG 게이트웨이와 연결합니다.

- 대기 DRG에서 DRG 경로 테이블 RPC, VC 및 IPSec 연결에 대한 자동 생성된 Drg Route Table을 선택합니다. VCN 대기 서브넷 클라이언트 IP 주소 범위에 다음 홉 연결 유형이 VCN이고 다음 홉 연결 이름이 대기 허브 연결인 허브 VCN 대기 VCN을 사용하는 정적 경로를 추가합니다. 예:

10.6.0.0/24 VCN Standby Hub attachment - Standby-DRG 원격 피어링 연결 메뉴를 사용하여 원격 피어링 연결 RPC를 만듭니다.

- 원격 피어링 접속을 선택하고 접속 설정을 선택한 다음 기본 DRG OCID를 제공합니다. 피어링 상태가 피어링됩니다. 두 영역이 모두 연결되어 있습니다.

- VCN 대기 클라이언트 서브넷에서 NSG를 업데이트하여 TCP 포트 1521에 대한 수신을 허용하도록 보안 규칙을 생성합니다. 선택적으로 데이터베이스 서버에 대한 직접 SSH 액세스를 위해 SSH 포트 22를 추가할 수 있습니다.

Data Guard 연관

- Oracle Database에 대해 Oracle Data Guard 또는 Oracle Active Data Guard를 사용으로 설정하려면 Oracle Database 세부정보 페이지에서 Data Guard 연관을 누른 다음 Data Guard 사용을 누릅니다.

- Enable Data Guard 페이지:

- standby 영역을 선택합니다.

- Azure AZ에 매핑된 대기 가용성 도메인을 선택합니다.

- 대기 Exadata 인프라를 선택합니다.

- 원하는 대기 VM 클러스터를 선택합니다.

- Oracle Data Guard 또는 Oracle Active Data Guard를 선택합니다. MAA는 데이터 손상 자동 블록 복구 및 보고 오프로드 기능을 위해 Oracle Active Data Guard를 권장합니다.

- 영역 간 Oracle Data Guard 연관의 경우 최대 성능 보호 모드만 지원됩니다.

- 기존 데이터베이스 홈을 선택하거나 새로 생성하십시오. 대기 데이터베이스 홈에 대해 기본 데이터베이스의 동일한 데이터베이스 소프트웨어 이미지를 사용하는 것이 좋습니다. 그러면 둘 다 동일한 패치를 사용할 수 있습니다.

- SYS 사용자에 대한 비밀번호를 입력하고 Oracle Data Guard를 사용으로 설정합니다.

Oracle Data Guard가 사용으로 설정된 후 대기 데이터베이스가 Data Guard 연관 섹션에 나열됩니다.

- (선택 사항) 별도의 위치 또는 응용 프로그램 네트워크에서 Data Guard Observer를 별도의 VM에 설치하여 Failure가 발생할 경우 복구 시간을 줄이도록 자동 Failover(Fast-Start Failover)를 활성화합니다.