Tuxedo ART를 사용하여 메인프레임 COBOL 작업 로드를 Oracle Cloud의 Kubernetes 클러스터로 다시 호스트합니다.

Oracle Cloud의 Kubernetes 클러스터에 다시 호스팅하여 메인프레임 워크로드를 현대화하고 보다 민첩하고 개방적이며 비용 효율적입니다. 머신 러닝 및 인메모리 데이터베이스와 같은 최첨단 기술을 활용하여 고객 및 운영에 대한 심층적인 통찰력을 얻을 수 있습니다.

구조

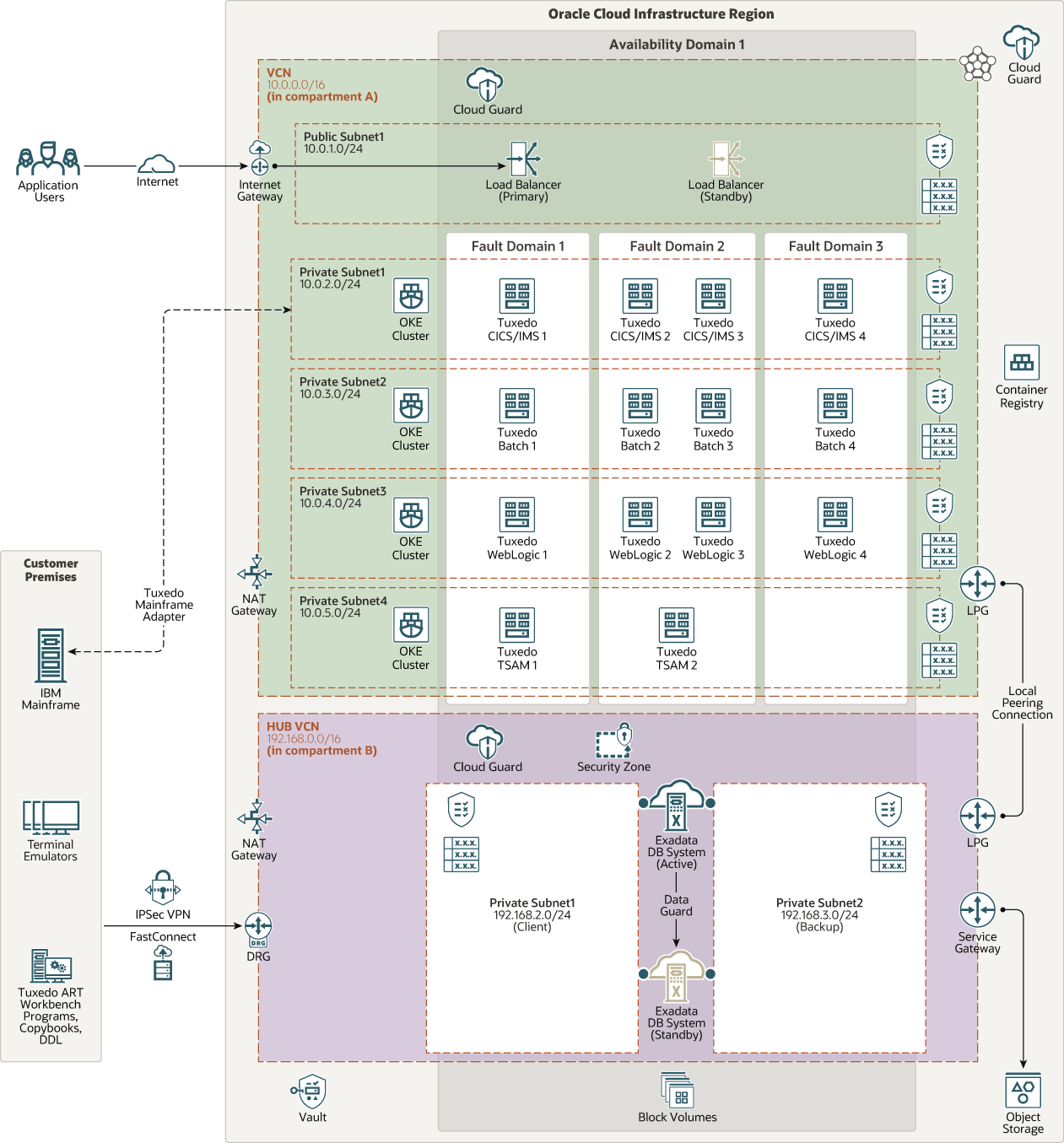

이 아키텍처는 OKE(Oracle Cloud Infrastructure Container Engine for Kubernetes) 에서 관리하는 컨테이너로 마이그레이션된 메인프레임 응용 프로그램을 보여줍니다. 데이터 계층은 분기-랙 Exadata DB 시스템의 활성-대기 쌍으로 구성됩니다.

ART(Tuxedo Application ReHosting) Workbench를 사용하면 코드와 데이터 이전을 자동화하여 메인프레임 다시 호스트를 단순화하고 가속화할 수 있습니다. 대규모 마이그레이션에 사용되는 고급 언어 처리 기술을 기반으로 구축된 워크벤치는 COBOL 코드, DB2 SQL 및 JCL(변환 작업 제어 언어) 을 조정하는 데 필요한 툴을 통합합니다. 또한 데이터 정의에 대한 전체 분석을 수행하고 데이터 스키마 및 논리적 액세스 모듈을 생성하기 위한 액세스를 수행하는 데이터 이전 툴도 포함되어 있습니다. 이러한 도구는 메인프레임에서 VSAM 데이터 세트, 플랫 파일 및 DB2 테이블을 자동으로 마이그레이션하기 위한 데이터 언로드, 다시 로드 및 검증 도구를 만듭니다.

로드 밸런서는 공용 인터넷에서 응용 프로그램에 대한 액세스를 제공합니다. 온-프레미스 배치와의 전용 접속의 경우 Oracle Cloud Infrastructure FastConnect 또는 IPSec VPN을 사용할 수 있습니다.

다음 다이어그램은 이 참조 아키텍처를 보여 줍니다.

아키텍처에는 다음과 같은 구성 요소가 있습니다:

- 지역

Oracle Cloud Infrastructure 지역은 가용성 도메인이라는 하나 이상의 데이터 센터를 포함하는 지역화된 지역입니다. 지역은 다른 지역과 독립적이며 방대한 거리는 국가 또는 대륙에서 분리할 수 있습니다.

이 아키텍처의 모든 리소스는 단일 영역에 배치됩니다.

- 가용성 도메인

가용성 도메인은 영역 내의 독립적인 독립형 데이터 센터입니다. 각 가용성 도메인의 물리적 리소스는 결함 허용 한도를 제공하는 다른 가용성 도메인의 리소스와 격리됩니다. 가용성 도메인은 전원, 냉각 또는 내부 가용성 도메인 네트워크와 같은 인프라를 공유하지 않습니다. 따라서 한 가용성 도메인의 실패는 영역의 다른 가용성 도메인에 영향을 주지 않을 수 있습니다.

이 구조의 모든 리소스는 단일 가용성 도메인에 배치됩니다.

- 결함 도메인

결함 도메인은 가용성 도메인 내의 하드웨어와 기반구조를 그룹화한 것입니다. 각 가용성 도메인에는 독립적인 전원 및 하드웨어가 있는 3개의 장애 도메인이 있습니다. 여러 결함 도메인에 리소스를 배포할 경우 응용 프로그램에서 결함 도메인 내의 물리적 서버 오류, 시스템 유지 관리 및 전원 오류를 허용할 수 있습니다.

고가용성을 보장하기 위해 이 구조의 중간 계층 리소스는 가용성 도메인의 모든 결함 도메인에 분산됩니다.

- VCN(가상 클라우드 네트워크) 및 서브넷

VCN는 Oracle Cloud Infrastructure 지역에서 설정하는 사용자정의 가능한 소프트웨어 정의 네트워크입니다. VCN은 기존의 데이터 센터 네트워크와 마찬가지로 네트워크 환경을 완벽하게 제어할 수 있습니다. VCN 에는 VCN를 생성한 후 변경할 수 있는 겹치지 않는 CIDR 블록이 여러 개 있을 수 있습니다. 영역 또는 가용성 도메인으로 범위를 지정할 수 있는 서브넷으로 VCN를 세그먼트화할 수 있습니다. 각 서브넷은 VCN의 다른 서브넷과 겹치지 않는 연속적인 주소 범위로 구성됩니다. 서브넷을 생성한 후 서브넷 크기를 변경할 수 있습니다. 서브넷은 공용 또는 전용일 수 있습니다.

아키텍처에는 다음과 같은 두 가지 VCN이 있습니다:- VCN 중 하나에는 로드 밸런서에 대한 공용 서브넷과 중간 계층에 대한 전용 서브넷 두 개가 있습니다.

- 다른 VCN 에는 데이터 계층에 대한 단일 전용 서브넷이 있습니다.

이 VCN는 온프레미스 데이터 센터에서 다른 VCN로 개인 연결의 전송 경로 지정을 위한 허브 네트워크로도 사용됩니다.

- FastConnect

Oracle Cloud Infrastructure FastConnect는 데이터 센터와 Oracle Cloud Infrastructure 간에 전용 개인 연결을 생성하는 쉬운 방법을 제공합니다. FastConnect는 인터넷 기반 연결과 비교할 때 더 높은 대역폭의 옵션과 더 안정적인 네트워킹 환경을 제공합니다.

- IPSec VPN

VPN Connect는 온프레미스 네트워크와 Oracle Cloud Infrastructure의 VCN 간에 사이트 간 IPSec VPN 접속을 제공합니다. IPSec 프로토콜 제품군은 패킷이 소스에서 대상으로 전송되기 전에 IP 트래픽을 암호화하고 패킷이 도착할 때 트래픽을 해독합니다.

- 로드 밸런서

Oracle Cloud Infrastructure Load Balancing 서비스는 단일 시작점에서 백엔드의 여러 서버로 자동화된 트래픽 분배를 제공합니다.

이 구조에는 공용 로드 밸런서가 포함됩니다.

- 보안 목록

각 서브넷에 대해 서브넷에서 허용되어야 하는 트래픽의 소스, 대상 및 유형을 지정하는 보안 규칙을 생성할 수 있습니다.

- 경로 테이블

가상 경로 테이블에는 일반적으로 게이트웨이를 통해 서브넷의 트래픽을 VCN 외부의 대상으로 경로 지정하는 규칙이 포함되어 있습니다.

- LPG(로컬 피어링 게이트웨이)

LPG를 사용하면 한 VCN를 동일한 지역의 다른 VCN와 피어링할 수 있습니다. 피어링은 VCN이 인터넷을 통과하거나 온프레미스 네트워크를 통해 라우팅하는 트래픽 없이 전용 IP 주소를 사용하여 통신함을 의미합니다.

이 아키텍처의 두 VCN은 LPG를 사용하여 전용으로 상호 연결됩니다.

- 인터넷 게이트웨이

인터넷 게이트웨이는 VCN의 공용 서브넷과 공용 인터넷 간의 트래픽을 허용합니다.

이 구조에서 로드 밸런서에 사용되는 VCN 에는 인터넷 게이트웨이가 있습니다.

- NAT 게이트웨이

NAT 게이트웨이를 사용하면 수신 인터넷 접속에 리소스를 노출하지 않고도 VCN의 전용 리소스가 인터넷의 호스트에 액세스할 수 있습니다.

이 아키텍처의 VCN에는 NAT 게이트웨이가 있습니다.

- 동적 경로 지정 게이트웨이(DRG)

DRG는 VCN와 지역 외부의 네트워크(예: 다른 Oracle Cloud Infrastructure 지역의 VCN, 온프레미스 네트워크 또는 다른 클라우드 제공자의 네트워크) 간 전용 네트워크 트래픽에 대한 경로를 제공하는 가상 라우터입니다.

이 아키텍처의 데이터 계층에 사용되는 VCN 에는 FastConnect 또는 VPN Connect를 사용하여 온-프레미스 데이터 센터에 대한 전용 접속을 사용으로 설정할 수 있는 DRG가 있습니다.

- Tuxedo 메인프레임 어댑터(TMA)

클라우드와 온프레미스 메인프레임 간의 연결에 TMA를 사용할 수 있습니다. 이 접속은 전용이며 Oracle Cloud Infrastructure의 전송 경로 지정 기능을 사용합니다. FastConnect 또는 IPSec VPN 트래픽은 Tuxedo 중간 계층에 사용되는 스포크 VCN의 허브 역할을 하는 데이터 계층 VCN의 DRG를 통해 경로 지정됩니다.

- 서비스 게이트웨이

서비스 게이트웨이는 VCN에서 다른 서비스(예: Oracle Cloud Infrastructure Object Storage) 로의 액세스를 제공합니다. VCN에서 Oracle 서비스로의 트래픽은 Oracle 네트워크 패브릭을 통해 전달되며 인터넷을 순회하지 않습니다.

이 구조의 데이터 계층에 사용되는 VCN에 서비스 게이트웨이가 있습니다.

- 블록 볼륨

블록 저장 영역 볼륨을 사용하면 저장 영역 볼륨을 생성, 연결, 접속 및 이동하고 저장 영역, 성능 및 응용 프로그램 요구 사항에 맞게 볼륨 성능을 변경할 수 있습니다. 볼륨을 인스턴스에 연결하고 연결한 후 일반 하드 드라이브처럼 볼륨을 사용할 수 있습니다. 데이터 손실 없이 볼륨을 연결 해제하고 다른 인스턴스에 연결할 수도 있습니다.

- 객체 스토리지

오브젝트 스토리지를 사용하면 데이터베이스 백업, 분석 데이터 및 다양한 콘텐츠(예: 이미지 및 비디오) 를 비롯한 모든 콘텐츠 유형의 대량의 구조화된 데이터와 구조화되지 않은 데이터에 빠르게 액세스할 수 있습니다. 신속하고 즉시 자주 액세스해야 하는 "핫" 스토리지에 표준 스토리지를 사용합니다. 오랫동안 보존하고 거의 또는 거의 액세스하지 않는 "콜드" 스토리지에 아카이브 스토리지를 사용합니다.

- Vault

Oracle Cloud Infrastructure Vault를 사용하면 데이터를 보호하는 암호화 키와 클라우드의 리소스에 대한 액세스를 보호하는 데 사용하는 보안 인증서를 중앙에서 관리할 수 있습니다.

- Cloud Guard

Oracle Cloud Guard를 사용하여 클라우드에서 리소스의 보안을 모니터하고 유지 관리할 수 있습니다. Cloud Guard는 리소스에 구성과 관련된 보안 취약점이 있는지 검사하고 운영자 및 사용자에게 위험한 작업이 있는지 모니터합니다. 보안 문제 또는 위험이 식별되면 Cloud Guard는 해결 조치를 권장하고 정의할 수 있는 보안 레시피를 기반으로 해당 작업을 수행하는 데 도움이 됩니다.

- 보안 영역

보안 영역은 데이터 암호화 및 전체 구획의 네트워크에 대한 공용 액세스 방지와 같은 정책을 강제 적용하여 Oracle의 보안 모범 사례를 처음부터 보장합니다. 보안 영역은 동일한 이름의 구획과 연관되며 구획 및 해당 하위 구획에 적용되는 보안 영역 정책 또는 "레시피" 를 포함합니다. 표준 구획은 보안 영역 구획에 추가하거나 이동할 수 없습니다.

이 구조에서 데이터베이스를 포함하는 구획은 보안 영역입니다.

- OKE 클러스터

Oracle Cloud Infrastructure Container Engine for Kubernetes는 컨테이너화된 애플리케이션을 클라우드에 배치하는 데 사용할 수 있는 완전하게 관리되고 확장 가능하며 가용성이 뛰어난 서비스입니다. 애플리케이션에 필요한 컴퓨트 리소스를 지정하면 Container Engine for Kubernetes가 기존 테넌시의 Oracle Cloud Infrastructure에 프로비전합니다. Container Engine for Kubernetes는 Kubernetes를 사용하여 호스트 클러스터 전체에서 컨테이너화된 애플리케이션의 배치, 확장 및 관리를 자동화합니다.

리소스 요구 사항(CPU, 메모리, 네트워크 대역폭 및 스토리지) 을 충족하는 구성으로 OKE 노드를 실행할 수 있습니다. 아키텍처에는 다음 구성 요소를 호스트하는 OKE 노드가 여러 개 있습니다. 고가용성을 위해 OKE 노드는 가용성 도메인의 모든 장애 도메인과 두 개의 전용 서브넷에 분산됩니다.-

Tuxedo CICS/IMS 및 Tuxedo 일괄 처리 서버마다 네 개의 OKE 노드가 있습니다.

Oracle Tuxedo Application Runtime for CICS and Batch는 비즈니스 논리를 변경하지 않고 Oracle Tuxedo에 다시 호스트된 IBM 메인프레임 애플리케이션을 실행합니다. 런타임은 온라인 및 일괄 처리 메인프레임 응용 프로그램이 변경되지 않고 실행되어 수십 년간 비즈니스 논리와 데이터에 대한 투자를 보존하고 다음 기능을 제공하는 데 도움이 됩니다:- CICS 프로그래밍 모델 및 서비스

- COBOL 컨테이너

- 3270 BMS 지원

- 표준 JCL 함수 및 공통 유틸리티

- 마이그레이션된 VSAM, DB2에 대한 액세스

- 플랫 파일 데이터

- 메인프레임 DB2에 대한 원격 액세스

Oracle Tuxedo Application Runtime for IMS는 비즈니스 논리를 변경하지 않고 Oracle Tuxedo에 다시 호스트된 IBM 메인프레임 애플리케이션을 실행합니다. IMS MPP 및 BMP 환경과 3270 MFS 화면 지원을 제공합니다. IMSplex와 유사한 여러 시스템에서 IMS 구성 요소를 지원합니다.

-

Oracle Tuxedo System 및 TSAM(응용 프로그램 모니터) 에 대한 OKE 노드 두 개

애플리케이션 스택을 효과적으로 관리하려면 엔터프라이즈 미션 크리티컬 애플리케이션의 TCO(총 소유 비용) 를 절감해야 합니다. Oracle Tuxedo System and Application Monitor Plus(TSAM Plus) 는 Tuxedo 응용 프로그램의 성능과 가용성을 향상시키는 데 사용할 수 있는 응용 프로그램 성능 관리, 서비스 레벨 관리 및 작업 자동화 기능을 제공합니다. 단일 콘솔을 사용하여 Tuxedo 제품군의 모든 제품을 관리하고 모니터합니다.

-

Oracle WebLogic Tuxedo 커넥터에 대한 네 개의 OKE 노드입니다.

WebLogic Tuxedo 커넥터는 WebLogic Server 응용 프로그램과 Tuxedo 서비스 간의 상호 운용성을 제공합니다. 커넥터를 통해 WebLogic Server 클라이언트는 Tuxedo 서비스를 호출하고 Tuxedo 클라이언트는 서비스 요청에 대한 응답으로 EJB(WebLogic Server Enterprise Java Bean) 를 호출할 수 있습니다.

-

- Exadata DB 시스템

Exadata Cloud Service를 사용하면 클라우드에서 Exadata의 기능을 활용할 수 있습니다. 필요에 따라 시스템에 데이터베이스 컴퓨트 서버 및 스토리지 서버를 추가할 수 있는 유연한 X8M 시스템을 프로비전할 수 있습니다. X8M 시스템은 고대역폭 및 짧은 대기 시간, PMEM(영구 메모리) 모듈 및 지능형 Exadata 소프트웨어를 위한 RoCE(RDMA over Converged Ethernet) 네트워킹을 제공합니다. 쿼터 랙 X8 시스템과 동등한 구성을 사용하여 X8M 시스템을 프로비전한 다음 프로비전 후 언제든지 데이터베이스 및 저장 영역 서버를 추가할 수 있습니다.

이 아키텍처에는 Exadata DB 시스템의 활성-대기 쌍이 있습니다. 클라이언트 및 백업 트래픽에 대해 두 개의 전용 서브넷에 연결됩니다. Oracle Data Guard는 데이터 동기화 및 복구에 사용됩니다.

권장 사항

다음 권장 사항을 시작점으로 사용하여 Oracle Cloud에서 구조를 계획합니다. 요구 사항은 여기에 설명된 아키텍처와 다를 수 있습니다.

- Cloud Guard

Oracle 제공 기본 레시피를 복제하여 사용자정의 감지기 및 응답기 레시피를 만듭니다. 레시피에서 감지할 보안 문제의 유형 및 감지된 각 문제 유형에 대한 응답을 지정할 수 있습니다. 예를 들어, 감지 및 수정해야 하는 보안 위험으로 Oracle Cloud Infrastructure Object Storage에 공개적으로 표시되는 버킷을 고려할 수 있습니다.

Oracle은 가장 광범위한 범위를 다루는 테넌시 레벨에서 Cloud Guard를 사용으로 설정할 것을 권장합니다. 이 접근 방법을 사용하면 개별 구획에 대해 별도의 보안 구성을 유지 관리하는 관리 부담을 줄일 수 있습니다.

관리되는 목록 기능을 사용하여 보안 모니터링 및 응답 규칙의 범위를 더 쉽게 설정할 수도 있습니다.

자세한 내용은 Cloud Guard 설명서를 참조하십시오.

- 보안 영역

security-zone 구획은 수정할 수 없는 엄격한 사전 구성 보안 정책을 적용합니다. 예를 들어, Oracle Cloud Infrastructure Vault 서비스에서 관리하는 고객 관리 키를 사용하여 보안 영역의 데이터를 암호화해야 합니다.

Oracle은 전용 서브넷이 필요한 리소스에 대해 security-zone 구획을 사용할 것을 권장합니다. 보안 영역 구획에는 공용 서브넷을 생성할 수 없습니다.

자세한 내용은 보안 영역 설명서를 참조하십시오.

- VCN

VCN를 생성할 때 VCN의 서브넷에 연결할 리소스 수에 따라 필요한 CIDR 블록 수 및 각 블록 크기를 결정합니다. 표준 전용 IP 주소 공간 내에 있는 CIDR 블록을 사용합니다.

전용 접속을 설정하려는 다른 네트워크(Oracle Cloud Infrastructure, 온-프레미스 데이터 센터 또는 다른 클라우드 제공자) 와 겹치지 않는 CIDR 블록을 선택합니다.

VCN를 생성한 후 CIDR 블록을 변경, 추가 및 제거할 수 있습니다.

서브넷을 설계할 때 트래픽 흐름 및 보안 요구사항을 고려하십시오. 특정 계층 또는 역할 내의 모든 리소스를 동일한 서브넷에 연결합니다. 이 서브넷은 보안 경계 역할을 할 수 있습니다.

- OKE 클러스터

웹 콘솔을 사용하여 클러스터를 생성하는 경우 사용자정의 생성 옵션을 사용하여 배치할 VCN 및 서브넷을 지정할 수 있습니다. 노드를 만들거나 크기를 조정하는 동안 프로세서 및 메모리 리소스를 사용자 정의할 수 있는 Flex 구성을 사용합니다. 대규모 배치의 경우 더 큰 OKE 클러스터를 사용할 수 있습니다.

- 컨테이너 레지스트리

Oracle는 레지스트리를 관리하므로 크기나 다른 옵션을 선택할 필요가 없습니다. Oracle은 보안 모범 사례로 개인 레지스트리를 생성할 것을 권장합니다.

- 데이터베이스

이 아키텍처는 쿼터 랙 Exadata DB 시스템을 사용합니다. 더 많은 처리 능력이 필요한 경우 두 개의 배수로 추가 코어를 사용으로 설정할 수 있습니다. 데이터베이스 작업 로드 및 필요한 처리 능력에 따라 데이터베이스를 확장할 수 있습니다.

- 로드 밸런서

100-Mbps 모양을 사용합니다.

- 객체 스토리지

Oracle Cloud Infrastructure Object Storage를 사용하여 데이터베이스 백업을 저장합니다. 가시성이 비공개로 보장되도록 보안 영역 구획에 버킷을 생성합니다.

- 블록 볼륨

50GB 크기의 균형 잡힌 성능 옵션으로 시작합니다. 비즈니스 요구에 따라 크기를 확장하고 성능 옵션을 조정할 수 있습니다.

고려 사항

Oracle Cloud에서 메인프레임 워크로드를 다시 호스트하기 위한 토폴로지를 디자인할 때 다음 요인을 고려하십시오:

- 확장성

-

응용 프로그램 계층:

컴퓨트 인스턴스의 구성을 변경하여 애플리케이션 서버를 세로로 확장할 수 있습니다. 코어 수가 높은 구성은 더 많은 메모리와 네트워크 대역폭을 제공합니다. 추가 스토리지가 필요한 경우 애플리케이션 서버에 연결된 블록 볼륨의 크기를 늘립니다.

-

데이터베이스 계층:

Exadata DB 시스템에 대해 더 많은 코어를 사용으로 설정하여 데이터베이스를 세로로 확장할 수 있습니다. 쿼터 랙에 대해 OCPU를 두 개의 배수로 추가할 수 있습니다. 크기 조정 작업 중에는 데이터베이스를 계속 사용할 수 있습니다. 작업 로드가 사용 가능한 CPU와 스토리지를 능가하는 경우 더 큰 랙으로 마이그레이션할 수 있습니다.

-

- 가용성

단일 가용성 도메인 내에 배치된 작업 로드의 경우 이 구조에 표시된 대로 결함 도메인에 리소스를 분배하여 복원성을 보장할 수 있습니다. 가용성 도메인이 두 개 이상인 영역에 작업 로드를 배치하려는 경우 여러 가용성 도메인에 리소스를 분산할 수 있습니다.

데이터 계층에서 Oracle Data Guard를 사용하여 기본 데이터베이스와 대기 데이터베이스 간의 데이터 동기화 및 복구를 수행합니다.

- 비용

-

응용 프로그램 계층:

애플리케이션에 필요한 코어, 메모리 및 네트워크 대역폭을 기반으로 컴퓨트 구성을 선택합니다. 응용 프로그램 서버에 대한 4코어 구성으로 시작할 수 있습니다. 더 많은 성능, 메모리 또는 네트워크 대역폭이 필요한 경우 더 큰 구성으로 변경할 수 있습니다.

-

데이터베이스 계층:

Exadata 랙에서 사용으로 설정하는 모든 OCPU에는 사용할 Oracle Database Enterprise Edition 및 데이터베이스 옵션과 관리 팩에 대한 라이센스가 필요합니다.

-

- 백업

-

애플리케이션:

Oracle Cloud Infrastructure는 자율운영 데이터베이스를 자동으로 백업하고 60일 동안 백업을 보존합니다. 보존 기간 동안 원하는 시점으로 데이터베이스를 복원 및 복구할 수 있습니다. 수동 백업을 만들어 자동 백업을 보완할 수도 있습니다. 생성하는 Oracle Cloud Infrastructure Object Storage 버킷은 수동 백업을 저장하고 60일 동안 보존합니다.

-

데이터베이스:

Oracle Cloud Infrastructure Block Volumes 서비스를 사용하면 블록 볼륨에 데이터의 적시 백업을 만들 수 있습니다. 언제든지 이러한 백업을 새 볼륨으로 복원할 수 있습니다.

서비스를 사용하여 응용 프로그램 중단 또는 작동 중지 시간 없이 부트 볼륨의 적시, 장애 발생 시 정합성이 보장되는 백업을 만들 수도 있습니다. 부트 볼륨과 블록 볼륨은 동일한 백업 기능을 갖습니다.

-

- 보안

-

액세스 제어:

Oracle Cloud Infrastructure Identity and Access Management 정책을 사용하여 클라우드의 리소스에 액세스할 수 있는 사용자 및 수행할 수 있는 작업을 제한할 수 있습니다.

-

네트워크 보안:

네트워킹 서비스는 보안 규칙을 사용하여 패킷 레벨에서 트래픽을 제어하는 두 가지 가상 방화벽 기능인 보안 목록 및 NSG(네트워크 보안 그룹) 를 제공합니다. NSG는 단일 VCN에서 선택한 VNIC 세트에만 적용되는 수신 및 송신 보안 규칙 세트로 구성됩니다. 예를 들어, VCN에 있는 다계층 응용 프로그램의 웹 계층에서 웹 서버로 작동하는 모든 컴퓨트 인스턴스를 선택할 수 있습니다.

NSG 보안 규칙은 보안 목록 규칙과 동일하게 작동합니다. 그러나 NSG 보안 규칙의 소스 또는 대상의 경우 CIDR 블록 대신 NSG를 지정할 수 있습니다. 따라서 동일한 VCN의 두 NSG 간 트래픽 또는 단일 NSG 내의 트래픽 간 트래픽을 제어하는 보안 규칙을 쉽게 작성할 수 있습니다. 데이터베이스 시스템을 생성할 때 NSG를 하나 이상 지정할 수 있습니다. 하나 이상의 NSG를 사용하도록 기존 데이터베이스 시스템을 업데이트할 수도 있습니다.

-