작업량 소요량 정의

통신 요구 사항

OCI 통신 게이트웨이

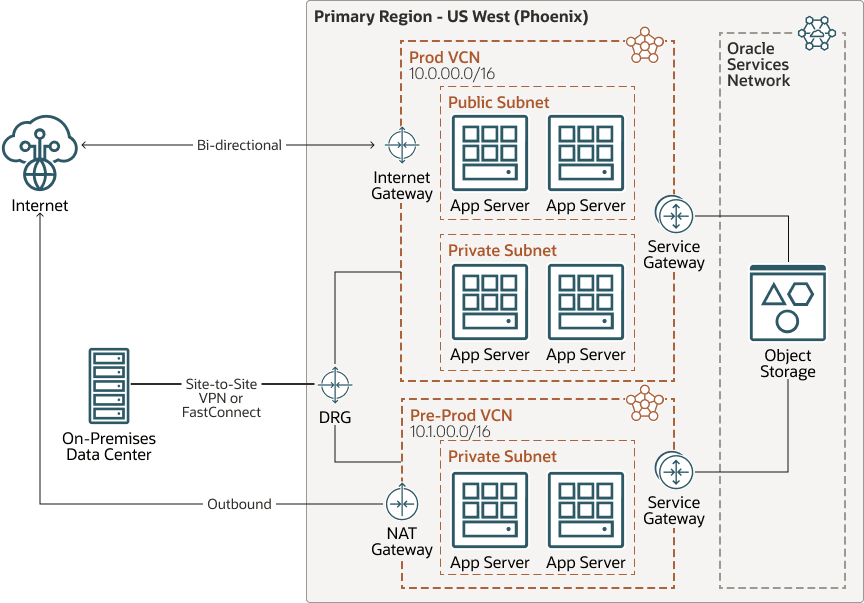

다음 표에서 작업 로드의 요구 사항에 따라 적절한 통신 게이트웨이를 선택합니다.

| 기능 | 권장 게이트웨이 | 주석 |

|---|---|---|

| OCI 내부 및 외부 트래픽은 OCI 또는 인터넷에서 시작할 수 있습니다. | 인터넷 게이트웨이 | 공용(public) 서브넷과 공용(public) IP를 사용하는 리소스가 필요합니다. |

| OCI의 리소스는 인터넷에 안전하게 액세스합니다. | NAT 게이트웨이 | 서브넷 내에서 시작된 트래픽만 NAT 게이트웨이를 통해 허용됩니다. |

| Oracle Cloud Infrastructure Object Storage 또는 Oracle Service Network의 기타 서비스에 액세스 | 서비스 게이트웨이 | 서비스의 예로는 OS 관리 서비스, Oracle Linux 또는 Yum Service가 있습니다. OSN에서 지원되는 서비스의 전체 목록은 탐색 절을 참조하십시오.

|

| OCI와 온프레미스 간 및 VCN 간 연결 | DRG | 가상 라우터는 중앙 연결 지점을 통해 VCN 및 온-프레미스(On-Premise) 위치를 연결하고 리전과 여러 테넌시를 연결합니다. |

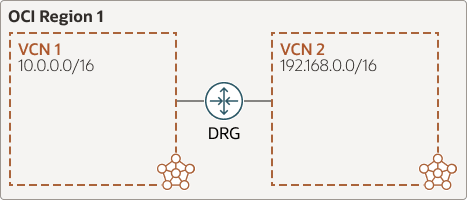

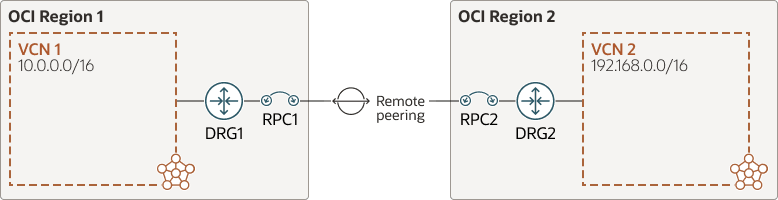

VCN 간 연결

Oracle은 VCN 간 연결에 DRG를 사용할 것을 권장합니다. DRG는 VCN 간 연결뿐만 아니라 온프레미스 및 기타 클라우드와의 연결을 위해 확장 가능한 경로를 제공합니다. 동적 경로 가져오기는 관리의 복잡성을 줄여줍니다. 두 VCN 간의 특정 라우팅 요구 사항은 LPG(로컬 피어링 게이트웨이)를 사용하십시오. 요구 사항에 따라 DRG와 LPG를 함께 사용할 수 있습니다.

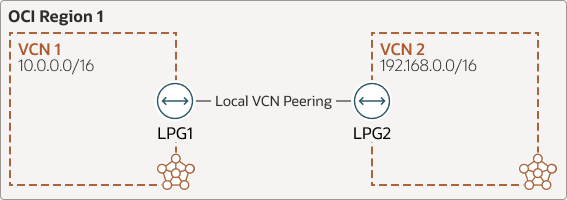

VCN 간 연결의 다음 세 가지 예에서는 LPG 또는 DRG를 사용합니다.

LPG(로컬 피어링 Gateway)

다음 이미지는 로컬 피어링에 LPG를 사용하는 2개의 VCN이 있는 지역을 보여줍니다.

Both VCNs must be in the same OCI region and you can have up to 10 LPGs per VCN.

DRG(동적 경로 지정 게이트웨이)

DRG는 지역 내 또는 여러 지역에 걸쳐 VCN을 연결하고 DRG당 최대 300개의 연결을 허용합니다. DRG는 정적 경로 외에도 간단한 경로 지정 옵션을 제공합니다. 연결된 네트워크의 경로는 임포트 경로 분포를 사용하여 동적으로 DRG 경로 테이블로 임포트됩니다.

다음 이미지는 동일한 리전에서 DRG로 연결된 2개의 VCN이 있는 리전을 보여줍니다.

다음 이미지는 두 개의 VCN이 있는 DRG를 사용하는 두 개의 VCN이 있는 리전을 별도의 리전 간에 연결된 보여줍니다.

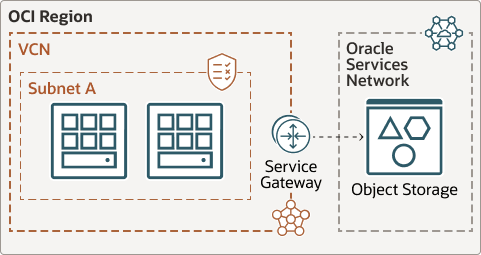

OSN(Oracle Services Network) 액세스

OSN은 OCI의 개념적 네트워크로, Oracle 서비스용으로 예약되어 있습니다.

다음 구조는 서비스 게이트웨이를 통해 트래픽이 인터넷을 거치지 않고 OSN에 액세스하는 VCN을 보여줍니다.

다음 옵션을 고려하고 트래픽 경로 지정 방법을 결정합니다.

- 서비스 게이트웨이를 사용하여 인터넷을 순회하지 않고 OSN으로 개인 트래픽을 라우팅합니다.

- 객체 스토리지와 같은 서비스에는 인터넷을 통해 도달할 수 있는 공용 IP가 있습니다. 전용 엔드포인트(PE)를 사용하여 OCI 네트워크 내에서 트래픽을 유지합니다.

- OSN에 경로를 추가할 때 네트워크에서 모든 OCI 서비스를 사용하도록 설정할지 아니면 데이터베이스 백업에 OCI Object Storage를 사용할지 결정합니다.

- VCN 또는 온프레미스 데이터 센터에서 직접 비공개로 액세스할 수 있는 전용 엔드포인트(PE)를 고려합니다. 예를 들어, 전용 IP 주소를 통해 VCN 내에서 또는 온프레미스 지역에서 도달할 수 있는 PE로 OCI Object Storage를 구성할 수 있습니다.

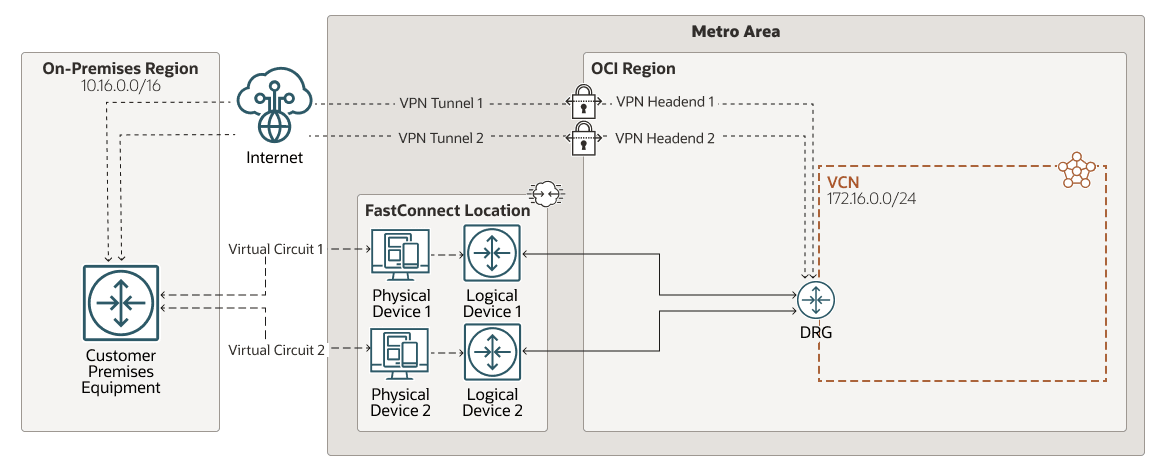

하이브리드 및 멀티클라우드 연결 요구 사항

다음 연결 옵션 중 하나를 사용하여 필요에 따라 OCI를 온프레미스 네트워크에 연결합니다.

- OCI FastConnect은 고정 대역폭 및 대기시간을 위해 전용 연결을 사용합니다. Oracle은 복원성을 위해 중복 연결을 사용할 것을 권장합니다.

- OCI 사이트 간 VPN은 인터넷을 통신업체로 사용하며 FastConnect도 사용할 수 있습니다. 공용 인터넷 회로로 인해 대역폭, 대기 시간 및 가용성이 달라질 수 있습니다. Oracle은 중복 터널을 사용할 것을 권장합니다.

다음 다이어그램은 사이트 간 VPN 또는 FastConnect을 사용하여 온프레미스 환경을 OCI에 연결하는 예제 아키텍처를 보여줍니다.

Oracle은 운용 작업 로드에 대한 백업으로 VPN과의 기본 접속에 FastConnect를 사용할 것을 권장합니다. FastConnect는 지역 및 파트너에 따라 최대 400Gbps의 다양한 속도로 사용할 수 있습니다.

연결을 설정하려면 다음을 수행합니다.

- OSN 액세스 전용 공용 피어링으로 가상 회로를 설정합니다.

- VCN의 리소스에 대한 프라이빗 접속에 프라이빗 피어링을 사용합니다.

- FastConnect 프라이빗 피어링 내에서 트래픽 암호화를 위해 사이트 간 VPN(IPSec 포함)을 사용합니다.

주:

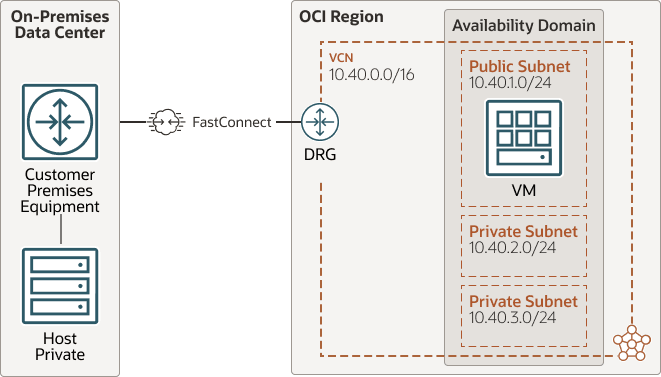

Oracle은 모든 연결에 대해 중복 하드웨어를 사용할 것을 권장합니다.OCI FastConnect를 사용하여 온프레미스 네트워크에 연결

Oracle은 VPN과 함께 FastConnect를 운용 작업 로드의 기본 접속으로 백업으로 사용할 것을 권장합니다. 사이트 간 VPN을 FastConnect에 대한 백업 연결로 사용하므로 기본 연결은 FastConnect이고 백업은 VPN입니다. 사용 가능한 연결 속도는 1Gbps, 10Gbps 또는 100Gbps입니다.

- OSN에만 액세스해야 하는 경우 공용 피어링으로 가상 회로를 설정합니다.

- FastConnect 퍼블릭 피어링 외에도 트래픽 암호화에 IPSec를 사용하는 OCI 사이트 간 VPN을 사용합니다.

- OCI VCN의 리소스에 대한 프라이빗 접속이 필요한 경우 프라이빗 피어링을 사용합니다.

주:

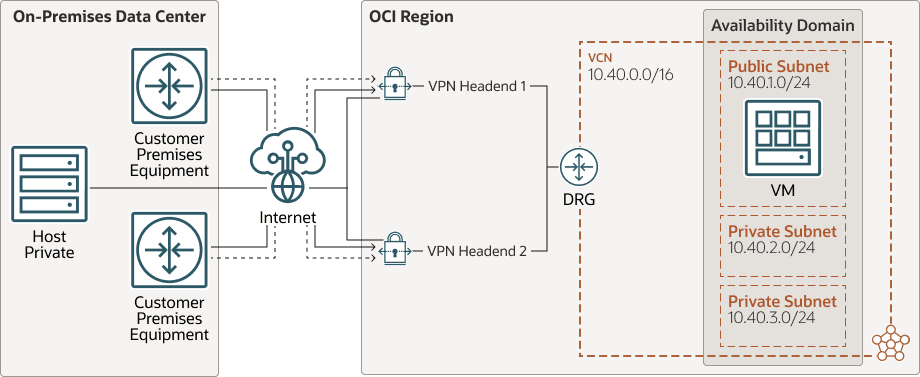

Oracle은 중복성을 위해 두 배의 장비를 사용할 것을 권장합니다.OCI 사이트 간 VPN을 사용하여 온프레미스 네트워크에 연결

다음 다이어그램은 중복된 CPE(Customer-Premise Equipment) 및 사이트 간 VPN을 사용하는 OCI 연결이 있는 아키텍처를 보여줍니다.

사이트 간 VPN 성능은 인터넷 트래픽에 따라 다를 수 있습니다. FastConnect와 마찬가지로 중복 터널을 사용하여 사이트 간 VPN을 구성하고 가능한 경우 중복 CPE 장치로도 구성합니다. Oracle은 모든 사이트 간 VPN 연결에 대해 두 개의 VPN 엔드포인트를 제공합니다.

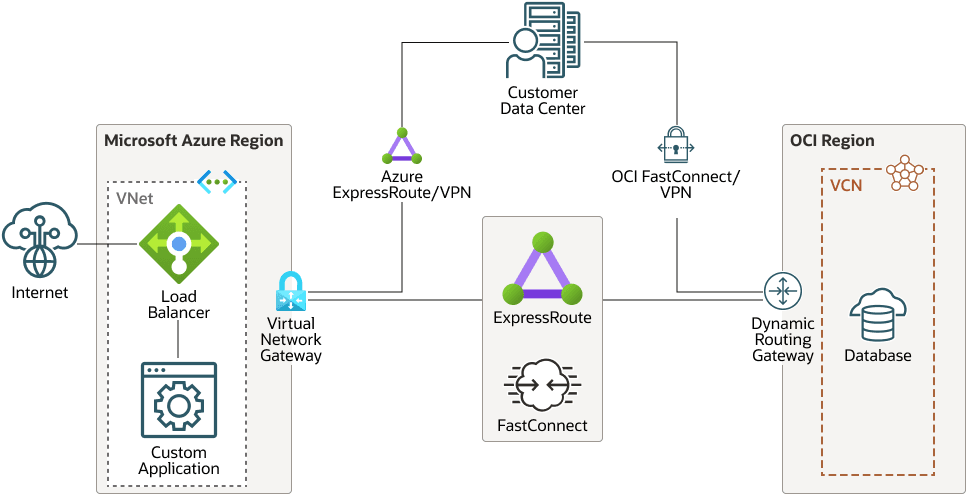

Microsoft Azure용 Oracle Interconnect

다음 다이어그램은 OCI 리전의 Oracle 데이터베이스 아키텍처 및 Azure의 애플리케이션 예를 보여줍니다.

더 나은 응답 시간을 가진 좋은 사용자 경험을 위해 대기 시간은 중요합니다. Oracle과 Azure는 전 세계 여러 지역에 통합 지점을 두고 있습니다. 이를 통해 쉽게 통합할 수 있으며 지연 시간을 줄여 FastConnect 및 Azure ExpressRoute를 사용하여 클라우드 간에 걸쳐 있는 솔루션을 보유할 수 있습니다.

Azure 포털(ExpressRoute 및 OCI 콘솔)에서 구성하여 클라우드 간 액세스를 사용으로 설정할 수 있습니다.FastConnect. 1x Virtual Circuit은 Azure Interconnect에 물리적 하드웨어 및 위치의 다양성을 사용하는 이중화 기능이 내장되어 있으므로 설정하기만 하면 됩니다. 로컬 SKU를 사용하고 최소 1Gbps Azure ExpressRoute 연결 속도를 선택하면 Azure와 OCI(송신 비용) 간에 트래픽 비용이 발생하지 않습니다. 상호 연결은 Azure와 OCI가 서로 가까운 곳에 구축되어 클라우드 간에 짧은 대기 시간을 제공합니다.

주:

모든 지역이 이 기능을 가지고 있는 것은 아닙니다. 다른 지역에서 네트워크 서비스 공급자를 사용합니다.Microsoft Azure에 연결하려는 경우 Microsoft Azure에 대한 액세스를 참조하십시오.

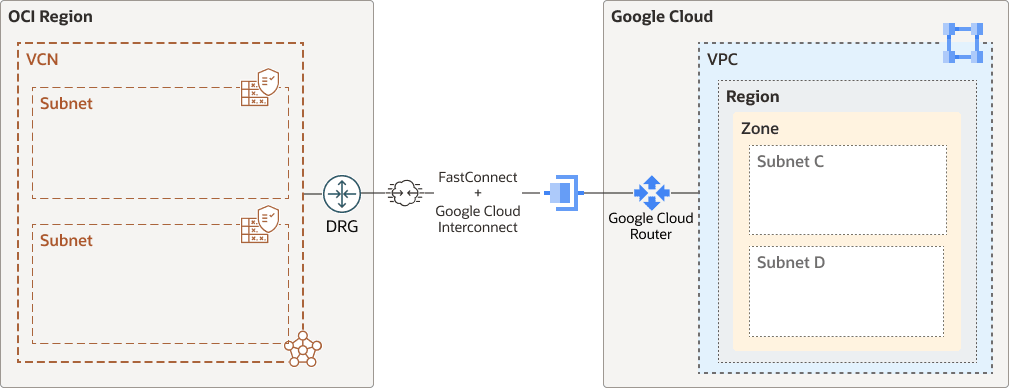

Oracle Interconnect for Google Cloud

다음 아키텍처 다이어그램은 OCI와 Google Cloud 간의 연결을 보여줍니다.

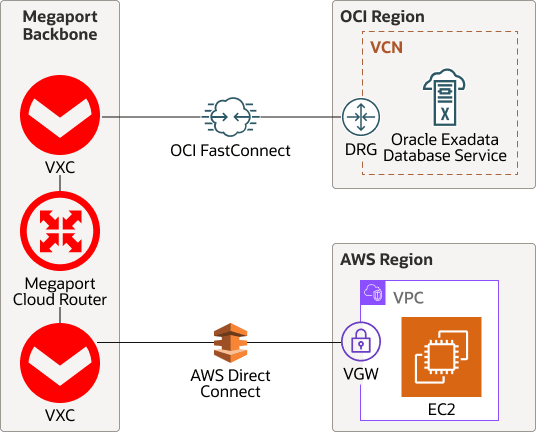

AWS 및 기타 클라우드 플랫폼에 연결

다음 다이어그램은 오라클의 연결 파트너인 Megaport를 사용하는 OCI와 AWS 간의 연결을 보여줍니다.

또한 AWS와 OCI 간의 VPN 직접 연결을 고려할 수도 있습니다.

복원성 요구 사항

정전으로 인한 지역 복원력의 필요성을 평가하고 다중 지역 배포를 고려합니다.

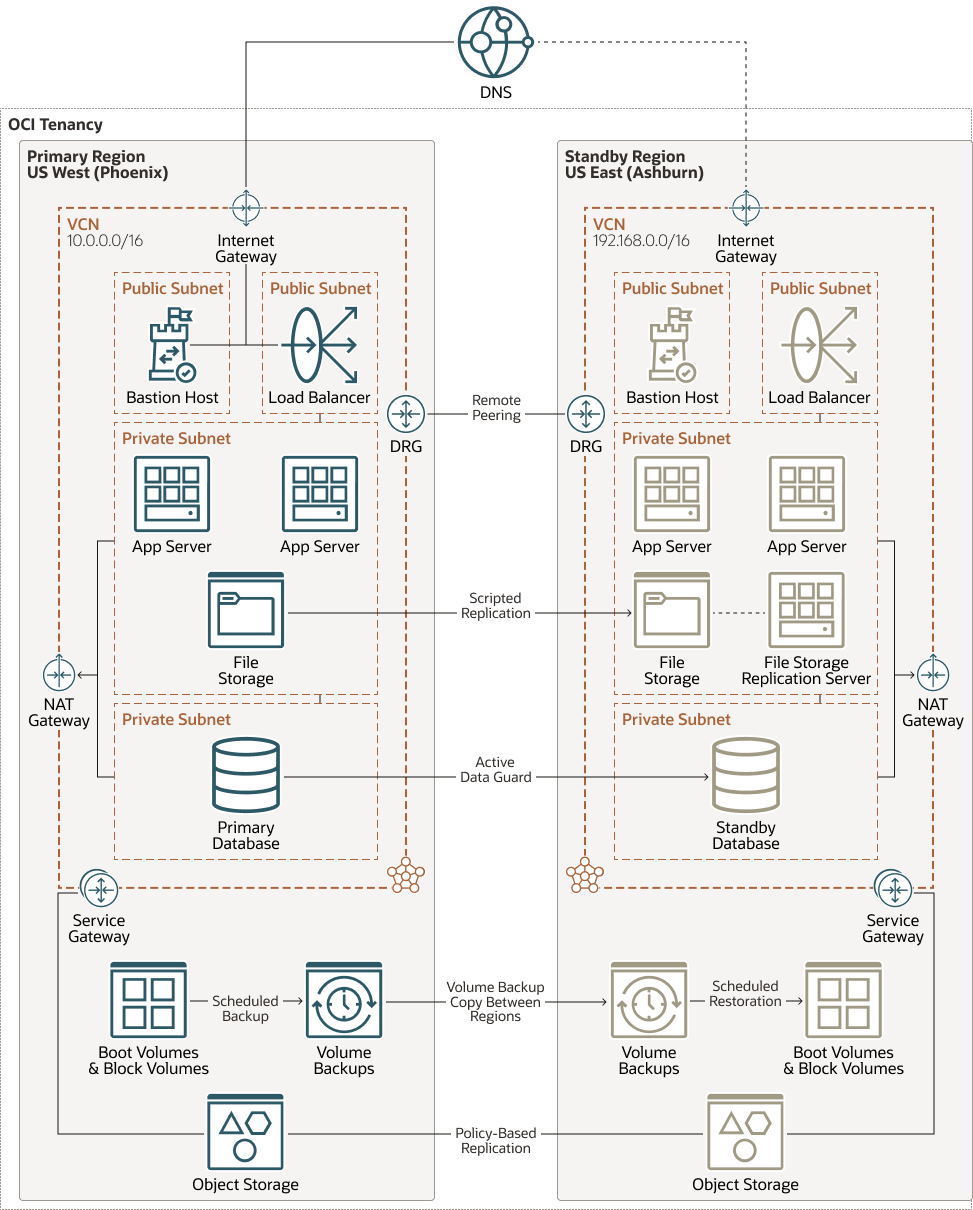

다중 영역 배치

다음 다이어그램은 기본 영역과 대기 영역 간의 데이터 복제를 보여줍니다.

multi-region-deployment-full-arch.png 그림 설명

로드 밸런싱

로드 밸런서(퍼블릭 또는 프라이빗)를 사용하여 트래픽 분배를 최적화합니다. 여러 백엔드 서버.

로드 밸런서의 특징

공용 웹 서버용 표준 로드 밸런서는 SSL 트래픽을 종료하거나 백엔드로 전달할 수 있습니다. 트래픽에 따라 최소 대역폭과 최대 대역폭 사이의 유연한 구성을 사용합니다.

계층 4/7, TCP/HTTP 계층에서 공용 또는 전용 로드 밸런서를 설정할 수 있습니다.

네트워크 로드 밸런서

처리량이 높은 비프록시, 초저지연성, 통과 로드 밸런싱을 제공하는 무료 서비스입니다. 네트워크 로드 밸런서는 데이터베이스에 가장 적합한 동일한 백엔드 서버에 대한 연결을 통해 며칠 또는 몇 달 동안 장기적으로 실행되는 연결에 최적화되어 있습니다.

네트워크 로드 밸런서는 Layer 3/Layer 4(IP 프로토콜) 데이터를 기반으로 트래픽을 정상 서버로만 보내 서비스를 계속 사용할 수 있도록 합니다.

자세한 내용은 자세히 살펴보기에 링크된 OCI 설명서에서 로드 밸런서 및 네트워크 로드 밸런서 비교 항목을 검토하십시오.

보안 요구 사항

OCI 웹 애플리케이션 방화쇠

- 액세스 제어

- 봇 관리

- 보호 규칙

- 요율 한도

- 고객 응용 프로그램

주:

WAF를 사용하여 인터넷에 연결된 엔드포인트를 보호하고 애플리케이션 전반에서 일관된 보안 규칙 적용을 보장합니다.자세한 내용은 OCI WAF 정책(지역별 솔루션) 및 에지 정책(전역 솔루션)을 모두 검토하세요.

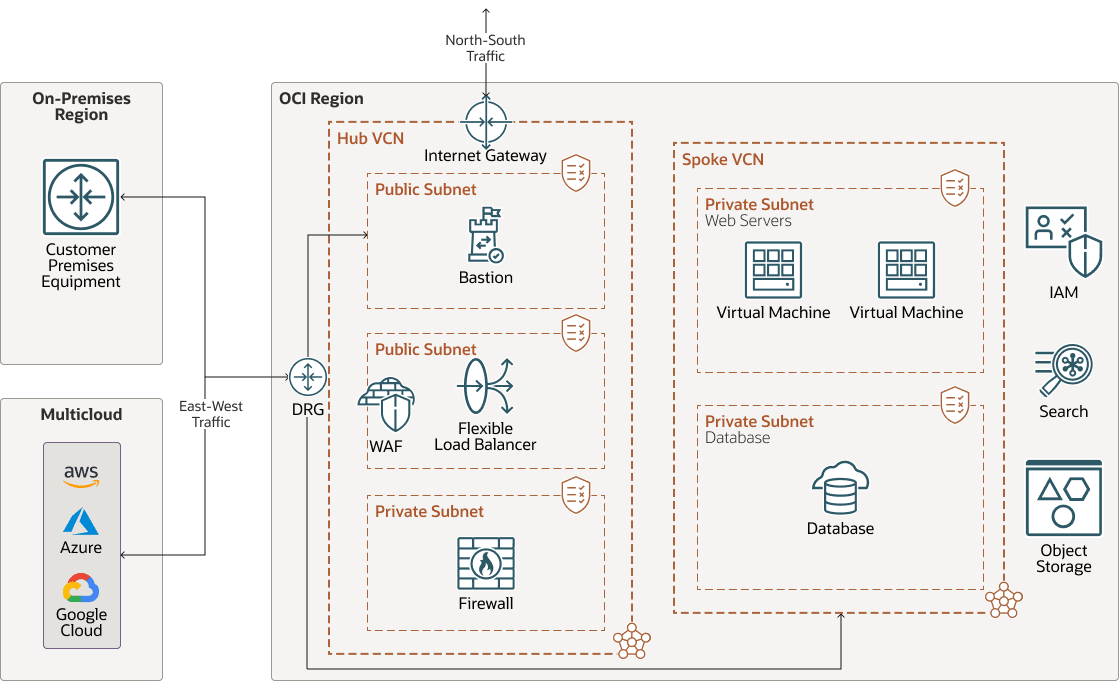

OCI Network Firewall

다음 다이어그램은 단일 OCI Network Firewall을 사용하여 남북(인터넷 기반) 및 동서(VCN 및 온프레미스 간) 트래픽 패턴을 모두 관리할 수 있도록 지원하는 OCI Network Firewall 삽입 설계를 보여줍니다.

이 아키텍처에서 중앙 허브 VCN 내에 배포된 OCI Network Firewall은 인터넷, 아웃바운드, 인터넷 및 온프레미스 리전에서 인바운드 트래픽 플로우를 검사하고 보호합니다.

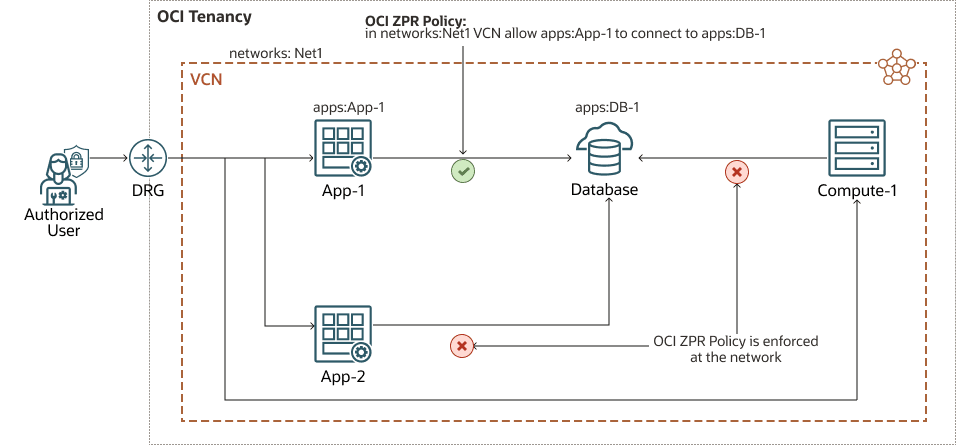

Zero Trust Packet Routing

다음 다이어그램은 기본 네트워크 아키텍처와 독립적으로 관리되는 네트워크 보안 정책을 보여 무단 액세스의 위험을 줄입니다.

보안 관리자는 의도 기반 액세스 정책을 신속하게 정의할 수 있습니다. 명시적으로 허용된 트래픽만 허용되므로 허용되지 않은 액세스가 불가능합니다. 이 접근 방식은 네트워크 보안 관리 및 감사 프로세스를 단순화합니다.