Ellucian 배너를 사용하여 ERP 시스템 배치

엘루시아 배너는 고등 교육 기관용 ERP(엔터프라이즈 리소스 계획) 시스템입니다. 학생, 직원 및 관리자에 대한 셀프 서비스 옵션을 포함하여 언제든지 필요한 기능 및 모든 장치에서 액세스할 수 있습니다. Oracle Cloud Infrastructure는 인프라 및 플랫폼 서비스의 포괄적인 포트폴리오를 갖춘 Ellucian 배너 배포를 위한 이상적인 퍼블릭 클라우드입니다.

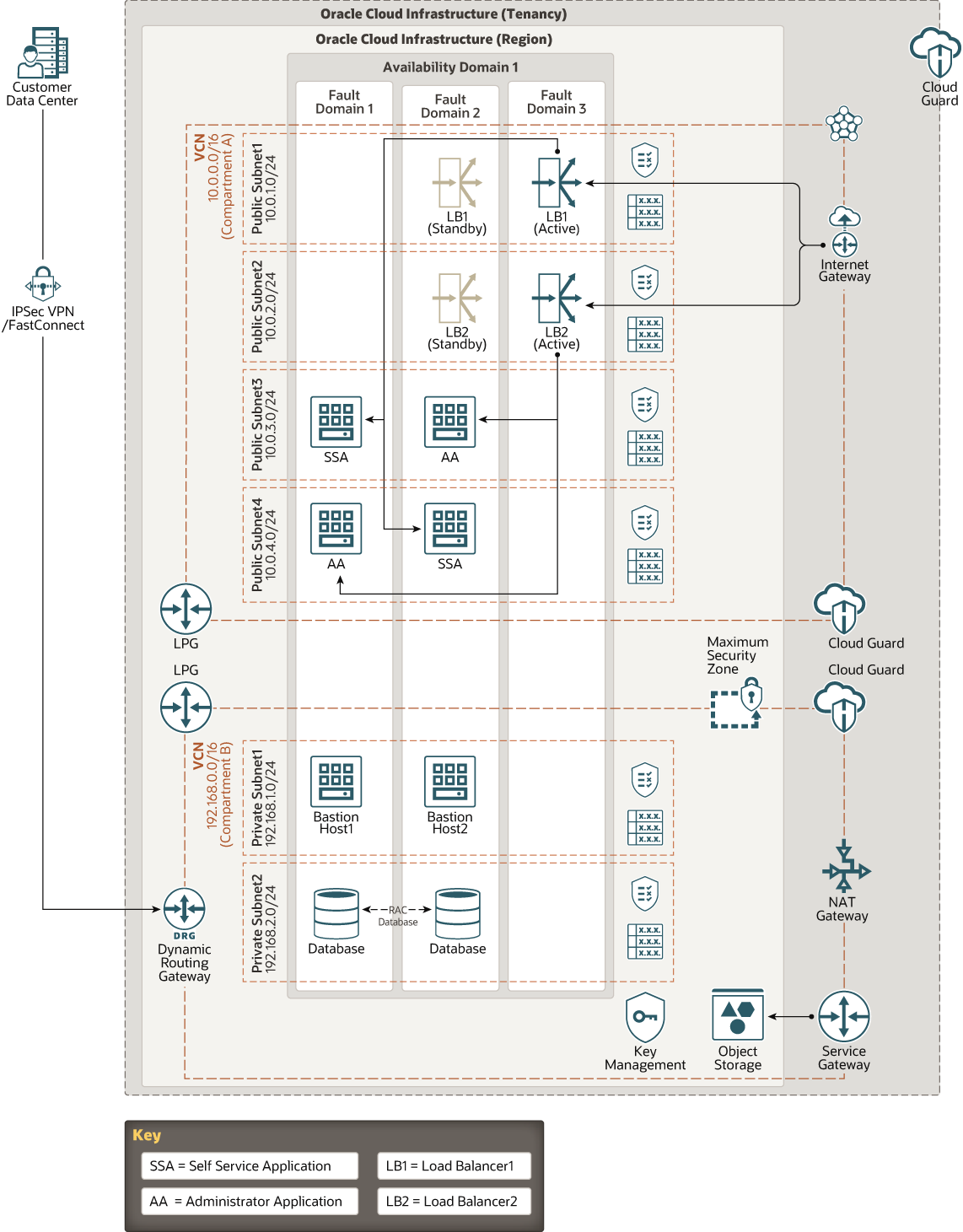

구조

이 다중 계층 참조 구조에는 Oracle Cloud Infrastructure에서 고도로 사용 가능한 릴리스의 배너 응용 프로그램을 배치하는 데 필요한 기반 구조 리소스가 포함됩니다.

- 이중 노드 로드 밸런서는 사용자와 관리자의 수신 트래픽에 사용됩니다. 각 로드 밸런서의 노드가 별도의 결함 도메인에 있습니다.

- 두 개의 기본 위치 호스트가 내부 사용자가 클라우드의 리소스에 안전하게 액세스할 수 있도록 합니다.

- 응용 프로그램을 호스팅하기 위한 컴퓨트 인스턴스는 두 개의 결함 도메인에 분산됩니다. 각 응용 프로그램은 개별 서브넷에 연결된 2개의 컴퓨트 인스턴스에 호스트됩니다.

- 응용 프로그램은 개인 서브넷에 연결된 이중 노드 데이터베이스를 사용합니다. 각 데이터베이스 노드는 고가용성에 사용되는 Oracle Data Guard와 함께 별도의 결함 도메인에 프로비전됩니다.

- 구획 보안 영역은 중요한 엔터프라이즈 데이터에 대한 보안 정책 요구 사항을 적용하고 잘못된 구성 오류를 방지하므로 작업 로드를 안전하게 배치할 수 있습니다.

- Cloud Guard는 구성 및 작업을 지속적으로 모니터링하여 위협을 식별하고 구획 레벨에서 문제를 자동으로 해결합니다.

주:

여러 가용성 도메인이 있는 지역에서는 리소스를 두 개의 가용성 도메인에 분배할 수 있습니다.다음 다이어그램은 이 구조를 보여줍니다.

Ellucian-oci.png에 대한 설명

구조에 다음과 같은 구성 요소가 있습니다.

- 연스턴 호스트

배스천 호스트는 클라우드 외부에서 토폴로지로 제어되는 보안 시작점 역할을 하는 컴퓨트 인스턴스입니다. 배스천 호스트는 일반적으로 DMZ(완충 영역) 에서 프로비전됩니다. 클라우드 외부에서 직접 액세스할 수 없는 개인 네트워크에 배치하여 중요한 리소스를 보호할 수 있습니다. 토폴로지에는 정기적으로 모니터하고 감사할 수 있는 알려진 단일 시작점이 있습니다. 따라서 토폴로지에 대한 액세스를 손상시키지 않고 토폴로지의 보다 중요한 구성 요소가 노출되지 않도록 할 수 있습니다.

이 참조 구조에는 두 개의 기본 호스트가 포함되어 있습니다. 보안 향상을 위해 온프레미스 네트워크의 연결만 허용합니다. 하나는 클라우드 기반 구조 관리자가 OS 업그레이드 및 기타 운영 작업을 처리하기 위한 것입니다. 데이터베이스 관리자는 두번째 기본 위치 호스트를 사용할 수 있습니다.

이러한 노드에 대한 자동 스케일링을 구성하여 필요한 경우 추가 기본 위치 호스트가 자동으로 생성되도록 할 수 있습니다.

- 관리자 응용 프로그램(AA) 노드

이러한 컴퓨트 인스턴스는 관리자가 데이터를 로드 및 관리하는 데 사용하는 애플리케이션을 호스트합니다.

- SSA(셀프 서비스 응용 프로그램) 노드

이러한 컴퓨트 인스턴스는 셀프 서비스 사용자 및 교육 부서 책임자인 Ellucian Banner 응용 프로그램의 일반 사용자가 사용하는 응용 프로그램을 호스트합니다.

- 데이터베이스 노드

데이터베이스 노드는 관리자 또는 다른 사용자가 로드한 데이터를 저장합니다.

데이터베이스 노드는 고가용성을 위해 Data Guard를 사용하는 VM(가상 시스템) 이거나 Data Guard와 함께 두 노드 RAC(Real Application Cluster) 배치를 사용하여 쉽게 사용 가능한 Oracle Database 인스턴스일 수 있습니다.

- 로드 밸런서

Oracle Cloud Infrastructure Load Balancing 서비스는 단일 시작점에서 백엔드의 여러 서버로 자동화된 트래픽 분배를 제공합니다.

이 아키텍처는 관리자 응용 프로그램 및 셀프 서비스 응용 프로그램에 대해 별도의 로드 밸런서를 사용하여 보안 및 트래픽 구분을 강화합니다. 필요한 경우 로드 밸런서 구성을 업그레이드할 수 있습니다.

- NAT 게이트웨이

NAT 게이트웨이를 사용하면 들어오는 인터넷 연결에 리소스를 노출하지 않고도 VCN의 개인 리소스가 인터넷의 호스트에 액세스할 수 있습니다.

예를 들어 NAT 게이트웨이를 사용하면 데이터베이스 노드로 패치를 다운로드할 수 있습니다.

- 서비스 게이트웨이

서비스 게이트웨이는 VCN에서 다른 서비스(예: Oracle Cloud Infrastructure Object Storage) 로의 액세스를 제공합니다. VCN에서 Oracle 서비스로의 트래픽은 Oracle 네트워크 패브릭을 통해 이동하며 인터넷을 순회하지 않습니다.

- 객체 스토리지

오브젝트 스토리지를 사용하면 데이터베이스 백업, 분석 데이터 및 다양한 컨텐츠(예: 이미지 및 비디오) 를 포함하여 모든 컨텐츠 유형의 대량의 구조화된 데이터와 구조화되지 않은 데이터에 빠르게 액세스할 수 있습니다. 빠르고, 즉시, 자주 액세스해야 하는 "핫" 스토리지를 위한 표준 스토리지를 사용합니다. 아카이브 스토리지를 사용하면 장기간 보존하고 거의 또는 거의 액세스하지 않는 "콜드" 스토리지를 사용할 수 있습니다.

- 가상 클라우드 네트워크(VCN) 및 서브넷

VCN는 Oracle Cloud Infrastructure 지역에서 설정하는 사용자정의 가능한 소프트웨어 정의 네트워크입니다. VCN은 기존 데이터 센터 네트워크와 마찬가지로 네트워크 환경을 완벽하게 제어할 수 있습니다. VCN 에는 VCN를 생성한 후 변경할 수 있는 겹치지 않는 CIDR 블록이 여러 개 있을 수 있습니다. 영역 또는 가용성 도메인으로 범위를 지정할 수 있는 서브넷으로 VCN를 세그먼트화할 수 있습니다. 각 서브넷은 VCN의 다른 서브넷과 겹치지 않는 연속적인 주소 범위로 구성됩니다. 서브넷을 생성한 후 서브넷 크기를 변경할 수 있습니다. 서브넷은 공용 또는 전용일 수 있습니다.

- 보안 목록

각 서브넷에 대해 서브넷에서 허용되는 소스, 대상 및 트래픽 유형을 지정하는 보안 규칙을 만들 수 있습니다.

- 가용성 도메인

가용성 도메인은 지역 내의 독립형 독립 데이터 센터입니다. 각 가용성 도메인의 물리적 리소스는 결함 허용 한도를 제공하는 다른 가용성 도메인의 리소스에서 격리됩니다. 가용성 도메인은 전원, 냉각 또는 내부 가용성 도메인 네트워크와 같은 기반구조를 공유하지 않습니다. 따라서 한 가용성 도메인에서 장애가 발생할 경우 영역의 다른 가용성 도메인에 영향을 주지 않습니다.

- 결함 도메인

결함 도메인은 가용성 도메인 내의 하드웨어 및 기반구조 그룹입니다. 각 가용성 도메인에는 독립적인 전원 및 하드웨어가 있는 결함 도메인이 세 개 있습니다. 여러 결함 도메인에 리소스를 배포할 경우 응용 프로그램은 결함 도메인 내에서 물리적 서버 오류, 시스템 유지 관리 및 전원 오류를 허용할 수 있습니다.

- Cloud Guard

Oracle Cloud Guard는 클라우드 보안 위협을 나타낼 수 있는 약한 보안 구성 및 위험 작업을 감지하여 좋은 보안 상태를 유지하는 데 도움이 됩니다.

Cloud Guard는 컴퓨트, 네트워킹 및 저장 영역과 같은 모든 주요 Oracle Cloud Infrastructure 서비스에 대해 구획 레벨에서 로그 및 이벤트를 처리하여 수동 또는 자동으로 해결할 수 있는 결과를 적시에 제공합니다.

- 보안 영역

보안 영역은 데이터 암호화 및 전체 구획의 네트워크에 대한 공용 액세스 방지와 같은 정책을 적용하여 처음부터 Oracle의 보안 최적의 방법을 보장합니다. 보안 영역은 동일한 이름의 구획과 연관되며 구획 및 해당 하위 구획에 적용되는 보안 영역 정책 또는 "레시피" 를 포함합니다. 표준 구획을 보안 영역 구획에 추가하거나 이동할 수 없습니다.

- LPG(Local peering Gateway)

LPG를 사용하면 한 VCN을 동일한 영역의 다른 VCN와 피어링할 수 있습니다. 피어링은 VCN이 온프레미스 네트워크를 통해 인터넷 또는 라우팅을 순회하지 않고 전용 IP 주소를 사용하여 통신함을 의미합니다.

Cloud Guard 및 보안 영역이 구획 레벨에서 사용으로 설정된 경우 두 개의 별도 구획이 데이터베이스 및 배스천 호스트(전용 서브넷) 와 SSA 및 AA(공용 서브넷) 를 호스트합니다. 로컬 피어링 게이트웨이를 사용하면 해당 구획의 구성요소 간에 통신할 수 있습니다.

권장 사항

요구 사항이 여기에 설명된 아키텍처와 다를 수 있습니다. 다음 권장 사항을 시작점으로 사용합니다.

- Cloud Guard

Oracle에서 제공하는 기본 레시피를 복제하고 사용자 정의 감지기 및 응답자 레시피를 만듭니다. 이러한 레시피를 사용하여 경고를 생성하는 보안 위반 유형 및 해당 레시피에 대해 수행할 수 있는 작업을 지정할 수 있습니다. 예를 들어 오브젝트 스토리지 버킷은 가시성을 공용으로 설정할 수 있습니다.

테넌시 레벨에서 Cloud Guard를 적용하여 가장 광범위한 범위를 다루고 다중 구성 유지 관리의 관리 부담을 줄입니다.

관리되는 목록 기능을 사용하여 감지기에 특정 구성을 적용할 수도 있습니다.

- 보안 영역

보안 영역 구획은 미리 구성되어 수정할 수 없는 엄격한 보안 정책을 준수합니다. 이러한 보안 정책은 컴퓨트 인스턴스가 KMS(Oracle Key Management Cloud Service) 를 통해 고객 관리 암호화 키를 사용하도록 보장하는 등 구획의 리소스에 대한 엄격한 요구사항을 적용합니다. Oracle은 전용 서브넷을 사용할 때마다 보안 영역 사용 구획에 리소스를 생성할 것을 권장합니다. 보안 영역 사용 구획의 공용 서브넷을 사용하여 VNC를 생성할 수 없습니다.

- 연스턴 호스트

VM.Standard.1.1 컴퓨트 구성을 사용합니다. 이 호스트는 다른 컴퓨트 노드에 액세스하고 데이터 처리 또는 기타 작업에 관련되지 않습니다. 두 개의 노드로 시작하고 자동 스케일링 기능을 사용하여 필요에 따라 스케일 인 또는 스케일 아웃합니다.

배스천 호스트는 보안 영역이 사용으로 설정된 구획에 생성되며 공용 IP 주소를 가질 수 없습니다. 이 인스턴스를 생성할 때 필요하므로 Oracle Key Management Cloud Service를 사용하여 고객 관리 키를 생성해야 합니다.

- 관리자 응용 프로그램(AA) 노드

24개의 OCPU 및 320GB의 RAM을 제공하는 VM.Standard2.24 구성을 사용합니다. 별도의 결함 도메인과 별도의 서브넷에 있는 두 개의 노드로 시작합니다. 자동 스케일링 기능을 사용하여 필요에 따라 스케일 인 또는 스케일 아웃합니다.

Cloud Guard만 사용으로 설정된 구획에 AA 노드를 생성합니다. 특정 요구 사항에 대해 감지기 및 응답자의 기본 레시피를 복제하고 수정할 수 있습니다. Oracle은 기본 레시피를 있는 그대로 사용할 것을 권장합니다.

- SSA(셀프 서비스 응용 프로그램) 노드

24개의 OCPU 및 320GB의 RAM을 제공하는 VM.Standard2.24 구성을 사용합니다. 별도의 결함 도메인과 별도의 서브넷에 있는 두 개의 노드로 시작합니다. 자동 스케일링 기능을 사용하여 필요에 따라 스케일 인 또는 스케일 아웃합니다.

Cloud Guard만 사용으로 설정된 구획에 SSA 노드를 생성합니다. 특정 요구 사항에 대해 감지기 및 응답자의 기본 레시피를 복제하고 수정할 수 있습니다. Oracle은 기본 레시피를 있는 그대로 사용할 것을 권장합니다.

- 데이터베이스 노드

각 데이터베이스 노드는 계산 노드입니다. VM.DenseIO2.24 구성을 사용합니다. 이 구성은 보다 높은 IOPS와 네트워킹 대역폭의 최대 24.6Gbps에 대한 I/O 작업을 위해 로컬로 연결된 스토리지를 제공합니다. 다른 결함 도메인에 2개의 노드를 만들고 RAID 구성(RAID 10) 을 사용하여 로컬로 연결된 디스크의 데이터를 보호합니다. 고가용성을 위해 두 노드 간에 Oracle Data Guard를 사용으로 설정하십시오.

Cloud Guard 및 보안 영역이 모두 사용으로 설정된 구획에 데이터베이스 노드를 생성합니다. 이 구성은 데이터베이스 노드가 보안 영역의 엄격한 보안 정책을 준수하도록 보장합니다. 특정 요구 사항에 대해 감지기 및 응답자의 기본 레시피를 복제하고 수정할 수 있습니다. Oracle은 기본 레시피를 있는 그대로 사용할 것을 권장합니다.

특히 네트워크 대역폭에 비해 성능이 더 높은 완전한 전용 단일 테넌트 노드가 데이터베이스에 필요한 경우 BM.DenseIO2.52 구성을 사용해 보십시오.

- 로드 밸런서 대역폭

로드 밸런서를 생성하는 동안 고정 대역폭을 제공하는 미리 정의된 구성을 선택하거나, 대역폭 범위를 설정하고 서비스가 트래픽 패턴에 따라 대역폭을 자동으로 확장하도록 하는 사용자 정의(유연한) 구성을 지정할 수 있습니다. 두 방법 중 하나로 로드 밸런서를 생성한 후 언제든지 구성을 변경할 수 있습니다.

- 객체 스토리지

Oracle Cloud Infrastructure Object Storage를 사용하여 데이터베이스 및 기타 데이터의 백업을 저장합니다.

보안 영역이 사용으로 설정된 구획에 객체 스토리지를 생성하고 가시성을 전용으로만 설정합니다. 이 구성은 오브젝트 스토리지 버킷이 보안 영역의 엄격한 보안 정책을 준수하도록 보장합니다.

- VCN

VCN를 생성할 때 VCN의 서브넷에 연결할 리소스 수에 따라 필요한 CIDR 블록 수 및 각 블록의 크기를 결정합니다. 표준 전용 IP 주소 공간 내에 있는 CIDR 블록을 사용합니다.

전용 접속을 설정하려는 다른 네트워크(Oracle Cloud Infrastructure, 온-프레미스 데이터 센터 또는 다른 클라우드 제공자) 와 겹치지 않는 CIDR 블록을 선택합니다.

VCN를 생성한 후 CIDR 블록을 변경, 추가 및 제거할 수 있습니다.

서브넷을 설계할 때는 트래픽 흐름 및 보안 요구 사항을 고려하십시오. 특정 계층 또는 롤 내의 모든 리소스를 보안 경계 역할을 할 수 있는 동일한 서브넷에 연결합니다.

지역별 서브넷을 사용합니다.

- 보안 목록

보안 목록을 사용하여 전체 서브넷에 적용되는 수신 및 송신 규칙을 정의할 수 있습니다.

이 아키텍처를 사용하면 ICMP(Internet Control Message Protocol) 를 전체 전용 서브넷에 대해 내부적으로 사용할 수 있습니다. Oracle은 보다 세부적인 보안 구현을 위해 NSG(네트워크 보안 그룹) 를 사용할 것을 권장합니다.

고려 사항

- 성능 및 비용

Oracle Cloud Infrastructure는 광범위한 애플리케이션과 사용 사례에 범주하는 컴퓨트 구성을 제공합니다. 컴퓨트 인스턴스의 구성을 신중하게 선택합니다. 최저 비용으로 작업량에 최적의 성능을 제공하는 구성을 선택합니다.

- 가용성

배치 요구 사항 및 지역에 따라 고가용성 옵션을 사용하는 것이 좋습니다. 이 옵션에는 한 영역의 여러 가용성 도메인 간 리소스 배포, 가용성 도메인 내의 결함 도메인 간에 리소스 배포 등이 있습니다.

- 비용

베어메탈 GPU 인스턴스는 높은 비용을 위해 필요한 CPU 성능을 제공합니다. 요구사항을 평가하여 적합한 컴퓨트 구성을 선택합니다.

- 모니터링 및 경보

CPU 및 노드의 메모리 사용량에 대한 모니터링 및 경보를 설정하여 필요에 따라 구성을 확장하거나 축소할 수 있습니다.