OCI Flexible Network Load Balancer를 사용한 Active/Active 모드에서 Palo Alto 방화벽 배포에 대해 알아보기

이 문서는 Oracle Cloud Infrastructure(OCI) 내에서 Palo Alto VM-Series 방화벽을 Active/Active 모드로 배포하기 위한 가이드를 제공합니다.

Palo Alto는 온프레미스 데이터 센터에서 기본적으로 활성/활성 HA(고가용성) 기능을 지원하지만 퍼블릭 클라우드 환경에서는 이 기능을 사용할 수 없습니다. 그러나 이 배포에 대한 임시해결책은 OCI Flexible Network Load Balancer에서 대칭 해싱이라는 획기적인 기능을 사용하여 OCI에서 가능합니다.

이 배포 모델에서 Palo Alto 방화벽은 패스스루 장치로 작동하므로 NAT(네트워크 주소 변환) 또는 공용 IP 주소가 필요하지 않습니다. 대신 공용 IP 주소는 실제 DMZ 서버 또는 로드 밸런서와 연결됩니다. 따라서 최대 보조 IP 수에 도달한 경우에도 추가 NIC가 필요하지 않습니다. 이 기능은 NAT 게이트웨이, 인터넷 게이트웨이 및 OCI의 서비스 게이트웨이에 경로 테이블을 연결하는 옵션에 의해 사용으로 설정됩니다.

장점:

- 처리량 증가: 두 방화벽이 모두 활성화되어 처리량이 높아집니다.

- 원활한 확장: 기존 트래픽을 방해하지 않고 새 방화벽을 배포할 수 있으며 네트워크 로드 밸런서의 백엔드에 추가할 수 있습니다.

- 페일오버 시간 단축: 기본 장치에서 보조 장치로 IP 주소를 이동하기 위해 API 호출이 필요하지 않으므로 페일오버가 더 빠릅니다.

- OCI Identity and Access Management 정책 구성 없음: Palo Alto 방화벽이 VCN을 읽고 NIC 이동을 관리하도록 허용하기 위해 OCI Identity and Access Management 정책 구성이 필요하지 않습니다.

- 추가 NIC 필요 없음: 공용 IP 수가 64개를 초과하면 방화벽과 연결된 공용 IP가 없으므로 추가 NIC가 필요하지 않습니다. DMZ 서브넷의 크기에 따라 인터넷에 노출될 수 있는 최대 서비스 또는 응용 프로그램 수가 결정됩니다.

- 비용 절감: 이 모델에는 추가 NIC가 필요하지 않으므로 라이센스 및 VM 운영 비용이 절감됩니다.

시작하기 전에

구조

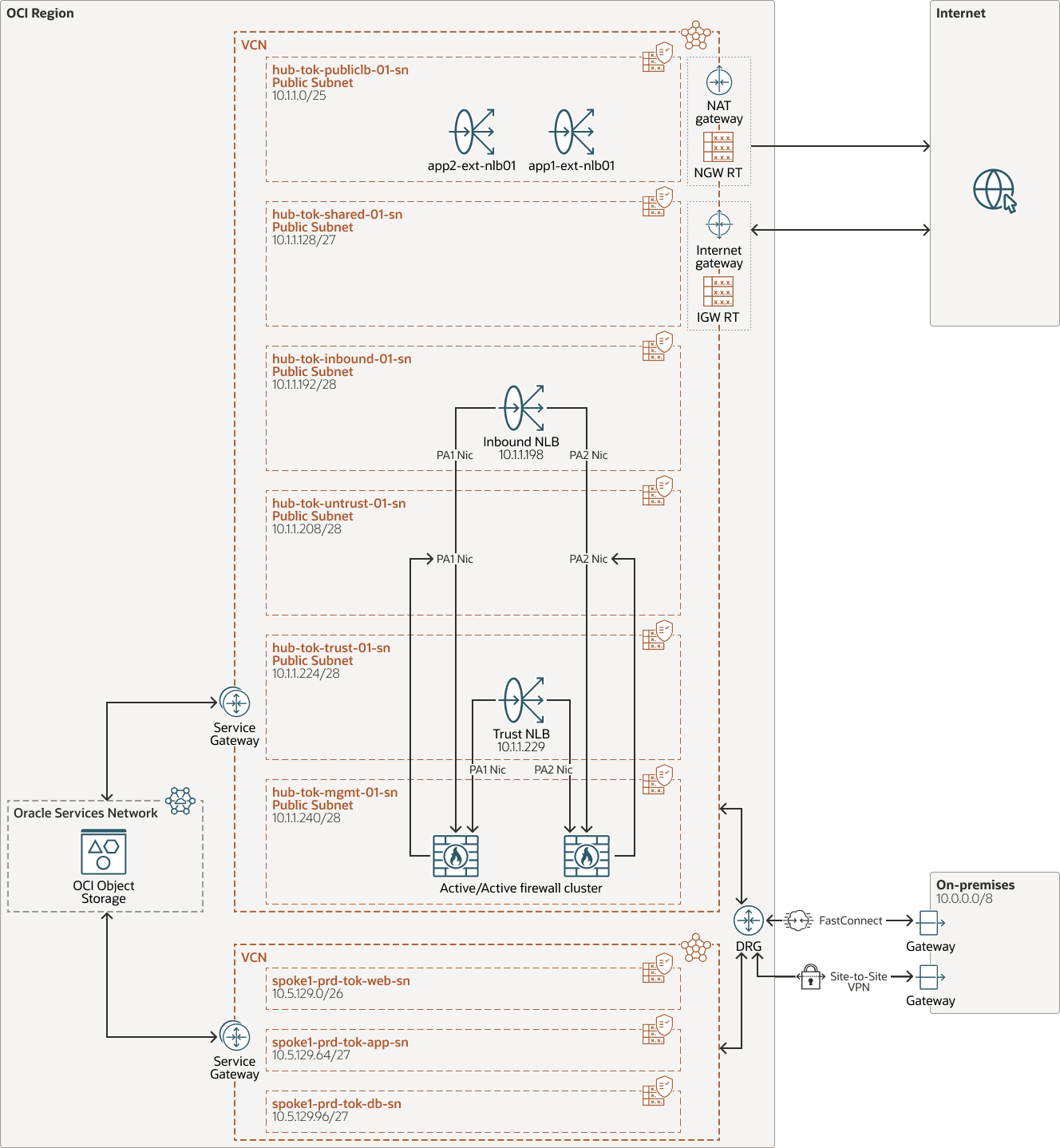

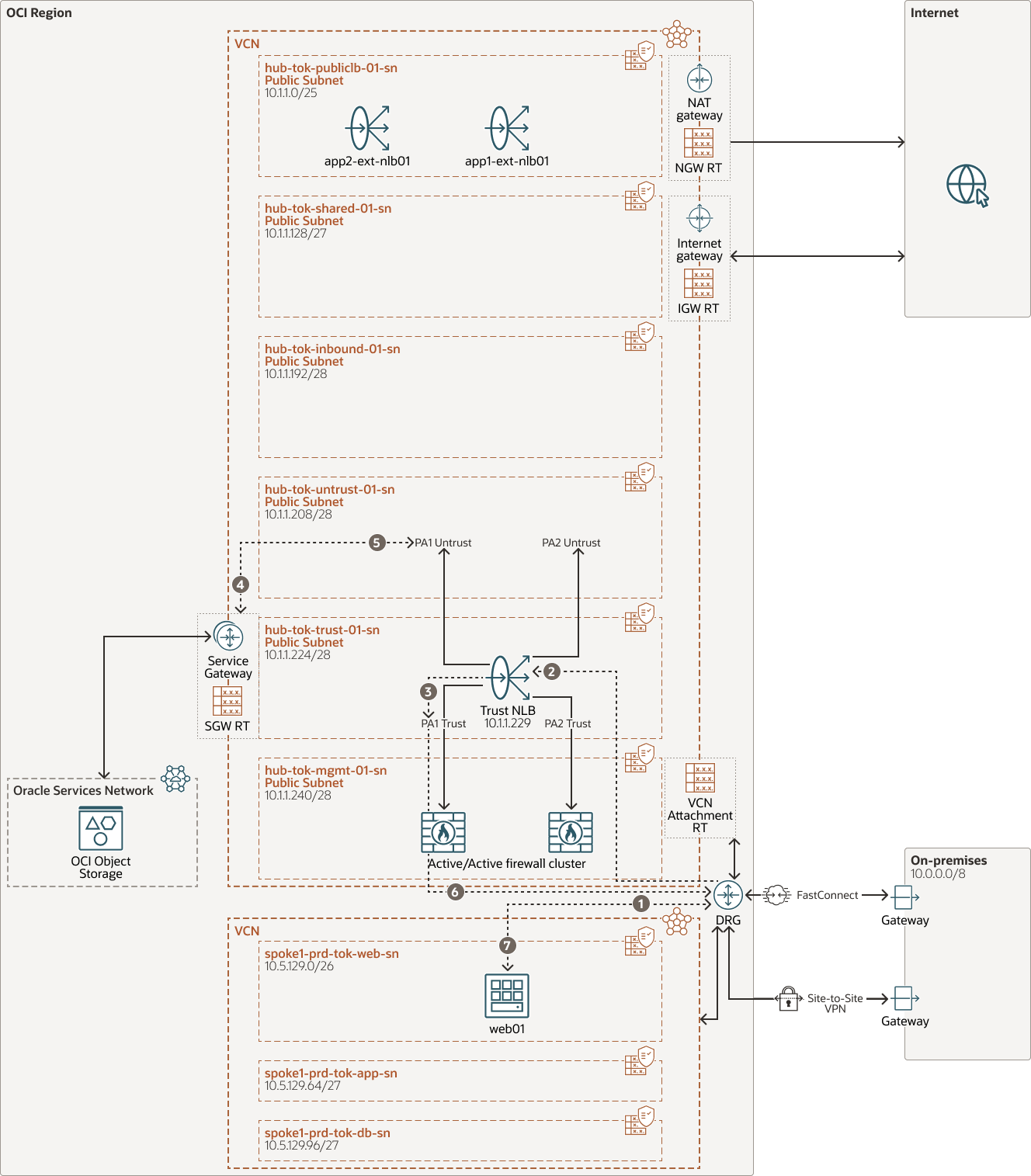

다음 다이어그램은 OCI의 Palo Alto Active/Active 설정 테스트에 사용되는 고급 아키텍처를 보여줍니다.

이는 OCI의 일반적인 허브 스포크 아키텍처 배포로, 허브 VCN에 네 개의 NIC가 포함된 Active/Active Palo Alto 방화벽이 배포됩니다. 허브 VCN에는 DMZ용 공용 서브넷이 추가될 것입니다. Spoke VCN은 Palo Alto 방화벽을 통해 모든 남, 동-서쪽으로 경로를 지정하기 위해 DRG에 연결됩니다. Palo Alto VM을 인바운드 및 트러스트 NLB의 백엔드로 추가하여 활성/활성 설정을 수행합니다.

이 섹션에서는 이 참조 아키텍처의 트래픽 라우팅 및 흐름을 자세히 설명합니다. 리소스 이름에서 "토크"라는 용어는 이 참조 아키텍처 모델이 배포 및 테스트된 도쿄 지역을 가리킵니다.

oci-nlb-palo-alto-active-active-arch-oracle.zip

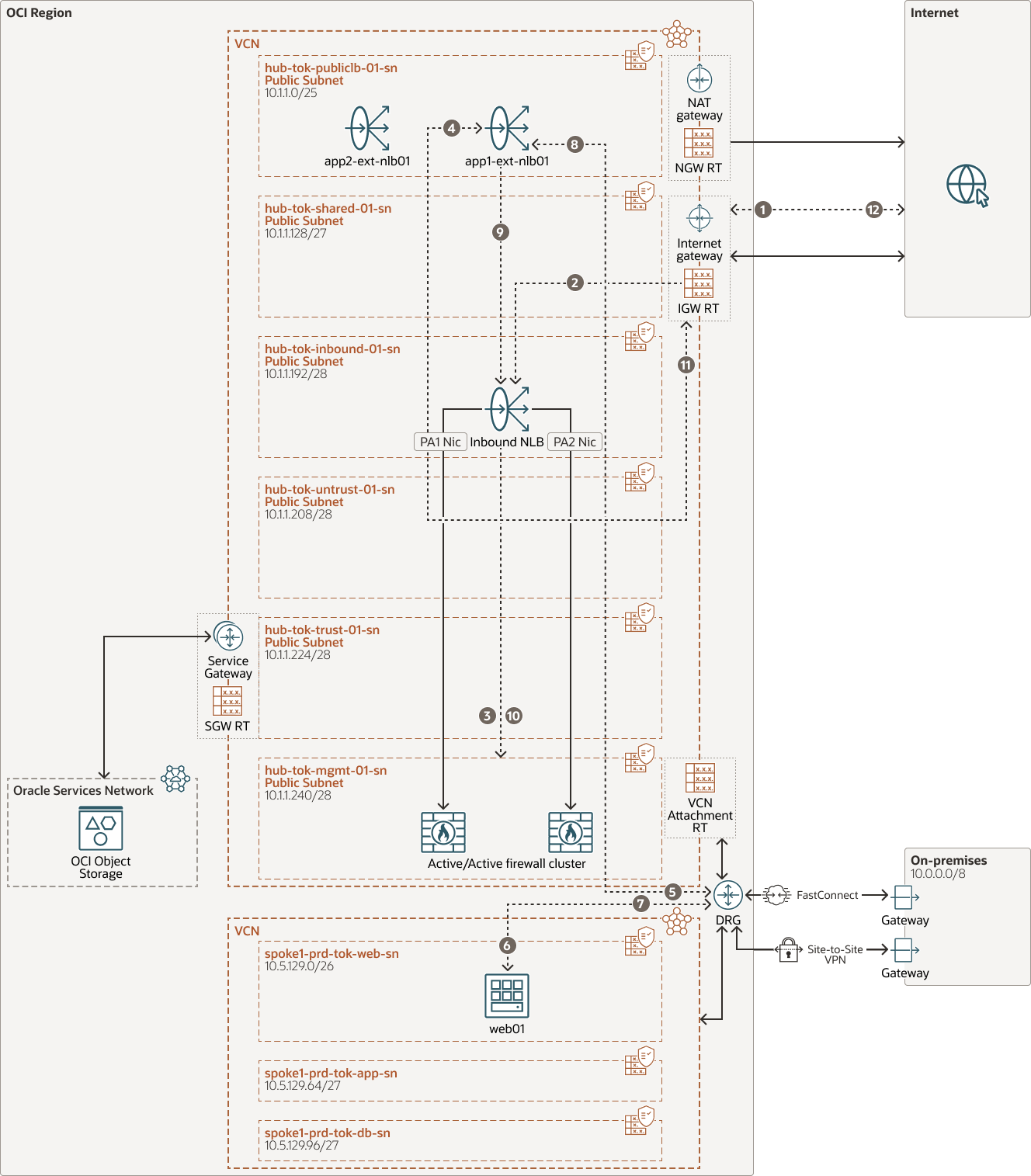

OCI로의 남북 인바운드 인터넷 트래픽 플로우:

다음 다이어그램은 인터넷에 노출된 DMZ 웹 서비스의 플로우를 보여 줍니다. 애플리케이션 로드 밸런서는 공용 서브넷에 있으며 백엔드 서버는 Spoke VCN의 전용 서브넷에 있습니다. 각 홉의 자세한 흐름은 다음 단계에 설명되어 있습니다.

oci-nlb-palo-alto-active-active-dmz-oracle.zip

- 인터넷에 있는 클라이언트 시스템의 트래픽은 IGW(인터넷 게이트웨이)로 라우팅됩니다.

- IGW는 인터넷 게이트웨이 경로 테이블을 서브넷 "hub-tok-publiclb-sn"으로 참조하고 트래픽을 인바운드 NLB IP 10.1.1.198로 라우팅합니다.

- 인바운드 NLB는 대칭 해싱 알고리즘을 사용하여 백엔드의 PA 장치 중 하나로 트래픽을 로드 밸런싱합니다.

- 방화벽은 정책을 검증하고, 가상 라우터 "inbound-rtr"의 인바운드 인터페이스에서 트래픽을 퍼블릭 IP가 있는 애플리케이션 로드 밸런서로 라우팅합니다.

주:

방화벽 보안 정책은 공용 로드 밸런서의 전용 IP(10.1.1.112)에 기록됩니다. - OCI Flexible Network Load Balancer는 트래픽에 대한 SNAT(소스 네트워크 주소 변환)를 수행하고 이를 서브넷 경로 테이블을 참조하는 DRG(동적 경로 지정 게이트웨이)로 경로 지정합니다.

- 허브 VCN 연결의 경로 테이블을 참조하는 DRG는 트래픽을 Spoke VCN으로 라우팅하고 트래픽이 웹 서버에 도달합니다.

- 웹 서버는 서브넷 경로 테이블에 따라 반환 트래픽을 DRG 연결로 보냅니다.

- DRG는 Spoke VCN 연결의 경로 테이블을 참조하고 트래픽을 허브의 OCI Flexible Network Load Balancer로 보냅니다.

- OCI Flexible Network Load Balancer는 트래픽을 UNAT하고 서브넷의 기본 경로를 사용하여 트래픽을 인바운드 NLB IP 10.1.1.198로 보냅니다.

- 인바운드 NLB는 대칭 해싱 알고리즘을 사용하여 트래픽을 시작한 백엔드의 동일한 PA 장치로 트래픽을 전달합니다.

- Palo Alto는 인바운드 NIC에서 트래픽을 수신하고 가상 라우터의 기본 경로에 따라 트래픽을 다시 인터넷 게이트웨이로 전송합니다.

- 인터넷 게이트웨이는 트래픽을 인터넷 클라이언트로 라우팅합니다.

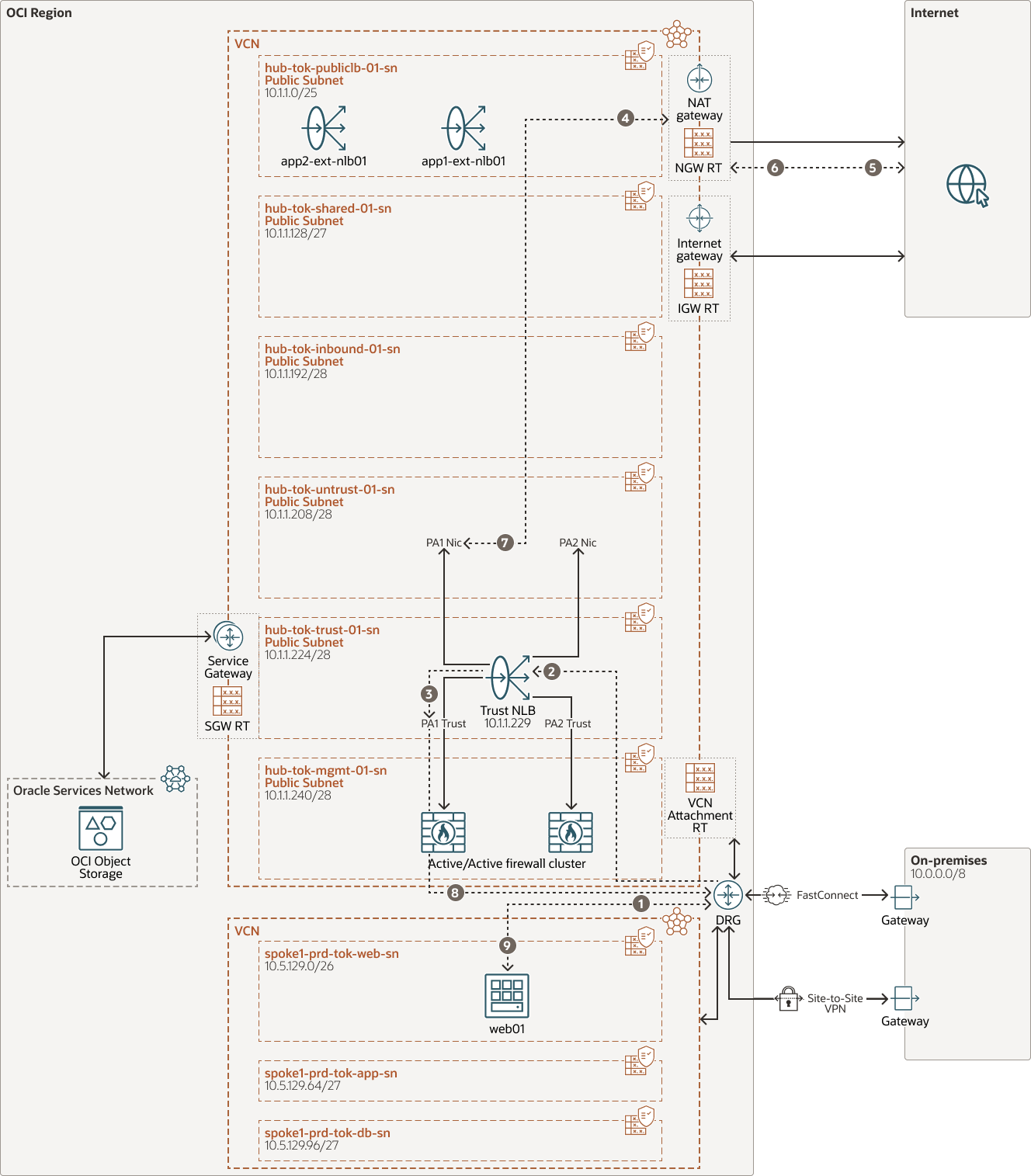

OCI의 남북 아웃바운드 인터넷 트래픽 플로우:

다음 다이어그램은 OCI의 아웃바운드 인터넷 트래픽 플로우를 보여 줍니다. OCI의 모든 VM은 Palo Alto의 SNAT 및 OCI NAT 게이트웨이를 사용하여 인터넷에 액세스할 수 있습니다. Palo Alto의 SNAT는 반환 경로를 대칭적으로 만들기 위해 필요합니다. 아웃바운드 퍼블릭 IP 주소는 NAT 게이트웨이의 IP 주소가 됩니다.

oci-nlb-palo-alto-active-active-outbound-oracle.zip

- 기본 경로를 사용하여 스포크 서브넷의 VM에서 DRG로의 트래픽으로, 트래픽의 경로를 DRG 연결로 지정합니다.

- DRG는 스포크의 연결 경로 테이블을 참조하고 트래픽을 허브 VCN으로 라우팅하고 VCN의 전송 경로 테이블은 트래픽을 트러스트 NLB IP 10.1.1.229로 라우팅합니다.

- NLB 로드는 활성/활성 모드의 방화벽 중 하나로 트래픽의 균형을 조정합니다.

- 방화벽은 기본 가상 라우터에서 신뢰 인터페이스의 트래픽을 수신합니다. 신뢰할 수 없는 인터페이스 IP로의 트래픽에 대해 SNAT를 수행하고 기본 경로를 참조하면 트래픽이 OCI NAT 게이트웨이로 전달됩니다.

- NAT 게이트웨이는 NAT 게이트웨이의 공용 IP를 사용하여 트래픽을 인터넷으로 라우팅합니다.

- 인터넷에서 반환 트래픽을 NAT 게이트웨이로 경로 재지정합니다.

- NAT 게이트웨이 UNAT는 트래픽을 처리하고 Palo Alto에 SNAT가 있는 것과 동일한 Palo Alto 인터페이스로 다시 라우팅합니다.

- Palo Alto 기반 상태 테이블 및 기본 가상 라우터의 경로는 역방향 NAT 게이트웨이 후 트래픽을 신뢰 불가 NIC에서 DRG로 전송합니다.

- DRG는 허브 VCN에 연결된 경로 테이블과 해당 Spoke VCN으로의 경로를 참조하여 소스 VM에 도달합니다.

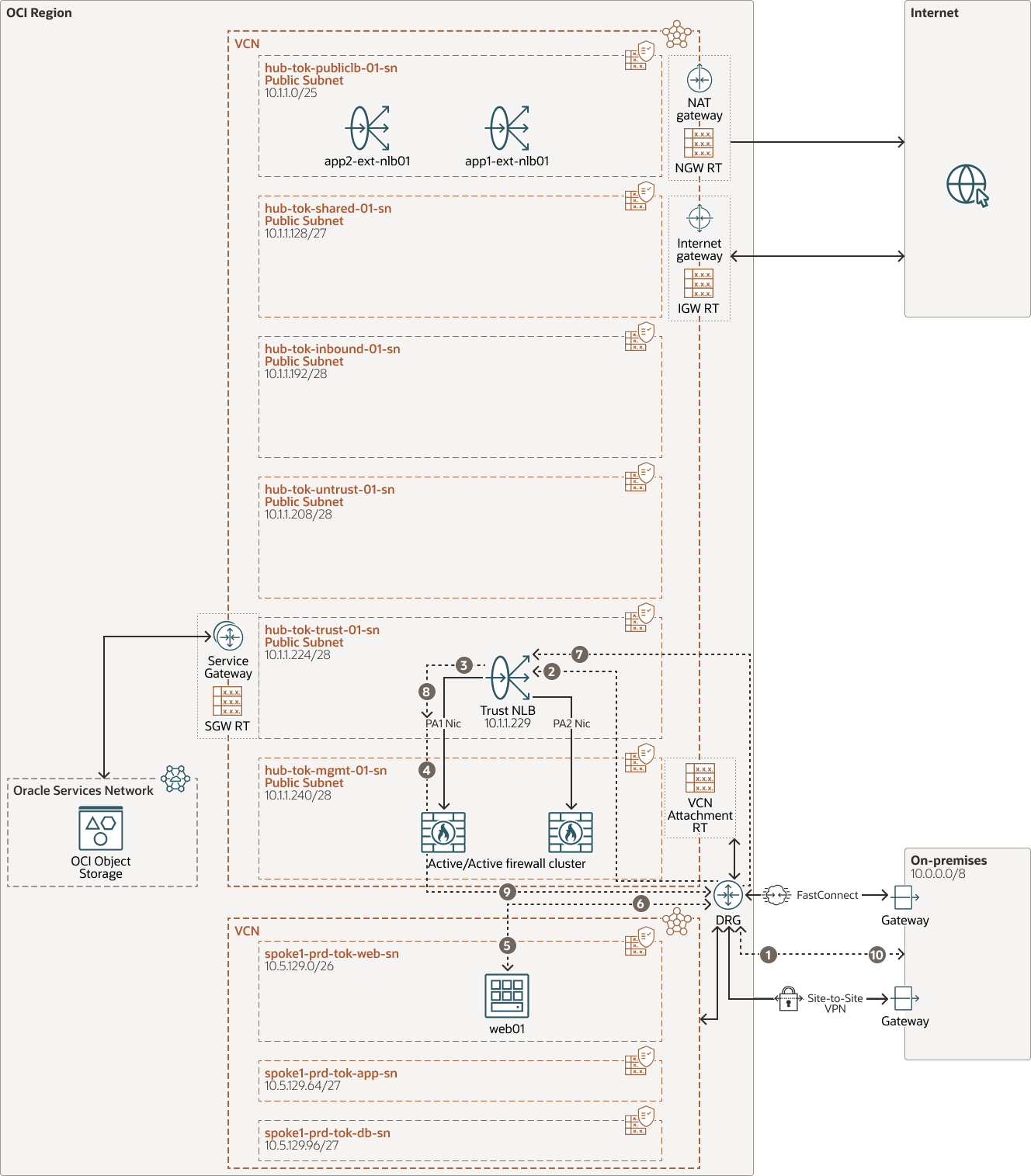

OCI의 스포크 또는 온프레미스에서 OCI로의 동서 트래픽:

다음 다이어그램은 온프레미스와 OCI 간의 트래픽 흐름을 보여줍니다. OCI의 스포크 간 트래픽 흐름을 이해하기 위해 온프레미스를 스포크 중 하나로 간주할 수 있습니다. 이 경우 Spoke 연결에서 참조되는 경로 테이블만 변경됩니다. 이 배치를 단일 암 모드로 참조할 수 있습니다. 이 모드에서는 트래픽이 방화벽의 동일한 인터페이스로 들어가고 그대로 둡니다. 여기서 인터페이스는 신뢰 인터페이스입니다.

oci-nlb-palo-alto-active-onprem-oracle.zip

- 온프레미스 트래픽은 IPSec 또는 OCI FastConnect을 통해 OCI DRG로 라우팅됩니다.

- DRG는 OCI FastConnect 또는 IPSec의 연결 경로 테이블을 참조하고 트래픽을 허브 VCN으로 라우팅합니다. 허브의 VCN 연결 경로 테이블은 트래픽을 트러스트 NLB IP 10.1.1.229로 라우팅합니다.

- NLB 로드는 활성/활성 모드의 방화벽 중 하나로 트래픽의 균형을 조정합니다.

- 방화벽은 보안 규칙에 따라 트래픽을 처리하고 허브 연결의 허브 경로 테이블에 있는 DRG로 다시 라우팅합니다.

- DRG는 허브 연결에 연결된 경로 테이블을 참조하고 트래픽을 해당 Spoke VCN 및 해당 VM으로 라우팅합니다.

- VM은 경로 테이블의 기본 경로 규칙을 참조하는 반환 트래픽을 DRG로 보냅니다.

- DRG는 Spoke VCN에 연결된 경로 테이블을 참조하고 트래픽을 Hub VCN으로 라우팅합니다. 허브 전송 경로 테이블은 트래픽을 Trust NLB로 라우팅합니다.

- NLB 로드는 대칭 해싱 알고리즘을 사용하여 트래픽을 동일한 Palo Alto 장치로 밸런싱합니다.

- 방화벽은 기본 가상 라우터의 상태 테이블 및 경로를 참조하고 허브 연결의 허브 경로 테이블에 있는 DRG로 트래픽을 다시 보냅니다.

- DRG는 허브 연결의 허브 경로 테이블을 참조하고 OCI FastConnect 또는 IPSec 터널을 통해 트래픽을 온프레미스로 라우팅합니다.

OCI VM에서 Oracle Services Network로의 동서 아웃바운드 트래픽 흐름:

다음 다이어그램은 OCI VM에서 Oracle Services Network로의 아웃바운드 트래픽 플로우를 보여 줍니다. OCI의 모든 VM은 Palo Alto의 SNAT 및 OCI 서비스 게이트웨이를 사용하여 Oracle Services Network에 액세스할 수 있습니다. Palo Alto의 SNAT는 반환 경로를 대칭적으로 만들기 위해 필요합니다. Oracle Services Network에서 VCN을 허용 목록에 추가해야 하는 경우 허브 VCN 범위가 됩니다.

oci-nlb-palo-alto-active-osn-oracle.zip

- 기본 경로를 사용하여 스포크 서브넷의 VM에서 DRG로의 트래픽으로, 트래픽의 경로를 DRG 연결로 지정합니다.

- DRG는 스포크의 연결 경로 테이블을 참조하여 허브 VCN의 허브 VCN 및 VCN 연결 경로 테이블로 트래픽의 경로를 트러스트 NLB IP 10.1.1.229으로 지정합니다.

- Trust NLB 로드는 활성/활성 모드의 방화벽 중 하나로 트래픽의 균형을 조정합니다.

- 방화벽은 기본 가상 라우터에서 신뢰 인터페이스의 트래픽을 수신합니다. 신뢰할 수 없는 인터페이스 IP로의 트래픽에 대해 SNAT를 수행합니다. 그런 다음 기본 경로를 참조하면 트래픽이 OCI 서브넷 경로 테이블로 전달된 다음 OCI 서비스 게이트웨이로 전달됩니다.

- 서비스 게이트웨이는 OCI 백본을 통해 트래픽을 Oracle Services Network로 라우팅하고, Palo Alto에 SNAT가 있는 경우와 동일한 방화벽 인터페이스로 반환 트래픽을 다시 전송합니다.

- Palo Alto는 상태 테이블을 참조하고, 역방향 NAT를 수행하고, 기본 가상 라우터의 정적 경로를 기반으로 트래픽을 신뢰 불가 NIC로 전송하고, 결국 DRG로 전송합니다.

- DRG는 허브 VCN에 연결된 경로 테이블을 참조하고 트래픽을 해당 Spoke VCN으로 라우팅한 다음 소스 VM으로 라우팅합니다.

이 아키텍처는 다음 구성 요소를 지원합니다.

- 네트워크 로드 밸런서

네트워크 로드 밸런서는 OSI(Open Systems Interconnection) 모델의 Layer 3 및 Layer 4에서 작동하는 로드 밸런싱 서비스입니다. 이 서비스는 고가용성의 이점을 제공하며 매우 낮은 대기 시간을 유지하면서 높은 처리량을 제공합니다.

- 팔로알토 방화벽

VM 시리즈 차세대 방화벽은 클라우드에서 고객 인프라를 보호하는 것과 동일한 보안 기능으로 애플리케이션과 데이터를 보호합니다. VM 시리즈 차세대 방화벽을 통해 개발자와 클라우드 보안 설계자는 인라인 위협 및 데이터 손실 방지 기능을 애플리케이션 개발 워크플로우에 내장할 수 있습니다.

- DRG(동적 경로 지정 게이트웨이)

DRG는 VCN과 지역 외부 네트워크(예: 다른 Oracle Cloud Infrastructure 지역의 VCN, 온프레미스 네트워크 또는 다른 클라우드 공급자의 네트워크) 간에 동일한 지역의 VCN 간 전용(private) 네트워크 트래픽에 필요한 경로를 제공하는 가상 라우터입니다.

- 인터넷 게이트웨이

인터넷 게이트웨이는 VCN의 공용 서브넷과 공용 인터넷 간의 트래픽을 허용합니다.

- NAT(Network Address Translation) 게이트웨이

NAT 게이트웨이를 사용하면 VCN의 전용 리소스가 들어오는 인터넷 연결에 리소스를 노출하지 않고도 인터넷의 호스트에 액세스할 수 있습니다.

- 온프레미스 네트워크

조직에서 사용하는 로컬 네트워크입니다.

- 경로 테이블

가상 라우팅 테이블에는 일반적으로 게이트웨이를 통해 서브넷에서 VCN 외부의 대상으로 트래픽을 라우팅하는 규칙이 포함되어 있습니다.

- 서비스 게이트웨이

서비스 게이트웨이는 VCN에서 Oracle Cloud Infrastructure Object Storage와 같은 다른 서비스로의 액세스를 제공합니다. VCN에서 Oracle 서비스로의 트래픽은 Oracle 네트워크 패브릭을 통해 이동하며 인터넷을 순회하지 않습니다.

- VCN(가상 클라우드 네트워크) 및 서브넷

VCN은 Oracle Cloud Infrastructure 지역에서 설정한 맞춤형 소프트웨어 정의 네트워크입니다. 기존의 데이터 센터 네트워크와 마찬가지로 VCN을 통해 네트워크 환경을 제어할 수 있습니다. VCN에는 VCN 생성 후 변경할 수 있는 겹치지 않는 CIDR 블록이 여러 개 있을 수 있습니다. VCN을 서브넷으로 분할할 수 있습니다. 서브넷은 지역 또는 가용성 도메인으로 범위가 지정될 수 있습니다. 각 서브넷은 VCN의 다른 서브넷과 겹치지 않는 연속적인 주소 범위로 구성됩니다. 생성 후 서브넷의 크기를 변경할 수 있습니다. 서브넷은 공용 또는 전용일 수 있습니다.