OCI의 사이버 복원성 핵심에 대해 알아보기

OCI 네이티브 제어 기능을 사용하여 테넌시를 보호할 수 있습니다. 또는 타사 백업 및 복구 공급업체를 사용할 수도 있습니다. Oracle은 표준 백업 및 복구 런북을 보완하기 위해 운영 백업과 변경할 수 없는 백업을 둘 다 보유할 것을 권장합니다.

OCI 사이버 복원력 참조 아키텍처를 템플릿으로 사용하여 데이터 무결성 위협 및 침해 시 비즈니스 연속성을 보장하고 기존 또는 표준 재해 복구 아키텍처를 보완 및 개선할 수 있습니다.

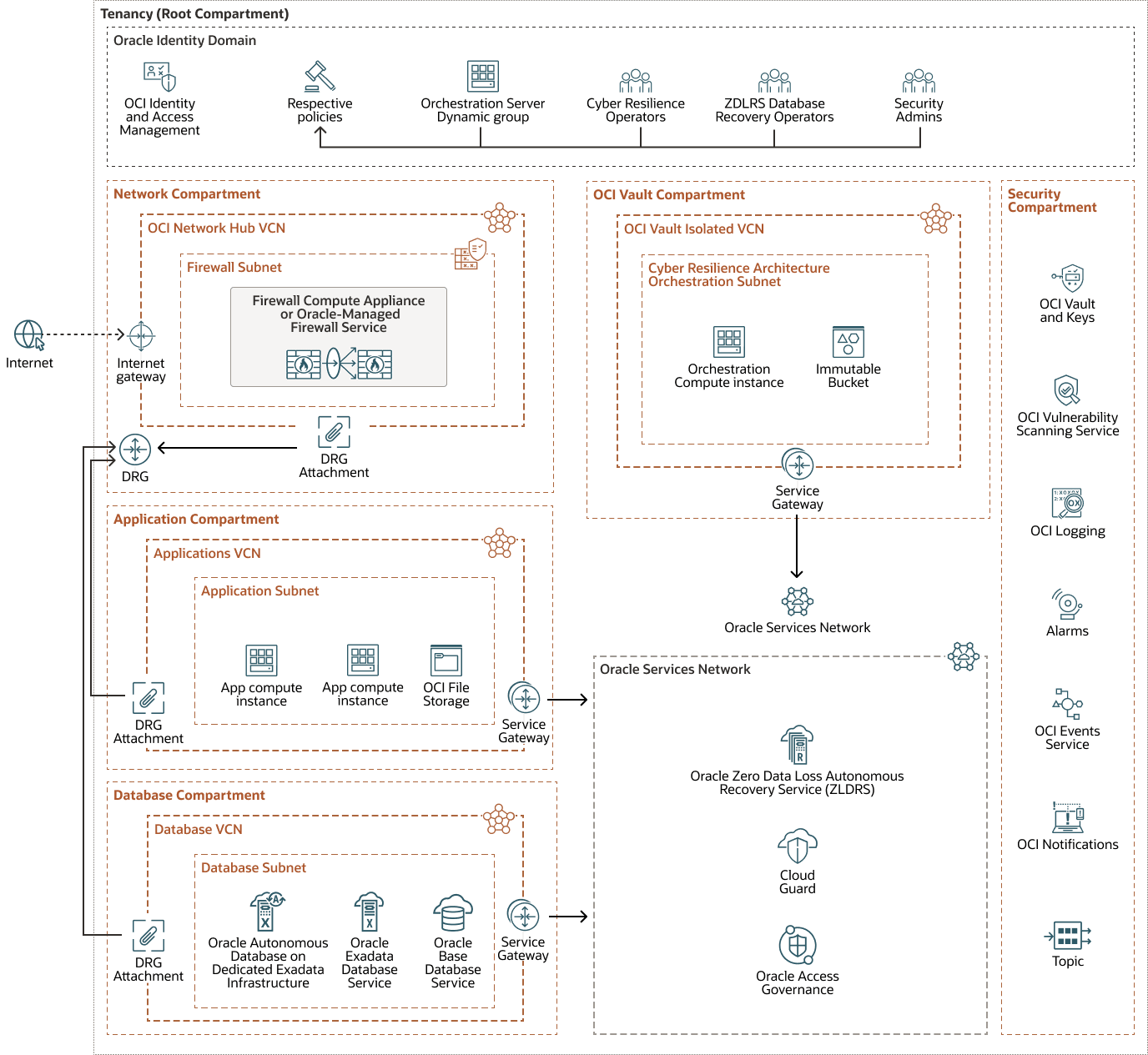

다음은 OCI에서 사이버 복원력을 구현하기 위한 참조 아키텍처를 보여줍니다.

이 아키텍처는 네트워크, 애플리케이션 및 데이터베이스 구획으로 구성된 운용 환경을 보여줍니다. 저장소 엔클레이브에는 구조화되지 않은 데이터에 대해 변경할 수 없는 백업을 호스트하는 단일 구획이 포함되어 있습니다. Vault 환경 내부에는 변경할 수 없는 오브젝트 스토리지 버킷, 오케스트레이션 서버 및 작업자 노드가 있습니다. Orchestration 서버는 백업해야 하는 모든 리소스를 찾은 다음 작업자 노드에 실제 백업 작업을 수행하도록 요청하여 백업 프로세스를 조정합니다. 데이터를 여러 애플리케이션 구획에서 저장소 구획의 버킷으로 복사할 수 있습니다.

OCI Vault 환경은 OCI File Storage를 사용하여 가상 머신 내의 로컬 애플리케이션 데이터 및/또는 NFS 공유에 저장된 데이터를 포함하는 비정형 데이터를 저장하는 데 사용됩니다.

Oracle 데이터베이스를 포함하는 정형 데이터의 경우 Oracle Database Zero Data Loss Autonomous Recovery Service는 변경 불가능한 백업 및 랜섬웨어 보호를 제공합니다.

Enclaves 정보

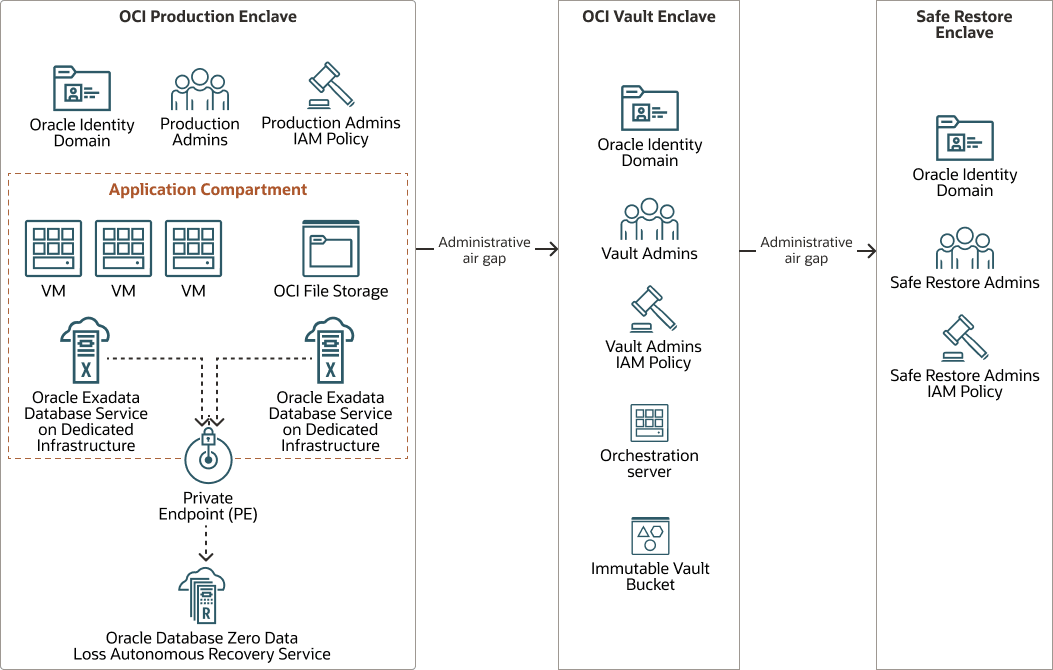

엔클레이브는 Oracle Cloud Infrastructure(OCI) 테넌시 내의 논리적으로 에어갭 및 반분리된 영역입니다. 엔클레이브는 구획, VCN, OCI IAM 정책 및 Oracle Services Network를 사용하여 분리되어 보안 및 관리를 위한 논리적 경계를 생성합니다. 환경 간 관리 공기 격차를 통해 별도의 ID 도메인을 사용하거나, VCN을 격리하거나, 테넌시를 분리할 수 있습니다.

일반적으로 다음과 같은 세 가지 유형의 enclaves가 사용됩니다.

- 운용 환경: 운용 환경 컴파트먼트는 운용 작업 로드를 호스트하는 하나 이상의 컴파트먼트로 구성됩니다. The structure is based on the Deploy a secure landing zone that meets the CIS OCI Foundations Benchmark reference architecture linked in the Before You Begin section. 운영 백업은 운영 환경에서 쉽게 액세스할 수 있어야 합니다. 일반적인 백업 및 복구 작업의 경우 짧은 대기 시간 및 기본 기능을 활용하는 빠른 복구에 대한 대부분의 요구 사항을 충족해야 합니다. 운용 환경에서도 카나리아 데이터를 모니터링하여 관찰할 수 있습니다. 운영 환경 사용:

- 운영 백업 저장 및 액세스

- 심층적인 방어 체계 구현

- (선택사항) Canary 데이터 세트 관찰

- OCI Vault enclave: OCI Vault enclave 구획은 구조화되지 않은 모든 객체, 블록 및 파일 스토리지 백업을 "변경 불가능" 상태로 저장하여 변경 또는 삭제되지 않도록 합니다. Vault 엔클레이브 네트워크는 격리되어 있으며 운영 엔클레이브와 직접 연결되지 않습니다. 프로덕션 ID로부터 관리 공기 격차를 제공하는 별도의 ID 도메인에서 파생된 매우 제한적인 OCI IAM 정책으로 보안이 유지됩니다.

이러한 백업에 대한 모든 백업 자동화 테스트 및 맬웨어 또는 손상 검사는 여기에서 수행됩니다. 구조화되지 않은 모든 오브젝트, 블록 및 파일 스토리지 백업의 알려진 양호한 복사본은 복구 이벤트를 기다리는 이 외장 장치에 저장됩니다. 데이터베이스의 데이터 무결성 및 맬웨어 감지는 Oracle Database Zero Data Loss Autonomous Recovery Service에 내장되어 있습니다.

데이터베이스 백업은 복원 작업을 제외하고 운영 엔클레이브에서 직접 액세스하지 않고 별도의 OCI 제어 테넌시에 변경 불가능하게 저장됩니다. 데이터베이스 백업은 최종 데이터 무결성 및 운영 준비 상태를 위해 마운트 및 테스트할 수 있습니다. OCI Vault enclave를 사용하여 다음을 수행할 수 있습니다.

- 정기적 백업 저장

- 변경 불가능한 원격 보관

- 백업 테스트 자동화

- 백업에서 데이터 손상 감지

- 백업 데이터에서 맬웨어 감지

- Safe Restore enclave(선택 사항): Safe Restore enclave는 OCI Vault enclave와 분리되어 운용 환경보다 별도의 ID 도메인 및 테넌시를 사용하여 다른 관리 공기 격차가 있습니다. Terraform과 같은 코드 도구로 인프라를 사용하여 Safe Restore enclaves를 생성하여 운용 환경과 동일한 환경을 신속하게 배포할 수 있습니다. 여기서는 정상 작동이 확인된 백업을 지속적으로 복원하여 RTO(Recovery Time Objective) 및 RPO(Recovery Point Objective) 값에 따라 운영 준비 상태를 확인합니다.

주요 장애가 발생한 경우 원래 운용 공간에서 위협이 제거될 때까지 새 운용 환경으로 Safe Restore 환경을 일시적으로 사용할 수 있습니다. 다음의 경우 Safe Restore enclave 사용:

- 백업 데이터의 지속적인 Incremental 복원

- RTO 및 RPO 목표를 충족하도록 백업 테스트

- 필요한 경우 새로운 운영 환경으로 신속하게 전환

- Terraform을 사용하여 최소 운영에서 전체 운영으로 환경 확장

- 법의학 분석 및 복구 후 원래 운영 환경으로 되돌리기

주의:

Safe Restore enclave는 기존의 콜드 재해 복구 사이트로 사용되지 않습니다. 대신 복구 전략을 지속적으로 테스트할 수 있으며 주 환경이 손상된 경우 새 운영 환경을 즉시 만들 수 있습니다. 운용 환경이 랜섬웨어에 의해 공격을 받는 경우 법 집행 기관은 예기치 않은 다운타임으로 이어지는 법의학을 조사하고 수집하여 복구 작업을 지연시켜야 할 수 있습니다. 조직에서 중요한 애플리케이션의 다운타임을 감당할 수 없는 경우 Safe Restore 환경 구현을 고려하십시오.

백업 및 복구 작업에 대한 권장 사항

OCI 네이티브 가상 머신의 경우 Oracle은 사용자정의 이미지를 주기적으로 생성하고 변경할 수 없는 오브젝트 스토리지 버킷으로 익스포트할 것을 권장합니다. 이렇게 하면 부트 볼륨을 재구성하고 복원할 수 있습니다. 총 가상 머신 오류 발생 시 런북 개발을 고려하십시오. 운영 백업이 가상 머신을 복원하지 못하는 경우 변경할 수 없는 버킷에서 사용자정의 이미지 재구축 프로세스를 테스트해야 합니다. OCI 설명서에서 사용자정의 이미지 임포트 및 익스포트 페이지를 검토합니다.

운영 백업을 사용하면 일반적으로 운영 환경에 안전하게 백업할 수 있습니다. 사이버 보안 인시던트가 의심되는 경우 제로 트러스트 도메인에서 제어를 구현한 OCI Vault 구획 또는 안전 복원 영역으로 복원해야 합니다. 복원된 데이터를 검사한 후에는 가상 머신 또는 원시 데이터(예: 맬웨어, 바이러스 등)에서 남은 보안 위험을 검사하고 완화해야 합니다.

사이버 보안 위험이 남아 있지 않은지 확인한 후 변조되지 않은 깨끗한 복사본을 다시 프로덕션으로 복원하십시오. 이 프로세스를 1년에 두 번 이상 문서화, 테스트 및 검증합니다. OCI에서는 부팅, 블록, 파일 및 기타 비구조적 데이터가 많이 제공됩니다. 드라이브 매핑, 마운트 지점, 컴퓨트 인스턴스 및 OCI의 기타 원시 객체와 같은 모든 연관된 리소스 매핑을 카탈로그화합니다. 타사 백업 제품, 오픈 소스 도구 및/또는 OCI CLI를 사용하면 특정 시점에 연관의 스냅샷을 생성할 수 있습니다. 이 데이터를 기록하면 중요한 질문에 답하고 작업 과정을 결정하는 데 도움이 될 수 있습니다. 예를 들어, 블록 볼륨 복원을 실패한 경우 성능 저하 상태인 가상 머신을 식별합니다.

백업 및 복구 작업 제어 요약

- BR-1: OCI 사용자정의 이미지를 변경할 수 없는 버킷에 백업합니다.

- BR-2: OCI Vault 또는 Safe Restore 영역에 백업 및 복원 작업을 구현합니다.

- BR-3: 연관된 리소스 매핑(예: 드라이브 매핑, 마운트, 컴퓨트 인스턴스 등)을 카탈로그화합니다.

- BR-4: OCI Vault 환경 및/또는 안전 복원 영역 환경을 만듭니다.

변경 불가능 권장 사항

백업을 변경할 수 없는 경우에도 백업 소스 데이터에 악성 코드 또는 맬웨어가 포함될 수 있습니다. 운영 또는 변경 불가능한 백업에서 데이터를 복원하는 경우 OCI Vault 또는 Safe Restore 환경을 사용하여 백업에 사이버 위협이 없는지 확인하고 프로덕션 환경에 대한 추가 손상을 방지합니다.

Oracle Base Database Service, Oracle Exadata Database Service on Dedicated Infrastructure, Oracle Autonomous Database on Dedicated Exadata Infrastructure 등 대부분의 OCI 데이터베이스의 경우 Oracle은 OCI에서 실행되는 완전 관리형 데이터 보호를 제공하는 Oracle Database Zero Data Loss Autonomous Recovery Service를 사용할 것을 권장합니다. 복구 서비스는 Oracle Database 변경사항을 실시간으로 보호하고, 운용 데이터베이스 오버헤드 없이 백업을 검증하며, 어느 시점으로든 빠르고 예측 가능한 복구를 가능하게 하는 자동화된 기능을 제공합니다. 실시간 데이터 보호를 사용으로 설정하면 정전 또는 랜섬웨어 공격이 발생한 시점의 1초 이내에 보호된 데이터베이스를 복구할 수 있습니다. 복구 서비스에는 백업 상태에 대한 가시성을 제공하는 플랫폼에 내장된 Immutability and Anomaly Detection이 포함되어 있으며 복구 기능에 영향을 줄 수 있는 문제에 대해 알림을 보내도록 구성할 수 있습니다.

변경 불가능한 백업 보존을 기본적으로 지원하는 Oracle Autonomous Database Serverless를 사용할 수도 있습니다. 피쳐를 켜야 합니다.

OCI Object Storage는 데이터가 수정되거나 삭제되지 않도록 하는 WORM 호환(Write-Once, Read-Many) 불변성 제어를 구현할 수 있습니다. 오브젝트 스토리지 보존 규칙과 같은 기능은 데이터를 삭제하기 전에 보존해야 하는 기간을 정의합니다. 보존 기간 후에는 오브젝트 스토리지 수명 주기 정책을 사용하여 데이터를 아카이브하거나 삭제할 수 있습니다. Oracle은 백업 프로세스를 테스트할 것을 권장합니다. 보존 기간이 비즈니스 요구 사항을 충족한다고 확신한 후에는 테넌시 관리자의 추가 수정을 방지하기 위해 보존 규칙을 잠가야 합니다. 규칙을 잠그기 전에 14일 지연이 필수입니다. 이 지연을 사용하면 규칙이 영구적으로 잠기기 전에 규칙 또는 규칙 잠금을 철저히 테스트, 수정 또는 삭제할 수 있습니다.

주의:

보존 규칙 잠금은 되돌릴 수 없는 작업입니다. 테넌시 관리자 또는 Oracle Support도 잠긴 규칙을 삭제할 수 없습니다.가상 머신은 OCI의 부팅 볼륨과 블록 볼륨의 조합입니다. OCI 부팅 볼륨을 보호하려면 가상 머신의 커스터마이징 이미지를 생성한 다음 커스터마이징 이미지(.oci가 기본 형식이지만 .qcow2 또는 기타 형식이 지원됨)를 OCI Object Storage 버킷으로 내보냅니다.

블록 볼륨에 저장된 모든 중요 데이터는 커스텀 스크립트를 사용하여 변경할 수 없는 오브젝트 스토리지 버킷으로 백업해야 합니다.

OCI File Storage는 사용자가 스냅샷을 생성할 수 있도록 지원하지만, 적합한 IAM 권한을 가진 OCI 관리자가 스냅샷을 삭제할 수 있기 때문에 해당 스냅샷은 기본적으로 변경할 수 없습니다. OCI 파일 스토리지를 보호하기 위해 Oracle은 정기적으로 변경 불가능한 버킷으로 직접 데이터를 복사할 것을 권장합니다.

변경 불가능 관리 요약

- IM-1: 구조화되지 않은 데이터에 대해 변경할 수 없는 버킷을 구성합니다.

- IM-2: OCI 데이터베이스용 Oracle Database Zero Data Loss Autonomous Recovery Service를 사용해 데이터를 보호합니다.

- IM-3: OCI 파일 스토리지를 사용하는 경우 OCI 파일 스토리지를 변경할 수 없는 오브젝트 스토리지 버킷에 복사합니다.

제로 트러스트 보안 제어를 위한 권장 사항

- ID 및 권한 제한: 백업 및 해당 권한에 액세스할 수 있는 ID(IAM 도메인, 그룹, 사용자 및 정책)를 제한합니다.

- 네트워크 세분화 강화: 변경 불가능한 백업에 대한 가상 공기 간격 구현과 함께 네트워크 세분화를 재평가합니다.

이 두 개념을 결합하면 위협 행위자가 데이터에 액세스하기가 훨씬 더 어려워집니다.

구획 설계는 사이버 복원성 아키텍처에서 제로 트러스트 보안을 구현하는 데 중요합니다. 최상위 레벨의 백업 컴파트먼트로 중첩된 컴파트먼트 구조를 생성하고 최소 두 개의 하위 컴파트먼트(예: 변경할 수 없는 저장소 백업용과 안전 복원용)를 포함합니다. 이 설정을 통해 개별 리소스에 더 가깝게 IAM 정책을 적용하고 업무 분리를 적용할 수 있습니다.

보다 엄격한 액세스 제어를 위해 특정 사용자 및 그룹을 생성하여 변경할 수 없는 오브젝트 스토리지 버킷에 액세스합니다. 보안 요구사항에 따라 ID 도메인, 컴파트먼트, 사용자, 그룹 및 IAM 정책별로 액세스를 더 분리하여 특정 버킷에 액세스할 수 있는 사용자를 제한할 수 있습니다. 여러 그룹이 버킷에 액세스할 수 있는 기존 테넌시에서는 백업 스토리지 관리자만 백업을 관리할 수 있도록 액세스를 검토하고 줄입니다.

Oracle Access Governance는 다양한 시스템, 데이터, 애플리케이션에 액세스할 수 있는 사용자, 권한 수준, 액세스 목적을 추적 및 모니터링하여 정보에 입각한 의사 결정을 내리고 효과적인 거버넌스를 위한 잠재적 보안 위험을 감지할 수 있는 전사적 브라우저 페이지를 제공합니다. 이 정보를 사용하여 IAM 정책이 책임 구분 및 최소 권한의 원칙에 부합하도록 합니다.

백업에 중요한 가상 머신 또는 기타 IaaS 인프라를 운영하는 경우 OCI 동적 그룹에 추가하는 것이 좋습니다. 이렇게 하면 백업 스토리지 계층에 필요한 액세스 권한을 부여하는 IAM 정책으로 이러한 노드의 대상을 지정할 수 있습니다.

제로 트러스트 환경에서 네트워크 액세스를 강화합니다. 다음 권장 사항에 따라 복원된 가상 머신을 방지하여 프로덕션을 재결합하거나, 보안 백도어를 다시 열거나, 공격자를 위한 명령 및 제어 액세스 포인트를 다시 열 수 있습니다.

- 제로 트러스트 환경에서 가능한 경우 네트워크 액세스를 제한합니다. 예를 들어, OCI Vault 또는 Safe Restore 환경에서는 맬웨어가 나머지 OCI 환경으로 유출될 수 있는 DRG를 사용하지 마십시오. 대신 OCI 관리형 배스천 서비스(또는 고객 관리형 점프 호스트), 프라이빗 엔드포인트 또는 서비스 게이트웨이를 사용하여 OCI 제어 플레인에 대한 액세스를 허용하는 것이 좋습니다.

- 다양한 백업 네트워크 간 경로 지정을 허용하지 않습니다. 백업 인프라 간 네트워크 연결이 필요한 경우 엄격하게 제어되는 트래픽 패턴만 허용하도록 OCI Network Firewall 및 NSG를 구현하십시오. 이렇게 하면 프로덕션 네트워크와 백업 구획 간에 가상 네트워크 공기 격차가 발생하며 복원된 가상 머신이 프로덕션 환경을 다시 감염시키거나 환경에서 취약성을 다시 열 수 없습니다.

제로 트러스트 보안 제어 요약

- ZT-1: 특수 복구 계정으로 제한된 IAM 권한으로 개인 보안 객체 스토리지 버킷을 구성합니다. 선택적으로 Oracle Access Governance를 활용하여 변경 불가능한 버킷에 대한 효과적인 권한을 확인할 수 있습니다.

- ZT-2: 강력한 네트워크 세분화를 적용합니다. 배스천, 프라이빗 엔드포인트, 서비스 게이트웨이, NSG 및 네트워크 방화벽을 사용합니다.

- ZT-3: 스크립트 실행 불가능한 원격 저장 작업에 대해 동적 그룹 멤버쉽 및 IAM 정책을 사용하여 IAM을 향상시킵니다.

- ZT-4: OCI 사이버 복원성 참조 아키텍처에 설명된 대로 구획 구조를 설계합니다. 중첩된 구획을 사용하여 리소스에 가까운 IAM 정책을 적용하고 업무 분리를 적용합니다.

위협 감지 제어에 대한 권장 사항

클라우드 보호를 강화하려면 CSPM(클라우드 보안 상태 관리) 도구를 사용하는 것이 좋습니다. Oracle Cloud Guard는 사이버 복원성 아키텍처를 구현하는 데 사용할 수 있는 OCI의 내장 CSPM 도구입니다. 또한 침입 감지, 이상 감지 및 경고와 같은 기능을 제공하는 타사 솔루션도 있습니다. 예를 들어 OCI Cloud Guard를 사용하면 OCI Object Storage가 인터넷에서 퍼블릭 버킷으로 노출되지 않도록 정책을 구성할 수 있습니다. 또한 CSPM 도구는 Oracle Database Zero Data Loss Autonomous Recovery Service와 같은 중요한 서비스를 모니터링하고 사용 안함으로 설정되지 않았으며 백업 및 백업 정책이 안전하게 유지되는지 확인해야 합니다. CSPM 툴을 구성하여 Oracle Database Zero Data Loss Autonomous Recovery Service와 같은 서비스가 사용 안함으로 설정되었는지 또는 백업을 사용 안함으로 설정하고 백업 정책을 수정하려는 시도가 발생하는지 확인합니다.

CSPM과 엔드포인트 보안 솔루션을 연결하여 IaaS 보안 정책 및 엔드포인트 취약성을 모두 해결합니다. 감사 로그, 이벤트 로그, VCN 플로우 로그 및 기타 데이터를 타사 SIEM 또는 XDR(Extended Detection and Response) 플랫폼으로 전송하면 클라우드 관리자는 이벤트 상관 관계 및 고급 포렌식에 대한 중요한 통찰력을 얻을 수 있습니다.

자세한 내용은 자세히 살펴보기 섹션에 링크된 OCI의 SIEM 통합을 위한 지침 설계 및 시작하기 전에 섹션에 링크된 OCI 테넌시의 보안 모범 사례 개요 블로그를 참조하십시오.

내부 허니팟

또 다른 중요한 위협 탐지 전략은 악의적인 행위자를 유치하도록 설계된 decoy 컴퓨팅 인스턴스인 "내부 허니팟"을 배포하는 것입니다. 이러한 허니팟은 일반적으로 의도적으로 감지하거나 악용하기 쉬운 서비스를 실행하여 NMAP와 같은 일반적인 네트워크 스캐닝 도구를 사용하여 볼 수 있습니다. 개인 네트워크에서는 아무도 이러한 decoys에 액세스해서는 안되므로 모든 상호 작용은 "파일 서버" 또는 다른 대상을 검색하는 위협 행위자와 같은 의심스러운 행동을 나타내는 강력한 지표입니다. 상용 및 오픈 소스 허니팟 솔루션을 모두 사용할 수 있습니다. 잘 보호된 환경에서는 허니팟에서 감지되는 의심스러운 활동을 최소화하여 신뢰할 수 있는 조기 경고 시스템과 기존 제어를 검증할 수 있는 방법이 있어야 합니다.

주:

퍼블릭 IP 주소가 있는 인스턴스에 허니팟을 배치하지 마십시오. 인터넷에 노출 된 허니팟은 공격 될 가능성이 높으며 잠재적으로 추가 위험을 초래할 수 있습니다.카나리아 데이터

구조화된 데이터(예: 데이터베이스 테이블)와 구조화되지 않은 데이터(예: 파일 서버) 모두에 적용되는 위협 감지 기술입니다. 허니팟과 마찬가지로 카나리아 데이터는 타겟 트랩 역할을 합니다. 예를 들어, 전용 테이블을 생성하거나 운용 중인 데이터베이스에 특정 카나리아 레코드를 주입(Injection)할 수 있습니다. 이러한 레코드에 대한 예기치 않은 액세스, 수정 또는 삭제가 있을 경우 고객 정보 또는 주문 세부 정보와 같은 민감한 데이터에 액세스하거나 변경하려는 위협 행위자와 같은 무단 또는 악의적인 활동을 나타낼 수 있습니다.

파일 시스템의 경우 카나리아 데이터에는 NFS 공유 내에서 모니터되는 파일 또는 폴더가 포함될 수 있습니다. 무단 변경은 보안상의 타협을 초래할 수 있습니다. 카나리아 데이터를 사용하려면 일반적으로 상용 또는 오픈 소스 타사 도구가 필요합니다.

위협 감지 제어 요약

- TD-1: Oracle Cloud Guard 버킷 정책을 사용하여 퍼블릭 및 프라이빗 액세스를 제어하고, 버킷 로깅을 사용으로 설정하고, 위협 감지 규칙을 활성화합니다.

- TD-2: 정형(예: 데이터베이스) 및 비정형(예: 파일 스토리지) 데이터 세트 내에서 카나리아 데이터를 구현하여 무단 액세스 또는 변조를 감지합니다.

- TD-3: 백업 및 프로덕션 시스템에 가까운 모니터링 센서를 통해 내부 허니팟을 배포하여 잠재적 위협을 유치하고 식별합니다.

- TD-4: 환경의 원격 측정 데이터를 XDR/SIEM과 통합하여 포괄적인 포렌식 및 고급 위협 분석을 지원합니다.